Как найти учетные записи в социальных сетях по именам пользователей с помощью Sherlock « Null Byte :: WonderHowTo

- По Коди

- разведчик

При исследовании человека с использованием разведывательных данных из открытых источников цель состоит в том, чтобы найти подсказки, которые связывают информацию о цели в более широкую картину.

С помощью единственной подсказки, такой как адрес электронной почты или отображаемое имя, Шерлок может увеличивать то, что мы знаем о цели, постепенно, по мере того, как мы узнаем об их действиях в Интернете. Даже если человек осторожен, его онлайн-контакты могут быть потеряны, и легко ошибиться и оставить включенными настройки конфиденциальности по умолчанию в таких приложениях, как Venmo. Одно отображаемое имя может раскрывать множество учетных записей пользователей, созданных одним и тем же человеком, потенциально предоставляя фотографии, учетные записи членов семьи и другие возможности для сбора дополнительной информации.

- Не пропустите: проведите разведку OSINT на целевом домене с помощью Raccoon Scanner

Что может найти Шерлок

Аккаунты в социальных сетях — богатый источник подсказок. Одна учетная запись в социальной сети может содержать ссылки на другие, которые используют другие псевдонимы, что дает вам еще один раунд поиска для включения новых обнаруженных лидов. Изображения из фотографий профиля легко поместить в обратный поиск изображений, что позволяет вам находить другие профили, использующие то же изображение, когда у цели есть предпочтительная фотография профиля.

Одна учетная запись в социальной сети может содержать ссылки на другие, которые используют другие псевдонимы, что дает вам еще один раунд поиска для включения новых обнаруженных лидов. Изображения из фотографий профиля легко поместить в обратный поиск изображений, что позволяет вам находить другие профили, использующие то же изображение, когда у цели есть предпочтительная фотография профиля.

Даже текст описания в профиле часто можно копировать и вставлять между профилями, что позволяет искать профили, созданные с идентичным текстом профиля или описаниями. В нашем примере я воспользуюсь предложением коллеги-писателя Null Byte нацелиться на учетные записи в социальных сетях Нила Брина, режиссера многих очень напряженных фильмов, таких как классический хакерский фильм «Роковые находки ».

Что вам понадобится

Требуется Python 3. 6 или более поздней версии, но помимо этого вам просто понадобится pip3 для установки Sherlock на ваш компьютер. У меня он отлично работал на macOS и Ubuntu, так что он кажется кроссплатформенным. Если вы хотите узнать больше о проекте, вы можете посетить его простую страницу GitHub.

6 или более поздней версии, но помимо этого вам просто понадобится pip3 для установки Sherlock на ваш компьютер. У меня он отлично работал на macOS и Ubuntu, так что он кажется кроссплатформенным. Если вы хотите узнать больше о проекте, вы можете посетить его простую страницу GitHub.

- Не пропустите: как использовать SpiderFoot для сбора данных OSINT

Шаг 1: Установите Python и Sherlock

Чтобы начать, мы можем следовать инструкциям, включенным в репозиторий GitHub. В новом окне терминала выполните следующие команды, чтобы установить Sherlock и все необходимые зависимости.

~$ клон git https://github.com/sherlock-project/sherlock.git ~$ CD Шерлок ~/sherlock$ pip3 install -r requirements.txt

Если что-то пошло не так, убедитесь, что у вас установлены python3 и python3-pip, так как они необходимы для установки Sherlock. После завершения установки вы можете запустить python3 sherlock.py -h из папки /sherlock, чтобы увидеть меню справки.

~/sherlock$ python3 sherlock.py -h

использование: sherlock.py [-h] [--версия] [--verbose] [--rank]

[--folderoutput FOLDEROUTPUT] [--output ВЫВОД] [--tor]

[--unique-tor] [--csv] [--site SITE_NAME]

[--proxy PROXY_URL] [--json JSON_FILE]

[--proxy_list PROXY_LIST] [--check_proxy CHECK_PROXY]

[--print-найдено]

ИМЯ ПОЛЬЗОВАТЕЛЯ [ИМЯ ПОЛЬЗОВАТЕЛЯ ...]

Шерлок: поиск имен пользователей в социальных сетях (версия 0.5.8)

позиционные аргументы:

USERNAMES Одно или несколько имен пользователей для проверки в социальных сетях.

необязательные аргументы:

-h, --help показать это справочное сообщение и выйти

--version Показать информацию о версии и зависимостях.

--verbose, -v, -d, --debug

Отображение дополнительной отладочной информации и метрик.

--rank, -r Представлять веб-сайты, упорядоченные по их глобальному Alexa.com

место по популярности.

--folderoutput ВЫВОД В ПАПКУ, -fo ВЫВОД В ПАПКУ

При использовании нескольких имен пользователей вывод результатов

будут сохранены в этой папке.

--output ВЫВОД, -o ВЫВОД

При использовании одного имени пользователя вывод результата

будут сохранены в этом файле.

--tor, -t Делать запросы через TOR; увеличивает время работы; требует

TOR должен быть установлен и указан в системном пути.

--unique-tor, -u Делать запросы через TOR с новой схемой TOR после каждого

запрос; увеличивает время работы; требует, чтобы ТОР был

установлен и находится в системном пути.

--csv Создать файл значений, разделенных запятыми (CSV).

--site SITE_NAME Ограничить анализ только перечисленными сайтами. Добавить несколько

параметры для указания более одного сайта.

--proxy PROXY_URL, -p PROXY_URL

Делайте запросы через прокси.

например

носки5://127.0.0.1:1080

--json JSON_FILE, -j JSON_FILE

Загрузить данные из файла JSON или онлайн, действительный, JSON

файл.

--proxy_list_СПИСОК_ПРОКСИ, -pl СПИСОК_ПРОКСИ

Делайте запросы через прокси, случайно выбранный из списка

создается из файла .csv.

--check_proxies ПРОВЕРКА_ПРОКСИ, -cp ПРОВЕРКА_ПРОКСИ

Используется с параметром --proxy_list.

скрипт проверит, являются ли прокси, предоставленные в .csv

файл рабочий и анонимный. Поставьте 0, чтобы не было ограничений

успешно проверенные прокси, или другой номер для

установить лимит.

--print-found Не выводить сайты, где имя пользователя не найдено. Как видите, здесь много вариантов, включая варианты использования Tor. Хотя мы не будем их использовать сегодня, эти функции могут пригодиться, когда мы не хотим, чтобы кто-либо знал, кто делает эти запросы напрямую.

Шаг 2. Определение экранного имени

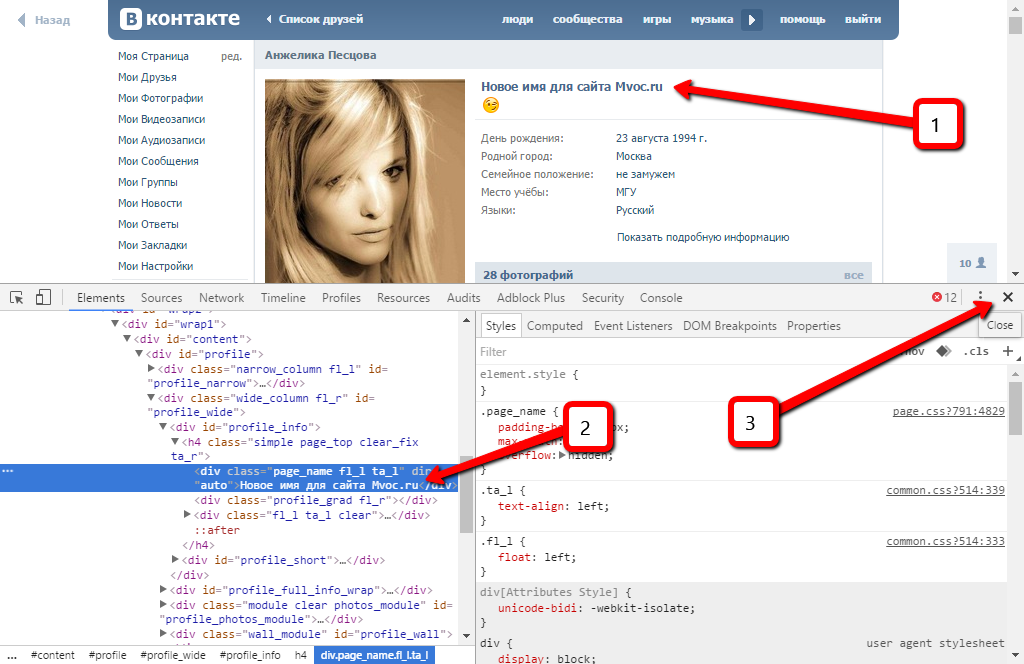

Теперь, когда мы видим, как работает сценарий, пришло время запустить поиск. Мы загрузим нашу цель, Нила Брина, с псевдонимом, найденным путем поиска в Google «Нил Брин» и «Твиттер».

Это наш парень. Имя экрана, которое мы будем искать, — 9.0026 Нейлбрин . Мы отформатируем это как следующую команду, которая будет искать учетные записи в Интернете с именем пользователя «neilbreen» и печатать только найденные результаты. Это значительно уменьшит вывод, так как большинство запросов обычно возвращаются отрицательными. Последний аргумент, -r , организует список найденных учетных записей, по которым веб-сайты наиболее популярны.

~/sherlock$ python3 sherlock.py neilbreen -r --print-found

Шаг 3. Поиск учетных записей

После запуска этой команды мы увидим много вывода без флага —print found независимо от результатов. В нашем примере neilbreen мы совершаем виртуальный тур по жизни Нила Брина в Интернете. \

___) | | | | __/ | | | (_) | (__| < '-`) =|-.

|____/|_| |_|\___|_| |_|\___/ \___|_|\_\ /`--.'--' \ .-.

.'`-._ `.\ | Дж /

/ `--.| \__/

[*] Проверка имени пользователя neilbreen на:

[+] Google Plus: https://plus.google.com/+neilbreen

[+] Facebook: https://www.facebook.com/neilbreen

[+] Твиттер: https://www.twitter.com/neilbreen

[+] ВК: https://vk.com/neilbreen

[+] Реддит: https://www.reddit.com/user/neilbreen

[+] Твич: https://m.twitch.tv/neilbreen

[+] Ebay: https://www.ebay.com/usr/neilbreen

[-] Ошибка подключения: GitHub

[-] GitHub: Ошибка!

[+] Имгур: https://imgur.com/user/neilbreen

[+] Pinterest: https://www.pinterest.com/neilbreen/

[-] Ошибка подключения: Roblox

[-] Роблокс: Ошибка!

[+] Spotify: https://open.spotify.com/user/neilbreen

[+] Steam: https://steamcommunity.com/id/neilbreen

[+] SteamGroup: https://steamcommunity.com/groups/neilbreen

[+] SlideShare: https://slideshare.net/neilbreen

[+] Среда: https://medium.

\

___) | | | | __/ | | | (_) | (__| < '-`) =|-.

|____/|_| |_|\___|_| |_|\___/ \___|_|\_\ /`--.'--' \ .-.

.'`-._ `.\ | Дж /

/ `--.| \__/

[*] Проверка имени пользователя neilbreen на:

[+] Google Plus: https://plus.google.com/+neilbreen

[+] Facebook: https://www.facebook.com/neilbreen

[+] Твиттер: https://www.twitter.com/neilbreen

[+] ВК: https://vk.com/neilbreen

[+] Реддит: https://www.reddit.com/user/neilbreen

[+] Твич: https://m.twitch.tv/neilbreen

[+] Ebay: https://www.ebay.com/usr/neilbreen

[-] Ошибка подключения: GitHub

[-] GitHub: Ошибка!

[+] Имгур: https://imgur.com/user/neilbreen

[+] Pinterest: https://www.pinterest.com/neilbreen/

[-] Ошибка подключения: Roblox

[-] Роблокс: Ошибка!

[+] Spotify: https://open.spotify.com/user/neilbreen

[+] Steam: https://steamcommunity.com/id/neilbreen

[+] SteamGroup: https://steamcommunity.com/groups/neilbreen

[+] SlideShare: https://slideshare.net/neilbreen

[+] Среда: https://medium.

Помимо этого вывода, у нас также есть удобный текстовый файл, созданный для хранения результатов. Теперь, когда у нас есть несколько ссылок, давайте посмотрим, что мы можем найти в результатах.

Шаг 4: проверьте список целей на наличие дополнительных подсказок

Чтобы просмотреть наш список целей, введите ls , чтобы найти созданный текстовый файл. В нашем примере это должно быть neilbreen.txt .

~/sherlock$ лс CODE_OF_CONDUCT.md install_packages.sh __pycache__ тесты снимков экрана CONTRIBUTING.md ЛИЦЕНЗИЯ README.md sherlock.py data.json load_proxy.py remove_sites.md site_list.py Dockerfile neilbreen.txt requirements.txt sites.md

Мы можем прочитать содержимое, введя следующую команду cat , которая дает нам множество целевых URL-адресов на выбор.

~/sherlock$ кот neilbreen.txt https://plus.google.com/+нейлбрин https://www.facebook.com/neilbreen Tweets by NeilBreen https://vk.com/neilbreen https://www.reddit.com/user/neilbreen https://m.twitch.tv/neilbreen https://www.ebay.com/usr/neilbreen https://imgur.com/user/neilbreen https://open.spotify.com/user/neilbreen https://steamcommunity.com/id/neilbreen https://steamcommunity.com/groups/neilbreen https://slideshare.net/neilbreen https://medium.com/@neilbreen https://independent.academia.edu/neilbreen https://9gag.com/u/neilbreen https://www.wattpad.com/user/neilbreen https://www.bandcamp.com/neilbreen https://giphy.com/neilbreen https://last.fm/user/neilbreen https://ask.fm/neilbreen https://disqus.com/neilbreen https://www.gotinder.com/@neilbreen https://letterboxd.com/neilbreen https://500px.com/neilbreen https://neilbreen.newgrounds.com https://venmo.com/neilbreen https://namemc.com/profile/neilbreen https://repl.it/@neilbreen https://cash.me/neilbreen https://ws2.kik.com/user/neilbreen

Некоторые из них мы можем исключить, например Google Plus, который сейчас закрыт. Другие могут быть гораздо более полезными, в зависимости от типа результата, который мы получаем. Из-за статуса международной суперзвезды Нила Брина здесь разбросано множество фан-аккаунтов. Нам нужно будет использовать некоторые методы здравого смысла, чтобы исключить их, пытаясь найти больше информации об этой живой легенде.

Другие могут быть гораздо более полезными, в зависимости от типа результата, который мы получаем. Из-за статуса международной суперзвезды Нила Брина здесь разбросано множество фан-аккаунтов. Нам нужно будет использовать некоторые методы здравого смысла, чтобы исключить их, пытаясь найти больше информации об этой живой легенде.

Во-первых, мы видим, что в списке есть учетная запись Venmo и Cash.me. Хотя здесь это не работает, многие люди оставляют свои платежи Venmo общедоступными, что позволяет вам видеть, кому и когда они платят. В этом примере кажется, что эта учетная запись была создана фанатом для приема пожертвований от имени Нила Брина. Тупик.

Далее мы перемещаемся вниз по списку, организованному в порядке ранжирования самых популярных сайтов. Здесь мы видим учетную запись, которая, скорее всего, будет личной учетной записью.

Ссылка выше также ведет нас на очень небезопасный веб-сайт фильма Нила Брина под названием «Pass-Thru», который может иметь и, вероятно, имеет много уязвимостей.

- Не пропустите: как использовать распознавание лиц для проведения OSINT-анализа

Обратный поиск по изображениям профиля Нила в Letterboxd и Twitter также находит другое отображаемое имя, которое использует цель: neil-breen . Это ведет к активной учетной записи Quora, где цель дает советы случайным незнакомцам.

Мы уже взяли одно псевдоним и через изображение профиля нашли другое псевдоним, о котором изначально не знали.

Другим распространенным источником информации являются веб-сайты, которые люди используют для обмена информацией. Такие вещи, как SlideShare или Prezi, позволяют пользователям делиться презентациями, которые видны всем.

Если цель сделала какие-либо презентации по работе или по личным причинам, мы можем увидеть их здесь. В нашем случае мы не нашли много. Но поиск в учетной записи Reddit, которую мы нашли, показывает, что учетная запись восходит к тому времени, когда Нил Брин не стал огромным.

Первый пост продвигает его фильм, так что плюс возраст аккаунта означает, что он, вероятно, является законным. Мы видим, что Нилу нравится обмен Армани, он борется с технологиями и пытается придумать, где будет происходить действие его следующего фильма.

Наконец, наша главная жемчужина — активная учетная запись eBay, которая позволяет нам видеть многие вещи, которые покупает Нейл, и читать отзывы продавцов, с которыми он заключал сделки.

Информация здесь позволяет нам копаться в хобби, профессиональных проектах и других подробностях, просочившихся в результате покупок, подтвержденных eBay и опубликованных под этим псевдонимом.

Sherlock может соединить точки между учетными записями пользователей

Как мы обнаружили в ходе нашего выборочного расследования, Sherlock предоставляет множество подсказок, позволяющих найти полезную информацию о цели. От финансовых транзакций Venmo до альтернативных псевдонимов, найденных при поиске любимых фотографий профиля, Шерлок может предоставить шокирующее количество личных данных. Следующим шагом в нашем расследовании будет повторный запуск «Шерлока» с новыми псевдонимами, которые мы обнаружили во время нашего первого запуска, но на сегодня мы оставим Нила в покое.

Следующим шагом в нашем расследовании будет повторный запуск «Шерлока» с новыми псевдонимами, которые мы обнаружили во время нашего первого запуска, но на сегодня мы оставим Нила в покое.

Надеюсь, вам понравилось это руководство по использованию Sherlock для поиска учетных записей в социальных сетях! Если у вас есть какие-либо вопросы об этом руководстве по инструментам OSINT, оставьте комментарий ниже и не стесняйтесь связаться со мной в Твиттере @KodyKinzie.

Не пропустите: используйте виртуальную машину OSINT Buscador для проведения онлайн-расследований

Хотите начать зарабатывать деньги в качестве белого хакера? Начните свою хакерскую карьеру с нашего комплекта обучения Premium Ethical Hacking Certification 2020 от нового магазина Null Byte и получите более 60 часов обучения от профессионалов в области кибербезопасности.

Купить сейчас (скидка 90 %) >

Другие выгодные предложения:

- Скидка 97 % на Ultimate 2021 White Hat Hacker Certification Bundle

- Скидка 99 % на All-in-One Data Scientist Mega 2021 Bundle

- Скидка 98 % на сертификационный комплект Premium Learn To Code 2021

- Скидка 62 % Программное обеспечение MindMaster Mind Mapping: Бессрочная лицензия

13 комментариев

- Горячий

- Последние

Можете ли вы оказаться в тюрьме за мошенничество в видеоигре?

Когда группа друзей поняла, что они могут взломать одну из самых популярных когда-либо изобретенных видеоигр, вскоре потекли серьезные деньги.

В 2013 году 23-летний программист Энтони Кларк и трое его Друзья нашли способ заработать огромное количество внутриигровой валюты в игре FIFA от EA Sports.

Энтони, которого называют «вдохновителем» операции, разработал хак, который обманул серверы EA Sports, заставив их думать, что игра завершена. Затем они автоматически присуждали монету — за игры, в которые никогда не играли.

Как только этот процесс был расширен, группа смогла создать огромное количество монет, которые они затем продали игрокам по всему миру за невероятную сумму в шестнадцать миллионов долларов.

Энтони и его друзья внезапно разбогатели сверх своих самых смелых мечтаний, ежедневно зарабатывая головокружительные суммы денег.

Eaton Zveare купил Mercedes AMG CLA 45Hacker HunterБогатство превзошло все их самые смелые мечты

Eaton Zveare, один из группы программистов, сказал: «На пике своего развития это могло быть около 500 000 долларов в день. Одной из первых вещей, которые я купил, была машина. Я купил Mercedes AMG CLA 45. Я заплатил наличными».

Я купил Mercedes AMG CLA 45. Я заплатил наличными».

Что касается Энтони, то, как сообщается, он осыпал свою семью подарками, в том числе домом для своей матери. Для него, как сказал школьный друг, это было «свершением всех достижений».

Но стремительный рост доходов группы не остался незамеченным ФБР. Без ведома Энтони и его друзей агентство обратилось к Electronic Arts, компании, разработавшей игру.

Федеральный прокурор Брайан По сказал: «Что привлекло нас в этом деле, так это сумма денег, которую смогли заработать эти дети — 16 миллионов долларов. Есть Lamborghini и Mercedes».

«17 сентября 2015 года мы одновременно провели обыск. Они понятия не имели, что федеральные агенты появятся в их доме». он продолжил.

К их удивлению, рано утром сотрудники ФБР ворвались в дома друзей, вооруженные и готовые конфисковать имущество.

По словам тети Энтони, Шон Берджесс, «в шесть утра они просто стучали в двери, а затем [мальчиков] встречали выстрелами в лица».

Брайан сказал: «Мы нашли кладезь информации, особенно компьютер Итона Зваре, потому что у него были все чаты, которые были у этих парней. У меня не было цели отправить их в тюрьму. Я хотел послать всем сообщение: «Эй, ребята, это незаконно».

Дело о мошенничестве с использованием электронных средств связи

Но было ли это? Трое сотрудников Энтони, в том числе Итон Звеар, признали себя виновными и лишились всех заработанных денег, чтобы избежать тюремного заключения. Но Энтони и его адвокаты были убеждены, что он не сделал ничего плохого, и решили оспорить дело — шаг, который, как понимал Энтони, был чрезвычайно рискованным. Если его признают виновным, ему грозит несколько лет тюремного заключения.

Скотт Гилберт, один из адвокатов Энтони, сказал: «Правительство, чтобы возбудить дело о мошенничестве с телеграммой, должно было доказать, что Энтони получил деньги или имущество. Что касается условий обслуживания, там буквально сказано, что монеты FIFA не являются ни деньгами, ни собственностью, и это было очень важно для нас, потому что мы не верили, что они смогут выполнить свое бремя доказывания, и поэтому мы просто начали готовиться. для суда».

для суда».

Если они получали не деньги или собственность, то за что им платили 16 миллионов долларов?

Брайан По Федеральный прокурор

Команда Энтони придерживалась мнения, что монеты не представляют ценности, поскольку EA Sports может создавать их бесконечное количество, в то время как EA Sports и правительство утверждали, что монеты действительно имели ценность, поскольку свидетельствует их перепродажа в Интернете.

Как выразился Брайан: «Если они получали не деньги или имущество, то за что им платили 16 миллионов долларов?»

В конце концов, суд пошел не так, как надеялась команда Энтони, и присяжные признали его виновным в заговоре с целью совершения мошенничества с использованием электронных средств связи.

По словам друзей и родственников Энтони, он не был шокирован результатом, оставаясь уверенным в возможности подачи апелляции. Он сказал друзьям, что если ему действительно придется отбывать срок, то он это сделает, а затем вернется к нормальной жизни и карьере в области создания программного обеспечения.

facebook.com/neilbreen

facebook.com/neilbreen