За взлом страницы «Вконтакте» удмуртскому хакеру грозит 2 года тюрьмы

За взлом страницы «Вконтакте» удмуртскому хакеру грозит 2 года тюрьмы

Alexander Antipov

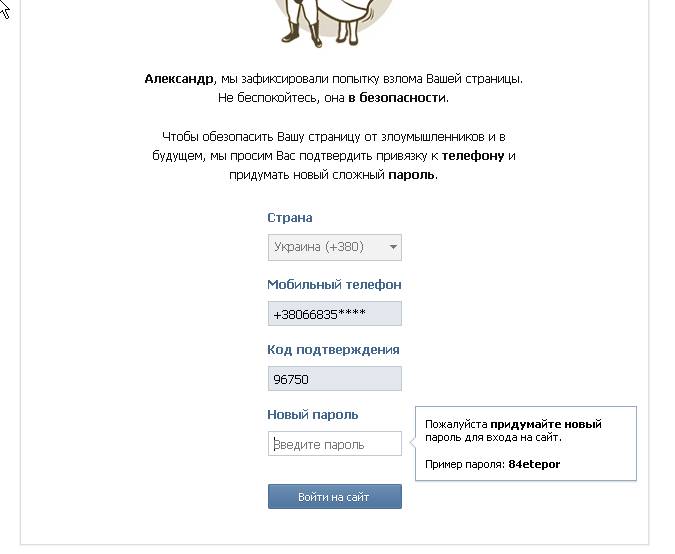

Следственное управление Следственного комитета при прокуратуре РФ по Удмуртии предъявило обвинения 25-летнему жителю республики в нарушении частной переписки и неправомерном доступе к компьютерной информации.

Чтобы отомстить девушке, не пожелавшей продолжать с ним отношения, молодой человек взломал ее электронный почтовый ящик, пароль страницы «ВКонтакте» и заменил фотографию и пароли доступа.

Обладая специальными познаниями в области компьютерной техники, молодой человек взломал электронный почтовый ящик девушки, проник через него на сайт «ВКонтакте», где располагалась персональная страница девушки, изменил логин и пароль доступа и блокировал ей доступ на страницу.

Следственным отделом по Октябрьскому району г. Ижевска СУ Следственного комитета при прокуратуре РФ по УР Юрию Б. предъявлено обвинение по ч.1 ст. 138 УК РФ (нарушение тайны переписки) и ч.1 ст. 272 УК РФ (неправомерный доступ к компьютерной информации).

За совершение этих преступлений молодому человеку грозит наказание в виде лишения свободы на срок до 2 лет.

История Ричарда Столмана — от любви до ненависти. Раскрыты подробности уплаты выкупа вымогателям а киберграбители взялись за цифровое искусство.

Смотрите 12 выпуск security-новостей на нашем Youtube канале.

Смотрите 12 выпуск security-новостей на нашем Youtube канале.Поделиться новостью:

Как защитить телефон и аккаунт от взлома: инструкция РБК Трендов :: РБК Тренды

По последним данным, скандальное видео Артема Дзюбы утекло в сеть, потому что телефон футболиста взломали. Рассказываем, как защитить устройство, соцсети и мессенджеры, даже если ничего компрометирующего там нет

На нашем телефоне или в чатах часто содержатся личные сведения, которые злоумышленники могут использовать в своих целях. Например, номера карт, доступы к онлайн-банкам, домашний адрес или рабочая переписка. Со смартфоном в руках легко получить логины и пароли к приложениям, ведь их зачастую высылают по СМС. А еще мошенники могут узнать о ваших пожилых родственниках и обмануть их, используя всю известную информацию. Вот как всего этого избежать.

Как защитить свой телефон

1. Используйте сложный пароль.

На iPhone: зайдите в «Настройки» → «Touch ID и код-пароль» → «Запрос пароля: сразу»; «Сменить пароль» → «Произвольный код (буквы + цифры)».

Чтобы усилить защиту, включите сброс всех данных после десяти неудачных попыток.

На Android: «Настройки» → «Безопасность» → «Блокировка экрана», выберите «Пароль» в качестве способа блокировки экрана и установите пароль из букв и цифр. Затем «Настройки» → «Безопасность», уберите галочку «Показывать пароли».

2. Отключите уведомления на заблокированном экране. Это помешает злоумышленникам видеть письма и сообщения — включая коды для подтверждения платежей.

На iPhone: «Настройки» → «Пароль» («Touch ID и пароль») → раздел «Доступ с блокировкой экрана» и «Настройки» → «Уведомления» → «Показ миниатюр» → «Без блокировки».

На Android: «Настройки» → «Приложения», выберите приложение и уберите галочку «Показать уведомления».

3. Включите двухфакторную проверку на телефоне и компьютере. При двухфакторной авторизации, помимо пароля, вы подтверждаете вход при помощи SMS-кода, который отправляется на подключенное вами устройство. Так у посторонних не будет доступа к вашему аккаунту.

На iPhone: Сайт Apple ID → «Двухфакторная идентификация» → «Вкл» Затем: «Безопасность» → «Проверенные номера телефонов» → «Изменить» → «Добавить номер телефона с возможностью приема текстовых сообщений».

На Android: Зайдите на Google Account и следуйте инструкциям на сайте.

4. Выключите автоматическую синхронизацию данных. Именно из-за нее часто попадают в сеть интимные фото знаменитостей: хакеры взламывают их облачные хранилища с других устройств.

На iPhone: «Настройки» → «Apple ID, iCloud, медиаматериалы» (или просто нажмите на свое имя и фамилию в самом верху) → «iCloud» → «iCloud Drive» и «Фото» — Выкл.

На Android: «Настройки Google» → «Мое местоположение» — нажмите Выкл. для «Отправка геоданных» и «История местоположений». «Поиск и подсказки» — отключите Google Now. «Google Фото» → «Настройки» → «Автозагрузка» — отключите автоматическую отправку фото на серверы Google.

для «Отправка геоданных» и «История местоположений». «Поиск и подсказки» — отключите Google Now. «Google Фото» → «Настройки» → «Автозагрузка» — отключите автоматическую отправку фото на серверы Google.5. Уберите автоматическое подключение к Wi-Fi. По умолчанию телефон автоматически подключается к знакомым Wi-Fi-сетям. Однако публичные сети часто слабо защищены, и их легко взломать. Так мошенники получат доступ ко всем данным на вашем смартфоне.

На Android: «Настройки» → «Wi-Fi», зажмите нужную сеть, в появившемся меню удалите ее. В разделе «Расширенные настройки» уберите галочку «Всегда искать сети».

6. Запретите приложениям доступ к фотографиям / SMS / контактам. Многие приложения получают доступ к локации, фото, соцсетям, интернет-трафику. Этим могут воспользоваться мошенники.

На iPhone:

«Настройки» → «Конфиденциальность»: «Геолокация», «Отслеживание» и во всех приложениях проставьте Выкл.На Android: «Настройки Google» → «Подключенные приложения» — отключите все лишние.

Что еще можно сделать на iPhone:

1. Отключите автозаполнение паролей. Так посторонние не смогут войти в приложения и сервисы, которыми вы часто пользуетесь. «Настройки» → «Пароли» → «Автозаполнение паролей» — Выкл.

Для Safari: «Настройки» → «Safari» → «Конфиденциальность и безопасность» → «Без перекрестного отслеживания» и «Блокировка всех cookie» — Вкл. А также «Автозаполнение» — убедитесь, что везде стоит Выкл.: хранение данных, контактов, кредитных карт.

Для других браузеров — посмотрите в настройках.

Что еще можно сделать на Android:

1. Скачивайте приложения только в Google Play Store и «Яндекс.Store». В отличие от iOS, Android — открытая ОС, и любое подозрительное ПО может занести вирус, украсть ваши данные или накачать гигабайты рекламы из интернета. У официального магазина есть функция Google Play Защита: она ежедневно сканирует 50 млрд приложений на более чем 2 млрд устройств, чтобы защитить их от вирусов и злоумышленников.

«Настройки» → «Безопасность», уберите галочку «Неизвестные источники» и поставьте галочку «Проверять приложения».

Там же, в «Настройках», убедитесь, что «Play Защита» активна.

2. Зашифруйте ваши данные. Это поможет обезопасить их, даже если телефон попадет в чужие руки. Для этого нужно задать пароль вместо PIN-кода и вводить его при каждом включении телефона.

Это поможет обезопасить их, даже если телефон попадет в чужие руки. Для этого нужно задать пароль вместо PIN-кода и вводить его при каждом включении телефона.

«Настройки» → «Безопасность» → «Зашифровать телефон». Также поставьте галочку «Шифровать SD-карту».

Затем на вашем компьютере откройте браузер Google Chrome.

Зайдите на страничку «Безопасность» в Chrome и нажмите «Двухэтапная аутентификация».

Выберите «Добавить электронный ключ», а затем — свой телефон. Теперь вы сможете заходить в Gmail, Google Cloud и другие сервисы Google, используя свой телефон в качестве дополнительного способа проверки.

Как защитить аккаунт в Instagram

1. Настройте двухфакторную авторизацию.

Перейдите в «Настройки» → «Безопасность» → «Двухфакторная аутентификация» и выберите способ защиты: через специальное приложение или по SMS. Теперь при каждом входе в аккаунты вам будут приходить дополнительные коды для проверки.

2. Запретите сторонним приложениям доступ к аккаунту.

Запретите сторонним приложениям доступ к аккаунту.

«Настройки» → «Безопасность» → «Приложения и сайты». Отключите все ненужные приложения.

3. Не забывайте удалять доступы у бывших сотрудников.

Если вы используете Instagram по работе, убедитесь, что ни у кого из бывших сотрудников не сохранилось доступа к аккаунту.

Зайдите в приложение и откройте свою бизнес-страницу. «Настройки» → «Роли на странице» → «Существующие роли на странице»: удалите всех, кто уже не работает с вами.

4. Проверяйте, кто заходил в ваш аккаунт.

«Настройки» → «Безопасность» → «Входы в аккаунт». Если увидите в списке подозрительные локации, поменяйте пароль — возможно, вашим аккаунтом пользуется кто-то еще.

5. Закройте профиль.

Если это не рабочий аккаунт, и вы не зарабатываете рекламой в блоге, лучше сделать профиль закрытым. Это, как минимум, защитит от спамеров.

«Настройки» → «Конфиденциальность» → «Закрытый аккаунт».

6. Скройте ваш сетевой статус.

Так никто не узнает, когда вы онлайн.

«Настройки» → «Конфиденциальность» → «Сетевой статус».

Как защитить аккаунт в Facebook

1. Удалите личную информацию.

В Facebook могут быть видны ваш возраст, места работы и проживания, семейный статус, сведения о родственниках и даже все места, в которых вы побывали. Если вы не хотите, чтобы эту информацию использовали сторонние компании и сервисы, лучше удалить ее со страницы.

Если вы не хотите, чтобы эту информацию использовали сторонние компании и сервисы, лучше удалить ее со страницы.

На компьютере/ноутбуке:

«Информация» → выберите нужный раздел и сведения → «Удалить».

В мобильном приложении:

«Посмотреть раздел информация» → выберите нужный раздел и сведения → нажмите карандаш, а затем крестик.

2. Выключите распознавание лиц.

Facebook умеет распознавать лица, чтобы отмечать вас на фото. Вы можете запретить это.

На компьютере/ноутбуке:

В правом верхнем углу — треугольник, «Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Управление распознаванием лиц» → выберите «Нет».

В мобильном приложении:

Нажмите на три линии в правом нижнем углу (так называемое меню «бургер»), дальше — аналогично.

3. Ограничьте доступ приложений к вашим данным.

Когда вы авторизуетесь с помощью Facebook в других сервисах, они получают доступ к данным вашего аккаунта: фото, локации, предпочтения. Не забывайте удалять доступ, когда вы уже вошли в приложение. Пользователи iPhone и MacBook могут выбрать «Вход через Apple» для авторизации.

На компьютере/ноутбуке:

«Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Конфиденциальность» → «Дополнительные настройки конфиденциальности» → «Приложения и сайты» → поставьте галочки напротив приложений и нажмите «Удалить».

В мобильном приложении:

«Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Конфиденциальность» → «Проверка основных настроек конфиденциальности» →

«Ваши настройки данных на Facebook» → «Приложения и сайты» → далее аналогично.

4. Ограничьте доступ к вашим постам и личным данным.

Если вы делитесь на странице личной информацией, лучше скрыть это от посторонних. Профили в соцсетях все чаще просматривают HR-специалисты перед собеседованием и службы безопасности — перед тем, как взять вас на работу.

На компьютере/ноутбуке:

«Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Дополнительный настройки конфиденциальности» → «Ваши действия» → «Кто сможет видеть ваши будущие публикации?» → «Изменить» → выберите «Только друзья». Там же можно выбрать «Ограничить доступ к старым публикациям» для друзей.

В мобильном приложении: аналогично.

Как защитить WhatsApp

И WhatsApp, и Instagram принадлежат все тому же Facebook. Это значит, во-первых, что принципы обмена данными и защиты аккаунтов у них схожи. А во-вторых — что все ваши переписки и личные данные из чатов и аккаунтов Facebook может использовать в своих целях.

1. Не сообщайте никому шестизначный код для верификации.

Это код, который приходит вам в SMS для подтверждения входа в WhatsApp на компьютере или ноутбуке. Этим часто пользуются мошенники, которые могут отправлять сообщения любому пользователю из групповых чатов.

2. Включите двухфакторную аутентификацию.

«Настройки» → «Учетная запись» → «Двухшаговая проверка»→ «Включить». Придумайте PIN-код и укажите адрес электронной почты, чтобы можно было восстановить или поменять его.

3. Скройте сетевой статус, фото и геолокацию.

«Настройки» → «Учетная запись» → «Конфиденциальность» → выберите вместо «Был (а)» «Мои контакты» или «Никто», то же проделайте с «Фото», ниже — «Геолокацией» и другими данными.

4. Архивируйте чаты, в которых делитесь личными данными.

Для этого потяните в списке чатов нужный влево и выберите «Архивировать». Он по-прежнему будет доступен в архиве, но посторонние не узнают о нем, если получат доступ к вашему телефону.

5. Выключите резервное копирование сообщений

Это позволит защитить вашу переписку, если кто-то получит доступ к аккаунту Apple или Google на другом устройстве.

Для iPhone: «Настройки» → iCloud → WhatsApp — выберите «Выключено». Теперь в самом мессенджере: «Настройки» → «Чаты» → «Резервная копия» → «Автоматически» → «Выключено».

Как защитить Telegram

1. Включите двухфакторную аутентификацию и код-пароль.

«Настройки» → «Конфиденциальность» → «Облачный пароль» → «Установить пароль». Затем вернитесь и выберите «Код-пароль и Touch ID».

Затем вернитесь и выберите «Код-пароль и Touch ID».

2. Не переходите по подозрительным ссылкам и не сообщайте личные данные в чатах.

Даже если это кто-то знакомый. Если вам пишут якобы администраторы Telegram, у профиля должна стоять голубая галочка верификации.

3. Отправляйте личные данные и пароли только в приватных чатах.

Выберите нужный контакт, нажмите. Затем нажмите на профиль, выберите «Еще» → «Начать секретный чат».

4. Не забывайте разлогиниться на компьютере или ноутбуке.

Каждый раз, когда вы заканчиваете работать за личным или, тем более, рабочим компьютером, выходите из своего аккаунта в Telegram. Помните, что любой может получить к нему доступ.

5. Настройте автоудаление данных.

Если вы давно не заходите в Telegram, можно настроить автоматическое удаление всех данных через определенное время. «Настройки» → «Конфиденциальность» → «Если не захожу» → выберите нужный период.

Запомните главные правила

- Используйте сложные пароли: с буквами, числами и спецсимволами. Они должны быть индивидуальными для каждого устройства, приложения и сервиса. Чтобы не запутаться и не забыть, пользуйтесь приложениями для хранения паролей.

- Не пользуйтесь публичными Wi-Fi-сетями. Они плохо защищены, и злоумышленники легко могут получить доступ ко всем вашим данным.

- Не открывайте подозрительные ссылки — даже от знакомых. Это могут быть фишинговые ссылки или вирусы от мошенников, которые взломали аккаунт вашего близкого или коллеги.

- Не делитесь своими паролями и учетными записями. Личные или корпоративные аккаунты могут содержать конфиденциальную информацию. Даже если ваш близкий никому не сообщит об этом, его устройством или аккаунтом могут завладеть мошенники, и тогда ваши данные тоже окажутся под угрозой.

- Не позволяйте посторонним пользоваться вашим телефоном или ноутбуком.

- Используйте двухфакторную аутентификацию на всех устройствах. Для этого удобнее и надежнее пользоваться специальными приложениями.

- По возможности, закрывайте профили в соцсетях. Если вы не используете соцсети для работы, лучше сделать профиль закрытым. Так всю информацию и посты в нем смогут видеть только те, кого вы добавили в друзья.

Подписывайтесь также на Telegram-канал РБК Тренды и будьте в курсе актуальных тенденций и прогнозов о будущем технологий, эко-номики, образования и инноваций.

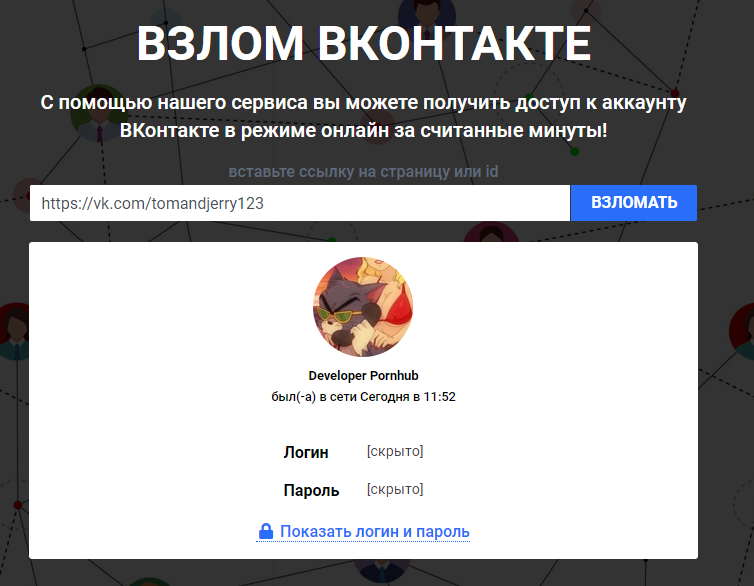

Как взломать страницу вконтакте | Комнатный хакер

На 2019 год защита Вконтакте стала очень сильной. Теперь не действуют старые алгоритмы взлома из YouTube роликов.

Однако, существуют методы взлома вк, прибегая к которым, мы не пытаемся найти баги сайта и тем самым обойти защиту. В сегодняшнем выпуске мы поговорим о том, как взломать страницу вконтакте, основываясь на методе подбора пароля и на невнимательности пользователя.

Исходя из этого, уже можно сделать вывод: взламывать страницу через специальные скрипты, кодерные файлы крайне непросто. Для такой работы потребуется опытный хакер с навыками программиста.

Прежде чем я дам вам подробные инструкции, давайте разберемся, зачем вообще есть необходимость взламывать чужие аккаунты?

Зачем нам взламывать страницы вконтакте?Безусловно, у каждого из вас есть веские причины, которые озвучивать думаю не стоит. Я, в свою очередь, пришел к выводу, что людей тянет на взлом по следующим причинам:

- Необходимо срочно узнать, кто твоему(ей) парню/девушке пишет сообщения.

Сразу скажу: ни к чему хорошему это не приведет;

Сразу скажу: ни к чему хорошему это не приведет; - Вам требуется взломать собственную страницу, поскольку номер телефона утерян, а пароль забыт. Восстановить доступ не получается. В таком случае, восстановите сим-карту в салоне связи вашего оператора;

- Я считаю, что многие хотят научиться взламывать страницу в вк для того, чтобы оказывать подобные услуги другим людям. Имея с этого хорошие деньги.

- Ну, и последняя причина — это власть и контроль. Если у вас есть возможность контролировать личную жизнь других людей или хотя бы ее часть, то вы будете горды собой. Наверное, все прекрасно понимают, что тщеславие такой грех, от которого нельзя избавиться. К тому же, сейчас транслируется много фильмов про хакеров и их возможности. Просматривая такие сюжетные картины, людям хочется быть похожими на своих героев.

С причинами определились, теперь перейдем к способам взлома вк.

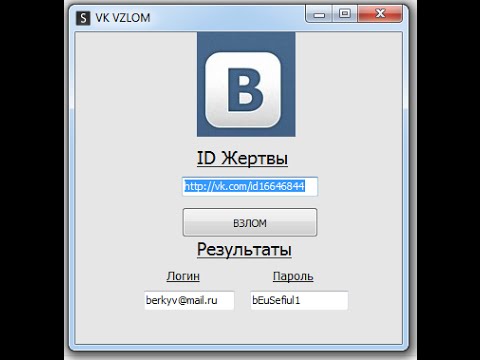

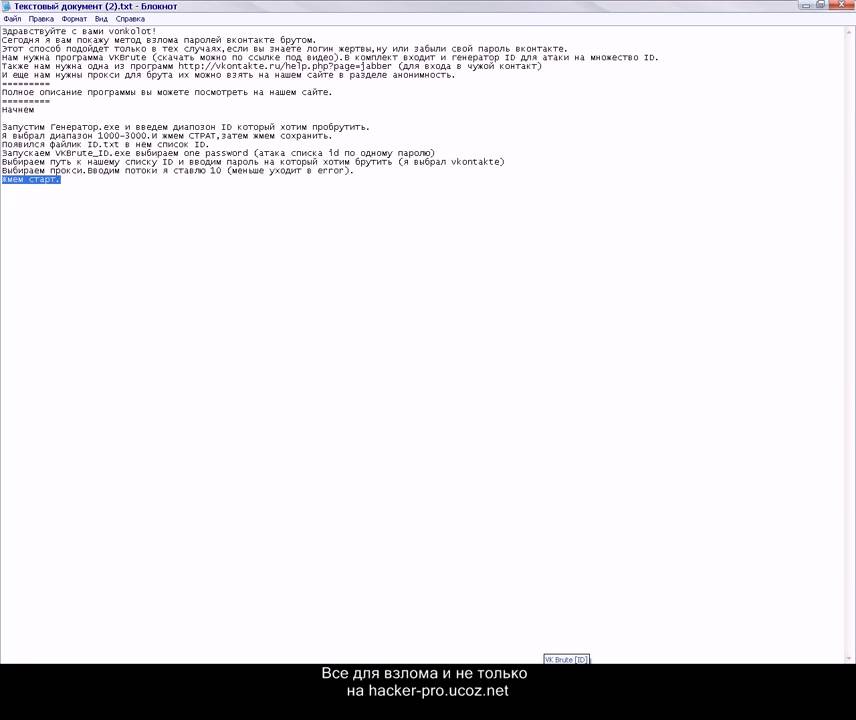

Как взломать страницу вконтакте1. Первый способ взломать Вконтакте — подобрать пароль.1. Вам потребуется логин для входа в аккаунт: как правило, это номер телефона пользователя или его почта. Если вы знаете номер мобильного телефона, который, наверняка, привязан к странице, то это здорово. Если нет, то очень плохо. Надеюсь, вы каким-то образом смогли узнать номер.

2. Переходим ко второму шагу. Теперь, посредством подбора будем прописывать пароль.

Наиболее частые пароли:

- Дата рождения. попробуйте прописывать дату рождения пользователя в разных вариациях: числомесяцгод без пробелов, годмесяцчисло и т.д.;

- Не редкость, когда используют в качестве пароля номер мобильного телефона. Возможно, номер не своего телефона. Иногда дописывают год рождения, в конце, либо какие-то слова: фамилию, имя…;

- Исходя из средств защиты электронно почты стало популярным ставить на пароль девичью фамилию матери;

- Ник в онлайн игре, в которую часто зарубается. Многие не защищаются от взлома, а просто ставят пароли с девизом: «главное не забыть, а то мороооки будеет;

- Имя кого-либо: сестра, брат, мама, папа, я, девушка, учительница и т.

п.

п. - Набор цифр от балды для необычайной легкости входа: 123456 в различных вариациях;

- Комбинация букв в верхнем левом углу клавиатуры: qwerty или йцукен;

Наиболее популярные пароли:

- 123456

- 123123

- 111111

- 123456789

- 12345678

- qwerty

Хотите больше паролей: тогда откройте статью самые популярные пароли.

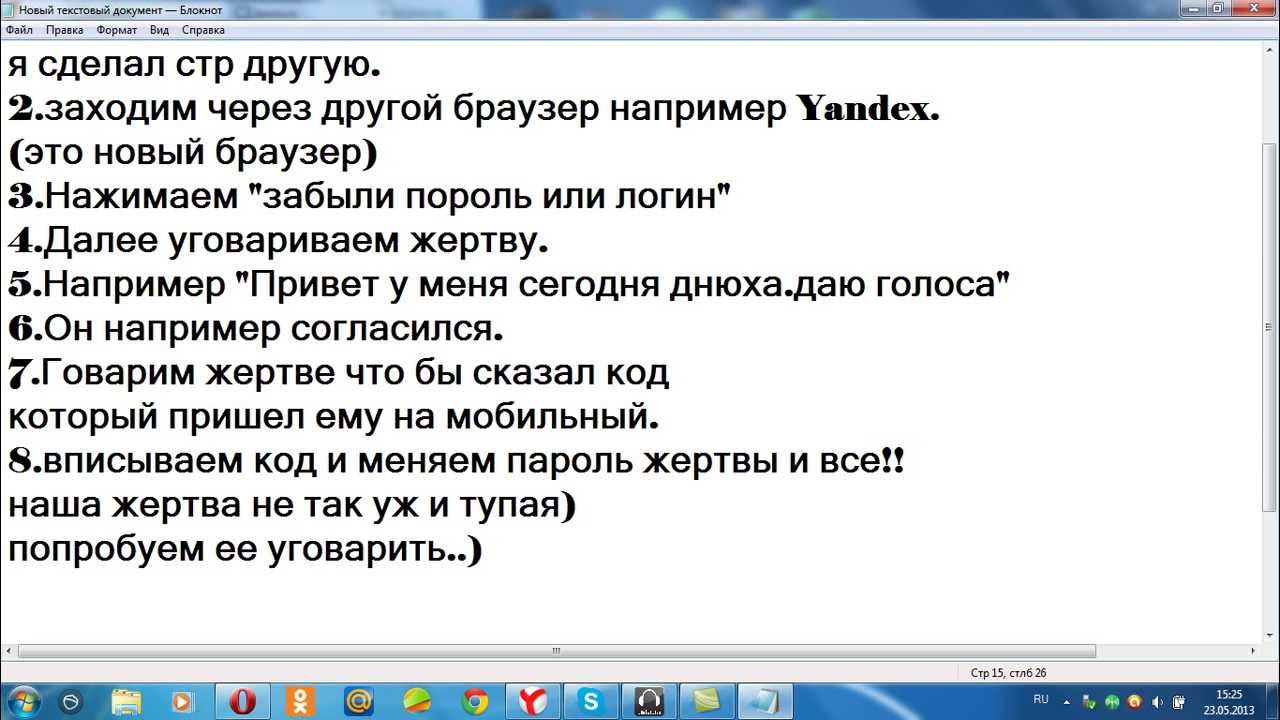

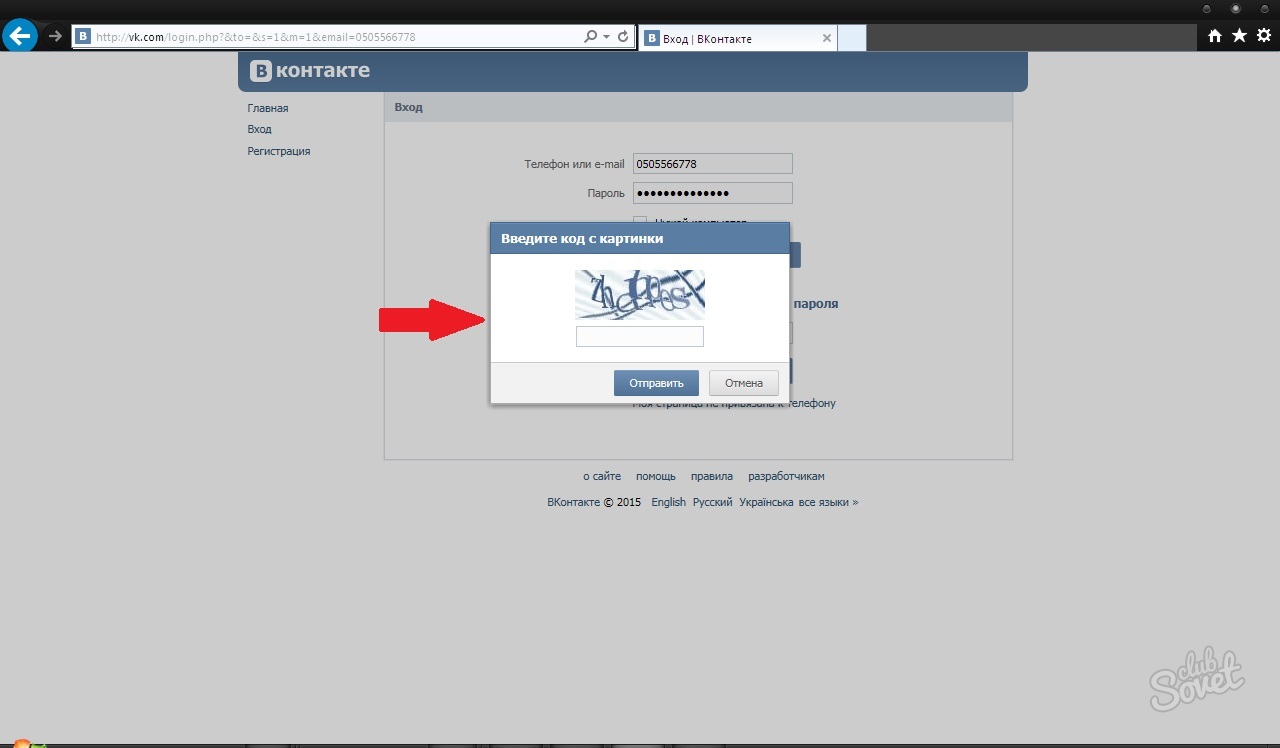

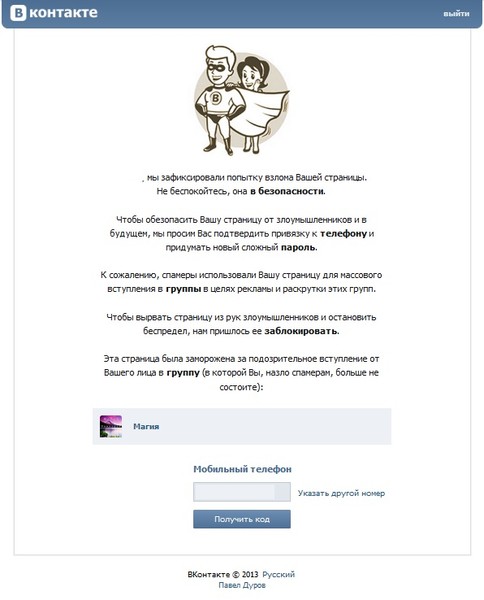

2. Самый популярный метод взлома страницы Вконтакте — фишинг.Некогда крайне эффективный способ взлома, под названием фишинг. Работает на новичках в мире Интернета и соответственно на недавно зарегистрировавшихся пользователях социальной сети Вконтакте.

В чем суть?Суть в том, что создается сайт, внешним обликом напоминающий вк, практически полностью скопированный. Какие именно отличия — неважно, поскольку все фишинговые ресурсы разрабатываются разными программистами. Кто-то сделает более мастерски, а кто-то слажает не по-детски. Так что, каких-то определенных отличий в дизайне и структуре нет.

Как все происходит?Вы зайдете на сторонний сайт, думая, что попали в вк. После чего введете пароль и логин. Злоумышленники увидят введенные данные и воспользуются ими для входа в ваш аккаунт на vk.com. Если стало ясно, что вы не на том сайте, а пароль и логин уже отправлены, то скорей бегите на vk.com и меняйте пароль.

Как не попасться на удочку?Чтобы избежать такой участи вам необходимо заходить на сайт Вконтакте с одного места. Я, например, перехожу в вк через экспресс-панель закладок, и всегда знаю, что попал именно туда, куда нужно.

Второй совет: будьте внимательными! На чужом сайте в браузерной строке, адрес будет не vk.com, а что-то другое. Главное не путайте: m.vk.com — это такой же вк. Это не фишинг!

Вот такая ссылочка должна быть в браузерной строке http://vk.com/

Говорят, что фишинговые сайты блокирует антивирус. Согласен, однако, не всегда. Если сайт новый и вы перешли на него, то верный защитник сочтет веб-ресурс безопасным.

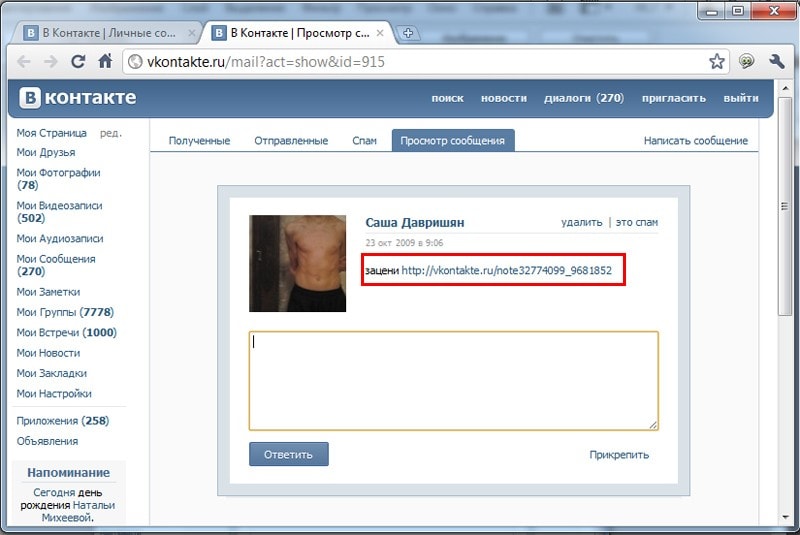

Троянская программа всегда была опасной для компьютера. Поймать вражеского коня на вк можно так: захотели вы, например, найти способ посмотреть всех пользователей, кто просто посещает вашу страницу и пошли рыскать по интернету. Бац, какое счастье: я нашел программу! Она определяет гостей, путем отслеживания данных моей страницы, для этого достаточно прописать логин и пароль! Будьте уверены, с высокой долей вероятности вы поймали трояна.

В общем и целом, скачивание программ и прописывание логина и пароля, дословно означает, сдать свой аккаунт с потрохами.

4. Слабенький способ взлома — Брут.Брут — это способ взлома с использованием программы для подбора логина и пароля.Чтобы какая-то левая прога не взломала вас, необходимо установить сложный пароль. Всё! Больше ничего не надо! Сложный пароль — это минимум 8 символов, используются буквы и цифры.

Факт! Большинство взломов происходят по вине пользователя. Вы сами идете отдавать свой логин и пароль в какие-то сервисы: для накрутки лайков в вк, репостов, подписчиков, для определения гостей.Как защитить страницу Вконтакте от взлома

Ну, что же, давайте подведем итоги! Чтобы полностью обезопасить себя от взлома нам потребуется:

- Составить сложный пароль;

- Пользуйтесь хорошим антивирусом. Касперский отлично подойдет. Бесплатно скачать можно Avast. Главное выполняйте периодические проверки и обновления;

- Уделите пару секунд просмотру адресной строки браузера;

- Нельзя скачивать сомнительные программы и вводить логин и пароль;

Примерно так можно защититься от взлома своей личной страницы Вконтакте.

Конечно, название статьи совсем другое, однако этот портал помогает людям жить спокойно, а не нарушать покой других.

Могу сказать лишь одно, прежде чем учиться взламывать страницу вк, обезопасьте себя.

В SIM-картах выявлена ошибка, позволяющая взломать телефон отправкой SMS

Специалисты по кибербезопасности обнаружили существование новой, ранее не выявленной, критической уязвимости в SIM-картах, которая позволяет злоумышленникам удалённо взламывать целевые мобильные телефоны и шпионить за жертвами, просто отправив SMS-сообщение. Эта уязвимость, получившая название SimJacker, находится в программном обеспечении S@T Browser (динамический инструментарий для SIM-карт), встроенном в большинство SIM-карт и широко используемом операторами мобильной связи как минимум в 30 странах.

Эта уязвимость, получившая название SimJacker, находится в программном обеспечении S@T Browser (динамический инструментарий для SIM-карт), встроенном в большинство SIM-карт и широко используемом операторами мобильной связи как минимум в 30 странах.

S@T Browser содержит ряд инструкций STK — таких как отправка короткого сообщения, настройка вызова, запуск браузера, предоставление локальных данных, запуск по команде и отправка данных — все они могут быть вызваны простым отправлением сообщения SMS на устройство. ПО предлагает среду выполнения и автоматически запускает вредоносные команды на мобильных телефонах.

Более того, по словам исследователей, SimJacker активно пользовалась некая связанная с правительством частная компания для слежения за людьми в течение как минимум двух лет в нескольких странах. Причём люди проверялись массово по нескольку раз в день.

Обнародованная исследователями из AdaptiveMobile Security в опубликованном недавно докладе уязвимость может быть использована с помощью простого GSM-модема за $10. С него можно отправить на телефон жертвы сообщение SMS, включающее определённый вид вредоносного кода. Благодаря этому злоумышленник может:

- получить местоположение целевого устройства и информацию IMEI;

- распространить неверную информацию путём отправки поддельных сообщений от имени жертв;

- совершать звонки на платные номера от имени абонента;

- шпионить за окружением жертв, приказав устройству звонить на номер телефона злоумышленника;

- распространять вредоносный код путём открытия браузером жертвы вредоносных веб-страниц;

- исполнять атаку, отключающую SIM-карту;

- получать другую информацию вроде языка, типа радио, уровня заряда батареи и так далее.

При этом во время работы SimJacker пользователь не знает, что он подвергся атаке, а информация была извлечена. Данные о местонахождении тысяч устройств были получены с помощью этой атаки без ведома или согласия пользователей мобильных телефонов, однако SimJacker была расширена для выполнения дополнительных видов атак.

Хотя технические подробности и подробный документ с описанием атаки планируется опубликовать в октябре этого года, исследователи заявили, что выявили реальные атаки на пользователей телефонов практически всех производителей, включая Apple, ZTE, Motorola, Samsung, Google, Huawei и даже различной электроники с поддержкой SIM-карт. Одна из выявленных жертв подверглась за неделю 250 атакам. Потенциально риску могут быть подвержены более миллиарда человек.

«Simjacker представляет собой явную опасность для мобильных операторов и абонентов. Это потенциально самая изощрённая атака, касающаяся основ мобильных сетей, из когда-либо существовавших, — сказал технический директор AdaptiveMobile Security Кэтал МакДейд (Cathal McDaid). — Это очень тревожный сигнал, который показывает, что злоумышленники вкладывают значительные средства во всё более сложные и изощрённые способы подрыва сетевой безопасности. Он ставит под угрозу приватность и доверие клиентов к операторам мобильной связи и влияет на национальную безопасность целых стран».

Более того, теперь, когда эта уязвимость была публично раскрыта, исследователи ожидают, что хакеры и другие злоумышленники попытаются развить эти атаки. Исследователи уже предоставили полную информацию об уязвимости Ассоциации GSM и Альянсу SIM. Последний признал проблему и выпустил рекомендации для производителей SIM-карт по обеспечению безопасности push-сообщений S@T. Мобильные операторы также могут немедленно устранить угрозу, настроив процесс анализа и блокировки подозрительных сообщений, содержащих команды браузера S@T. Пользователь мобильного устройства, похоже, ничего не может сделать, если использует SIM-карту с S@T Browser — разве что обратиться к оператору для замены SIM-карты на более безопасную.

Если вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Во «ВКонтакте» произошел массовый взлом. Inc. узнал, как это могло случиться

Фото: iStockВечером 14 февраля пользователи «ВКонтакте» начали получать личные сообщения, в которых была указана ссылка. При переходе по ней на всех страницах, которыми управляет пользователь, появлялись одинаковые записи.

При переходе по ней на всех страницах, которыми управляет пользователь, появлялись одинаковые записи.

В записи, размещенной хакерами от имени пользователя, говорилось, что якобы во «ВКонтакте» появилась реклама в личных сообщениях. Все записи сопровождались сообщениями с орфографическими ошибками.

по вконтакте ходит ссылка, при клике на которую во всех группах, которые вы админите появляется вот такой пост с рандомным комментом pic.twitter.com/XJpEZrGTnJ

— анатолий ноготочки? (@A_Kapustin) February 14, 2019

Куратор направления информационной безопасности школы HackerU Алексей Гришин объяснил Inc., каким образом произошел массовый взлом соцсети и как хакерам удалось публиковать посты от имен пользователей.

Алексей Гришин

Куратор направления информационной безопасности школы HackerU

«У “ВКонтакте” есть специальный раздел для статей. И там не проверяется возможность интеграции в текст страницы JS скриптов. Злоумышленник написал вредоносный скрипт, который исполнялся на стороне пользователя. И от его имени публиковал аналогичный вирусный контент. Таким образом, получился вирус для социальной сети, базирующийся на уязвимости Stored XSS. Задача скрипта, как любого вируса, — распространяться, — так он и сделал. Почему скрипт мог действовать от имени пользователя? Когда скрипт выполняется в браузере пользователя, то ему доступны данные браузера. А в своих данных браузер хранит токен, то есть ключ для подключения к функции “ВКонтакте”. Используя токен, можно совершать запросы так, будто их сделал пользователь страницы. В первую очередь инфицировались группы, так был достигнут массовый охват».

Задача скрипта, как любого вируса, — распространяться, — так он и сделал. Почему скрипт мог действовать от имени пользователя? Когда скрипт выполняется в браузере пользователя, то ему доступны данные браузера. А в своих данных браузер хранит токен, то есть ключ для подключения к функции “ВКонтакте”. Используя токен, можно совершать запросы так, будто их сделал пользователь страницы. В первую очередь инфицировались группы, так был достигнут массовый охват».

Пресс-служба «ВКонтакте» сообщила, что уязвимость устранена.

Сообщение о компьютерных преступлениях, связанных с Интернетом или интеллектуальной собственностью

Сообщение о взломе компьютеров, мошенничестве и других преступлениях, связанных с Интернетом

Основные федеральные правоохранительные органы, которые расследуют бытовые преступления в Интернете, включают: Федеральное бюро расследований (ФБР), Секретную службу США, Иммиграционную и таможенную службу США (ICE), Службу почтовой инспекции США и Бюро алкоголя, табака, огнестрельного оружия и взрывчатых веществ (ATF).У каждого из этих агентств есть офисы, удобно расположенные в каждом штате, в которые можно сообщать о преступлениях. Контактную информацию об этих местных офисах можно найти в местных телефонных справочниках. Как правило, о федеральном преступлении можно сообщить в местный офис соответствующего правоохранительного органа по телефону и запросив «Дежурного агента по рассмотрению жалоб».

У каждого правоохранительного ведомства также есть штаб-квартира в Вашингтоне, округ Колумбия, где есть агенты, специализирующиеся в определенных областях.Например, и ФБР, и Секретная служба США имеют в штаб-квартире специалистов по случаям компьютерного вторжения (то есть компьютерного хакера).

Чтобы определить некоторые из федеральных следственных правоохранительных органов, которые могут быть подходящими для сообщения об определенных видах преступлений, обратитесь к следующей таблице:

Другие ресурсы для сообщения о киберпреступлениях

- Центр жалоб на Интернет-преступления (IC3)

Задача Центра жалоб на преступления в Интернете — предоставить общественности надежный и удобный механизм отчетности для представления в Федеральное бюро расследований информации о подозреваемой преступной деятельности при содействии Интернета, а также в налаживании эффективных союзов с правоохранительными органами и отраслевыми партнерами.Информация анализируется и распространяется в целях расследования и разведки правоохранительным органам и для информирования общественности.

Центр жалоб на Интернет-преступления

- Координационный центр национальной инфраструктуры Министерства внутренней безопасности: (202) 282-9201 (сообщать об инцидентах, связанных с национальной безопасностью и проблемами инфраструктуры)

- Группа готовности к компьютерным чрезвычайным ситуациям США (U.S.CERT) (онлайн-отчеты для технических специалистов)

Hacker House — Обучение и услуги

Hacker House — Обучение и услугиОбучение и профессиональные услуги, которые сделают Интернет безопаснее для вашего бизнеса

НОВИНКА ИЛИ ПРОФЕССИОНАЛ, МЫ УЧИМ ВАС

ДУМАЙТЕ КАК СВОЙ АТАКУЮЩИЙ

Быстрое развитие и постоянная угроза кибератак, наша постоянно растущая зависимость от цифровых процессов и экспоненциальный рост онлайн-данных делают кибербезопасность одной из величайших проблем нашего времени.Несмотря на это, немногие обладают необходимыми навыками, чтобы справиться с этим. Hacker House был создан, чтобы быстро, эффективно и результативно восполнить пробелы в навыках. Обученные всемирно известными хакерами по этическим вопросам, наши студенты с головой погружаются в моделирование реальных кибератак и проходят оценку с помощью множества практических заданий, разработанных с учетом всех аспектов. Короче говоря, мы учим студентов думать, действовать и двигаться как хакеры, а затем перехитрить их. Мы предоставляем технические ресурсы, чтобы помочь компаниям разобраться в сложном театре киберугроз.От взлома компьютеров, электронного наблюдения, контрмер, шпионажа, эксплойтов и вредоносного кода.

Подробнее о нас> ОпускатьсяОбучение

МАСТЕРСКИЕ

Мы обучаем хакерским навыкам в классе. Приходите и узнайте больше о наших услугах по передаче знаний.

ВходитьВ РЕЖИМЕ ОНЛАЙН

Мы предоставляем онлайн-ресурсы и среду для дистанционного обучения.Узнайте о нашем онлайн-обучении.

Входить

Технические + Новости

БЛОГ

Последние размышления наших компаний о кибербезопасности. Написано для людей.

просмотр>GITHUB

Репозиторий на github, в котором размещены работы некоторых наших команд.

просмотр>НАУЧНАЯ ЛАБОРАТОРИЯ

Наши команды исследуют результаты. Написано для технической аудитории.

просмотр>

Получите наши последние обновления

Мы уважаем вашу конфиденциальность и не спамим.

© 2021 — Hacker House LtdВсе компьютеры сломаны

Мы используем файлы cookie, чтобы понять, как вы используете наш сайт, и улучшить ваш опыт просмотра.Мы используем только основные файлы cookie, необходимые для постоянного обслуживания нашего веб-сайта. Продолжая использовать наш сайт, вы соглашаетесь с использованием основных файлов cookie. Если вы не согласны с нашим использованием основных файлов cookie, нажмите здесь, и вы будете перенаправлены с нашего веб-сайта.

[Д] ес согласен [Нет] ес не согласен

~ ЧЧ

Моя электронная почта была взломана — что мне делать?

Спамеры используют различные методы для рассылки спама, но использование взломанных учетных записей электронной почты законных пользователей быстро растет.

Согласно отчету Verizon о расследовании утечек данных за 2017 год, каждое 131 электронное письмо содержало вредоносное ПО в 2016 году, что является самым высоким показателем за 5 лет. Кроме того, количество спама, извергаемого в почтовые ящики во всем мире, является самым высоким с 2015 года. Это связано с вредоносными программами, такими как Emotet и Trickbot, которые крадут адреса электронной почты для рассылки спам-кампаний.

Развивается фишинг. Из этого руководства вы узнаете 11 способов, которыми хакеры пытаются заполучить ваши данные и как защитить себя.Какими бы положительными ни были меры по подавлению других каналов, одним из результатов стало то, что спамеры попытались сместить акцент в недавних крупных вспышках вредоносных программ и фишинговых атаках на получение достаточного количества скомпрометированных учетных записей электронной почты, чтобы сделать рассылку спама жизнеспособной.Сюда входят учетные записи электронной почты, подобные вашей.

Как была взломана моя электронная почта?Ваш компьютер, скорее всего, был взломан одним из четырех способов:

У вас не установлена последняя версия программного обеспечения безопасности.

Ваши пароли ненадежны, и их легко взломать.

Вы щелкнули вредоносную ссылку в электронном письме, обмене мгновенными сообщениями, на сайте социальной сети или на веб-странице.

Вы загрузили игру, видео, песню или вложение с вредоносными скриптами или прикрепленными файлами

Когда ваша учетная запись электронной почты взломана, вам необходимо предпринять несколько шагов: t o Устранить проблему и предотвратить ее повторение:

- Проверьте (и обновите) безопасность вашего компьютера. Большинство хакеров собирают пароли с помощью вредоносного ПО, установленного на вашем компьютере (или мобильном телефоне, если у вас есть смартфон).Независимо от того, какую операционную систему вы используете, убедитесь, что ваши антивирусные и антивирусные программы обновлены. Выберите параметр, который будет автоматически обновлять ваш компьютер при появлении новых исправлений безопасности. Если вы уже используете антивирусную программу, запустите сквозное сканирование своего компьютера.

Убедитесь, что все обновления операционной системы также установлены. Чтобы найти их, введите ’(название вашей операционной системы) и обновления’ в свою поисковую систему. Настройте свой компьютер на автоматическое обновление, чтобы как можно скорее получить защиту от новых атак. Измените свой пароль и сделайте его более надежным. Сделайте это после обновления ваших антивирусных программ и программ защиты от вредоносных программ или после того, как хакеры могут получить ваш новый пароль.

- Надежные пароли не обязательно сложно запоминать, их просто сложно угадывать.

- Сделайте пароль длиной не менее 10 символов и используйте заглавные буквы, строчные буквы, цифры и символы.

- Не используйте информацию о себе или близких вам людях (включая вашу собаку или кошку!), Такую как имя, возраст или город.

- Не используйте слова, которые можно найти в словаре, их легко взломать хакерам, даже если вы пишете их в обратном порядке.

- Сочетания клавиш для обмена текстовыми сообщениями упрощают создание надежных и запоминающихся паролей. Например L8rL8rNot2Day! переводится позже, позже, не сегодня.

- Исследования показывают, что средняя учетная запись электронной почты связана с 130 учетными записями, защищенными паролем, поэтому неудивительно, что пароли часто не так безопасны, как должны быть. Менеджер паролей может помочь вам сохранить их в порядке и в зашифрованном виде.

- Отправьте электронное письмо своим контактам о том, что вас взломали. Когда письмо приходит от кого-то, кого вы знаете, вы с большей вероятностью откроете его и нажмете на ссылки в нем — даже если тема будет странной. Помогите остановить распространение вредоносного ПО, предупредив тех, кто в вашем списке контактов, с осторожностью относитесь к любым отправленным вами электронным письмам, которые кажутся вам неправильными, и не переходите по ссылкам.

- Узнайте больше о спаме, фишинге и мошенничестве. Спам приходит к нам со всех сторон; в почтовом ящике перед вашим домом (нежелательная почта) в вашем почтовом ящике, через мгновенные сообщения, сайты социальных сетей, чаты, форумы, веб-сайты и, к сожалению, теперь также и на вашем телефоне.Сейчас более чем когда-либо важно остерегаться фишинговых атак.

- У вас нет богатого дядюшки, о котором вы никогда не слышали, в какой-то другой стране, который пытается отправить вам деньги. Вы не выиграли в лотерею. Ни один посторонний не даст вам денег ни по какой причине. Ни одна горячая красотка не одинока и не ждет твоего ответа. Единственное, что вы получите через незапрошенное предложение в аптеке, — это сдирание или заражение (на вашем компьютере или телефоне). Если бы действительно существовало чудо-лекарство от потери веса, это было бы на первых полосах новостей и на всех телеканалах.

- Ни один уважаемый банк или компания никогда не будет просить вас «подтвердить» информацию в Интернете. И если вы получите электронное письмо со ссылкой на один из этих сайтов, не используйте его; вместо этого воспользуйтесь поисковой системой, чтобы найти сайт самостоятельно, а затем войдите в систему. Если сообщение было законным, оно будет ждать вас в вашей учетной записи.

- Перед загрузкой проверьте легитимность любой программы, игры, приложения или видео. Из миллионов новых или обновленных мобильных приложений, проанализированных Webroot в 2017 году, 32% были определены как вредоносные.Если контент пиратский, бесплатный или поступает к вам анонимно, предположите, что он содержит вредоносное ПО. Загружайте контент, о котором вы прочитали хорошие отзывы, только с сайтов, которым вы можете доверять.

- Измените секретный (ые) вопрос (ы). Если ваша учетная запись электронной почты была взломана с устройства или из места, не соответствующего вашим обычным схемам использования, возможно, злоумышленнику нужно было правильно ответить на секретный вопрос. Если ваш вопрос и ответ являются общими (Вопрос: Как зовут вашу собаку? Ответ: Пятно), это, возможно, не было сложной задачей.

Рассмотрите возможность использования двухфакторной аутентификации. Многие поставщики услуг электронной почты предлагают двухфакторную аутентификацию (2FA) в качестве дополнительной меры безопасности. Этот метод требует как пароля, так и какой-либо другой формы идентификации, такой как биометрический номер или номер мобильного телефона, для доступа к учетной записи.

Как уже упоминалось, вредоносные программы довольно часто становятся средством взлома учетной записи электронной почты. Наличие современного решения для интернет-безопасности — важный первый шаг в обеспечении онлайн-безопасности и защите вашей электронной почты от взлома.Webroot предлагает полную линейку решений интернет-безопасности для дома, чтобы ваш пароль электронной почты не попал в руки хакеров.

Взлом системы голосовой почты | Федеральная комиссия по связи

Если вы не измените пароли по умолчанию для своих учетных записей голосовой почты, вас или вашу компанию может ждать дорогой сюрприз. Есть хакеры, которые знают, как взломать системы голосовой почты, чтобы принимать и совершать международные звонки без вашего ведома и разрешения.

Как работает мошенничество

Хакер обращается к системе голосовой почты в поисках почтовых ящиков, в которых все еще активны пароли по умолчанию или пароли с легко угадываемыми комбинациями, например «1-2-3-4». Обнаружив такой номер, злоумышленник меняет исходящее приветствие на что-то вроде: «Да, да, да, да, да, оператор, я приму обвинения». Операционные системы автоматического сбора звонков запрограммированы на прослушивание таких ключевых слов и фраз. Затем хакер выполняет сборный звонок на этот номер.Когда оператор слышит исходящее сообщение, устанавливается обратный вызов. Затем хакер может использовать соединение в течение длительного времени для других международных звонков.

В другой версии этой аферы хакер взламывает функцию переадресации вызовов системы голосовой почты, программирует систему для переадресации вызовов на международный номер, а затем использует ее для совершения звонков.

Хакеры обычно нацелены на корпоративные системы голосовой почты, но потребители с домашней голосовой почтой также должны быть осторожны.

Вы должны знать

- Хакеры обычно взламывают корпоративные системы голосовой почты в праздничные или выходные дни, когда изменения в исходящих сообщениях вряд ли будут замечены.

- Хакеры обычно находятся в разных странах мира, звонки исходят из многих стран мира и проходят через них.

- Жертвы бизнеса обычно узнают, что их взломали, когда их телефонная компания сообщает о необычной активности, но жертвы, живущие в постоянном месте, могут не узнать об этом, пока не получат необычно высокие счета за телефон.

Советы по минимизации риска

Чтобы не стать жертвой этой аферы, следуйте этим полезным советам:

- Всегда менять пароли по умолчанию для всех ящиков голосовой почты.

- Выберите сложный пароль голосовой почты, состоящий как минимум из шести цифр.

- Часто меняйте пароль голосовой почты.

- Не используйте очевидные пароли, такие как адрес, дата рождения, номер телефона, повторяющиеся числа, например 000000, или последовательные числа, например 123456.

- Регулярно проверяйте записанное объявление, чтобы убедиться, что приветствие действительно ваше.

- Рассмотрите возможность блокировки международных вызовов.

- Отключите функции удаленного уведомления, автосекретаря, переадресации вызовов и исходящей пейджинговой связи, если вы ими не пользуетесь.

- Проконсультируйтесь со своим поставщиком услуг голосовой почты о дополнительных мерах безопасности.

Если вы считаете, что вас взломали, сообщите об инциденте как поставщику услуг, так и в полицию.

Версия для печати

Взлом системы голосовой почты (pdf)

Когда вас взламывают, выяснение, к кому обратиться за помощью, может оказаться загадкой

Вы подверглись кибератаке.Что теперь?

Линус Страндхольм / EyeEmВ вашем почтовом ящике появляется электронное письмо, и ваши глаза расширяются. А претензии незнакомца, чтобы видеокадры вы смотреть порно и просит за $ 1000.

Возмущение и смущение. Вы тянетесь за телефоном. Но потом вы задаетесь вопросом: «Кому я вообще звоню?»

К сожалению, ответ на этот вопрос сложен.

Оказывается, с этим не могут согласиться даже сотрудники правоохранительных органов.И ФБР, и местная полиция предлагают вам позвонить им. Но эксперты предупреждают, что во многих случаях ни одно агентство не сможет помочь, особенно если преступник просит так мало денег.

Эта динамика подчёркивания почему эти виды ухищрений — и да, порно афера на самом деле произошло — начинают размножаться. Нет четкого ответа, кому звонить. А с точки зрения правоохранительных органов, многие из этих преступлений слишком малы, чтобы их привлекать к уголовной ответственности. Неудивительно, что кибератаки в Интернете стали свирепыми, поскольку воры в Интернете находят способы украсть информацию о кредитных картах у миллионов людей, не выходя из дома.

«Если люди, занимающиеся этим, сохранят суммы в долларах достаточно малыми, чтобы ни одно отдельное полицейское управление не было достаточно мотивировано для судебного преследования, вы можете получить большие деньги от множества людей по всему миру», — сказал Адам Букбиндер. бывший начальник отдела киберпреступности прокурора США в округе Массачусетс.

Это проступок. Может ли быть возбуждено уголовное дело? Да. Есть вероятность, что кто-то захочет тратить на это ресурсы? Нет.Адам Букбиндер, юрист

Иногда эти преступления даже не связаны со взломом.Как выяснили исследователи из компании Digital Shadows, схема электронной почты, при которой мошенники рассылают спам в почтовые ящики с угрозами шантажа жертв, без каких-либо доказательств, принесла за два месяца 28000 долларов.

Но если это не общественная озабоченность, велика вероятность, что с этим никто не справится, — сказал Букбиндер, который теперь работает в команде по кибербезопасности и конфиденциальности в юридической фирме Holland & Knight.

Местная полицияВ экстренной ситуации вы должны позвонить 911.

«Если человек считает, что он стал жертвой преступления, он должен связаться с полицией», — сказала CNET пресс-секретарь Департамента полиции Нью-Йорка.

Но местная полиция мало что может для вас сделать. Для начала вам нужно будет показать, что преступление действительно произошло, что намного сложнее, когда оно происходит в цифровом формате.

Например, если кто-то получает доступ к вашей учетной записи Facebook без вашего разрешения, но использует ее только для просмотра ваших сообщений, этого недостаточно, чтобы соответствовать порогу уголовного расследования, сказал Bookbinder.

«Это проступок, — сказал он. «Может ли оно быть привлечено к ответственности? Да. Возможно ли, что кто-то захочет тратить на это ресурсы? Нет.«

Сейчас играет: Смотри: Криптоджекинг: новый хитрый хакерский трюк для легких денег

1:43

Но если кто-то использовал личные фотографии из вашей учетной записи Facebook и пригрозил шантажировать вас ими, тогда полиция могла бы расследовать это, сказал он.

Это при условии, что у вашей местной полиции есть ресурсы для расследования взломов. Хотя все больше местных и государственных полицейских улучшают свои возможности по борьбе с компьютерными преступлениями, этого не произошло повсеместно для всех отделов.

Все усложняется, если взлом пересекает границы штата или страны. Например, если к вашей учетной записи обращается российский хакер, у вашей местной полиции не будет ресурсов для расследования этого.

«Полиция Нью-Йорка, вероятно, является исключением из имеющихся у них ресурсов для расследования», — сказал Джейк Уильямс, основатель Rendition Security.«Но даже в этом случае маловероятно, что какие-либо правоохранительные органы заинтересованы в помощи в расследовании того, кто взломал вашу учетную запись Facebook».

Внутренняя безопасностьЕсли угроза пришла к вам на порог, а не к вашему электронному почтовому ящику, ответ был бы намного проще: позвоните в полицию. Но когда речь идет о преступлении в Интернете, некоторые считают, что служба 911 — это шутка.

«Я до сих пор слышу о компаниях и местных жителях, которые звонят в службу 911, когда считают, что подверглись кибератаке», — сказала министр внутренней безопасности США Кирстен Нильсен во время июльского саммита агентства по кибербезопасности.

Нильсен с улыбкой повисла в воздухе перед тем, как сказать толпе, кому им действительно следует позвонить.

«Лучше всего позвонить в этот центр», — сказала она, имея в виду Национальный центр управления рисками DHS, специализированный центр помощи в реагировании на кибератаки с упором на критически важную инфраструктуру.

Но это не очень поможет, если вы обычный человек, а не крупная компания.

Когда человек звонит в DHS с просьбой о помощи, агентство направляет его в ФБР, сообщил представитель DHS.

ФБРФБР рекомендует жертвам киберпреступлений сначала звонить им по номеру , а не в местную полицию. У агентства есть Центр жалоб на Интернет-преступления, где вы можете отправить подробную информацию о том, что произошло, а аналитики рассмотрят дело, чтобы определить, какие действия следует предпринять.

Однако зачастую ничего особенного не делается. По словам Букбиндера, ФБР — наиболее оснащенное агентство для борьбы с киберпреступностью с его обширными ресурсами и многочисленными экспертами, но если жалоба не является серьезным делом, она, скорее всего, не будет расследована.

«Они не справятся с большинством случаев индивидуальных взломов, если только они не будут очень заметными или если не будет потеряна кучка денег», — сказал Уильямс. «Это варьируется от офиса к офису, но большинство из них, с которыми мы работали, хотят увидеть украденные 10 тысяч долларов, прежде чем они вмешаются».

Итак, вся надежда потеряна? Не обязательно.

Получайте самые свежие новости и обзоры, собранные для вас.

По словам Букбиндера, лучший способ получить ответ — сообщить об инциденте в ФБР.Даже если ваше дело не попадает в поле зрения агентства, оно регистрируется в базах данных ФБР по жалобам на киберпреступления. По словам бывшего начальника отдела киберпреступности, если поступит достаточно подобных жалоб, аналитики смогут соединить точки и начать расследование.

«У них сейчас крупное преступление, и все эти люди являются жертвами дела, по которому они действительно кого-то преследуют», — сказал он.

Скорее всего, вы не только один хит с электронной почты угрожает шантажировать над порно, или любой другой.ФБР и эксперты по безопасности призывают вас хотя бы сообщать о потенциальных киберпреступлениях, чтобы помочь в создании дела.

Вот в чем дело: та же тактика рассылки спама, которую используют киберпреступники, чтобы бросить широкую сеть, также может стать их крахом.

Безопасность: будьте в курсе последних нарушений, взломов, исправлений и всех тех проблем кибербезопасности, которые не дают вам спать по ночам.

Доводя дело до крайности: смешивайте безумные ситуации — извержение вулканов, ядерные аварии, 30-футовые волны — с повседневными технологиями.Вот что происходит.

Взлом | Scamwatch

Взлом происходит, когда мошенник получает доступ к вашей личной информации, используя технологии для взлома вашего компьютера, мобильного устройства или сети.

Общие примеры способов взлома

- Вредоносные программы и программы-вымогатели — вредоносные программы заставляют вас устанавливать программное обеспечение, которое позволяет мошенникам получать доступ к вашим файлам и отслеживать ваши действия, в то время как программы-вымогатели требуют оплаты, чтобы «разблокировать» ваш компьютер или файлы.

- Использование слабых мест безопасности — слабые места могут включать повторно используемые и легко угадываемые пароли, устаревшее антивирусное программное обеспечение и незащищенные соединения Wi-Fi и Bluetooth.

Мошенничество с перенаправлением платежей — если вы представляете бизнес, мошенник, выдающий себя за одного из ваших постоянных поставщиков, сообщит вам, что их банковские реквизиты изменились. Они сообщат вам номер нового банковского счета и попросят, чтобы все будущие платежи обрабатывались соответствующим образом. Мошенничество часто обнаруживается только тогда, когда ваш постоянный поставщик спрашивает, почему им не заплатили.Пример: Джон обновил информацию о поставщике, и в итоге это стоило тысячи.

После того, как мошенники взломали ваш компьютер или мобильное устройство, они могут получить доступ к вашей личной информации, изменить ваши пароли и ограничить доступ к вашей системе. Они будут использовать полученную информацию для совершения мошеннических действий, таких как кража личных данных, или они могут получить прямой доступ к вашим банковским данным и данным кредитной карты.

Предупреждающие знаки

- Вы не можете войти в свой компьютер или мобильное устройство, или в свою электронную почту, социальные сети и другие онлайн-аккаунты.

- Вы замечаете новые значки на экране вашего компьютера или ваш компьютер работает не так быстро, как обычно.

- Файлы на вашем компьютере были перемещены или удалены.

- На экране компьютера начинают появляться всплывающие окна. Они могут предлагать «починить» ваш компьютер или просто иметь кнопку с надписью «закрыть».

- У вас неожиданно большой счет за передачу данных или интернет-соединение.

- Вы замечаете, что деньги пропадают с вашего банковского счета без объяснения причин.

- Вы подозреваете, что номер вашего мобильного телефона был перенесен без вашего согласия, после того как вы заметили, что ваш телефон показывает «только SOS» там, где обычно появляются полосы приема.

Защити себя

- Всегда поддерживайте безопасность вашего компьютера в актуальном состоянии с помощью антивирусного и антишпионского ПО, а также хорошего брандмауэра. Покупайте компьютер и антивирусное программное обеспечение только у надежных поставщиков.

- Используйте свое программное обеспечение безопасности, чтобы запустить проверку на вирусы, если вы считаете, что безопасность вашего компьютера была скомпрометирована.Если у вас все еще есть сомнения, обратитесь к поставщику антивирусного программного обеспечения или специалисту по компьютерам.

- Защитите свои сети и устройства и избегайте использования общедоступных компьютеров или точек доступа Wi-Fi для доступа или предоставления личной информации.

- Выбирайте пароли и PIN-коды, которые будет сложно угадать другим, и регулярно обновляйте их. Не сохраняйте их на телефоне или компьютере.

- Не открывайте вложения и не нажимайте ссылки в электронных письмах или сообщениях социальных сетей, полученных от незнакомцев — просто нажмите удалить.

- Остерегайтесь бесплатных загрузок и доступа к веб-сайтам, таким как музыка, игры, фильмы и сайты для взрослых. Они могут устанавливать вредоносные программы без вашего ведома.

- Не используйте программное обеспечение, которое автоматически заполняет онлайн-формы.

- Посетите Stay Smart Online, чтобы получить советы о том, как защитить свою личную и финансовую информацию в Интернете.

Вас обманули?

Если вы считаете, что предоставили мошеннику данные своей учетной записи, паспорт, номер налоговой декларации, лицензию, Medicare или другие личные идентификационные данные, немедленно обратитесь в свой банк, финансовое учреждение или другие соответствующие агентства.

Мы рекомендуем вам сообщать в ACCC о мошенничестве через страницу сообщения о мошенничестве. Это помогает нам предупреждать людей о текущих мошенничествах, отслеживать тенденции и предотвращать мошенничества, где это возможно.

Мы также даем советы, как защитить себя от мошенничества и где получить помощь.

Расскажите своим друзьям и родственникам, чтобы защитить их.

Дополнительная информация

Кража личных данных — это вид мошенничества, при котором используется чужая личность для кражи денег или получения других выгод.

Фишинговые атаки — это попытки мошенников обманом заставить вас выдать вашу личную информацию, такую как номера ваших банковских счетов, пароли и номера кредитных карт.

Вредоносное ПО заставляет вас устанавливать программное обеспечение, которое позволяет мошенникам получать доступ к вашим файлам и отслеживать ваши действия, в то время как вымогатели требуют оплаты, чтобы «разблокировать» ваш компьютер или файлы.

Истинное определение взлома в области компьютерных наук

Правда о том, что на самом деле означает взлом в области информатики, — сложный вопрос. Само слово «хакер» появилось раньше, чем современные компьютеры и технологии, по крайней мере, на сто лет. Однако современное использование этого слова относится конкретно к повседневным устройствам, которые вы используете дома и в офисе.

Обычное использование

В большей части поп-культуры термин хакер используется для обозначения кого-то, кто крадет пароли для доступа к чужим учетным записям, или людей, использующих чит-коды в видеоиграх. Однако в области информатики ни один из них на самом деле не является взломом. Чит-коды свободно публикуются и преднамеренно используются многими разработчиками игрового программного обеспечения, и кража пароля с чьего-либо стола или угадывание его на основе их секретных вопросов — это вообще не подвиг компьютерной науки.Вот что на самом деле означает взлом в области информатики.

Отрицательные коннотации

Самый ранний случай законного взлома можно проследить до 1963 года, когда компьютер PDP-1 был подключен к телефонной системе Массачусетского технологического института и использовался для преднамеренного прерывания обслуживания. В последние годы хакерские группы, такие как Anonymous и LulzSec, нарушили работу служб и раскрыли информацию о потребителях в некоторых из крупнейших корпораций по всему миру. С появлением подобных атак работа «взлома» приобрела в основном негативный оттенок как принадлежность к людям, которые стремятся нанести ущерб, используя только мощность своих компьютеров и Интернета, как правило, группы мошенников, которые не связаны с любая конкретная компания или профессиональная организация.

Важно помнить, что эти типы хакеров используют передовое кодирование вирусов, а также специализированные устройства и программы для кражи, чтобы украсть информацию и повредить цифровые данные без согласия владельца.

Взлом для профессионалов в области компьютерных наук

Хорошая новость заключается в том, что сегодня слово хакер все чаще используется. Видя, как легко группам хакеров было организовано нападение на крупные компании, этим компаниям настоятельно необходимо оценить свои системы безопасности, наняв квалифицированных хакеров для проведения целевого тестирования.

Сразу скажу: ни к чему хорошему это не приведет;

Сразу скажу: ни к чему хорошему это не приведет; п.

п.