Как подобрать пароль к аккаунту/странице/сайту / Хабр

Друзья, всех приветствую!

В этой статье мы поговорим о том, как подбирать пароли к учетным записям, сайтам, страницам, аккаунтам с помощью Burp Suite.

Аутентификация лежит в основе защиты приложения от несанкционированного доступа. Если злоумышленнику удастся нарушить функцию аутентификации приложения, то он сможет завладеть всем приложением.

В следующем примере демонстрируется техника обхода аутентификации с использованием имитированной страницы входа в систему из учебного инструмента «Mutillidae». Версия «Mutillidae», которую мы используем, взята из проекта OWASP «Broken Web Application Project». Скачать проект BWAP вы можете здесь.

Во-первых, убедитесь, что Burp Suite правильно настроен в вашем браузере. Во вкладке Burp Proxy убедитесь, что «Перехват выключен» («Intercept is off») и посетите страницу входа (login page) в WEB-приложение, которое вы тестируете в вашем браузере.

Вернитесь в Burp Suite. На вкладке Proxy «Intercept» убедитесь, что «Intercept is on».

На вкладке Proxy «Intercept» убедитесь, что «Intercept is on».

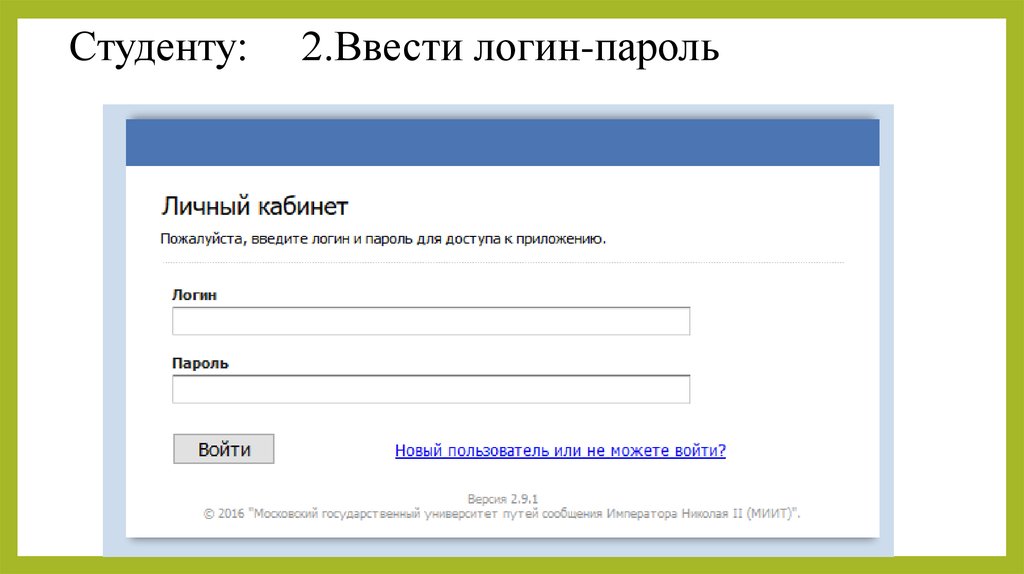

В браузере введите произвольные данные на странице входа и отправьте запрос.

Перехваченный запрос можно просмотреть на вкладке Proxy «Intercept». Щелкните правой кнопкой мыши на запросе, чтобы вызвать контекстное меню. Затем нажмите «Send to Intruder».

Перейдите на вкладку Intruder «Positions». Очистите предварительно установленные позиции, используя кнопку «Clear» справа от редактора запросов. Добавьте значения параметров «username» и «password» в качестве позиций, выделив их и используя кнопку «Add». Измените атаку на «Cluster bomb», используя выпадающее меню «Attack type».

Перейдите на вкладку «Payloads». В настройках «Payload sets» убедитесь, что «Payload set» равен «1», а «Payload type» установлен на «Simple list». В настройках «Payload options» введите несколько возможных имен пользователей. Вы можете сделать это вручную или использовать предварительно установленный список username.

Затем в настройках «Payload Sets» измените значение параметра «Payload» на «2». В настройках «Payload options» введите несколько возможных паролей. Вы можете сделать это так же вручную или использовать предварительно установленный список паролей. Далее нажмите кнопку «Начать атаку».

В настройках «Payload options» введите несколько возможных паролей. Вы можете сделать это так же вручную или использовать предварительно установленный список паролей. Далее нажмите кнопку «Начать атаку».

В окне «Intruder attack» вы можете сортировать результаты, используя заголовки столбцов. В данном примере сортировка производится по длине («Content-Length») и по статусу.

Теперь таблица предоставляет нам некоторые интересные результаты для дальнейшего исследования. Просматривая ответ в окне атаки, мы видим, что запрос 118 вошел в систему под именем «admin».

Чтобы подтвердить успешность «брутфорса», используйте имя пользователя и пароль на странице входа в веб-приложение.

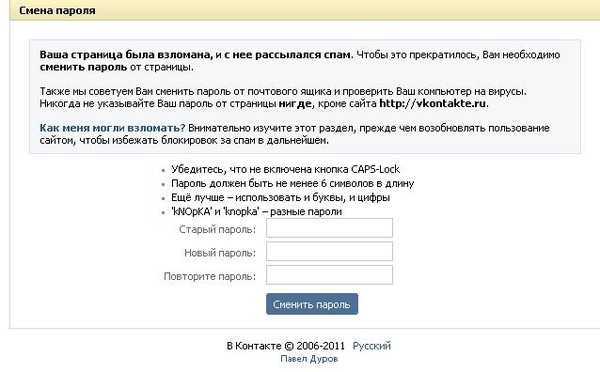

В некоторых случаях перебор на странице входа в систему может привести к тому, что приложение заблокирует учетную запись пользователя. Это может быть связано с политикой блокировки, основанной на определенном количестве неудачных попыток входа в систему и т.д. Хотя такая политика разработана для защиты учетной записи, она может привести к дополнительным уязвимостям. Злоумышленник может заблокировать несколько учетных записей, лишив пользователей доступа к ним. Кроме того, заблокированная учетная запись может вызвать изменения в «поведении» web-приложения, и это поведение должно быть изучено и потенциально использовано.

Злоумышленник может заблокировать несколько учетных записей, лишив пользователей доступа к ним. Кроме того, заблокированная учетная запись может вызвать изменения в «поведении» web-приложения, и это поведение должно быть изучено и потенциально использовано.

Всем спасибо за внимание!

Подписывайтесь на меня в соц. сетях, буду всем рад!

Взлом «админки» роутера / Хабр

*Здесь могло быть предупреждение о том, что не нужно пользоваться данной программой в преступных целях, но hydra это пишет перед каждым сеансом взлома*

В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы перебирать все и слишком маленькое, чтобы делать reset.

И я открыл google. После пары запросов я узнал о такой вещи как hydra. И тут началось: жажда открытий, поиски неизведанного и так далее.

Приступим

Первым делом мной был составлен словарь паролей, ни много, ни мало, аж на 25 комбинаций. Далее качаем либо Kali linux, либо саму Гидру (если

Далее качаем либо Kali linux, либо саму Гидру (если

у вас линукс). Теперь у нас два варианта (ну как два, я нашел информацию по двум вариантам).

Либо у вас вот такое диалоговое окно:

Либо логин и пароль запрашивает форма на сайте. Мой вариант первый, поэтому начнем с него. На нашем пути к «админке» стоит страж в виде диалогового окна. Это вид авторизации http-get.

Открываем терминал. Вводим:

hydra -l admin -P myPass.txt -s 80 192.168.1.1 http-get /

Где после «-l» идет логин, после «-P» словарь, после «-s» порт. Также в нашем распоряжении есть другие флаги:

-R восстановить предыдущую прерванную/оборванную сессию-S выполнить SSL соединение

-s ПОРТ если служба не на порту по умолчанию, то можно задать порт здесь

-l ЛОГИН или -L ФАЙЛ с ЛОГИНАМИ (именами), или загрузить несколько логинов из ФАЙЛА

-p ПАРОЛЬ или -P ФАЙЛ с паролями для перебора, или загрузить несколько паролей из ФАЙЛА

-x МИНИМУМ: МАКСИМУМ: НАБОР_СИМВОЛОВ генерация паролей для брутфорса, наберите «-x -h» для помощи

-e nsr «n» — пробовать с пустым паролем, «s» — логин в качестве пароля и/или «r» — реверс учётных данных

-u зацикливаться на пользователя, а не на парлях (эффективно! подразумевается с использованием опции -x)

-C ФАЙЛ формат где «логин: пароль» разделены двоеточиями, вместо опции -L/-P

-M ФАЙЛ список серверов для атак, одна запись на строку, после двоеточия ‘:’ можно задать порт

-o ФАЙЛ записывать найденные пары логин/пароль в ФАЙЛ вместо стандартного вывода

-f / -F выйти, когда пара логин/пароль подобрана (-M: -f для хоста, -F глобально)

-t ЗАДАЧИ количество запущенных параллельно ЗАДАЧ (на хост, по умолчанию: 16)

-w / -W ВРЕМЯ время ожидания ответов (32 секунды) / между соединениями на поток

-4 / -6 предпочитать IPv4 (по умолчанию) или IPv6 адреса-v / -V / -d вербальный режим / показывать логин+пароль для каждой попытки / режим отладки

-q не печатать сообщения об ошибках соединения

-U подробные сведения об использовании модуля

server цель: DNS, IP или 192.168.0.0/24 (эта ИЛИ опция -M)

service служба для взлома (смотрите список поддерживаемых протоколов)

OPT некоторые модули служб поддерживают дополнительный ввод (-U для справки по модулю)

Ну вот так как-то:

Второй вариант:

Не мой, честно взят с Античата, с исправлением грамматических ошибок автора (Обилие знаков пунктуации я оставил). Интересно это можно считать переводом?

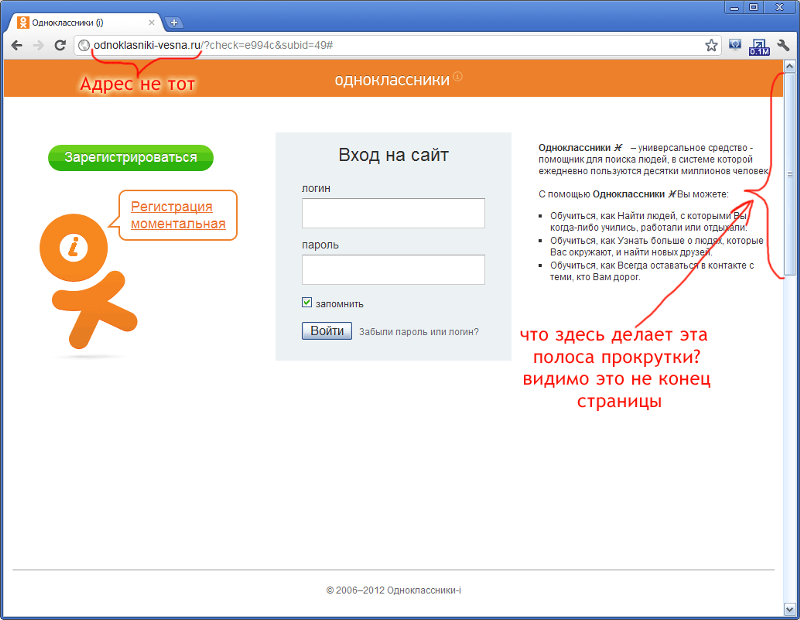

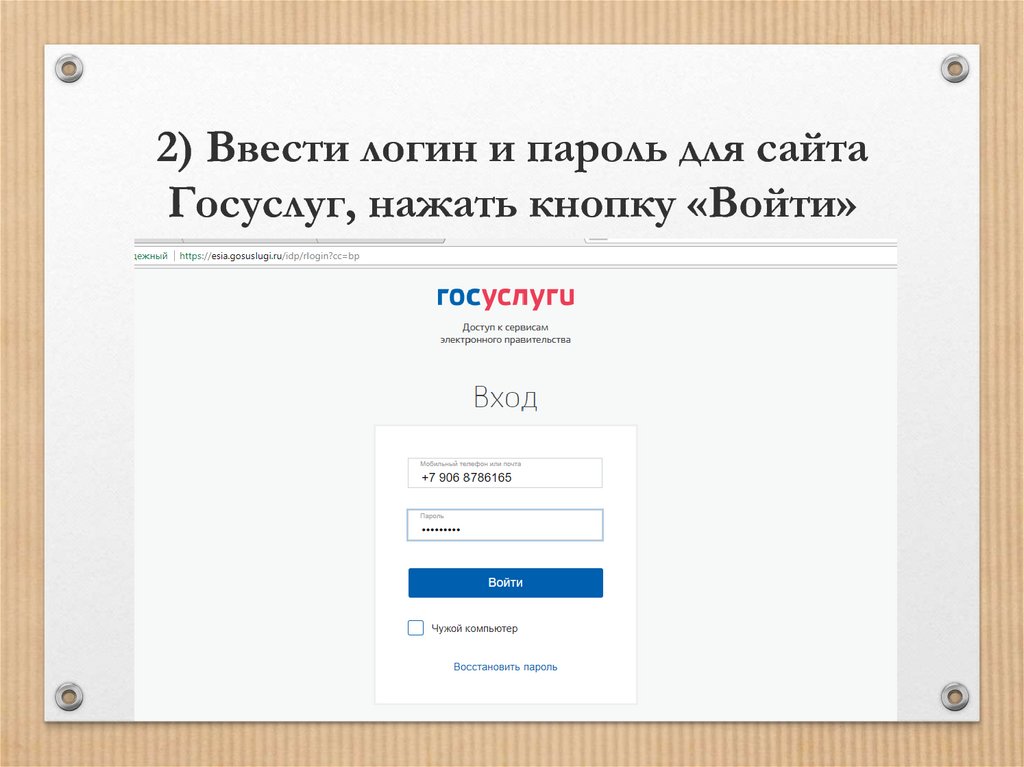

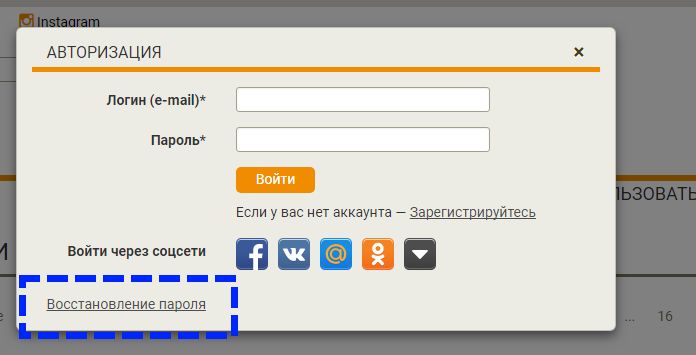

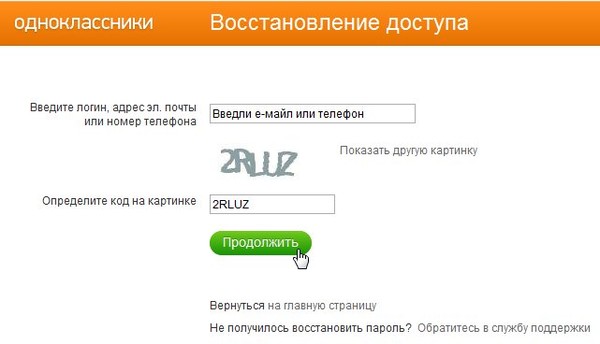

Нас встречает форма на сайте:

Такой метод авторизации — http-post-form, и тут нужно немного повозится, так как нам нужно понять, как браузер отправляет роутеру данные.

В данном случае и использовал браузер Chrome (его аналог Chromium в Kali Linux, ставится через apt-get install chromium).

Сейчас нужно сделать одну очень глупую вещь… указать неверный логин и пасс…

для чего увидим позже…

Нажимаем F12 что бы перейти в режим редактирования веб-страницы.

Переходим в Network → Включаем галочку Preserv log.

Вводим ложные логин и пароль…

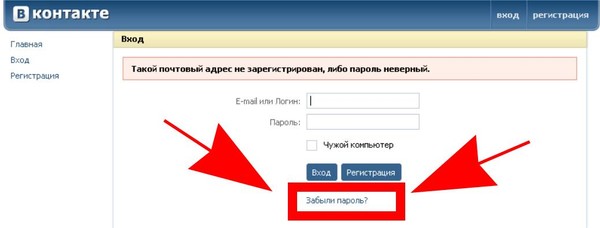

Ну что за дела? Так не пойдет! Более того, после нескольких неудачных попыток входа, форма блокируется на 180 секунд.

Переходим во вкладочку HEADERS ищем строку:

Request URL:http://192.168.0.1/index.cgi

Отрезаем все до ip-адреса — /index.cgi… Поздравляю мы нашли первую часть скрипта авторизации… Идем дальше… Переходим к вкладке FORM DATA и изменяем режим отображения на

update_login=login&update_password=password&check_auth=y&tokenget=1300& update_login=login&update_password=password

Бинго! Мы нашли вторую часть скрипта авторизации! Еще чуть-чуть! теперь нужно найти страницу с сообщением об ошибке… Нужно нажать на вкладку ELEMENTS. :bad_auth»

:bad_auth»

Обратите внимание что между частями скрипта двоеточие! это обязательно! Кстати, блокировки формы через гидру не происходило… Это очень радует.

В работоспособности второго метода мне убедиться не светит, так как я не обладатель подходящей модели роутера. Придется довериться экспрессивному человеку с Античата.

Если кому интересно, будьте добры, проверьте и отпишитесь в комментариях. Я работал с роутером TL-WR1043N/TL-WR1043ND. Роутер с Античата — D-link300NRU.

Спасибо за внимание!

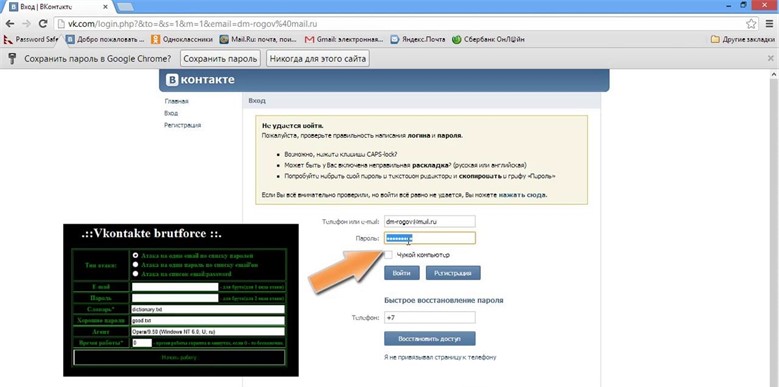

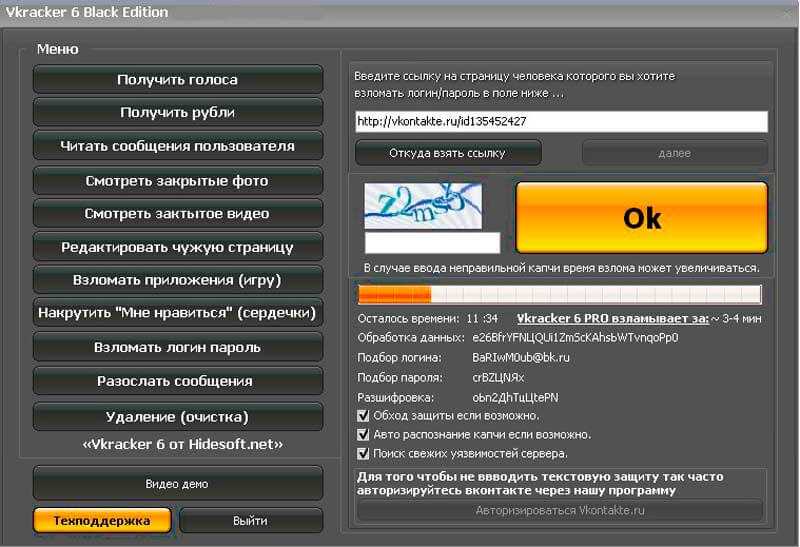

Как взломать логин и пароль на сайте?

- Безопасность веб-сайта

- Как взломать имя пользователя и пароль веб-сайта

Как взломать любую учетную запись на любом веб-сайте?

Как найти имена пользователей и пароли для веб-сайтов?

Защита веб-сайта — это процесс, который становится жизненной необходимостью из-за количества изощренных атак на веб-сайты, которые происходят почти каждый день. Помимо простого изучения веб-безопасности и того, как использовать различные меры безопасности, мы также должны быть в курсе распространенных уязвимостей. Самая основная мера безопасности при работе с веб-сайтами — никогда не доверять хранителям паролей и всегда иметь надежные пароли, потому что слабые, к сожалению, сделают вас жертвой взлома имени пользователя и пароля. Помните, что простой длинный текстовый пароль гораздо труднее подобрать и его легче запомнить по сравнению с коротким криптографическим паролем. Таким образом, пароли важны, поскольку они играют жизненно важную роль в защите всех ваших ресурсов и учетных записей от несанкционированного доступа. Узнайте больше о как взломать логин и пароль на сайте?

Помимо простого изучения веб-безопасности и того, как использовать различные меры безопасности, мы также должны быть в курсе распространенных уязвимостей. Самая основная мера безопасности при работе с веб-сайтами — никогда не доверять хранителям паролей и всегда иметь надежные пароли, потому что слабые, к сожалению, сделают вас жертвой взлома имени пользователя и пароля. Помните, что простой длинный текстовый пароль гораздо труднее подобрать и его легче запомнить по сравнению с коротким криптографическим паролем. Таким образом, пароли важны, поскольку они играют жизненно важную роль в защите всех ваших ресурсов и учетных записей от несанкционированного доступа. Узнайте больше о как взломать логин и пароль на сайте?

Что такое взлом паролей? — Hack Login

Под взломом пароля понимается процесс восстановления или угадывания пароля из систем передачи данных или из сохраненных мест. Этот процесс используется хакерами для восстановления забытого пароля или получения пароля для несанкционированного доступа. Взлом пароля веб-сайта обычно предполагает взлом хакерами доступа к панели администратора веб-сайта, например, взлом логина веб-сайта , а затем атаковать сервер миллионами различий, чтобы войти в систему. Для этого нужен процессор. В зависимости от того, насколько быстро работает машина, процесс взлома пароля также будет работать быстрее.

Взлом пароля веб-сайта обычно предполагает взлом хакерами доступа к панели администратора веб-сайта, например, взлом логина веб-сайта , а затем атаковать сервер миллионами различий, чтобы войти в систему. Для этого нужен процессор. В зависимости от того, насколько быстро работает машина, процесс взлома пароля также будет работать быстрее.

5 Методы взлома пароля веб-сайта

Наиболее часто используемые методы взлома пароля веб-сайта приведены ниже:

- Атака по словарю

В этом методе список слов используется для сравнения с паролями пользователей. - Атака полным перебором

Этот метод очень похож на атаку по словарю. В этих атаках используются алгоритмы, сочетающие буквенно-цифровые символы и символы для создания паролей для атаки. - Угадай

Этот метод взлома пароля включает сам аспект угадывания. Такие пароли, как password, admin, qwerty и т. д., в основном устанавливаются как пароли по умолчанию. Эти пароли могут быть легко скомпрометированы, если пользователь неосторожен при их выборе или если они не были изменены.

д., в основном устанавливаются как пароли по умолчанию. Эти пароли могут быть легко скомпрометированы, если пользователь неосторожен при их выборе или если они не были изменены. - Spidering

Есть случаи, когда несколько организаций используют пароли, содержащие информацию о компании, доступную на веб-сайтах компании, в Twitter, Facebook и т. д. Этот процесс включает сбор информации из этих источников для разработки списков слов. Этот список слов используется для выполнения атак методом грубой силы и атак по словарю. - Атака на радужную таблицу

Этот метод взлома паролей использует предварительно вычисленные хэши. Например, представьте, что у нас есть база данных, в которой пароли хранятся в виде хэшей md5. Затем хакер может создать другую базу данных, содержащую md5-хэши часто используемых паролей. За этим последует сравнение хэша пароля с хешами, хранящимися в базе данных. Если есть успешное совпадение, правильный пароль был взломан.

Советы о том, чего следует избегать при создании пароля

Ниже приведены некоторые распространенные ошибки при вводе пароля, которых следует избегать:

- Никогда не используйте пароли с повторяющимися или последовательными символами.

- Никогда не используйте пароли из списка наихудших паролей. Ежегодно компании, занимающиеся анализом данных, публикуют список худших паролей года на основе анализа данных об утечке паролей.

- Воздержитесь от использования словарного слова.

- Никогда не используйте имя вашего родителя, имя домашнего животного, номер водительского удостоверения, номер телефона или что-либо, что, по вашему мнению, легко угадать.

Как защититься от взлома пароля и имени пользователя

Имена пользователей применяются для идентификации человека в компьютерной системе. Пароль в основном используется для того, чтобы гарантировать, что только правильный человек использует имя пользователя. Хакеры осознают тот факт, что по крайней мере некоторые пароли для большинства систем легко угадываются или вообще ненадежны, и они действительно очень часто пытаются получить доступ к компьютерам с помощью программ подбора паролей.

Лучший способ предотвратить кражу паролей — создать защищенный от взлома пароль . Этот надежный пароль можно создать, следуя приведенным ниже ключевым советам:

- Пусть ваши пароли будут длинными.

- Чаще меняйте пароли.

- Никогда не сообщайте свои пароли.

- Надежный пароль должен состоять из букв, цифр, специальных символов, строчных и прописных букв.

Помимо применения всех вышеперечисленных советов по созданию надежного пароля, всегда следует использовать постоянный и надежное решение для веб-безопасности , которое обеспечит полную защиту вашего веб-сайта и всего, что на нем содержится (конфиденциальные данные, данные для входа, имена пользователей, пароли и т. д.). Чтобы помочь вам получить этот полный пакет безопасности, Comodo разработала cWatch Web — управляемую службу безопасности для веб-сайтов и веб-приложений.

Comodo cWatch Web — идеальный инструмент веб-безопасности для вашего веб-сайта, поскольку он доступен со следующими ключевыми функциями:

- Real Content Delivery Network Доставляет веб-контент с большей скоростью за счет кэширования в глобальном центре обработки данных для сокращения расстояний, обеспечения безопасности веб-сайта и предотвращения всплесков трафика.

- Обнаружение угроз SIEM Сертифицированные эксперты используют сложные технологии, чтобы помочь вам быстрее устранять инциденты безопасности.

- Полное удаление черного списка Все черные списки будут удалены с вашего сайта после сканирования сайта.

- Мгновенное удаление вредоносных программ Информирует вас о том, какие именно вредоносные программы атакуют ваш веб-сайт.

- Восстановление веб-сайта после взлома Функция удаления вредоносных программ с веб-сайта позволяет процессу восстановления после взлома веб-сайта предоставить полный отчет по областям, на которых необходимо сосредоточиться.

- Защита от ботов Отслеживает реальных пользователей веб-сайта, которых необходимо защитить от CAPTCHA или раздражающих задержанных страниц.

- Круглосуточная служба кибербезопасности Сертифицированные эксперты используют усовершенствованные технологии для более быстрого решения инцидентов безопасности.

- Брандмауэр управляемых веб-приложений Работает на всех веб-серверах, выступая в качестве точки проверки клиентов для выявления и фильтрации контента, такого как встроенный вредоносный код веб-сайта.

- Ежедневное сканирование вредоносных программ и уязвимостей Ежедневный отчет будет отправляться для мониторинга безопасности вашего веб-сайта.

- Ускорение веб-сайта Позволяет вашему веб-сайту работать быстрее.

- Защита от DDoS-атак Повышает посещаемость вашего веб-сайта и блокирует хакеров от применения уязвимостей программного обеспечения.

12 основных методов взлома паролей, используемых хакерами

Перейти к содержимомуПерейти к нижнему колонтитулу

IT Pro поддерживается своей аудиторией. Когда вы покупаете по ссылкам на нашем сайте, мы можем получать партнерскую комиссию. Learn more

In-depth

- Security

Some of the most common, and most effective methods for stealing passwords

by: Dale Walker

9 Feb 2022

9 Feb 2022

В течение многих лет пароли считались приемлемой формой защиты конфиденциальности в цифровом мире. Однако по мере того, как криптография и биометрия становились все более доступными, недостатки этого простого метода аутентификации становились все более заметными.

Однако по мере того, как криптография и биометрия становились все более доступными, недостатки этого простого метода аутентификации становились все более заметными.

Стоит принять во внимание роль утечки пароля в одной из самых громких историй о кибербезопасности за последние два года — взломе SolarWinds. Выяснилось, что «solarwinds123», пароль, созданный и утекший стажером, был общедоступен через частный репозиторий GitHub с июня 2018 года, что позволило хакерам спланировать и осуществить масштабную атаку на цепочку поставок.

Несмотря на это, даже если бы пароль не был слит, злоумышленникам не составило бы труда его подобрать. По словам американского политика Кэти Портер, большинство родителей используют более надежный пароль, чтобы их дети не «слишком много смотрели YouTube на своем iPad».

Ненадежные пароли или пароли, которые легко угадать, встречаются чаще, чем можно было ожидать: недавние исследования NCSC показали, что примерно каждый шестой человек использует имена своих домашних животных в качестве паролей, что делает их очень предсказуемыми. Что еще хуже, эти пароли, как правило, повторно используются на нескольких сайтах, причем каждый третий человек (32%) использует один и тот же пароль для доступа к разным учетным записям.

Что еще хуже, эти пароли, как правило, повторно используются на нескольких сайтах, причем каждый третий человек (32%) использует один и тот же пароль для доступа к разным учетным записям.

Неудивительно, что пароли — это самый страшный кошмар эксперта по кибербезопасности. Чтобы решить эту проблему, стоит предпринять некоторые шаги, например реализовать надежную многоуровневую аутентификацию. Также стоит снизить риски, чтобы рассмотреть шаги, которые киберпреступники должны предпринять, чтобы взломать вашу учетную запись и «знать своего врага». Мы собрали 12 лучших методов взлома паролей, используемых злоумышленниками, чтобы помочь вам и вашему бизнесу лучше подготовиться.

12 методов взлома паролей, используемых хакерами:

1. Фишинг

Shutterstock

Фишинг является одним из наиболее распространенных методов кражи паролей, используемых в настоящее время, и часто используется для других типов кибератак. Основанный на тактике социальной инженерии, его успех основан на способности обмануть жертву с помощью, казалось бы, законной информации, действуя со злым умыслом.

Предприятия прекрасно осведомлены о широко распространенных попытках фишинга в отношении своих сотрудников и часто проводят с ними учебные занятия по фишингу, как с явным уведомлением, так и с невольными лицами. Обычно фишинг осуществляется по электронной почте, но успех в фишинге также может быть достигнут с помощью других форм связи, таких как текстовые SMS-сообщения, известные как «смишинг».

Фишинг обычно включает в себя отправку электронного письма получателю с включением в электронное письмо как можно большего количества элементов, чтобы оно выглядело законным, например, подписи компании, правильное написание и грамматику, а также более изощренные атаки, которые недавно присоединяются к существующим потокам электронной почты, а фишинг появляется позже в цепь атаки.

Оттуда злоумышленники будут пытаться подтолкнуть пользователя к загрузке и открытию вредоносного документа или файла другого типа (обычно вредоносного ПО) для достижения желаемого злоумышленником. Это может быть кража паролей, заражение их программами-вымогателями или даже незаметное скрытие в среде жертвы, чтобы действовать как лазейка для будущих удаленных атак.

Это может быть кража паролей, заражение их программами-вымогателями или даже незаметное скрытие в среде жертвы, чтобы действовать как лазейка для будущих удаленных атак.

Связанный ресурс

Лучшая защита от программ-вымогателей

Как развиваются программы-вымогатели и как от них защититься

Бесплатная загрузка

Компьютерная грамотность с годами повысилась, и многие пользователи хорошо обучены тому, как обнаруживать фишинговые электронные письма. Контрольные подсказки теперь широко известны, и люди знают, когда и как сообщить о подозрительном электронном письме на работе. Только самые лучшие кампании действительно убедительны, как, например, вышеупомянутые кампании по взлому электронной почты.

Дни электронных писем от предполагаемых принцев Нигерии, ищущих наследника, или фирм, действующих от имени богатых умерших родственников, редки и редки, хотя вы все еще можете найти странные, дико экстравагантные заявления то здесь, то там.

Наш недавний фаворит — дело о первом нигерийском астронавте, который, к сожалению, потерялся в космосе и нуждается в нас, чтобы действовать как человек посередине для перевода 3 миллионов долларов в Российское космическое агентство, которое, по-видимому, выполняет обратные рейсы.

2. Социальная инженерия

Говоря о социальной инженерии, это обычно относится к процессу обмана пользователей, заставляющего их поверить в то, что хакер является законным агентом. Обычная тактика хакеров заключается в том, чтобы звонить жертве и изображать из себя службу технической поддержки, запрашивая такие вещи, как пароли доступа к сети, чтобы оказать помощь. Это может быть так же эффективно, если делать это лично, используя фальшивую униформу и документы, хотя в наши дни это встречается гораздо реже.

Успешные атаки социальной инженерии могут быть невероятно убедительными и очень прибыльными, как это было в случае, когда генеральный директор британской энергетической компании потерял 201 000 фунтов стерлингов из-за хакеров после того, как они обманули его с помощью инструмента искусственного интеллекта, который имитировал голос его помощника.

3. Вредоносное ПО

Кейлоггеры, программы очистки экрана и множество других вредоносных инструментов подпадают под определение вредоносных программ, предназначенных для кражи личных данных. Наряду с разрушительным вредоносным ПО, таким как программы-вымогатели, которые пытаются заблокировать доступ ко всей системе, существуют также узкоспециализированные семейства вредоносных программ, нацеленных конкретно на пароли.

Кейлоггеры и им подобные записывают действия пользователя, будь то нажатия клавиш или снимки экрана, которые затем передаются хакеру. Некоторые вредоносные программы даже активно ищут в системе пользователя словари паролей или данные, связанные с веб-браузерами.

4. Атака методом грубой силы

Атака методом грубой силы относится к ряду различных методов взлома, которые включают подбор паролей для доступа к системе.

Простым примером атаки грубой силы может быть хакер, просто угадывающий пароль человека на основе соответствующих подсказок, однако они могут быть и более изощренными. Повторное использование учетных данных, например, основано на том факте, что многие люди повторно используют свои пароли, некоторые из которых были раскрыты в результате предыдущих утечек данных. Атаки с обратным перебором включают в себя хакеров, которые берут некоторые из наиболее часто используемых паролей и пытаются угадать связанные с ними имена пользователей.

Повторное использование учетных данных, например, основано на том факте, что многие люди повторно используют свои пароли, некоторые из которых были раскрыты в результате предыдущих утечек данных. Атаки с обратным перебором включают в себя хакеров, которые берут некоторые из наиболее часто используемых паролей и пытаются угадать связанные с ними имена пользователей.

В большинстве атак методом грубой силы используется своего рода автоматическая обработка, позволяющая вводить в систему огромное количество паролей.

5. Атака по словарю

Shutterstock

Атака по словарю — чуть более сложный пример атаки грубой силы.

При этом используется автоматизированный процесс ввода списка часто используемых паролей и фраз в компьютерную систему до тех пор, пока что-то не подойдет. Большинство словарей будут состоять из учетных данных, полученных в результате предыдущих взломов, хотя они также будут содержать наиболее распространенные пароли и словосочетания.

Этот метод использует тот факт, что многие люди будут использовать запоминающиеся фразы в качестве паролей, которые обычно представляют собой целые слова, склеенные вместе. Это в значительной степени причина, по которой системы будут настаивать на использовании нескольких типов символов при создании пароля.

Это в значительной степени причина, по которой системы будут настаивать на использовании нескольких типов символов при создании пароля.

6. Атака по маске

В то время как при атаке по словарю используются списки всех возможных комбинаций фраз и слов, атаки по маске гораздо более специфичны по своему масштабу, часто уточняя предположения на основе символов или чисел, обычно основанных на существующих знаниях.

Например, если хакер знает, что пароль начинается с цифры, он сможет адаптировать маску, чтобы пробовать только эти типы паролей. Длина пароля, расположение символов, наличие специальных символов или количество повторений одного символа — это лишь некоторые из критериев, которые можно использовать для настройки маски.

Цель состоит в том, чтобы резко сократить время, необходимое для взлома пароля, и удалить любую ненужную обработку.

7. Атака на радужную таблицу

Всякий раз, когда пароль хранится в системе, он обычно шифруется с использованием «хэша» или криптографического псевдонима, что делает невозможным определение исходного пароля без соответствующего хэша. Чтобы обойти это, хакеры поддерживают и совместно используют каталоги, в которых записаны пароли и соответствующие им хэши, часто созданные из предыдущих взломов, что сокращает время, необходимое для взлома системы (используется при атаках методом грубой силы).

Чтобы обойти это, хакеры поддерживают и совместно используют каталоги, в которых записаны пароли и соответствующие им хэши, часто созданные из предыдущих взломов, что сокращает время, необходимое для взлома системы (используется при атаках методом грубой силы).

Радужные таблицы делают еще один шаг вперед, так как вместо того, чтобы просто предоставлять пароль и его хэш, они хранят предварительно скомпилированный список всех возможных версий открытого текста зашифрованных паролей на основе хеш-алгоритма. Затем хакеры могут сравнить эти списки с любыми зашифрованными паролями, которые они обнаружат в системе компании.

Большая часть вычислений выполняется до атаки, что значительно упрощает и ускоряет запуск атаки по сравнению с другими методами. Недостатком для киберпреступников является то, что огромное количество возможных комбинаций означает, что радужные таблицы могут быть огромными, часто размером в сотни гигабайт.

8. Сетевые анализаторы

Сетевые анализаторы — это инструменты, которые позволяют хакерам отслеживать и перехватывать пакеты данных, отправляемые по сети, и поднимать содержащиеся в них незашифрованные пароли.

Для такой атаки требуется использование вредоносных программ или физический доступ к сетевому коммутатору, но она может оказаться очень эффективной. Он не основан на использовании системной уязвимости или сетевой ошибки и поэтому применим к большинству внутренних сетей. Также часто на первом этапе атаки используются сетевые анализаторы, за которыми следуют атаки методом грубой силы.

Конечно, предприятия могут использовать эти же инструменты для сканирования собственных сетей, что может быть особенно полезно для диагностики или устранения неполадок. Используя сетевой анализатор, администраторы могут определить, какая информация передается в виде простого текста, и установить политики, чтобы предотвратить это.

Единственный способ предотвратить эту атаку — защитить трафик, направив его через VPN или что-то подобное.

9. Спайдеринг

Спайдеринг — это процесс, при котором хакеры тщательно изучают свои цели, чтобы получить учетные данные на основе их действий. Этот процесс очень похож на методы, используемые при фишинговых атаках и атаках с использованием социальной инженерии, но требует от хакера гораздо большего объема работы, хотя в результате он, как правило, более успешен.

Этот процесс очень похож на методы, используемые при фишинговых атаках и атаках с использованием социальной инженерии, но требует от хакера гораздо большего объема работы, хотя в результате он, как правило, более успешен.

Связанный ресурс

Управление уязвимостями и исправлениями

Держите известные уязвимости подальше от вашей ИТ-инфраструктуры

Бесплатная загрузка

То, как хакер может использовать спайдеринг, зависит от цели. Например, если целью является крупная компания, хакеры могут попытаться получить внутреннюю документацию, такую как справочники для новичков, чтобы понять, какие платформы и безопасность использует цель. Именно в них вы часто найдете руководства по доступу к определенным службам или заметки об использовании офисного Wi-Fi.

Компании часто используют пароли, которые каким-то образом связаны с их бизнес-деятельностью или брендом, главным образом потому, что это облегчает запоминание сотрудниками. Хакеры могут использовать это, изучая продукты, которые создает бизнес, чтобы составить список возможных комбинаций слов, которые можно использовать для поддержки атаки грубой силы.

Хакеры могут использовать это, изучая продукты, которые создает бизнес, чтобы составить список возможных комбинаций слов, которые можно использовать для поддержки атаки грубой силы.

Как и в случае со многими другими методами из этого списка, процесс сканирования обычно поддерживается средствами автоматизации.

10. Взлом в автономном режиме

Важно помнить, что не все взломы происходят через интернет-соединение. Фактически, большая часть работы выполняется в автономном режиме, особенно потому, что большинство систем устанавливают ограничения на количество догадок, разрешенных до блокировки учетной записи.

Взлом в автономном режиме обычно включает в себя процесс расшифровки паролей с использованием списка хэшей, вероятно, полученных в результате недавней утечки данных. Без угрозы обнаружения или ограничений формы пароля хакеры могут не торопиться.

Конечно, это можно сделать только после того, как первоначальная атака была успешно запущена, будь то получение хакером повышенных привилегий и доступ к базе данных, использование атаки с внедрением SQL или наткнувшись на незащищенный сервер.

11. Серфинг через плечо

Вы можете подумать, что идея о том, что кто-то заглядывает вам через плечо, чтобы увидеть ваш пароль, — продукт Голливуда, но это реальная угроза даже в 2020 году. чтобы получить доступ к сайтам компании и, в буквальном смысле, заглянуть через плечо сотрудников, чтобы получить конфиденциальные документы и пароли. Малые предприятия, возможно, больше всего подвержены этому риску, учитывая, что они не могут контролировать свои сайты так же эффективно, как более крупные организации.

Эксперты по безопасности недавно предупредили об уязвимости в процессе аутентификации, используемом WhatsApp. Пользователи, пытающиеся использовать WhatsApp на новом устройстве, должны сначала ввести уникальный код, отправленный в текстовом сообщении, который можно использовать для восстановления учетной записи пользователя и истории чата из резервной копии. Было обнаружено, что если хакеру удалось получить номер телефона пользователя, он может загрузить приложение на чистое устройство и выдать запрос на ввод нового кода, который, если они находятся на расстоянии шпионажа, они могут скопировать как он есть. поступает на собственное устройство пользователя.

поступает на собственное устройство пользователя.

12. Угадай

Если ничего не помогает, хакер всегда может попытаться угадать ваш пароль. Хотя существует множество менеджеров паролей, которые создают строки, которые невозможно угадать, многие пользователи по-прежнему полагаются на запоминающиеся фразы. Они часто основаны на хобби, домашних животных или семье, большая часть которых часто содержится на тех самых страницах профиля, которые пытается защитить пароль.

Лучший способ устранить это как потенциальное средство передвижения для преступников — соблюдать гигиену паролей и использовать менеджеры паролей, многие из которых бесплатны.

- Phishing

- Ransomware

- Social Engineering

- Malware

- Security

- Security

. Представленные ресурсы

. Руководство по выживанию в сфере финансовых услуг

Как неопределенность и сбои заставляют финансовые услуги внедрять инновации

Скачать бесплатно

Создание лучшей стратегии паролей для вашего бизнеса

Изучение стратегий и эксплойтов, которые хакеры используют для обхода мер безопасности паролей

Бесплатная загрузка

Рыночное руководство по веб-аналитике, продуктам и цифровой аналитике

Анализ поведения клиентов и пользователей, производительности цифровых продуктов и моделей использования для улучшения цифровой клиентский опыт

Просмотреть сейчас

Рекомендуем

Корпоративное лицо киберпреступности

Спонсируется

Корпоративное лицо киберпреступности

2 Nov 2022

2 Nov 2022

The big book of ZTNA security use cases

Whitepaper

The big book of ZTNA security use cases

27 Oct 2022

27 Oct 2022

Building лучшая стратегия паролей для вашего бизнеса

Технический документ

Разработка лучшей стратегии паролей для вашего бизнеса

26 октября 2022 г.

168.0.0/24 (эта ИЛИ опция -M)

168.0.0/24 (эта ИЛИ опция -M) д., в основном устанавливаются как пароли по умолчанию. Эти пароли могут быть легко скомпрометированы, если пользователь неосторожен при их выборе или если они не были изменены.

д., в основном устанавливаются как пароли по умолчанию. Эти пароли могут быть легко скомпрометированы, если пользователь неосторожен при их выборе или если они не были изменены.