Как взломать Инстаграм. Программа для Iphone, Android . Взлом аккаунта Instagram Бесплатно

Instagram – одно из самых популярных приложений с ежедневным ростом числа уникальных пользователей, причем их география равномерна распределена по всему миру. Цели использования данного приложения не ограничиваются простым просмотром фотографий. Для многих Instagram является уникальным продуктом необходимым для успешного продвижения бизнеса и построения маркетинговых компаний. В виду широкого целевого спектра использования данного приложения, могут возникнуть совершенно разные причины необходимости взлома страниц Instagram. Самыми популярными причинами могут являться дискредитирующие или просто неуместные фотографии и комментарии, а так же просмотры закрытых профилей, доступ к которым возможен только после одобрения владельца страницы. К тому же Instagram отслеживает местоположение и хранит точки геолокации в памяти мобильного устройства, на которое установлено приложение, что позволяет полностью восстановить маршрут перемещения пользователя.

Естественно, разработчики Instagram уделили должное внимание вопросу защиты пользовательских данных, поэтому у человека, не имеющего специального оборудования и необходимых навыков в области программирования, вряд ли получится осуществить сложную процедуру взлома приложения. Однако при наличии специально подготовленного программного обеспечения, осуществляющего постоянный мониторинг возникающих уязвимостей и ошибок возможен взлом инстаграм приложения в процессе авторизации. Данная процедура не требует от Вас какого-либо участия и производится автономно на сервере Vzlomsn. Стоит отметить, что система безопасности Instagram постоянно совершенствуется и проходит различные этапы оптимизации. Поэтому алгоритм взлома регулярно меняется. Мы следим за всеми последними обновлениями и постоянно модернизируем сервис.

С того момента как Instagram перешел под управление Facebook, социальная сеть пережила огромное количество значительных и незначительных изменений. В том числе это касается защиты данных пользователя. Тем не менее, как свидетельствует практика, нерешаемых задач не существует. В любом случае имеются определенные неточности в коде, возможности обхода системы защиты. Тем более, стоит помнить, что Instagram пока еще не поддерживает функцию двухфакторной аутентификации пользователя, что довольно серьезно облегчает процесс взлома, в результате которого Вам будет предоставлена вся информация, необходимая для авторизации в приложении. Все, что требуется знать, — это логин и пароль. И мы готовы Вам их предоставить максимально быстро. С нашей помощью вы сможете в любое время заходить на страницу нужного Вам человека, наблюдать за всеми его обновлениями в ленте и общением внутри социальной сети, скрытым от посторонних глаз. При необходимости вы можете даже удалять или загружать фотографии, подписываться и отписываться от других пользователей в любое время. Но не забывайте, что в данном случае нужно быть предельно осторожным чтобы не вызвать подозрений.

В том числе это касается защиты данных пользователя. Тем не менее, как свидетельствует практика, нерешаемых задач не существует. В любом случае имеются определенные неточности в коде, возможности обхода системы защиты. Тем более, стоит помнить, что Instagram пока еще не поддерживает функцию двухфакторной аутентификации пользователя, что довольно серьезно облегчает процесс взлома, в результате которого Вам будет предоставлена вся информация, необходимая для авторизации в приложении. Все, что требуется знать, — это логин и пароль. И мы готовы Вам их предоставить максимально быстро. С нашей помощью вы сможете в любое время заходить на страницу нужного Вам человека, наблюдать за всеми его обновлениями в ленте и общением внутри социальной сети, скрытым от посторонних глаз. При необходимости вы можете даже удалять или загружать фотографии, подписываться и отписываться от других пользователей в любое время. Но не забывайте, что в данном случае нужно быть предельно осторожным чтобы не вызвать подозрений.

На протяжении процесса взаимодействия с сервисом Vzlomsn, Вам будут гарантированно предоставлены следующие условия:

- Конфиденциальность — Вся доступная информация (данные клиента, состояние его счета и количество совершенных операций) является строго конфиденциальной. Система индивидуального Клиентского доступа построена по современным стандартам и исключают возможность утечки данных о наших пользователях.

- Надежность — Все обязательства перед клиентом выполняются в полном объеме. Вам не требуется производить оплату и пополнять баланс прежде чем аккаунт будет взломан. За длительное время мы накопили достаточный опыт, способный обеспечить стабильную работу ресурса.

- Безопасность — Механизм двухэтапного шифрования данных обеспечит полную анонимность посетителей ресурса.

- Поддержка — Служба поддержки готова ответить на все интересующие Вас вопросы.

Программное обеспечение основанное на комплексе методов позволяет быстро подобрать логин и пароль к аккаунту онлайн. Данная процедура осуществляется достаточно быстро и лично от вас не требует никакого вмешательства. Если у вас есть какие-либо дополнительные вопросы по нашей работе, вы всегда можете обратиться в нашу службу поддержки. Есть несколько важный пунктов в нашей работе, которые нужно учитывать:

- Процесс взлома может занимать различное количество времени, так как на скорость проводимой операции влияют такие факторы, как количество символов установленного пароля, число шагов аутентификации и периоды активности профиля в сети.

- Для каждой из социальных сетей соответствуют уникальные алгоритмы взлома, которые постоянно проходят адаптацию под актуальную версию защиты приложения.

Поэтому возможны некоторые сбои в работе программного обеспечения.

Поэтому возможны некоторые сбои в работе программного обеспечения. - В результате Вы получите полный доступ к профилю другого пользователя до того времени, пока пароль не будет изменен. После изменения пароля доступ будет утрачен, однако Вы всегда можете повторить процедуру заново.

Остались вопросы? Мы с удовольствием на них ответим: Если Вы хотите оставить отзыв или внести какое – либо предложение, Вы можете сделать это в разделе Отзывы Пользователей или обратиться в службу поддержки.

Взлом Instagram онлайн | Взломать страницу Инстаграм

39%

загруженность сервера

2 мин.

среднее время взлома

15 мин.

время ответа поддержки

30796

взломанных аккаунтов

11405

довольных клиентов

98%

процент успешно взломанных аккаунтов

Вы можете получить доступ к аккаунтам других социальных сетей:

ВКонтакте

Одноклассники

(Нажмите на иконку для выбора сайта)

39%

загруженность сервера

2 мин.

среднее время взлома

15 мин.

время ответа поддержки

30796

взломанных аккаунтов

11405

довольных клиентов

98%

процент успешно взломанных аккаунтов

Преимущества

Доступность

Вы можете получить доступ к аккаунту в любое время. Если у вас возникнут вопросы — наша поддержка работает для вас круглосуточно.

Анонимность

Мы не собираем информацию о пользователях. Для регистрации на сайте требуется только логин, без доп. данных. Для оплаты используется специальный идентификатор, благодаря ему никто не узнает для чего вы сделали платёж.

Гарантии

Мы предоставляем полную информацию об аккаунте, которая недоступна публично. Для полной уверенности пользователя — предоставляются скриншоты со страницы жертвы.

Надежность

Сервис не оставляет следов на взломанной странице, жертва не получит уведомлений об активности.

Вместе с данными вы получаете инструкцию, в которой указано как пользоваться страницей «без следов».

Вместе с данными вы получаете инструкцию, в которой указано как пользоваться страницей «без следов».

Как происходит взлом?

Сервис vzloms.net предоставляет возможность взломать многие аккаунты социальных сетей. Мы реализовали эффективного бота, который способен подобрать пароль от аккаунта за несколько минут, «консоль процесса» выводит информацию о действиях бота. Для начала процесса взлома, вам необходимо указать ссылку,короткое имя или ID пользователя. После этого бот проанализирует страницу жертвы и запустит алгоритм поиска или подбора пароля. Бот использует самые эффективные методы взлома, такие как: поиск аккаунта по базам данных, анализ страницы и генерация наиболее вероятных комбинаций, брут. Не всегда боту удается достичь нужного результата, в этом случае необходимо обратиться в службу поддержки.Возможен ли взлом онлайн игр?

Сегодня онлайн-играми увлекается очень много людей. Виртуальными достижениями часто хвастаются не только на просторах сети, но и в компании реальных друзей.

Изменить данные в компьютерных играх можно было с помощью секретных кодов или специальных программ, однако, онлайн-приложения хранят всю информацию на сервере и для ее редактирования нужно разрешение, поэтому такой способ не подходит. Теоретически никаких ограничений на взлом не существует, но современные системы безопасности очень надежны и обойти их крайне сложно. Чаще всего для накрутки различных показателей используются боты, автоматизирующие некоторые игровые процессы.

Подобная активность может вызвать подозрения, когда причина будет установлена может последовать реакция администрации. Если взломщик сообщит разработчикам об ошибке, то никакого наказания не будет, напротив, иногда за это полагается вознаграждение.

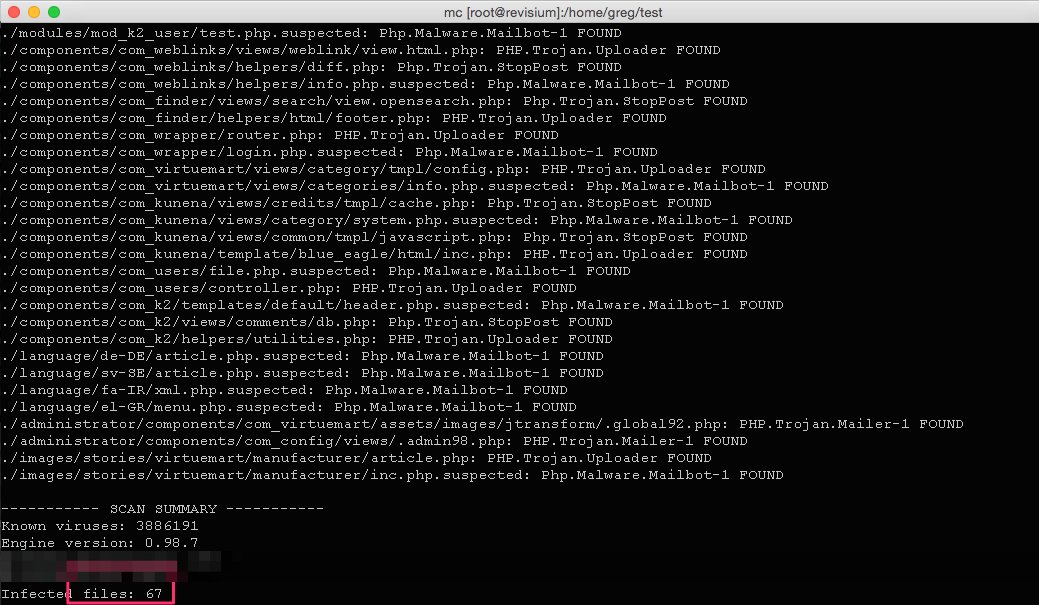

Часто в интернете можно увидеть объявления о программах для взлома, которые можно скачать бесплатно. Скорее всего, за ними скрываются вирусы, которые стремятся завладеть личной информацией пользователя, или внести изменения в работу компьютера, например, отправлять спам с его адреса. Универсального способа обхода защиты онлайн игр

Другим способом обмана является продажа подобных приложений, разумеется, они не работают, и хорошо, если в них не требуется вводить никаких паролей. Не стоит доверять скриншотам, на которых изображены внушительные цифры, чаще всего они обработаны в графическом редакторе.

Взлом онлайн игр на компьютере:

Онлайн игры в большинстве случаев имеют свои защиты от читерских программ типа артмани или читэнжин многие знают EAC (Easy Anti Cheat), при запуске лицензионной игры сначала запускается защитник потом процесс игры. Если вы серьезно настроены на читы и найдете общедоступные то вас может забанить система защиты, не пустить в игру, испортить репутацию в Steam и тд. если уж использовать читы то приватные которые стоят денег, и то даже таких порой дефицит.

Взлом игр подменой сейвов (сохранений):

Вариант с подменой сохранений интересен так как бан в таком случае практически не возможно получить, разве что вы как то сами не спалитесь и на вас не настучат, спалится можно уникальными предметами в играх которые выдают за выполнение какого то ивента в определенные временные периоды, или вещи стримеров. Заменяйте сейвы только проверенные с пониманием того что вы делаете.

Заменяйте сейвы только проверенные с пониманием того что вы делаете.

Данный метод может не сработать так как популярные онлайн игры постепенно переносят сейвы игроков на свои сервера и замена сейвов на компьютере не заменит сохранения на серверах так как они синхронизируются в процессе игры.

Используйте легкое преимущество в место взлома игр:

Использовать легкое преимущество, очень многие используют данный метод, так как он безопасный, в чем он заключается?

Заключается он в изменении графики, обычно в онлайн игре графика и ФПС (кл-во кадров в секунду) имеют преимущество над теми игроками у которых все на максимуме и имеет даже средний фпс. Быстрее реакция стрельба или удар, лучше обзор если нет каких то отвлекающих визуальных эффектов (дым, огонь, дождь, пыль брызги и тд.)

Во многих онлайн играх ограниченный набор изменений графики в игре, но в большинстве случаев можно изменить некоторые параметры графики через конфигурационные файлы движка игры. Узнайте какой движок у вашей онлайн игры, погуглите конфиг файлы для изменении графики. Есть очень даже читерные конфигурации такие как например ускорение действий (speedhack) персонажа, или видеть сквозь какие то части текстур. Самое что интересное за такое не будут банить если только вы явно это не покажите кому либо и он пожалуется на вас разработчикам.

Узнайте какой движок у вашей онлайн игры, погуглите конфиг файлы для изменении графики. Есть очень даже читерные конфигурации такие как например ускорение действий (speedhack) персонажа, или видеть сквозь какие то части текстур. Самое что интересное за такое не будут банить если только вы явно это не покажите кому либо и он пожалуется на вас разработчикам.

Взлом онлайн игр на Android:

Взлом подобных игр возможен но тут все индивидуально, но то что обязательным должно быть это РУТ права и программы поиска значений в приложениях. Пользователи ПК знают наверное программы Artmoney и Cheat Engine, вот подобные программы есть на андройд. Получение РУТ прав для каждого устройства индивидуально это вам нужно искать в поиске конкретно получение прав по вашему устройству. Мне нравится на андройд программа Game Guardian и GameCIH, их можно скачать в Плей маркете.

В чем подвох взлома онлайн игр на Android:

Популярные онлайн игры основные значения такие как значение монет или алмазов, держат на своих серверах и когда вы измените значения локально у вас на Андройде с помощью программ описанных выше, при обновлении они синхронизируются онлайн и значение будет выставлено с сервера, лично сталкивался как пример игра Hungry Shark.

Выход есть и есть способ взломать игры онлайн на Android:

Данный способ я лично использовал с игрой которая основные значения держит на своих серверах, можно использовать по примеру, я не пробовал ломать игры онлайн другие только одну, особо цели не было.

И так что же в этом способе особенного?

Все гениальное просто, я пошел другим путем я менял значения с помощью вышеописанных программ не основных значений а тех которые мне изменяли основной баланс.

Пример:

Каждый день за вход дают 1000 монет иногда больше, либо за какое то выполнение ежедневного квеста, когда за подобные заслуги дается награда у этих оповещений есть свое окно со значением кол-во монет, пробуйте менять это значение и когда вы нажмете принять награду в место назначенного числа на баланс зачислится столько сколько вам нужно.

Другой пример, акула стоит 500 000 монет, ищем это значение в игре их не так много, после отсеивания останется например 10 значений измените все на 1, измените вкладку, например перелистните на другую акулу-предмет и назад должно обновится цифра либо попробуйте купить. Таким образом можно купить предмет по гораздо меньшей стоимости чем заявлено)) в данный момент хранить абсолютно все значения на серверах игры проблематично и разработчики хранят только важные и взламываемые.

Таким образом можно купить предмет по гораздо меньшей стоимости чем заявлено)) в данный момент хранить абсолютно все значения на серверах игры проблематично и разработчики хранят только важные и взламываемые.

Демонстрация взлома игры для Андройд которая синхронизирует сохранения

Онлайн-симулятор хакера

C: \ GOV \ TopSECRET

│ .compile-cache

│ .htaccess

│ boot.md

│ kernel.bin

│ boot.ini

├─приложение

│ │ encryptor.bin

│ │ Filters.bin

│ │ routes.exe

│ │ └─безопасность

│ │ vuln_go.exe

│ │ Penetrate.log

│ ├─config

│ │ │ _controller.md

│ │ application.exe

│ │ │ auth.bin

│ │ │ cache_log.crt

│ │ dtbs.exe

│ │ │ session.bin

│ │ └─админ

│ │ application.exe

│ │ error.bin

│ │ session.exe

│ ├─контроллеры

│ │ home.exe

│ ├─язык

│ │ └─en

│ │ _common.Exe

│ │ enter.bin

│ │ encryption.exe

│ │ validation.exe

│ ├─библиотеки

│ │ │ _ca_chain_bundle.crt

│ │ jsredirect.exe

│ │ │ mail.bin

│ │ │ maxuploadsize.bin

│ │ qq_file_upldr.exe

│ │ │ votebutton.bin

│ │ └─phpmailer

│ │ class. binmailer.exe

│ │ class.smtp.bin

│ ├─модели

│ │ contestperiod.exe

│ │ cntrl.exe

│ │ entry.bin

│ │ fb.init

│ │ report_bug.md

│ │ user.exe

│ ├─маршруты

│ │ error.md

│ │ info.bin

│ │ submit.exe

│ ├─ хранение

│ │ └─database.dbs

│ ├─безопасность

│ │ └─passwords.sql

│ └─просмотры

│ │ contest_page.html

│ │ default.bin

│ │ entry.dbs

│ │ entry.exe

│ │ info-page.bin

│ │ rules.bin

│ │ tab-unliked.bin

│ │ upload-form.table

│ │ ├─общий

│ │ footerjs.template

│ │ header_js.template

│ │ nav.bin

│ │ sportselect.bin

│ │ user.table

│ │ ├─ записи

│ │ entry-details.bin

│ │ logins.exe

│ │ passwords.crack

│ │ голосование-js.exe

│ │ ├─ ошибка

│ │ 404.html

│ │ 500.html

│ │ ├─дом

│ │ index.php

│ │ └─info

│ └─ crack_rep-row.bin

│ crack_rep.bin

├─крипторы

│ │ arr.bin

│ │ актив.мусорное ведро

│ │ auth.bin

│ │ autoloader.bin

│ │ benchmark.bin

│ │ config.bin

│ │ cookie.bin

│ │ core.bin

│ │ crypter.bin

│ │ file.bin

│ │ hash.bin

│ │ url.bin

│ │ validator.exe

│ │ view.template

│ ├─кэш

│ │ │ manager.md

│ │ └─драйверы

│ │ apc.

binmailer.exe

│ │ class.smtp.bin

│ ├─модели

│ │ contestperiod.exe

│ │ cntrl.exe

│ │ entry.bin

│ │ fb.init

│ │ report_bug.md

│ │ user.exe

│ ├─маршруты

│ │ error.md

│ │ info.bin

│ │ submit.exe

│ ├─ хранение

│ │ └─database.dbs

│ ├─безопасность

│ │ └─passwords.sql

│ └─просмотры

│ │ contest_page.html

│ │ default.bin

│ │ entry.dbs

│ │ entry.exe

│ │ info-page.bin

│ │ rules.bin

│ │ tab-unliked.bin

│ │ upload-form.table

│ │ ├─общий

│ │ footerjs.template

│ │ header_js.template

│ │ nav.bin

│ │ sportselect.bin

│ │ user.table

│ │ ├─ записи

│ │ entry-details.bin

│ │ logins.exe

│ │ passwords.crack

│ │ голосование-js.exe

│ │ ├─ ошибка

│ │ 404.html

│ │ 500.html

│ │ ├─дом

│ │ index.php

│ │ └─info

│ └─ crack_rep-row.bin

│ crack_rep.bin

├─крипторы

│ │ arr.bin

│ │ актив.мусорное ведро

│ │ auth.bin

│ │ autoloader.bin

│ │ benchmark.bin

│ │ config.bin

│ │ cookie.bin

│ │ core.bin

│ │ crypter.bin

│ │ file.bin

│ │ hash.bin

│ │ url.bin

│ │ validator.exe

│ │ view.template

│ ├─кэш

│ │ │ manager.md

│ │ └─драйверы

│ │ apc. bin

│ │ driver.exe

│ │ file.crack

│ │ memcached.bin

│ │ redis.bin

│ ├─config

│ │ root.md

│ │ mimes.bin

│ ├─ база данных

│ │ │ таблица подключений

│ │ │ выражение.sql

│ │ │ manager.bin

│ │ │ query.sql

│ │ ├─ разъемы

│ │ │ plug.bin

│ │ mysql.bin

│ │ postgres.мусорное ведро

│ │ │ sqlite.bin

│ │ ├─ красноречивый

│ │ │ hydrator.bin

│ │ │ model.bin

│ │ └─ грамматики

│ │ grammar.bin

│ │ mysql.bin

│ ├─ маршрутизация

│ │ controller.bin

│ │ filter.bin

│ │ loader.bin

│ │ route.bin

│ │ router.bin

│ └─сессия

│ │ payload.bin

│ │ └─драйверы

│ apc.bin

│ driver.bin

│ factory.bin

│ file.bin

│ memcached.bin

│ redis.bin

│ sweeper.bin

└─общественный

│ .htaccess

└─ index.bin

bin

│ │ driver.exe

│ │ file.crack

│ │ memcached.bin

│ │ redis.bin

│ ├─config

│ │ root.md

│ │ mimes.bin

│ ├─ база данных

│ │ │ таблица подключений

│ │ │ выражение.sql

│ │ │ manager.bin

│ │ │ query.sql

│ │ ├─ разъемы

│ │ │ plug.bin

│ │ mysql.bin

│ │ postgres.мусорное ведро

│ │ │ sqlite.bin

│ │ ├─ красноречивый

│ │ │ hydrator.bin

│ │ │ model.bin

│ │ └─ грамматики

│ │ grammar.bin

│ │ mysql.bin

│ ├─ маршрутизация

│ │ controller.bin

│ │ filter.bin

│ │ loader.bin

│ │ route.bin

│ │ router.bin

│ └─сессия

│ │ payload.bin

│ │ └─драйверы

│ apc.bin

│ driver.bin

│ factory.bin

│ file.bin

│ memcached.bin

│ redis.bin

│ sweeper.bin

└─общественный

│ .htaccess

└─ index.bin

🥇 Cómo Hackear Un Facebook Gratis 2021 Онлайн

Версия Iphone

Версия IOS, uno de los sistemas operativos del momento estamos en la fase de creación grafica, asi ingresando a nuestra app en el mercado en la category of hacking

Esta app no necesitara de una conexion rápida a internet, con una conexion 3G es posible ejecutar nuestra aplicación, ya que el trabajo de excinar los hacen nuestros

серверы, которые находятся только в одном месте, в одном месте, в одном месте, в одном месте и в другом месте (Wi-Fi или 3G, 4G).

Это приложение используется для SWIFT и поддерживает функции с помощью facebook que es el entorno más famoso, использующие актуальные программы, требующиеся от iphone 4s и выше, с IOS 8 или выше.

Contamos con un equipo de desarrolladores que se capacity en esto posible, estará disponible la pondremos en la App Store en su descarga.

Версия Android

El sistema operativo móvil mas usado, no podía no tenerla.Los que nos posibilita android es lograr otros métodos de hacking que no podemos con IOS por su arquitectura, por ejemplo capturar todos los paquetes como MAN in the MIDDLE y poder Перехватите пароль от использования, который проходит через красный трафик, который используется, используется публичный Wi-Fi.

Como dijimos esta app necesitara de una red de datos asi ser ejecutada, ya que necesita conectarse a nuestros propios servidores, esta siendo desarrollada con затмение, en el lenguaje JAVA.

Cuando este disponible la pondremos en la play store, será de descarga gratuita y en el futuro podrá ser codigo libre GNU, otros usuarios puedan reutilizar el codigo estara abierto para seguir expandiendo su utilidad y otros aprendan a hackear facebook con el celular

Версия для Windows Phone

Версия Windows Phone в базовой версии, вы можете создать новую структуру SO mas Cerrada, если хотите, чтобы все настройки были доступны на IOS или Android.

Lo que hacemos con Windows Phone es un túnel web con nuestro cliente remoto enable comunicarnos con nuestra web, es la forma mas facil que encontramos de desarollarlo Я que por permisos propios del sistema hay algunos que estan cerrados. С Windows 8 или улучшенной установкой на устройстве, перемещающемся по всему миру, с необходимыми требованиями к оборудованию poder correr y usarla.

Nuestro entorno de desarollo es con Windows App Studio, este nos brinda todas las herramientas para poder desarrollarla al máximo y asi hackear cuenta de facebook , para su conexión usamos las apis Разъем Windows Socket разрешен для подключения к серверу Nuestro

.11 лучших хакерских симуляторов для любителей хакеров

Почти четыре из пяти человек любят игры.Другие игры иногда убивают время. Симуляторы взлома — одни из лучших, поскольку они в основном ориентированы на моделирование реального мира, а некоторые из них также позволяют программировать. Таким образом, вы можете изучить новые хакерские навыки и освежить уже имеющиеся знания, поскольку эти игры дают хорошее представление о том, как происходит кибервойна в реальном мире и как работает взлом системы и сети.

Таким образом, вы можете изучить новые хакерские навыки и освежить уже имеющиеся знания, поскольку эти игры дают хорошее представление о том, как происходит кибервойна в реальном мире и как работает взлом системы и сети.

Здесь мы собрали одни из лучших хакерских онлайн-симуляторов, а также несколько хакерских офлайн-игр. В этот список также входят CTF.

Лучшие онлайн и оффлайн игры для хакеров.

Hack The Box на самом деле не хакерская игра, а онлайн-платформа, которая фокусируется на повышении ваших навыков кибербезопасности и тестирования на проникновение. Это центр реалистичных проблем кибербезопасности, основанный на реальном сценарии, так что вы можете освежить свои навыки пентеста.

Здесь очень много людей связываются и обмениваются всеми своими идеями, связанными с областью кибербезопасности. Для хакеров есть много денежных призов.Итак, вот платформа, которую вы можете использовать, чтобы многому научиться.

Зайдите на сайт HackTheBox для игры.

Видео предоставлено: — HackTheBox

PicoCTF — это бесплатная игра по компьютерной безопасности, созданная энтузиастами кибербезопасности из Университета Карнеги-Меллона. В основном он ориентирован на учащихся средних и старших классов. В игре есть уникальная сюжетная линия взлома, в которой реализованы атаки из реального мира, такие как обратная разработка, нарушения безопасности и т. Д.Кроме того, в этой игре вам нужно найти разные секреты, называемые флагами. Минимальный возраст, необходимый для участия в этой игре — 13 лет.

Посетите https://picoctf.com, чтобы сыграть в игру PicoCTF.

3. Nite Team 4 — Military Hacking Division

NITE Team 4 — это сюжетный симулятор военного взлома. Геймеру необходимо исследовать мир кибервойны и представлены реалистичные сценарии миссий. Он доступен в Steam для ПК и Mac по минимальной цене в 10 долларов США.

Геймеру необходимо исследовать мир кибервойны и представлены реалистичные сценарии миссий. Он доступен в Steam для ПК и Mac по минимальной цене в 10 долларов США.

Расширенные постоянные угрозы для скрытых вредоносных проектов — это реальные кибервойны, разрушающие критически важную инфраструктуру, и все они описаны в этой игре.

Игроки получат доступ к виртуальной платформе для взлома, основанной на реальных системах ( Kali Linux / Metasploit ). Кроме того, каждая миссия состоит из отдельных фаз, таких как разведка, эксплуатация и рейд.

Т Е Х Т Ф И Л Е С

Т Е Х Т Ф И Л Е С Примерно в 1970-х термин «взлом» означал любой глубокий интерес к компьютерам.

которые проявились в программировании или изучении тайных аспектов

машины или операционные системы. К началу 1980-х это значение изменилось.

в общий термин страха, чтобы описать любого, кто сделал что-либо даже отдаленно

зло с помощью компьютерного оборудования.Люди, считавшие себя

не злонамеренные «хакеры» осудили это искажение термина, который они использовали

с гордостью, и появилось новое имя «взломщик», спустя годы после этого имени

применяется к людям, которые сняли защиту от копирования с домашних видеоигр.

К концу 80-х — началу 90-х никого особо не волновало, кроме

люди, которые слишком заботятся обо всем.

К началу 1980-х это значение изменилось.

в общий термин страха, чтобы описать любого, кто сделал что-либо даже отдаленно

зло с помощью компьютерного оборудования.Люди, считавшие себя

не злонамеренные «хакеры» осудили это искажение термина, который они использовали

с гордостью, и появилось новое имя «взломщик», спустя годы после этого имени

применяется к людям, которые сняли защиту от копирования с домашних видеоигр.

К концу 80-х — началу 90-х никого особо не волновало, кроме

люди, которые слишком заботятся обо всем.

Другими словами, все эти текстовые файлы предназначены для взлома.

В соответствии с этим духом все, что связано с подрывом любой технологии, добро или зло, помещается здесь.Если, конечно, ты о телефоны, после чего вам следует перейти к раздел фрикинга.

Если вы ищете журналы по электронному взлому, загляните в журналы. Кроме того, вы также можете проверить раздел групп, если ваш файл был написан кем-то, кто был частью группы.

| Имя файла | Размер | Описание текстового файла | ||

| БИБЛИОГРАФИИ | Списки статей и книг о хакерах и хакерских атаках | |||

| КАБЕЛЬ | Текстовые файлы о кабельном и кабельном телевидении Пиратство | 9011 9011 Предполагаемые рекомендации Министерства обороны по компьютерной безопасности|||

| КОНВЕНЦИИ | Информация о различных соглашениях о взломе | |||

| ИНТЕРНЕТ | Файлы | 9011 MICROSOFTФайлы , связанные со взломом Windows и DOS | ||

| ПОЛИТИКА | Различная этика и политика вычислительных ресурсов по всей стране | |||

| UN | Текстовые файлы об исследовании или использовании UNIX | |||

| VMS | Текстовые файлы об исследовании или использовании VMS и VAX | |||

. txt txt | 4999 | Бюллетень управления DDN 22: Переход доменных имен (16 марта 1984 г.) | ||

| 23things.txt | 2342 | |||

| 2600-9-3.txt | 144176 | 2600 Magazine Autumn, 1992 (OCR’d Issue by Anonymous) | ||

| 2600_ind | 96106 | 2600 Объемы предметного указателя 1 (1984) — 10 (1993) Дэвида Прайса | ||

| 2600faq.011 | 169226 | Бета.011 часто задаваемых вопросов о взломе alt.2600 / # Уилла Спенсера (19 марта 1995 г.) | ||

| 386i.txt | 1920 | Консультативное уведомление CIAC: Обход аутентификации на машинах Sun 386i | ||

| 5600.txt | 84069 | Кто-то лажает с Premier Telecom Products, inc. (4 февраля 1990 г.) | ||

| aahack.txt | 3112 | Анонимная анархия: взлом школьной сети | ||

accesblt. hac hac | 20551 | Advanced Authentication Technology, 1991 | ||

| accessin.txt | 14070 | Краткое руководство о том, как снизить высокую стоимость Genie от TIC INC (27 ноября 1987 г.) | ||

| acro01.txt | 4538 | Список аббревиатур хакеров Max Headroom | ||

| acro02.txt | 5532 | Вторая коллекция сокращений Max Headroom | ||

| acrolist.phk | 8181 | Список сокращений, начало 1990-х годов | ||

| acroynym.txt | 30296 | Таблица сокращений хакеров, составленная Международной гильдией поиска информации (IIRC) (3 ноября 1990 г.) | ||

| adssys.txt | 10048 | Руководство по системам ADS: Часть I: Основы от Lord Digital и Phantom | ||

aio. box box | 2485 | All in One Box, от Disk Doctor | ||

| aio5b.txt | 6588 | AIO 5.0b Документация Питера Кинга (11 января 1987 г.) (поиск кода доступа) | ||

| ais.txt | 15248 | AIS: система автоматического перехвата от Computer Consoles Incorporated | ||

| доп.fun | 778 | Предупреждение о загрузке некоторых исправлений AIX | ||

| allnet01.txt | 3939 | Взлом Allnet с помощью Shadow Warrior (январь 1988 г.) | ||

| amhack.txt | 12374 | Взлом автоответчиков 1990, автор Predat0r из Blitzkrieg BBS | ||

| ansibomb.txt | 10496 | Бомбы ANSI II: советы и приемы, автор: Бешеный голем | ||

| aohell.phk | 1071 | Почему я написал AOLHell | ||

аоим. txt txt | 1725 | Риски использования клиента AOL за брандмауэром | ||

| aolhak.txt | 9252 | Как взломать Америку онлайн с помощью бобов с капюшоном | ||

| as400cmd.hac | 27788 | Обзор команд IBM AS / 400 | ||

| as400cmd.txt | 28178 | Все команды IBM AS / 400 от The Might | ||

| aspen.txt | 16772 | Полное руководство по взлому и использованию систем голосовой почты ASpEN от Caveman (13 января 1992 г.) | ||

| осина1.txt | 16843 | Полное руководство по взлому и использованию систем голосовой почты ASpEN от Caveman (13 января 1992 г.) | ||

| aspen2.txt | 11053 | Полное руководство по взлому и использованию систем голосовой почты ASpEN, часть II, автор Caveman (27 марта 1992 г. ) ) | ||

| assolink.txt | 11949 | Обзор системы AssoLINK для бизнеса в штате Мэн, сделанный Кингпином из LoST / RL (1990) | ||

| at & arebl.txt | 2965 | Rebel, as Hackers, против снижения 60% скидки AT&T на ночь и выходные | ||

| атлас.txt | 4938 | Атлас хакеров, Ragon / Wynvern / BOF | ||

| atm-92.txt | 20096 | Банкоматы: настоящий файл для кражи банкоматов в 1992 году, автор The Raven | ||

| atm-more.txt | 20049 | Вся совокупность рисков, связанных с карточками банкоматов (1988) | ||

| atm.txt | 8167 | Взлом банкоматов с помощью Blue Thunder | ||

| atm1.txt | 2773 | Диск-жокей представляет мошеннические банкоматы | ||

атма. hac hac | 22036 | Быстрый обзор безопасности банкоматов (требуется редактирование) | ||

| atmapps.txt | 1771 | Приложения для банкоматов «Ну и дела» скоро появятся | ||

| atmfile | 21290 | Секретные коды банкоматов от Фреда Гиндбурга (10 июля 1987 г.) | ||

| atmhacking.txt | 5742 | Взлом банкоматов от анонима | ||

| atms | 14827 | Обзор банкоматов и информация о системе кодирования | ||

| атм.txt | 20384 | Макеты дорожек на картах банкоматов | ||

| auditool.txt | 12681 | Обнаружение вторжений в компьютеры, Виктор Х. Маршалл (29 января 1991 г.) | ||

| austhack.hac | 7324 | Австралийские коммутируемые соединения | ||

austpac0. txt txt | 14674 | Доступ к службе AUSTPAC Telecom Australia с помощью Soft Beard 1990 | ||

| austpac1.txt | 11953 | Дополнительное руководство по символьным терминалам AUSTPAC | ||

| austpac2.txt | 20338 | AUSTPAC Общая информация и коды | ||

| austpac3.txt | 15830 | Прейскурант AUSTPAC от Apple Odessa an Negative Energy (сентябрь 1989 г.) | ||

| autohack.txt | 5504 | Документация Autohack версии 1.0 от Грималкина (12 августа 1986 г.) | ||

| autonet1.txt | 11411 | Словарь хакеров Hacker Supreme, том № 34 (1986), автор Ninja Squirrel и Logan 5 | ||

| autotelldoc.ana | 5439 | Развлечения с автоматами | ||

| autovon1.hac | 2230 | Введение в автоматизированную голосовую сеть (Autovon) от Shadowrunner | ||

autovon2. hac hac | 3387 | Введение в автоматизированную голосовую сеть (Autovon), часть II | ||

| autovon3.hac | 1809 | Введение в автоматизированную голосовую сеть (Autovon), часть III | ||

| autovoni.nst | 19395 | Обзор автоматической голосовой сети (Autovon) | ||

| защитная крышка.txt | 2576 | Предварительное планирование для телефонных фрикеров / хакеров | ||

| babyna.mes | 203893 | База данных слов Moby (список слов) (1989) | ||

| backdoor.txt | 19156 | Как сохранить рут UNIX, если он у вас есть | ||

| bankhack.txt | 12641 | Легион судьбы представляет: как мы разбогатели с помощью электронных денежных переводов | ||

| basic.net | 14775 | Basic Networking, by Sk8 the Skinhead | ||

основной1. hac hac | 7491 | The Basics of Hacking I: DECs By the Knights of Shadow | ||

| basic3.hac | 4349 | The Basics of Hacking III: Data General By the Knights of Shadow | ||

| basicnet.hac | 14534 | Basic Networking (1989) от Sk8 The SkinHead | ||

| основы | 16646 | Rambug’s Hacking Volume # 1 от Rambug | ||

| bbsfiles.txt | 38272 | Consumertronics Коллекция «Пара хакерских файлов, которые мы загрузили однажды вечером» | ||

| bd-tv5.txt | 7439 | Взлом универсального кода продукта, Black Diamon и Virtualizer, 15.07.1993 | ||

| bindery.txt | 4201 | Доступ к файлам Bindery Novell NetWare 3.x напрямую, минуя вызовы API, Аластер Грант, Кембриджский университет (3 ноября 1995 г. ) ) | ||

| boahack.txt | 6686 | Взлом домашней банковской системы Америки от Dark Creaper из PHIRM | ||

| boces.txt | 6957 | Проскользнувший диск захватывает компьютер BOCES: журнал | ||

| bom-hh & p.txt | 9785 | История взлома и фрикинга Raven of BOMB Squad | ||

| books.txt | 41728 | Библография книг по компьютерной безопасности (1973–1988) | ||

| brute.txt | 3462 | BRUTE: Подход грубой силы для взлома паролей Unix. Версия 1.1 | ||

| btinfo.h-k | 14037 | BT Computer Info от Horror kid of the Fiend Club (9 января 1994 г.) | ||

| c64fun1.txt | 2927 | Предложения о том, что делать с Commodore 64, от Nightstalker | ||

callcard. phk phk | 1734 | Взлом телефонных карт, автор: The Pyromaniac | ||

| candyland.faq | 4823 | Candyman объясняет, как он будет принимать файлы со взрывчаткой | ||

| carcodes.txt | 3358 | Коды, используемые компьютерами в автомобилях | ||

| cb1.txt | 3407 | Взлом Citibank, Джонни Хунду | ||

| кб2.txt | 2145 | Небольшой рассказ о взломе Citibank | ||

| cbiinfo | 19013 | Использование и злоупотребление CBI со стороны Призрака | ||

| cbrsp-1.hac | 6075 | The Cyberspace Chronicle Volume 1, автор Phardak | ||

| cbvhack.pnk | 6694 | Взлом CBV с помощью PiNK ToRPeDo (7 июня 1994 г.) | ||

| cbvhack. |

Поэтому возможны некоторые сбои в работе программного обеспечения.

Поэтому возможны некоторые сбои в работе программного обеспечения.