iPhone и Android можно взломать, отправив ссылку в мессенджер

Безопасность Стратегия безопасности Пользователю Техника

|

Поделиться

Генерация предварительного просмотра пересылаемых ссылок мессенджерами для мобильных устройств, в том числе Facebook, Instagram и другими, может составлять риск для пользователей и серверов.

Удалённый запуск и утечка IP-адресов

Во множестве приложений под iOS и Android, снабжённых средствами мгновенной отправки приложений существует весьма серьёзная уязвимость, которая при некоторых условиях позволяет запустить произвольный код удалённо.

Речь идёт, в первую очередь, об Instagram и LinkedIn, однако проблемы встречаются и в других — Facebook Messenger, LINE, Slack, Twitter DM, Zoom и так далее.

Говоря конкретнее, проблема заключается в предварительном просмотре ссылок в мессенджерах. Когда один пользователь направляет другому ссылку, получатель видит краткое описание и изображение, позволяющее понять, что располагается по ссылке, и дальше уже решать, переходить по ней, или нет.

Как выяснили независимые исследователи Талал Хадж Бакри и Томми Миск (Talal Haj Bakry, Tommy Mysk), эта функция может приводить к утечке IP-адресов, ссылок, пересланных по закрытым каналам, а кроме того, минимум один раз исследователи наблюдали «ненужную закачку гигабайтов данных в фоновом режиме».

Существуют три варианта формирования предварительного просмотра, отмечают исследователи: он создаётся на стороне отправителя; он формируется на стороне получателя; его формирует сервер.

Превью ссылок в мессенджерах составляет риск для пользователей и серверов

Второй и третий варианты небезопасны, — указывают исследователи. Если превью генерируется на стороне получателя, это означает, что приложение загодя открывает ссылку, что бы за ней ни находилось, заодно сдавая IP-адрес устройства, на который скачиваются данные. «Сначала приложение должно подключиться к серверу, на который ведёт ссылка, и запросить, что по этой ссылке располагается — это запрос GET. Для того, чтобы сервер узнал, куда ему нужно отправить данные, приложение отсылается IP-адрес телефона вместе с запросом», — указывают эксперты, добавляя, что злоумышленникам достаточно будет отправить приложению, формирующему превью на своей стороне, ссылку на свой сервер и записать IP-адрес.

Если превью генерируется на стороне получателя, это означает, что приложение загодя открывает ссылку, что бы за ней ни находилось, заодно сдавая IP-адрес устройства, на который скачиваются данные. «Сначала приложение должно подключиться к серверу, на который ведёт ссылка, и запросить, что по этой ссылке располагается — это запрос GET. Для того, чтобы сервер узнал, куда ему нужно отправить данные, приложение отсылается IP-адрес телефона вместе с запросом», — указывают эксперты, добавляя, что злоумышленникам достаточно будет отправить приложению, формирующему превью на своей стороне, ссылку на свой сервер и записать IP-адрес.

Вдобавок, в некоторых случаях приложения готовы закачивать гигантские файлы, переданные по ссылке, целиком, — например, видео или крупный архив. Как это сказывается на батарее и расходовании трафика, можно не объяснять.

На серверной стороне

В свою очередь, генерация предварительного просмотра на сервере также чревата проблемами. Утечки IP-адреса не происходит, зато сервер, в зависимости от того, какие данные ему направляются (т. е., что содержится в ссылке) и какое количество данных используется для предварительного просмотра, может столкнуться с вредоносным софтом.

е., что содержится в ссылке) и какое количество данных используется для предварительного просмотра, может столкнуться с вредоносным софтом.

«Допустим, вы отправляете кому-то приватную ссылку на Dropbox, и не хотите, чтобы кто-то ещё знал, что там. Возникает вопрос… скачивают ли серверы файлы целиком или только часть для демонстрации превью? Если скачиваются целые файлы, хранятся ли их копии на сервере и как долго? Безопасно ли хранятся эти копии, или люди, под чьим контролем находятся серверы, имеют возможность их просматривать?» — пишут исследователи.

Исследователи выяснили, что разные приложения закачивают на серверы разный объём данных. Например, Discord — до 15 мегабайт любого файла; Facebook Messenger скачивает изображения и видео целиком, даже если файлы имеют гигабайтные размеры. Instagram делает то же самое, только уже с любыми файлами. Google Hangout и LINE закачивают до 20 мегабайт любых файлов, Twitter — до 25 мегабайт, Zoom — до 30 мегабайт, а мессенджеры LinkedIn и Slack — до 50 мегабайт любых файлов.

Исследователи отмечают, что большинство передаваемых через мессенджеры файлов имеют размеры менее 15 мегабайт (особенно это касается изображений и документов). А значит, если копии этих файлов хранятся на серверах и хранятся недостаточно надёжно, соответственно, может происходить утечка. Особенно остро вопрос стоит в связи с LINE. Сервис обещает пользователям сквозное шифрование, но исследователи полагают, что в условиях, когда важные данные могут перекачиваться через серверы LINE, в ней пропадает смысл.

Всё работает как положено

Администрация LINE после общения с экспертами обновила свой раздел FAQ, дополнив его информацией о том, что для генерации превью используются сторонние серверы, и инструкции, как отключить эту функцию.

В Facebook/Instagram и Twitter заявили, что всё работает так, как предполагали разработчики.

Между тем, Миск и Бакри продемонстрировали запуск кода на JavaScript на серверах Instagram и на LinkedIn. Во втором случае тестовая атака позволила обойти ограничение на скачивание 50-мегабайтных файлов для создания предварительного просмотра.

На практике это не обязательно означает возможность причинить реальный вред, но, как говорят исследователи, хакеры могут быть весьма изобретательными.

В Facebook, как и в LinkedIn сослались на дополнительные меры защиты, которые препятствуют запуску действительно вредоносного кода. В частности LinkedIn допускает запуск JavaScript, но исключительно в сэндбоксе.

В разговоре с журналистами Threatpost, Миск отметил, что сэндбокса может быть недостаточно: существует слишком много примеров того, как злоумышленники успешно выходили за пределы изолированных сред.

«Запуск любого произвольного кода — это риск для безопасности, и Миск и Бакри показывают, что свобода вредоносных действий в контексте мессерджеров хоть и ограничена, но не отсутствует полностью, — говорит Алексей Водясов, технический директор компании SEC Consult Services. — А это открывает некоторые возможности умелым и целеустремлённым хакерам. Возможности, которые делают общение через такие мессенджеры небезопасным».

Эксперты отметили, что существуют мессенджеры, которые вовсе не генерируют превью — Signal (надо отключать принудительно), Threema, TikTok и WeChat относятся к таковым. Впрочем, у них есть свои проблемы с безопасностью.

- Лучшие тарифы на выделенные серверы Dedicated на ИТ-маркетплейсе Market.CNews

Роман Георгиев

Что такое взлом и как он происходит?

Определение взлома

Взлом – это набор действий по выявлению и последующему использованию уязвимостей в компьютерной системе или сети, обычно с целью получения несанкционированного доступа к данным пользователей или компаний. Взлом не всегда является результатом злонамеренных действий, но сам термин приобрел негативный оттенок из-за частого употребления в контексте киберпреступности.

Как происходит взлом?

Как хакеры совершают взлом? Для достижения своих целей они используют различные методы. Ниже приведены наиболее распространенные их них.

Ниже приведены наиболее распространенные их них.

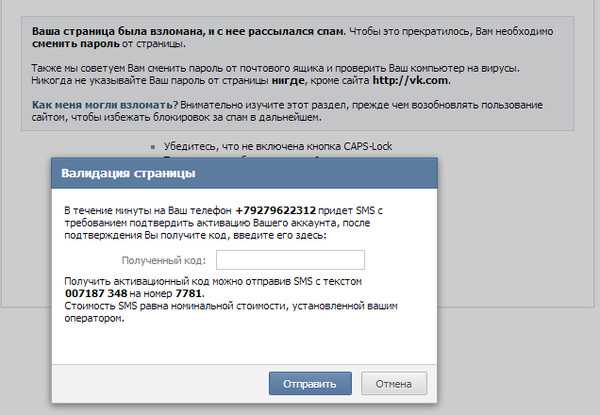

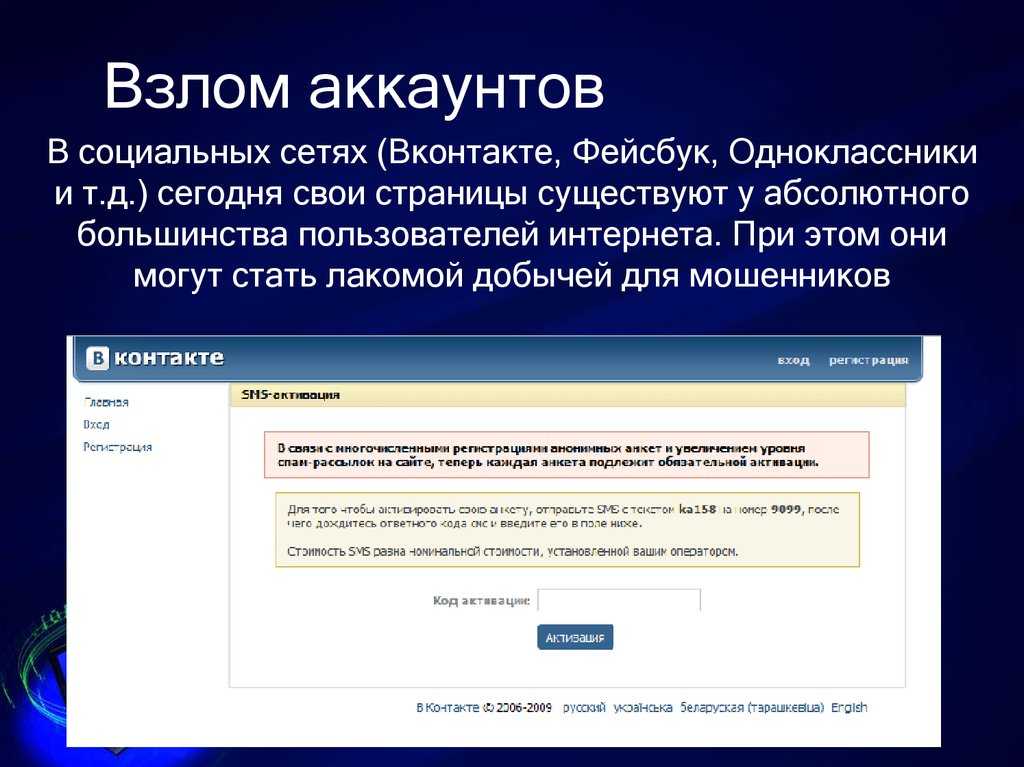

Социальная инженерия

Социальная инженерия – это метод манипулирования, основанный на использовании ошибок пользователя для получения доступа к личной информации. Прикрываясь чужими именами и применяя различные психологические уловки, злоумышленники могут обманом заставить раскрыть личную или финансовую информацию. Для этого может использоваться фишинг, спам-рассылки по электронной почте или через мгновенные сообщения и поддельные веб-сайты.

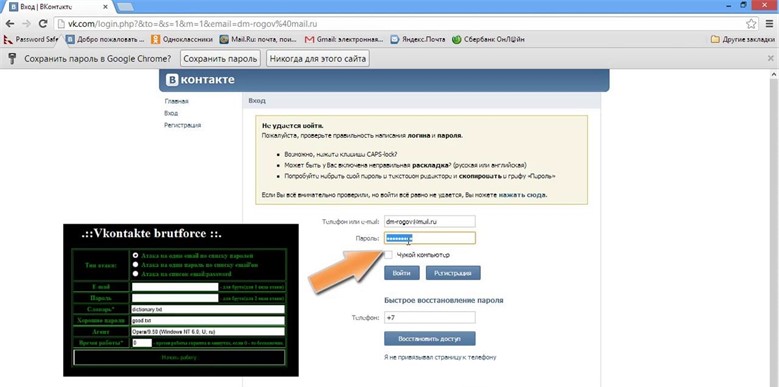

Взлом паролей

Злоумышленники используют разные способы получения паролей. Подбор пароля – это метод, при котором выполняется перебор всех возможных комбинаций символов с целью угадать пароль и получить доступ. Злоумышленники также могут использовать простые алгоритмы генерации различных комбинаций букв, цифр и символов для подбора пароля. Другой метод называется атакой по словарю. Он представляет собой программу, которая подставляет общие слова в поле пароля в поисках подходящего.

Заражение устройств вредоносными программами

Злоумышленники могут проникнуть на устройство пользователя и установить на него вредоносные программы. Атаки чаще всего выполнятся через электронную почту, мгновенные сообщения, веб-сайты с загружаемым контентом или сеть обмена файлами.

Использование небезопасных беспроводных сетей

Вместо применения вредоносного кода для проникновения на компьютер пользователя, злоумышленники могут просто воспользоваться открытыми беспроводными сетями. Не все пользователи защищают свои роутеры, чем и пользуются злоумышленники, находящиеся в постоянном поиске открытых незащищенных беспроводных соединений. Этот процесс называется вардрайвинг. При подключении к незащищенной сети злоумышленникам достаточно обойти только базовую защиту, чтобы получить доступ к устройствам, подключенным к этой сети.

Обходные пути доступа

Злоумышленники разрабатывают программы для поиска незащищенных способов доступа к сетевым системам и компьютерам. Например, они могут заразить компьютер или систему трояном, созданным специально для доступа и кражи важных данных без ведома жертвы.

Например, они могут заразить компьютер или систему трояном, созданным специально для доступа и кражи важных данных без ведома жертвы.

Перехват электронной почты

Злоумышленники могут создать код, позволяющий перехватывать и читать электронные письма. В большинстве современных почтовых программ используется шифрование. Это означает, что даже в случае перехвата сообщения злоумышленники не смогут его прочитать.

Отслеживание нажатия клавиш

Некоторые программы позволяют злоумышленникам отслеживать каждое нажатие клавиш пользователем компьютера. После установки на компьютер жертвы такие программы записывают каждое нажатие клавиш, что предоставляет злоумышленникам все данные, необходимые для проникновения в систему и кражи личных данных.

Создание зомби-компьютеров

Зомби-компьютер или бот – это компьютер, который злоумышленники могут использовать для рассылки спама или совершения атак типа распределенный отказ в обслуживании (DDoS). После запуска пользователем кажущегося безобидным кода устанавливается соединение между его компьютером и системой злоумышленников, что позволяет злоумышленникам контролировать компьютер пользователя и без его ведома совершать преступления или рассылать спам с этого компьютера.

После запуска пользователем кажущегося безобидным кода устанавливается соединение между его компьютером и системой злоумышленников, что позволяет злоумышленникам контролировать компьютер пользователя и без его ведома совершать преступления или рассылать спам с этого компьютера.

Какой ущерб может причинить взлом?

Взлом системы кибербезопасности может вызвать настоящий хаос. Какую бы технику ни использовали злоумышленники, получив доступ к вашим данным или устройствам, они могут:

- Украсть ваши деньги и открыть кредитные карты и банковские счета на ваше имя.

- Испортить ваш кредитный рейтинг.

- Запросить персональные идентификационные номера (ПИН-коды) для новой учетной записи или дополнительные кредитные карты.

- Совершать покупки от вашего имени.

- Добавить свое имя или псевдоним в качестве авторизованного пользователя, чтобы упростить использование ваших кредитных данных.

- Получить кредит наличными.

- Использовать ваш номер социального страхования.

- Продать вашу информацию другим лицам, которые могут использовать ее в злонамеренных целях.

- Удалить или повредить важные файлы на вашем компьютере.

- Получить конфиденциальную личную информацию и распространять ее или угрожать ее публичным раскрытием.

С какой целью совершается взлом?

Кто такие хакеры и с какой целью они совершают взлом? Мотивы взлома могут быть разными. Ниже приведены наиболее распространенные их них.

Финансы

Основным мотивом часто является финансовая выгода. Злоумышленники могут зарабатывать деньги, осуществляя кражу паролей, получая доступ к банковской информации или данным кредитной карты, похищая данные с целью требования выкупа или продавая их другим злоумышленникам в даркнете.

Корпоративный шпионаж

Иногда цель злоумышленников – кража коммерческой тайны у компаний-конкурентов. Корпоративный шпионаж – это взлом с целью получения доступа к секретным данным или интеллектуальной собственности для достижения конкурентных преимуществ.

Политический шпионаж

Государства могут воспользоваться услугами злоумышленников в политических целях, таких как кража секретных данных, вмешательство в выборы, доступ к правительственным или военным документам или попытки вызвать политические волнения.

Месть

Иногда злоумышленниками движет гнев – желание отомстить людям или компаниям, которые, по их мнению, причинили им какой-либо вред.

Хактивизм

Взлом может являться одной из форм гражданского неповиновения. Некоторые хакеры используют свои умения для продвижения определенной политической программы или общественного движения.

Признание

Одним из мотивов хакеров может быть борьба за признание и удовлетворение от достижения целей, то есть от «взлома системы». Хакеры могут соревноваться, бросая вызовы друг другу и получая признание за свои достижения, а социальные сети позволяют им похвастаться своими успехами.

Усиление системы безопасности

Не все случаи взлома являются вредоносными. Существует тип взлома, помогающий улучшить защиту систем. Например, тестирование на проникновение проводится для проверки на наличие уязвимостей с целью повышения безопасности для всех пользователей. Такой вид взлома считается этичным.

Существует тип взлома, помогающий улучшить защиту систем. Например, тестирование на проникновение проводится для проверки на наличие уязвимостей с целью повышения безопасности для всех пользователей. Такой вид взлома считается этичным.

История хакерства

В наши дни термин «хакерство» имеет, в основном, негативный оттенок, но так было не всегда. На заре компьютерной эры хакеры считались экспертами в области технологий, а их основной мотивацией была настройка и оптимизация систем. По мере развития киберпреступности, роста сложности и широкого распространения хакерских атак, термин «взлом» стали в основном ассоциироваться со злонамеренными действиями. Давайте кратко вспомним историю хакерства.

1960-е

Термин «взлом» происходит из Клуба технических моделей железных дорог Массачусетского технологического института. Члены клуба «взламывали» собственные высокотехнологичные поезда с целью изменить их функции. Позже они перешли от игрушечных поездов к компьютерам, экспериментируя с IBM 704 и пытаясь расширить набор задач, которые могли выполнять компьютеры. Ранние хакеры изучали, расширяли и тестировали ограничения существующих программ. Их усилия часто окупались, поскольку они создавали программы, работающие лучше, чем существующие.

Ранние хакеры изучали, расширяли и тестировали ограничения существующих программ. Их усилия часто окупались, поскольку они создавали программы, работающие лучше, чем существующие.

1970-е

Взлом компьютеров продолжался и в 1970-х годах, но параллельно начал развиваться взлом телефонов. Телефонные мошенники, также называемые фрикерами, пытались использовать рабочие характеристики телефонной коммутационной сети, которая недавно стала полностью электронной. Джон Дрейпер прославился, когда обнаружил, что игрушечный свисток, найденный в хлопьях Cap’n Crunch, издает звук, в точности совпадающий со звуком, указывающим длинным линиям, что линия готова и доступна для маршрутизации нового вызова (2600 герц). Это позволило телефонным мошенникам обманывать сеть и совершать бесплатные междугородние звонки. Сообщалось также, что Стив Джобс и Стив Возняк были телефонными мошенниками до того, как основали одну из самых успешных компьютерных компаний в мире.

1980-е

В 1980-х годах использование персональных компьютеров больше не ограничивалось предприятиями и университетами – возросла их доступность для населения, что привело к значительному росту количества случаев взлома компьютеров. Изменился и характер взлома. Раньше причиной взлома часто являлись попытки улучшить работу компьютера, однако новое поколение хакеров в первую очередь было мотивировано личной выгодой, и их действия включали создание пиратских программ, вирусов и взлом систем с целью кражи информации. Правоохранительные органы осознали новую реальность, и в США был принят Федеральный закон о борьбе с компьютерным мошенничеством и злоупотреблениями.

Изменился и характер взлома. Раньше причиной взлома часто являлись попытки улучшить работу компьютера, однако новое поколение хакеров в первую очередь было мотивировано личной выгодой, и их действия включали создание пиратских программ, вирусов и взлом систем с целью кражи информации. Правоохранительные органы осознали новую реальность, и в США был принят Федеральный закон о борьбе с компьютерным мошенничеством и злоупотреблениями.

1990-е

В результате раскрытия нескольких громких киберпреступлений и арестов, в 1990-х годах хакерство приобрело негативную репутацию. Среди известных хакеров этого десятилетия были Кевин Митник, Кевин Поулсен, Роберт Моррис и Владимир Левин; они были осуждены за различные преступления: от кражи защищенного авторским правом программного обеспечения и обмана радиостанций с целью выигрыша дорогих автомобилей до запуска первого компьютерного червя и совершения первого цифрового ограбления банка.

2000-е

Правительственные учреждения и крупные корпорации все чаще подвергались взлому систем кибербезопасности. Самые известные из них – Microsoft, eBay, Yahoo! и Amazon. Все они стали жертвами атак типа распределенный отказ в обслуживании. Известно, что системы Министерства обороны США и Международной космической станции были взломаны 15-летним подростком.

Самые известные из них – Microsoft, eBay, Yahoo! и Amazon. Все они стали жертвами атак типа распределенный отказ в обслуживании. Известно, что системы Министерства обороны США и Международной космической станции были взломаны 15-летним подростком.

2010-е

Интернет занял заметную часть в повседневной жизни, в результате чего хакерство стало более изощренным, чем когда-либо ранее. Регулярно стали появляться новые киберугрозы. В течение этого десятилетия группа хактивистов Anonymous приобрела известность, разоблачая правительственные секреты и осуществляя кибератаки, которые, по их мнению, способствовали интересам общества. В качестве ответной меры на действия хактивистов и на растущий уровень киберпреступности правительства, крупные корпорации и компьютерные гиганты усердно работают над защитой своих систем. Эксперты по кибербезопасности продолжают внедрять инновации, что позволяет им быть на шаг впереди хакеров.

Часто задаваемые вопросы о взломе

Что такое взлом?

Взлом – это широкий термин, описывающий набор действий, направленных на компрометацию компьютеров и сетей путем выявления и последующего использования слабых мест в системе безопасности. Взлом не всегда является результатом злонамеренных действий, но сам термин приобрел негативный оттенок из-за частого употребления в контексте киберпреступности.

Взлом не всегда является результатом злонамеренных действий, но сам термин приобрел негативный оттенок из-за частого употребления в контексте киберпреступности.

Какие существуют виды взломов?

Хакеров можно разделить на категории в зависимости от их целей: Черные шляпы, Белые шляпы и Серые шляпы. Эти термины берут свое начало в американских вестернах, где главные герои носили белые или светлые шляпы, а отрицательные персонажи – черные шляпы. По сути, тип хакера определяется его мотивацией и тем, нарушает ли он закон. Хакеры Черные шляпы считаются злоумышленниками, а хакеры Белые шляпы считаются этичными хакерами. Хакеры Серые шляпы занимают промежуточное положение. По ссылке можно более детально ознакомиться с описанием типов хакеров.

Что такое этичный взлом?

Этичный взлом – это выявление слабых мест в компьютерных системах и сетях с целью последующей разработки контрмер, позволяющих устранить эти уязвимости, в отличие от эксплуатации обнаруженных уязвимостей, как это происходит при злонамеренном взломе. Его задача – повышение общей безопасности.

Его задача – повышение общей безопасности.

Этичные хакеры действуют с разрешения владельца взламываемой компьютерной системы или сети. Они сообщают обо всех выявленных уязвимостях владельцу системы, а также информируют о них поставщиков аппаратного и программного обеспечения. Этичные хакеры защищают конфиденциальность взламываемой организации.

Предотвращение взлома

Соблюдение правил кибербезопасности позволит защититься от взлома. Ниже приведено несколько ключевых рекомендаций по предотвращению взлома, которые не следует забывать.

Используйте надежные пароли

Большое количество взломов происходит в результате получения паролей пользователей. Поэтому важно использовать уникальный надежный пароль для каждой учетной записи. Надежный пароль состоит минимум из 12 символов, в идеале – больше, и содержит сочетание заглавных и строчных букв, цифр и специальных символов. Запоминать и отслеживать несколько паролей может оказаться непросто, поэтому рекомендуется использовать менеджера паролей.

Используйте многофакторную аутентификацию (MFA)

Включите двухфакторную или многофакторную аутентификацию для максимально возможного количества онлайн-аккаунтов. При многофакторной аутентификации часть информации для входа (часто код, сгенерированный приложением или отправленный в SMS-сообщении) используется в сочетании с паролем, что добавляет еще один уровень безопасности учетных записей.

Остерегайтесь фишинга

Взлом часто начинается с фишинговых писем или текстовых сообщений. Будьте бдительны: при получении нового электронного письма или текстового сообщения, содержащего ссылку или вложение, в первую очередь хочется перейти по ссылке или открыть вложение. Избегайте этого соблазна – не открывайте сообщения от неизвестных отправителей, никогда не переходите по ссылкам и не открывайте вложения в сомнительных сообщениях электронной почты, удаляйте сообщения, которые вы считаете спамом.

Контролируйте свой цифровой след

Цифровой след – это данные, которые вы оставляете при использовании интернета. Рекомендуется активно управлять своим цифровым следом. Для этого можно предпринять следующие шаги:

Рекомендуется активно управлять своим цифровым следом. Для этого можно предпринять следующие шаги:

- Удалите неиспользуемые учетные записи и приложения.

- Проверьте параметры конфиденциальности в социальных сетях и убедитесь, чтобы они настроены на приемлемый для вас уровень.

- С осторожностью публикуйте данные, избегайте публичного раскрытия личной и финансовой информации.

- Проверяйте наличие файлов cookie в браузере и регулярно удаляйте нежелательные файлы cookie.

- Используйте средства обеспечения конфиденциальности, такие как анонимные браузеры, конфиденциальные поисковые системы и средства защиты от отслеживания.

Регулярно обновляйте ОС устройств и программы

Обновления обычно включают последние исправления безопасности, позволяющие устранить уязвимости, часто используемые злоумышленниками. Обновление операционной системы, приложений и устройств обеспечивает максимальную защиту от злоумышленников.

Обеспечьте физическую безопасность устройств

Обеспечьте безопасное хранение устройств. Всегда блокируйте устройства, а для разблокировки используйте механизм распознавания отпечатков пальцев, надежный PIN-код (не очевидный, как, например, дата рождения) или уникальное движение по экрану. Установите приложение «Найти iPhone» для устройств Apple или настройте функцию «Найти устройство» для Android на случай потери телефона.

Всегда блокируйте устройства, а для разблокировки используйте механизм распознавания отпечатков пальцев, надежный PIN-код (не очевидный, как, например, дата рождения) или уникальное движение по экрану. Установите приложение «Найти iPhone» для устройств Apple или настройте функцию «Найти устройство» для Android на случай потери телефона.

Избегайте сомнительных сайтов

Загружайте программное обеспечение только с доверенных сайтов. Ответственно подходите к загрузке бесплатных программ и приложений для обмена файлами. Выполняйте транзакции только на веб-сайтах с актуальными сертификатами безопасности. Их адрес начинается с HTTPS, а не с HTTP, а в адресной строке отображается значок замка. Будьте избирательны в отношении пользователей, которым вы сообщаете личные данные.

Отключите неиспользуемые функции

Злоумышленники могут использовать определенные функции телефона для получения личной информации, данных о местоположении или соединении. Чтобы не допустить этого, отключайте GPS, беспроводное соединение и отслеживание геопозиции, когда эти функции не используются.

Чтобы не допустить этого, отключайте GPS, беспроводное соединение и отслеживание геопозиции, когда эти функции не используются.

Не указывайте личные и финансовые данные при использовании публичных сетей Wi-Fi

При использовании общедоступного Wi-Fi для выхода в сеть в общественном месте у вас отсутствует контроль над его безопасностью. Если вы используете общедоступный Wi-Fi, избегайте выполнения таких операций как онлайн-банкинг и онлайн-покупки. Если эти операции необходимы, используйте виртуальную частную сеть (VPN). VPN обеспечивает безопасность данных, передаваемых по незащищенной сети. Если вы не используете VPN, воздержитесь от совершения личных транзакций до момента, когда появится возможность надежного подключения к интернету.

Используйте надежный антивирус

Установите надежные программные продукты для обеспечения безопасности вашего устройства. Надежное антивирусное решение должно круглосуточно обеспечивать безопасность ваших устройств и данных: блокировать обычные и сложные угрозы, вирусы, программы-вымогатели, приложения-шпионы и хакерские атаки.

Рекомендуемые продукты:

- Kaspersky Anti-Virus

- Kaspersky Internet Security

- Kaspersky Password Manager

- Kaspersky Secure Connection

Статьи по теме:

- Что делать при взломе электронной почты

- Как защитить взломанный смартфон

- Как предотвратить атаки программ-вымогателей

- Как очистить кеш и файлы cookie в различных браузерах

Хакер, связанный со взломом DC Health Link, говорит, что атака «рождена русским патриотизмом» жителей под угрозой кражи личных данных и дополнительных кибератак — это, по-видимому, дело рук патриотически настроенного российского хакера, стремящегося нанести ущерб американским политикам.

В онлайн-разговоре с CyberScoop хакер, выступающий под псевдонимом «Денфур», сказал, что взлом DC Health Link «был идеей, рожденной русским патриотизмом». Кроме того, Денфур заявил, что они и другое лицо, известное как «IntelBroker», взявшие на себя ответственность за атаку, ранее были сосредоточены на «американских и американских политиках в атаках». В этом случае Денфур сказал CyberScoop, что они нацелились на что-то в «районе округа Колумбия и сервисах, которые будут использовать люди в Конгрессе / Сенате».

В этом случае Денфур сказал CyberScoop, что они нацелились на что-то в «районе округа Колумбия и сервисах, которые будут использовать люди в Конгрессе / Сенате».

Впервые сообщалось 7 марта, взлом DC Health Link включал в себя имена, адреса электронной почты, даты рождения, домашние адреса, номера социального страхования и сведения о страховых полисах, принадлежащих членам Конгресса, их семьям и сотрудникам, а также видным представителям национальной безопасности. цифры. По данным CBS News, это нарушение уже вызвало три расследования правоохранительных органов и Конгресса, а также гражданский иск.

9 марта Денфур разместил на BreachForums образец данных, содержащий 200 записей, добавив позже в тот же день, что «предполагаемой целью БЫЛИ американские политики и члены правительства США» с сообщением, которое гласило: «Слава России!»

Денфур утверждал, что он гражданин России, но это утверждение не может быть проверено независимо. На просьбу предъявить документ, подтверждающий его национальность, Денфур сказал: «Вы просто должны поверить мне на слово».

CyberScoop связался с Denfur через зашифрованную онлайн-службу обмена сообщениями после того, как Denfur первоначально связался с DataBreaches.net, новостным сайтом, посвященным киберпреступлениям и утечкам данных. CyberScoop попросил автора истории DataBreaches, чтобы Денфур связался с CyberScoop. Денфур связался с ним 15 марта. В течение нескольких дней Денфур объяснил, что нацеливание на DC Health Link было целенаправленным и что это не такая уж сложная операция.

Денфур сообщил CyberScoop, что не все украденные данные были раскрыты. «Он будет выпущен, как только мы перестанем его использовать», — сказали они. Денфур добавил, что их не беспокоят правоохранительные органы США или других международных органов. «Во всяком случае, меня больше беспокоит, что моя страна пытается сделать одолжение США, а я или группа становятся своего рода козырем», — сказали они. «Текущее время приносит неопределенность».

Изначально IntelBroker предлагал полный набор данных для продажи 6 марта за нераскрытую сумму на BreachForums, сайте, где часто сообщалось об утечках, а данные публиковались и продавались. Этот пост был удален вскоре после того, как он был опубликован. 8 марта спикер Палаты представителей Кевин Маккарти, республиканец от штата Калифорния, и лидер меньшинства в Палате представителей Хаким Джеффрис, штат Нью-Йорк, заявили в совместном письме в Управление биржи медицинских пособий, что ФБР проинформировало их о приобретении данных.

Этот пост был удален вскоре после того, как он был опубликован. 8 марта спикер Палаты представителей Кевин Маккарти, республиканец от штата Калифорния, и лидер меньшинства в Палате представителей Хаким Джеффрис, штат Нью-Йорк, заявили в совместном письме в Управление биржи медицинских пособий, что ФБР проинформировало их о приобретении данных.

CyberScoop также связался с IntelBroker, но не получил никакого ответа после повторных запросов. IntelBroker заявлял о предыдущих взломах или краже информации, связанной с Министерством обороны США, Министерством здравоохранения и социальных служб и другой правительственной информацией США. «Если вы посмотрите на прошлые сообщения IB, правительство часто было мишенью», — сказал Денфур, который заявил, что IntelBroker является «близким другом» и сотрудником. «Но со временем стало сложнее взламывать правительственные веб-серверы, поэтому вы начинаете расширяться до того, что они могут использовать».

Это не первая атака хакеров на базы данных, содержащие огромное количество конфиденциальной информации о американских законодателях и других правительственных чиновниках. Возможно, самым известным из них является то, что хакеры, связанные с Китаем, получили кладезь данных от Управления кадров в 2015 году.

Возможно, самым известным из них является то, что хакеры, связанные с Китаем, получили кладезь данных от Управления кадров в 2015 году.

был получен. Денфур утверждал, что злоумышленникам удалось получить данные из Управления биржи медицинских пособий с помощью процесса, известного как «Google dorking», когда онлайн-поиск с помощью умных поисков Google сочетается с запросами через такие службы, как Shodan (поисковая система для устройств, подключенных к Интернету). может раскрывать информацию, предназначенную для конфиденциальности. Денфур впервые заявил о методе эксфильтрации данных DataBreaches.net.

Денфур не смог предоставить доказательства того, что данные были получены именно таким образом, но независимый эксперт сообщил CyberScoop, что метод, описанный Денфуром, «правдоподобен» и что обнаружение баз данных в сети таким образом не редкость в мире хакеров. «Поиск открытых баз данных с помощью Shodan — это действительно простая детская забава», — сказал Сайлас Катлер, старший директор по исследованиям и анализу киберугроз в Институте безопасности и технологий. Он добавил, что даже если он не сложный, он «продолжает быть очень эффективным».

Он добавил, что даже если он не сложный, он «продолжает быть очень эффективным».

То, что данные, раскрывающие личную информацию членов Конгресса — не говоря уже о десятках тысяч других в районе округа Колумбия — будут храниться и быть доступными таким образом, было бы «небрежной ошибкой», добавил Катлер. «Это также основная вещь, которую должна уловить команда пентестеров».

Управление биржи медицинских пособий округа Колумбия заявило, что данные, связанные с 56 415 клиентами, были затронуты, и что «проблема, которая привела к этой утечке данных, была выявлена и устранена». Агентство заявило, что его расследование продолжается, и оно работает с фирмой по кибербезопасности Mandiant.

В заявлении, предоставленном CyberScoop, Адам Хадсон, сотрудник агентства по связям с общественностью, сказал, что «расследование продолжается, однако проблема, которая привела к утечке данных, была выявлена и устранена. DC Health Link тесно сотрудничает с Mandiant, чтобы провести всесторонний анализ своих мер безопасности и контроля, и в будущем мы будем внедрять новые протоколы».

В иске, поданном в результате нарушения, Управление биржи медицинских пособий округа Колумбия обвиняется в хранении данных «безрассудным и небрежным образом» и в «компьютерной системе и сети в состоянии, уязвимом для кибератаки». Адвокат, подавший иск, не сразу ответил на запрос о комментарии.

Источник, знакомый с реакцией на утечку, ранее сообщил CyberScoop, что тот, кто вытащил данные с сайта, по крайней мере немного знаком с программным обеспечением базы данных для доступа к данным.

CyberScoop получил и проанализировал образец, опубликованный Денфуром, и определил, что он, скорее всего, подлинный и включает в себя ряд государственных и частных лиц по всей территории округа Колумбия. Денфур поделился ссылкой на полный набор данных на форуме 12 марта, и анализ CyberScoop показал, что полный набор включает данные как минимум 21 члена Конгресса, более 1800 человек, так или иначе связанных с Конгрессом, сотни людей, связанных с 20 различными иностранных посольств и десятков тысяч других людей.

С тех пор, как стало известно о взломе DC Health Link, BreachForums стал предметом пристального внимания. На прошлой неделе ФБР арестовало Конора Брайана Фитцпатрика, предполагаемого администратора форума, известного в сети как «Помпомпурин», и обвинило его в одном пункте обвинения в заговоре с целью привлечения лиц с целью продажи устройств несанкционированного доступа, согласно письменным показаниям, поданным ФБР. Специальный агент Джон Лонгмайр. Поскольку новость об аресте была впервые опубликована Bloomberg 17 марта, другой администратор форума пообещал, что сайт останется в сети с новой инфраструктурой.

Неясно, связан ли арест Фитцпатрика с утечкой данных DC Health Link. Фицпатрик «в течение нескольких лет был чем-то вроде заклятого врага ФБР», сообщил журналист по кибербезопасности Брайан Кребс, сославшись на примеры громкой деятельности на сайте Фитцпатрика.

Другой администратор BreachForums заявил в заявлении, опубликованном 19 марта, что «кто-то» вошел в систему на старом сетевом сервере доставки контента, который «использовался только для загрузки больших файлов время от времени», предполагая, что «кто-то имеет доступ к машине Poms». ». Таким образом, администратор написал: «Я не могу подтвердить, что форум безопасен», и сказал, что сайт не вернется.

». Таким образом, администратор написал: «Я не могу подтвердить, что форум безопасен», и сказал, что сайт не вернется.

Нарушение данных может поставить под угрозу личную информацию законодателей

Политика|Нарушение данных может поставить под угрозу личную информацию законодателей

https://www.nytimes.com/2023/03/08/us/politics/data-breach-health- marketplace-congress.html

Реклама

Продолжить чтение основного материала

В результате кибератаки на онлайн-рынок медицинского страхования округа Колумбия могли быть скомпрометированы идентификационные данные многих членов Конгресса и других пользователей.

Полиция Капитолия и Федеральное бюро расследований проинформировали спикера Кевина Маккарти и представителя Хакима Джеффриса о нападении на торговую площадку DC Health Link. Кредит … Кенни Холстон / The New York Times

Онлайн рынок медицинского страхования для членов Конгресса и жителей Вашингтона, округ Колумбия, подвергся взлому, который скомпрометировал личную информацию потенциально тысяч законодателей, их супругов, иждивенцев и сотрудников, согласно письму лидеров Палаты представителей, информирующих своих коллег о взломе. и служебная записка от высшего сотрудника службы безопасности Сената.

и служебная записка от высшего сотрудника службы безопасности Сената.

Полиция Капитолия и Федеральное бюро расследований проинформировали спикера Кевина Маккарти, республиканца от Калифорнии, и представителя Хакима Джеффриса, демократа от Нью-Йорка и лидера меньшинства, о нападении на торговую площадку DC Health Link. В письме говорится, что федеральные следователи смогли приобрести личную информацию о членах Конгресса и их семьях в «даркнете» из-за взлома.

«Сейчас нашим главным приоритетом является защита безопасности всех жителей Капитолийского холма, пострадавших от киберхака», — написали г-н Маккарти и г-н Джеффрис в среду, назвав инцидент «вопиющим нарушением безопасности».

«Канцелярия главного административного директора будет в контакте с важными ресурсами, включая службы мониторинга кредитов и кражи личных данных, которые мы настоятельно рекомендуем вам использовать», — написали законодатели.

Данные сенаторов и их сотрудников также были скомпрометированы, согласно внутренней записке сержанта Сената. В этой записке говорилось, что скомпрометированные данные включали «полные имена, дату зачисления, родство (я, супруга, ребенок) и адрес электронной почты, но никакой другой личной информации».

В этой записке говорилось, что скомпрометированные данные включали «полные имена, дату зачисления, родство (я, супруга, ребенок) и адрес электронной почты, но никакой другой личной информации».

Причина, размер и масштаб утечки данных, затронувшей DC Health Link, не были известны сразу, по словам лидеров Палаты, которые написали, что их «постоянно информировали» по этому вопросу полиция и ФБР.

Но онлайн-рынок медицинского страхования обслуживает около 11 000 членов Конгресса и их сотрудников, а в целом около 100 000 человек.

«Это нарушение значительно увеличивает риск того, что участники, сотрудники и их семьи столкнутся с кражей личных данных, финансовыми преступлениями и физическими угрозами — уже постоянная проблема», — написали г-н Маккарти и г-н Джеффрис. «К счастью, люди, продающие информацию, похоже, не знают о высокой степени секретности конфиденциальной информации, которой они владеют, и о ее отношении к членам Конгресса. Это, безусловно, изменится по мере того, как средства массовой информации будут более широко освещать нарушение».

Лидеры палат теперь требуют ответов от Милы Кофман, директора Управления по обмену медицинскими пособиями округа Колумбия, частно-государственного партнерства, ответственного за онлайн-рынок медицинского страхования округа Колумбия. В среду г-н Маккарти и г-н Джеффрис направили г-же Кофман серию острых вопросов.

Среди них были почему страховой рынок официально не предупредил лиц, чьи данные были скомпрометированы; какая конкретная информация о зарегистрированных пользователях была украдена; и сколько законодателей пострадали.

В заявлении, сделанном в среду вечером, Адам Хадсон, представитель властей, подтвердил нарушение, заявив, что «данные некоторых клиентов DC Health Link были раскрыты на публичном форуме».

Мистер Хадсон сказал, что агентство начало расследование.

«Одновременно мы принимаем меры для обеспечения безопасности и конфиденциальности личной информации наших пользователей», — сказал г-н Хадсон. «Мы находимся в процессе уведомления пострадавших клиентов и будем предоставлять услуги по идентификации и кредитному мониторингу».