hack prank — Googlesuche

AlleVideosBilderNewsMapsShoppingBücher

suchoptionen

Pranx Hacker Screen — Der Beste Hacker Simulator

pranx.com › hacker-Simulator › Online симулятор

3 Beginnen Sie mit der Eingabe zufälligem Text, um zu simulieren, dass Sie ein Computersystem hacken. ×Alle Automatisieren Ganzer …

GeekPrank Hacker Typer — онлайн-симулятор хакера

geekprank.com › hacker

Начните вводить случайный текст, чтобы имитировать взлом компьютерной системы. Откройте для себя программы, нажав на значки справа или…

Hacker Typer

hackertyper.net

Оригинальный HackerTyper. Превращаем все ваши хакерские мечты в псевдореальность с 2011 года. … Станьте настоящим хакером. Настройки Справка О программе Следуйте за мной Блог …

Hack Prank Launcher – Apps bei Google Play

play.google.com › магазин › приложения › подробности › id=com. aris.launcher.hacker2

aris.launcher.hacker2

Bewertung 4,3

(2.619) · Kostenlos · Android

Будьте настоящим хакером и взламывайте телефоны своих друзей, чтобы посмеяться над ними, и в то же время вы можете использовать его как обычный лаунчер.

Dokkaebi Hack Prank Tool – Приложения в Google Play

play.google.com › store › apps › подробности

Bewertung 3,9

(70) · Костенлос · Android

— Поставляется с почти точными вибрациями. — Коснитесь экрана 5 раз, чтобы отключить взлом. — Экран остается включенным (если только он не включен вручную …

Hacker Typer: Fake Coding & Hacker Simulator To Prank & Troll …

hackertyper.com

Потроллите своих друзей и коллег с Hacker Typer’s Hacker Prank Simulator. Мы создаем впечатление, что вы программируете как настоящий хакер. Просто начните печатать, и мы . ..

..

Онлайн-симулятор хакера

www.pramuwaskito.org › hacker-simulator

Онлайн-симулятор хакера позволит вам имитировать, что вы взламываете компьютер или цифровую сеть. Это ничего не взламывает!

взломать данные через id, связаться с Telegram:@seo4now.exploit … — DIP-Tools

dip-tools.de › collections › vendors › q=data hack vi…

эксплойт sqli,hacker web розыгрыш, сканер для удаленного рабочего стола, взлом веб-сайта kali linux tutorial, атака ss7, facebook hacker v 2.9 0, веб-сайты для изучения этического взлома, …

hacken prank in der schule › Откройте для себя

розыгрыш хакена в школе · 1,5 млн просмотров · Откройте для себя короткие видеоролики, связанные с розыгрышем хакена в школе на TikTok.

хакерский розыгрыш сайта, уязвимости woocommerce, Контакты … — Gympearl

gympearl.de › коллекции › продавцы › q = хакерский сайт …

хакерский розыгрыш сайта, уязвимости woocommerce, Контактная информация взлом перенаправления,сайты для обучения взлому,официальный сайт анонимных хакеров . ..

..

Ähnlichesuchanfragen

Hacker game Steam

Hacknet

Grey Hack

Uplink

Er3bse 9gemud

0003

Hacker game Steam

Hack prank simulator

Hacker typer

Geek prank

GeekPrank hacker

Hack Simulator

Fake hacker troll

Prank hacker screen

Hacker Website

Exclusive-Russian hackers targeted U.S. nuclear scientists

Джеймс Пирсон и Кристофер Бинг

ЛОНДОН/ВАШИНГТОН. Прошлым летом российская хакерская группа, известная как Cold River, атаковала три ядерные исследовательские лаборатории в Соединенных Штатах, согласно интернет-записям, просмотренным агентством Reuters и пятью экспертами по кибербезопасности.

В период с августа по сентябрь, когда президент Владимир Путин дал понять, что Россия будет готова использовать ядерное оружие для защиты своей территории, Cold River нацелился на Брукхейвенскую (BNL), Аргоннскую (ANL) и Ливерморскую национальные лаборатории (LLNL), по данным Интернета. записи, которые показали, что хакеры создавали поддельные страницы входа для каждого учреждения и отправляли электронные письма ученым-ядерщикам, пытаясь заставить их раскрыть свои пароли.

записи, которые показали, что хакеры создавали поддельные страницы входа для каждого учреждения и отправляли электронные письма ученым-ядерщикам, пытаясь заставить их раскрыть свои пароли.

Агентство Reuters не смогло определить, почему лаборатории были атакованы, и была ли попытка вторжения успешной. Представитель BNL отказался от комментариев. LLNL не ответила на запрос о комментариях. Представитель ANL направил вопросы в Министерство энергетики США, которое отказалось от комментариев.

Cold River активизировала свою хакерскую кампанию против союзников Киева после вторжения в Украину, согласно исследователям кибербезопасности и западным правительственным чиновникам. Цифровой блиц против американских лабораторий произошел, когда эксперты ООН вошли на территорию Украины, контролируемую Россией, чтобы осмотреть крупнейшую в Европе атомную электростанцию и оценить риск того, что, по словам обеих сторон, может стать разрушительной радиационной катастрофой на фоне сильных обстрелов поблизости.

Cold River, которая впервые попала в поле зрения специалистов разведки после нападения на министерство иностранных дел Великобритании в 2016 году, за последние годы была замешана в десятках других громких хакерских инцидентов, согласно интервью девяти фирм, занимающихся кибербезопасностью. Агентство Reuters отследило учетные записи электронной почты, использованные в его хакерских операциях в период с 2015 по 2020 год, до ИТ-специалиста в российском городе Сыктывкар.

«Это одна из самых важных хакерских групп, о которых вы никогда не слышали», — сказал Адам Мейерс, старший вице-президент по разведке американской компании по кибербезопасности CrowdStrike. «Они участвуют в прямой поддержке информационных операций Кремля».

Федеральная служба безопасности России (ФСБ), агентство внутренней безопасности, которое также проводит шпионские кампании в пользу Москвы, и посольство России в Вашингтоне не ответили на запросы о комментариях по электронной почте.

Западные чиновники заявляют, что российское правительство является мировым лидером в области хакерских атак и использует кибершпионаж, чтобы шпионить за иностранными правительствами и промышленными предприятиями, чтобы получить конкурентное преимущество.

Агентство Reuters представило свои выводы пяти отраслевым экспертам, которые подтвердили причастность Cold River к попыткам взлома ядерных лабораторий на основе общих цифровых отпечатков пальцев, которые исследователи исторически связывали с группой.

Агентство национальной безопасности США (АНБ) отказалось комментировать деятельность Cold River. Штаб-квартира глобальных коммуникаций Великобритании (GCHQ), ее аналог АНБ, не прокомментировала ситуацию. Министерство иностранных дел отказалось от комментариев.

«СБОР ДАННЫХ»

В мае компания Cold River взломала и слила электронные письма, принадлежащие бывшему главе британской разведывательной службы МИ-6. По словам экспертов по кибербезопасности и сотрудников службы безопасности Восточной Европы, это была лишь одна из нескольких операций «взлома и утечки», проведенных в прошлом году хакерами, связанными с Россией, в ходе которых конфиденциальные сообщения были обнародованы в Великобритании, Польше и Латвии.

В ходе другой недавней шпионской операции, направленной против критиков Москвы, компания Cold River зарегистрировала доменные имена, имитирующие как минимум три европейские неправительственные организации, расследующие военные преступления, согласно данным французской фирмы по кибербезопасности SEKOIA.IO.

Попытки взлома, связанные с НПО, имели место непосредственно перед и после опубликования 18 октября доклада независимой следственной комиссии ООН, в котором было установлено, что российские силы несут ответственность за «подавляющее большинство» нарушений прав человека в первые недели существования Украины. война, которую Россия назвала специальной военной операцией.

В сообщении в блоге SEKOIA.IO говорится, что, основываясь на своих действиях против неправительственных организаций, Cold River стремилась внести свой вклад в «сбор российской разведывательной информации о выявленных доказательствах, связанных с военными преступлениями, и/или международных судебных процедурах». Агентство Reuters не смогло независимо подтвердить, почему Cold River нацелилась на НПО.

Агентство Reuters не смогло независимо подтвердить, почему Cold River нацелилась на НПО.

Комиссия по международному правосудию и подотчетности (CIJA), некоммерческая организация, основанная опытным следователем по военным преступлениям, заявила, что за последние восемь лет она неоднократно подвергалась безуспешным атакам поддерживаемых Россией хакеров. Две другие НПО, Международный центр ненасильственных конфликтов и Центр гуманитарного диалога, не ответили на запросы о комментариях.

Посольство России в Вашингтоне не ответило на запрос с просьбой прокомментировать попытку взлома CIJA.

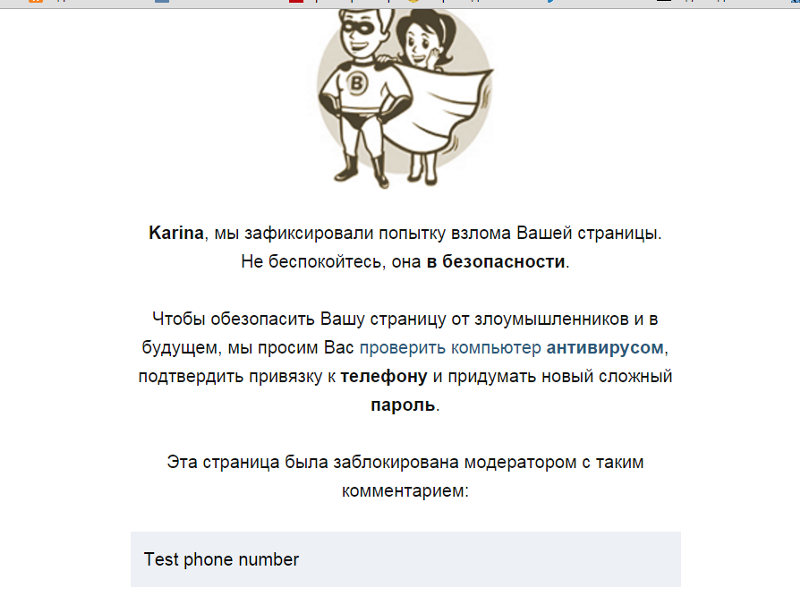

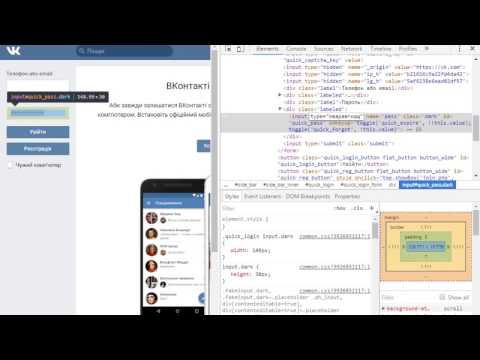

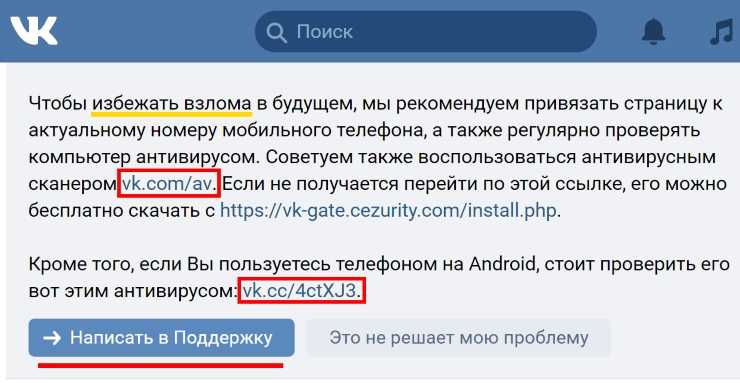

Cold River использовала такие тактики, как обманом заставляя людей вводить свои имена пользователей и пароли на поддельных веб-сайтах, чтобы получить доступ к своим компьютерным системам, сообщили Рейтер исследователи безопасности. Для этого Cold River использовала различные учетные записи электронной почты для регистрации доменных имен, таких как «goo-link[.]online» и «online365-office[. ]com», которые на первый взгляд похожи на законные службы, которыми управляют фирмы. как Google и Microsoft, говорят исследователи безопасности.

]com», которые на первый взгляд похожи на законные службы, которыми управляют фирмы. как Google и Microsoft, говорят исследователи безопасности.

DEEPTIES ДЛЯ РОССИИ В последние годы Cold River допустила несколько ошибок, которые позволили аналитикам по кибербезопасности точно определить точное местонахождение и личность одного из ее членов, что дает наиболее четкое указание на российское происхождение группы, по мнению экспертов интернет-гиганта Google, Великобритании. оборонный подрядчик BAE и американская разведывательная фирма Nisos.

Несколько личных адресов электронной почты, использованных для создания миссий Cold River, принадлежат Андрею Коринцу, 35-летнему специалисту по информационным технологиям и кузовщику из Сыктывкара, примерно в 1600 км (1000 миль) к северо-востоку от Москвы. Использование этих учетных записей оставило след цифровых доказательств от различных взломов до онлайн-жизни Коринца, включая учетные записи в социальных сетях и личные веб-сайты.

Билли Леонард, инженер по безопасности из группы анализа угроз Google, который расследует хакерские атаки в национальных государствах, сказал, что Коринец был замешан. «Google связал этого человека с российской хакерской группой Cold River и их ранними операциями», — сказал он.

«Google связал этого человека с российской хакерской группой Cold River и их ранними операциями», — сказал он.

Винцас Цизиунас, исследователь безопасности в Nisos, который также связал адреса электронной почты Коринца с деятельностью Cold River, сказал, что ИТ-специалист исторически был «центральной фигурой» в сыктывкарском хакерском сообществе. Цизюнас обнаружил ряд русскоязычных интернет-форумов, в том числе электронный журнал, где Коринец обсуждал хакерские атаки, и поделился этими сообщениями с Reuters.

Коринец подтвердил, что ему принадлежат соответствующие учетные записи электронной почты в интервью агентству Reuters, но отрицал какие-либо сведения о Cold River. Он сказал, что его единственный опыт хакерства появился много лет назад, когда он был оштрафован российским судом за компьютерное преступление, совершенное во время делового спора с бывшим клиентом.

Рейтер смог отдельно подтвердить связи Коринца с Cold River, используя данные, собранные с помощью платформ исследования кибербезопасности Constella Intelligence и DomainTools, которые помогают идентифицировать владельцев веб-сайтов: данные показали, что адреса электронной почты Коринца зарегистрированы многочисленные веб-сайты, используемые в Cold River хакерские кампании в период с 2015 по 2020 год.