Заказать Взлом почты на заказ,Заказать Взлом [email protected],Услуги Взлома,Сервис Взлома]Whatsapp-Viber-Gmail.Com. Всем доброго времени суток. Предоставляю услуги по взлому,если вам нужен взлом обращайтесь к нам. Схема работы стандартная-Строго через

Заказать Взлом почты на заказ,Заказать Взлом [email protected],Услуги Взлома,Сервис Взлома]Whatsapp-Viber-Gmail.Com.

Всем доброго времени суток.

Предоставляю услуги по взлому,если вам нужен взлом обращайтесь к нам.

Схема работы стандартная-Строго через гаранта работа

Полная анонимность в работе. Пароль остается прежним.

Любые доказательства на выбор заказчика,через гаранта передаются вам.

Работаем 24 часа в сутки!

Чтобы сделать заказ напишите нам на

-telegram :@Cr3whackep

-Почта :[email protected]

1. Взлом мессенджеров сообщений:

1.1 Взлом WhatsApp

1.2 Взлом Viber

1.3 Взлом Telegram

2. Взлом социальных сетей:

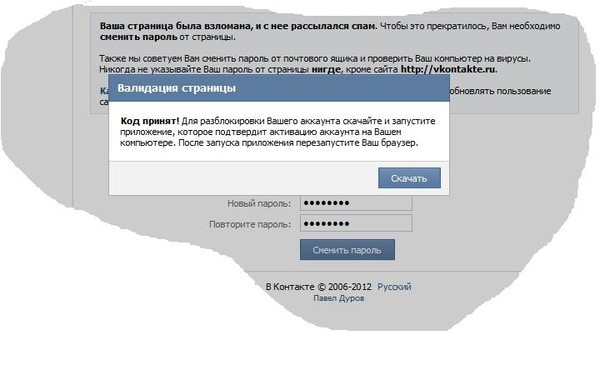

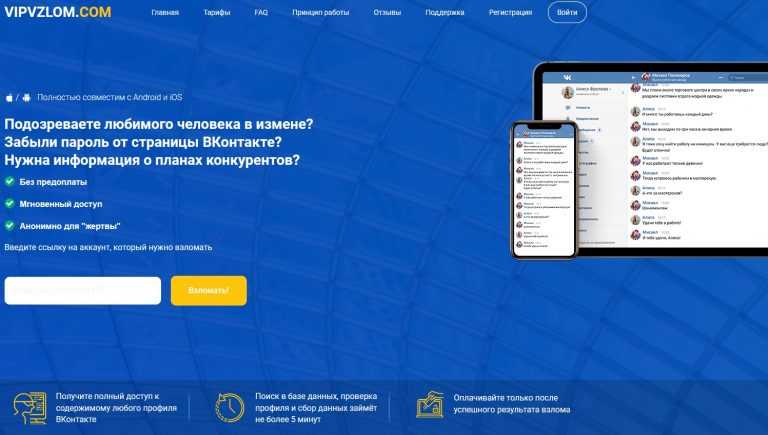

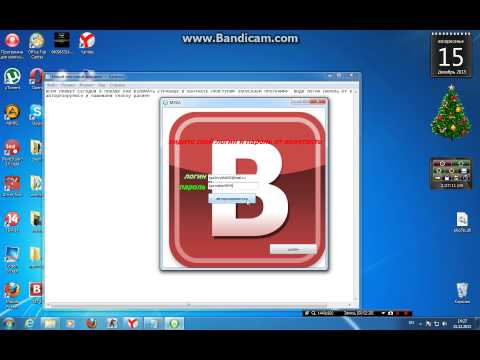

2.1 Взлом ВКонтакте

2. 2 Взлом Instagram

2 Взлом Instagram

2.3 Взлом Одноклассники

2.4 Взлом Facebook

2.5 Взлом мамба

2.6 Взлом loveplanet

3. Взлом почтовых ящиков (зарубежных, корпоративных и т.д):

3.1 Mail.ru(inbоx.ru,bk.ru,list.ru):

Yandex.ru(Ya.ru,Narod.ru):

Rambler.ru:

Yahoo.com:

Hotmail.com:

Skype.com:

Ngs.ru:

Inbox.lv:

Bigmir.net:

Tut.by:

Ukr.net:

Icq.com:

I.ua:

Gmx.de:

Ukrpost.net:

Love.mail.ru:

Mamba.ru:

Facebook.com:

Mail.qip.ru:

Gmail.ru:

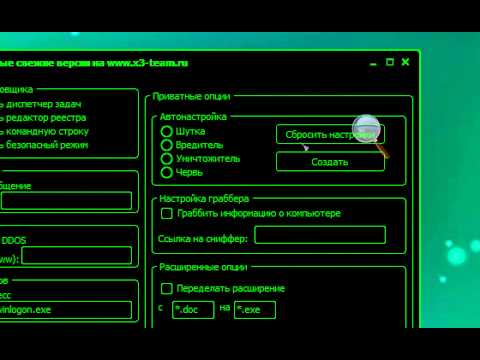

3.2 Взлом корпоративных почты (обсуждаются в индивидуальном порядке)

4. Дополнительные услуги:

4.1 Удаление негативной информации: поисковые системы, отзывы, форумы, блоги, базы данных — очистим все, что мешает в интернете

4.2 Взлом сайтов и web-проектов

— Форумы

— Бизнес сайты

— Сайты визитки

— Коропоративные сайты

4.3 Работа с номерами

4.4 Удаленный доступ к ПК, телефону на базе Android/iOS/Windows

4.5 Взлом Skype для любой страны

Работаем 24 часа в сутки!

Чтобы сделать заказ напишите нам на

-telegram :@Cr3whackep

-Почта :[email protected]

Принимаем к оплате

– yandex деньги

– qiwi

— Webmoney

— Bitcoin

Google, мы здесь!

взлом сайтов | взлом сайта | удалить отзывы | услуги взлома | как убрать отзывы

Взлом ВКОНТАКТЕ, взлом ВКОНТАКТЕ без предоплат, взлом анкет ВКОНТАКТЕ, взлом ВКОНТАКТЕ на заказ, взлом страниц ВКОНТАКТЕ, взлом страниц ВКОНТАКТЕ без предоплат,

взлом анкет ВКОНТАКТЕ без предоплат, взлом vk.

com, взлом страниц vk.com, взлом vk.com на заказ, взлом анкет vk.com , взлом vk.com без предоплат,vk hack, взломать ВКОНТАКТЕ,

com, взлом страниц vk.com, взлом vk.com на заказ, взлом анкет vk.com , взлом vk.com без предоплат,vk hack, взломать ВКОНТАКТЕ,взлом КОНТАКТА, взлом VK, взломать страницу ВКОНТАКТЕ, взломать страницу ВКОНТАКТЕ, взлом ОДНОКЛАССНИКИ, взлом ОДНОКЛАССНИКОВ, заказать взлом ОДНОКЛАССНИКОВ, взлом ОДНОКЛАССНИКОВ на заказ,

взлом анкет ОДНОКЛАССНИКИ, взлом ОДНОКЛАССНИКОВ НА ЗАКАЗ, взлом ОДНОКЛАССНИКОВ без предоплат, взломать страницу ОДНОКЛАССНИКИ, взлом ODNOKLASSNIKI.RU, как взломать ODNOKLASSNIKI,

взлом ODNOKLASSNIKI.ru на заказ, взламываем ОДНОКЛАССНИКИ,

взлом сайтов | взлом сайта | удалить отзывы | услуги взлома | как убрать отзывы

взломать почту, +как взломать почту зная, взломать почту ru, +как взломать почту майл,

+как взломать яндекс почту, взлом контакта, программа +для взлома контакта, взлом страницы +в контакте,

скачать взлом +в контакте, взлом контакта бесплатно, +как взломать контакт, +как взломать страницу +в контакте,

+как взломать страничку +в контакте, взломали контакт +что делать, +как взломать контакт зная,

взлом одноклассников, программа +для взлома одноклассников, скачать взлом одноклассников,

скачать программу +для взлома одноклассников, взлом одноклассников бесплатно, +как взломать одноклассники,

+как взломать страницу +в одноклассниках, взломать одноклассники бесплатно, +как взломать страничку +в одноклассниках.

Заказать взлом,

Заказать взлом,[Hacking mail to order, Order Hacking [email protected]com, Hacking Services, Hacking Service] Whatsapp-Viber-Gmail.Com.

Good day to all.

I provide hacking services, if you need hacking, please contact us.

The scheme of work is standard — Strictly through the guarantor work

Complete anonymity at work. The password remains the same.

Any evidence of the customer’s choice, through the guarantor, is transferred to you.

We work 24 hours a day!

To place an order, write to us at

-telegram: @ Cr3whackep

-Mail:[email protected]

1. Hacking messenger messages:

1.1 Hacking WhatsApp

1.2 Hack Viber

1.3 Hack Telegram

2. Hacking social networks:

2.1 Hacking VKontakte

2.2 Hack Instagram

2.3 Hack Odnoklassniki

2.5 Hacking Mamba

2.6 Hack loveplanet

3. Hacking mailboxes (foreign, corporate, etc.):

3.1 Mail.ru (inbоx.ru, bk.ru, list.ru):

Gmail.com (googlemail.com):

Yandex.

ru (Ya.ru, Narod.ru):

ru (Ya.ru, Narod.ru):Rambler.ru:

Yahoo.com:

Hotmail.com:

Skype.com:

Ngs.ru:

Inbox.lv:

Bigmir.net:

Tut.by:

Ukr.net:

Icq.com:

I.ua:

Gmx.de:

Ukrpost.net:

Love.mail.ru:

Mamba.ru:

Facebook.com:

Mail.qip.ru:

Gmail.ru:

3.2 Hacking corporate mail (discussed individually)

4. Additional services:

4.1 Removing negative information: search engines, reviews, forums, blogs, databases — we will clear everything that interferes with the Internet

4.2 Hacking sites and web projects

— Forums

— Business sites

— Business card sites

— Corporate sites

4.3 Working with numbers

4.4 Remote access to PC, Android / iOS / Windows phone

4.5 Hack Skype for any country

We work 24 hours a day!

To place an order, write to us at

-telegram: @ Cr3whackep

-Mail:[email protected]

We accept for payment

— yandex money

— qiwi

— Webmoney

— Bitcoin

Passed checks and customer reviews.

https://www.probiv.cc/threads/vzlom-pochty-na-zakaz-mail-ru-yandex-ru-rambler-ru-ukr-net-gmail-com.1236/#post-16841

Loading…

http://tenec.cc/threads/940/

http://brutezone.ru/showthread.php?p=31740

http://nkn.club/forums/topic16862.html

http://forum.softxaker.ru/showthread.php?t=6202

http://blackhacker.ru/showthread.php?p=1594

http://tenevoy.biz/index.php?threads/Hack-mail-for-order-mail-ru-yandex-ru-rambler-ru-ukr-net-gmail-com—Social- networks.83/ # post-215

http://hakepok.ru/viewtopic.php?id=8451#p54456

Azeri Escort Bayan Necla — Escort Istanbul

http://forum.uinsell.net/showthread.php?t=61187

http://criminal.city/topic/5589-vzlom-pochti-na-zakazmailruyandexruramblerruukrnetgmailcom/

http://darkzone.su/threads/Hacking-mail-for-order-mail-ru-yandex-ru-rambler-ru-ukr-net-gmail-com.263/#post-464

https://www.dublikat.me/showthread.php?p=149063#post149063

https://forum. xeksec.com/f64/t86495/

xeksec.com/f64/t86495/

http://darkmoney.cc/uslugi-vzloma-114/vzlom-pochty-na-zakaz-mail-ru-yandex-ru-rambler-ru-ukr-net-gmail-com-77410/

Google, we are here!

hacking sites | hacking site | remove reviews | hacking services | how to remove reviews

Hacking VKONTAKTE, hacking VKONTAKTE without prepayments, hacking VKONTAKTE profiles, hacking VKONTAKTE to order, hacking VKONTAKTE pages,

hacking VKONTAKTE profiles without prepayments, hacking vk.com, hacking vk.com pages, hacking vk.com to order, hacking vk.com profiles, hacking vk.com without prepayments, vk hack, hacking VKONTAKTE,

hacking Odnoklassniki profiles, hacking Odnoklassniki to ORDER, hacking Odnoklassniki without prepayments, hacking Odnoklassniki’s page, hacking ODNOKLASSNIKI.RU, how to hack ODNOKLASSNIKI,

hack ODNOKLASSNIKI.

ru to order, hack Odnoklassniki,

ru to order, hack Odnoklassniki,hacking sites | hacking site | remove reviews | hacking services | how to remove reviews

Order hacking, hacking vibe, hacking vatsap, hacking VKontakte, hacking mail, hacking classmates, order Hacking Facebook, hacking Instagram, hacking services, hacking social networks, hacking mail, program + for hacking mail, hacking mail mail, hacking mail ru, hacking Yandex mail,

+ how to hack Yandex mail, hacking a contact, a program + for hacking a contact, hacking a page + in a contact,

download hacking + in contact, hacking a contact for free, + how to hack a contact, + how to hack a page + in contact,

+ how to hack a page + in contact, hacked a contact + what to do + how to hack a contact knowing,

hacking classmates, program + for hacking classmates, download hacking classmates,

download the program + for hacking classmates, hacking classmates for free, + how to hack classmates,

+ how to hack a page + in classmates, hack classmates for free, + how to hack a page + in classmates.

hacking viber, hacking vatsap, hacking vkontakte, hacking mail, hacking classmates, order Hacking

взломать аккаунт по айди

Вот так хакеры ВЗЛАМЫВАЮТ пароли

play تشغيل

download تحميل

Как взломать аккаунт в тик ток на андроид и айфон

play تشغيل

download تحميل

КАК украсть АККАУНТ В стандофф 2 новая СХЕМА взлома АККАУНТА ЗАБРАЛ все СКИНЫ в СТЕНДОФФ 2

play تشغيل

download تحميل

КАК УКРАСТЬ ЛЮБОЙ АКАУНТ ФРИ ФАЕР КАК ВЗЛОМАТЬ ЛЮБОЙ АКАУНТ ФРИ ФАЕР

play تشغيل

download تحميل

АКОЛОГ И ТРЕШЕР ВЗЛОМАЛИ АККАУНТ АЗАММА ОНИ РАСПУСТИЛИ ЧЕРНОТУ АЗАМА ПРЕДАЛИ АЗАМ ШОКЕ FREEFIRE

play تشغيل

download تحميل

Как Взломать Страницу ВК 2022 Программа Для Взлома Проверка взлома страницы VK взлом страницы вк

play تشغيل

download تحميل

Что будет если заказать взлом аккаунта Хакеры в Даркнет 2022

play تشغيل

download تحميل

ВЗЛОМ ВК КАК ПОЛУЧИТЬ ДОСТУП К ЛЮБОЙ СТРАНИЦЕ НЕДОХАКЕРЫ

play تشغيل

download تحميل

Как ВЗЛОМАТЬ АККАУНТ ФРИ ФАЕР КАК УКРАСТЬ АККАУНТ ФРИ ФАЕР КАК ВОССТАНОВИТЬ АККАУНТ ФРИ ФАЕР

play تشغيل

download تحميل

КАК ВЗЛОМАТЬ ЛЮБОЙ АККАУНТ 100 СПОСОБ BRAWL STARS

play تشغيل

download تحميل

БРАВЛ СТАРС ВЗЛОМАЛИ КАК ВЗЛОМАТЬ ЛЮБОЙ АККАУНТ в BRAWL STARS

play تشغيل

download تحميل

Free Fire взлом любой аккаунт поверьте мне

play تشغيل

download تحميل

Как ВЗЛОМАТЬ АБСОЛЮТНО ЛЮБОЙ АКАУНТ В ІГРІ ФРИ ФАЄР

play تشغيل

download تحميل

ВЗЛОМ ПОЧТЫ КАК ПОЛУЧИТЬ ДОСТУП К ЛЮБОЙ ПОЧТЕ НЕДОХАКЕРЫ

play تشغيل

download تحميل

Как взломать аккаунт друга Стандофф 2 Hack Account Friend Standoff 2 0 11 0

play تشغيل

download تحميل

Как взломать Телеграм Скрытые проблемы Телеграм

play تشغيل

download تحميل

Как Взломать Любой Steam Аккаунт если украли аккаунт

play تشغيل

download تحميل

КАК ВЗЛОМАТЬ АККАУНТ В РОБЛОКСЕ

play تشغيل

download تحميل

КАК ВЗЛОМАТЬ АККАУНТ В РОБЛОКСЕ БЕЗ ПАРОЛЯ ПОЧТЫ И НОМЕРА

play تشغيل

download تحميل

КАК ВЗЛОМАТЬ АККАУНТ СТИМ В 2020 ГОДУ ЛЕГКИЙ СПОСОБ ПО УГОНУ АККАУНТА STEAM И УГОН СКИНОВ CS GO

play تشغيل

download تحميل

مقالات ذات صلة

⭐ Для взлома, для взлома вайфая, для взломанных игр, для взлома wi-fi — Рейтинг сайтов по тематике на RANKW.

RU ⭐ Для взлома, для взлома вайфая, для взломанных игр, для взлома wi-fi — Рейтинг сайтов по тематике на RANKW.RU

RU ⭐ Для взлома, для взлома вайфая, для взломанных игр, для взлома wi-fi — Рейтинг сайтов по тематике на RANKW.RU

|

0/5.0 оценка (Голосов: 0) |

Скачать прорамму для взлома карточек тел 2 скачать Без регистрации прорамму для взлома карточек тел Программа для взлома(воостонавления) страниц Вконтакте. stairs-estal.ru Рейтинг Alexa: #10,230,900 Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 16.3 |

|

0/5.0 оценка (Голосов: 0) |

скачать программа для взлома соц сетей_ скачать без смс Без регистрации скачать программа для взлома соц сетей Лучшая сборка для взлома и оптимизации WiFi сетей 2010, New Rar 3. nfsrus.ru Рейтинг Alexa: #16,517,763 Google PageRank: 0 из 10 Яндекс ТИЦ: 10 |

Рейтинг: 15.0 |

|

0/5.0 оценка (Голосов: 0) |

. .:: XaKePoK.NeT ::. — Сайт для хакера — Все для взлома и защиты, программы для взлома, форум хакеров, хакерские программы для взлома xakepok.net взлом аськи, взломать аську, взломать icq, хакер, хакерок Google PageRank: 0 из 10 Яндекс ТИЦ: 40 |

Рейтинг: 14. |

|

0/5.0 оценка (Голосов: 0) |

Go-Hack — Хакерский портал где можно скачать софт для взлома, хакерские программы, программы для взлома Взлом архивов, социальных сетей, взломать электронную почту, уязвимости, новости взлома gohack.ru взломать, hack, crack, получить доступ, взлом Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 14. |

|

0/5.0 оценка (Голосов: 0) |

Go-Hack — Хакерский портал где можно скачать софт для взлома, хакерские программы, программы для взлома Взлом архивов, социальных сетей, взломать электронную почту, уязвимости, новости взлома go-hack.ru взломать, hack, crack, получить доступ, взлом Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 14. |

|

0/5.0 оценка (Голосов: 0) |

OkNeo.net Ok-Neo.ru — на нашем сайте вы найдете все, что вам необходимо для взлома Одноклассников — от теории взлома, до специальных программ для взлома Одноклассников, например OkNeo ok-neo.ru шифровать пароли, взлом брутфорсом, брутфорс, okneo Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 14. |

|

0/5.0 оценка (Голосов: 0) |

VK-editor — программа для взлома Контакта VK-editor.ru — сайт освещает проблему взлома Вконтакте, и применения программ для взлома Вконтакте vk-editor.ru взломать контакт, взлом вконтакте, vkeditor, скачать, бесплатно Рейтинг Alexa: #6,903,116 Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 13. |

|

0/5.0 оценка (Голосов: 0) |

Программа для взлома.ру — только лучшие и рабочие программы для взлома У нас на сайте можно скачать программы для взлома Вконтакте, Одноклассники, Mail. programma-dlya-vzloma.ru взломать, взлом, программа, вконтакте, одноклассники Рейтинг Alexa: #6,114,471 Google PageRank: 0 из 10 |

Рейтинг: 13.0 |

|

0/5. |

Файлы по вашим запросам! … Взлом, страницы … программа для взлома Вконтакте drjynfrnt. Vkracker 6 это бесплатная программа для … — Vkracker 6 Black Edition, программа для взлома phyzfak.ru бесплатная, программа, для, взлома, страниц

|

Рейтинг: 12. |

|

0/5.0 оценка (Голосов: 0) |

HackZone.RU — Территория взлома. Защита от взлома. Безопасность в сети HackZone.RU — Cтать хакером, взломать пароль, взломать сайт, взломать ящик, взломать почту, программы для взлома, взломать icq, взломать mail, хакер, стать хакером,xss hackzone.ru взлом, защита от взлома, хакер, взлом паролей, взлом icq Рейтинг Alexa: #170,668 Google PageRank: 4 из 10 Яндекс ТИЦ: 400 |

Рейтинг: 12. |

|

0/5.0 оценка (Голосов: 0) |

Взломать.ру — мы знаем как взломать все! Лучшие программы для взлома Взломать.ру — хакерский портал где всегда можно скачать рабочие программы для взлома vzlomat.ru

взломать.ру, vzlomat. Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 12.7 |

|

0/5.0 оценка (Голосов: 0) |

TurboHack — программы для взлома Вконтакте, Одноклассники, FaceBook, программы для взлома почты mail. TurboHack Socium программы для взлома Вконтакте, Одноклассники, FaceBook,TurboHack Mail программы для взлома почты mail.ru , yandex.ru , gmail.com ,TurboHack WinControl программа для взлома windows,TurboHack Gamer программа для взлома игр turbohack.ru вконтакте, одноклассники, facebook, почты, игр Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 12. |

|

0/5.0 оценка (Голосов: 0) |

Программа для взлома аккаунтов в world of tanks — Где скачать файлы? World of tanks (Мир танков, WOT) — Читы на деньги и опыт. С программой OKSnatcher 2014 взлом вашей жертвы пройдёт как по маслу за считанные — Рабочие программы для взлома паролей аккаунтов и страниц usfer.ru программа, для, взлома, аккаунтов, в Google PageRank: 0 из 10 |

Рейтинг: 12. |

|

0/5.0 оценка (Голосов: 0) |

скачать чит для взлома накрутки золота в бильярде — на портале Search Files скачать чит для взлома накрутки золота в бильярде одним файлом VK Hutex утилита для накрутки голосов вконтакте, New Rar 3.5 — программа для взлома архивов закрытым паролем, Fvcheat 2.0.8 — новая бесплатная программа для накрутки ВКонтакте. i-commers.ru hutex утилита, нажимаем кнопку, накрутки голосов, взлома архивов, архивов закрытым Google PageRank: 0 из 10 Яндекс ТИЦ: 0 |

Рейтинг: 12. |

Динамика популярности — Для взлома

Google Тренды это диаграмма для отслеживания сезонности ключевых слов. Этот график позволяет лучше понять сезонное изменение полулярности запросов по определенной тематике.

Значения приведены относительно максимума, который принят за 100. Чтобы увидеть более подробную информацию о количестве запросов в определенный момент времени, наведите указатель на график.

Как хакерский инструмент Mimikatz украл пароли мира

Пять лет назад Бенджамин Дельпи зашел в свой номер в «Президент-отеле» в Москве и обнаружил человека, одетого в темный костюм, с руками на ноутбуке Дельпи.

Всего несколько минут назад 25-летний программист из Франции быстро отправился на стойку регистрации, чтобы пожаловаться на интернет-соединение в комнате. Он приехал за два дня до выступления, которое должен был выступить на ближайшей конференции по безопасности, и обнаружил, что Wi-Fi отсутствует, а Ethernet-разъем не работает. Внизу один из сотрудников отеля настоял на том, чтобы он подождал, пока пришлют техника, чтобы все починить. Дельпи отказалась и вместо этого вернулась ждать в комнату.

Когда он вернулся, по словам Дельпи, он был потрясен, увидев незнакомца, стоящего за письменным столом в комнате с маленьким черным чемоданом на колесиках рядом с ним, его пальцы поспешно убирались с клавиатуры Дельпи. Ноутбук по-прежнему показывал заблокированный экран входа в Windows.

Мужчина пробормотал на английском извинения за то, что его ключ-карта сработала не в той комнате, прошел мимо Дельпи и вышел за дверь прежде, чем Дельпи успела среагировать. «Для меня все это было очень странно, — говорит сегодня Дельпи. «Как в шпионском фильме».

«Как в шпионском фильме».

Дельпи не понадобилось много времени, чтобы догадаться, почему его ноутбук стал объектом буквальной кражи. В нем содержалась тема его доклада на московской конференции, ранняя версия написанной им программы под названием «Мимикатц». Этот неуловимо мощный хакерский инструмент был разработан, чтобы выкачивать пароль пользователя Windows из эфемерного мрака памяти компьютера, чтобы его можно было использовать для повторного доступа к этому компьютеру или к любым другим, к которым учетная запись жертвы могла получить доступ в той же сети. . Русские, как и хакеры всего мира, хотели получить исходный код Delpy.

С тех пор Delpy опубликовала этот код, а Mimikatz стал вездесущим инструментом для всевозможных хакерских атак, позволяя злоумышленникам быстро перескакивать с одной подключенной к сети машины на другую, как только они получают начальный плацдарм.

Benjamin Delpy

Совсем недавно он попал в центр внимания как компонент двух червей-вымогателей, которые прорвались через Украину и распространились по Европе, России и США: и NotPetya, и выпущенный в прошлом месяце штамм-вымогатель BadRabbit объединили Mimikatz с утечкой NSA хакерские инструменты для создания автоматических атак, заражение которых быстро насыщает сети с катастрофическими результатами. Одна только NotPetya привела к параличу тысяч компьютеров в таких компаниях, как Maersk, Merck и FedEx, и, как полагают, нанесла ущерб на сумму более миллиарда долларов.

Одна только NotPetya привела к параличу тысяч компьютеров в таких компаниях, как Maersk, Merck и FedEx, и, как полагают, нанесла ущерб на сумму более миллиарда долларов.

Эти сотрясающие интернет пульсации были вызваны, по крайней мере частично, программой, которую Дельпи написал для забавы. ИТ-менеджер французского государственного учреждения, имя которого он отказывается называть, Дельпи говорит, что изначально создавал Mimikatz как побочный проект, чтобы узнать больше о безопасности Windows и языке программирования C, а также доказать Microsoft, что Windows содержит серьезную уязвимость в системе безопасности. его обработка паролей.

Его проверка концепции достигла ожидаемого эффекта: в более поздних версиях Windows компания изменила свою систему аутентификации, чтобы значительно усложнить атаки, подобные Mimikatz. Но не раньше, чем инструмент Дельпи вошел в арсенал каждого находчивого хакера на планете.

Самый популярный

«Mimikatz вовсе не был предназначен для злоумышленников. «Когда вы создаете что-то подобное во благо, вы знаете, что это может быть использовано и плохой стороной».

«Когда вы создаете что-то подобное во благо, вы знаете, что это может быть использовано и плохой стороной».

Даже сегодня, несмотря на попытки Microsoft исправить, Mimikatz остается чрезвычайно полезным хакерским инструментом, говорит Джейк Уильямс, специалист по тестированию на проникновение и основатель фирмы по обеспечению безопасности Rendition Infosec. «Когда я читаю отчет об угрозах, в котором говорится, что кто-то использовал Mimikatz, я говорю: «Расскажите мне о том, кто этого не делает», — говорит Уильямс. «Все используют это, потому что это работает».

Секреты захвата

Mimikatz впервые стал ключевым активом хакеров благодаря своей способности использовать малоизвестную функцию Windows под названием WDigest. Эта функция предназначена для того, чтобы корпоративным и государственным пользователям Windows было удобнее подтверждать свою личность в различных приложениях в своей сети или в Интернете; он хранит их учетные данные для аутентификации в памяти и автоматически повторно использует их, поэтому им нужно ввести свое имя пользователя и пароль только один раз.

Хотя Windows хранит эту копию пароля пользователя в зашифрованном виде, она также хранит в памяти копию секретного ключа для его расшифровки. «Это похоже на хранение защищенного паролем секрета в электронном письме с паролем в том же электронном письме», — говорит Дельпи.

Дельпи указал Microsoft на потенциальное нарушение безопасности в сообщении, размещенном на странице поддержки компании в 2011 году. Но он говорит, что компания отмахнулась от его предупреждения, ответив, что это не настоящий недостаток. В конце концов, хакер уже должен получить глубокий доступ к машине жертвы, прежде чем он или она сможет получить этот пароль в памяти. Microsoft заявила об этом в ответ на вопросы WIRED о Mimikatz: «Важно отметить, что для развертывания этого инструмента требуется, чтобы система уже была скомпрометирована», — говорится в заявлении компании. «Чтобы оставаться в безопасности, мы рекомендуем клиентам следовать передовым методам обеспечения безопасности и устанавливать последние обновления».

Но Дельпи увидел, что на практике система проверки подлинности Windows по-прежнему будет мощным плацдармом для хакеров, пытающихся распространить свое заражение с одной машины на несколько в сети. Если вредоносная программа может работать с правами администратора, она может получить зашифрованный пароль из памяти вместе с ключом для его расшифровки, а затем использовать их для доступа к другому компьютеру в сети. Если другой пользователь вошел в систему на этом компьютере, злоумышленник может запустить ту же программу на втором компьютере, чтобы украсть его пароль, и так далее.

Итак, Дельпи закодировал Mimikatz, чье имя использует французскую сленговую приставку «mimi», что означает «милый», таким образом, «милые кошки», — чтобы продемонстрировать Microsoft эту проблему. Он выпустил его публично в мае 2011 года, но как программу с закрытым исходным кодом. «Поскольку вы не хотите это исправлять, я покажу это миру, чтобы люди знали об этом», — говорит Дельпи о своем отношении в то время. «Оказывается, чтобы внести изменения в Microsoft, нужны годы. Плохие парни не стали ждать».

«Оказывается, чтобы внести изменения в Microsoft, нужны годы. Плохие парни не стали ждать».

Вскоре Дельпи увидел китайских пользователей на хакерских форумах, обсуждающих Mimikatz и пытающихся перепроектировать его. Затем, в середине 2011 года, он впервые узнал — он отказывается сказать от кого, — что Mimikatz был использован для вторжения в сеть иностранного правительства. «В первый раз мне было очень, очень плохо», — вспоминает он.

Самый популярный

В сентябре того же года Mimikatz был использован в знаменательном взломе DigiNotar, одного из центров сертификации, который утверждает, что веб-сайты используют HTTPS. Это вторжение позволило неизвестным хакерам выпустить мошеннические сертификаты, которые затем использовались для слежки за тысячами иранцев, по словам исследователей безопасности из Fox-IT. DigiNotar попал в черный список веб-браузеров и впоследствии обанкротился.

Второй русский человек в костюме

В начале 2012 года Дельпи пригласили рассказать о своей работе в области безопасности Windows на московской конференции Positive Hack Days. Он согласился — немного наивно, все еще полагая, что уловки Мимикатца, должно быть, уже были известны большинству хакеров, спонсируемых государством. Но даже после стычки с мужчиной в его гостиничном номере русские еще не закончили. Как только он закончил свое выступление перед толпой хакеров в здании старой советской фабрики, к нему подошел другой человек в темном костюме и резко потребовал, чтобы он записал слайды своей конференции и копию Mimikatz на USB-накопитель.

Он согласился — немного наивно, все еще полагая, что уловки Мимикатца, должно быть, уже были известны большинству хакеров, спонсируемых государством. Но даже после стычки с мужчиной в его гостиничном номере русские еще не закончили. Как только он закончил свое выступление перед толпой хакеров в здании старой советской фабрики, к нему подошел другой человек в темном костюме и резко потребовал, чтобы он записал слайды своей конференции и копию Mimikatz на USB-накопитель.

Дельпи выполнил. Затем, еще не уехав из России, он опубликовал код с открытым исходным кодом на Github, опасаясь за свою физическую безопасность, если он сохранит код инструмента в секрете, и полагая, что если хакеры собираются использовать его инструмент, то и защитники должны это понимать. .

По мере распространения использования Mimikatz Microsoft в 2013 году, наконец, добавила в Windows 8.1 возможность отключать WDigest, стерилизовав самую мощную функцию Mimikatz. В Windows 10 компания по умолчанию отключила эту эксплойтную функцию.

Но Уильямс из Rendition отмечает, что даже сегодня Mimikatz остается эффективным почти на каждой машине Windows, с которой он сталкивается, либо потому, что на этих машинах работают устаревшие версии операционной системы, либо потому, что он может получить достаточные привилегии на компьютере жертвы, чтобы просто включить WDigest. даже если он отключен.

«Мое общее время нахождения на цели, чтобы избежать этого исправления, составляет около 30 секунд», — говорит Уильямс.

В последние годы Mimikatz использовался в атаках, начиная от взлома русскими немецкого парламента и заканчивая многомиллионными кражами банков банды Carbanak. Но эпидемии программ-вымогателей NotPetya и BadRabbit использовали Mimikatz особенно коварным образом: они включили атаки в самораспространяющихся червей и объединили их с хакерскими инструментами АНБ EternalBlue и EternalRomance, обнародованными ранее в этом году хакерской группой, известной как Shadow Brokers.

Эти инструменты позволяют вредоносным программам распространяться через протокол Microsoft Server Message Block на любую подключенную систему, которая не защищена от атаки. И вместе с Mimikatz они добавили к подходу команды тегов, который максимизирует эти автоматические заражения. «Когда вы смешиваете эти две технологии, это очень эффективно», — говорит Дельпи. «Вы можете заразить компьютеры, которые не пропатчены, а затем вы можете получить пароли от этих компьютеров, чтобы заразить другие компьютеры, которые пропатчены ».

И вместе с Mimikatz они добавили к подходу команды тегов, который максимизирует эти автоматические заражения. «Когда вы смешиваете эти две технологии, это очень эффективно», — говорит Дельпи. «Вы можете заразить компьютеры, которые не пропатчены, а затем вы можете получить пароли от этих компьютеров, чтобы заразить другие компьютеры, которые пропатчены ».

Несмотря на эти атаки, Дельпи не дистанцировался от Мимикатца. Наоборот, он продолжал оттачивать свое творение, публично рассказывая о нем и даже добавляя новые функции на протяжении многих лет. Сегодня Mimikatz стал целым набором приемов аутентификации Windows, от кражи хешированных паролей и выдачи их в качестве учетных данных до создания мошеннических «билетов», которые служат идентифицирующими маркерами в системе аутентификации Microsoft Kerberos, до кражи паролей из функций автоматического заполнения. в браузерах Chrome и Edge. Сегодня Mimikatz даже включает функцию читерства в игре Minesweeper для Windows, извлекая местоположение каждой мины в игре из памяти компьютера.

Дельпи говорит, что перед добавлением функции, которая использует любую новую серьезную проблему безопасности в Windows, он предупреждает Microsoft, иногда за несколько месяцев. Тем не менее, он превратился в настоящее хранилище.

Самые популярные

«Это мой набор инструментов, куда я помещаю все свои идеи», — говорит Дельпи.

Горькая пилюля для защиты паролем

Каждая из этих функций, включая взлом «Сапера», предназначена не для того, чтобы дать возможность преступникам и шпионам, а для демонстрации особенностей и слабостей системы безопасности Windows, как в том, как она устроена, так и в том, как нерадивые корпорации и правительства используют его. В конце концов, говорит Дельпи, если системные администраторы ограничат привилегии своих пользователей, Mimikatz не сможет получить административный доступ, необходимый для перехода на другие компьютеры и кражи учетных данных. А утечка Shadow Brokers из АНБ на самом деле показала, что у агентства была собственная программа, похожая на Mimikatz, для использования WDigest, хотя неясно, что появилось раньше.

«Если Mimikatz использовался для кражи ваших паролей, ваша главная проблема не в Mimikatz», — говорит Дельпи.

Mimikatz, тем не менее, «безумно мощен», говорит исследователь безопасности Калифорнийского университета в Беркли Николас Уивер. Но он говорит, что это не означает, что Delpy следует обвинять в атаках, которые она помогла осуществить. «Я думаю, мы должны быть честными: если бы не Mimikatz, был бы какой-то другой инструмент», — говорит Уивер. «Это фундаментальные проблемы, связанные с тем, как люди управляют большими группами компьютеров».

Несмотря на то, что воры и шпионы используют Mimikatz снова и снова, этот инструмент также позволяет специалистам по тестированию на проникновение недвусмысленно показывать руководителям и бюрократам их ошибочные архитектуры безопасности, утверждает Уильямс из Rendition security. И это заставило Microsoft постепенно изменить архитектуру аутентификации Windows, чтобы исправить недостатки, которые использует Mimikatz. «Mimikatz сделал для повышения безопасности больше, чем любой другой инструмент, о котором я могу думать», — говорит Уильямс.

Кажется, даже Microsoft научилась ценить работу Дельпи. Он выступал на двух конференциях компании по безопасности Blue Hat, а в этом году был приглашен присоединиться к одной из ее наблюдательных советов для представления новых исследований. Что касается Дельпи, то он не жалеет о своей работе. Лучше быть преследуемым российскими шпионами, чем оставить зияющую уязвимость Microsoft в секрете, чтобы эти шпионы могли ею воспользоваться.

«Я создал это, чтобы показать Microsoft, что это не теоретическая проблема, а реальная проблема», — говорит он. «Без реальных данных, без опасных данных , они никогда бы ничего не сделали, чтобы это изменить».

Hack The Box: Обучение взлому для лучших

Новый HTB CPTS | Станьте сертифицированным пентестером с Academy!

Присоединяйтесь к динамично растущему сообществу хакеров и поднимите свои навыки кибербезопасности на новый уровень с помощью самого увлекательного игрового практического обучения!

Присоединяйтесь сейчас

Доверьтесь своему обучению безопасности с Hack The Box

Почему Hack The Box

Унифицированный набор хакерских опытов и всевозможные организации по всему миру, чтобы повысить уровень своих хакерских навыков.

Top-Notch

Hacking Content

Наши виртуальные хакерские лаборатории охватывают все уровни навыков, от самых простых до самых сложных. Каждую неделю добавляется новый контент, посвященный последним эксплойтам и уязвимостям.

Практическое занятие

Тестирование на проникновение

Вместо того, чтобы сосредотачиваться на теоретическом обучении и галочках, мы верим, что

— это эффективное практическое обучение, где вы учитесь на практике.

Кибер-обучение

Игровое

Обучение должно приносить удовольствие. Очки, значки, первая кровь, многопользовательские сражения, индикаторы прогресса, табло «Зала славы», звания, команды и многое другое!

Дом управляемого и эксплуататорского обучения, предлагающий все, что требуется, чтобы серьезно отнестись к обучению и начать карьеру в области кибербезопасности.

Готов научиться взламывать?

HACKING LABS

Практический хакерство для всех уровней навыков

Вас ждет постоянно расширяющийся пул хакерских лабораторий — машины, испытания, эндшпили, крепости! С новым контентом, выпускаемым каждую неделю, вы никогда не перестанете изучать новые приемы, навыки и приемы.

Машины и испытания

Более 300 постоянно обновляемых лабораторий различной сложности, способов атаки и ОС. Взломайте их всех и улучшите свои хакерские навыки!

новых машин и испытаний каждую неделю!

Fortress & Endgames

Расширенные лабораторные работы, моделирующие реальную инфраструктуру и сценарии эксплойтов с несколькими хостами и различными путями атак.

Отправная точка

Вы новичок в хакерстве? Начните здесь! Суперпростые машины с описаниями, которые помогут вам начать работу.

Трассы

Машины и задачи, связанные вместе, чтобы игроки могли прогрессировать в освоении определенного предмета, такого как Binary Exploitation или OWASP Top 10.

ПОСМОТРЕТЬ ЛАБОРАТОРИИ ВЗЛОМА

0 Машины

Где происходит волшебство взлома.

Наш пул машин

безгранично разнообразен: от масштабируемой сложности до различных операционных систем и путей атак. На любой хакерский вкус и уровень навыков!

На любой хакерский вкус и уровень навыков!

Промах

ЛЕГКИЙ

Бастард

СРЕДНИЙ

Сейф

ЛЕГКИЙ

Валентин

ЛЕГКИЙ

901st0003MEDIUM

Haircut

MEDIUM

Delivery

EASY

Smasher

INSANE

Lame

EASY

Stratosphere

MEDIUM

Devel

EASY

Popcorn

MEDIUM

Ethereal

БЕЗУМНЫЙ

Академия

ЛЕГКИЙ

Шалость

БЕЗУМНЫЙ

Атом

СРЕДНИЙ

АПТ

INSANE

Sink

INSANE

Traverxec

EASY

Frolic

EASY

Hawk

MEDIUM

Unobtainium

HARD

Reel2

HARD

Compromised

HARD

Irked

EASY

Blocky

EASY

Sizzle

INSANE

Arctic

EASY

Travel

HARD

Player

HARD

Optimum

EASY

Oouch

HARD

Jeeves

MEDIUM

LaCasaDePapel

EASY

Bart

MEDIUM

Chainsaw

HARD

PRO LABS

Сценарии взлома в реальном мире

Pro Labs — это передовые учебные лаборатории, которые имитируют реальные сценарии, давая игрокам возможность оценить и проникнуть в среду корпоративной инфраструктуры и доказать свои наступательные навыки безопасности.

PRO LABS

Пентестер уровня I

PRO LABS НАИМЕНОВАНИЕ

Dante — это современная, но удобная для начинающих Pro Lab, которая дает возможность изучить общие методологии и инструменты тестирования на проникновение.

начинающий

Pro Lab Сложность

Explore Pro Labs

Ключевые результаты обучения

Перечисление

Эксплу0002 Локальное повышение привилегий

Ситуационная осведомленность

Атаки веб-приложений

PRO LABS

Penetration Tester Level II недостатки и неправильные настройки.

Средний

Pro Lab Сложность

Explore PRO LABS

ОСНОВНЫЕ РЕЗУЛЬТАТЫ ОБУЧЕНИЯ

Активные каталог Перечисление и атаки

Уклонение от защиты конечной точки

Боковое движение

Red Team Operator Уровень I

PRO LABS НАИМЕНОВАНИЕ

RastaLabs — это среда моделирования красной команды, предназначенная для атак как средство обучения и оттачивания ваших навыков взаимодействия.

Промежуточное соединение

Pro Lab Сложность

Исследуйте Pro Labs

Ключевые результаты обучения

ЭКСПЕКТИРОВЫ

Методы устойчивости

Методы фишинга

Ситуационная осведомленность

PRO LABS

Red Team Operator Уровень II

PRO LABS НАИМЕНОВАНИЕ

Кибернетика — полностью обновленная и защищенная от атак среда Active Directory с развитой безопасностью.

Advanced

Pro Lab Сложность

Explore Pro Labs

Ключевые результаты обучения

Активно -справочный перечисление и эксплуатация

Усовершенствованные фишинго0003

Элевальные защиты конечной точки

Боковое движение

Эта полностью исправленная среда включает в себя распространенные корпоративные технологий и повысит уровень вашего наступательного мастерства до максимума.

Расширенный

Pro Lab Сложность

Explore Pro Labs

Ключевые результаты обучения

Эксплуатация и эксплуатация Active Directory

Способность к компромиссным сетям без использования CVES

Общее общее обеспечение Security Features, такие как 2FA

.

Использование интерактивных пользователей

Боковое перемещение

Локальное повышение привилегий

Ситуационная осведомленность

Другие услуги

Все, что связано с хакерством

Портфолио обучающих услуг и продуктов по кибербезопасности, которое постоянно пополняется, чтобы помочь нашим пользователям совершенствовать свои навыки наиболее увлекательным и полезным способом.

Захват флага

Хакерские испытания, которые позволят вам соревноваться с другими и улучшать свои навыки. От стиля Jeopardy до Full Pwn и AD — у нас есть все!

Battlegrounds

Многопользовательские хакерские игры в реальном времени! Приглашайте друзей, выбирайте любой из режимов игры, формируйте команду и отправляйтесь на поле боя!

Карьера в сфере информационной безопасности

Ищете новую работу в сфере кибербезопасности? Посетите Карьера. Настройте свои предпочтения, просмотрите все доступные вакансии, подайте заявку, пройдите собеседование, получите работу.

91% наших игроков поставили

Hack The Box 5-звездочный рейтинг

Откройте для себя все #HTBLove

300+

Hacking Labs

500K

Участники платформы

19,7M

часы игры

1K+

Компании и университеты

для бизнеса

Train Your Shock wour Hack The Box.

Узнайте, как

Для университетов

Обучайте своих студентов с помощью Hack The Box.

Узнайте, как

Как хакеры получают пароли? (И как их остановить)

У хакеров есть ваши пароли?

В июне 2021 года хакеры-злоумышленники поделились самой большой за всю историю кладезью украденных паролей. Утечка паролей RockYou2021 выявила более 8,4 миллиардов паролей [ * ] и подвергла миллионы людей риску захвата учетных записей, финансового мошенничества и кражи личных данных.

Если мошенники украдут ваши пароли, они могут взломать вашу электронную почту и банковские счета и даже украсть вашу личность. Но, несмотря на растущую угрозу, немногие американцы делают достаточно, чтобы сохранить свои пароли в безопасности.

Но, несмотря на растущую угрозу, немногие американцы делают достаточно, чтобы сохранить свои пароли в безопасности.

Более половины американцев говорят, что они не меняли свои пароли за последний год — даже после того, как услышали об утечке данных в новостях [ * ]. Но, может быть, даже хуже, 68% американцев говорят, что используют один и тот же пароль для нескольких учетных записей [ * ]. Если вы совершите эту ошибку, хакер может скомпрометировать все ваши учетные записи с помощью одной атаки.

Но как хакеры вообще получают пароли ? И что вы можете сделать, чтобы защитить себя и свою семью от того, чтобы стать жертвами?

Если вы думаете, что ваши пароли в безопасности, подумайте еще раз. Читайте дальше, пока мы исследуем предупреждающие признаки взлома паролей, объясняем, как хакеры получают пароли, и предлагаем действенные советы по защите ваших онлайн-аккаунтов от кибератак.

5 признаков того, что ваши пароли были взломаны

Если хакеры получат доступ к вашим паролям, они могут нанести серьезный ущерб вашим финансам, репутации и личности в Интернете. Как только кто-то узнает ваши учетные данные для входа, он может:

Как только кто-то узнает ваши учетные данные для входа, он может:

- Получите доступ к своей электронной почте и учетным записям в социальных сетях.

- Совершайте мошеннические покупки и переводы с использованием своих банковских счетов.

- Получите вашу личную информацию (PII) и используйте ее для кражи личных данных .

- Продавайте свою информацию в даркнете.

Чтобы свести к минимуму ущерб от взлома пароля, очень важно научиться распознавать признаки скомпрометированного пароля. Вот несколько красных флажков:

- Ваш пароль не работает. Когда хакеры получают доступ к учетной записи, они часто меняют пароль и блокируют вас. Если ваши обычные пароли не работают, возможно, вас взломали.

- Низкая производительность компьютера.

Мы все сталкивались с тем, что наши компьютеры со временем зависали, но внезапное замедление может быть признаком того, что ваше устройство заражено вредоносным ПО, похищающим пароли.

Мы все сталкивались с тем, что наши компьютеры со временем зависали, но внезапное замедление может быть признаком того, что ваше устройство заражено вредоносным ПО, похищающим пароли. - Вы находите свою информацию в даркнете. Хакеры могут продать ваши пароли другим преступникам, что подвергает вас риску кражи личных данных или финансового мошенничества.

- Сообщения о программе-вымогателе. Хакеры могут использовать вредоносное ПО для шифрования ваших файлов и программ, а затем заблокировать вас до тех пор, пока вы не заплатите им за восстановление контроля. В апреле 2022 года серия атак программ-вымогателей поразила 27 государственных органов Коста-Рики, в результате чего в стране было объявлено чрезвычайное положение [ * ].

- Друзья и члены семьи получают от вас странные сообщения в Интернете. Если хакеры получат доступ к вашим учетным записям, они часто будут пытаться обмануть ваших друзей и семью.

Обратите внимание, если кто-то говорит вам, что получил странные сообщения от «вашего» аккаунта.

Обратите внимание, если кто-то говорит вам, что получил странные сообщения от «вашего» аккаунта.

📚 Связанный: Как определить, кто -то мошеннится с вами в Интернете →

10 мошенничества. Поддельные электронные письма о сбросе пароля

Вот способы, которыми хакеры получают пароли, и что вы можете сделать, чтобы помешать им получить ваш .

1. Покупка паролей, утекших в результате утечки данных

Только за последний год миллиарды пользовательских паролей, логинов и другой личной информации были украдены и просочились в результате утечки данных. Хакеры-злоумышленники взламывают базы данных и крадут информацию для использования в мошенничестве или продажи в даркнете.

Хакеры-злоумышленники взламывают базы данных и крадут информацию для использования в мошенничестве или продажи в даркнете.

Поскольку хакеры нацелены на компании с Facebook по Marriott по Equifax , есть большая вероятность, что по крайней мере одна из ваших учетных записей была скомпрометирована.

Вы можете проверить, не были ли раскрыты ваши пароли, с помощью бесплатного Сканер паролей с утечкой .

Как хакеры получают пароли от взлома данных?

- Хакеры нацеливаются на сайты с уязвимыми методами безопасности (такими как хранение паролей в виде простого текста) и одновременно крадут данные учетных записей тысяч или даже миллионов пользователей. Это может включать учетные данные для входа в систему, данные кредитной карты и номера социального страхования (SSN).

- Затем хакеры рекламируют украденные «дампы данных» на нелегальных торговых площадках и форумах в Даркнете .

- Другие хакеры или похитители личных данных могут приобретать и использовать информацию для получения финансовой выгоды.

Как защитить себя от хакеров после утечки данных:

- Создайте разные пароли для каждой учетной записи. Использование уникальных сложных паролей для каждой учетной записи затрудняет их взлом и может помешать мошенникам получить доступ к нескольким учетным записям после утечки данных.

- Следите за новостями об утечке данных. Немедленно измените свои пароли, если обнаружите, что у вас есть учетная запись в компании, данные которой только что пострадали от утечки.

- Следите за предупреждениями о мошенничестве. Вы можете получить электронное письмо об утечке данных. Посетите веб-сайт компании и позвоните по официальному номеру службы поддержки, чтобы проверить ситуацию — никогда не отвечайте никакими способами, указанными в электронном письме.

📚 Связанные: Вот что делать после утечки данных →

2.

Фишинговые атаки

Фишинговые атакиФишинг — один из наиболее распространенных методов, используемых хакерами для кражи личной информации, включая пароли. Только в этом году ожидается шесть миллиардов фишинговых атак [ *].

Как хакеры получают пароли от фишинговых атак?

- Хакеры отправляют электронные письма, выглядящие как официальные, якобы от надежных организаций, таких как IRS, ваш банк или популярные интернет-магазины.

- Фишинговые письма содержат ссылки, которые обманом заставляют вас посетить поддельный веб-сайт, например страницу оплаты в интернет-магазине. Если вы уверены, что все выглядит законно, вы можете невольно поделиться своими данными.

- Кроме того, щелчок по ссылке может вызвать загрузку вредоносного ПО, которое дает хакеру доступ к вашему компьютеру. В этот момент вор может украсть ваши пароли.

Как защититься от фишинга:

- Не отвечайте на спам-сообщения.

Если вы получили электронное письмо от незнакомого человека или заметили какие-либо подозрительные проблемы (например, опечатки или странный адрес), удалите его и не отвечайте.

Если вы получили электронное письмо от незнакомого человека или заметили какие-либо подозрительные проблемы (например, опечатки или странный адрес), удалите его и не отвечайте. - Не нажимайте на ссылки или вложения в сообщениях электронной почты. Лучше сначала выяснить отправителя. Свяжитесь с ними, используя реквизиты, расположенные на их официальном сайте.

- Никогда не делитесь своей личной информацией. Даже если это электронное письмо от кого-то, кто утверждает, что является старым другом, вы не должны раскрывать свои пароли или конфиденциальную информацию в Интернете.

📚 Связанные: Как отличить письмо от мошенника [с примерами] →

их? Ты не одинок. Электронные письма для сброса пароля являются одними из самых распространенных видов мошенничества. Apple

предупредила пользователей об этой афере в июле 2022 года, когда хакеры активизировали усилия, чтобы обманом заставить пользователей поделиться своими учетными данными [9]. 0567*].

0567*].Как хакеры используют поддельные электронные письма для сброса пароля для просмотра вашей личной информации?

Хакеры отправляют поддельные электронные письма якобы от одной из ваших учетных записей в Интернете, призывая вас подтвердить свою учетную запись или сбросить пароль.

- Электронное письмо будет содержать ссылку, которая направит вас на поддельный веб-сайт.

- Если вы нажмете на ссылку, хакер увидит все данные, которыми вы делитесь на веб-сайте.

Как защитить себя от поддельных писем для сброса пароля:

- Не нажимайте на ссылки . Поддельные ссылки могут установить вредоносное ПО на ваш компьютер или привести вас на незащищенный веб-сайт.

- Проверка на признаки возможного мошенничества . Обращайте внимание на недостатки дизайна, ошибки в написании слов и неправильную грамматику.

- Убедитесь, что адрес электронной почты отправителя является реальным.

Наведите курсор на имя отправителя, чтобы открыть адрес электронной почты. Если адрес отличается от имени, вероятно, это мошенничество.

Наведите курсор на имя отправителя, чтобы открыть адрес электронной почты. Если адрес отличается от имени, вероятно, это мошенничество.

📚 Связанный: Что делать, если ваш адрес электронной почты известен мошеннику→

4. Заражение ваших устройств вредоносными программами

Вредоносное ПО — или вредоносное программное обеспечение — это любое навязчивое программное обеспечение, предназначенное для нарушения работы или повреждения компьютеров и компьютерных систем. Хакеры используют эти программы, чтобы шпионить за своими целями и активно сканировать пароли и данные для входа.

Как хакеры получают пароли с помощью вредоносных программ?

- Хакеры включают ссылки в спам-сообщения или на поддельных веб-сайтах, которые вызовут загрузку вредоносного ПО, если вы нажмете на ссылку.

- Программы-кейлоггеры позволяют хакерам шпионить за вами, поскольку вредоносные программы перехватывают все, что вы вводите.

Оказавшись внутри, вредоносное ПО может исследовать ваш компьютер и записывать нажатия клавиш для кражи паролей.

Оказавшись внутри, вредоносное ПО может исследовать ваш компьютер и записывать нажатия клавиш для кражи паролей. - Когда они получат достаточно информации, хакеры могут получить доступ к вашим учетным записям, включая вашу электронную почту, социальные сети и онлайн-банкинг.

Как защититься от вредоносных программ:

- Всегда устанавливайте обновления. Не игнорируйте автоматические напоминания об обновлении операционной системы. Последние версии программного обеспечения защитят ваши устройства с помощью самых последних исправлений безопасности.

- Используйте антивирусное программное обеспечение. Если вам необходимо загрузить программное обеспечение из Интернета, антивирусная программа может сначала выполнить сканирование на наличие вредоносных программ.

- Не доверять всплывающим окнам . Некоторые всплывающие окна с рекламой могут предложить вам установить антивирусное программное обеспечение.

Но это мошенничество; нажатие на всплывающее окно заразит ваш компьютер. Всегда загружайте программное обеспечение с официальных веб-сайтов.

Но это мошенничество; нажатие на всплывающее окно заразит ваш компьютер. Всегда загружайте программное обеспечение с официальных веб-сайтов.

💯 Совет: Защитите свои устройства от вредоносных программ с помощью антивирусного программного обеспечения. Чтобы защитить вас от хакеров, Aura сканирует ваш компьютер, смартфон и другие устройства на наличие вредоносных программ. Узнайте больше об антивирусном программном обеспечении Aura →

5. Атаки методом грубой силы

Атака методом грубой силы — это криптографический взлом, который использует метод проб и ошибок для доступа к взломанным комбинациям паролей (также известный как «распыление пароля»). Этот упрощенный подход — старый, но все еще популярный метод взлома. Еженедельный уровень атак методом грубой силы вырос на 671% в июне 2021 г. [ *].

Большинство людей используют одинаковые или похожие пароли для нескольких учетных записей. Источник: LastPassКак хакеры получают пароли с помощью грубой силы?

- Поскольку многие люди используют слабые пароли, атаки грубой силы остаются эффективными для взлома учетных записей.

- Злоумышленники используют автоматизированный компьютерный алгоритм для быстрой проверки различных паролей. Некоторые атаки грубой силы могут пытаться перебрать один миллиард паролей в секунду!

- Программы грубой силы перебирают буквы, цифры и символы, изменяя по одному символу за раз, пока не найдут успешную комбинацию.

Как защититься от брутфорса:

- Использовать биометрию . Если возможно, откажитесь от паролей и используйте биометрические меры безопасности, такие как распознавание лиц или распознавание отпечатков пальцев .

- Использовать блокировку учетной записи . Когда вы устанавливаете ограничение на количество неудачных попыток входа в систему, вы можете замедлить или удержать хакеров от успешных попыток атаки методом грубой силы.

- Настроить двухфакторную аутентификацию (2FA) . Этот дополнительный уровень безопасности предотвращает доступ хакеров к вашим учетным записям.

Даже если хакеры получат ваш пароль, они не смогут получить доступ к вашему смартфону или электронной почте без кода 2FA.

Даже если хакеры получат ваш пароль, они не смогут получить доступ к вашему смартфону или электронной почте без кода 2FA.

💡 Связанные: Как хакеры проникают в ваш компьютер (и как их остановить) →

6. Атаки по словарю

атаки основаны на предустановленных списках слов и известных паролях, которые обычно используют люди. В марте 2022 года хакеры атаковали серверы TransUnion South Africa атакой по словарю, после чего потребовали 15 миллионов долларов в криптовалюте [9].0567*].

Как хакеры получают пароли с помощью атак по словарю?

- Хакеры используют определенный список общих паролей, который служит словарем для взлома. Злоумышленник пытается взломать учетную запись, комбинируя каждый пароль из словаря с разными именами пользователей.

- Часто хакеры используют автоматизированную систему для быстрого выполнения нескольких перестановок. В случае с TransUnion пароль не заставил себя долго ждать — он был установлен как «пароль».

- Получив доступ, хакеры могут заблокировать ваши учетные записи, украсть личные данные и использовать информацию для различных типов кражи личных данных .

Как защититься от атак по словарю:

- Создавайте более надежные пароли. Для большинства онлайн-аккаунтов в процессе регистрации требуется пароль средней надежности. Не облегчайте жизнь хакерам.

- Использовать пароли. Вместо коротких паролей, которые легко подобрать, используйте более длинные предложения, включающие сочетание символов.

- Настройте двухфакторную аутентификацию (2FA). Если хакеры получат ваш пароль, им все равно потребуется подтвердить его подлинность с помощью кода текстового сообщения или ссылки для подтверждения по электронной почте.

💯 Совет от профессионала: Используйте службу защиты от кражи личных данных, чтобы предупредить вас, если ваши учетные записи были скомпрометированы. Aura сканирует ваши онлайн-аккаунты, Dark Web и другие базы данных, чтобы определить, уязвимы ли ваши аккаунты. Узнайте больше о Aura для защиты от кражи личных данных →

Aura сканирует ваши онлайн-аккаунты, Dark Web и другие базы данных, чтобы определить, уязвимы ли ваши аккаунты. Узнайте больше о Aura для защиты от кражи личных данных →

7. Вброс учетных данных

Вброс учетных данных происходит, когда хакеры пытаются использовать ваш пароль из одной учетной записи в другой учетной записи, чтобы проверить, использовали ли вы его повторно. Поскольку многие люди повторно используют пароли, вставка учетных данных работает лучше, чем вы думаете.

Как хакеры получают пароли, используя вставку учетных данных?

- Хакеры получают список имен пользователей и паролей после взлома данных, например взлома NeoPets, который скомпрометировал 69 миллионов учетных записей пользователей [ *].

- Злоумышленники пытаются найти другие учетные записи в Интернете, которые повторно используют те же учетные данные для входа. Вместо того, чтобы пробовать несколько комбинаций, хакеры пытаются использовать только один пароль для каждого имени пользователя.

- Хакеры часто используют автоматизированные технологии для создания ботнета, который быстро распределяет эти атаки по разным IP-адресам (интернет-протоколам).

Как защититься от подмены учетных данных:

- Не используйте пароли повторно. Это, безусловно, самый эффективный способ не стать жертвой атак с заполнением учетных данных.

- Установите брандмауэр веб-приложений (WAF). Эта служба автоматически обнаруживает подозрительные попытки входа в систему или аномальный трафик от ботнетов.

- Ограничение запросов аутентификации. Лучше всего блокировать учетные записи после трех-пяти неудачных запросов на вход, так как это остановит злоумышленников, даже если они используют разные IP-адреса.

8. Серфинг через плечо

Когда вы используете свой смартфон в метро, кафе или на работе, кто-то может буквально смотреть вам через плечо. Эксперт по кибербезопасности Джейк Мур провел эксперимент, используя этот низкотехнологичный метод, чтобы взломать учетную запись друга в Snapchat [9]. 0567*]. Если вы не будете осторожны, хакеры могут проникнуть прямо в ваш банковский счет.

0567*]. Если вы не будете осторожны, хакеры могут проникнуть прямо в ваш банковский счет.

Как хакеры получают пароли от серфинга через плечо?

- Плечевой серфинг — это простой метод локального обнаружения, при котором хакеры приближаются к своим целям, чтобы наблюдать за ними с помощью своих устройств.

- Вор увидит, как вы вводите пароль — возможно, для учетной записи онлайн-банкинга или для получения электронной почты.

- Другая форма локального обнаружения возникает, когда хакеры обыскивают чей-то стол. Люди ошибочно полагают, что безопасно записывать свои пароли на стикерах и размещать их в легкодоступных местах — например, сбоку от монитора компьютера.

Как защититься от серфинга с плеч:

- Следите за своим окружением . Найдите минутку, чтобы осмотреться вокруг и убедитесь, что никто не наблюдает, так как кому-то требуется всего несколько секунд, чтобы подсмотреть ваш пароль.

- Добавьте двухфакторную аутентификацию в свои аккаунты. 2FA помогает предотвратить многие атаки, поскольку у пользователя не будет доступа к вашему телефону или электронной почте.

- Не записывайте учетные данные . Вместо того, чтобы хранить свои пароли на клочках бумаги, храните данные для входа в безопасный менеджер паролей .

📚 Связанные: Плечо Серфинг: как мошенники грабят вас глазами →

9. Атаки «человек посередине» (т.е. взлом Wi-Fi) Атака (MitM) происходит, когда хакеры перехватывают ваше сетевое соединение и крадут ваши пароли или любые другие данные, которые вы передаете. В июле 2022 года Microsoft сообщила, что кампания MiTM была нацелена на пользователей Office 365 в 10 000 организаций за предыдущий год [9].0567*

]. Here’s How | Aura»>Как хакеры получают пароли с помощью атак типа «человек посередине»?

- Атаки MiTM происходят, когда хакеры используют поддельный веб-сайт или сервер, чтобы вставить себя между пользователем и реальным сайтом, к которому пользователь хочет получить доступ.

- Затем злоумышленники могут перехватить сеанс входа пользователя и перехватить пароль и сеанс cookie.

- Получив эти данные, злоумышленники могут пропустить процесс аутентификации, даже если у пользователя есть многофакторная аутентификация (MFA).

Как защититься от атак посредника:

- Безопасный просмотр . Вы увидите значок замка рядом с адресной строкой на защищенных веб-сайтах. Кроме того, ищите «HTTPS» в начале URL-адреса (, а не «HTTP»). Если вы не видите эти маркеры безопасности, немедленно покиньте сайт.

- Использовать VPN . Виртуальная частная сеть маскирует ваш IP-адрес и шифрует ваши данные, что затрудняет доступ для хакеров.

Узнать больше о VPN военного уровня от Aura →

Узнать больше о VPN военного уровня от Aura → - Используйте брандмауэр . Этот дополнительный уровень безопасности позволяет вам устанавливать параметры безопасности и ограничивать содержимое, доступ к которому вы можете получить на своем компьютере. Брандмауэры также служат надежной защитой для детей, которые могут не знать об онлайн-угрозах во время просмотра.

📚 Связанный: Ваш IP-адрес был взломан? Вот как сказать (и что делать!) →

10. Взлом телефона

Если кто-то взломает ваш телефон , он может получить доступ к вашим банковским счетам, электронной почте, социальным сетям и другой личной информации. Будьте особенно осторожны с тем, какие приложения вы загружаете. Почти 80% всех атак на мобильные устройства происходят через вредоносные приложения [ * ].

Как хакеры получают пароли, взламывая ваше мобильное устройство?

- Хакеры создают вредоносные приложения, которые могут перекачивать личную информацию с вашего устройства, когда вы загружаете или используете приложения.

- Киберпреступники создают поддельные общедоступные сети Wi-Fi, чтобы заманивать и перенаправлять людей на вредоносные веб-сайты, где они могут украсть личную информацию.

- Хакеры используют мошенничество с подменой SIM-карты, чтобы обманом заставить сетевых операторов передать ваш номер телефона на свое устройство.

Как защитить свой телефон от взлома:

- Используйте VPN и антивирусное ПО. Эти меры безопасности помогут сохранить ваши пароли в безопасности, когда вы используете телефон для работы в Интернете.

- Обновляйте ОС с помощью последних исправлений. Каждый раз, когда выпускается новое обновление для ОС вашего телефона, оно включает дополнительные функции безопасности, предназначенные для защиты от известных методов взлома.

- Загружайте приложения из надежных источников. Вы должны загружать обновления только из Google Play или iOS App Store, а не со сторонних торговых площадок.

📚 Связанные: Может ли кто-нибудь взломать вас, используя только ваш номер телефона? →

Как защитить свои онлайн-аккаунты от хакеров

- Используйте антивирус и VPN .

Вы можете защитить все свои устройства от хакеров и вредоносных программ с помощью шифрования военного уровня и защиты Wi-Fi.

Вы можете защитить все свои устройства от хакеров и вредоносных программ с помощью шифрования военного уровня и защиты Wi-Fi. - Обновляйте все свое программное обеспечение. Большинство современных операционных систем поставляются с протоколами автоматического обновления, но лучше регулярно проверять наличие этих обновлений, чтобы хакеры не могли поставить вашу систему под угрозу.

- Не открывайте и не загружайте неизвестные вложения электронной почты. : Когда вы получаете электронное письмо из неизвестного источника, никогда не открывайте никаких ссылок или вложений.

- Зарегистрируйтесь для предотвращения кражи личных данных в Интернете. Решение цифровой безопасности Aura предупредит вас об угрозах вашей личности, онлайн-аккаунтам и финансам.

- Создавайте надежные пароли. Ваш пароль — это ваша первая, а в некоторых случаях и единственная линия защиты от хакеров.

- Никогда не используйте пароли повторно.

Убедитесь, что пароли для всех ваших учетных записей полностью уникальны, чтобы хакеры не могли получить доступ ко всем вашим учетным записям с помощью одной атаки.

Убедитесь, что пароли для всех ваших учетных записей полностью уникальны, чтобы хакеры не могли получить доступ ко всем вашим учетным записям с помощью одной атаки. - Установите менеджер паролей. Менеджер паролей Aura интегрирован во все планы Aura, что упрощает хранение сложных паролей для нескольких учетных записей в Интернете.

📚 Связанные: Цифровая безопасность: ваша личная защита и руководство по конфиденциальности в Интернете на 2022 год →

Как создавать надежные пароли, которые хакеры не смогут взломать

Создать надежный пароль не так сложно, как вы могли бы считать. А установка сложных уникальных паролей для каждой учетной записи — один из лучших способов защититься от хакеров.

Итак, что делает пароль надежным? Вот пять советов:

- Сделайте его уникальным. Избегайте очевидных вариантов пароля, таких как дни рождения или имя питомца.

Подумайте о случайном слове или фразе, не связанных с вашей жизнью или другими учетными записями.

Подумайте о случайном слове или фразе, не связанных с вашей жизнью или другими учетными записями. - Сделайте его длинным. Для создания паролей из 10-15 символов необходимо выйти за рамки минимального стандарта в 8 символов. Хороший способ — создать случайную фразу или предложение с прописными и строчными буквами (например, «SAf3tyF1r$t»).

- Используйте сочетание символов, регистров, специальных символов и символов. Ваш пароль не обязательно должен быть логичным. Если вы используете случайную последовательность, ее сложнее взломать.

- Избегайте общих замен. Помните, что у хакеров есть словарь, загруженный часто используемыми паролями для атак методом грубой силы, поэтому не доверяйте ничему подобному «pa$$word» или «password1» для обеспечения безопасности вашего банковского счета.

- Не следуйте простым путям клавиатуры. Классические «123456» или «qwerty» должны быть оставлены в прошлом.

Эти пароли используются слишком часто и легко угадываются.

Эти пароли используются слишком часто и легко угадываются.

Вы можете повысить свою личную безопасность в Интернете и снизить вероятность взлома, если будете использовать более совершенные методы для создания новых паролей. Например:

- Метод фразы-пароля — это пароль, который содержит предложение или фразу, которые вы считаете запоминающимися, но которые будет труднее угадать.

- Пересмотренный метод ввода пароля представляет собой вариант предыдущего подхода, объединяющий необычные слова, имена и местоположения для создания бессмысленной фразы, которую запомните только вы (например, CocoMelonAndTheRockGoToMongolia).

- Метод зашифрованного предложения — это еще один вариант парольной фразы, в котором вы используете только первые две буквы каждого слова (например, BostonCelticsAreTheBestTeamEver = BoCeArThBeTeEv).

Итог: остановите мошенников от кражи ваших паролей

Итак, как хакеры получают пароли?

С пугающей легкостью.

И если вы не будете осторожны, один взлом может нанести серьезный ущерб вашим онлайн-аккаунтам, финансам и кредитам. Кто-то может даже украсть вашу личность.

Если вы хотите защитить себя и свою семью от хакеров , вам следует рассмотреть решение цифровой безопасности Aura.

С Aura вы получаете:

- Мониторинг аккаунта с предупреждениями о мошенничестве . Aura отслеживает ваши онлайн-счета, финансовые счета и многое другое на предмет признаков мошенничества. Вы будете получать оповещения почти в реальном времени о любой подозрительной активности.

- VPN и защита от вредоносных программ. Aura защищает все ваши устройства от хакеров и вредоносного ПО с помощью шифрования военного уровня и защиты Wi-Fi.

- Сканирование Dark Web. Aura также сканирует Dark Web в поисках вашей личной информации, такой как номера ваших кредитных карт и SSN.

- Специалисты по расследованию мошенничества, работающие круглосуточно и без выходных.

, AAPR PRO 4.53 Проограма для взлома паролей Zip,RAR 12,7MB, AntiBlok Archive (программа для взлома архивов rar-zip).

, AAPR PRO 4.53 Проограма для взлома паролей Zip,RAR 12,7MB, AntiBlok Archive (программа для взлома архивов rar-zip). 5 — программа для взлома архивов закрытым паролем, Сборник Программ Для Получения Бесплатного Интернета.

5 — программа для взлома архивов закрытым паролем, Сборник Программ Для Получения Бесплатного Интернета. :: XaKePoK.NeT ::. — Сайт для хакера — Все для взлома и защиты, программы для взлома, форум хакеров, хакерские программы для взлома, хакерские сайты — Powered by vbulletin

:: XaKePoK.NeT ::. — Сайт для хакера — Все для взлома и защиты, программы для взлома, форум хакеров, хакерские программы для взлома, хакерские сайты — Powered by vbulletin 4

4 3

3 2

2 1

1 5

5 ru, Skype, Wi Fi

ru, Skype, Wi Fi 0 оценка (Голосов: 0)

0 оценка (Голосов: 0)

9

9 8

8 ru, взломать.орг, взломать, для взлома

ru, взломать.орг, взломать, для взлома ru , yandex.ru , gmail.com , программа для взлома windows, программа для взлома онлайн игр

ru , yandex.ru , gmail.com , программа для взлома windows, программа для взлома онлайн игр 7

7 7

7 2

2 Мы все сталкивались с тем, что наши компьютеры со временем зависали, но внезапное замедление может быть признаком того, что ваше устройство заражено вредоносным ПО, похищающим пароли.

Мы все сталкивались с тем, что наши компьютеры со временем зависали, но внезапное замедление может быть признаком того, что ваше устройство заражено вредоносным ПО, похищающим пароли. Обратите внимание, если кто-то говорит вам, что получил странные сообщения от «вашего» аккаунта.

Обратите внимание, если кто-то говорит вам, что получил странные сообщения от «вашего» аккаунта.

Если вы получили электронное письмо от незнакомого человека или заметили какие-либо подозрительные проблемы (например, опечатки или странный адрес), удалите его и не отвечайте.

Если вы получили электронное письмо от незнакомого человека или заметили какие-либо подозрительные проблемы (например, опечатки или странный адрес), удалите его и не отвечайте. Наведите курсор на имя отправителя, чтобы открыть адрес электронной почты. Если адрес отличается от имени, вероятно, это мошенничество.

Наведите курсор на имя отправителя, чтобы открыть адрес электронной почты. Если адрес отличается от имени, вероятно, это мошенничество. Оказавшись внутри, вредоносное ПО может исследовать ваш компьютер и записывать нажатия клавиш для кражи паролей.

Оказавшись внутри, вредоносное ПО может исследовать ваш компьютер и записывать нажатия клавиш для кражи паролей. Но это мошенничество; нажатие на всплывающее окно заразит ваш компьютер. Всегда загружайте программное обеспечение с официальных веб-сайтов.

Но это мошенничество; нажатие на всплывающее окно заразит ваш компьютер. Всегда загружайте программное обеспечение с официальных веб-сайтов.

Даже если хакеры получат ваш пароль, они не смогут получить доступ к вашему смартфону или электронной почте без кода 2FA.

Даже если хакеры получат ваш пароль, они не смогут получить доступ к вашему смартфону или электронной почте без кода 2FA.

Узнать больше о VPN военного уровня от Aura →

Узнать больше о VPN военного уровня от Aura →

Вы можете защитить все свои устройства от хакеров и вредоносных программ с помощью шифрования военного уровня и защиты Wi-Fi.

Вы можете защитить все свои устройства от хакеров и вредоносных программ с помощью шифрования военного уровня и защиты Wi-Fi. Убедитесь, что пароли для всех ваших учетных записей полностью уникальны, чтобы хакеры не могли получить доступ ко всем вашим учетным записям с помощью одной атаки.

Убедитесь, что пароли для всех ваших учетных записей полностью уникальны, чтобы хакеры не могли получить доступ ко всем вашим учетным записям с помощью одной атаки. Подумайте о случайном слове или фразе, не связанных с вашей жизнью или другими учетными записями.

Подумайте о случайном слове или фразе, не связанных с вашей жизнью или другими учетными записями. Эти пароли используются слишком часто и легко угадываются.

Эти пароли используются слишком часто и легко угадываются.