garena.hack.com id.11111111 — бесплатные аккаунты, логины и пароли

garena.hack.com id.11111111 — бесплатные аккаунты, логины и пароли| 100% | Логин | Мгкксуфхх | ||

| Пароль | 12345678 |

Голосов: 2

| 100% | Логин | 756765765477 | ||

| Пароль | 678 |

Голосов: 4

| 100% | Логин | 638 | 62||

| Пароль | Н. P123456 |

Голосов: 2

| 100% | Логин | [электронная почта защищена] | ||

| Пароль | азаанфаса123 |

Голосов: 5

| 100% | Логин | 9897100899 | ||

| Пароль | 999999 |

Голосов: 11

| 100% | Логин | Ххдхдхххх | ||

| Пароль | Hdhdjx |

Голосов: 6

| 100% | Логин | 638 | 62||

| Пароль | n. p123456 p123456 |

Голосов: 7

| 100% | Логин | 1111111 | ||

| Пароль | 1111111 |

Голосов: 8

| 100% | Логин | Харпал | ||

| Пароль | 12834250 |

Голосов: 4

| 100% | Логин | 1208377958 | ||

| Пароль | 1208377958 |

Голосов: 10

| 100% | Логин | 4225718341 | ||

| Пароль | 1111111111 |

| 100% | Логин | Рахат | ||

| Пароль | Abc1221 |

Голосов: 4

| 100% | Логин | 11111111 | ||

| Пароль | 11111111 |

Голосов: 12

| 90% | Логин | 84839293 | ||

| Пароль | Джалок |

Голосов: 10

| 89% | Логин | х | ||

| Пароль | 11111111 |

Голосов: 9

| 82% | Логин | Асиф Кан | ||

| Пароль | 11111111 |

Голосов: 11

| 75% | Логин | Джокер | ||

| Пароль | 12345678 |

Голосов: 4

| 67% | Логин | [электронная почта защищена] | ||

| Пароль | [электронная почта защищена] |

Голосов: 3

| 60% | Логин | Ааюш Тапа | ||

| Пароль | Ааюш Тапа |

Голосов: 5

| 29% | Логин | Аюшбинд | ||

| Пароль | 12345678 |

Голосов: 7

| 19% | Логин | 84839293 | ||

| Пароль | DJ алок |

Голосов: 21

Если вы не нашли хороший аккаунт

Зарегистрируйтесь на garena. hack.com id.11111111 и помогите всем, добавив его в список:

hack.com id.11111111 и помогите всем, добавив его в список:

| Логин: | |

| Пароль: | |

| Добавлять | |

Добавляйте только нужные аккаунты.

Сайты в алфавитном порядке:

A B C D E F G H I J K L M N O P Q R S T U V W X Y ZЧто такое атака грубой силы?

От обмена мгновенными сообщениями до учетных данных для входа в систему компании во всех отраслях полагаются на технологии для выполнения многих бизнес-процедур. Вы можете использовать облачное программное обеспечение для хранения данных, отслеживания покупок клиентов, общения с другими сотрудниками и официальными лицами и многого другого. Многие организации используют учетные данные для входа в систему, чтобы предоставить сотрудникам и должностным лицам доступ к корпоративным интерфейсам и программному обеспечению.

Однако хранение данных в любом облачном приложении может сделать его уязвимым для кибератак. Хакеры используют различные методы для взлома систем компании и кражи данных. Одним из видов кибератаки является атака грубой силы. Этот метод взлома использует метод проб и ошибок для обнаружения учетных данных для входа. Как только они находят правильную комбинацию, хакеры могут получить доступ к конфиденциальным данным и использовать их в злонамеренных целях.

Хакеры используют различные методы для взлома систем компании и кражи данных. Одним из видов кибератаки является атака грубой силы. Этот метод взлома использует метод проб и ошибок для обнаружения учетных данных для входа. Как только они находят правильную комбинацию, хакеры могут получить доступ к конфиденциальным данным и использовать их в злонамеренных целях.

Узнайте больше об атаках методом грубой силы и о том, как защитить от них свою компанию.

Что такое атака грубой силы в кибербезопасности?

Атака полным перебором — это метод взлома, нацеленный на учетные данные для входа. Он использует простую технику для взлома учетных записей компаний — проб и ошибок. Хакеры пробуют тысячи комбинаций имени пользователя и пароля в надежде получить несанкционированный доступ к системам компании. Название «грубая сила» относится к неоднократным силовым попыткам хакеров взломать систему.

Кибератаки методом грубой силы используют простую стратегию, что делает их легким и не требующим усилий методом для хакеров во всем мире. Многие злоумышленники используют компьютерные программы для одновременной проверки бесчисленных имен пользователей и паролей. Программы продолжают генерировать комбинации, пока не получат успешное совпадение.

Многие злоумышленники используют компьютерные программы для одновременной проверки бесчисленных имен пользователей и паролей. Программы продолжают генерировать комбинации, пока не получат успешное совпадение.

Важным компонентом определения атаки методом полного перебора является скорость. Скорость атаки методом перебора зависит от надежности вашего пароля и мощности компьютера хакера. Но если хакеры имеют доступ к сети компании, удалить их становится очень сложно.

Типы атак грубой силы

Существуют различные типы и формы атак грубой силы. Хотя каждая стратегия различается, все они могут дать злоумышленникам прорыв, необходимый им для доступа к данным организации.

Вот несколько распространенных примеров атак методом подбора кибербезопасности:

- Простая атака полным перебором: Простая атака полным перебором не использует никакого дополнительного программного обеспечения для угадывания чьих-либо учетных данных для входа.

- Атака по словарю: Атака по словарю — одна из самых основных форм атак методом полного перебора. Во время этой стратегии злоумышленник выбирает цель. Затем они проверяют возможные пароли, пока не обнаружат совпадение. Хакеры обычно узнают больше о своей цели и используют интересы для подбора паролей. Они также используют список слов и близких вариантов, чтобы раскрыть пароль. Например, они могут взять такое слово, как «бейсбол», и попробовать разные варианты со специальными символами или цифрами.

Как одна из первых форм грубой атаки, атака по словарю требует больше времени и часто менее эффективна, чем более новые методы.

Как одна из первых форм грубой атаки, атака по словарю требует больше времени и часто менее эффективна, чем более новые методы. - Гибридная атака полным перебором: Гибридный метод грубой силы сочетает в себе простую атаку полным перебором с атакой по словарю. В этой стратегии у злоумышленника уже есть имя пользователя цели. Затем они используют простой подбор и словарные методы для обнаружения сопровождающего пароля. Хакеры экспериментируют со списком возможных слов, добавляя различные буквы, символы и цифры, чтобы найти пароль. Многие пароли состоят из букв и цифр, чем пользуются злоумышленники. Например, многие добавляют год в конце пароля, например «бейсбол9».9». Хакеры продолжают пробовать комбинации, пока не обнаружат другие учетные данные для входа.

- Атака методом обратного перебора: Атака методом обратного подбора использует подход, противоположный гибридной стратегии. Хакер начинает с пароля и работает в обратном порядке, чтобы найти соответствующее имя пользователя.

Пароли часто утекают из-за утечек данных в масштабах всей компании, что дает злоумышленникам мгновенный доступ. Используя списки из миллионов имен пользователей, злоумышленники проверяют комбинации с обнаруженным паролем.

Пароли часто утекают из-за утечек данных в масштабах всей компании, что дает злоумышленникам мгновенный доступ. Используя списки из миллионов имен пользователей, злоумышленники проверяют комбинации с обнаруженным паролем. - Вброс учетных данных: Этот тип атаки грубой силы напрямую нацелен на слабые пароли и имена пользователей. Получив доступ к набору учетных данных, злоумышленники проверяют его на других сайтах. К сожалению, многие пользователи учетных записей имеют одинаковые данные для входа на разные веб-сайты. Слабое планирование облегчает злоумышленникам доступ к данным на разных сайтах. Например, многие веб-сайты запрашивают комбинацию электронной почты и пароля. Если вы повторно используете один и тот же адрес электронной почты и пароль для каждого сайта, злоумышленники могут мгновенно получить доступ к вашим данным на всех сайтах.

- Атака по радужной таблице: Атака по радужной таблице использует радужную таблицу для взлома информации о пароле.

Веб-сайты хранят пароли в виде серии шифров с хэшами. Хэши автоматически проверяют аутентификацию пользователя каждый раз, когда он входит в систему. Интерфейсы используют радужные таблицы для хранения хэшей и информации о пользователе. Для запуска атаки радужной таблицы требуется доступ к радужной таблице. Злоумышленники могут украсть их или купить в даркнете, а затем использовать для одновременного раскрытия тысяч паролей. Атаки на радужные таблицы стоят за многими крупными утечками данных.

Веб-сайты хранят пароли в виде серии шифров с хэшами. Хэши автоматически проверяют аутентификацию пользователя каждый раз, когда он входит в систему. Интерфейсы используют радужные таблицы для хранения хэшей и информации о пользователе. Для запуска атаки радужной таблицы требуется доступ к радужной таблице. Злоумышленники могут украсть их или купить в даркнете, а затем использовать для одновременного раскрытия тысяч паролей. Атаки на радужные таблицы стоят за многими крупными утечками данных.

Независимо от того, какой тип атаки они используют, ключом к успеху является настойчивость. Если у хакера есть мощные компьютерные системы или доступ к половине учетных данных пользователя, атаки методом перебора становятся простыми. И продолжают только умнеть.

Что стоит за этими атаками?

У атаки грубой силы в области кибербезопасности может быть множество мотивов. Если хакеры получат доступ к конфиденциальным данным, таким как данные кредитных карт или финансовые отчеты, они могут использовать их для различных целей. И как только они могут попасть в сеть, избавиться от них становится намного сложнее.

И как только они могут попасть в сеть, избавиться от них становится намного сложнее.

Вот несколько причин, по которым хакеры запускают кибератаку методом грубой силы:

- Объявления об эксплойтах: Финансовая выгода является мотивом многих атак грубой силы. Прямой способ получить финансовую прибыль — реклама. Многие хакеры нацелены на веб-сайты с высоким трафиком и вставляют спам-рекламу. Всякий раз, когда пользователь просматривает рекламу или нажимает на нее, злоумышленник зарабатывает деньги. Хакеры также могут перенаправить трафик веб-сайта на нелегальные веб-сайты комиссий за рекламу или внедрить на веб-сайт шпионское ПО. Шпионское ПО отслеживает действия пользователей и собирает данные, продавая их другим рекламодателям без согласия.

- Украсть личную информацию: От медицинских карт до информации о кредитной карте и банковских счетах, личные онлайн-счета содержат очень конфиденциальные данные. Компании часто хранят личную информацию о сотрудниках и клиентах, финансовые отчеты или другую важную информацию в своих онлайн-сетях.

Хакеры часто используют атаки грубой силы для доступа к личной информации. Они могут использовать его для кражи денег, мошенничества с идентификацией или продажи информации другим заинтересованным сторонам. Злоумышленники грубой силы также могут использовать личные данные для запуска более широких атак.

Хакеры часто используют атаки грубой силы для доступа к личной информации. Они могут использовать его для кражи денег, мошенничества с идентификацией или продажи информации другим заинтересованным сторонам. Злоумышленники грубой силы также могут использовать личные данные для запуска более широких атак. - Распространение вредоносного ПО: Злоумышленник может также использовать атаку грубой силы без конкретной причины, просто с намерением вызвать хаос. Они могут внедрять в интерфейс различные виды вредоносных программ или преднамеренно вредоносное ПО. Вредоносное ПО может включать ложные текстовые сообщения, поддельные веб-сайты или вводящие в заблуждение ссылки на вредоносные веб-сайты. Вредоносное ПО может заражать целые компьютерные системы и позволять злоумышленникам проводить более масштабные атаки.

- Взлом систем: Хакеры часто имеют определенные цели для своих атак. Они могут нацеливаться на компании с огромным доходом или влиянием, а затем использовать атаку для получения финансовой выгоды.

Атака методом грубой силы может стать первым шагом в более масштабном плане взлома с намерением взломать целые системы безопасности. Например, атака методом грубой силы может дать хакеру данные для входа в систему одного пользователя. Они могут начать распространять вредоносное ПО и получить достаточно личных данных для организации более крупной атаки.

Атака методом грубой силы может стать первым шагом в более масштабном плане взлома с намерением взломать целые системы безопасности. Например, атака методом грубой силы может дать хакеру данные для входа в систему одного пользователя. Они могут начать распространять вредоносное ПО и получить достаточно личных данных для организации более крупной атаки. - Разрушить репутацию компании или человека: Хакер может сосредоточиться на разрушении репутации, а не на зарабатывании денег. Хакеры могут использовать свой вновь обретенный доступ для публикации непристойного или оскорбительного контента, что снижает качество веб-сайта. Они также могут передавать важную информацию третьим лицам или использовать личные данные в качестве угрозы своей цели. Например, они могут использовать форму атаки, называемую программами-вымогателями, когда злоумышленники удерживают данные с целью получения выкупа до тех пор, пока компания не заплатит крупную сумму. Подобные атаки могут нанести ущерб финансовой репутации компании, а некоторые из них не могут возместить затраты.

Хотя конкретные мотивы могут различаться, атаки грубой силы почти всегда имеют злонамеренные намерения.

Как работают атаки грубой силы?

Атаки методом грубой силы обычно возможны из-за слабых паролей и передовых компьютерных систем. Многие люди используют простые для угадывания пароли для входа в систему, например, слово «пароль». Или многие повторно используют пароли на нескольких сайтах, что упрощает злоумышленникам доступ к информации из различных источников. Если сотрудник использовал один и тот же пароль для своих личных учетных записей и учетных данных компании, злоумышленник может получить несанкционированный доступ ко всем его данным.

Сила компьютерной программы также позволяет проводить атаки грубой силы. Некоторые программы могут проверять миллионы паролей одновременно, позволяя хакерам взламывать учетные записи за считанные минуты. Эти компьютерные программы генерируют возможные комбинации паролей, пока не найдут совпадение. Таким образом, чем меньше возможных комбинаций, тем меньше времени потребуется для взлома. Например, пароль, состоящий только из строчных букв, займет меньше времени, чем пароль, состоящий из прописных, строчных букв и специальных символов. В ожидании возможных атак многие веб-сайты теперь требуют использования специальных символов в паролях.

Таким образом, чем меньше возможных комбинаций, тем меньше времени потребуется для взлома. Например, пароль, состоящий только из строчных букв, займет меньше времени, чем пароль, состоящий из прописных, строчных букв и специальных символов. В ожидании возможных атак многие веб-сайты теперь требуют использования специальных символов в паролях.

Являются ли атаки грубой силы незаконными?

Поскольку атаки методом полного перебора предполагают несанкционированный доступ к персональным данным, они почти всегда незаконны. Единственный случай, когда этот тип атаки будет законным, — это проверки безопасности системы. Некоторые организации используют фальшивые атаки грубой силы, чтобы проверить надежность своих средств защиты. В этих случаях владелец организации должен дать письменное согласие, и за «атакой» должны стоять этические намерения.

Во всех остальных случаях атаки полным перебором запрещены.

Как вы можете предотвратить атаку грубой силы?

Вы можете принять различные меры, чтобы защитить себя от атак грубой силы. Сильные защитные стратегии затрудняют прорыв защиты злоумышленниками или могут помешать им полностью проникнуть внутрь.

Сильные защитные стратегии затрудняют прорыв защиты злоумышленниками или могут помешать им полностью проникнуть внутрь.

Вот несколько способов предотвратить атаку грубой силы:

1. Внедрите надежную систему паролей

Надежные пароли — лучший способ защитить вашу организацию от атаки методом грубой силы. Если вы максимально усложните свои пароли, злоумышленники могут отказаться от попыток взлома. Компании могут потребовать от сотрудников использовать строгие меры защиты паролей, такие как требование определенного количества символов или использование специальных символов.

К мерам надежного пароля относятся:

- Минимум 10 символов: Хорошее эмпирическое правило — делать все пароли не менее 10 символов. Для взлома более длинных паролей требуется больше времени, особенно если в них используется комбинация прописных и строчных букв, цифр и специальных символов.

- Несколько специальных символов: Специальные символы создают обширный список возможных паролей или имен пользователей.

И когда вы используете более одного, это расширяет список еще больше. Использование специальных символов в разных позициях также может увеличить сложность. Например, пароль «Hej%eD!s@» может быть сложнее подобрать, чем «HejeDs!%@».

И когда вы используете более одного, это расширяет список еще больше. Использование специальных символов в разных позициях также может увеличить сложность. Например, пароль «Hej%eD!s@» может быть сложнее подобрать, чем «HejeDs!%@». - Использование бессмысленных фраз: Еще одна сильная стратегия — изменить слова или фразы так, чтобы они казались нечитаемыми для других. Например, вместо слова «надежда» в пароле можно ввести «hp». Многие хакеры используют слова или фразы для взлома паролей, поэтому если слова выглядят бессмысленными, им будет намного сложнее получить доступ к вашей информации.

- Сохранение уникальных паролей: Используйте разные пароли для всех ваших отдельных учетных записей, чтобы избежать наполнения учетными данными.

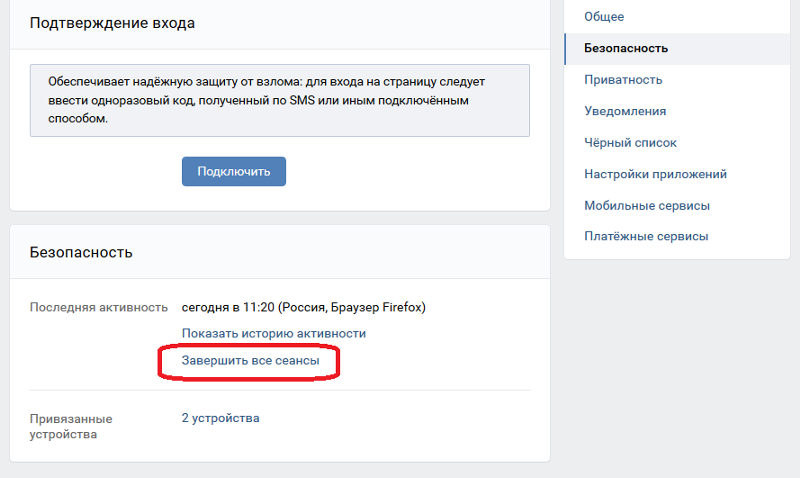

2. Обратите внимание на MFA

Далее организации могут рассмотреть возможность реализации многофакторной проверки подлинности (MFA) в качестве дополнительного уровня безопасности. Эти решения инициируют двухэтапный процесс входа в систему, который требует от пользователей аутентификации своей личности. Например, им может потребоваться ввести одноразовый пароль, отправленный на их номер телефона, или ответить на дополнительный контрольный вопрос.

Эти решения инициируют двухэтапный процесс входа в систему, который требует от пользователей аутентификации своей личности. Например, им может потребоваться ввести одноразовый пароль, отправленный на их номер телефона, или ответить на дополнительный контрольный вопрос.

MFA добавляет еще один уровень защиты, из-за чего хакерам становится чрезвычайно сложно взламывать логины. Обычно это заставляет пользователей вводить дополнительную информацию, например номер телефона или другой адрес электронной почты. Многие провайдеры могут создавать индивидуальные решения MFA для компаний.

3. Используйте надежное решение IAM

Ваша организация также может внедрить программные решения для управления доступом к идентификационным данным (IAM). Инвестиции в эти типы программного обеспечения могут оптимизировать ваши меры безопасности и помочь вам предпринять дополнительные шаги для защиты от атак методом грубой силы.

Optimal IdM предлагает широкий спектр решений IAM. Мы предоставляем как локальные, так и облачные решения для управления, адаптированные к потребностям вашей компании в области безопасности. Программное обеспечение может снизить риски безопасности, такие как атаки методом грубой силы, сохраняя информацию компании в безопасности. Некоторые особенности наших решений IAM:

Мы предоставляем как локальные, так и облачные решения для управления, адаптированные к потребностям вашей компании в области безопасности. Программное обеспечение может снизить риски безопасности, такие как атаки методом грубой силы, сохраняя информацию компании в безопасности. Некоторые особенности наших решений IAM:

- Многофакторная аутентификация

- Настраиваемый портал

- Виртуальные каталоги

- Делегированные возможности администратора

- Повышенная безопасность и масштабируемость

С таким поставщиком услуг, как Optimal IdM, вы можете реализовать комплексную стратегию безопасности. И чем сильнее ваша защита, тем меньше шансов, что грубая атака увенчается успехом.

Свяжитесь с Optimal IdM сегодня

Атаки полным перебором опасны для компаний по всему миру. Злоумышленники, обнаружившие учетные данные для входа, могут привести к утечке данных или другим долгосрочным последствиям. К счастью, такие провайдеры, как Optimal IdM, могут защитить ваши данные.

Как одна из первых форм грубой атаки, атака по словарю требует больше времени и часто менее эффективна, чем более новые методы.

Как одна из первых форм грубой атаки, атака по словарю требует больше времени и часто менее эффективна, чем более новые методы. Пароли часто утекают из-за утечек данных в масштабах всей компании, что дает злоумышленникам мгновенный доступ. Используя списки из миллионов имен пользователей, злоумышленники проверяют комбинации с обнаруженным паролем.

Пароли часто утекают из-за утечек данных в масштабах всей компании, что дает злоумышленникам мгновенный доступ. Используя списки из миллионов имен пользователей, злоумышленники проверяют комбинации с обнаруженным паролем. Веб-сайты хранят пароли в виде серии шифров с хэшами. Хэши автоматически проверяют аутентификацию пользователя каждый раз, когда он входит в систему. Интерфейсы используют радужные таблицы для хранения хэшей и информации о пользователе. Для запуска атаки радужной таблицы требуется доступ к радужной таблице. Злоумышленники могут украсть их или купить в даркнете, а затем использовать для одновременного раскрытия тысяч паролей. Атаки на радужные таблицы стоят за многими крупными утечками данных.

Веб-сайты хранят пароли в виде серии шифров с хэшами. Хэши автоматически проверяют аутентификацию пользователя каждый раз, когда он входит в систему. Интерфейсы используют радужные таблицы для хранения хэшей и информации о пользователе. Для запуска атаки радужной таблицы требуется доступ к радужной таблице. Злоумышленники могут украсть их или купить в даркнете, а затем использовать для одновременного раскрытия тысяч паролей. Атаки на радужные таблицы стоят за многими крупными утечками данных. Хакеры часто используют атаки грубой силы для доступа к личной информации. Они могут использовать его для кражи денег, мошенничества с идентификацией или продажи информации другим заинтересованным сторонам. Злоумышленники грубой силы также могут использовать личные данные для запуска более широких атак.

Хакеры часто используют атаки грубой силы для доступа к личной информации. Они могут использовать его для кражи денег, мошенничества с идентификацией или продажи информации другим заинтересованным сторонам. Злоумышленники грубой силы также могут использовать личные данные для запуска более широких атак. Атака методом грубой силы может стать первым шагом в более масштабном плане взлома с намерением взломать целые системы безопасности. Например, атака методом грубой силы может дать хакеру данные для входа в систему одного пользователя. Они могут начать распространять вредоносное ПО и получить достаточно личных данных для организации более крупной атаки.

Атака методом грубой силы может стать первым шагом в более масштабном плане взлома с намерением взломать целые системы безопасности. Например, атака методом грубой силы может дать хакеру данные для входа в систему одного пользователя. Они могут начать распространять вредоносное ПО и получить достаточно личных данных для организации более крупной атаки.

И когда вы используете более одного, это расширяет список еще больше. Использование специальных символов в разных позициях также может увеличить сложность. Например, пароль «Hej%eD!s@» может быть сложнее подобрать, чем «HejeDs!%@».

И когда вы используете более одного, это расширяет список еще больше. Использование специальных символов в разных позициях также может увеличить сложность. Например, пароль «Hej%eD!s@» может быть сложнее подобрать, чем «HejeDs!%@».