Что делать, если ваш аккаунт был взломан

1. Если вы подозреваете, что ваш аккаунт Battlestate Games был взломан, немедленно обратитесь в службу поддержки. В таких ситуациях мы можем заморозить вашу учетную запись до выяснения деталей произошедшего.

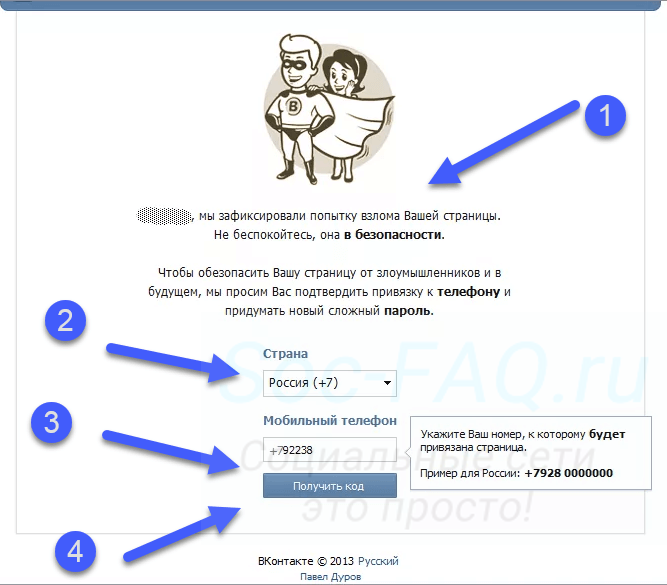

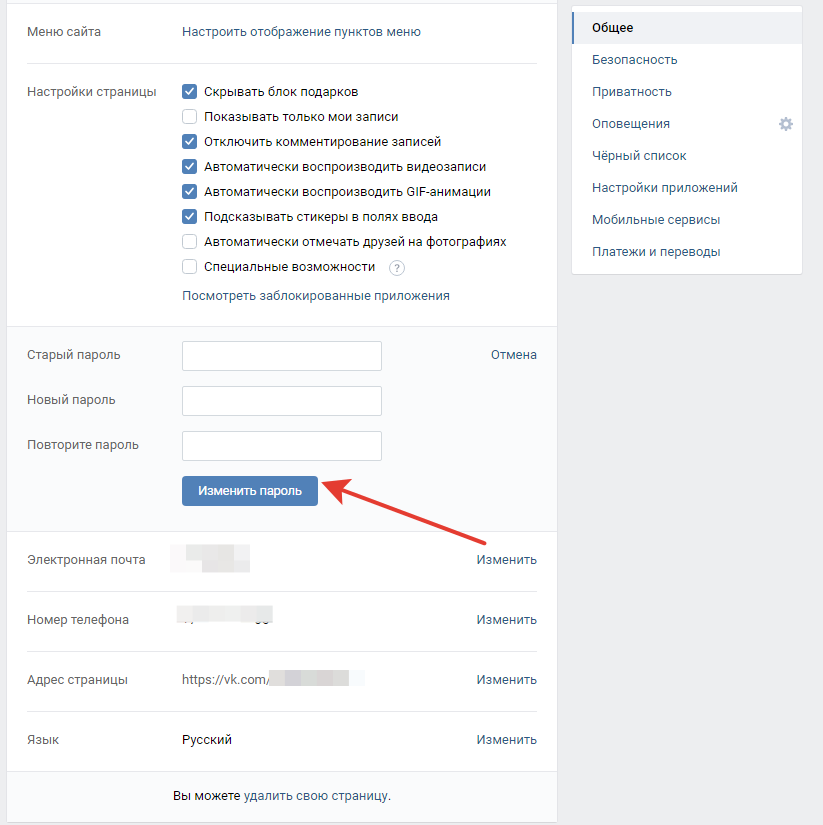

Как можно скорее измените свои пароли и настройте двухфакторную авторизацию (если она не включена) для электронной почты, связанной с вашей учетной записью, и самой учетной записи Battlestate Games. Вы можете изменить пароль своей учетной записи Battlestate Games в своем профиле.

На этой странице вашего профиля можно настроить и включить дополнительные параметры безопасности.

2. Убедитесь, что в настройках вашей учетной записи электронной почты не настроена пересылка сообщений на адреса электронной почты злоумышленников. Также рекомендуем проверить настройки фильтра.

3. Если доступ к обеим учетным записям (email/Battlestate Games) уже утерян и вы не можете войти в свои учетные записи, сначала необходимо обратиться в службу поддержки, создав новую учетную запись или написав на support@battlestategames. com для заморозки вашей учетной записи, пока доступ к электронной почте не будет восстановлен.

com для заморозки вашей учетной записи, пока доступ к электронной почте не будет восстановлен.

4. Попробуйте восстановить и защитить свою электронную почту через службу поддержки вашей электронной почты, изменив пароль и установив дополнительные параметры безопасности, такие как:

— двухфакторная аутентификация

— секретный вопрос

— Google Authenticator

Без доступа на свою электронную почту, вы не можете настроить параметры своей учетной записи Battlestate Games.

Если вы не можете восстановить доступ к своей электронной почте, вам необходимо обратиться в службу технической поддержки Escape from Tarkov, создав новую учетную запись (если она еще не создана) или написав по адресу [email protected]. К письму необходимо приложить доказательства невозможности восстановить учетную запись электронной почты с сайта почтового провайдера или скриншот ответа по этому вопросу от службы поддержки электронной почты.

Дальнейшие действия будут подробно описаны сотрудником Службы технической поддержки.

Для ускорения обработки вашего запроса будьте готовы предоставить информацию, подтверждающую право собственности на ваш аккаунт:

— Скриншоты чеков о покупках из вашей платежной системы. На скриншоте должен быть виден интерфейс платежной системы, все данные на скриншоте должны быть читабельны — номера транзакций Иксоллы, общая стоимость, дата платежа.

— Исходные данные учетной записи, указанные при регистрации, такие как логин и прикрепленная электронная почта.

— История изменений логина и игровых никнеймов.

— Ваш IP-адрес (можно посмотреть здесь).

5. Если вы успешно восстановили доступ к своей электронной почте, вы должны запросить сброс пароля для своей учетной записи BSG и попытаться войти в свою учетную запись.

Если в окне сброса пароля написано, что ваша электронная почта не найдена, вам необходимо обратиться в Службу технической поддержки Escape from Tarkov через наш сайт, создав новую учетную запись (если она еще не создана) или написав на support@battlestategames. com. Прикрепите скриншот, подтверждающий, что вашего адреса электронной почты нет в нашей базе данных (см. ниже).

com. Прикрепите скриншот, подтверждающий, что вашего адреса электронной почты нет в нашей базе данных (см. ниже).

Также будьте готовы предоставить информацию, подтверждающую право собственности на ваш аккаунт, например:

— Скриншоты чеков о покупках из вашей платежной системы. На скриншоте должен быть виден интерфейс платежной системы, все данные на скриншоте должны быть читабельны — номера транзакций Иксоллы, общая стоимость, дата платежа.

— Исходные данные учетной записи, указанные при регистрации, такие как логин и прикрепленная электронная почта

— История изменений логина и игровых никнеймов

— Ваш IP-адрес (можно посмотреть здесь).

6. После успешного решения вопроса и входа в аккаунт рекомендуем настроить дополнительные параметры безопасности:

— Резервный e-mail

— Одноразовые коды

— Секретный вопрос

— Google Authenticator

Обратите внимание, что аккаунт взломан в большинстве случаев начинается со взлома электронной почты. Мы настоятельно рекомендуем заранее включить и настроить все возможные методы защиты, предоставляемые вашим почтовым сервисом.

Мы настоятельно рекомендуем заранее включить и настроить все возможные методы защиты, предоставляемые вашим почтовым сервисом.

Также убедитесь, что вы используете неповторяющиеся сложные пароли для различных ресурсов, особенно для электронной почты и учетной записи Battlestate Games.

Почему Окта была взломана? | Оптимальный идентификатор

В марте 2022 года Okta сообщила, что LUPSUS$ украла и слила в сеть часть информации своих клиентов. Хотя инцидент для Okta уже позади, понимание масштабов ущерба и того, как он произошел, может помочь другим компаниям определить, как защитить себя и своих клиентов.

Обзор инцидента со взломом

Хотя брешь в системе безопасности затронула Okta и ее клиентов, в инциденте участвовали три стороны:

- Okta: Okta предоставляет услуги управления идентификацией, которые позволяют пользователям применять один пароль ко всем своим учетным записям вместе с одноразовым кодом.

Эта система направлена на повышение уровня безопасности. Они были целевой организацией в этом инциденте.

Эта система направлена на повышение уровня безопасности. Они были целевой организацией в этом инциденте. - LUPSUS$: LUPSUS$ — хакерская организация, созданная всего за несколько месяцев до инцидента. Источники не смогли определить, кто стоит за этим, хотя есть много предположений. Они нацелены на технологические компании, такие как Okta и другие, и, похоже, предпочитают кражу данных и выкуп.

- Sitel: Sitel предлагает услуги технической поддержки для крупных компаний, работающих в качестве стороннего подрядчика или поставщика. Во время нарушения безопасности они работали с клиентами Okta, предлагая поддержку.

В январе 2022 года LUPSUS$ получил доступ к информации об учетной записи Okta, удаленно подключившись к ноутбуку сотрудника Sitel. Они использовали несколько инструментов, чтобы остаться незамеченными в системе, отключив системы безопасности Sitel для постоянной кражи информации. Оставаясь незамеченной в течение почти пяти дней, организация собрала пароли и коды для 366 учетных записей клиентов Okta.

В конце кражи системы Sitel обнаружили подозрительную активность, что заставило их предупредить всех клиентов, на которых они работают. Сократив список до аккаунта Окты, они связались с компанией. Поскольку LUPSUS$ отключил системы безопасности, обе компании недооценили масштабы и ущерб от взлома Okta.

В марте 2022 года Okta получила полный отчет о безопасности от Sitel после расследования, и всего несколько дней спустя LUPSUS$ опубликовала украденную информацию в Интернете, подтвердив свою причастность.

Кто еще пострадал от LAPSUS$?

Несколько технологических компаний столкнулись с утечкой данных из LAPSUS$, включая некоторые известные технологические бренды:

- Microsoft: LAPSUS$ украл исходный код для различных проектов Microsoft, таких как Bing, Bing Maps и Cortana. Microsoft подтвердила эти подробности и причастность хакерской организации.

- Samsung: Компания Samsung сообщила, что хакер украл исходный код их устройств Galaxy.

- T-Mobile: T-Mobile столкнулся с несколькими нарушениями безопасности, в результате чего исходный код был украден из нескольких проектов.

- Nvidia: У компании-производителя микросхем произошла утечка ценной информации о компании через LAPSUS$. Ходят дополнительные слухи о выкупе, но Nvidia еще не подтвердила.

Несмотря на то, что хакерская организация молода, они достигли некоторых известных и передовых технических компаний, создав себе репутацию.

Как происходят подобные взломы?

Кажется, у организации есть стратегия, которая использует подрядчиков или сторонние компании для получения более крупной информации о компании. Поскольку у технологических компаний обычно есть более комплексные системы кибербезопасности, хакерам труднее взломать их. Взлом Okta показывает, где эти компании могут быть уязвимы — их более мелкие сторонние партнеры с менее полной защитой.

Используя компании-партнеры, хакеры, такие как LAPSUS$, могут найти лазейки или менее защищенные точки контакта, что дает им доступ к более крупным именам, таким как Microsoft и Samsung.

Специалисты по технологиям говорят, что проблема заключается в общении компании и третьих лиц. Многие компании требуют от внешних партнеров подписать соглашение, в котором говорится, что они принимают адекватные меры кибербезопасности и соблюдают отраслевые стандарты. Поскольку для этого от партнеров требуется только подписать контракты, им не нужно доказывать, что у них есть защита или что она актуальна.

Требование к потенциальным партнерам показать, какие функции безопасности они имеют, может помочь защитить крупные технологические компании, которые хотят обеспечить безопасность своих конфиденциальных данных при передаче таких функций, как поддержка клиентов, на аутсорсинг.

Кто уязвим для нарушений безопасности?

Все компании уязвимы для нарушений безопасности, больших или малых. В то время как небольшим компаниям может не хватать поддержки и финансирования для инвестиций в комплексную защиту, более крупные компании являются привлекательными целями для таких групп, как LAPSUS$, из-за их большего объема информации и жизненно важных кодов. Злоумышленники могут назначать более высокие выкупы более крупным компаниям, зная, что у них могут быть ресурсы и бюджет для удовлетворения их требований.

В то время как небольшим компаниям может не хватать поддержки и финансирования для инвестиций в комплексную защиту, более крупные компании являются привлекательными целями для таких групп, как LAPSUS$, из-за их большего объема информации и жизненно важных кодов. Злоумышленники могут назначать более высокие выкупы более крупным компаниям, зная, что у них могут быть ресурсы и бюджет для удовлетворения их требований.

Что делает компании по-настоящему уязвимыми для нарушений безопасности и кибератак, так это отсутствие защиты. Внедрение надежных привычек безопасности может помочь снизить риск появления лазеек и точек входа, через которые хакеры, такие как LAPSUS$, могут получить доступ к вашим сетям и данным.

Как компании могут предотвратить взлом?

Вы можете защитить свою компанию от взломов и взломов, следуя разумным советам по кибергигиене и создав комплексную систему безопасности, а также обеспечив соответствие всех партнеров стандартам вашей отрасли и компании. Общение с вашими партнерами и обеспечение более строгого соблюдения требований могут помочь предотвратить такие нарушения, как взлом Okta.

Общение с вашими партнерами и обеспечение более строгого соблюдения требований могут помочь предотвратить такие нарушения, как взлом Okta.

Некоторые способы усиления кибербезопасности в вашей компании включают:

- Обучение ваших сотрудников: LUPSUS$ нацелены на ноутбук конкретного сотрудника для доступа к данным Okta. В то время как компании нуждаются в качественной защите, многие атаки происходят из-за плохих индивидуальных привычек и отсутствия осведомленности. Расскажите о важности надежных паролей и двухэтапной аутентификации, расскажите об опасностях общедоступного Wi-Fi, фишинга и потенциально опасных веб-сайтов.

- Использование доступа с нулевым доверием (ZTA): Модель ZTA представляет собой способ защиты информации путем строгого контроля доступа пользователей. В этой системе пользователям требуется явное подтверждение доступа. Он отлично работает для компаний с удаленными работниками, потому что может различать сотрудников компании и потенциальных хакеров.

- Сегментация сетей и резервирование: Сегментация сети — отличный вариант для компаний с большим количеством общедоступных приложений. Вы можете разместить общедоступные процессы в отдельной сети, что позволит вам защитить больше личной информации и защитить ее от хакеров. Избыточность копирует данные несколько раз по сетям и серверам, защищая их в случае кражи или сбоя сети и сервера.

- Инвестиции в правильные инструменты: Использование качественных инструментов может защитить ваш бизнес и его информацию. В Optimum IdM мы предлагаем функцию аутентификации удостоверений B2B — OptimalCloud™ безагентный B2B Desktop Single Sign-On (DSSO). Этот инструмент позволяет вашим клиентам войти в систему один раз и автоматически получить доступ ко всем их утвержденным приложениям для повышения эффективности, удобства пользователей и безопасности. Вы можете защитить свою компанию и ее сторонних участников от атак таких хакеров, как LAPSUS$.

Защитите свой бизнес с помощью Optimum IdM

Опыт Okta и Sitel с LAPSUS$ может стать тревожным звонком для многих компаний о важности кибербезопасности. По мере того, как компании все больше узнают о хакерах и их тактике, им следует обновлять привычки безопасности, чтобы они отражали их потребности.

По мере того, как компании все больше узнают о хакерах и их тактике, им следует обновлять привычки безопасности, чтобы они отражали их потребности.

Optimum IdM — ведущий поставщик решений для управления идентификацией и доступом. Мы понимаем, насколько важна кибербезопасность, и гордимся тем, что разрабатываем решения, которые укрепляют вашу защиту, повышая эффективность, обеспечивая соответствие требованиям и снижая затраты.

Свяжитесь с Optimum IdM сегодня и узнайте, как мы можем помочь защитить ваш бизнес.

Теги

- Активный каталог

База данных, в которой хранятся все конфиденциальные идентификационные данные вашей организации.

- Поведенческая биометрия

- Блокчейн

Цифровая книга, в которой цифровые транзакции записываются в хронологическом порядке и публично.

- ЦИАМ

Безопасное управление идентификационными данными и данными профилей клиентов, а также контроль доступа клиентов к приложениям и службам.

- Федеративное удостоверение

Средство связывания электронного удостоверения личности и атрибутов, хранящихся в нескольких различных системах управления удостоверениями.

- Управление

Централизованное управление идентификацией пользователей и контролем доступа на основе политик.

- IDaaS

Инфраструктура аутентификации, созданная, размещенная и управляемая сторонним поставщиком услуг.

- МИД

Система безопасности, требующая более одного метода аутентификации из независимых категорий учетных данных для проверки личности пользователя при входе в систему или другой транзакции.

- Оптимальный идентификатор

Глобальный поставщик инновационных и доступных решений для управления доступом к идентификационным данным.

- ПАМ

Управление и аудит учетных записей и доступа к данным привилегированными пользователями.

- Безопасность

Эта система направлена на повышение уровня безопасности. Они были целевой организацией в этом инциденте.

Эта система направлена на повышение уровня безопасности. Они были целевой организацией в этом инциденте.