▷ Как взломать Instagram? (Решено) 🥇

Объяснение изображенийОбъяснение взлома Instagram с мобильного телефона

- Войдите в Instagram, который хотите взломать, и нажмите на три точки.

- Скопируйте URL профиля

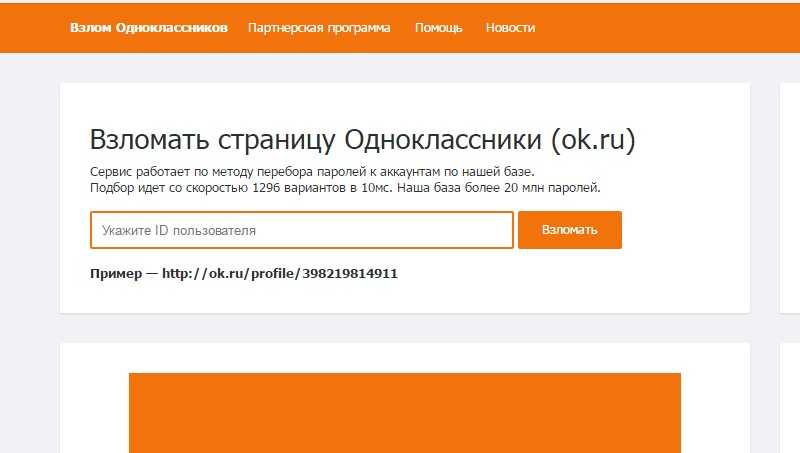

- Перейдите на https://взломать.me/instagram/

- Выберите вариант Instagram

- Вставьте ссылку на Instagram своей жертвы

- Наконец, нажмите Hack.

Instagram — невероятно популярная платформа социальных сетей в наши дни, которая быстро развивалась с момента своего возникновения, изменяя свою основную концепцию, в которой пользователи использовали ее как простой виртуальный фотоальбом, через который они взаимодействовали со своими контактами посредством лайков и комментариев.

В настоящее время это не только так, поскольку благодаря множеству обновлений были включены различные опции, такие как частные чаты, ежедневные записи истории и даже коммерческие магазины в одном приложении, что расширяет не только возможности этого приложения как социальная сеть, но также и рабочее место для многих пользователей.

Таким образом, мы полностью осознаем риск, связанный с тем, что многие злоумышленники прибегают к взлому Instagram, чтобы воспользоваться преимуществами подписчиков и содержимого аккаунтов, пользующихся большой популярностью.

Однако мы также считаем, что единственный способ предотвратить эти действия — это узнать, как думает противник, и сообщить нам о методах, которые он обычно использует. Итак, на этот раз мы хотим представить вам практическое руководство о том, как взломать Instagram, чтобы вы могли помочь себе и защитить себя.

Как взломать Instagram онлайн?

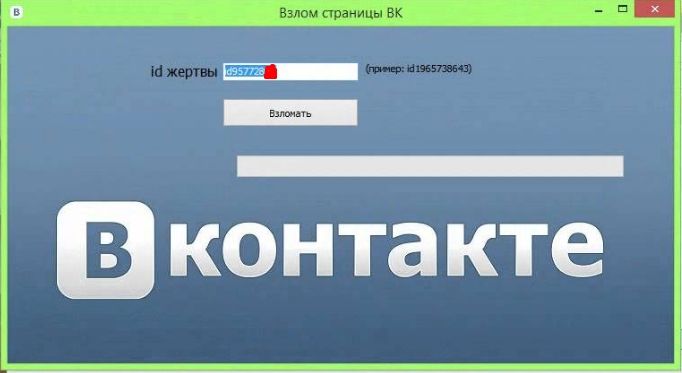

Взломайте Instagram с помощью xploitsВыполнив ряд шагов, которые мы укажем ниже, вы узнаете, как использовать xploits с социальной инженерией для взлома Instagram.

Чтобы взломать Facebook с помощью xploits, вы должны:

1️⃣ Перейти к https://login-online.me/ который имеет мощное программное обеспечение для обнаружения паролей.

2️⃣ Чтобы не потерять своих жертв, сохраните Идентификатор, который вам генерирует сайт.

3️⃣ Выберите блогера из доступных

4️⃣ На этом этапе применяется социальная инженерия, так как вы заставляете свою жертву поверить, что она увидит какой-то контент только для того, чтобы получить свои данные.

5️⃣ Срок действия — до того дня, когда созданный вами блогер перестанет работать.

6️⃣ Наконец, создайте свои xploits, мы рекомендуем сначала протестировать его перед отправкой

7️⃣ Отправьте свою жертву через Instagram, Facebook или WhatsApp, примените социальную инженерию, чтобы она легко упала.

Многие пользователи считают, что социальные сети безопасны, и считают, что их учетные записи и личные данные полностью защищены, поэтому они хранят конфиденциальную информацию на этих сайтах каждый день, не осуждая связанный с этим риск.

Использование кейлоггераСпециализированные программы для кражи всей информации, которую мы вводим на наших устройствах.

А клавиатурный шпион — это программа, специализирующаяся на мониторинге мобильных устройств, таких как смартфоны и планшеты, с помощью которой злоумышленник может получить полный контроль над устройством своей жертвы, просто установив приложение скрытым способом, чтобы он мог нормально использовать свою социальную сеть, а удаленно украсть всю информацию вы уверенно записываете через свой экран.

Пароли сохраняются в браузереChrome имеет очень полезную функциональность, поскольку позволяет сохранять пароли в браузере, чтобы вы не вводили их снова, но в то же время это уязвимость, поскольку злоумышленник может получить доступ к устройство вашей жертвы, и вы можете видеть пароли, сохраненные браузером.

Чтобы использовать эту функцию, вы должны войти в браузер Chrome

chrome://settings/passwords

или идя прямо к пароли сохранены в гугле.

Как вы могли понять, что методов взлома социальной сети, такой как Instagram, много, и, прежде всего, они сильно вводят в заблуждение, поскольку, если мы можем что-то распознать, это то, что те, кто несет ответственность за кражу информации, являются чрезвычайно творческими людьми.

Мы дадим вам несколько советов, которые помогут вам принять во внимание и сделать вашу учетную запись Instagram более безопасной.

Активировать оповещение о входе в системуСоциальная сеть Instagram предлагает возможность настроить оповещение каждый раз, когда новое устройство хочет начать сеанс вашей учетной записи через него, тем самым имея возможность авторизовать или заблокировать его.

Придумайте хороший парольГенерация пароля, который трудно угадать, хотя это не гарантирует 100%, что ваша учетная запись не будет нарушена, это значительно усложнит задачу хакера, даже в невозможных случаях, поэтому не используйте в нем личные данные и придумайте с набором букв, цифр и символов.

Очень важно, чтобы вы защищали свое мобильное устройство или компьютер с помощью кодов доступа, чтобы никто не мог войти в него, что позволяет избежать загрузки программ, которые могут украсть вашу информацию, в дополнение к использованию антивируса, который предупреждает вас и устраняет вредоносные программы, которые могут вошел в него, чтобы следить за вашей деятельностью.

Без сомнения, Instagram стал отличным инструментом для многих пользователей, которые используют эту социальную сеть для передачи ценной информации или улучшения своего бизнеса, для чего мы понимаем, что важно защитить себя от возможных взломов, которые, как вы, возможно, уже имели поняли, не так уж и сложны в исполнении.

Таким образом, вы всегда должны быть начеку и не позволять другим лицам нарушить вашу учетную запись, действуя с помощью рекомендаций, которые мы даем ранее, в дополнение к информированию вас о наиболее популярных способах работы, которые хакеры обычно используют для кражи всей вашей информации.

Хакадей | Свежие лайфхаки каждый день

Просмотреть все записи в блогеМайя Пош | 19 марта 2023 г.

Ракеты концептуально довольно просты: вы кладете заостренную часть вверх и убеждаетесь, что часть, которая загорится, направлена вниз, прежде чем запускать двигатель(и). Но как…читать дальше

- Левин Дэй

| 19 марта 2023 г.

Измельчение вещей полезно не только для их эффективной и безопасной утилизации. Это тоже очень весело. У [Джонаса] из [Let’s Print] не было шредера, поэтому он взялся за 3D…прочитайте больше

Майя Пош | 19 марта 2023 г.

Звонок при запуске на Mac, вероятно, так же узнаваем, как мелодия звонка Nokia по умолчанию в наши дни. Тем не менее, это похоже на мелодию звонка, поэтому вы можете захотеть…читать дальше

Левин Дэй | 19 марта 2023 г.

Рояль — прекрасный инструмент, но занимает слишком много места. Пианино меньше по размеру, но все же довольно массивно. Но когда дело доходит до PiezoPiano, мы никого не подозреваем… читать дальше

Левин Дэй | 18 марта 2023 г.

Все мы слышали об этих чирикающих устройствах, которые случайным образом издают раздражающие звуки только по той причине, что сводят людей с ума.

Этот проект от [Kousuke Saito] привносит больше искусства в…прочитайте больше

Майя Пош | 18 марта 2023 г.

После недавних результатов НАСА с самолетами с ферменными крыльями и преимуществами, которые это может дать полноразмерным самолетам, [Think Flight] пришел к выводу, что если это поможет с этими самолетами, возможно, это может…прочитайте больше

Левин Дэй | 18 марта 2023 г.

Тепловизионные камеры отлично подходят, если вы хотите получить представление о том, что модно, а что нет.

Как взломать любой платежный шлюз?. Покупка бесплатных вещей в Интернете — это не то, что… | Адитья Ананд

Покупка бесплатных вещей в Интернете — не мечта сегодняшнего поколения. Я знаю это, потому что я тот человек, который покупает все в Интернете, каждая вещь в моей квартире покупается на веб-сайте электронной коммерции, поверьте мне все. Мы живем в поколении, в котором электронная коммерция процветала так быстро, что ее невозможно остановить. Alibaba установила новый рекорд, продав более 30,8 миллиардов долларов всего за 24 часа, просто дайте ему время, чтобы обосноваться. устройства, которые мы называем Интернетом. Любой, кто понимает науку о том, как происходят эти транзакции, может найти способ совершать покупки в Интернете навсегда, и это тоже бесплатно.

Большинство сотрудников службы безопасности, читающих эту статью, могут подумать, что это просто приманка, но я просто хочу, чтобы вы не растерялись и следили за тем, как я объясняю вам три уровня сложности, с которыми вы можете взломать платежный шлюз для бренд электронной коммерции.

- Простой способ

- Сложный способ

- Почти невозможный способ

Эти три пункта являются ступеньками для взлома и возможности манипулировать любым платежным шлюзом.

1. Простой способ

Теперь это самый простой способ управлять количеством покупаемого продукта. Так это когда стоимость/количество товара присутствует в скрытом элементе формы на странице HTML. Итак, когда мы выбираем товар, который планируем купить, цена товара добавляется к общей сумме товара, и эта цена берется из скрытого поля, которое заполняется в форме, а затем представляется как общая сумма. .

<тип ввода=”скрытое” имя=”бизнес” значение=”[email protected]”>

<тип ввода=”скрытое” имя=”cmd” значение=”_xclick”>

<тип ввода=”скрытое” имя=”item_name” значение=”Classmate_Notebook”>

<тип ввода=”скрытое” имя=”количество ” value=”550”>

Как это обойти —

Чтобы изменить цену продукта, все, что вам нужно сделать, это изменить ее в скрытом поле формы, где указана цена, перед добавлением товара в корзину, таким образом фактическая цена никогда не добавляется в корзину, и вы можете купить товар буквально бесплатно. 0005

0005

2. Хитрый способ

Это второй способ, как манипулировать количеством товара, который вы покупаете в Интернете, и изменять цену по своему вкусу. Итак, в этом процессе мы используем такой инструмент перехвата, как Burp Suite. Цена не находится в скрытом поле в форме, поэтому мы не можем изменить ее, как раньше, и добавляем товар в корзину.

Перехват Burp SuiteКак это обойти —

Итак, когда мы находимся у платежного шлюза, мы включаем перехват и вручную манипулируем стоимостью в только что перехваченном пакете. После редактирования цены в перехватчике мы пересылаем пакет, и таким образом у нас есть еще один бесплатный продукт.

Измененная цена3. Почти невозможный способ

Люди, которые работали с платежными шлюзами и онлайн-транзакциями, шаги, ведущие к этому, могли быть им хорошо известны, и они должны были иметь систему безопасности, которая могла бы позаботиться уязвимостей, о которых я только что упомянул выше. Самый известный способ защиты от этих уязвимостей — использование хэша.

Хэши используются как метод проверки целостности сообщения, отправленного с веб-сайта электронной коммерции на платежный шлюз. Хэш и другие значения, включая цену продукта, затем отправляются для проверки, и если хэши до и после платежного шлюза совпадают, только тогда транзакция разрешается.

Как обойти это —

Это метод, который большинство поставщиков безопасности считают безопасным, проблема возникает, когда вы начинаете копать немного глубже и начинаете сосредотачиваться на одном веб-сайте электронной коммерции за раз. .

Первое, чему вы учитесь как хакер, это никогда не сдаваться и находить решение, каким бы безумным оно ни было. Итак, я начал копать о хэше и о том, как они его формулируют. Чтобы облегчить разработчикам интеграцию своего веб-сайта электронной коммерции с платежным шлюзом, эти компании публикуют общедоступные статьи о том, как они формулируют хеш и другие детали.

Немного разведки, и вы сможете найти эту документацию, т. е. задействованные параметры и метод хеширования, который они используют при создании хэша. Теперь, когда у вас есть необходимые параметры, большинство из них присутствуют в перехваченном вами пакете, в основном одним из параметров является также используемый пароль, который известен только администратору электронной коммерции.

е. задействованные параметры и метод хеширования, который они используют при создании хэша. Теперь, когда у вас есть необходимые параметры, большинство из них присутствуют в перехваченном вами пакете, в основном одним из параметров является также используемый пароль, который известен только администратору электронной коммерции.

Таким образом, следующим шагом является объединение параметров и либо грубая сила, либо использование атаки по словарю, чтобы найти этот пароль, и как только вы это сделаете, вы можете создать свой собственный хэш в соответствии с измененной ценой продукта, на который вы его меняете, и покупать неограниченное количество бесплатных продуктов у этого поставщика, если они не меняют пароль.

Этот шаг действительно сложен, но некоторые разработчики просто копируют код с тем же паролем, что и в документации, что приводит к этой уязвимости в системе безопасности и позволяет покупать бесплатные онлайн-продукты.

Каждая уязвимость безопасности, которую я только что раскрыл и показал выше, вызвана недостаточной осведомленностью разработчиков, когда они не знают о рисках безопасности своего кода и о том, как это может стоить компании ущерба в тысячи или даже миллионы долларов.