Как взломать пароль на мобильных устройствах Android?

Люди любят блокировать экраны Android, чтобы защитить свои телефоны от несанкционированных взломов. Они также пытаются взломать пароли на другом телефоне. Вы можете использовать блокировку графическим ключом, блокировку цифровым паролем и многие другие механизмы блокировки экрана. Возникает вопрос, а что, если вы не смогли попасть в свой целевой заблокированный целевой Android-телефон? Вы можете забыть шаблон блокировки телефона и цифровой пароль. Мы получили несколько запросов на взлом паролей Android, таких как блокировка шаблона, блокировка цифр и многие другие. Вы можете использовать множество способов обойти экран блокировки. Мы расскажем вам о нескольких методах взлома паролей и о самом простом способе разблокировать другой телефон.

Взлом пароля — это метод, который позволяет вам получить доступ к мобильному телефону с ограниченным доступом, заблокированному несколькими паролями или алгоритмами. Он может угадывать пароли, взламывать пароли и получать правильный пароль для доступа к устройству, защищенному механизмом аутентификации. Процесс, который может взламывать пароли основан на нескольких методах выполнения работы. Вы можете угадать пароль, сохраненный в списке слов, и использовать алгоритмы для создания пароля, соответствующего паролю целевого устройства.

Он может угадывать пароли, взламывать пароли и получать правильный пароль для доступа к устройству, защищенному механизмом аутентификации. Процесс, который может взламывать пароли основан на нескольких методах выполнения работы. Вы можете угадать пароль, сохраненный в списке слов, и использовать алгоритмы для создания пароля, соответствующего паролю целевого устройства.

Можно ли взломать/взломать цифры/пароли-шаблоны на Android?

Да! Вы можете взломать и взломать пароли на другом телефоне Android с помощью приложение для взлома паролей. Взломщики паролей плавают в Интернете, но вам нужно найти надежный преследователь паролей для Android, чтобы отслеживать пароли на целевом устройстве. Необходимо получить в свои руки лучший взломщик паролей, чтобы получить шаблонные / цифровые пароли на вашем целевом телефоне Android. Приложение для взлома паролей может легко получить доступ к целевому устройству, чтобы отслеживать каждый примененный пароль, например шаблоны и цифры.

Законно ли использовать взломщик паролей Android?

Некоторые обстоятельства обсуждают законность приложений для взлома паролей для Android. Это законно для борющихся родителей, которые хотят защитить подростков от преследователей, сексуальные преступники, и киберхулиганы. Работодатели также могут использовать погонщики паролей для разблокировки бизнес-устройств, чтобы предотвратить утечку данных. Однако взлом пароля является незаконным за нарушение чьей-либо конфиденциальности, например, вашего супруга и других.

Что нужно учитывать при взломе пароля на Android

Вы хотите отслеживать каждую цифру пароля и пароль-шаблон на Android? Вам нужно знать о следующих вещах, прежде чем выбрать лучшее приложение для поиска паролей в вашем распоряжении.

- Простое в установке программное обеспечение для взлома паролей

- Тайно получить пароль на телефонах Android

- Возможность взламывать шаблонные и цифровые пароли

- Остается скрытым и незаметным на устройстве

- Работает на рутированных и нерутированных телефонах Android

- Упаковано с функциями кейлогинга для взлома паролей

Какое лучшее приложение, которое взламывает шаблонные/цифровые пароли на Android?

TheOneSpy — одно из немногих шпионских приложений для Android. которые позволяют вам взламывать и взламывать пароли на целевых мобильных телефонах. Приложение имеет множество функции для мониторинга и отслеживать телефоны Android без обнаружения. Он позволяет пользователям установить его на целевом устройстве, имеющем однократный физический доступ, и использовать его веб-портал для активации функций, которые могут легко взломать пароль на телефонах Android.

которые позволяют вам взламывать и взламывать пароли на целевых мобильных телефонах. Приложение имеет множество функции для мониторинга и отслеживать телефоны Android без обнаружения. Он позволяет пользователям установить его на целевом устройстве, имеющем однократный физический доступ, и использовать его веб-портал для активации функций, которые могут легко взломать пароль на телефонах Android.

Возможности TheOneSpy для убедительного взлома паролей

Вот следующие инструменты мониторинга и слежки за паролями, представленные TheOneSpy в 2022 году, о которых вам нужно знать:

Кейлоггер паролей

Кейлоггер паролей является одним из лучших инструментов TheOneSpy. Вы можете установить его на другой телефон, чтобы выполнить работу.

- Он может записывать и захватывать нажатия клавиш на телефоне.

- Вы можете получить нажатия клавиш цифровых паролей на целевом телефоне.

- Пользователи могут взламывать пароли, электронную почту, мессенджеры и нажатия клавиш чата в режиме реального времени.

Пароль Chaser

Поиск паролей — самый сложный инструмент мониторинга. Он может тайно взламывать цифровые пароли и шаблоны паролей на телефонах Android, чтобы разблокировать целевое устройство.

Запись экрана паролей

Live Screen Recorder позволяет записывать экраны телефонов Android в режиме реального времени. Пользователи могут записывать короткие видеоролики на экране мобильного телефона, когда целевой человек использует шаблонный пароль на телефоне. Далее он отправит записанные видеоданные на приборную панель. Вы можете посмотреть записанные видео, чтобы узнать о шаблоне пароля.

Другие функции TheOneSpy для отслеживания телефонов Android

5 лучших бесплатных способов взломать пароль на телефонах Android

Вот лучшие бесплатные методы, которые вы можете использовать для взлома цифровых и шаблонных паролей на вашем целевом мобильном телефоне.

Вывод:

TheOneSpy — это идеальное шпионское программное обеспечение для Android, которое позволяет пользователям взламывать шаблоны и цифры паролей без рута. Это лучшее программное обеспечение для поиска паролей, которое защищает подростков в Интернете и проверяет бизнес-устройства, чтобы не дать недовольным сотрудникам нарушить коммерческую тайну.

Это лучшее программное обеспечение для поиска паролей, которое защищает подростков в Интернете и проверяет бизнес-устройства, чтобы не дать недовольным сотрудникам нарушить коммерческую тайну.

Вас также может заинтересовать

Искать:

Искать:

Следите за нашими новостями о шпионаже и мониторинге из США и других стран. Twitter , Как мы на Facebook и подписаться на нашу YouTube страница, которая обновляется ежедневно.

Как взломать пароль на компе

Современные средства защиты операционных систем позволяют обеспечить надежную защиту компьютера от сторонних пользователей. Однако может случиться и так, что собственный пароль забудет сам хозяин устройства. В этом случае можно переустановить Windows, однако, проще и быстрее будет обойти встроенные системы безопасности. Это позволит сэкономить вам огромное количество времени на новой настройке ПК и повторной установке всех программ. В данной статье представлено подробное описание, как взломать пароль Windows на компе.

Содержание

- Вход в безопасный режим

- Смена пароля под учеткой администратора

- Программа Ophcrack

Вход в безопасный режим

Самый тривиальный способ взломать пароль и обойти системы безопасности компьютера – с помощью безопасного режима. Фактически, в данном случае вы можете просто изменить пароль на новый, не зная старого. Чтобы успешно совершить данную операцию, следуйте представленному пошаговому руководству:

- Выключите ПК или перезагрузите его в случае, если он уже включен.

- Дождитесь звукового сигнала BIOS, после чего несколько раз нажмите клавишу F8. Вы можете нажимать ее сколько угодно раз, ничего плохого от этого произойти не может.

- На компе должен появиться экран выбора режима запуска операционной системы. Если вместо этого вы увидели стандартную загрузку Windows – необходимо перезагрузиться и повторить все заново.

- Выберите пункт «Безопасный режим».

- Дождитесь загрузки и войдите в систему под учетной записью «Администратор».

По умолчанию пароль на ней не установлен. Если вы изменяли настройки аккаунта и не помните и их тоже – данный способ вам, к сожалению, не подходит.

По умолчанию пароль на ней не установлен. Если вы изменяли настройки аккаунта и не помните и их тоже – данный способ вам, к сожалению, не подходит. - Если выскочит окно с предупреждением о работе с диагностическим режимом – просто согласитесь и нажмите «Ok».

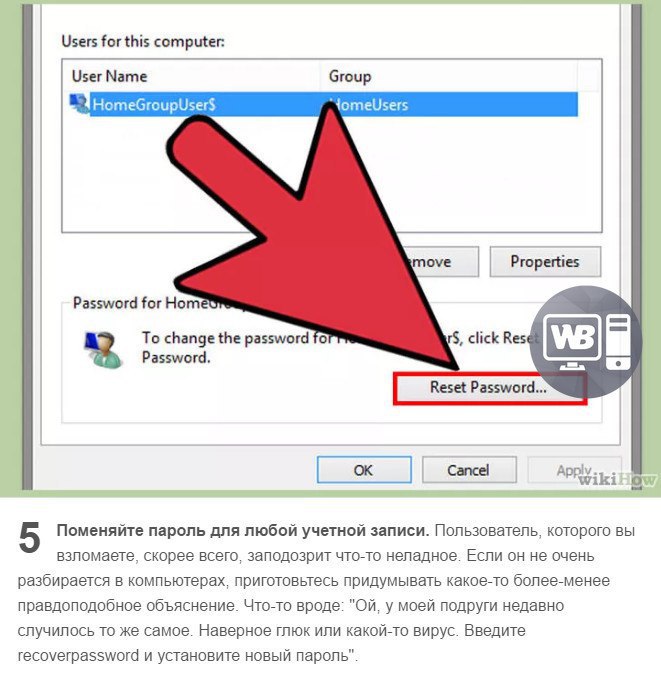

Смена пароля под учеткой администратора

Когда вы загрузитесь в режиме диагностики – вы сможете работать с ПК, как в обычной Windows. Здесь вам необходимо поменять пароль своей учетной записи:

- Запустите меню «Пуск» с помощью клавиши Windows или нажатием на соответствующий значок.

- Откройте «Панель управления».

- Перейдите в раздел «Учетный записи пользователей».

- Выберите свой аккаунт из списка существующих и кликните по его значку.

- В списке доступных операций, расположенном в левой части окна выберите пункт «Изменить пароль».

- Дважды введите новый пароль. Если вы хотите заходить в системы без авторизации – оставьте оба поля пустыми.

- Кликните по кнопке «Сменить».

- Перезагрузите свой ПК.

Вы также можете совершить обход с помощью консоли. Для этого при загрузке требуется выбрать безопасный режим с поддержкой командной строки. В самой системе нажмите Win+R и в поле для ввода напишите «cmd». Теперь введите команду «net user *логин_вашей_записи* *новый_пароль*» и нажмите Enter.

Программа Ophcrack

С помощью данного софта вы сможете легко взломать свой пароль в автоматическом режиме. Распространяется программа в двух версиях – для запуска под Windows и на других платформах и в качестве LiveCD (если вы не можете войти в ОС). Загрузить приложение можно с официального сайта разработчика http://ophcrack.sourceforge.net/.

Установите образ LiveCD на флешку или диск и загрузитесь с него. На экране приветствия вы можете выбрать графический или текстовый режимы.

Текстовый, как правило, всегда работает стабильнее и быстрее, поэтому обход системы безопасности лучше выполнять в нем. После выбора вам нужно будет подождать некоторое время, пока идет взлом пароля от компьютера. Программа автоматически подберет ключи ко всем существующим аккаунтам.

Программа автоматически подберет ключи ко всем существующим аккаунтам.

как хакеры получают ваши пароли?

Когда вы покупаете по ссылкам на нашем сайте, мы можем получать партнерскую комиссию. Вот как это работает.

Как хакеры получают ваши пароли? Это простой вопрос с не очень простым ответом. Пароли были популярным методом защиты цифровой жизни человека от посторонних в течение многих лет. Взломщики паролей часто очень мотивированы, потому что они знают, что то, что они крадут, может привести их к сокровищам данных, таких как банковские реквизиты, записи клиентов и многое другое. Однако по мере того, как криптография и биометрия становились все более доступными, недостатки этого простого метода аутентификации становились все более заметными.

Стоит принять во внимание роль утечки пароля в одной из самых громких историй кибербезопасности последнего времени — взломе SolarWinds. Выяснилось, что «solarwinds123», пароль, созданный и утекший стажером, был общедоступен через частный репозиторий GitHub с июня 2018 года, что позволило хакерам спланировать и осуществить масштабную атаку на цепочку поставок.

Даже если бы пароль не был раскрыт и не стал общедоступным, инструменты хакера не заняли бы много времени, чтобы взломать систему безопасности или даже угадать пароль. Как сказала в то время американский политик Кэти Портер, большинство родителей используют более надежные пароли, чтобы их дети не «смотрели слишком много YouTube на своем iPad».

Эти типы слабых паролей не редкость. Недавние исследования NCSC показали, что примерно каждый шестой человек использует имена своих питомцев в качестве паролей, а каждый третий использует один и тот же пароль на нескольких веб-сайтах и учетных записях.

Чтобы проиллюстрировать, как может выглядеть надежный пароль, мы собрали 12 основных методов взлома паролей, используемых злоумышленниками, которые позволят вам и вашему бизнесу лучше подготовиться к возможным атакам.

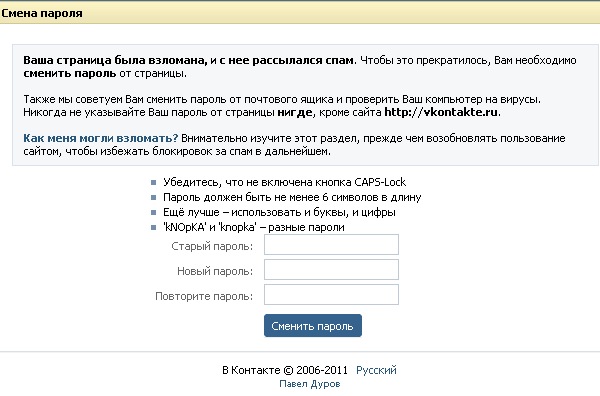

1. Фишинг

(Изображение предоставлено Shutterstock)Фишинг является одним из наиболее распространенных методов кражи паролей, используемых в настоящее время, и часто используется для других типов кибератак. Основанный на тактике социальной инженерии, его успех основан на способности обмануть жертву с помощью, казалось бы, законной информации, действуя со злым умыслом.

Компании прекрасно осведомлены о широко распространенных попытках фишинга в отношении своих сотрудников и часто проводят внутренние тесты на фишинг, как с явным уведомлением, так и с невольными лицами. Обычно фишинг осуществляется по электронной почте, но успех в фишинге также может быть достигнут с помощью других форм связи, таких как текстовые SMS-сообщения, известные как «смишинг».

Фишинг обычно включает в себя отправку электронного письма получателю с намерением заставить его перейти по вредоносной ссылке или загрузить вредоносное ПО. Во многих случаях орфографические ошибки или необычное форматирование будут явным признаком того, что что-то не так, однако самые изощренные атаки будут делать все возможное, чтобы казаться законными. В некоторых редких случаях вы даже можете увидеть атаки, объединяющие существующие потоки электронной почты.

В некоторых редких случаях вы даже можете увидеть атаки, объединяющие существующие потоки электронной почты.

Оттуда злоумышленники будут пытаться подтолкнуть пользователя к загрузке и открытию вредоносного документа или файла другого типа (обычно вредоносного ПО) в рамках более широкой попытки кражи данных. Это может быть кража паролей, заражение пользователя программой-вымогателем или даже создание скрытого бэкдора в среде жертвы для облегчения будущих атак.

СВЯЗАННЫЕ РЕСУРСЫ

Долгий путь к готовности к программам-вымогателям

Знакомство с большей правдой

БЕСПЛАТНАЯ ЗАГРУЗКА

Компьютерная грамотность с годами выросла и многие пользователи хорошо обучены тому, как обнаружить фишинговое электронное письмо. . Контрольные подсказки теперь широко известны, и люди знают, когда и как сообщить о подозрительном электронном письме на работе. Только самые лучшие кампании действительно убедительны, как, например, вышеупомянутые кампании по взлому электронной почты.

Электронные письма от предполагаемых принцев Нигерии, ищущих наследника, или фирм, действующих от имени богатых умерших родственников, в наши дни редки, хотя вы все еще можете найти странные, дико экстравагантные заявления то здесь, то там.

Наш недавний фаворит — дело о первом нигерийском астронавте, который, к сожалению, потерялся в космосе и нуждается в нас в качестве посредника для перевода 3 миллионов долларов Российскому космическому агентству, которое, по-видимому, совершает обратные полеты.

Говоря о социальной инженерии, это обычно относится к процессу обмана пользователей, заставляющего их поверить в то, что хакер является законным агентом. Обычная тактика хакеров заключается в том, чтобы звонить жертве и изображать из себя службу технической поддержки, запрашивая такие вещи, как пароли доступа к сети, чтобы оказать помощь. Это может быть так же эффективно, если делать это лично, используя фальшивую униформу и документы, хотя в наши дни это встречается гораздо реже.

Успешные атаки социальной инженерии могут быть невероятно убедительными и очень прибыльными, как это было в случае, когда генеральный директор британской энергетической компании потерял 201 000 фунтов стерлингов из-за хакеров после того, как они обманули его с помощью инструмента искусственного интеллекта, который имитировал голос его помощника.

3. Вредоносное ПО

Кейлоггеры, экранные скребки и множество других вредоносных инструментов подпадают под определение вредоносных программ, предназначенных для кражи личных данных. Наряду с вредоносным программным обеспечением с высокой степенью разрушительной активности, таким как программы-вымогатели, которые пытаются заблокировать доступ ко всей системе, существуют также узкоспециализированные семейства вредоносных программ, нацеленных конкретно на пароли.

Кейлоггеры и им подобные — одни из самых эффективных инструментов, которые хакеры могут использовать для получения доступа к паролям. Они будут записывать действия пользователя, будь то нажатия клавиш или снимки экрана, которые затем передаются хакеру. Некоторые вредоносные программы даже активно ищут в системе пользователя словари паролей или данные, связанные с веб-браузерами.

Некоторые вредоносные программы даже активно ищут в системе пользователя словари паролей или данные, связанные с веб-браузерами.

4. Атака полным перебором

Атака полным перебором — это своего рода общий термин, относящийся к множеству относительно простых методов, которые часто основаны на методе проб и ошибок.

Атака грубой силой часто может принимать форму взломщика, делающего обоснованные предположения. Например, имя пользователя может быть уже известно, и злоумышленник может даже знать жертву лично, поэтому предположения, связанные с известными датами рождения, любимыми спортивными командами и именами членов семьи, могут дать подсказки для правильного пароля, например LiverpoolFC9.7.

Они чем-то похожи на атаки по словарю (поясняются ниже), но часто им не хватает сложности, автоматизации и вычислительной сложности.

5. Атака по словарю

(Изображение предоставлено Shutterstock) Атаки по словарю аналогичны методам грубой силы, но включают хакеров, запускающих автоматические сценарии, которые берут списки известных имен пользователей и паролей и последовательно помещают их в систему входа. Это означает, что каждое имя пользователя должно быть проверено на соответствие каждому возможному паролю, прежде чем можно будет попытаться использовать следующее имя пользователя для каждого возможного пароля.

Это означает, что каждое имя пользователя должно быть проверено на соответствие каждому возможному паролю, прежде чем можно будет попытаться использовать следующее имя пользователя для каждого возможного пароля.

Этот метод требует больших вычислительных ресурсов и, как следствие, занимает довольно много времени. При использовании самых строгих стандартов шифрования паролей время проведения атаки по словарю часто увеличивается до неприемлемого уровня.

Есть опасения, что появление квантовых вычислений может сделать пароли бесполезными, учитывая вычислительную мощность, которой они обладают, и даже оборудование потребительского класса также угрожает паролям. Например, было показано, что графическому процессору Nvidia RTX 4090 требуется менее часа, чтобы взломать каждый восьмизначный пароль при одновременном запуске восьми из них. Это около 200 миллиардов различных вариантов, включая различные заглавные буквы, символы и цифры, расположенные в разном порядке в пароле.

6.

Атака по маске (Изображение предоставлено Shutterstock)

Атака по маске (Изображение предоставлено Shutterstock)В то время как атаки по словарю используют списки всех возможных комбинаций фраз и слов, атаки по маске гораздо более специфичны по своему масштабу, часто уточняя предположения на основе символов или чисел — обычно основанных в существующих знаниях.

Например, если хакер знает, что пароль начинается с цифры, он сможет настроить маску так, чтобы пробовать только эти типы паролей. Длина пароля, расположение символов, наличие специальных символов или количество повторений одного символа — это лишь некоторые из критериев, которые можно использовать для настройки маски.

Цель состоит в том, чтобы резко сократить время, необходимое для взлома пароля, и удалить любую ненужную обработку.

7. Атака на радужную таблицу

Всякий раз, когда пароль хранится в системе, он обычно шифруется с использованием «хэша» или криптографического псевдонима, что делает невозможным определение исходного пароля без соответствующего хэша. Чтобы обойти это, хакеры поддерживают и совместно используют каталоги, в которых записаны пароли и соответствующие им хэши, часто созданные из предыдущих взломов, что сокращает время, необходимое для взлома системы (используется при атаках методом грубой силы).

Чтобы обойти это, хакеры поддерживают и совместно используют каталоги, в которых записаны пароли и соответствующие им хэши, часто созданные из предыдущих взломов, что сокращает время, необходимое для взлома системы (используется при атаках методом грубой силы).

Радужные таблицы делают еще один шаг вперед, так как вместо простого предоставления пароля и его хэша они хранят предварительно скомпилированный список всех возможных версий открытого текста зашифрованных паролей на основе хэш-алгоритма. Затем хакеры могут сравнить эти списки с любыми зашифрованными паролями, которые они обнаружат в системе компании.

Большая часть вычислений выполняется до атаки, что значительно упрощает и ускоряет запуск атаки по сравнению с другими методами. Недостатком для киберпреступников является то, что огромное количество возможных комбинаций означает, что радужные таблицы могут быть огромными, часто размером в сотни гигабайт.

8. Сетевые анализаторы

Сетевые анализаторы — это инструменты, которые позволяют хакерам отслеживать и перехватывать пакеты данных, отправляемые по сети, и поднимать содержащиеся в них незашифрованные пароли.

Такая атака требует использования вредоносных программ или физического доступа к сетевому коммутатору, но может оказаться очень эффективной. Он не основан на использовании системной уязвимости или сетевой ошибки и поэтому применим к большинству внутренних сетей. Также принято использовать сетевые анализаторы как часть первой фазы атаки, за которой следуют атаки грубой силы.

Конечно, предприятия могут использовать эти же инструменты для сканирования собственных сетей, что может быть особенно полезно для диагностики или устранения неполадок. Используя сетевой анализатор, администраторы могут определить, какая информация передается в виде обычного текста, и применить политики, чтобы предотвратить это.

Единственный способ предотвратить эту атаку — защитить трафик, направив его через VPN или что-то подобное.

9. Паутина

СВЯЗАННЫЕ РЕСУРСЫ

Долгий путь к обеспечению готовности к программам-вымогателям

Знакомство с большей правдой

БЕСПЛАТНАЯ ЗАГРУЗКА

Спайдеринг — это процесс, при котором хакеры тщательно изучают свои цели, чтобы получить учетные данные на основе их активности. Этот процесс очень похож на методы, используемые при фишинговых атаках и атаках с использованием социальной инженерии, но требует от хакера гораздо большего объема работы, хотя в результате он, как правило, более успешен.

Этот процесс очень похож на методы, используемые при фишинговых атаках и атаках с использованием социальной инженерии, но требует от хакера гораздо большего объема работы, хотя в результате он, как правило, более успешен.

То, как хакер может использовать пауков, зависит от цели. Например, если целью является крупная компания, хакеры могут попытаться получить внутреннюю документацию, такую как справочники для новичков, чтобы понять, какие платформы и безопасность использует цель. Именно в них вы часто найдете руководства по доступу к определенным службам или заметки об использовании офисного Wi-Fi.

Компании часто используют пароли, которые каким-то образом связаны с их бизнес-деятельностью или брендом, главным образом потому, что это облегчает запоминание сотрудникам. Хакеры могут использовать это, изучая продукты, которые создает бизнес, чтобы составить список возможных комбинаций слов, которые можно использовать для поддержки атаки грубой силы.

Как и в случае со многими другими методами из этого списка, процесс сканирования обычно поддерживается средствами автоматизации.

10. Взлом в автономном режиме

Важно помнить, что не все взломы происходят через интернет-соединение. Фактически, большая часть работы выполняется в автономном режиме, особенно потому, что большинство систем устанавливают ограничения на количество догадок, разрешенных до блокировки учетной записи.

Взлом в автономном режиме обычно включает в себя процесс расшифровки паролей с использованием списка хэшей, которые, вероятно, были взяты из недавней утечки данных. Без угрозы обнаружения или ограничений формы пароля хакеры могут не торопиться.

Конечно, это можно сделать только после того, как первоначальная атака была успешно запущена, будь то получение хакером повышенных привилегий и доступ к базе данных, использование атаки с внедрением SQL или наткнувшись на незащищенный сервер.

11. Сёрфинг через плечо

Далеко не самый технически сложный метод в этом списке, сёрфинг через плечо является одним из самых элементарных, но эффективных методов, доступных хакерам, при условии правильного контекста и цели.

Несколько самоочевидно, серфинг через плечо просто показывает, как хакеры заглядывают через плечо потенциальной цели, пытаясь визуально отследить нажатия клавиш при вводе паролей. Это может происходить в любом общественном месте, например, в кафе, или даже в общественном транспорте, например, в самолете. Сотрудник может получить доступ к Интернету в полете, чтобы выполнить задачу перед посадкой, а хакер может сидеть рядом, высматривая возможность, например, записать пароль к учетной записи электронной почты.

Если вы регулярно или даже полурегулярно работаете в общественных местах, стоит подумать об использовании устройства, оснащенного технологией, которая не позволит посторонним глазам увидеть, что на дисплее. Например, EliteBook от HP часто поставляется с возможностью настройки устройства с экраном конфиденциальности Sure View. Другие сторонние варианты также доступны в интернет-магазинах, их можно просто разместить на дисплеях большинства ноутбуков, и они также доступны по цене.

12. Угадай

Если ничего не помогает, хакер всегда может попытаться угадать ваш пароль. Хотя существует множество менеджеров паролей, которые создают строки, которые невозможно угадать, многие пользователи по-прежнему полагаются на запоминающиеся фразы. Они часто основаны на хобби, домашних животных или семье, большая часть которых часто содержится на тех самых страницах профиля, которые пытается защитить пароль.

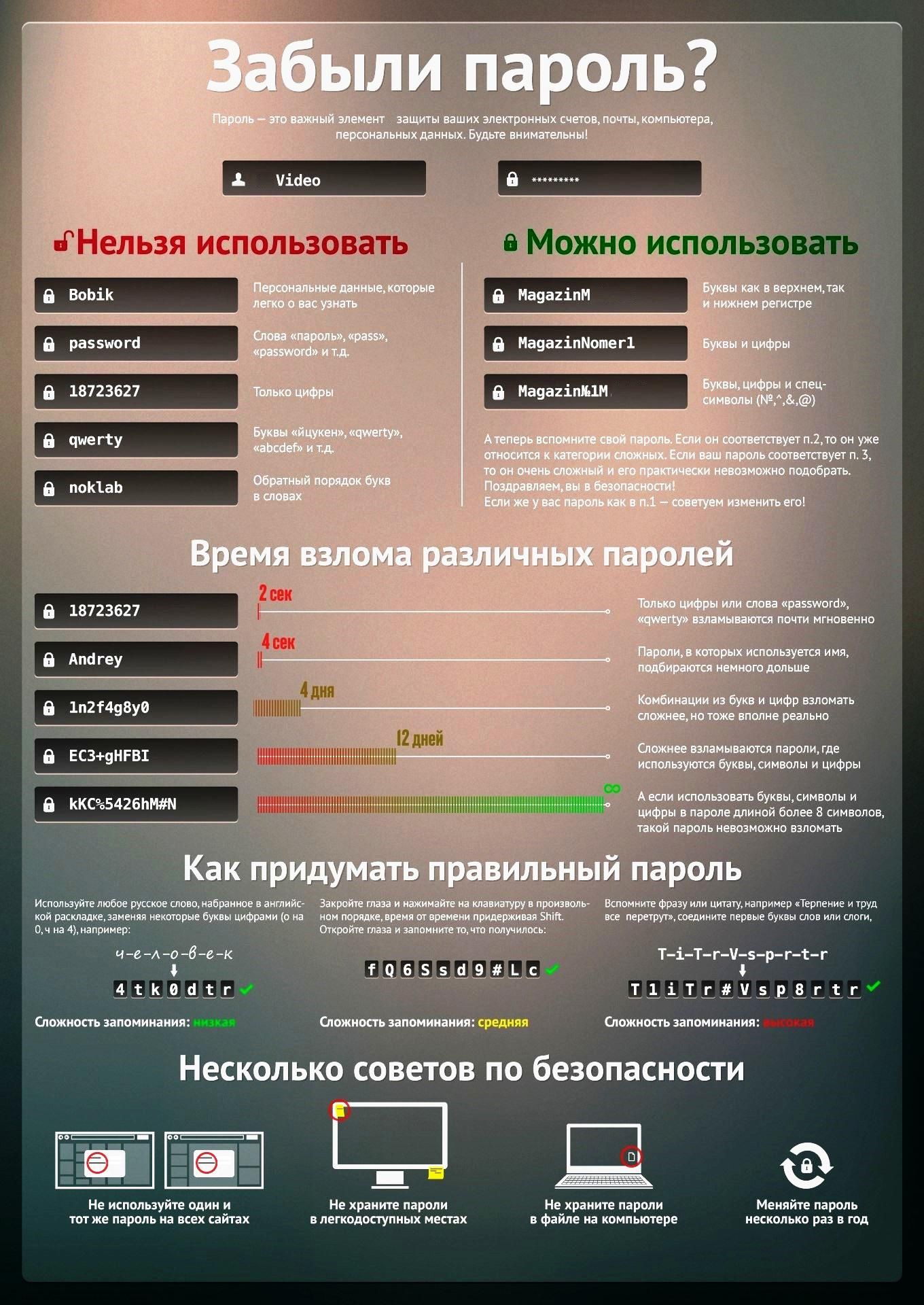

Как защитить свой пароль от хакеров

Лучший способ свести на нет многие из перечисленных здесь методов — поддерживать эффективную гигиену паролей. Что представляет собой надежный пароль, может варьироваться в зависимости от того, с кем вы разговариваете, но мы рекомендуем сделать пароль как можно более сложным, используя различные цифры, буквы разных регистров и символы.

Что так же важно, как и сам код, так это умение использовать разные пароли для каждой учетной записи, которой вы владеете. Независимо от того, насколько надежным является пароль, утечка данных поставит под угрозу вашу учетную запись и, следовательно, любые другие учетные записи, использующие этот пароль.

Естественно, запомнить даже небольшое количество сложных паролей будет непросто, поэтому мы рекомендуем использовать менеджер паролей. Многие из них бесплатны или входят в состав пакетов кибербезопасности и могут быть внедрены в бизнесе в качестве стандартной практики.

Ежедневная порция ИТ-новостей, обзоров, функций и идей прямо на ваш почтовый ящик!

Свяжитесь со мной, чтобы сообщить о новостях и предложениях от других брендов Future. Получайте электронные письма от нас от имени наших надежных партнеров или спонсоров. Информационный бюллетень ITProЕжедневная порция ИТ-новостей, обзоров, функций и идей прямо на ваш почтовый ящик!

Спасибо за регистрацию в ITPro. Вскоре вы получите электронное письмо с подтверждением.

Возникла проблема. Пожалуйста, обновите страницу и повторите попытку.

Отправляя свою информацию, вы соглашаетесь с Условиями использования и Политикой конфиденциальности и вам исполнилось 16 лет.Как взломать пароль: демонстрация и пошаговое видео

Хотите узнать, как легко взломать ваш ненадежный пароль? В этом выпуске Cyber Work Applied автор Infosec Skills Майк Мейерс показывает, насколько просто использовать атаку грубой силы или атаку по словарю паролей для взлома пароля.

Что такое взлом пароля?

Узнайте, как использовать Каина и Авеля для проведения атак на пароли в этом выпуске Cyber Work Applied.

Использование инструментов для взлома паролей: Как взломать пароль | Free Cyber Work Applied series

Слушатели Cyber Work получают бесплатные обучающие ресурсы по кибербезопасности. Нажмите ниже, чтобы получить бесплатные курсы и другие материалы.

Бесплатное обучение кибербезопасности

Пошаговое руководство по взлому паролей и демонстрация

Ниже приведена отредактированная стенограмма пошагового руководства Майка по взлому паролей.

Где хранятся пароли?

(0:10-0:59) Когда мы говорим о криптографических атаках, проще всего это интерпретировать как взлом паролей. Не слишком волнуйтесь. Прежде всего, давайте убедимся, что мы понимаем, о чем мы говорим, когда говорим о взломе паролей.

Если у вас есть какой-то сервер — веб-сервер, FTP-сервер, SSH-сервер, игровой сервер, операционная система с общим доступом к папкам, неважно, что это такое — вам понадобится список имен пользователей и паролей, хранящихся где-то на этой серверной системе. Теперь, если вы собираетесь их хранить, что вы должны сделать, тогда, когда кто-то входит в систему, он будет вводить имя пользователя и пароль, а затем заходить на этот сервер.

Теперь, если вы собираетесь их хранить, что вы должны сделать, тогда, когда кто-то входит в систему, он будет вводить имя пользователя и пароль, а затем заходить на этот сервер.

Что такое хеширование пароля?

(1:00-2:07) Вы должны сохранить пароль. Итак, как вы его храните? Ну, вы могли бы просто сохранить его в виде открытого текста. У вас может буквально быть список где-нибудь на вашем жестком диске, в котором говорится: Майк, а затем какой у него пароль, и Боб, и какой бы ни был его пароль, и Джанет, и какой бы ни был ее пароль». Мы могли бы это сделать.

Но недостатком является то, что если злоумышленник доберется до этого сервера, он может легко получить доступ к нашим паролям. Итак, традиционно то, что мы делаем с паролем, заключается в том, что когда мы создаем нового пользователя и заставляем его вводить пароль, пароль никогда не сохраняется на жестком диске; мы просто хэш его. Делаем хэш пароля.

Теперь, если у нас есть хэш пароля, хранящийся на сервере, и кто-то, являющийся клиентом, хочет войти в систему, сервер скажет, пожалуйста, введите свое имя пользователя и пароль.

Итак, они вводят имя пользователя и пароль на своей стороне, а затем хешируют их. Таким образом, хэш поступает через Интернет, а затем попадает на сервер. Затем сервер сравнивает хэши и таким образом входит в систему. На самом деле мы бы никогда не использовали открытый текст, за исключением самых примитивных ситуаций.

Взлом паролей означает взлом хэшей

(2:08– 3:05) Здесь важно понимать, что если вы хотите участвовать в криптографических атаках, если вы хотите взломать пароли, на самом деле вы взламываете хэши. .

Здесь важно несколько вещей. Во-первых, вы должны иметь возможность добраться до этого списка хэшей. Одна из самых сложных задач криптографических атак — это то, как вы попадаете на этот сервер и как вы получаете эти имена пользователей и списки паролей. Вы не знаете, что такое пароли, но как получить хотя бы список? Это варьируется для каждой отдельной вещи, которая существует.

Если вы хотите получить свою систему Windows, у нее есть собственный набор паролей и хэшей. Если вы хотите получить доступ к FTP-серверу, это зависит от бренда. У них свои логины и пароли. Большая часть криптографических атак на самом деле заключается не во взломе хэшей, а в том, чтобы добраться до них. И я не буду освещать это в этом разделе, потому что есть огромные группы людей, которые тратят много времени на самые разные вещи, чтобы выяснить, как добраться до этих разных вещей.

Если вы хотите получить доступ к FTP-серверу, это зависит от бренда. У них свои логины и пароли. Большая часть криптографических атак на самом деле заключается не во взломе хэшей, а в том, чтобы добраться до них. И я не буду освещать это в этом разделе, потому что есть огромные группы людей, которые тратят много времени на самые разные вещи, чтобы выяснить, как добраться до этих разных вещей.

Вы не можете обратить хэш

(3:06- 3:49) Второе, о чем нам нужно поговорить, это то, что если пароль хранится в хэше, у вас нет возможности обратить этот хеш к подскажите какой пароль. Этого просто не произойдет.

Вместо этого мы собираемся генерировать хэши до тех пор, пока не получим хэш, копию которого у нас есть, и теперь, когда у нас есть копия, мы знаем, что это за хеш, потому что мы сами его сгенерировали и тогда мы знаем, какой пароль.

Итак, когда мы говорим о криптографических атаках и, в частности, — мы будем говорить об атаках грубой силы, атаках по словарю, радужных таблицах и подобных вещах — помните, что мы делаем больше всего на свете else генерирует хэши и делает сравнение. Когда мы сравним правильные, мы наконец сможем сказать, что у нас есть пароль.

Когда мы сравним правильные, мы наконец сможем сказать, что у нас есть пароль.

Поиск списка хэшей в FreeSSH

(3:50- 5:36) Я хочу немного пройтись по этому процессу, и лучший способ сделать это — выбрать произвольный сервер для атаки. В этом случае я собираюсь использовать программу под названием Free SSH, и она у меня есть прямо здесь. Итак, это бесплатный SSH. Free SSH — замечательный маленький сервер SSH и Telnet. Я использую эту вещь в течение многих лет; в этом нет ничего особенного, но одна из забавных вещей заключается в том, что у него есть эти учетные записи пользователей.

Итак, я собираюсь добавить пользователя, и я собираюсь добавить пользователя по имени Тимми, и есть все эти разные способы хранения вещей. Я мог бы использовать NT, которая является операционной системой Windows. В этом случае я буду использовать пароль, хранящийся в виде хэша SHA1. Я дам ему опасно простой пароль и назову его м-и-к-е, все в нижнем регистре. Не пытайтесь использовать такой маленький пароль дома. Тогда что я хочу, чтобы этот парень мог делать с этим конкретным инструментом SSH.

Тогда что я хочу, чтобы этот парень мог делать с этим конкретным инструментом SSH.

Теперь у меня есть этот Тимми, и я хочу идти вперед, и я хочу — прежде всего, я должен выяснить, где этот пароль Тимми. Для этого все, что я сделал, это на самом деле получил бесплатный SSH для сохранения этого конкретного. Мне пришлось провести много исследований для этой старой программы, но я, наконец, нашел документацию, в которой говорится, что все пароли с хешем SHA-1 хранятся в этом маленьком файле прямо здесь. Так что я мог бы открыть этот файл и прокрутить его. Здесь я вижу некоторые другие учетные записи пользователей. Но вот учетная запись Тимми прямо здесь, и это настоящий хэш, в котором хранится этот пароль m-i-k-e.

Использование Каина и Авеля для атаки грубой силы

(5:37- 8:13) Теперь, когда у меня есть хеш, мне нужен какой-нибудь инструмент, который я мог бы взять это хеш-значение, добавить его и сказать, продолжай работать кучу хэшей, пока не найдете тот, который соответствует этому. И этот процесс, который мы называем атакой грубой силы, может быть выполнен самыми разными способами. Теперь, для этого конкретного примера, я собираюсь использовать старую программу под названием Cain and Abel. Позвольте мне показать вам этого парня.

И этот процесс, который мы называем атакой грубой силы, может быть выполнен самыми разными способами. Теперь, для этого конкретного примера, я собираюсь использовать старую программу под названием Cain and Abel. Позвольте мне показать вам этого парня.

Итак, это Каин и Авель. Теперь мне нужно предупредить вас о Каине и Авеле, прежде чем мы начнем. Прежде всего, Каин и Авель — это очень, очень мощный инструмент, но он очень устарел, поэтому, хотя я использую здесь современную систему Windows 10, есть много функций Windows 10, которые на самом деле просто не доступны. в игру больше.

Другое дело, что всякий раз, когда мы говорим о подобных криптографических инструментах, их не всегда легко использовать. Это было бы похоже на то, как если бы кто-то сказал: «Эй, давай сделаем бухгалтерскую электронную таблицу», и я дал бы вам Excel. Конечно, это хороший инструмент, но вы действительно должны понимать, что происходит. Итак, здесь есть много шагов, с которыми я знаком, потому что я знаком с этим инструментом, но вы должны провести небольшой эксперимент на себе.

Итак, мы смотрим на это, и здесь есть функция взломщика. Вы видите это, и оно говорит, что вы хотите взломать? Это разные виды хэшей, потому что это в основном то, что мы хешируем в этом мире. Итак, я знаю, что это хэш SHA-1, потому что Free SSH хранит данные именно так.

Вот мой хэш-инструмент SHA-1. Что мне нужно сделать, прежде всего, так это перейти и захватить этот гашиш. Я просто делаю обычную старую копию, и мне нужно положить ее в взломщик. И что я сделал сейчас, так это вставил в него этот хэш SHA-1.

Итак, давайте приступим к взлому. Итак, что мы собираемся сделать в первую очередь, так это применить грубую силу. По сути, мы собираемся сказать: Каин и Авель, я хочу, чтобы вы начали с буквы «а», составили хэш SHA-1, составили букву «б», создали хеш SHA-1, прошлись по всем этим, затем сделайте «aa», затем сделайте «ab», затем сделайте «abcd». Вы понимаете, что это может занять немного времени? Ну, это абсолютно так. Итак, давайте посмотрим, что происходит.

Итак, что мы собираемся сделать, так это атаку грубой силы. Теперь вы заметите, что у меня здесь много вариантов, и у всех этих взломщиков есть какой-то инструмент, подобный этому, так что он скажет: просто используйте строчные буквы и цифры. Теперь, для краткости, я собираюсь сделать это еще проще, и я просто скажу, просто используйте строчные буквы.

Почему длинные пароли труднее взломать

(8:14- 9:14) Теперь я хочу, чтобы вы обратили внимание на пространство ключей. Так что прямо сейчас я нахожусь в тысячах, миллионах, миллиардах, триллионах, газиллионах — количество перестановок, которые нужно пройти, чтобы получить каждую возможную комбинацию, просто используя 26 букв алфавита, как вы можете видеть, огромно . Но есть еще кое-что, что мы знаем. И снова, я обманываю здесь, ребята, просто потому, что знаю, что пароль очень, очень короткий.

Я хочу, чтобы вы следили за пространством ключей, пока я уменьшаю возможную длину пароля. Так что смотрите, что происходит с этим пространством ключей, пока я делаю число все короче и короче.

Одна из причин, по которой люди всегда советуют использовать длинные пароли, вы только что видели прямо здесь. Чем длиннее пароль, тем сложнее мне его взломать. В сценарии грубой силы, если вы используете сложные пароли с прописными и строчными буквами, числами и всем прочим, они начинают складываться в месяцы, дни, годы, что-то вроде того, что можно взломать с помощью Каина и Авеля.

Взлом простого пароля «mike»

(9:15-10:01) Итак, что я сделал здесь, так это то, что я сократил его максимум до восьми символов, и давайте продолжим, начнем и посмотреть, что происходит.

Если вы взглянете сюда, это было почти мгновенно, но вы увидите, что пароль был Майк. Так что это один из примеров грубой силы.

Теперь еще раз вспомните, что делает грубая сила. Он буквально генерируется на основе предопределенного набора символов, который я для него настроил. Я сказал, давайте начнем только с букв алфавита и только с нижнего регистра. А потом это прошло сквозь них. Итак, вы можете видеть, что за очень, очень короткий промежуток времени было выполнено около триллиона итераций.

Итак, вы можете видеть, что за очень, очень короткий промежуток времени было выполнено около триллиона итераций.

Почему вам нужны сложные пароли

(10:02- 11:14) Давайте посмотрим на это еще раз, и представьте, что на этот раз, допустим, у меня был большой сложный пароль.

Итак, давайте изменим предопределенный набор символов, так что это будут строчные буквы, прописные буквы и цифры. Вы видите это прямо там? Теперь наблюдайте за клавишным пространством, когда я начинаю поднимать его. Ты видишь это? Я уже до экспоненциальных обозначений.

Это действительно хороший пример того, почему мы используем сложные пароли. Мы используем сложные пароли, чтобы усложнить криптографические атаки. Период.

Вот один пример. В этом конкретном примере мы просто провели атаку грубой силы. Как видите, когда все усложняется, атака грубой силы может стать невероятно обременительной. Теперь это просто обычная настольная система среднего уровня. Если бы я захотел, я мог бы купить компьютерные системы или собрать их самостоятельно, которые используют графические процессоры и всю эту дополнительную мощность, и они могут выполнять вычисления намного быстрее, но это все равно становится очень сложно.

Использование Каина и Авеля для атаки по словарю

(11:15-14:56) Итак, что мы хотим сделать, так это пойти дальше и провести атаку, но давайте сделаем некоторые предположения. Одна из вещей, которые мы знаем о людях, заключается в том, что я не думаю, что когда-либо встречал кого-то, кто использовал бы пароль 12XF9L&2, верно?

Мы, люди, склонны использовать словарные слова — Майк47, Тимми22 и 1Джонни5 — и мы превратили все О в нули, и вы знаете все эти вещи. Что ж, если мы это знаем, мы можем провести другой вид атаки, называемый атакой по словарю.

Атака по словарю начинается с использования текстового файла, заполненного словарными словами. Он возьмет эти словарные слова, а затем будет манипулировать ими. Например, если я поместил слово «майк» в словарь, я мог бы сказать взломщику, чтобы он пошел, не делал просто «майк», а делал М-И-К-Е с большой буквы, а затем делал МАЙК1, МАЙК2, МАЙК47 и все такое прочее.

Таким образом, атака по словарю всегда, всегда начинается с текстового файла, полного словарных слов. Итак, давайте попробуем атаку по словарю. Хорошо, так что давайте возьмем этот хеш еще раз, и я собираюсь подключить его сюда. Итак, вот мой хэш.

Итак, давайте попробуем атаку по словарю. Хорошо, так что давайте возьмем этот хеш еще раз, и я собираюсь подключить его сюда. Итак, вот мой хэш.

Вся идея атаки по словарю заключается в том, что мы должны передать атакующему инструменту словарь. Так что у меня очень упрощенный. Если вы посмотрите сюда, я сделал небольшой файл под названием Dictionary.txt, и вы могли видеть, что у меня есть все о чем, девять слов.

Имейте в виду, что вы можете скачать словари из Интернета, которые содержат сотни и сотни тысяч различных слов, поэтому словари могут быть огромными, огромными устройствами. Опять же, я обманываю ради краткости, и поэтому у нас есть готовый словарь.

Давайте приступим к атаке по словарю. На этот раз я собираюсь пойти дальше и выбрать «Атака по словарю», и вы увидите, что я уже предварительно выбрал этот текстовый файл.

Теперь, это довольно удобный инструмент, потому что он всегда помнит, где вы остановились, и я уже проводил атаку раньше. Он помнит, что я нахожусь в конце файла, поэтому мне нужно пройти через этот небольшой процесс, чтобы сказать ему вернуться к началу.

Что я собираюсь сделать, так это запустить его, и бум, вы можете видеть, почти мгновенно, я получил ответ. Теперь я сделал это проще, потому что пароль состоит всего из четырех символов, и все они строчные буквы альфа, поэтому для краткости это работает очень хорошо. Но давайте посмотрим здесь немного подробнее.

Вы заметите, что говорите взломщикам, как обращаться с определенным типом слов. Так, например, вот один, где говорится, что если слово написано строчными буквами, то попробуйте также использовать его как прописные или наоборот, если слово в словаре написано только прописными буквами.Вот, можно сказать, делайте регистровые перестановки. Теперь смотри, если я нажму на это. На самом деле он отключает пару из них, потому что теперь он говорит: измените только вторую букву на заглавную, измените третью букву или что-то еще.

И еще одно, здесь, внизу, может быть знакомо некоторым из вас, ребята, это добавление двух цифр в конце. Итак, какое бы ни было слово, если это майк, делайте mike1, mike2, mike3, mike4, вплоть до mike99.

По умолчанию пароль на ней не установлен. Если вы изменяли настройки аккаунта и не помните и их тоже – данный способ вам, к сожалению, не подходит.

По умолчанию пароль на ней не установлен. Если вы изменяли настройки аккаунта и не помните и их тоже – данный способ вам, к сожалению, не подходит.