: остановите шпионов, которые крадут ваши вещи.

Обновлено 20 февраля 2023 г.

Наш генератор паролей очень прост в использовании. Просто включите или выключите параметры использования прописных букв, цифр и специальных символов, а затем используйте ползунок, чтобы выбрать длину вашего пароля. Нажмите Создать пароль и появится случайно сгенерированный пароль.

Используйте символы верхнего регистра

Используйте цифры

Используйте специальные символы

Длина пароля: {{passwordLength}}

Генератор случайных паролей

и вам удастся защитить вашу конфиденциальную и личную информацию. Таким образом, генератор случайных паролей дает вам преимущество перед людьми, пытающимися вторгнуться в вашу личную жизнь.

Для надежного пароля, обеспечивающего защиту от атак грубой силы, рекомендуется использовать комбинацию из прописные букв, строчные букв и цифр и символов .

Почему важны пароли?

При настройке новой учетной записи, будь то Facebook, банковский счет или музыкальный онлайн-сервис, вы хотите, чтобы она была безопасной и защищенной от злоумышленников. Конечно, банковские счета и учетные записи в социальных сетях имеют первостепенное значение, когда речь идет о защите вашей личной информации от посторонних глаз. Но на самом деле любой сайт, на котором хранится конфиденциальная информация, является мишенью для взлома.

По данным IBM Security, ежегодно происходит около 1,5 миллиона кибератак, что составляет около 4000 в день или около 170 в час.

Основным мотивом этих кибератак, по-видимому, является киберпреступность. На самом деле, согласно ежегодному отчету Verizon, по состоянию на февраль 2017 года 64,5% этих кибератак являются результатом прямых киберпреступлений. Это означает, что вы, я и любой другой человек, имеющий подключение к Интернету, может стать потенциальной жертвой.

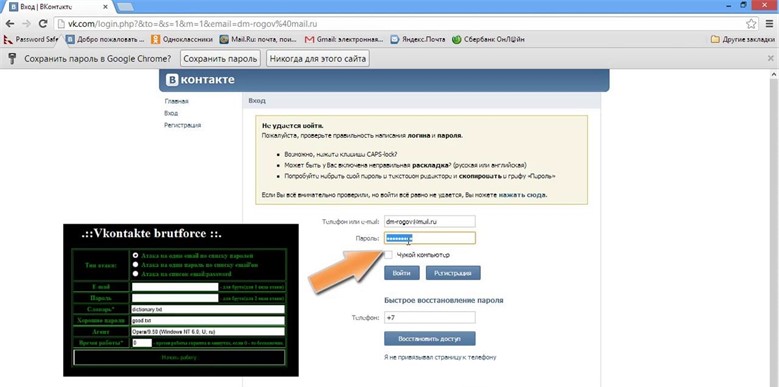

Многие из этих хакеров используют атаки грубой силы, чтобы взломать код вашего имени пользователя и пароля. Фактически, отчет Verizon указывает, что успешные утечки данных были вызваны слабыми или украденными паролями в 76% случаев. Урок здесь заключается в том, что более надежный пароль и принятие более эффективных мер безопасности спасли бы многих людей от горя.

Фактически, отчет Verizon указывает, что успешные утечки данных были вызваны слабыми или украденными паролями в 76% случаев. Урок здесь заключается в том, что более надежный пароль и принятие более эффективных мер безопасности спасли бы многих людей от горя.

Что делает пароль хорошим?

Создание надежного пароля — это не роскошь, которую можно отложить на потом. Это важный элемент защиты ценной информации и конфиденциальности. Разница между слабым паролем и надежным паролем может быть разницей между предотвращением вторжения в ваши самые личные и конфиденциальные учетные записи и предоставлением хакерам свободы действий с вашими данными.

По данным BetterBuys, инструмента оценки времени взлома пароля, профессиональному хакеру потребуется около 0,23 миллисекунды (плюс-минус, в зависимости от используемых инструментов), чтобы взломать стереотипно слабый пароль. Примером может служить пароль, состоящий из шести символов нижнего регистра и без цифр или специальных символов.

Добавление заглавных букв удлиняет работу хакера до более чем 20 часов. Добавляя больше сложностей, таких как специальные символы, числа и т. д., это увеличило бы оценку времени примерно до полутора месяцев.

Рандомизация

Рандомизация играет важную роль в создании эффективных паролей. Они становятся сильнее по мере добавления уровней сложности. А рандомизация — полезный инструмент для усложнения пароля. Используя простую формулу перестановки и комбинации, а также грубую оценку, пароль длиной 8 символов, используя 26 строчных и 26 прописных букв, а также 10 цифровых цифр и, скажем, 7 специальных символов, даст около 514 триллионов комбинаций. Теперь это очень большое число для взлома хакером.

Даже хакеру с продвинутыми системами и ресурсами было бы трудно взломать такой пароль. Когда хакер сталкивается с подобными ситуациями, он обычно переходит к другим, более слабым целям. Или, если они полны решимости получить вашу информацию, они могут проверить ваши учетные записи в социальных сетях и искать подсказки, такие как имена ваших детей, имя вашей кошки или ваше любимое место для посещения.

Рандомизатор предлагает вам триллионы доступных паролей. Вопреки мнению некоторых людей, человеческий мозг на самом деле не может рандомизировать последовательности букв и цифр. Мы склонны возвращаться к тому, что нам наиболее знакомо. Вот почему хакеры ищут вещи, которые вы могли бы использовать в качестве пароля. Как только хакеру будет с чем работать, он может начать взламывать пароль.

Другие способы усилить пароли

Лучший способ создать надежный пароль — создать его случайным образом, поскольку это снижает вероятность того, что вы полагаетесь на личную информацию при его создании. Но есть и несколько других способов усилить пароли:

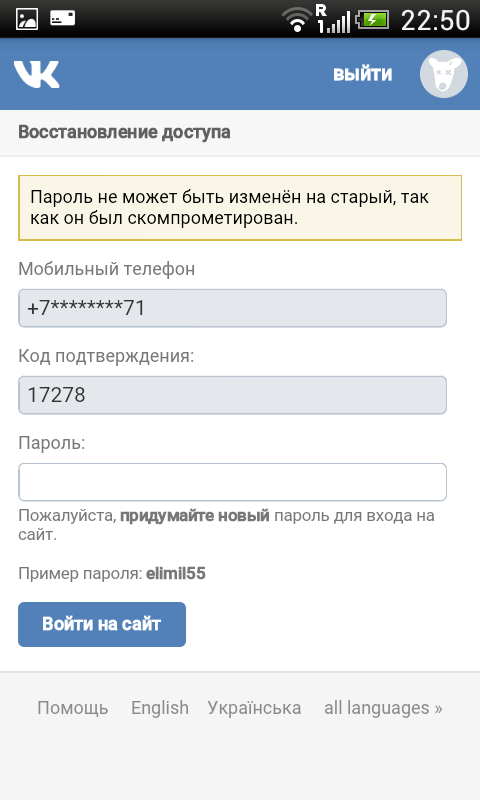

Часто меняйте пароли: это очень важно, потому что так вы опередите хакеров. Кроме того, с помощью генератора случайных паролей вы можете чаще менять свои пароли без необходимости постоянно придумывать один каждый раз, когда вносите изменения.

Храните пароли в надежном месте: сверхдлинный и сложный пароль не принесет вам много пользы, если вы сохраните его в текстовом файле на рабочем столе. Вместо этого используйте менеджер паролей, чтобы сохранить вашу личную информацию в тайне.

Вместо этого используйте менеджер паролей, чтобы сохранить вашу личную информацию в тайне.

Будьте осторожны при доступе к своим учетным записям: все больше и больше людей работают в пути, но использование общедоступных точек доступа Wi-Fi может подвергнуть риску ваши данные. И никакая генерация случайных паролей не может это исправить. Помните о том, к какой информации вы хотите получить доступ, потягивая латте. Некоторые данные лучше всего доступны из дома.

Что такое Джон Потрошитель и как он работает?

Перейти к содержимомуПредыдущий Следующий

- Посмотреть увеличенное изображение

Что такое Джон Потрошитель и как он работает?

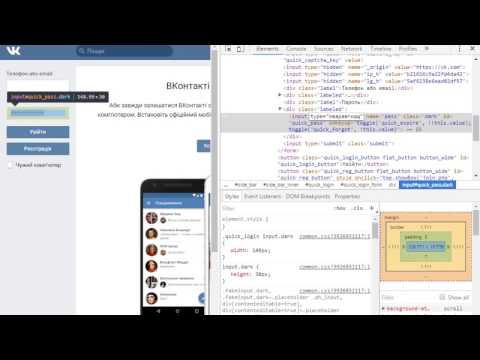

John the Ripper — бесплатная программа для взлома паролей. Он был разработан для проверки надежности паролей, перебора зашифрованных (хешированных) паролей и взлома паролей с помощью атак по словарю. John the Ripper является частью семейства инструментов Rapid7 для тестирования на проникновение и взлома. Кроме того, Джон уже установлен на Kali Linux.

Кроме того, Джон уже установлен на Kali Linux.

Во-первых, мы выступаем за этичный взлом.

Первоначально разработанный для операционной системы Unix, он может работать на многих различных платформах. John the Ripper поддерживает сотни типов хэшей и шифров, в том числе для:

- паролей пользователей разновидностей Unix (Linux, Solaris и т. д.)

- macOS

- Окна

- Веб-приложения (например, WordPress)

- Серверы баз данных (SQL, LDAP и т. д.)

- Захват сетевого трафика

- Зашифрованные закрытые ключи (такие как SSH и криптовалютные кошельки)

- Файловые системы и диски

- Архивы (ZIP, RAR, 7z)

- Файлы документов (PDF, Microsoft Office и т. д.)

Инструмент поставляется в двух версиях:

- Лицензия GNU : это бесплатная версия с открытым исходным кодом (FOSS).

- Pro : он предназначен для использования профессиональными тестировщиками пера, имеет дополнительные функции, такие как многоязычные списки слов, оптимизация производительности и поддержка 64-битной архитектуры.

Эта версия наиболее часто используется среди пентестеров для взлома паролей.

Эта версия наиболее часто используется среди пентестеров для взлома паролей.

Разумеется, в репозитории GitHub с открытым исходным кодом также доступен расширенный релиз для сообщества.

Официальный сайт John the Ripper находится на Openwall. Вы можете получить исходный код и двоичные файлы там.

Как работает Джон Потрошитель?

Джон Потрошитель работает тремя способами:

- Атака по словарю : В этом режиме Джон Потрошитель берет образцы текстовых строк (обычно из файла, называемого списком слов, содержащего большое количество слов, фраз и возможных паролей). полученный из ранее утекших дампов или утечек данных), шифруя его в том же формате, что и проверяемый пароль, и сравнивая вывод с зашифрованной строкой. Словарные слова также могут быть изменены случайным образом, чтобы проверить, работают ли они таким образом

- Атака полным перебором: Во-первых, посмотрите этот блог.

В этом типе атаки John the Ripper просматривает все возможные открытые тексты, хешируя каждый из них, а затем сравнивая его с входным хэшем. Джон использует таблицы частоты символов, чтобы сначала попробовать открытые тексты, содержащие более часто используемые символы. Процесс может быть эффективным, но мучительно медленным, иногда на это уходят годы. Именно поэтому специалисты по безопасности предлагают выбирать длинный и сложный пароль, состоящий из комбинации разных типов символов. Тем не менее, этот положительный момент также важен, поскольку этот метод может идентифицировать те пароли, которые не существуют в словаре.

В этом типе атаки John the Ripper просматривает все возможные открытые тексты, хешируя каждый из них, а затем сравнивая его с входным хэшем. Джон использует таблицы частоты символов, чтобы сначала попробовать открытые тексты, содержащие более часто используемые символы. Процесс может быть эффективным, но мучительно медленным, иногда на это уходят годы. Именно поэтому специалисты по безопасности предлагают выбирать длинный и сложный пароль, состоящий из комбинации разных типов символов. Тем не менее, этот положительный момент также важен, поскольку этот метод может идентифицировать те пароли, которые не существуют в словаре. - Радужные таблицы : Таким образом, предварительно вычисленный список хэшей паролей (полученный из часто используемых паролей) сравнивается с существующим дампом данных, чтобы найти правильный пароль в текстовой форме. Этот способ быстрее, чем брут-форс, но он будет неэффективен, когда хэши паролей засолены, а значения засолки слишком велики, что увеличивает общую сложность.

Эта версия наиболее часто используется среди пентестеров для взлома паролей.

Эта версия наиболее часто используется среди пентестеров для взлома паролей. В этом типе атаки John the Ripper просматривает все возможные открытые тексты, хешируя каждый из них, а затем сравнивая его с входным хэшем. Джон использует таблицы частоты символов, чтобы сначала попробовать открытые тексты, содержащие более часто используемые символы. Процесс может быть эффективным, но мучительно медленным, иногда на это уходят годы. Именно поэтому специалисты по безопасности предлагают выбирать длинный и сложный пароль, состоящий из комбинации разных типов символов. Тем не менее, этот положительный момент также важен, поскольку этот метод может идентифицировать те пароли, которые не существуют в словаре.

В этом типе атаки John the Ripper просматривает все возможные открытые тексты, хешируя каждый из них, а затем сравнивая его с входным хэшем. Джон использует таблицы частоты символов, чтобы сначала попробовать открытые тексты, содержащие более часто используемые символы. Процесс может быть эффективным, но мучительно медленным, иногда на это уходят годы. Именно поэтому специалисты по безопасности предлагают выбирать длинный и сложный пароль, состоящий из комбинации разных типов символов. Тем не менее, этот положительный момент также важен, поскольку этот метод может идентифицировать те пароли, которые не существуют в словаре.