Текущие тенденции и методы фишинга и мошенничества в 2022 году

Существует два основных вида интернет-мошенничества, направленных на кражу данных и денег пользователей: фишинг и мошенничество. Фишеры в первую очередь стремятся получить конфиденциальную информацию от жертв, такую как учетные данные или данные банковской карты, в то время как мошенники используют социальную инженерию, чтобы убедить жертвы перевести деньги по собственному желанию.

История мошенничества и фишинга

Термин «фишинг» был придуман еще в 1996 года, когда киберпреступники атаковали пользователей крупнейшего на тот момент интернет-провайдера America Online (AOL). Выдавая себя за сотрудников AOL, мошенники отправляли сообщения, в которых просили пользователей подтвердить свои учетные записи или запрашивали реквизиты для оплаты. Этот метод фишинга личных данных используется и сегодня, потому что, к сожалению, продолжает давать результаты.

Также в 1990-х годах появились первые онлайн-мошенничества. Когда банки начали развертывать интернет-банкинг, мошенники рассылали пользователям текстовые сообщения якобы от родственников с настоятельной просьбой перевести деньги на реквизиты, указанные в сообщении.

Когда банки начали развертывать интернет-банкинг, мошенники рассылали пользователям текстовые сообщения якобы от родственников с настоятельной просьбой перевести деньги на реквизиты, указанные в сообщении.

К началу 2000-х годов благотворительность стала распространенной темой мошенничества: например, после сильного землетрясения и цунами в Индийском океане в 2004 году пользователи получали сообщения от поддельных благотворительных организаций с просьбами о пожертвованиях. Примерно в то же время фишеры начали атаковать системы онлайн-платежей и интернет-банки. Поскольку учетные записи пользователей в те времена были защищены только паролем, злоумышленникам было достаточно выманить эту информацию, чтобы получить доступ к деньгам жертв. Для этого они рассылали электронные письма от имени таких компаний, как PayPal, с просьбой перейти на поддельный сайт с корпоративным логотипом и ввести свои учетные данные. Чтобы их сайты выглядели более правдоподобно, киберпреступники зарегистрировали несколько доменов, очень похожих на оригинал, отличающихся всего двумя-тремя буквами. Невнимательный пользователь легко может принять подделку за настоящий сайт банка или платежной системы. Кроме того, мошенники часто использовали личную информацию с собственных страниц жертв в социальных сетях, чтобы сделать свои атаки более целенаправленными и, следовательно, более успешными.

Невнимательный пользователь легко может принять подделку за настоящий сайт банка или платежной системы. Кроме того, мошенники часто использовали личную информацию с собственных страниц жертв в социальных сетях, чтобы сделать свои атаки более целенаправленными и, следовательно, более успешными.

С течением времени онлайн-мошенничество становилось все более изощренным и убедительным. Киберпреступники научились успешно имитировать официальные сайты брендов, делая их практически неотличимыми от оригинала, и находить новые способы обращения к жертвам. Появились сервисы, специализирующиеся на создании фейкового контента, и тогда фишинг действительно пошел в гору. Теперь под удар попали не только личные данные и финансы рядовых пользователей, но и политики и крупный бизнес.

В этом отчете рассматриваются основные тенденции, методы и приемы фишинга, актуальные в 2022 году.

Фишинг и мошенничество: современные виды мошенничества

Фишинг:

Фишеры могут подбирать учетные данные в абсолютно любых онлайн-сервисах: банках, социальных сетях , правительственные порталы, интернет-магазины, почтовые службы, компании по доставке и т. д. Но чаще всего в зоне риска находятся клиенты топовых брендов, потому что люди используют и доверяют им больше, чем более мелким брендам, что повышает вероятность успешной атаки.

д. Но чаще всего в зоне риска находятся клиенты топовых брендов, потому что люди используют и доверяют им больше, чем более мелким брендам, что повышает вероятность успешной атаки.

Для извлечения заветной информации киберпреступники пытаются убедить жертв, что они входят в систему на реальном сайте соответствующей компании или сервиса или что они делятся своими учетными данными с сотрудником компании. Часто поддельные сайты внешне ничем не отличаются от оригинала, и даже опытный пользователь может быть обманут. Фишеры умело копируют верстку и дизайн официальных сайтов, добавляя на свои страницы дополнительные детали, такие как поддержка в чате (обычно неактивном) и ссылки на реальные сервисы для внушения доверия.

Фишинговый сайт с поддержкой чата

В последнее время, наряду с онлайн-фишингом, набирает обороты вишинг (голосовой фишинг). Мошенники либо звонят жертвам напрямую, либо используют различные уловки, чтобы заставить их сделать звонок, после чего пытаются получить их личные данные и деньги по телефону.

Ложное сообщение о проблемах с Windows, в связи с чем жертва должна позвонить мошенникам

Также актуален целевой или целевой фишинг , который, как следует из названия, нацелен на конкретного человека или организацию. Целевые фишинговые электронные письма и сайты гораздо более персонализированы, чем массовые рассылки, поэтому их очень трудно отличить от настоящих.

Мошенничество

В то время как фишеры нацелены как на бизнес, так и на обычных интернет-пользователей, мошенники охотятся в основном на последних. Большинство мошенников работают, предлагая жертве простой способ заработать кучу денег или шанс выиграть ценный приз или получить что-то бесплатно или с огромной скидкой. Основная цель этого типа угроз — сбор денег, но мошенники также могут собирать личные данные жертвы для последующей продажи или использования в других схемах.

На скриншоте ниже, например, жертве сообщают, что она выиграла смартфон, и просят заплатить небольшую плату за его доставку, а также указывают адрес электронной почты, дату рождения, пол, номер телефона, и домашний адрес.

Форма для сбора персональных данных для отправки фиктивного приза

В большинстве случаев мошенники запрашивают эти данные, чтобы убедить жертву в том, что приз действительно будет отправлен, а не хранят их. Однако некоторые мошенники могут сохранять всю информацию, введенную на своих сайтах, с целью последующей рассылки вредоносных электронных писем якобы от жертв с использованием их имен и адресов.

Помимо обещаний легких денег и ценных призов, мошенники активно заманивают пользователей на несуществующие сайты знакомств. Например, они могут отправить приглашение в чат с другими пользователями вместе со ссылкой на мошеннический сайт и привлекательными фотографиями. Оказавшись на поддельном сайте, пользователю говорят, что он может получить премиальный доступ к платформе знакомств практически бесплатно, но срок действия предложения истекает сегодня. Им просто нужно зарегистрироваться и заплатить небольшую плату.

Предложение активировать премиум-аккаунт на поддельном сайте знакомств

Есть и другие способы привлечения жертв на мошеннические сайты: «продажа» востребованных или дефицитных товаров, поездки с единомышленниками и т. д. В общем, если что-то пользуется популярностью у пользователей, мошенники используют это как приманку. .

д. В общем, если что-то пользуется популярностью у пользователей, мошенники используют это как приманку. .

Распространение

Хотя большинство мошеннических и фишинговых атак начинаются с массовых электронных писем, содержащих ссылки на поддельные веб-сайты, сегодня все большее распространение получают альтернативные векторы атак. Существует так много различных платформ для связи и обмена данными, которые злоумышленники могут использовать для распространения фишинговых ссылок.

Мессенджеры

Одним из основных векторов фишинга и мошенничества являются такие мессенджеры, как WhatsApp и Telegram.

Пользователи WhatsApp могут получить мошенническое сообщение либо от самих киберпреступников, либо от кого-то из их списка контактов. Чтобы распространять свои аферы, злоумышленники рассылают сообщения от имени популярных брендов или государственных учреждений, но не стесняются вовлекать и пользователей. В частности, чтобы получить подарок, обещанный в сообщении, они часто заставляют жертву переслать его всем или некоторым своим контактам.

Киберпреступники заставляют жертву переслать ссылку на поддельную раздачу своим контактам в WhatsApp

В последнее время в Telegram появилось много каналов, обещающих призы или схемы инвестирования в криптовалюту. В чатах популярных Telegram-каналов также обитают мошенники, которые, выдавая себя за обычных пользователей, публикуют сочные предложения по заработку и другие предложения. Для массовой публикации комментариев киберпреступники могут использовать ботов. Чтобы открыть секрет легких денег, пользователю предлагается связаться с мошенниками или перейти на их канал.

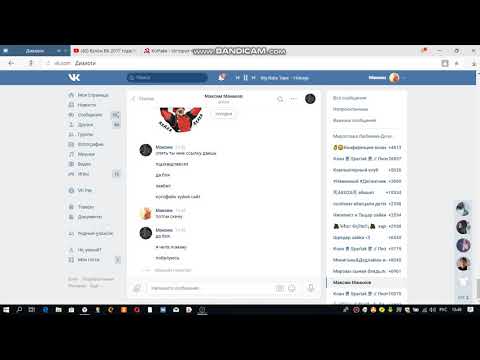

Комментарий в Telegram-чате с рекламой схемы обмена валюты

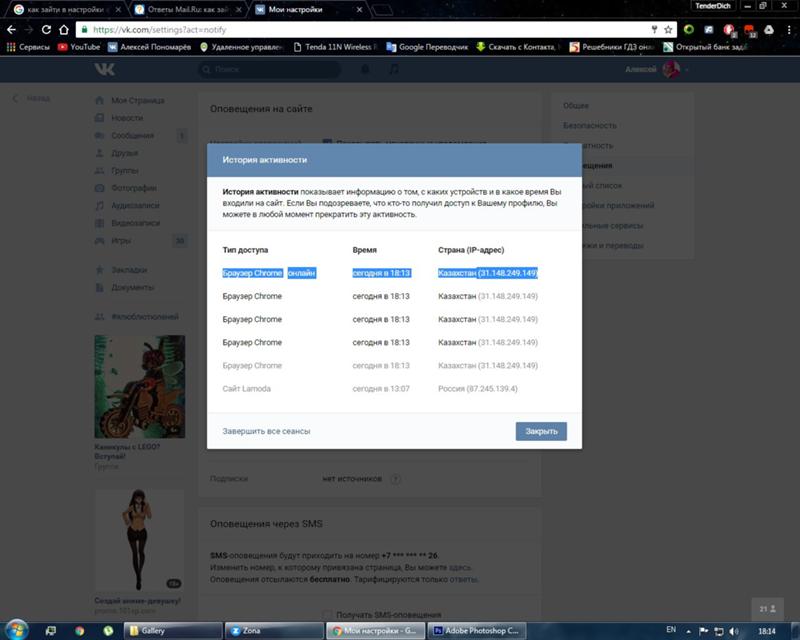

Комментарии с предложением легкой наживы встречаются и в социальных сетях, например, под фотографиями в популярных аккаунтах, где сообщения читаются с большей вероятностью, чем на странице с меньшим количеством последователей. Киберпреступники предлагают пользователям перейти по ссылке в шапке профиля, отправить им личное сообщение или присоединиться к секретному групповому чату. Сообщение также может содержать ссылку на фишинговый или мошеннический сайт. Посты, обещающие хорошо оплачиваемую подработку со ссылкой на мини-приложение, также распространены в ВКонтакте, российском аналоге Facebook. Кроме того, киберпреступники могут использовать социальные сети для отправки прямых сообщений пользователям, продвижения своих предложений или создания поддельных аккаунтов, обещающих ценные подарки, внутриигровую валюту и подарочные карты. Их раскручивают с помощью рекламы, хэштегов или массовых отметок пользователей в сообщениях, комментариях или на фотографиях.

Сообщение также может содержать ссылку на фишинговый или мошеннический сайт. Посты, обещающие хорошо оплачиваемую подработку со ссылкой на мини-приложение, также распространены в ВКонтакте, российском аналоге Facebook. Кроме того, киберпреступники могут использовать социальные сети для отправки прямых сообщений пользователям, продвижения своих предложений или создания поддельных аккаунтов, обещающих ценные подарки, внутриигровую валюту и подарочные карты. Их раскручивают с помощью рекламы, хэштегов или массовых отметок пользователей в сообщениях, комментариях или на фотографиях.

Инстаграм-аккаунт «раздает» бесплатные смартфоны

Торговые площадки

Торговые площадки выступают посредником между пользователем и продавцом, в какой-то мере обеспечивая безопасность сделки для обеих сторон. Но их функциональность также открыта для использования мошенниками. Распространенная схема на российских маркетплейсах — когда продавец не хочет общаться на сайте и пытается перевести разговор в сторонний мессенджер, куда можно отправить вредоносную ссылку, не опасаясь срабатывания встроенной защиты маркетплейса.

Также на торговых площадках мошенники часто комментируют отзывы других пользователей о товарах, уверяя потенциальных покупателей, что товар можно купить гораздо дешевле в другом месте, и прикрепляя ссылку на мошеннический сайт.

Мошенники распространяют ссылки на поддельные сайты через комментарии к обзорам товаров на маркетплейсах

Фишинговые и мошеннические методы атак

Для проведения атак киберпреступники используют широкий спектр технических и психологических уловок, чтобы обмануть как можно больше пользователей при минимизации риска обнаружения.

Ниже представлены основные приемы фишинга и мошенничества, используемые в 2022 году.

Спуфинг

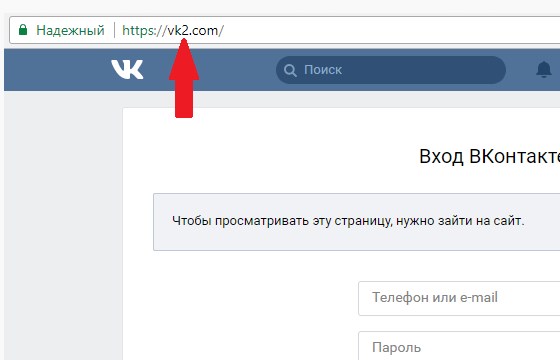

Чтобы повысить доверие жертвы к фейковому ресурсу, мошенники часто пытаются сделать его максимально похожим на оригинал. Этот метод известен как спуфинг. В контексте подмены веб-сайтов существует два основных типа:

- Подмена домена, когда злоумышленники подделывают домен веб-сайта, чтобы обмануть пользователей,

- Подмена контента, когда они имитируют внешний вид законного сайта.

Для атак обычно используются оба из них.

Подмена домена включает регистрацию домена, аналогичного домену целевой организации. Фишеры тщательно выбирают домены, которые не выглядят подозрительными для жертв. Подделку домена можно разделить на три категории:

- Опечатка — это использование исходного доменного имени с опечатками, обычно допускаемыми пользователями при вводе URL-адреса, такими как отсутствующие или лишние символы или буквы в неправильном порядке.

Ошибочное написание домена Instagram.com, где вместо буквы «g» стоит цифра 9 бренду, пользователи которого являются целевыми. Например, такие слова, как «логин», «безопасный», «аккаунт», «подтвердить» и так далее. Слово «счет» в доменном имени рядом с названием банка Подмена содержимого используется для имитации внешнего вида законного сайта. Здесь можно выделить следующие способы: Легальный сайт, служащий фоном для фишинговой формы Комментарий в HTML-коде фишинговой страницы, указывающий на использование HTTrack Иногда мошенникам проще взломать чужие сайты для размещения вредоносного контента, чем создавать свои с нуля. Форма входа, созданная с помощью iFrame на взломанном сайте Домашняя страница взломанного сайта, которая выглядит нормально Фишинговая страница размещена в подкаталоге взломанного сайта Некоторые интернет-мошенники вместо создания или взлома сайтов предпочитают использовать возможности сервисов, которым доверяют пользователи. Таким образом, для проведения атаки очень часто используются формы для создания онлайн-опросов и сбора данных (Google Forms, MS Forms, HubSpot Form Builder, Typeform, Zoho Forms и т. д.). Например, на скриншоте ниже мошенники под видом техподдержки популярного криптокошелька используют форму Google для выманивания у пользователей идентификационных данных, таких как адрес электронной почты и секретная фраза. Например, наиболее часто используемые кириллические буквы в таких атаках — это a, c, e, o, p, x, y, потому что они выглядят идентичными латинским a, c, e, o, p, x, y.

Например, наиболее часто используемые кириллические буквы в таких атаках — это a, c, e, o, p, x, y, потому что они выглядят идентичными латинским a, c, e, o, p, x, y. Взлом сайта

Такие фишинговые страницы, как правило, недолговечны, поскольку владельцы сайтов быстро обнаруживают и удаляют мошеннический контент, а также регулярно латают дыры и уязвимости в своей инфраструктуре. Тем не менее, если киберпреступники проникнут на заброшенный сайт, размещенные там фишинговые страницы могут просуществовать долгое время. Фишеры могут использовать взломанные сайты несколькими способами:

Такие фишинговые страницы, как правило, недолговечны, поскольку владельцы сайтов быстро обнаруживают и удаляют мошеннический контент, а также регулярно латают дыры и уязвимости в своей инфраструктуре. Тем не менее, если киберпреступники проникнут на заброшенный сайт, размещенные там фишинговые страницы могут просуществовать долгое время. Фишеры могут использовать взломанные сайты несколькими способами: Такие атаки могут либо использовать существующие каталоги на законном сайте, либо создавать новые.

Такие атаки могут либо использовать существующие каталоги на законном сайте, либо создавать новые. Использование законных услуг

Мошенники пытаются выманить конфиденциальные данные через Google Forms

Несмотря на то, что такие сервисы начали предупреждать пользователей об опасности обмена паролями через формы, а также внедрять автоматическую защиту (например, блокировку форм, содержащих ключевые слова типа «пароль»), этот метод остается популярным среди мошенников из-за возможности массового -создавать фишинговые опросы. Для обхода встроенной защиты часто используют спуфинг текста, то есть заменяют символы в ключевых словах визуально похожими: например, вместо пароля пишут pa$$w0rd, делая такие слова неузнаваемыми для автоматизированных систем.

Помимо форм, злоумышленники активно используют облачные документы. Не в последнюю очередь они могут отправлять электронные письма со ссылкой на документ в законном сервисе, который содержит фишинговую ссылку.

Избегание обнаружения

Мошенники используют различные методы, чтобы скрыться от обнаружения. Некоторые из них довольно эффективны, но не так распространены, поскольку требуют более продвинутых технических знаний, чем те, которыми обладают многие мошенники.

Некоторые из них довольно эффективны, но не так распространены, поскольку требуют более продвинутых технических знаний, чем те, которыми обладают многие мошенники.

Одним из способов избежать обнаружения является обфускация, когда невидимый для пользователя исходный код мошеннической страницы зашифровывается, чтобы затруднить обнаружение атаки автоматическими средствами. Подробно о методах обфускации мы рассказывали в нашем посте о рынке фишинг-китов.

Еще один способ защитить мошеннический сайт от обнаружения — использовать методы, позволяющие скрыть содержимое страницы от автоматизированного анализа. Вот некоторые из них:

- Использование изображений. Если текст заменить изображениями текста, контент-движки не смогут видеть и анализировать текст, поэтому пользователи будут его читать.

- Уведомления браузера. Ссылки на мошеннические ресурсы могут распространяться через уведомления браузера. В отличие от электронной почты и общедоступных веб-сайтов, браузерные уведомления обрабатываются в несколько этапов, и не все антифишинговые движки анализируют их.

Это позволяет киберпреступникам обходить как минимум некоторые технологии обнаружения.

Это позволяет киберпреступникам обходить как минимум некоторые технологии обнаружения.

Чтобы загрузить песню с мошеннического сайта, пользователя просят разрешить уведомления браузера с этого сайта

- Всплывающие окна. Мошеннический контент может открываться во всплывающих окнах на сайте. Всплывающие окна загружаются позже основного окна сайта, поэтому не все антифишинговые технологии их видят. Кроме того, всплывающие окна предоставляют злоумышленникам дополнительные инструменты для копирования внешнего вида легитимного сайта. В частности, злоумышленники могут использовать метод «Браузер в браузере», когда всплывающее окно имитирует окно браузера, в адресной строке которого отображается URL легитимного сайта.

Атака «браузер в браузере»: всплывающее окно имитирует окно браузера с адресной строкой

Помимо контента, мошенники пытаются скрыть URL-адреса вредоносных сайтов от технологий обнаружения. Для этого они могут использовать:

Для этого они могут использовать:

- URL-ссылки, сгенерированные случайным образом с использованием хэшей. Каждая жертва получает уникальную ссылку, что затрудняет блокировку вредоносного сайта.

- Сокращатели URL. Злоумышленники могут маскировать вредоносные адреса с помощью законных сокращателей URL-адресов, таких как bit.ly.

Элементы социальной инженерии

Уловки киберпреступников часто нацелены на пользователя, а не на уязвимости системы безопасности. Мошенники используют свои знания о человеческой психике, чтобы обмануть жертв. Они могут быть объединены с техническими средствами для достижения разрушительного эффекта.

- Поддельная CAPTCHA. Киберпреступники имитируют технологию CAPTCHA на мошеннических сайтах, чтобы убедить жертв выполнить определенные действия.

Поддельная CAPTCHA на фишинговой странице, запрашивающая разрешение на отображение уведомлений браузера, якобы для подтверждения того, что вы не робот

- Пользовательский динамический контент.

Содержимое страницы меняется в зависимости от пользователя и его данных, таких как адрес электронной почты: для подделки домена изображения загружаются из почты пользователя и вставляются на фишинговую страницу.

Содержимое страницы меняется в зависимости от пользователя и его данных, таких как адрес электронной почты: для подделки домена изображения загружаются из почты пользователя и вставляются на фишинговую страницу.

Злоумышленники используют почтовый домен жертвы для создания контента на мошенническом сайте

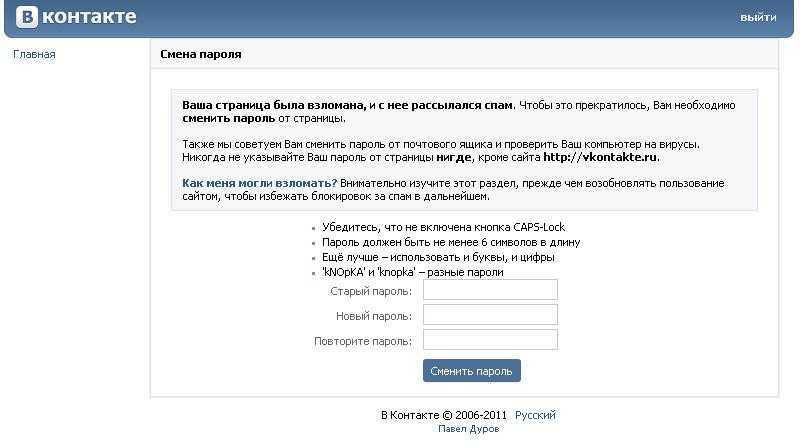

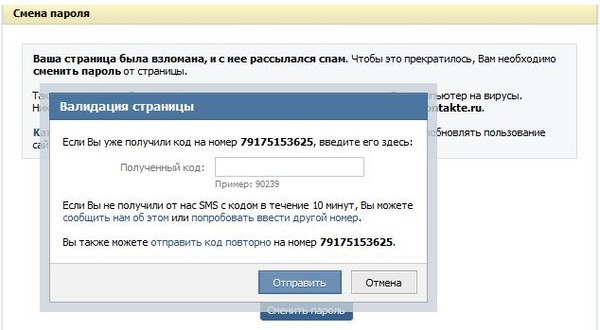

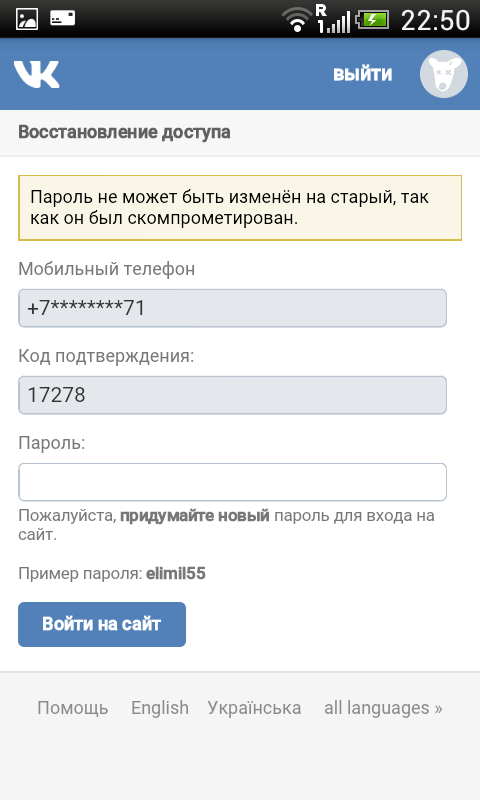

- Запугивание и угрозы. Киберпреступники могут запугивать жертв, чтобы заставить их паниковать и действовать опрометчиво. Например, они могут угрожать судебным иском и требовать уплаты «штрафа» за то, чтобы пострадавшего оставили в покое. Злоумышленники также могут угрожать заблокировать учетную запись жертвы, чтобы заставить ее перейти по фишинговой ссылке.

Мошенники угрожают конфискацией всего имущества и счетов пользователя, если тот не погасит фиктивный долг

- Злоумышленники дают жертвам ограниченное время, чтобы тем или иным образом отреагировать на их сообщение, чтобы заставить их действовать опрометчиво.

Мошеннический сайт требует срочной оплаты «расходов, связанных с COVID-19» за доставку посылки

- Воззвание к жалости. Киберпреступники пытаются вызвать у людей чувство жалости, чтобы заставить их расстаться со своими деньгами.

- Выгодные предложения. Мошенники заманивают жертв предложениями, от которых трудно отказаться.

Киберпреступники заманивают пользователя шансом выиграть подарочную карту Amazon

Заключение

Сегодня большинство пользователей более или менее осведомлены о современных веб-угрозах. Многие либо сами сталкивались с интернет-мошенничеством, либо знают о них из новостей или других источников, что усложняет злоумышленникам возможность обмануть жертв и требует использования все более изощренных методов. Вместо нахрапистых фишинговых и мошеннических сайтов все чаще встречаются качественные подделки. Это включает в себя имитацию окна браузера с законным URL-адресом во всплывающем окне, а также фишинговые страницы с законным сайтом в фоновом режиме, загружаемые через iFrame. Мы также видели элементы целевых атак в фишинге и мошенничестве, такие как загрузка контента, связанного с почтовым доменом цели, или использование данных, полученных в результате крупномасштабных утечек, для установления контакта с потенциальными жертвами.

Мы также видели элементы целевых атак в фишинге и мошенничестве, такие как загрузка контента, связанного с почтовым доменом цели, или использование данных, полученных в результате крупномасштабных утечек, для установления контакта с потенциальными жертвами.

В то же время вишинг набирает обороты, потому что по телефону проще оказать давление, не давая жертве времени на раздумья. Кроме того, злоумышленники используют другие доступные каналы связи: электронную почту, популярные мессенджеры, социальные сети, маркетплейсы.

Для осуществления атак они используют различные методы, такие как спуфинг, социальная инженерия, взлом сайтов, сокрытие кода и контента. Наряду с этим продолжают развиваться и методы предотвращения обнаружения. Злоумышленники все чаще используют одноразово сгенерированные ссылки с хэшами, чтобы предотвратить их блокировку технологиями обнаружения веб-угроз.

Также обратите внимание, что мошенники продолжают основывать свои вредоносные кампании на самых горячих темах новостей.

Это позволяет киберпреступникам обходить как минимум некоторые технологии обнаружения.

Это позволяет киберпреступникам обходить как минимум некоторые технологии обнаружения. Содержимое страницы меняется в зависимости от пользователя и его данных, таких как адрес электронной почты: для подделки домена изображения загружаются из почты пользователя и вставляются на фишинговую страницу.

Содержимое страницы меняется в зависимости от пользователя и его данных, таких как адрес электронной почты: для подделки домена изображения загружаются из почты пользователя и вставляются на фишинговую страницу.