Syniverse и двухфакторная аутентификация — Westoahu Cybersecurity

By William Beard, Jr, 2 декабря 2021 г.

(by: William Beard, 5 октября 2021 г.)

Резюме

Syniverse, маршрутизирующая компания службы коротких сообщений (SMS), базирующаяся в Гонконге, сообщила 27 сентября th , 2021, что ее взломали более пяти лет назад. Сообщается, что вторжение затронуло более 200 клиентов Syniverse. SMS часто используются для двухфакторной аутентификации (2FA), и именно такие инциденты побудили специалистов по кибербезопасности рекомендовать отказаться от SMS 2FA.

Фон

Syniverse обрабатывает миллиарды SMS-сообщений для таких компаний, как AT&T, T-Mobile и Verizon. Взлом начался еще в мае 2016 года и продолжался до мая 2021 года, когда Syniverse обнаружила вторжение. Как только субъект угрозы оказался в системе Syniverse, он получил доступ к номерам телефонов пользователей, их местонахождению и данным о текстовых сообщениях.

Еще в 2016 году Национальный институт стандартов и технологий (NIST) начал выражать неодобрение SMS 2FA. Основная причина этого заключалась в том, что SMS были уязвимы для атак. Подмена модуля идентификации абонента (SIM), «Человек посередине», вредоносное ПО и социальная инженерия — это лишь некоторые из методов, которые злоумышленники могут использовать для перехвата SMS-сообщений 2FA. Это привело к рекомендации более безопасных методов, таких как 2FA на основе приложений или оборудования.

Воздействие

Syniverse не опубликовала никакой информации о том, какие данные были украдены или скомпрометированы из-за взлома. Они заявили, что учетные данные всех затронутых пользователей были сброшены или деактивированы. Сама атака, возможно, затронула лишь несколько сотен клиентов Syniverse, но эти клиенты управляют SMS-сообщениями миллионов пользователей.

Смягчение последствий

Даже с учетом того, что двухфакторная аутентификация SMS подвержена атакам, таким как замена SIM-карты и другим, это все же лучше, чем полное отсутствие двухфакторной аутентификации. Однако есть и другие лучшие альтернативы, такие как двухфакторная аутентификация на основе приложений, которая позволяет реализовать более высокий уровень безопасности до отправки данных. Аппаратная двухфакторная аутентификация снижает риск того, что кто-то сможет перехватить аутентификацию в пути. Другой метод, который находится в стадии разработки, использует ввод биометрических данных, что может устранить необходимость во вторичном токен-приложении или устройстве. Биометрический ввод использует искусственный интеллект (ИИ) и вычислительную мощность для сопоставления стиля ввода пользователя при регистрации, а затем сохраняет эту информацию в хэше, который будет использоваться для проверки любых новых аутентификаций. Этот метод может помочь компаниям сократить расходы, сохраняя при этом высокий уровень безопасности.

Актуальность

2FA всегда была болезненной темой для пользователей, потому что она добавляет дополнительный уровень защиты, но также добавляет дополнительный шаг к процессу доступа. SMS 2FA был способом сделать этот процесс максимально необременительным. Однако это добавляет еще один уровень уязвимости, который организации должны учитывать. Битва за информационную безопасность всегда связана с поиском баланса между глубокоэшелонированной защитой и бременем использования. SMS 2FA был шагом в правильном направлении, и ввод биометрических данных мог быть 2FA в лучшем виде.

Ссылки

[1] https://www.securityweek.com/6-ways-attackers-are-still-bypassing-sms-2-factor-authentication

[2] https://securityboulevard.com/2021/10/syniverse-hack-billions-of-users-data-leaks-over-five-years/

[3] https://www.syniverse.com/locations

[4] https://blog.typingdna.com/sms-two-factor-authentication-alternative-for-product-managers/

[5] https://www. securityweek.com/nist-denounces-sms-2fa-what-are-alternatives

securityweek.com/nist-denounces-sms-2fa-what-are-alternatives

Похожие сообщения

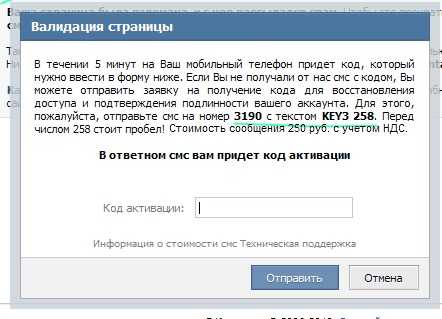

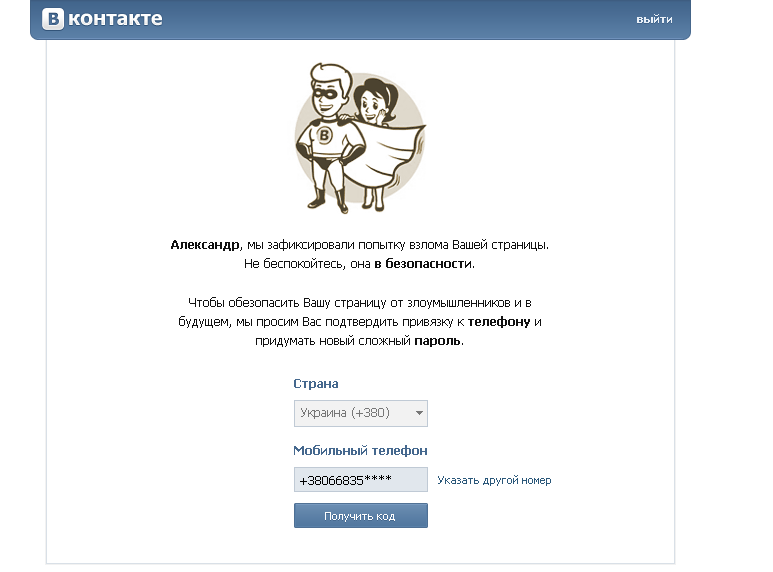

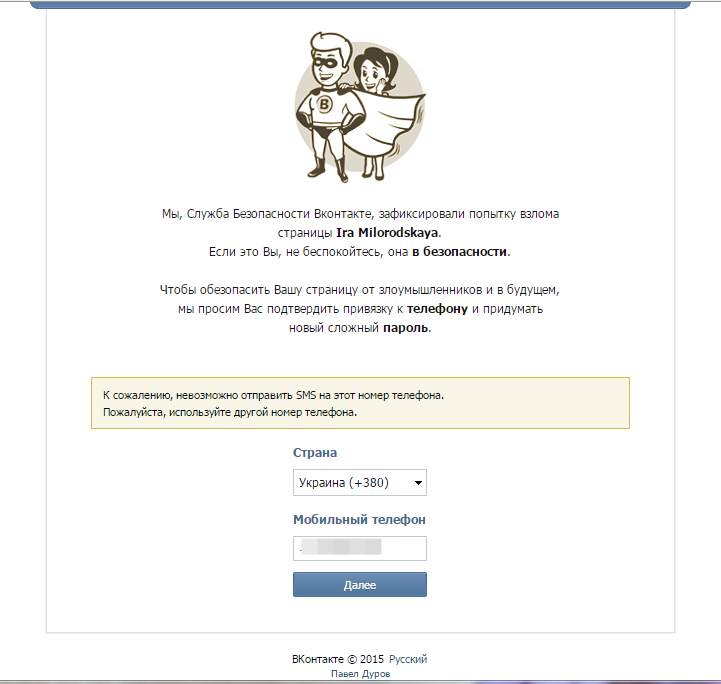

Продается 100 миллионов паролей от российской социальной сети VK

В прошлом месяце это были LinkedIn (117 миллионов паролей) и MySpace (427 миллионов паролей). В эти выходные тот же хакер [email protected] сделал доступными еще 100 миллионов паролей, украденных с российской социальной сети ВКонтакте. Он утверждает, что у него есть еще 70 миллионов учетных записей, но пока не публикует остальные.

Информация о ВКонтакте была получена где-то между 2011 и 2013 годами и, следовательно, представляла почти всех членов ВКонтакте того времени. Вполне вероятно, что это произошло, когда организацию еще возглавлял основатель Павел Дуров. В 2014 году под давлением кремлевского интернет-режима он продал свои акции группе Mail.ru и уехал из России; позже основал приложение для зашифрованного чата Telegram. На момент написания статьи Дуров никак не прокомментировал утечку информации из ВК в своем аккаунте в Твиттере.

Хакер продает базу данных на темном веб-сайте The Real Deal всего за 1 биткойн (в настоящее время чуть меньше 600 долларов). Он попросил 5 биткойнов за свой набор данных LinkedIn, предполагая, что преступники будут считать пользователей LinkedIn потенциально более ценными, чем пользователей VK.

Публичные новости об утечке впервые появились в LeakedSource, хранилище взломанных учетных данных. В LeakedSource говорится, что база данных была «предоставлена нам пользователем под псевдонимом [email protected]». В нем ничего не говорится о том, как хакер мог получить подробности, а просто добавляется: «Этот набор данных содержит 100 544,934 записи. Каждая запись может содержать адрес электронной почты, имя и фамилию, местонахождение (обычно город), номер телефона, видимый пароль и иногда второй адрес электронной почты».

Однако LeakedSource предоставляет краткий анализ паролей и адресов электронной почты. Неудивительно, что для российской социальной сети четыре ведущих почтовых провайдера — российские. Gmail — пятый по популярности провайдер. Неудивительно, что 123456 снова является самым популярным паролем, за которым следует 123456789.и цверти. LeakedSource перечисляет 55 самых популярных паролей — все они могут быть взломаны в течение нескольких секунд, если их хешировать. Однако в этом случае создается впечатление, что пароли хранились и были украдены в виде открытого текста.

Gmail — пятый по популярности провайдер. Неудивительно, что 123456 снова является самым популярным паролем, за которым следует 123456789.и цверти. LeakedSource перечисляет 55 самых популярных паролей — все они могут быть взломаны в течение нескольких секунд, если их хешировать. Однако в этом случае создается впечатление, что пароли хранились и были украдены в виде открытого текста.

ВКонтакте сейчас утверждает, что его не взломали. В заявлении говорится: «База данных ВКонтакте не была взломана. Речь идет о старых логинах/паролях, которые были собраны мошенниками в 2011-2012 годах. Все данные пользователей, упомянутые в этой базе данных, были изменены в принудительном порядке. Помните, что установка ненадежного программного обеспечения на ваши устройства может привести к потере данных. В целях безопасности мы рекомендуем включить двухэтапную аутентификацию в настройках профиля и использовать надежный пароль».

Исследователи предполагают, что это не так. Материнская плата сообщает: «Из 100 случайно выбранных адресов электронной почты… 92 соответствовали активным учетным записям на сайте, как обнаружила Материнская плата.