Что делать если взломали ВК

Здравствуйте, уважаемые пользователи! Для многих из нас социальная сеть «ВКонтакте» является виртуальным домом, в котором люди проводят свое свободное время, знакомятся и переписываются с другими людьми, взаимодействуют с друзьями по разным вопросам. Кроме того пользуются развлекательными сервисами на площадке в ВКонтакте, а для бизнесменов площадка ВКонтакте – это своеобразное приложение для сопровождения своего бизнеса в сети Интернет. Однако у каждой медали есть и другая ее сторона. А все дело в том, что зачастую возникают такие ситуации, когда профиль пользователя социальной сети ВКонтакте подвергается взлому и личная страничка VKontakte попадает в руки злоумышленников. Первый вопрос, который задают пользователи, звучит примерно так: Что делать, если взломали ВК?

Взлом личной страницы в ВК осуществляемый хакером или вирусной программой подразумевает собой, прежде всего доступ к конфиденциальным данным пользователя (сообщения, фото и видео материалы) или личным контактам для дальнейшего использования в своих корыстных целях злоумышленниками.

С какой целью вообще взламывают аккаунты ВКонтакте?

Вообще по большому счету можно сказать, что взлом страницы ВКонтакте осуществляется в основном по следующим целям:

1. Шантаж владельца.

Взламывая и проникая в чужой профиль, злоумышленник вначале никак не показывает себя и ведет себя скрытно, не меняя пароль. Ну а владелец спокойно заходит на свою страницу в социальной сети ВКонтакте. Таким образом, злоумышленник следит за действиями своей жертвы, его перепиской в социальной сети, передвижениями по страницам в интернете, а также списком контактных лиц, информацию о его встречах, бизнес-партнерах.

Затем через некоторое время владелец своей страницы ВКонтакте получает письмо, где ему излагаются все доступные мошеннику сведения и денежные средства которые владельцу придется заплатить за не распространения личных данных. В такой ситуации невольно начинаешь искать ответы на вопрос: «Что делать, если взломали ВК».

2. Рассылать друзьям спам.

Рассылать друзьям спам.

Ваши друзья рассказали вам о непонятных сообщениях или просьбах приходящие от вашего аккаунта в ВК? И знаете это уже первый серьезный звонок для вас, есть уже повод задуматься вам. Ведь часто злоумышленники, получив доступ к аккаунту, начинают рассылать разный спам родственникам и друзьям владельца страницы.

К тому же если владелец профиля имеет много подписчиков и друзей — это подходящая жертва для мошенников. Злоумышленник разошлет всему списку письмо со спамом. Причем обязательно найдутся пользователи, которые перейдут по предложенной ссылке и их личные данные также попадут в руки мошенника в результате заражения компьютера вредоносной программой.

3. Выманивать у друзей денежные средства.

Как я уже упоминал выше, что все злоумышленники вначале изучают личность владельца аккаунта, его манеру общения, а только потом переходят к активным действиям. Узнав все о владельце профиля, мошенник может начать рассылать его друзьям письмо с просьбой занять ему денег. С большой долей вероятности найдутся доверчивые друзья, которые эти деньги перечислят, не заподозрив, что на самом деле профиль друга был взломан. К тому же новые сообщения, приходящие владельцу, должны быть непрочитанными, но на деле все они считаются прочитанными.

С большой долей вероятности найдутся доверчивые друзья, которые эти деньги перечислят, не заподозрив, что на самом деле профиль друга был взломан. К тому же новые сообщения, приходящие владельцу, должны быть непрочитанными, но на деле все они считаются прочитанными.

4. Просто из любопытства.

Однако следует сказать, что не все люди, взламывающие чужой профиль, считаются опытными хакерами. Чаще всего взламывают профиль стандартные люди, которым просто удалось подобрать конфиденциальные сведения от чужого аккаунта. Кроме того, они просто могут почитать чужую переписку, напишут от владельца аккаунта гадости его друзьям, знакомым.

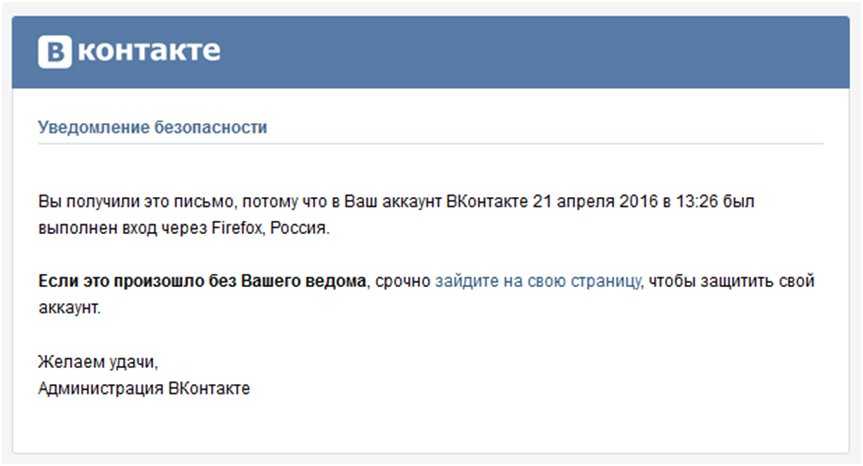

Как владельцу понять, что его профиль ВКонтакте угнали?

О взломе страницы именно ВКонтакте говорят тогда, когда:

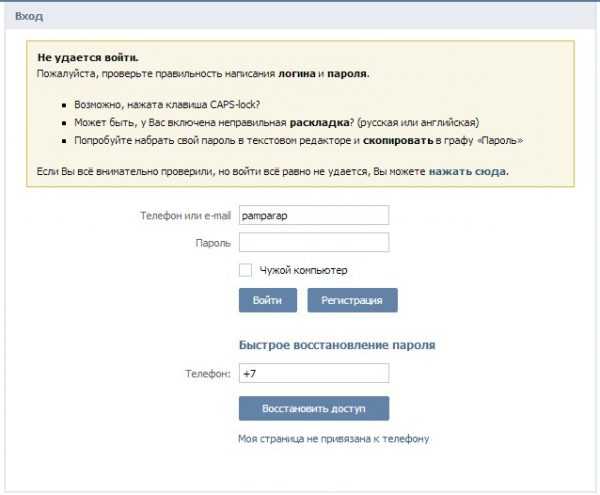

— Владелец не может зайти на свою страницу под своими данными. Это говорит о том, что хакер уже работает на странице владельца, общается с его ближайшим окружением, узнает личную информацию, а также окружающих его людей.

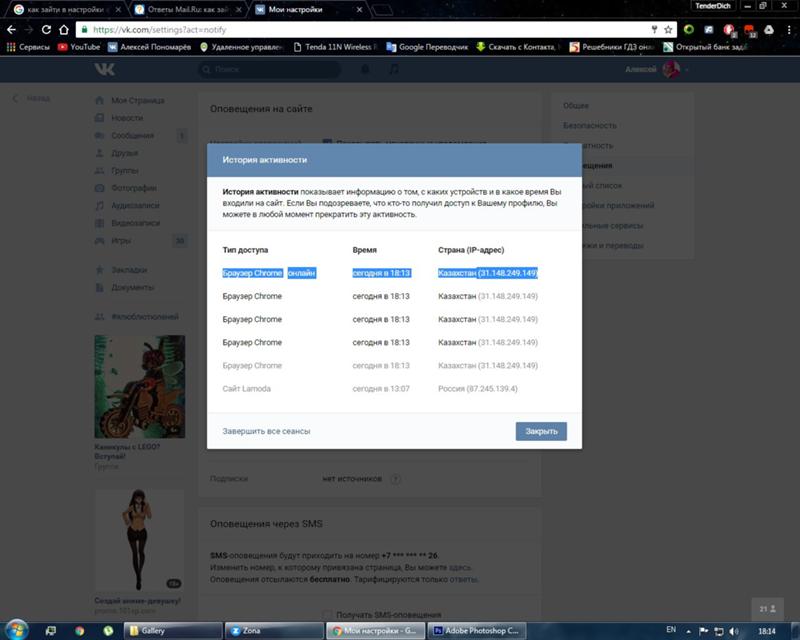

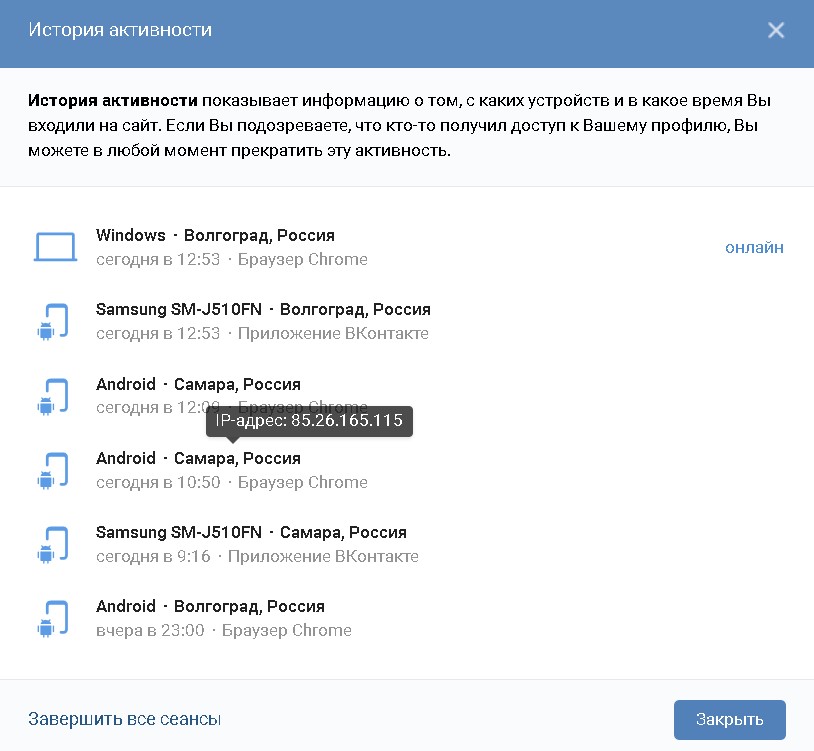

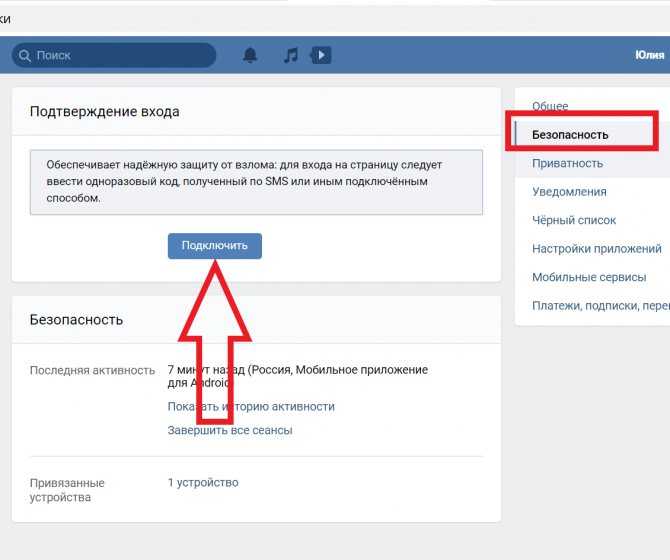

— На сайте самим владельцем обнаружена подозрительная активность. Это легко проверить. Вам всего лишь нужно войти в подраздел «Безопасность», раздела «Настройки», проверить функцию связанная с активностью.

Здесь будет указано время входа владельца на сайт. Кроме того, здесь показан браузер и страна, откуда осуществлялся вход. Последняя информация определяется по IP-адресу. Если вдруг владелец видит, что последний вход в профиль осуществлен не им, ему стоит предпринять необходимые меры.

При этом хочу вам напомнить, чтобы вы не забывали, что некоторые браузеры обладают своим встроенным VPN. Его можно активировать, забыть отключить, войти в свой профиль под другим IP-адресом. Из-за этого в профиле отобразится другое место нахождения, пользователь ошибочно подумает о том, что его взломали именно в ВКонтакте.

Первоначально владельцу, которого взломали в ВК, не нужно паниковать. В данном случае лучше успокоиться и сделать несколько шагов, помогающие вернуть аккаунт в свои руки.

При этом вам важно запомнить, что не нужно создавать новый аккаунт, а уж тем более привязывать его к своему номеру мобильному телефона.

Как восстановить украденный профиль после авторизации?

Итак, если владелец аккаунта, которого взломали в ВКонтакте, успешно авторизуется на своей страничке, и видит новых друзей, новые записи на стене, репосты, лайки. Это говорит, прежде всего, о том, что его профиль был взломан злоумышленником и теперь его профилем социальной сети помимо него пользуется еще и злоумышленник.

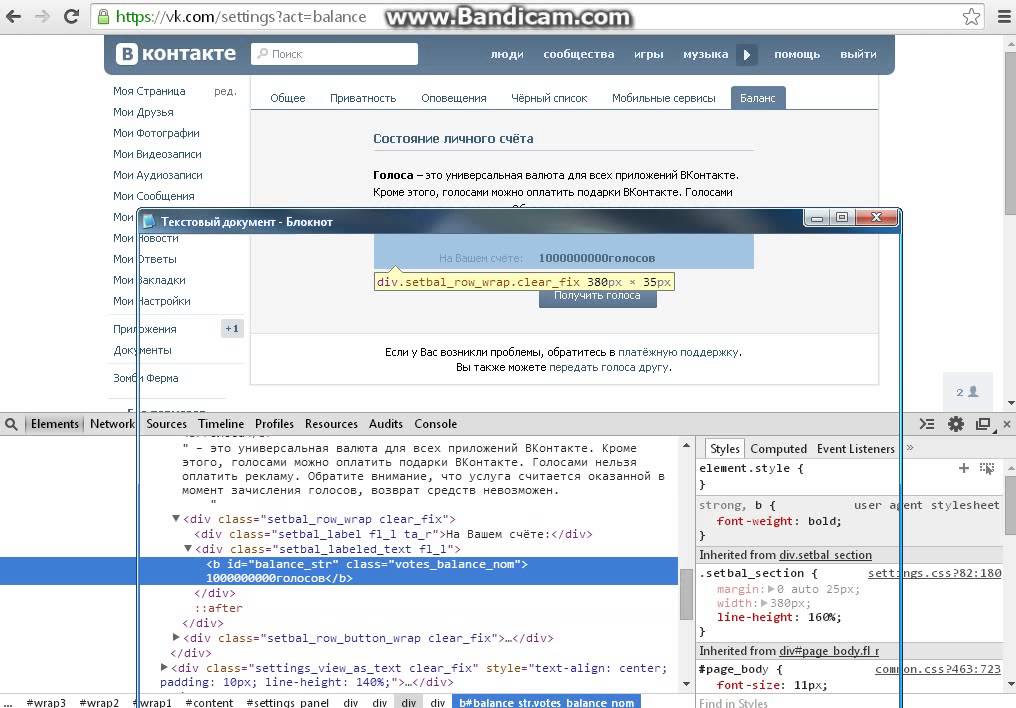

Для того чтобы это проверить пользователю необходимо будет проверить следующую информацию (выше на скрине я указал раздел «Безопасность»).

1. Открыть свою страничку в ВКонтакте.

2. Кликнуть указателем мыши на аватар и перейти на вкладку «Настройки».

3. Затем необходимо будет перейти на вкладку «Безопасность».

4. После этого кликнуть на кнопку «Показать историю активности».

Если в таком случае пользователь видит новый адрес, иной браузер, которым он не пользуется, то все это свидетельствует о том, что его страницу ВКонтакте взломали и теперь ее использует иной человек для своих целях.

Поэтому для того, чтобы сделать профиль безопасным, вам требуется:

• Проверить свой компьютер на наличия вредоносных программ, троянов. Воспользовавшись специализированными антивирусными программными обеспечениями. К примеру, антивирус Касперского желательно последней версии.

• Закрыть все сеансы, доступные в настройках безопасности.

• Активным оставить только последний сеанс с входом владельца в свой аккаунт. Дополнительно к этим правилам вам все же незамедлительно потребуется в настройках, во вкладке «Общее» проверить, не подключен ли к аккаунту пользователя чужой номер, электронная почта. Если такое соединение есть, то его следует вам удалить.

• Затем владелец страницы пролистывает страницу до конца, находит кнопку «Пароль», кликает на строчку «Изменить».

• Так же желательно сменить и почту.

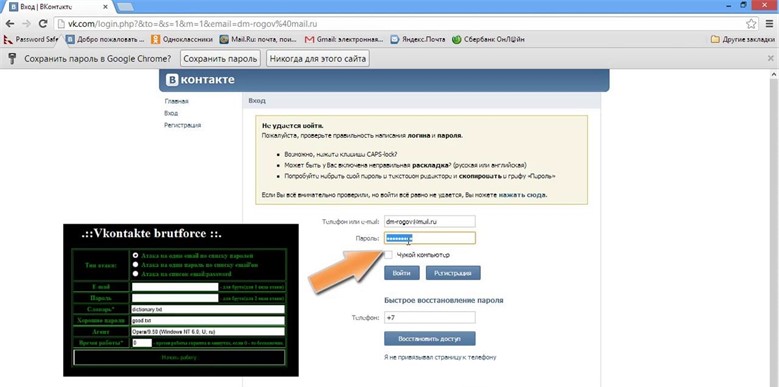

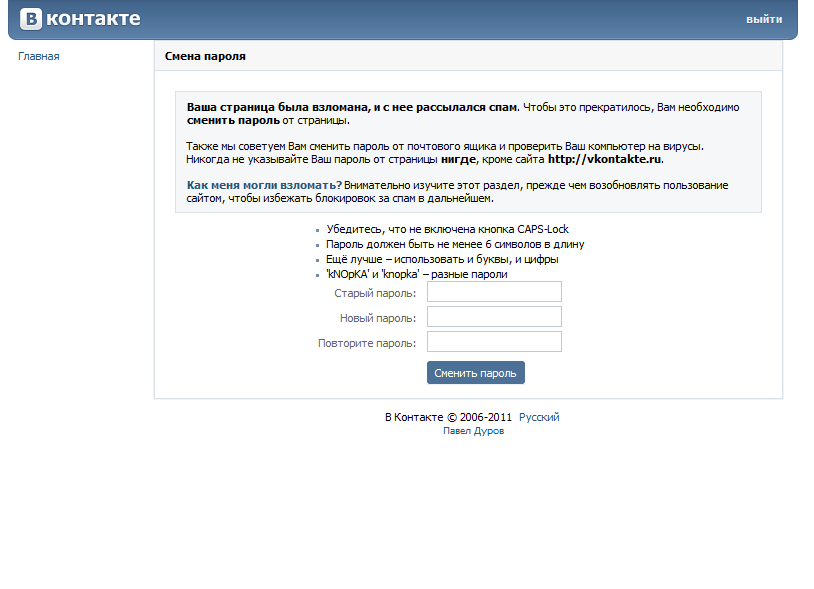

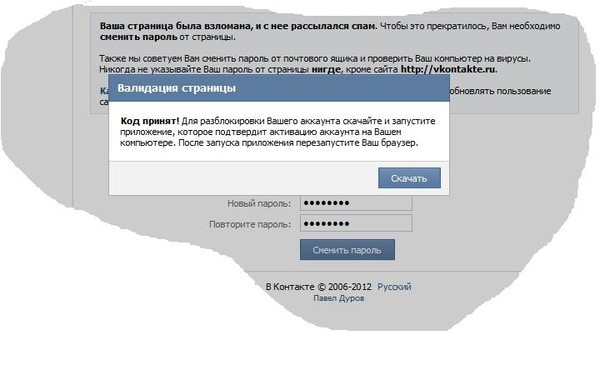

Что делать, если профиль взломан, а пароль изменен?

После взлома злоумышленники могут сразу сменить личные данные профиля. Вернуть их можно следующим образом:

Вернуть их можно следующим образом:

Владелец аккаунта:

1. Проходит по ссылке: https://vk.com/.

2. Кликает на «Войти».

3. Вводит свой логин, кликает на кнопку «Продолжить».

4. Кликает на кнопку» Забыли пароль».

5. Вводит текст с картинки, кликает на кнопку «Отправить».

6. Следует инструкциям, предложенным системой.

Владелец правильно указал номер, но SMS ему не приходит? В данном случае он действует так:

• Ждет около 15 минут. Сеть может быть перегружена. Иногда код приходит только через час.

• Перезагружает телефон. После перезагрузки телефон пользователя найдет сеть, получит нужную SMS. Кроме того, можно вставить свою SIM-карту в телефон друга, родственника.

• Кликает на кнопку «Отправить код повторно». У соцсети часто возникают проблемы в работе, поэтому не лишним будет обратить внимание на SMS, размещенное службой поддержки. Обычно о проблемах она уведомляет своих пользователей заранее. Придется немного подождать, пока проблема решится самостоятельно.

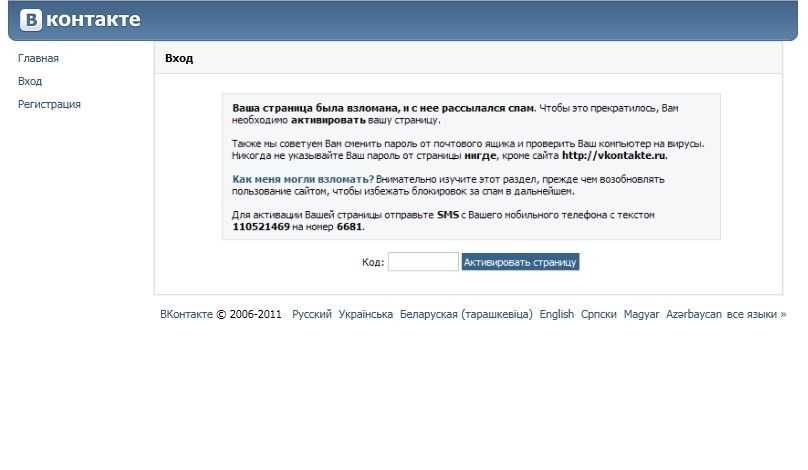

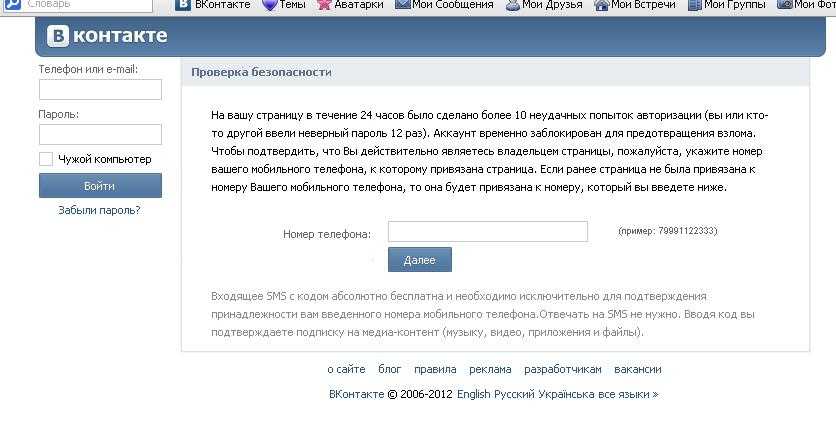

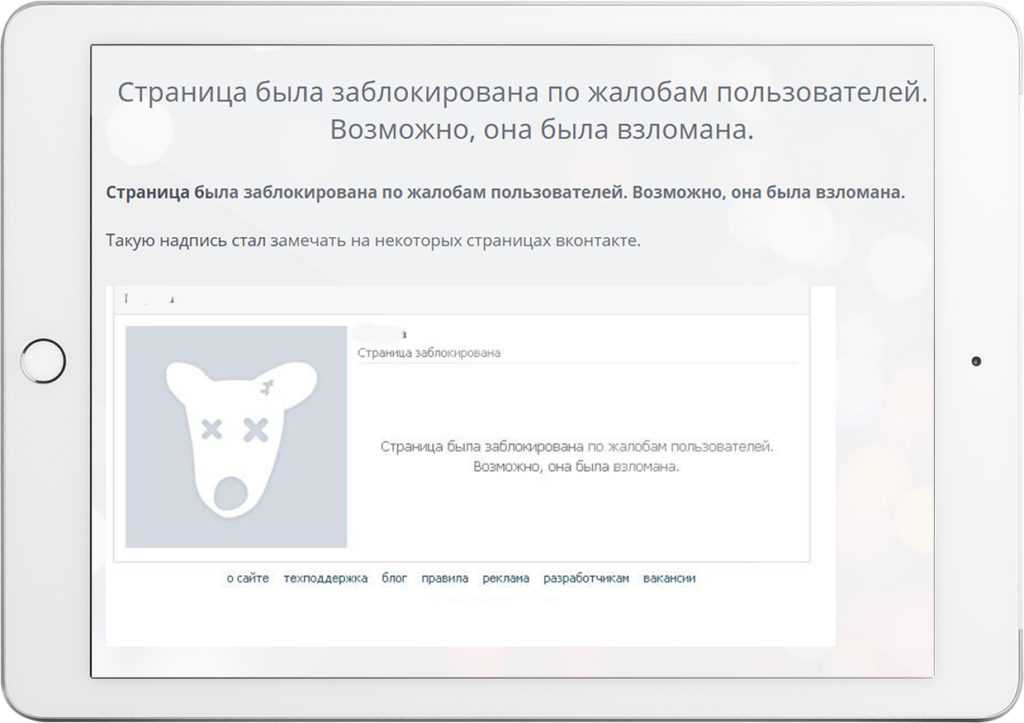

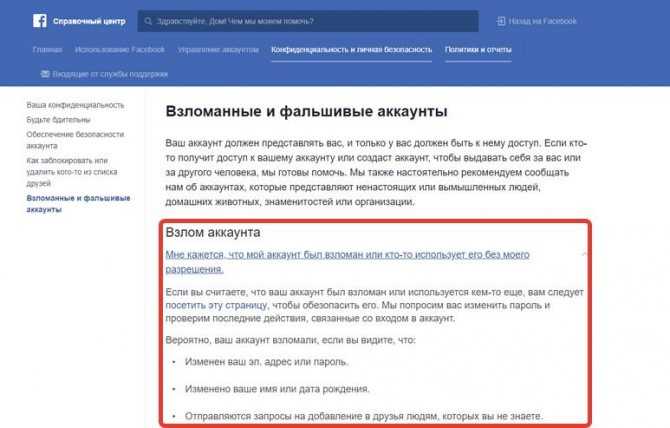

Что делать с взломанным и заблокированным профилем?

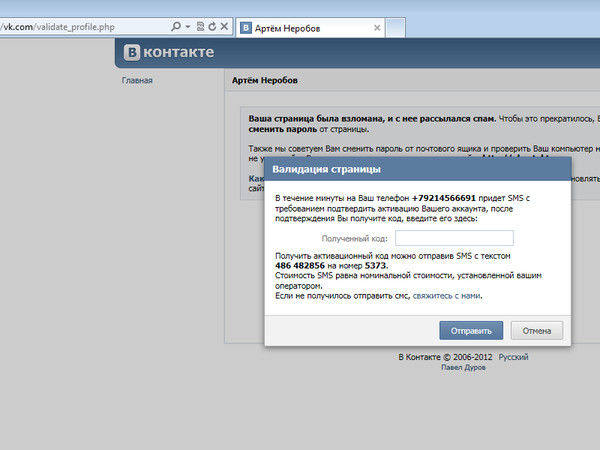

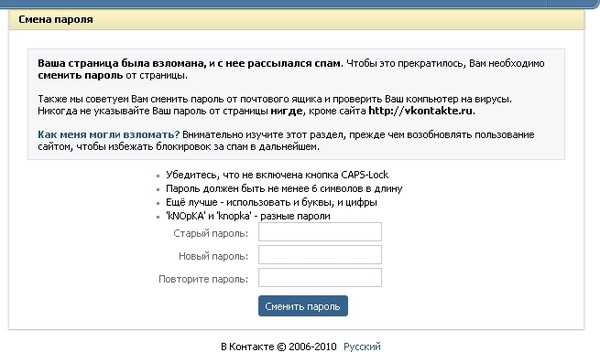

Обычно при краже профиля, рассылки от имени владельца друзьям различного спама администрация ВКонтакте» быстро вычисляет это и самостоятельно блокирует его.

Помните: при появлении подозрительной активности, администрация находит взломанную страницу, иные пользователи жалуются на спам или еще иные нарушения, украденный профиль блокируется.

Все ваши в ВК друзья сразу узнают о том, что профиль владельца был автоматически заблокирован. Хотя есть сейчас и такие сайты, которые специально переправляют владельца на сторонний ресурс, которые украдет его сведения. Иногда пользователь узнает о том, что его профиль взломан на начальном этапе именно от своих друзей в ВК, в это время хакер только начинает рассылать спам его друзьям с просьбой занять денежные средства. Если пользователь моментально войдет в свой аккаунт и оперативно сменить пароль для доступа к своей странице в ВК, то возможно этим самым он обезопасит своих друзей от кражи со стороны мошенника и спасет свой аккаунт от блокировки со стороны администрации социальной сети ВК.

Кстати а настоящее приложение «В контакте» находится по адресу: https://vk.com. После адреса идет ID пользователя. И если все данные он ввел в постороннем приложении, то именно оно получит доступ к его странице.

Понять именно то, заблокирована ли страница пользователя или нет достаточно легко. Нужно просто в нее войти с иного компьютера или телефона. Важно также то, чтобы эти устройства были подключены к другой сети и содержали другой IP адрес.

И если войти на свою страницу у пользователя получилось, то ему сразу стоит проверить свой компьютер, телефон на вирусы, но заранее его стоит отключить от интернета. Заблокированную страницу в ВК можно восстановить, введя свой номер и свой уже новый пароль.

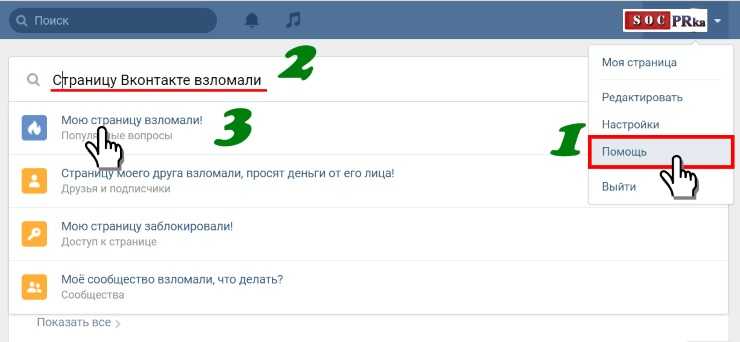

При отсутствии кнопки «Восстановить доступ» действовать придется следующим способом.

Владелец должен:

1. Немного подождать пока его профиль не разблокируют. Ждать придется день или даже примерно около недели. Отсутствие кнопки говорит о том, что ему придется обращаться в службу поддержки по адресу: support@vk. com.

com.

2. Разобраться с тем, почему он получил пожизненный бан. Это происходит из-за систематического нарушения правил соцсети.

Ну а удалить свой аккаунт пользователь может только после того, как восстановит конфиденциальные сведения от него. Страницу удаляют лишь на некоторое время. Так можно защититься от злоумышленников, узнать о том, что делать, если взломали ВК.

Для этого владельцу нужно:

1. Зайти на свою страницу.

2. В правой части экрана найти свою фотографию, кликнуть на стрелочку, расположенную рядом с ней, перейти в раздел «Настройки -> Общее».

3. Пролистнуть страницу до конца, кликнуть на строчку «Удалить свой профиль».

Теперь владельцу нужно указать причину, написать свой комментарий, рассказать друзьям о своем решении. Специалисты не рекомендуют пользователям сразу удалять свою страницу, т.к. многие проблемы можно решить и без ее удаления. Но решать, конечно же, пользователю. Через некоторое время свою страницу можно восстановить. После полного удаления у владельца профиля есть 7 месяцев на то, чтобы его восстановить, сохранить всех друзей, фотографии, файлы, видеоматериалы, музыкальные композиции, переписку с другими пользователями. Через 7 месяцев аккаунт владельца удалится автоматически. Восстановить его не поможет даже служба поддержки.

После полного удаления у владельца профиля есть 7 месяцев на то, чтобы его восстановить, сохранить всех друзей, фотографии, файлы, видеоматериалы, музыкальные композиции, переписку с другими пользователями. Через 7 месяцев аккаунт владельца удалится автоматически. Восстановить его не поможет даже служба поддержки.

Как защититься от злоумышленников?

В завершении сегодняшнего материала «Что делать если взломали ВК» необходимо будет сказать, что предотвратить хищение аккаунта намного легче, чем его потом восстанавливать после блокировки за спам.

Владельцу следует:

1. Придумать сложный password, в который вписать буквы, цифры. Также его рекомендуется разнообразить подчеркиваниями, тире, заглавными буквами. Не ставить в качестве пароля цифровые обозначения «1,2,3,4» или дату рождения. Желательно чтобы во всех соцсетях пароли были разные.

2. Хранить все сведения, например в программе, доступ к которой есть только у владельца. Так ему придется запомнить только один пароль, а иные сведения будут под защитой. Можно записать пароль на листе, но его придется всегда носить с собой.

Можно записать пароль на листе, но его придется всегда носить с собой.

3. Не сообщать свои конфиденциальные данные от профиля другим лицам.

4. Подключить двухфакторную аутентификацию в ВК.

5. Не заходить в аккаунт «ВКонтакте» с чужого компьютера, не ставить соответствующую галочку в поле входа. Из-за этого конфиденциальные данные сохранятся в браузере. А далее любой человек может легко воспользоваться ими. При пользовании сервисом, похожим на официальный, сторонней программой сразу стоит сменить пароль от своего аккаунта. Новый пароль нужно запомнить и записать.

6. Пользоваться на компьютере только проверенной антивирусной программой с лицензией, обновлять ее и очищать компьютер. Это не очень затратно, но пользователь будет уверен в том, что его компьютер надежно защищен.

Как можно взломать чужую страницу ВКонтакте за деньги, заказать пароль аккаунта человека и стоимость услуги отслеживания по номеру телефона недорого, сайт

Приложение для трекинга данных ВКонтакте

новое Версия 3. 1: Возможность загрузки архива.

1: Возможность загрузки архива.Чтобы начать, выберите способ взлома:

Имя пользователя Номер телефона

Функционал приложения для трекинга данных VKSpy:

Регистрируя профиль на панели мониторинга, вы автоматически принимаете все необходимые условия и положения.

Евгений Валиков 15:35

Алексей печатет …

Станислав Горбунов 11:34

Металлические цепи использовать не хочешь? 9

Екатерина Абраменко 11:19

А ты знаешь, что такое любовь? 👨❤️💋👨 14

Неля Колбина 15:03

без НДС + НДС вообще не сходится)))

Анна Нейса 16:07

реальность такова, что жизнь многих людей 🎁

Aynaz Shaikhy 17:17

Бомбическая озвучка🔥

Доминик 18:01

Привет, я CryptoLenin, торгую на рынке криптовалют. 💰

💰

Евгений Валиков

печатает

Евгений Валиков

предварительная настройка устройства для компрометации не требуется.

Максим Яковлев 15:35

Keylogger требует установки программы шпиона на устройства для передачи данных, поэтому данная функция не предусмотрена

Евгений Валиков

Добавьте пробный запуск! Всегда проще принять решение, когда видишь, что получишь в итоге

25 сентября 2023

Евгений Валиков 15:35

Универсальный сервис Программа для Взлома Вк ❤️❤️❤️

Процедура начнётся сразу после завершения данной операции.

Антон Романов 15:35

Продукт удивил в хорошем смысле. Могу выделить сразу несколько киллер фич: Можно одновременно пользоваться с нескольких устройств на разных платформах.

Игорь Стрелков

печатает

- 08:12 Обновление уже вышло, сделали как вы и просили!

Приложение для слежки ВК

Взломать пароль ВК

Чтобы узнать чужой пароль ВКонтакте, достаточно зарегистрироваться в приложении VKSpy, указать ссылку на целевой аккаунт, оплатить подходящий вам тариф и подождать 15 минут. После того, как система оповестит вас о том, взлом завершен, вы сможете найти логин и пароль от чужого профиля ВК во вкладке Данные авторизации вашего Личного кабинета. Будьте внимательны, авторизация в аккаунт через интерфейс ВК может привести к тому, что система безопасности соцсети выявит подозрительную активность и сообщит об этом владельцу учетной записи.

Будьте внимательны, авторизация в аккаунт через интерфейс ВК может привести к тому, что система безопасности соцсети выявит подозрительную активность и сообщит об этом владельцу учетной записи.

Отслеживайте все отправленные, полученные и даже удаленные сообщения удаленно с панели управления VkSpy. Отметки времени, а также имена получателей также доступны. Вы можете отслеживать текстовые сообщения Vk с помощью решений без джейлбрейка

Мониторинг всех фотографий, видео и картинок, которыми обмениваются через мессенджер. Примечание. Мониторинг мультимедийных файлов в приложениях шпионских приложений Вконтакте доступен на устройствах с ОС Android и взломанных iOS.

Удаленный шпион Vk Messenger позволяет удаленно включать или выключать статус мониторинга в любое время.

Сообщения

Трекинг данных чужого аккаунта ВКонтакте осуществляется в режиме реального времени: после взлома пользователь получает доступ к постоянно обновляемой копии базы данных целевого профиля. Все новые данные отображаются в интерфейсе VkSpy практически моментально.

Мониторинг геолокации через VkSpy — быстрое и надежное решения для тех, кто ищет способ отследить перемещения пользователя ВК. В интерфейс приложения встроены интерактивные карты, все посещенные места сохраняются в Журнал адресов, с указанием координат для каждой локации.

Сообщения

Филипп Васильев 15:35

печатет . ..

..

Алёна Рязанцева 12:49

Галина Щерба 11:19

Несмотря на большое количество функций, в Личном кабинете VkSpy сможет довольно быстро разобраться и сориентироваться любой пользователь. Мы добились этого благодаря постоянному анализу пользовательского опыта — прямо сейчас путь от главной страницы до любого инструмента работы с данным составит не более 3 кликов.

Видеозаписи, голосовые сообщения, аудиозаписи, Истории — контент любого из типов можно скачать на девайс или просмотреть прямо в интерфейсе приложения. Специально для этого в VkSpy интегрированы плееры для работы с MP3- и MP4-файлами. Помимо базовой функции просмотра и прослушки, в плеерах также предусмотрена возможность изменить скорость воспроизведения и качество записи.

Видео файлы

Видео 1

Презентация 23

Показать в Finder

Рабочее

Личное Видео

Звонки

VK Messenger — мобильное и desktop-приложение ВКонтакте, разработанное специально для аудио- и видеозвонков.

VKSpy: Инструменты при работе

1

Линия времени

На Линии времени вы сможете отслеживать всю активность целевого пользователя в хронологическом порядке. При необходимости, вы можете просмотреть ленту действий владельца профиля за определенный период времени. Кроме того, активность можно фильтровать по типам действий или по пользователям, взаимодействие с профилями которых вас интересует.

2

Встроенный поиск

Программное обеспечение способно осуществлять морфологический поиск по ключевому слову по всей базе данных или по отдельным ее частям.

3

Уведомления

Гибкая настройка уведомлений помогает не отвлекаться на интересующую вас активность: вы сможете включить уведомления только для определенных переписок или определенных типов активности. При настройке режиме сна, программное обеспечение будет ограничивать отправку уведомлений в указанные вами часы.

Отзывы

Григорий

Малыгин

5

Вы никогда по-настоящему не поймете значение слова «беспокойство», пока не станете родителем. Наши дети думают, что они взрослые и часто делают все, что захотят.

Василий

Владимиров

5

За короткий промежуток времени этот инструмент стал моим любимым шпионским приложением. Они прошли через множество обновлений с самого начала и почти постигли совершенства.

Они прошли через множество обновлений с самого начала и почти постигли совершенства.

Рина

Наумова

5

Это больше, чем просто шпионское приложение. Оно предлагает как новаторские, так и традиционные инструменты. Каждый нуждается в нем, чтобы быть спокойным за своих детей.

Кристина

Огурцова

5

Он идеально нам подходит, потому что позволяет мне и моему мужу следить за тем, чем занимаются дети за своими гаджетами и даже их передвижением. Заслуженные 5 звезд!

Андрей

Егоров

5

Программа полностью удовлетворила меня и соответствовала всем моим ожиданиям. Я полностью решил все свои вопросы с моей бывшей женой и больше не чувствую себя использованным.

Анюта

Васильева

5

Использовала, чтобы следить за недобросовестными конкурентами и узнала, кто именно из сотрудников сливал конфиденциальную инфу. Оставила лучшие отзывы, где это только возможно! 🖤

Оставила лучшие отзывы, где это только возможно! 🖤

Ознакомиться а так же оставить свой комментарий или пожелание вы можете на странице отзывы пользователей

Гибкий инструментарий для работы с данными

Для работы с каждым из отслеживаемых типов данных в Личном кабинете пользователя предусмотрен отдельный инструмент. Мы регулярно выпускаем продуктовые обновления приложения, в каждом из которых старый функционал программы оптимизируется или дополняется.

Часто задаваемые вопросы

Смогу ли я узнавать о том, какие страницы посещает целевой пользователь?

Да, данные о посещенных страницах доступны для просмотра в Личном кабинете во вкладке с соответствующим названием. Кроме того, вы сможете скачать историю посещенных страниц в CSV-файле и просматривать его через сторонние приложения.

Умеет ли VkSpy отслеживать поставленные и полученные лайки?

Конечно, приложение даже умеет считать, кто оказывает наибольшее внимание владельцу профиля. Ищите историю и статистику лайков во вкладке Лайки и репосты.

Ищите историю и статистику лайков во вкладке Лайки и репосты.

Приложение умеет взламывать VK Messenger, Значит я смогу прослушивать звонки?

Да, это уникальная функция VkSpy. Программное обеспечение будет транслировать звук и видеоизображение из приложения VK Messenger прямо в ваш Личный кабинет.

Могу ли я повлиять на скорость и стабильность трекинга?

Позаботьтесь о стабильным интернет-соединении и свежей версии браузера — все остальные заботы и операционные издержки ложатся на нашу сторону. Не переживайте, команда VkSpy гарантирует, что вы останетесь довольны скоростью и качеством трекинга и мониторинга данных.

Я пользуюсь VkSpy со смартфона и не получаю уведомлений. Как это исправить?

Скорее всего, проблема в том, что вы не дали веб-приложению разрешения на отправку уведомлений. Изменить это можно в настройках вашего браузера.

Изменить это можно в настройках вашего браузера.

DeathRansom Часть II: Атрибуция

Введение

Недавно лаборатория FortiGuard Labs обнаружила продолжающуюся вредоносную кампанию DeathRansom. Наш первый блог об этом новом варианте был посвящен техническому анализу собранных образцов. Во второй части мы попытаемся пролить свет на то, как эта кампания DeathRansom связана с другими кампаниями и кто может стоять за ними.

Ложный запах и связи с Vidar Stealer

Ложный язык Lead

Мы начинаем наше исследование с образца 13d263fb19d866bb929f45677a9dcbb683df5e1fa2e1b856fde905629366c5e1, который упоминался в нашем предыдущем блоге. В этом образце есть пути отладки, но мы не смогли распознать используемый язык. Кроме того, он имеет девять ресурсов с константой идентификатора LANG_SLOVAK (0x041B) в разделе ресурсов. Это означает, что образец мог быть скомпилирован на машине со словацким языком, установленным по умолчанию.

Рис. 1. Путь отладки внутри примера

Рисунок 2. Часть раздела .rsrc образца

Мы попытались перевести путь PDB со словацкого, разделив слова по-разному, а затем передав результаты различным службам автоматического перевода. Однако ни одна из этих попыток не привела к правильному переводу. На самом деле слово «дузук» было распознано Google Translate не как словацкое, а как баскское (от английского you have).

Баскское слово было интригующей зацепкой, так как этот образец был загружен с домена в .es доменная зона (Испания). Мы считаем, что этот домен был взломан, поэтому мы не будем раскрывать здесь доменное имя.

Интересно было и название образца: Wacatac_2019-11-20_00-10.exe . Слово «Wacatac» может быть переведено с баскского языка по-разному, поэтому мы решили копнуть глубже.

Так как имя файла имеет четко различимую конструкцию имя-дата-время, мы решили искать этот паттерн среди всех известных файлов. Найдено девять файлов. Их детали представлены на рис. 3.9.0005

Найдено девять файлов. Их детали представлены на рис. 3.9.0005

Рисунок 3. Часть таблицы нашего исследования

Опять же, мы были немного разочарованы: идентификаторы языка ресурса были изменены с непальского на словацкий, затем на нейтральный, а затем обратно на словацкий в очень быстром темпе. Кроме того, пути отладки выглядят как машинная тарабарщина, а не пути, которые мог бы использовать человек-программист.

Таким образом, мы должны были сделать вывод, что баскский след был просто совпадением. Однако словацких и непальских следов нет. Скорее всего, они были вставлены намеренно, чтобы ввести в заблуждение потенциальных следователей.

Профиль Bitbucket

Несмотря на эти разочарования, эти новые образцы также дали нам важную подсказку. Один из образцов, показанных на рисунке 3, был загружен не со взломанного сайта .es, а с другого URL:

hxxp://bitbucket[.]org/ scat01 /1/downloads/Wacatac_2019-11-16_14- 06. exe

exe

Ссылка была недоступна, как и сам профиль scat01 :

Рисунок 4. Сообщение Bitbucket, отображаемое при попытке доступа к профилю scat01

Тем не менее, когда мы искали другие вредоносные образцы, которые пытались получить доступ к этому каталогу Bitbucket, мы обнаружили интересный журнал подключений за май 2019 года. Образец был связан с семейством вредоносных программ для кражи Vidar.

Рис. 5. Часть лога подключений для примера Vidar

Шаблон имени имеет явное сходство с нашим образцом Wacatac :

Wacatac_2019-11-20_00-10.exe

scat01_2019-05-20_06-13.exe

Далее мы решили поискать среди логов соединений соединение по маске URL

bitbucket[.]org/scat01/*

Одно из соединений журналы, найденные на VirusTotal, показаны на рис. 6 (пример dc9ff5148e26023cf7b6fb69cd97d6a68f78bb111dbf39039f41ed05e16708e4).

Рисунок 6. Контактный URL-адрес через новый образец вредоносного ПО

Давайте теперь проанализируем эти соединения. Соединения, показанные в зеленой рамке, должны быть знакомы всем, кто имел дело со стилерами Vidar, так как они представляют собой стандартные библиотеки Vidar, используемые для извлечения паролей из разных браузеров.

Соединение, показанное в красной рамке, является попыткой доступа к исполняемому файлу с другим именем Wacatac . К сожалению, эта ссылка не была доступна во время анализа песочницы образца Vidar, поэтому у нас нет образца Wacatac_2019-11-16_17-03.exe .

Тем не менее, как вы помните из нашего первого блога, DeathRansom использует имя «Wacatac» для хранения криптоключей в реестре. Поэтому у нас есть веские основания полагать, что недоступные 9Образец 0008 Wacatac_2019-11-16_17-03.exe был еще одним вариантом DeathRansom.

Таким образом, на основании одного и того же «хостинга вредоносных программ», одного и того же шаблона имени и того факта, что образец Vidar пытался загрузить образец DeathRansom, мы можем сделать вывод, что кампания Vidar и кампания DeathRansom управляются одним и тем же субъектом, который использует scat01 в качестве имени профиля Bitbucket, а также имени для некоторых образцов вредоносных программ.

Мы решили копнуть глубже и посмотреть, что можно найти об этом скат01 .

По scat01

Начали искать свежую вредоносную программу, содержащую в себе строку scat01 . Вот краткое изложение наших выводов:

- Одним из обнаруженных нами образцов была вредоносная программа-похититель « Azorult », которая подключается к C2-серверу « scat01[.]tk ». a45a75582c4ad564b9726664318f0cccb1000005d573e594b49e95869ef25284

- Нам также удалось найти панель C2 « 1ms0rryStealer » с именем scat01 в службе Benkow «Panel Tracker»:

Рисунок 7. Архивная запись панели управления стилером

Рисунок 8. Поле владельца вредоносного ПО

Последний образец скачан из корневой папки сайта gameshack[.]ru . Это может означать, что злоумышленники каким-то образом контролируют этот веб-сервер. Поэтому мы решили посмотреть, что еще можно найти на этом веб-сервере.

Поэтому мы решили посмотреть, что еще можно найти на этом веб-сервере.

Gameshack[.]ru Портал

Мы нашли много вредоносных образцов, которые были скачаны прямо из корневой папки на Gameshack[.]ru. Мы решили проанализировать все доступные образцы и извлечь любую информацию, которая могла бы помочь нам в нашем расследовании.

Рисунок 9. Вредоносные образцы, загруженные с «gameshack[.]ru» (по данным VirusTotal)

Образцы вредоносных программ, «размещенные» на сайте gameshack[.]ru , были загрузчиками. Это означает, что их целью было загрузить полезную нагрузку и запустить ее. Основная полезная нагрузка была двух типов:

- Похититель Evrial;

- Шахтер+Клиппер+Похититель (Высший майнер).

Образцы стилера Evrial не были обфусцированы и содержали одно и то же поле «Владелец» — « scat01 ».

Образцы майнера Supreme были обфусцированы «NULL SHIELD» (вариант Confuser) и имели встроенный e-mail: vitasa01[@]yandex. ru .

ru .

На рисунке 11 показана часть строк из майнера «Supreme.exe» (образец 1e1fcb1bcc88576318c37409441fd754577b008f4678414b60a25710e10d4251). В теле этого майнера также находился похититель Evrial:

Рисунок 10. Строки из майнерской части вредоносного ПО

Как видите, этот образец использует тот же сервис iplogger для подсчета зараженных хостов, что и образцы DeathRansom (подробности см. в нашем недавнем блоге).

Рис. 11. Строки из стилер-части вредоносного ПО Evrial

Как видите, сайт « gameshack[.]ru » контролируется злоумышленниками, которые распространяют вредоносные образцы с scat01 строками атрибуции внутри.

Вот краткий обзор информации о злоумышленниках, которые мы нашли на данный момент, включая распространение связанных с ними семейств вредоносных программ:

- DeathRansom

- Видар похититель

- Похититель Азорулта

- Похититель Evrial

- 1ms0rrryStealer

- Верховный майнер

А также информация об авторстве:

- scat01 ник;

- vitasa01[@]yandex.

ru эл.

ru эл. - Контроль над gameshack[.]ru

Кажется очевидным, что злоумышленники используют российскую почтовую службу и российскую доменную зону .ru . Кроме того, мы должны помнить, что DeathRansom выполняет проверку языка системы и не будет шифровать файлы, если обнаружит локали из страны бывшего СССР.

Кроме того, когда мы анализируем стилеры, используемые этой группой, мы обнаруживаем, что их можно купить на российских подпольных форумах. Поэтому мы решили продолжить поиски там.

Русский андеграунд

Когда мы искали «scat01» и «vidar» на форумах российского андеграунда, мы нашли человека с таким же ником, дающего обзор (на русском языке) похитителя Vidar :

Рис. 12. Отзыв о стилере Vidar, оставленный scat01

Мы нашли еще одно сообщение, оставленное scat01 на другом форуме. На этот раз речь идет о стилере Evrial . Он опасается, что кто-то может получить доступ к его логам с этого стилера Evrial, так как вся информация поступает на серверы продавца вредоносного ПО.

Рисунок 13. Жалобы scat01 на продавца стилеров Evrial

Очередной пост с обзором найден на другом российском андерграундном форуме. На этот раз обзор для майнера Supreme :

Рисунок 14. Обратная связь для майнера Supreme

Кроме того, пользователь с таким же именем был активен еще на одном российском андерграундном форуме (далее мы будем называть этот андерграундный форум Русский андеграундный форум №4). Пользователь в настоящее время заблокирован за наличие нескольких учетных записей с разными именами. Пожалуйста, обратите внимание на изображение профиля, используемое здесь.

Рисунок 15. Профиль Scat01 на российском андеграундном форуме №4

Теперь, найдя его анкеты на подпольных форумах, мы продолжили поиск, сравнив информацию. Одна интересная вещь, которую мы обнаружили, — это обзор продукта на Яндекс. Маркете — той же компании, которая предоставляет услугу электронной почты в домене @yandex.ru.

Маркете — той же компании, которая предоставляет услугу электронной почты в домене @yandex.ru.

Рисунок 16. Отзыв о покупке

В обзоре нет текста (только оценка), но видно его расположение. Обзор сделан из Аксая. Аксай — небольшой русский городок недалеко от Ростова-на-Дону (мы вернемся к этой подсказке чуть позже).

Рисунок 17. Аксай на Google Maps

Другой важной подсказкой здесь является имя пользователя учетной записи рецензента: vitasa01 . Поэтому весьма вероятно, что этот рецензент имеет доступ к электронной почте vitasa01[@]yandex.ru, , который мы видели в предыдущих образцах вредоносных программ.

Рисунок 18. Имя пользователя Яндекса в строке URL

Также обратите внимание на изображение, используемое в этом профиле. Это та же картинка, что и на рис. 15. Следовательно, у нас тройное совпадение:

15. Следовательно, у нас тройное совпадение:

- аватарка

- текущее имя пользователя

- Логин Яндекса

На данный момент мы почти уверены, что этот профиль Яндекса связан с scat01 профиль, который мы нашли на российском андеграундном форуме #4 , а также к вредоносному ПО, распространяемому с g ameshack[.]ru . Но как мы можем установить возможную настоящую личность этого автора? Мы решили посмотреть, какую информацию можно найти о самом g ameshack[.]ru .

Gameshack[.]ru Портал

Нашли интересный канал на YouTube, который продвигает сайт gameshack[.]ru . Ссылка на gameshack[.]ru называется: «наш игровой портал».

Рисунок 19. Канал YouTube, рекламирующий вредоносный веб-сайт

Здесь указано имя пользователя «SoftEgorka». « Егорка» — уменьшительное от русского имени « Егор». Аватар также относится к gameshack[. ]ru .

]ru .

Еще одна интересная информация, которую мы нашли, это ссылка на Skype. На рисунке 20 видно, что он относится к логину скайпа SoftEgorka:

Рисунок 20. Ссылка на Skype в профиле YouTube

Когда мы искали пользователя скайпа «SoftEgorka», мы нашли следующий профиль пользователя на том же русском андеграундном форуме #4. На этот раз используется имя пользователя «Супер информация».

Рис. 21. Профиль «Суперинфо» на российском андеграундном форуме №4

Адрес Skype соответствует описанному выше каналу YouTube. Пользователь заявляет, что живет в Италия . Более того, поискав дальше его сообщения, мы нашли еще одно подтверждение тому, что это может быть правдой:

.Рисунок 22. Актер утверждает, что он из Италии

Копаясь дальше среди сообщений Super Info , мы нашли объявление о продаже игровых аккаунтов (Steam, WoT, Origin). Здесь следует отметить, что рассмотренные выше стилеры способны красть пароли от разных игр и платформ распространения игр. Это более косвенное свидетельство того, что Super Info может быть связана с продолжающейся стилерской кампанией.

Здесь следует отметить, что рассмотренные выше стилеры способны красть пароли от разных игр и платформ распространения игр. Это более косвенное свидетельство того, что Super Info может быть связана с продолжающейся стилерской кампанией.

Рисунок 23. Сообщение с WebMoney ID и известной ссылкой на скайп внутри

В разделе контакты продажи вы найдете «Skype: SoftEgorka» а так же WebMoney ID 372443071304 . Этот же WMID упоминается в другом посте того же пользователя. Это также связано с продажей аккаунтов Steam. И на этот раз упоминается другой профиль в скайпе: nedugov99

Рисунок 24. Сообщение с одинаковым WMID и скайп-аккаунтом nedugov99

Повторный поиск, на этот раз для этого нового идентификатора Skype, показывает старое объявление о продаже игрового аккаунта:

Рисунок 25. Старое объявление о продаже игрового аккаунта

Старое объявление о продаже игрового аккаунта

Здесь мы можем увидеть несколько важных фрагментов:

Имя пользователя: undefined_nedugov

Идентификатор Skype: Nedugov99

Телефон: +7951 *** 311

Vkontakte SNS ID: ID15470466666666666666666666666666666666666666666666666666666666679н6н9н

97777777979797797797797797977979779797797977977979797979797797979.

Мы проверили номер мобильного телефона, он принадлежит Ростов-на-Дону обл.

Далее мы проверили профиль VK id154704666 :

Рисунок 26. Социальный профиль Вконтакте Егора Недугова

Имя «Егор» соответствует одному из подпольных ников «Soft Егор ка», а фамилия «Недугов» соответствует скайп-аккаунту « nedugov99 ». Согласно профилю, этот человек проживает в Ростове-на-Дону. Помните, что обзор Яндекса сделан scat01 сделано из Аксая — небольшого городка под Ростовом-на-Дону.

И что еще интереснее, он следит (а может быть, даже администрирует?) «официальную группу Gameshack[.]ru». Ссылка на ту же группу находится в профиле YouTube, показанном на рисунках 20-21.

Рисунок 27. «Егор Недугов» следит за группой ВКонтакте вредоносного сайта

Тут проницательный читатель может спросить: «Ростов-на-Дону? А как насчет Италии, упомянутой на рисунках 21-22?» Чтобы получить ответ, нам нужно посетить страницу Егора в Instagram:

Рисунок 28. Инстаграм-аккаунт Егора Недугова

Судя по его аккаунтам в Instagram и Facebook, он действительно какое-то время жил в Италии.

Есть еще кое-что. На этом этапе расследования мы задались вопросом: «А что, если scat01 и СофтЕгорка — разные действующие лица? Первый компилирует вредоносное ПО, а второй «размещает» его на портале Gameshack[.]ru?» Очевидно, у нас есть соединения через gameshack[. ]ru и географические связи, а если они друзья и живут в одном регионе?

]ru и географические связи, а если они друзья и живут в одном регионе?

Итак, мы нашли еще одну подсказку: профиль на csgo-stats[.]net показан на рисунке 29. Пользователь с ником scat01 называет себя Егор (русский: Егор). Надо отметить, что имя «Егор» в России встречается редко.

Рисунок 29. Профиль Scat01 на csgo-stats[.]net

Мы также нашли много других профилей того же актера. По информации на подпольных форумах, этот человек несет ответственность за кражу аккаунтов, кардинг, распространение вредоносных программ и даже за фишинг и мошенничество со своими форумчанами. Именно поэтому почти все его аккаунты на андеграундных форумах в итоге были забанены.

Заключение

Лаборатории FortiGuard установили существенную связь между продолжающимися кампаниями вредоносного ПО DeathRansom и Vidar. Они разделяют шаблон именования и используемую инфраструктуру. Мы также обнаружили доказательства того, что образец Vidar пытался загрузить вредоносное ПО DeathRansom.

Мы считаем, что актер с ником scat01 может быть ответственным за последнюю атаку DeathRansom, а также за другие вредоносные атаки. Мы также обнаружили доказательства сильных российских корней в распространяемом вредоносном ПО.

На основании материалов, оставленных на российских подпольных форумах, нам удалось найти человека, который, по-видимому, стоит за этими вредоносными кампаниями.

Solution

All samples mentioned in this article are detected by the FortiGuard antivirus engine:

05b762354678004f8654e6da38122e6308adf3998ee956566b8f5d313dc0e029 — W32/Kryptik.GYME!tr

0cf124b2afc3010b72abdc2ad8d4114ff1423cce74776634db4ef6aaa08af915 — W32/Kryptik.GYQI!tr

13d263fb19d866bb929f45677a9dcbb683df5e1fa2e1b856fde905629366c5e1 — W32/Kryptik.ANT!tr

2b9c53b965c3621f1fa20e0ee9854115747047d136529b41872a10a511603df8 — W32/GenKryptik.DYFO!tr

4bc383a4daff74122b149238302c5892735282fa52cac25c9185347b07a8c94c — W32/GenKryptik.DYBP!tr

6247f283d916b1cf0c284f4c31ef659096536fe05b8b9d668edab1e1b9068762 — W32/GenKryptik. DXWB!tr

DXWB!tr

66ee3840a9722d3912b73e477d1a11fd0e5468769ba17e5e71873fd519e76def — W32/Kryptik.GYMH!tr

dc9ff5148e26023cf7b6fb69cd97d6a68f78bb111dbf39039f41ed05e16708e4 — W32/GenKryptik.DXWQ!tr

f78a743813ab1d4eee378990f3472628ed61532e899503cc9371423307de3d8b — W32/GenKryptik.DXWH!tr

fedb4c3b0e080fb86796189ccc77f99b04adb105d322bddd3abfca2d5c5d43c8 — W32/Kryptik.GYQI!tr

a45a75582c4ad564b9726664318f0cccb1000005d573e594b49e95869ef25284 — W32/Generic!tr.pws

e767706429351c9e639cfecaeb4cdca526889e4001fb0c25a832aec18e6d5e06 — MSIL/Agent.QJH!tr

1e1fcb1bcc88576318c37409441fd754577b008f4678414b60a25710e10d4251 — MSIL/CoinMiner.AHY!tr

Служба веб-фильтрации FortiGuard блокирует следующие URL-адреса как вредоносные:

iplogger[.]org/1Zqq77

bitbucket[.]org/scat01/

scat01.mcdir[.]ru

gameshack[.]ru

scat01[.]tk

IOC

SHA256:

05b762354678004f8654e6da38122e6308adf3998ee956566b8f5d313dc0e029

0cf124b2afc3010b72abdc2ad8d4114ff1423cce74776634db4ef6aaa08af915

13d263fb19d866bb929f45677a9dcbb683df5e1fa2e1b856fde905629366c5e1

2b9c53b965c3621f1fa20e0ee9854115747047d136529b41872a10a511603df8

4bc383a4daff74122b149238302c5892735282fa52cac25c9185347b07a8c94c

6247f283d916b1cf0c284f4c31ef659096536fe05b8b9d668edab1e1b9068762

66ee3840a9722d3912b73e477d1a11fd0e5468769ba17e5e71873fd519e76def

dc9ff5148e26023cf7b6fb69cd97d6a68f78bb111dbf39039f41ed05e16708e4

f78a743813ab1d4eee378990f3472628ed61532e899503cc9371423307de3d8b

fedb4c3b0e080fb86796189ccc77f99b04adb105d322bddd3abfca2d5c5d43c8

a45a75582c4ad564b9726664318f0cccb1000005d573e594b49e95869ef25284

e767706429351c9e639cfecaeb4cdca526889e4001fb0c25a832aec18e6d5e06

1e1fcb1bcc88576318c37409441fd754577b008f4678414b60a25710e10d4251

URL:

iplogger[. ]org/1Zqq77

]org/1Zqq77

bitbucket[.]org/scat01/

scat01.mcdir[.]ru

gameshack[.]ru

scat01[.]tk

Learn more о FortiGuard Labs и портфолио FortiGuard Security Services. Подпишитесь на нашу еженедельную сводку об угрозах FortiGuard.

Узнайте об умных советах по предотвращению крипто-мошенничества.

Прочтите о Службе оценки безопасности FortiGuard, которая предоставляет аудиты безопасности и рекомендации.

REvil Арест с выкупом, конфискация в размере 6 миллионов долларов и вознаграждение в размере 10 миллионов долларов коллектив, вымогавший сотни миллионов у организаций-жертв. Министерство юстиции также заявило, что оно конфисковало 6,1 миллиона долларов в криптовалюте, отправленной другому филиалу REvil, и что

Государственный департамент США теперь предлагает до 10 миллионов долларов за имя или местоположение любого ключевого лидера REvil и до 5 миллионов долларов за информацию о филиалах REvil. Если кажется маловероятным, что обычный пользователь Интернета может заработать миллионы долларов, разоблачая личности членов банды REvil, наберитесь мужества и учтите, что двое мужчин, которым предъявлено обвинение в рамках этой правоохранительной акции, похоже, не сделали многого для разделения их киберпреступников. личности от себя в реальной жизни.

личности от себя в реальной жизни.

Доступно спонсорство

Экспонат №1: Ярослав Васинский , 22-летний гражданин Украины, обвиняемый в принадлежности к REvil №22. Васинский был арестован 8 октября в Польше, которая поддерживает договор об экстрадиции с США. Прокуроры говорят, что Васинский был причастен к ряду атак программ-вымогателей REvil, в том числе к атаке в июле 2021 года на Kaseya , компанию из Майами, чьи продукты помогают системным администраторам удаленно управлять большими сетями.

В профиле Ярослава Васинского ВКонтакте написано: «Если вам скажут обо мне гадости, верьте каждому слову».

Согласно его обвинительному акту (PDF), Васинский использовал различные хакерские логины, в том числе «Профкомсерв» — псевдоним онлайн-сервиса, который за определенную плату наводняет телефонные номера нежелательными звонками. Прокуроры говорят, что Васинский также использовал псевдонимы « Ярик45 » и « Ярослав2468 ».

Последние два псевдонима соответствуют учетным записям на нескольких ведущих форумах по киберпреступности еще в 2013 году, где пользователь по имени «Ярослав2468» зарегистрировался с использованием адреса электронной почты [email protected] .

Этот адрес электронной почты использовался для регистрации учетной записи в Вконтакте (русская версия Facebook/Meta) под именем профиля «Ярослав ‘sell the blood of css’ Васинский». В профиле Васинского во «ВКонтакте» указано, что его нынешним городом по состоянию на 3 октября был Люблин, Польша. Возможно, издевательски, но на странице профиля Васинского в качестве контактного номера телефона также указана телефонная линия ФБР 1-800. Сейчас он находится под стражей в Польше в ожидании экстрадиции в США.

Экспонат №2: Евгений Игоревич Полянин , 28-летний гражданин России, который предположительно является аффилированным лицом REvil № 23. Министерство юстиции заявило, что оно конфисковало средства в размере 6,1 миллиона долларов, связанные с предполагаемыми выплатами выкупа, полученными Поляниным, и что ответчик был причастен к атакам программы-вымогателя REvil на несколько организаций-жертв США.

Плакат ФБР о розыске Полянина.

В обвинительном заключении Полянина (PDF) говорится, что он также поддерживал многочисленные хакерские дескрипторы, в том числе LK4D4 , Damnating , Damn2life , Noolleds и Antunpitre . Некоторым из этих никнеймов более десяти лет на форумах по киберпреступности в России, многие из которых были взломаны и лишены своих пользовательских баз данных за эти годы.

Среди них был carder[.]su, и в базе данных этого форума говорится, что пользователь по имени Damnating зарегистрировался на форуме в 2008 году, используя адрес электронной почты [email protected] . Конечно же, к этому адресу электронной почты привязан профиль «ВКонтакте» под именем «Евгений чертов Полянин» из Барнаула, города на юге Сибири.

Явное отсутствие какой-либо реальной оперативной безопасности ни у одного из обвиняемых настолько распространено, что это едва ли примечательно. Как показали бесчисленные расследования в моей серии рассказов «Хлебные крошки», я обнаружил, что если киберпреступник активен на нескольких форумах в течение более 10 лет, весьма вероятно, что этот человек совершил несколько ошибок, из-за которых относительно легко связать его форумную персону с его реальная личность.

Как показали бесчисленные расследования в моей серии рассказов «Хлебные крошки», я обнаружил, что если киберпреступник активен на нескольких форумах в течение более 10 лет, весьма вероятно, что этот человек совершил несколько ошибок, из-за которых относительно легко связать его форумную персону с его реальная личность.

Как я объяснял ранее в этом году в статье «Заработок за повторное использование пароля: ваши деньги или ваша жизнь», во многих случаях установить эту связь можно благодаря двум факторам. Самый большой из них — повторное использование пароля киберпреступниками (да, мошенники тоже ленивы). Во-вторых, киберпреступные форумы, сервисы и т. д. взламываются так же часто, как и все остальные в Интернете, и когда они это делают, их пользовательские базы данных могут раскрывать некоторые очень ценные секреты и связи.

В связи с сегодняшней акцией REvil Госдепартамент США заявил, что предлагает вознаграждение в размере до 10 миллионов долларов за информацию, позволяющую идентифицировать или определить местонахождение любого человека, занимающего ключевую руководящую должность в группе вымогателей REvil.

ru эл.

ru эл.