Масштабный взлом аккаунтов знаменитостей

В 2015 году новости о взломах аккаунтов знаменитостей, казалось, были повсюду: СМИ даже назвали атаку, которая, по данным Celebuzz, скомпрометировала почти 600 известных владельцев аккаунтов в iCloud, Celebgate. Интимные личные фотографии знаменитостей сначала появились на сайте таблоида 4chan, а затем попали в Сеть.

В 2015 году главной мишенью нашумевшего взлома стал Ashley Madison, позиционирующий себя как сайт знакомств для внебрачных связей. Список его клиентов был украден и опубликован в Интернете, что вызвало немедленную реакцию СМИ, которые бросились искать в нем известные фамилии.

Но в случае в Ashley Madison дело не только в знаменитостях. Компании по всей Америке обеспокоены тем, что сотрудники, которые зарегистрированы на этом сайте, могут стать жертвами целевого фишинга или других форм кибершантажа.

Вторжения в личную жизнь

Оказывается, взломы аккаунтов знаменитостей вызывают озабоченность не только у самих знаменитостей. В эпоху Интернета каждый может прославиться (и при этом не самым приятным способом), если его фотографии или другой сугубо личный контент будут украдены и попадут в Интернет. Эти инциденты – важные уроки кибербезопасности для всех.

В эпоху Интернета каждый может прославиться (и при этом не самым приятным способом), если его фотографии или другой сугубо личный контент будут украдены и попадут в Интернет. Эти инциденты – важные уроки кибербезопасности для всех.

Большинство технических подробностей о взломе Celebgate еще не обнародованы. (И это очень хорошо, поскольку такие данные могут стать подсказкой для будущих хакеров.) Следует отметить, что фотографии и другие данные, хранящиеся на iPhone, автоматически копируются в iCloud, облачную службу хранения Apple.

Android и другие мобильные операционные системы также сохраняют копии в облаке, что опять же хорошо, потому что пользователи могут получить к ним доступ со всех своих устройств. Однако это представляет собой потенциальную уязвимость, о которой должны знать все пользователи мобильных устройств.

Возможно, чтобы взломать аккаунты знаменитостей нужно было просто подобрать пароли (Apple, которая в целом пользуется хорошей репутацией в плане обеспечения безопасности, впоследствии ужесточила защитные меры при восстановлении забытого пароля), а возможно, была использована социальная инженерия – способ обманом вынудить пользователя раскрыть свой пароль.

Знаменитости — не единственные потенциальные жертвы

Взлом сайта Ashley Madison, напротив, кажется в техническом плане аналогичным взломам сайтов ретейлеров. Только его последствия были иными: они вышли далеко за рамки самого Ashley Madison.

Взломы сайтов розничных магазинов обычно осуществляются для кражи информации о кредитных картах, которая для киберпреступников на вес золота.

Что до хакеров Ashley Madison, их целью было поставить конкретных людей в неловкое положение, и поэтому взломщики выложили в Интернет миллионы электронных писем клиентов Ashley Madison.

Хотя в списке клиентов было много адресов электронной почты известных людей, Ashley Madison не проверяла или не подтверждала эти адреса, и похоже, только некоторые из них (если они вообще есть) настоящие. На данный момент только Джош Даггар (из реалити-шоу «Детей много не бывает») является самым известным человеком, признавшим свою вовлеченность в этот скандал, но, конечно же, он не единственный.

Однако, как сообщается в Infoworld, отсутствие подтверждения о взломе аккаунтов знаменитостей не помешало Celebgate стать серьезным поводом для беспокойства не только для тех людей, чьи электронные письма попали в Сеть, но и для компаний и организаций, чьи сотрудники были зарегистрированы на сайте Ashley Madison, и которые теперь могут быть уязвимы для социальной инженерии и высокотехнологичного шантажа.

Социальная инженерия и человеческий фактор

«Социальная инженерия» — это термин, который эксперты кибербезопасности используют для обозначения атак с использованием человеческого фактора.

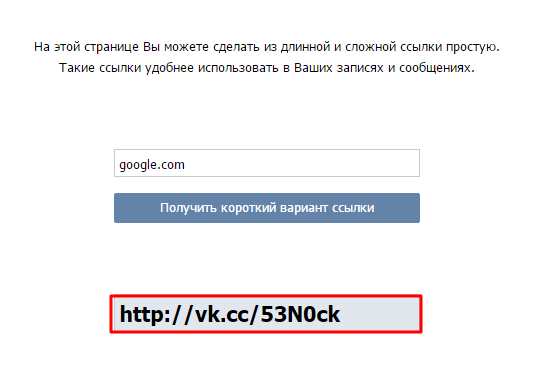

Самый распространенный пример — целевой фишинг, когда киберпреступник отправляет электронное письмо (обычно предназначенное для друга или коллеги), в котором содержаться ссылки на вредоносный сайт или файл.

Неосторожная жертва щелкает по ссылке, заражая свое устройство вредоносным ПО, которое выведывает персональные данные.

Проблема для организаций заключается в том, что любой сотрудник, чья электронная почта находилась в списке клиентов Ashley Madison, теперь может быть уязвим для фишинговых писем якобы от юристов или частных следователей.

При таком сценарии злоумышленникам не нужно беспокоиться об индивидуальном подходе, чтобы подцепить свою жертву на крючок.

Боязнь огласки и отчаянное желание найти защиту — этого может быть достаточно, чтобы заставить жертву нажать на ссылку, тем самым предоставляя возможность злоумышленникам проникнуть на свой компьютер и искать там пароли или другие данные, которые затем могут быть использованы киберпреступниками.

В эпоху мобильности любое устройство с подключением к Интернету потенциально может быть взломано, поэтому надежные пароли действительно имеют значение.

Tweet: В эпоху мобильности любое устройство с подключением к Интернету потенциально может быть взломано, и надежные пароли действительно имеют значение. Твитни это!

Помните о социальной инженерии и дважды подумайте прежде, чтобы нажимать на неожиданные или необычные ссылки в электронных письмах. Богатые и знаменитые не являются единственными объектами новой эпохи взломов аккаунтов известных людей.

Статьи и ссылки по теме:

- Киберпреступность

- Что такое Adware?

- Что такое троянская программа?

- Компьютерные вирусы и вредоносное ПО

- Спам и фишинг

- Программы-вымогатели и кибершантаж

- Мобильные угрозы

- Выбор антивирусного решения

Продукты:

- Kaspersky Total Security

- Kaspersky Internet Security

- Антивирус Касперского

- Бесплатный Aнтивирус Kaspersky Free

- Kaspersky Internet Security для Mac

- Kaspersky Internet Security для Android

Масштабный взлом аккаунтов знаменитостей, и как это может затронуть вас

Kaspersky

В 2015 году новости о взломах аккаунтов знаменитостей, казалось, были повсюду: СМИ даже назвали атаку, скомпрометировавшую почти 600 известных владельцев аккаунтов в iCloud, Celebgate.

Услуги взлома почтовых аккаунтов на заказ: как и сколько?

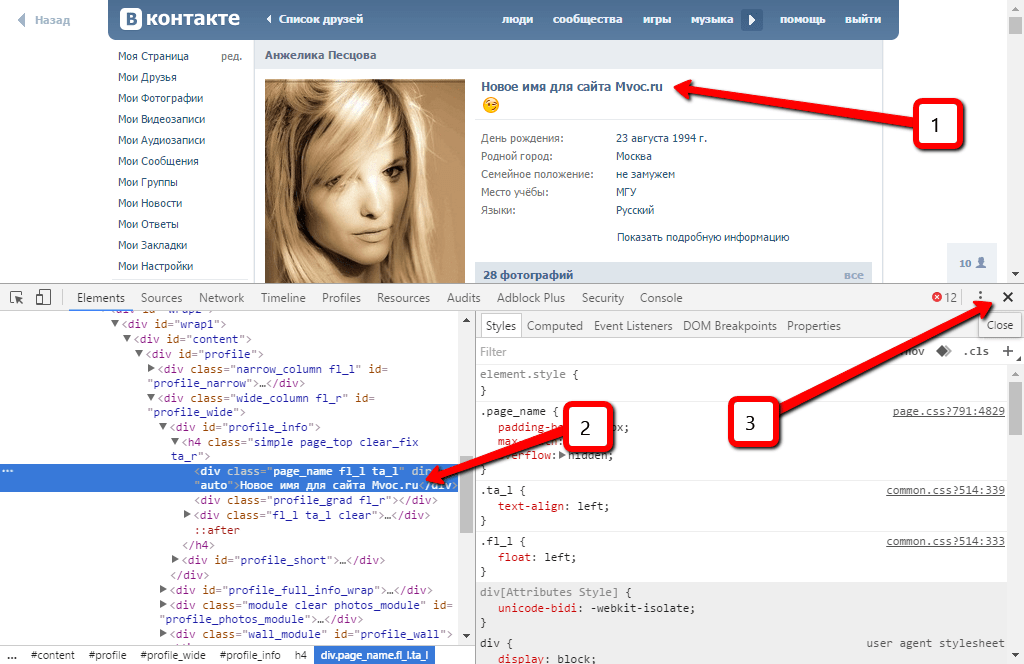

Как известно, адрес электронной почты — это один из самых важных способов защиты личных данных, также к ней могут быть привязаны другие аккаунты пользователя. Когда киберпреступник получает доступ к электронной почте юзера, он в состоянии получить практически все конфиденциальные данные не только почты, но и других аккаунтов, ведь мы часто используем имэйл для регистрации и входа в другие интернет-платформы. Критически важно использовать двухфакторную аутентификацию, без неё данные максимально легко получить, поэтому советуем прямо сейчас настроить такой вид входа в аккаунт для большей защиты. Однако и двухфакторную аутентификацию тоже можно обойти — нужно всего лишь перехватить код доступа.

Когда киберпреступник получает доступ к электронной почте юзера, он в состоянии получить практически все конфиденциальные данные не только почты, но и других аккаунтов, ведь мы часто используем имэйл для регистрации и входа в другие интернет-платформы. Критически важно использовать двухфакторную аутентификацию, без неё данные максимально легко получить, поэтому советуем прямо сейчас настроить такой вид входа в аккаунт для большей защиты. Однако и двухфакторную аутентификацию тоже можно обойти — нужно всего лишь перехватить код доступа.

«Таргетированная или «целевая» атака – это взлом электронной почты в терминологии кибербезопасности. В рамках серьёзных государственных киберпреступлений этим занимается государственная разведка вроде АНБ и ГРУ, но есть и другой, черный рынок хакерских услуг, где можно заказать взлом любого ящика за определённую сумму. Такого рода услуги пользуются большой популярностью, например, в России, в частности, потому что в РФ пока не существует чётко прописанного законодательства касательно киберпреступлений, и злоумышленнику не грозит уголовная ответственность за обычный взлом почты «на заказ».

Сколько стоит такая услуга?

В декабре 2021 года команда специалистов по инфобезопасности поставила эксперимент. Были найдены 27 разных сервисов по взлому электронной почты, большинство сайтов предлагали услуги на русском языке, остальные – на английском. Стоимость взлома почты по заказу — от $23 до $500 за один аккаунт. Дешевле всего оказалось взломать почту российских сервисов. Западные – уже дороже, а взломать аккаунты Facebook и Instagram будет стоить ненамногим дешевле, чем Yahoo и Gmail, за которые просят от 450 до 550$.

Как взламывают почту?

Суть эксперимента – выяснить, как качественно и быстро нанятые хакеры смогут выполнить заказ – взломать электронный ящик пользователя. Вначале все искусственно созданные почты нагрузили информацией (входящие, отправленные, спам) из базы электронных писем свободного доступа. Кроме того, команда также создала сайты, рекламирующие бизнес, который, якобы, принадлежит жертвам взлома.

Чтобы обеспечить чистоту эксперимента и «легенду» каждой подставной личности, домены сайтов купили через аукцион. Затем веб-страницу связали с адресом электронной почты жертвы, и указали почту вымышленного партнера. Таким образом, подставная почта была «прикрыта» со всех сторон и выглядела максимально натурально.

Затем веб-страницу связали с адресом электронной почты жертвы, и указали почту вымышленного партнера. Таким образом, подставная почта была «прикрыта» со всех сторон и выглядела максимально натурально.

Команда эксперимента предположила, что взломщики будут использовать соцсети для взлома почты, поэтому жертвам создали профили в Facebook. Аккаунты сделали приватными с минимумом информации, за исключением рекламной площадки бизнеса жертвы.

Эксперименту даже посодействовала компания Google, с их помощью получилось отследить активность каждого имэйла. В отчётах об активности отследили попытки входа в учетную запись и IP-адреса, а также активацию кода при 2F-аутентификации входе в профиль.

В это время на сайте жертв поставили специальные трекеры, которые помогали отслеживать авторизацию с заданных площадок, например, Facebook. Когда злоумышленник заходил на сайт с Facebook-аккаунта, источник входа отражался в истории посещений страницы.

За активностью нанятых хакеров следили в течение нескольких недель. Оказалось, многие «хакеры» — обычные люди, которые брали оплату и пропадали или морочили головы заказчикам и в итоге всё равно пропадали. Еще часть нанятых взломщиков брала оплату после выполнения заказа, но и они, получив задание, очень долгое время были неактивны и не выходили на связь.

Оказалось, многие «хакеры» — обычные люди, которые брали оплату и пропадали или морочили головы заказчикам и в итоге всё равно пропадали. Еще часть нанятых взломщиков брала оплату после выполнения заказа, но и они, получив задание, очень долгое время были неактивны и не выходили на связь.

В результате эксперимента всего лишь 5 из 27 хакеров относительно компетентно взялись за заказы на взлом.

Команда ИБ отследила действия, которые злоумышленники могут использовать для взлома аккаунта. Успешными оказались всего лишь 5 заказов, и то, захват аккаунта состоялся только из-за содействия подставных жертв.

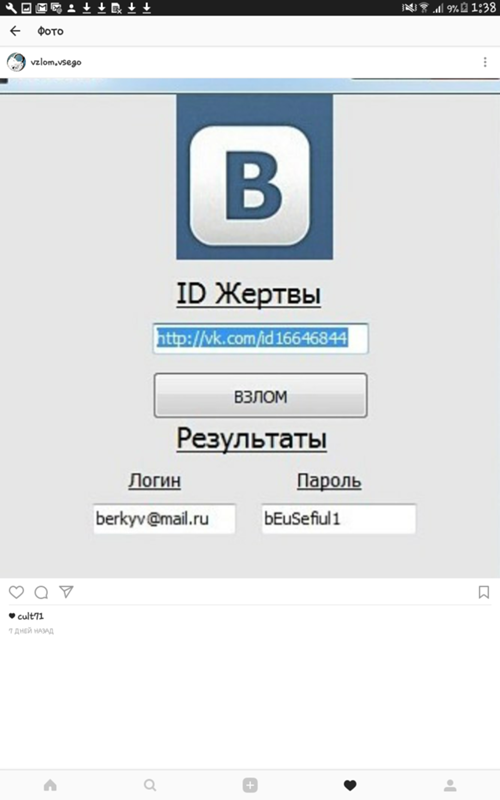

Хакеры во всех случаях старались привести цель к фишинговой странице для ввода пароля от аккаунта или кода двухфакторной аутентификации от своего аккаунта. Подставные жертвы, якобы, в неведении вводили все данные.

Вопреки предположениям экпериментаторов, ни один наемный взломщик не пытался обратиться к учетным записям на Facebook или к электронной почте партнера. В среднем мошенникам удавалось взломать почту за 25 дней, отправив около 10 фишинговых сообщений жертве.

В среднем мошенникам удавалось взломать почту за 25 дней, отправив около 10 фишинговых сообщений жертве.

Приманками для фишинга стали:

— письма на почту якобы от Google;

— письма из государственной службы;

— письма из банка или налоговой службы;

— письма от незнакомцев, чтобы заинтересовать жертву;

— письма от знакомого человека.

Как предотвратить взлом?

Самое основное – обращать внимание на входящие сообщения и не переходить по ненадёжным ссылкам. Профессионалы могут взломать почту без фишинга, но в ходе исследования подобные методы не использовались.

Чтобы защитить свою учетную запись от взлома, можно использовать аппаратный USB-ключ безопасности к двухфакторной аутентификации, ну и, конечно, быть осмотрительным.

Как корпоративным сотрудникам защитить почту от взлома?

В течение рабочего дня корпоративные сотрудники пересылают массу приватной информации, касающейся компании. Естественно, эта информация должна быть максимально защищена. Для этого лучше использовать совокупность методов защиты и работать в команде – руководство + сотрудники.

Для этого лучше использовать совокупность методов защиты и работать в команде – руководство + сотрудники.

Руководители должны понимать важность обеспечения информационной безопасности на своём предприятии, а один из самых надёжных способов предотвратить утечку корпоративной информации – установить надёжную DLP-систему. Чем поможет DLP-система? Разберём на примере SecureTower от Falcongaze.

В системе SecureTower полный контроль корпоративной информации достигается за счет мониторинга максимального числа коммуникационных каналов и протоколов передачи данных.

Каналы передачи информации, которые контролирует SecureTower:

— посещённые сайты;

— IP телефония;

— подключённые устройства;

— сетевые и локальные принтеры;

— FTP;

— мессенджеры;

— буфер обмена;

— сетевые хранилища;

— социальные сети;

— облачные хранилища.

После анализа перехваченных данных, если есть нарушение правила безопасности, система автоматически уведомляет об инциденте со всей информацией о нём. Далее с нарушением разбирается служба безопасности компании.

Далее с нарушением разбирается служба безопасности компании.

Как видите, услуги взлома аккаунтов электронной почты, а, соответственно, и риски потерять конфиденциальные данные довольно высоки. Поэтому, помимо двухфакторной аутентификации и внимательности, лучше озаботиться защитой данных на рабочем месте путём использования DLP.

10 самых популярных инструментов для взлома паролей [обновлено в 2020 г.]

Пароли являются наиболее часто используемым методом аутентификации пользователей. Пароли так популярны, потому что логика, стоящая за ними, понятна людям, и их относительно легко реализовать разработчикам.

Однако пароли также могут создавать уязвимости в системе безопасности. Взломщики паролей предназначены для получения учетных данных, украденных в результате утечки данных или другого взлома, и извлечения из них паролей.

Примечание. См. нашу статью «Как взломать пароль» для ознакомления с некоторыми основными методами взлома.

Что такое взлом пароля?

Хорошо спроектированная система аутентификации на основе пароля не хранит фактический пароль пользователя.

Вместо этого системы аутентификации хранят хэш пароля, который является результатом отправки пароля и случайного значения, называемого солью, через хеш-функцию. Хеш-функции спроектированы так, чтобы быть односторонними, а это означает, что очень сложно определить ввод, который дает заданный вывод. Поскольку хеш-функции также являются детерминированными (это означает, что одни и те же входные данные дают одинаковые выходные данные), сравнение двух хэшей паролей (сохраненного и хэша пароля, предоставленного пользователем) почти так же хорошо, как сравнение реальных паролей.

Под взломом пароля понимается процесс извлечения паролей из соответствующего хэша паролей. Это можно сделать несколькими способами:

- Атака по словарю: Большинство людей используют слабые и распространенные пароли. Взяв список слов и добавив несколько перестановок — например, замену $ на s — позволяет взломщику паролей очень быстро узнать множество паролей.

- Атака подбором методом грубой силы: Существует ограниченное количество потенциальных паролей заданной длины. Хотя медленная атака грубой силой (перебор всех возможных комбинаций паролей) гарантирует, что злоумышленник в конечном итоге взломает пароль.

- Гибридная атака: Гибридная атака смешивает эти два метода. Он начинается с проверки того, можно ли взломать пароль с помощью атаки по словарю, а затем переходит к атаке методом грубой силы, если она не удалась.

Большинство инструментов для взлома или поиска паролей позволяют хакеру выполнять любой из этих типов атак. В этом посте описаны некоторые из наиболее часто используемых инструментов для взлома паролей.

Hashcat — один из самых популярных и широко используемых взломщиков паролей. Он доступен в каждой операционной системе и поддерживает более 300 различных типов хэшей.

Hashcat обеспечивает высокопараллельный взлом паролей с возможностью одновременного взлома нескольких разных паролей на нескольких разных устройствах и возможностью поддержки распределенной системы взлома хэшей с помощью наложений. Крекинг оптимизирован с помощью встроенной настройки производительности и контроля температуры.

Крекинг оптимизирован с помощью встроенной настройки производительности и контроля температуры.

Загрузите Hashcat здесь.

2. John the RipperJohn the Ripper — хорошо известная бесплатная программа для взлома паролей с открытым исходным кодом для Linux, Unix и Mac OS X. Также доступна версия для Windows.

John the Ripper предлагает взлом паролей различных типов. Это выходит за рамки паролей ОС и включает в себя обычные веб-приложения (например, WordPress), сжатые архивы, файлы документов (файлы Microsoft Office, PDF-файлы и т. д.) и многое другое.

Также доступна профессиональная версия инструмента, которая предлагает улучшенные функции и встроенные пакеты для целевых операционных систем. Вы также можете загрузить Openwall GNU/*/Linux, который поставляется вместе с John the Ripper.

Загрузите John the Ripper здесь.

3. Brutus Brutus — один из самых популярных онлайн-инструментов для удаленного взлома паролей. Он претендует на звание самого быстрого и гибкого инструмента для взлома паролей. Этот инструмент бесплатный и доступен только для систем Windows. Он был выпущен еще в октябре 2000 года.

Он претендует на звание самого быстрого и гибкого инструмента для взлома паролей. Этот инструмент бесплатный и доступен только для систем Windows. Он был выпущен еще в октябре 2000 года.

Brutus поддерживает ряд различных типов аутентификации, в том числе:

- HTTP (базовая аутентификация)

- HTTP (форма HTML/CGI)

- Точка доступа 3

- FTP

- СМБ

- Телнет

- IMAP

- ННТП

- Сетевая шина

- Пользовательские протоколы

Он также поддерживает протоколы многоступенчатой аутентификации и может атаковать до шестидесяти различных целей одновременно. Он также предлагает возможность приостановить, возобновить и импортировать атаку.

Брут не обновлялся несколько лет. Тем не менее, его поддержка широкого спектра протоколов аутентификации и возможность добавления пользовательских модулей делают его популярным инструментом для онлайн-атак по взлому паролей.

Загрузите программу поиска паролей Brutus онлайн здесь.

Wfuzz — это инструмент для взлома паролей веб-приложений, похожий на Brutus, который пытается взломать пароли с помощью атаки методом угадывания грубой силы. Его также можно использовать для поиска скрытых ресурсов, таких как каталоги, сервлеты и сценарии. Wfuzz также может выявлять уязвимости внедрения в приложении, такие как внедрение SQL, внедрение XSS и внедрение LDAP.

Ключевые особенности инструмента для взлома паролей Wfuzz:

- Внедрение в несколько точек в несколько каталогов

- Вывод в цветном HTML

- Брутфорс постов, заголовков и данных аутентификации

- Поддержка прокси и SOCK, поддержка нескольких прокси

- Многопоточность

- Подбор HTTP-пароля с помощью запросов GET или POST

- Задержка между запросами

- Фаззинг файлов cookie

THC Hydra — это онлайн-инструмент для взлома паролей, который пытается определить учетные данные пользователя с помощью атаки подбора пароля методом грубой силы. Он доступен для Windows, Linux, Free BSD, Solaris и OS X.

Он доступен для Windows, Linux, Free BSD, Solaris и OS X.

THC Hydra расширяем за счет возможности простой установки новых модулей. Он также поддерживает ряд сетевых протоколов, включая Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP. -PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID , Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP, SOCKS5, SSH (v1 и v2), Subversion, Teamspeak (TS2 ), Telnet, VMware-Auth, VNC и XMPP.

Загрузите THC Hydra здесь.

Если вы разработчик, вы также можете внести свой вклад в разработку инструмента.

6. Medusa Medusa — онлайн-инструмент для взлома паролей, похожий на THC Hydra. Он претендует на звание быстрого параллельного, модульного и грубого инструмента для входа в систему. Он поддерживает HTTP, FTP, CVS, AFP, IMAP, MS SQL, MYSQL, NCP, NNTP, POP3, PostgreSQL, pcAnywhere, rlogin, SMB, rsh, SMTP, SNMP, SSH, SVN, VNC, VmAuthd и Telnet.

Он поддерживает HTTP, FTP, CVS, AFP, IMAP, MS SQL, MYSQL, NCP, NNTP, POP3, PostgreSQL, pcAnywhere, rlogin, SMB, rsh, SMTP, SNMP, SSH, SVN, VNC, VmAuthd и Telnet.

Medusa — это инструмент командной строки, поэтому для его использования необходимы определенные знания командной строки. Скорость взлома пароля зависит от сетевого подключения. В локальной системе он может проверять 2000 паролей в минуту.

Medusa также поддерживает параллельные атаки. В дополнение к списку паролей, которые нужно попробовать, также можно определить список имен пользователей или адресов электронной почты для проверки во время атаки.

Подробнее об этом читайте здесь.

Загрузите Медузу здесь.

7. RainbowCrack Любой взлом паролей требует компромисса между временем и памятью. Если злоумышленник предварительно вычислил таблицу пар пароль/хэш и сохранил их как «радужную таблицу», то процесс взлома пароля упрощается до поиска в таблице. Именно из-за этой угрозы пароли теперь «солят»: добавление уникального случайного значения к каждому паролю перед его хэшированием означает, что требуется гораздо больше радужных таблиц.

RainbowCrack — это инструмент для взлома паролей, предназначенный для работы с радужными таблицами. Можно создавать собственные радужные таблицы или использовать уже существующие, загруженные из Интернета. RainbowCrack предлагает бесплатные загрузки радужных таблиц для систем паролей LANMAN, NTLM, MD5 и SHA1.

Загрузите радужные таблицы здесь.

Также доступны несколько платных радужных столов, которые можно купить здесь.

Этот инструмент доступен как для систем Windows, так и для Linux.

Загрузите RainbowCrack здесь.

8. OphCrackOphCrack — это бесплатный инструмент для взлома паролей на основе радужных таблиц для Windows. Это самый популярный инструмент для взлома паролей Windows, но его также можно использовать в системах Linux и Mac. Он взламывает хэши LM и NTLM. Для взлома Windows XP, Vista и Windows 7 также доступны бесплатные радужные таблицы.

Живой компакт-диск OphCrack также доступен для упрощения взлома. Можно использовать Live CD OphCrack для взлома паролей на базе Windows. Этот инструмент доступен бесплатно.

Можно использовать Live CD OphCrack для взлома паролей на базе Windows. Этот инструмент доступен бесплатно.

Загрузите OphCrack здесь.

Загрузите бесплатные и премиальные радужные таблицы для OphCrack здесь.

9. L0phtCrackL0phtCrack является альтернативой OphCrack. Он пытается взломать пароли Windows из хэшей. Для взлома паролей он использует рабочие станции Windows, сетевые серверы, первичные контроллеры домена и Active Directory. Он также использует атаки по словарю и грубой силе для генерации и подбора паролей. Он был приобретен Symantec и прекращен в 2006 году. Позже разработчики L0pht снова выкупили его и запустили L0phtCrack в 2009 году..

L0phtCrack также имеет возможность сканировать обычные проверки безопасности паролей. Можно установить ежедневные, еженедельные или ежемесячные проверки, и сканирование начнется в запланированное время.

Узнайте о L0phtCrack здесь.

10. Aircrack-ng Aircrack-ng — это инструмент для взлома паролей Wi-Fi, который может взламывать пароли WEP или WPA/WPA2 PSK. Он анализирует беспроводные зашифрованные пакеты, а затем пытается взломать пароли с помощью атак по словарю, PTW, FMS и других алгоритмов взлома. Он доступен для систем Linux и Windows. Также доступен концертный компакт-диск Aircrack.

Он анализирует беспроводные зашифрованные пакеты, а затем пытается взломать пароли с помощью атак по словарю, PTW, FMS и других алгоритмов взлома. Он доступен для систем Linux и Windows. Также доступен концертный компакт-диск Aircrack.

Учебники по Aircrack-ng доступны здесь.

Загрузите Aircrack-ng здесь.

Как создать пароль, который трудно взломать

В этом посте мы перечислили 10 инструментов для взлома паролей. Эти инструменты пытаются взломать пароли с помощью различных алгоритмов взлома паролей. Большинство инструментов для взлома паролей доступны бесплатно. Таким образом, вы всегда должны стараться иметь надежный пароль, который трудно взломать. Вот несколько советов, которые вы можете попробовать при создании пароля.

- Чем длиннее пароль, тем труднее его взломать: Длина пароля является наиболее важным фактором. Сложность атаки методом перебора пароля возрастает экспоненциально с увеличением длины пароля. Случайный семизначный пароль можно взломать за считанные минуты, а десятизначный — сотни лет.

- Всегда используйте комбинацию символов, цифр и специальных символов: Использование различных символов также усложняет подбор пароля методом грубой силы, поскольку это означает, что взломщикам необходимо пробовать более широкий набор вариантов для каждого символа пароля . Включайте цифры и специальные символы, а не только в конце пароля или в качестве замены букв (например, @ вместо a).

- Разнообразие паролей: Атаки с подменой учетных данных используют ботов для проверки того, используются ли пароли, украденные из одной сетевой учетной записи, для других учетных записей. Утечка данных в крошечной компании может поставить под угрозу банковский счет, если используются те же учетные данные. Используйте длинный, случайный и уникальный пароль для всех онлайн-аккаунтов.

Чего следует избегать при выборе пароля

Вот несколько распространенных ошибок при вводе пароля, которых следует избегать: 9.0003

Вот несколько распространенных ошибок при вводе пароля, которых следует избегать: 9.0003- Использование словарного слова: Атаки по словарю предназначены для проверки каждого слова в словаре (и общих перестановок) за секунды.

- Использование личной информации: Имя домашнего животного, имя родственника, место рождения, любимый вид спорта и т. д. — все это словарные слова. Даже если бы это было не так, существуют инструменты для получения этой информации из социальных сетей и создания из нее списка слов для атаки.

- Использование шаблонов: Пароли, такие как 1111111, 12345678, qwerty и asdfgh, являются одними из наиболее часто используемых существующих паролей. Они также включены в список слов каждого взломщика паролей.

- Использование замены символов: Замена символов, например 4 вместо A и $ вместо S, хорошо известна. Атаки по словарю проверяют эти замены автоматически.

- Использование цифр и специальных символов только в конце: Большинство людей добавляют необходимые цифры и специальные символы в конце пароля.

Эти шаблоны встроены в взломщики паролей.

Эти шаблоны встроены в взломщики паролей. - Использование общих паролей: Каждый год такие компании, как Splashdata, публикуют списки наиболее часто используемых паролей. Они создают эти списки, взламывая взломанные пароли, как это сделал бы злоумышленник. Никогда не используйте пароли из этих списков или что-то подобное.

- Использование любого пароля, кроме случайного: Пароли должны быть длинными, случайными и уникальными. Используйте менеджер паролей для безопасного создания и хранения паролей для онлайн-аккаунтов.

Заключение

Инструменты для взлома паролей предназначены для извлечения хэшей паролей, утекших во время утечки данных или украденных с помощью атаки, и извлечения из них исходных паролей. Они достигают этого, используя слабые пароли или пробуя каждый потенциальный пароль заданной длины.

Искатели паролей можно использовать для самых разных целей, и не все из них плохие. Хотя они обычно используются киберпреступниками, группы безопасности также могут использовать их для проверки надежности паролей своих пользователей и оценки риска использования слабых паролей для организации.

Что такое взлом пароля?

БезопасностьК

- Александр С. Гиллис, Технический писатель и редактор

Взлом пароля — это процесс использования прикладной программы для идентификации неизвестного или забытого пароля к компьютеру или сетевому ресурсу. Его также можно использовать, чтобы помочь злоумышленнику получить несанкционированный доступ к ресурсам.

Используя информацию, полученную злоумышленниками с помощью взлома паролей, они могут совершать ряд преступных действий. К ним относятся кража банковских учетных данных или использование информации для кражи личных данных и мошенничества.

Взломщик паролей восстанавливает пароли, используя различные методы. Процесс может включать сравнение списка слов для подбора паролей или использование алгоритма для повторного подбора пароля.

Взломщики паролей могут расшифровать пароли за несколько дней или часов, в зависимости от того, насколько слаб или надежен пароль. Чтобы сделать пароль более надежным и трудным для раскрытия, открытый текстовый пароль должен соответствовать следующим правилам:

- Длина не менее 12 символов. Чем короче пароль, тем легче и быстрее его взломать.

- Комбинируйте буквы и различные символы. Использование цифр и специальных символов, таких как точки и запятые, увеличивает количество возможных комбинаций.

- Избегайте повторного использования пароля. Если пароль взломан, то человек со злым умыслом может использовать тот же пароль, чтобы легко получить доступ к другим защищенным паролем учетным записям, которыми владеет жертва.

- Обратите внимание на индикаторы надежности пароля. Некоторые системы, защищенные паролем, включают счетчик надежности пароля, который представляет собой шкалу, сообщающую пользователям, когда они создали надежный пароль.

- Избегайте легко угадываемых фраз и распространенных паролей. Слабым паролем может быть имя, кличка питомца или дата рождения — что-то личное. Короткие и легко предсказуемые шаблоны, такие как 123456, пароль или qwerty, также являются слабыми паролями.

- Использовать шифрование. Пароли, хранящиеся в базе данных, должны быть зашифрованы.

- Воспользуйтесь инструментами и менеджерами для создания паролей. Некоторые смартфоны автоматически создают длинные, трудно угадываемые пароли. Например, Apple iPhone создаст для пользователей надежные пароли веб-сайтов. iPhone хранит пароли в своем диспетчере паролей iCloud Keychain и автоматически вводит пароль в правильное поле, поэтому пользователю не нужно запоминать сложный пароль.

Общий процесс, которому следует взломщик паролей, включает следующие четыре шага:

- Украсть пароль каким-нибудь гнусным способом. Этот пароль, вероятно, был зашифрован перед сохранением с использованием хэша. Хэши — это математические функции, которые преобразуют входные данные произвольной длины в зашифрованные выходные данные фиксированной длины.

- Выберите метод взлома, например, грубую силу или атаку по словарю, и выберите инструмент для взлома.

- Подготовьте хэши паролей для программы взлома. Это делается путем предоставления входных данных хеш-функции для создания хэша, который можно аутентифицировать.

- Запустите инструмент взлома.

Взломщик паролей также может идентифицировать зашифрованные пароли. После извлечения пароля из памяти компьютера программа может расшифровать его. Или, используя тот же алгоритм, что и системная программа, взломщик паролей создает зашифрованную версию пароля, совпадающую с оригиналом.

Или, используя тот же алгоритм, что и системная программа, взломщик паролей создает зашифрованную версию пароля, совпадающую с оригиналом.

Взломщики паролей используют два основных метода для определения правильных паролей: атака полным перебором и атака по словарю. Однако существует множество других методов взлома паролей, в том числе следующие:

- Грубая сила. Эта атака проходит через комбинации символов заданной длины, пока не найдет комбинацию, совпадающую с паролем.

- Поиск по словарю. Здесь взломщик паролей ищет в словаре правильный пароль для каждого слова. Словари паролей существуют для различных тем и комбинаций тем, включая политику, фильмы и музыкальные группы.

- Фишинг . Эти атаки используются для получения доступа к паролям пользователей без использования инструмента для взлома паролей.

Вместо этого пользователя обманом заставляют щелкнуть вложение электронной почты. Отсюда вложение может установить вредоносное ПО или предложить пользователю использовать свою электронную почту для входа на ложную версию веб-сайта, раскрывая свой пароль.

Вместо этого пользователя обманом заставляют щелкнуть вложение электронной почты. Отсюда вложение может установить вредоносное ПО или предложить пользователю использовать свою электронную почту для входа на ложную версию веб-сайта, раскрывая свой пароль. - Вредоносное ПО. Подобно фишингу, использование вредоносного ПО — еще один метод получения несанкционированного доступа к паролям без использования инструмента для взлома паролей. Вместо этого используются вредоносные программы, такие как кейлоггеры, которые отслеживают нажатия клавиш, или экранные скребки, которые делают снимки экрана.

- Радужная атака. Этот подход предполагает использование слов, отличных от исходного пароля, для создания других возможных паролей. Злоумышленники могут хранить у себя список, называемый радужной таблицей . Этот список содержит просочившиеся и ранее взломанные пароли, что сделает общий метод взлома паролей более эффективным.

- Угадывание.

Злоумышленник может угадать пароль без использования инструментов. Если злоумышленник обладает достаточной информацией о жертве или жертва использует достаточно распространенный пароль, он может подобрать правильные символы.

Злоумышленник может угадать пароль без использования инструментов. Если злоумышленник обладает достаточной информацией о жертве или жертва использует достаточно распространенный пароль, он может подобрать правильные символы.

Некоторые программы для взлома паролей могут использовать методы гибридных атак, когда они ищут комбинации словарных статей и цифр или специальных символов. Например, взломщик паролей может искать ants01, ants02, ants03 и т. д. Это может быть полезно, когда пользователям рекомендуется включать число в свой пароль.

Что такое инструменты для взлома паролей?Взломщики паролей могут использоваться злонамеренно или законно для восстановления утерянных паролей. Среди доступных инструментов для взлома паролей есть следующие три:

- Каин и Авель . Это программное обеспечение для восстановления паролей может восстанавливать пароли для учетных записей пользователей Microsoft Windows и пароли Microsoft Access.

Cain and Abel использует графический пользовательский интерфейс, что делает его более удобным для пользователя, чем аналогичные инструменты. Программное обеспечение использует списки словарей и методы атаки полным перебором.

Cain and Abel использует графический пользовательский интерфейс, что делает его более удобным для пользователя, чем аналогичные инструменты. Программное обеспечение использует списки словарей и методы атаки полным перебором. - Офкрэк. Этот взломщик паролей использует радужные таблицы и атаки грубой силы для взлома паролей. Он работает на Windows, macOS и Linux.

- Джон Потрошитель. Этот инструмент использует метод списка словарей и доступен в основном для систем macOS и Linux. В программе есть командная строка для взлома паролей, что делает ее более сложной в использовании, чем такие программы, как Cain и Abel.

Законность взлома пароля может меняться в зависимости от местоположения. В общем, все зависит от намерения. Например, использование инструмента для взлома паролей для восстановления собственного пароля может быть приемлемым. Однако в большинстве случаев, если целью является злонамеренная кража, повреждение или неправомерное использование чужих данных, это, скорее всего, будет незаконным действием.

Несанкционированный доступ к чужому устройству может стать основанием для уголовного преследования. Даже угадывание чьего-либо пароля без использования взломщика паролей может привести к уголовному преследованию. В соответствии с законами штатов и федеральными законами США могут быть добавлены дополнительные обвинения в зависимости от того, что злоумышленники делают после получения несанкционированного доступа.

Короче говоря, использование метода взлома пароля для доступа к собственному паролю является законным. Использование этих методов или инструментов для получения доступа к чужому паролю может привести к уголовному преследованию.

Узнайте, почему специалисты по безопасности рекомендуют иметь эффективную систему управления идентификацией и доступом и как обучение сотрудников вписывается в хороший пароль и общую стратегию кибербезопасности.

Последнее обновление: май 2021 г.

Продолжить чтение О взломе пароля- Достаточно ли для минимальной длины пароля 14-символьного пароля?

- Что такое атака с распылением пароля и как она работает?

- 10 типов инцидентов безопасности и способы их решения

- Руководство по защите данных: все, что вам нужно знать

- 4 рекомендации по безопасности корпоративной базы данных

Как использовать взломщик паролей John the Ripper

Автор: Эд Мойл

Лучшие инструменты Kali Linux и способы их использования

Автор: Петр Лошин

Почему пришло время отменить обязательные политики истечения срока действия паролей

Автор: Петр Лошин

посолка пароля

Автор: Рахул Авати

Нетворкинг

- Ползучая угроза и вызовы мультивендорной SD-WAN

Географические соображения часто являются ключевой причиной, по которой организации используют мультивендорную SD-WAN.

Но эти сетевые среды имеют …

Но эти сетевые среды имеют … - Плюсы и минусы VPN для предприятий

VPN используют различные протоколы и шифрование для защиты данных и предотвращения доступа неавторизованных пользователей к ресурсам компании. Но…

- 6 шагов для быстрой сегментации географической сети

При сегментировании сетевых операций в определенных частях мира модульная конструкция сети и определение географического домена являются двумя…

ИТ-директор

- Консультативная группа по политике в области ИИ обсуждает конкуренцию в проекте отчета

В первом проекте отчета Национального консультативного комитета по искусственному интеллекту указывается, как инвестиции в исследования и разработки в области искусственного интеллекта могут помочь США….

- ChatGPT использует политику для бизнеса, поскольку регуляторы борются

Поскольку регулирующие органы изо всех сил стараются идти в ногу с новыми технологиями искусственного интеллекта, такими как ChatGPT, предприятия будут нести ответственность за создание политик использования.

..

.. - Федеральные агентства обещают принять меры против «вреда, причиняемого ИИ»

Федеральные правоохранительные органы во вторник расправились с системами искусственного интеллекта, отметив, что та же защита прав потребителей …

Корпоративный настольный компьютер

- Нужен ли macOS сторонний антивирус на предприятии?

Компьютеры Mac

известны своей безопасностью, но это не означает, что они защищены от вирусов и других угроз. ИТ-команды могут изучить …

- Устройства, которые работают только с Microsoft Teams, в нашем будущем?

Microsoft Teams постоянно расширяется и добавляет новые функции, так что же дальше с этой многофункциональной платформой? Может быть …

- Настройка режима киоска Windows 11 4 различными способами

Режим киоска Windows 11 предлагает улучшения по сравнению с предыдущими версиями для администраторов настольных компьютеров.

ИТ должен изучить эти четыре метода и…

ИТ должен изучить эти четыре метода и…

Облачные вычисления

- Как создать оповещение CloudWatch для инстанса EC2

Оповещения CloudWatch — это строительные блоки инструментов мониторинга и реагирования в AWS. Познакомьтесь с ними, создав Amazon…

- 5 способов восстановить виртуальную машину Azure

Существуют различные способы восстановления виртуальной машины Azure. Узнайте, почему вам нужно восстановить виртуальную машину, доступные методы восстановления и какие…

- Преимущества и ограничения Google Cloud Recommender

Расходы на облако могут выйти из-под контроля, но такие службы, как Google Cloud Recommender, предоставляют информацию для оптимизации ваших рабочих нагрузок. Но…

ComputerWeekly.com

- SAP присматривается к малым и средним предприятиям в Юго-Восточной Азии

SAP запускает программу Grow with SAP в Юго-Восточной Азии, чтобы стимулировать внедрение S/4 Hana Cloud среди малых и средних .

Эти шаблоны встроены в взломщики паролей.

Эти шаблоны встроены в взломщики паролей.

Вместо этого пользователя обманом заставляют щелкнуть вложение электронной почты. Отсюда вложение может установить вредоносное ПО или предложить пользователю использовать свою электронную почту для входа на ложную версию веб-сайта, раскрывая свой пароль.

Вместо этого пользователя обманом заставляют щелкнуть вложение электронной почты. Отсюда вложение может установить вредоносное ПО или предложить пользователю использовать свою электронную почту для входа на ложную версию веб-сайта, раскрывая свой пароль. Злоумышленник может угадать пароль без использования инструментов. Если злоумышленник обладает достаточной информацией о жертве или жертва использует достаточно распространенный пароль, он может подобрать правильные символы.

Злоумышленник может угадать пароль без использования инструментов. Если злоумышленник обладает достаточной информацией о жертве или жертва использует достаточно распространенный пароль, он может подобрать правильные символы. Cain and Abel использует графический пользовательский интерфейс, что делает его более удобным для пользователя, чем аналогичные инструменты. Программное обеспечение использует списки словарей и методы атаки полным перебором.

Cain and Abel использует графический пользовательский интерфейс, что делает его более удобным для пользователя, чем аналогичные инструменты. Программное обеспечение использует списки словарей и методы атаки полным перебором. Но эти сетевые среды имеют …

Но эти сетевые среды имеют … ..

.. ИТ должен изучить эти четыре метода и…

ИТ должен изучить эти четыре метода и…