Как верифицировать сообщество и аккаунт в ВК через Госуслуги

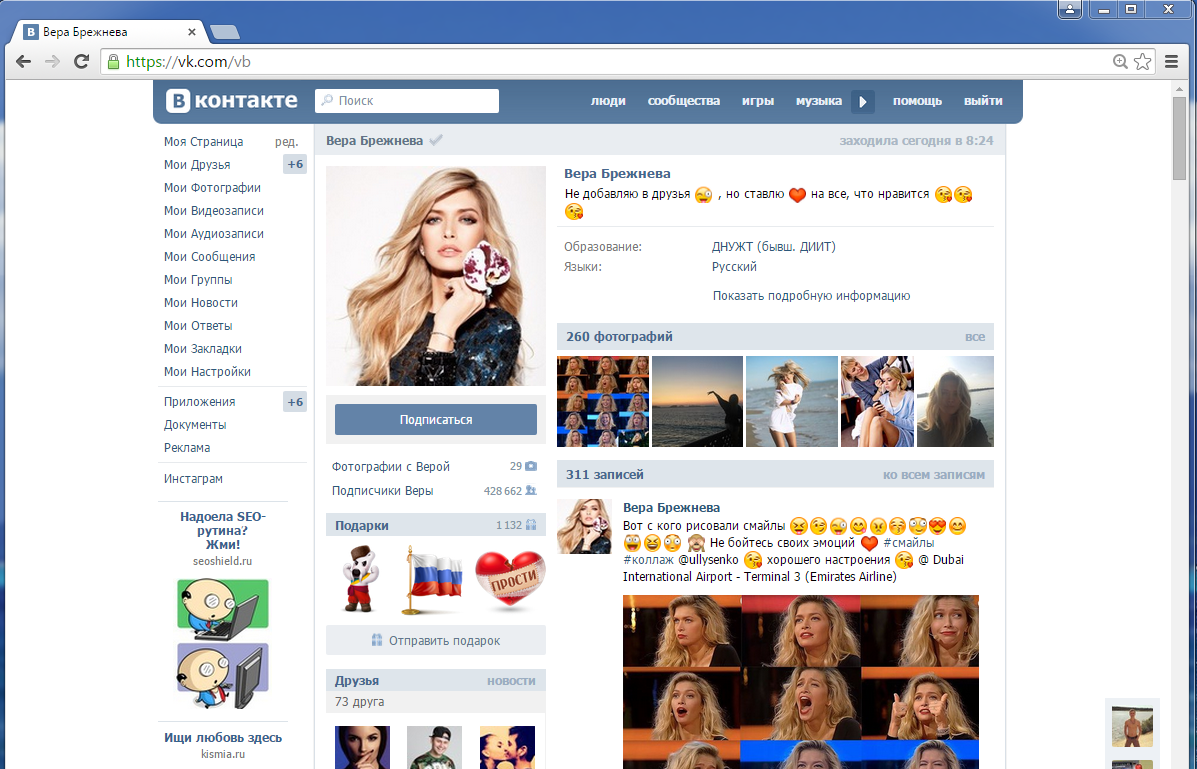

На сегодняшний день пользователи Вконтакте могут выполнить верификацию аккаунта через учетную запись ЕСИА — то есть, при помощи аккаунта Госуслуг. Таким способом можно верифицировать свою страницу ВК, чтобы другие пользователи увидели, что вы действительно подтвердили свою страницу при помощи личных данных. Это полезно для многих, кто, например, ведёт бизнес аккаунты в VK. Также администраторы и владельцы групп, которые представляют государственные органы и учреждения могут подтвердить свои сообщества, чтобы у подписчиков было полное доверие к размещаемому контенту.

В общем, далее мы подробно рассмотрим, как подтвердить ВК через Госуслуги!

Подтвердить аккаунт ВК через Госуслуги

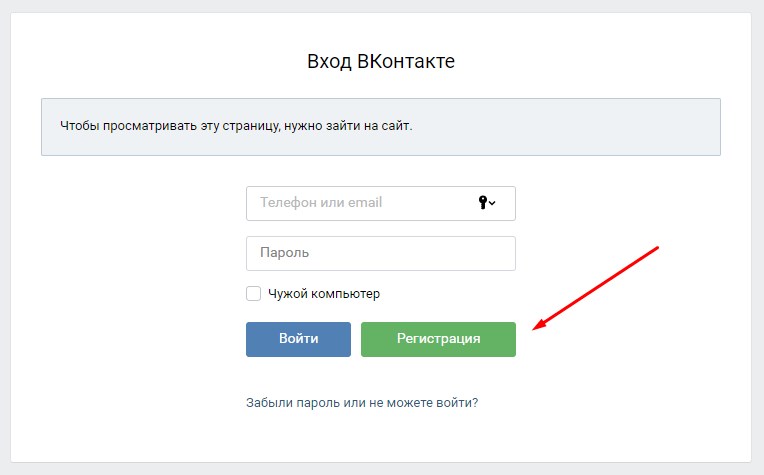

Верифицировать свой аккаунт ВКонтакте на Госуслугах достаточно просто, это можно сделать как на компьютере, так и в мобильном приложении с телефона. Итак, подтвердить свой аккаунт в ВК через Госуслуги на телефоне можно следующим образом:

- В приложении откройте раздел «Сервисы» и нажмите на кнопку с тремя линиями справа вверху;

- В открывшемся меню перейдите в раздел «Управление VK ID»;

- Теперь откройте вкладку «Безопасность и вход»;

- Прокрутите экран немного вниз и в разделе «Способы входа — Госуслуги» нажмите на кнопку «Подключить»;

- На следующем экране нажмите на кнопку «Продолжить»;

- А затем авторизуйтесь на Госуслугах — просто введите логин и пароль от учётной записи портала Государственных услуг;

Таким образом вы можете привязать свой профиль ВК к личному кабинету Госуслуг. Другие пользователи ВКонтакте увидят, что ваша страница действительно верифицирована, а ваша личность подтверждена.

Другие пользователи ВКонтакте увидят, что ваша страница действительно верифицирована, а ваша личность подтверждена.

Верификация сообщества ВК через Госуслуги

Верификация сообщества ВК через Госуслуги доступна только для групп и пабликов, которые являются официальными страницами государственных органов и учреждений.

Администраторы и редакторы таких групп могут подать заявку на верификацию в разделе «Основная информация» и подтвердить своё сообщество. Предварительно нужно зарегистрировать личный кабинет вашей организации на портале Государственных услуг. После прохождения верификации возле названия группы появится специальная галочка, и группе будет присвоен статус «Госорганизация».

Обычные пользователи ВК также могут верифицировать своё сообщество, но при этом, безусловно, оно не будет иметь статус «Госорганизации» — модераторы ВК рассматривают заявки на верификацию вручную и просто не одобрят запрос, если он не соответствует правилам.

Заявку на верификацию своего ВК сообщества можно подать только на компьютере, в мобильном приложении эта функция недоступна. Вы можете отправить запрос и подтвердить свою группу ВК в разделе «Управление».

Вы можете отправить запрос и подтвердить свою группу ВК в разделе «Управление».

Если сообщество соответствует всем правилам ВКонтакте, то заявка будет одобрена, а группа получит официальную галочку, то есть, официальное подтверждение. Но, как я уже говорил, группа не будет иметь статуса «Госорганизация».

Множественные уязвимости в плагине VK All in One Expansion Unit для WordPress

Множественные уязвимости в плагине VK All in One Expansion Unit для WordPress- Основная

- База данных уязвимостей

С эксплойтом

С патчем

Опубликовано: 10.05.2023

| Риск | Низкий |

| Доступен патч | ДА |

| Количество уязвимостей | 2 |

| CVE-ID | CVE-2023-27926 CVE-2023-28367 |

| CWE-ID | КВЕ-79 |

| Вектор эксплуатации | Сеть |

| Общедоступный эксплойт | Н/Д |

| Уязвимое ПО Подписаться | Блок расширения VK All-in-One Веб-приложения / Модули и компоненты для CMS |

| Поставщик | Вектор, Inc |

Бюллетень по безопасности

Этот бюллетень по безопасности содержит информацию о 2 уязвимостях.

EUVDB-ID: #VU75971

Риск: Низкий

CVSSv3.1:

CVE-ID: CVE-2023-27926

CWE-ID: CWE-79 — Неправильная нейтрализация ввода во время создания веб-страницы («Межсайтовый скриптинг»)

Доступность эксплойта: Нет

Описание

Обнаруженная уязвимость позволяет удаленному злоумышленнику выполнять атаки с использованием межсайтовых сценариев (XSS).

Уязвимость существует из-за недостаточной очистки пользовательских данных в функции настройки профиля. Удаленный пользователь может обманом заставить жертву перейти по специально созданной ссылке и выполнить произвольный код HTML и скрипта в браузере пользователя в контексте уязвимого веб-сайта.

Успешная эксплуатация этой уязвимости может позволить удаленному злоумышленнику украсть потенциально конфиденциальную информацию, изменить внешний вид веб-страницы, выполнить фишинговые атаки и атаки типа «драйв-загрузка».

Смягчение

Установите обновления с веб-сайта поставщика.

Уязвимые версии ПО

VK All-in-One Expansion Unit: 9.0.0 — 9.88.1.0

CPE2.3

- c pe:2.3:a:vektor-inc:vk-все-в- One-Expansion-Unit: 9.88.1.0:*:*:*:*: WordPress:*:*

Внешние ссылки

http://jvn.jp/en/jp/jvn957992402/Index . html

html

http://www.vektor-inc.co.jp/product-update/vk-blocks-exunit-xss/

Вопросы и ответы

Можно ли использовать эту уязвимость удаленно?

Известны ли вредоносные программы, использующие эту уязвимость?

EUVDB-ID: #VU75972

CVSSv3.1: php?package=22&CVSS’>Standard package</a>» data-original-title=»Access denied» title=»Access denied» alt=»Access denied»/>

CVE-ID: CVE-2023-28367

CWE-ID: КВЕ-79- Неправильная нейтрализация ввода во время создания веб-страницы («Межсайтовый скриптинг»)

Доступность эксплойта: Нет

Описание

Обнаруженная уязвимость позволяет удаленному злоумышленнику выполнять атаки с использованием межсайтовых сценариев (XSS).

Уязвимость существует из-за недостаточной очистки данных, предоставляемых пользователем, в функции публикации CTA. Удаленный пользователь может обманом заставить жертву перейти по специально созданной ссылке и выполнить произвольный код HTML и скрипта в браузере пользователя в контексте уязвимого веб-сайта.

Успешная эксплуатация этой уязвимости может позволить удаленному злоумышленнику украсть потенциально конфиденциальную информацию, изменить внешний вид веб-страницы, выполнить фишинговые атаки и атаки типа «драйв-загрузка».

Смягчение

Установите обновления с веб-сайта поставщика.

Уязвимые версии ПО

VK All-in-One Expansion Unit: 9.0.0 — 9.88.1.0

CPE2.3

- c pe:2.3:a:vektor-inc:vk-все-в- один блок расширения:9.88.1.0:*:*:*:*:wordpress:*:*

-

Внешние ссылки

http://jvn.jp/en/jp/JVN95792402/index.html

http://www.vektor-inc.co.jp/product-update/vk-blocks-exunit-xss/

Вопросы и ответы

Можно ли использовать эту уязвимость удаленно?