Что делать, если мой сайт взломали?

- Как понять, что сайт был взломан?

- Что делать если ваш сайт был взломан?

- Как злоумышленники могли взломать мой сайт?

- Как защитить сайт от взлома?

Как понять, что сайт был взломан?

Взлом сайта может быть обнаружен по прямым или косвенным признакам как владельцем сайта, так и посетителями или хостинг-провайдером.

Сайт может быть взломан, если:

- антивирус на вашем компьютере предупреждает о зараженности сайта;

- вы заметили резкое снижение посещаемости;

- с сайта идет переадресация на сторонние ресурсы;

- поисковые системы помечают сайт в выдаче как нежелательный для посещения;

- браузеры явно информируют о зараженности сайта;

- в разделе Сайты → Ваш_домен → Безопасность → Антивирус панели управления хостингом отображается отчет с угрозами.

Если взлом сайта обнаружен специалистами RU-CENTER или подтверждается жалоба от посетителей сайта, владельцу сайта направляется соответствующее уведомление. Обнаружение на сайте вредоносного программного обеспечения может стать причиной приостановки работы хостинга. В случае если с хостинга производится рассылка спама может быть отключена функция отправки писем.

Что делать если ваш сайт был взломан?

1. Удалить вредоносный код.

Список угроз отображается в разделе Сайты → Ваш_домен → Безопасность → Антивирус панели управления хостингом.

Самым простым решением является восстановление сайта из резервной копии. При этом необходимо убедиться, что файлы в резервной копии не заражены. Если вы обнаружили, что файлы были заражены более семи дней назад, то восстановление необходимо производить из вашей собственной резервной копии (при её наличии).

Вредоносный код можно удалить самостоятельно или с помощью услуги «Антивирус для сайта» с функцией автоматического лечения.

2. Проверить все компьютеры, с которых осуществлялся вход в административную панель сайта и подключение к хостингу по FTP на наличие вирусов, особенно – троянских программ.

3. Обновить пароли:

- основной пароль от панели управления хостингом;

- пароли пользователей FTP;

- пароли пользователей MYSQL;

- пароли от административной панели сайта.

4. Обновить версию CMS до последней доступной на сайте официального разработчика.

Если выходили обновления и патчи для модулей и плагинов CMS, их также необходимо установить. Старые и неиспользуемые модули и плагины необходимо удалить.

Как злоумышленники могли взломать мой сайт?

Наиболее частые причины взлома:

1. Уязвимость в используемой версии CMS

Необходимо регулярно обновлять CMS до последних стабильных версий, так как злоумышленники могут использовать известные уязвимости популярных CMS (WordPress, Joomla) для массовых взломов.

2. Уязвимость в установленном расширении CMS (темы, плагины, модули)

Уязвимость в установленном расширении CMS (темы, плагины, модули)

Очень часто во взломанных версиях платных скриптов имеются вирусы, поэтому для защиты сайта лучше использовать официальные плагины и темы CMS.

3. Вирусы на компьютере, с которого происходит управление сайтом.

Пароли к административной панели, FTP, другим службам могут быть украдены с компьютера пользователя с помощью вирусных программ-шпионов, поэтому все специалисты, которые работают с сайтом, должны гарантировать отсутствие вирусов на своих рабочих компьютерах и использовать антивирусные решения с регулярно обновляемыми базами при работе в сети.

Как защитить сайт от взлома?

1. Систему управления контентом сайта следует поддерживать в актуальном состоянии.

В случае обнаружения уязвимости в коде CMS разработчики, как правило, оперативно выпускают новую версию, свободную от обнаруженной уязвимости.

2. Избегать установки тем и плагинов из непроверенных источников.

3. Регулярно обновлять антивирусное программное обеспечение на персональных компьютерах, с которых осуществляется управление сайтами.

4. При наличии у CMS функции или плагина, препятствующего перебору паролей, необходимо использовать эту функцию.

5. Пароль к административной панели сайта должен содержать не менее 8 прописных и строчных букв и цифр, не являющихся связным словом ни в одной раскладке клавиатуры.

6. Подключить услугу «Антивирус для сайта», которая позволяет выявлять угрозы безопасности и принимать оперативные меры для их нейтрализации. Вы сможете свести к минимуму негативные последствия даже в случае заражения.

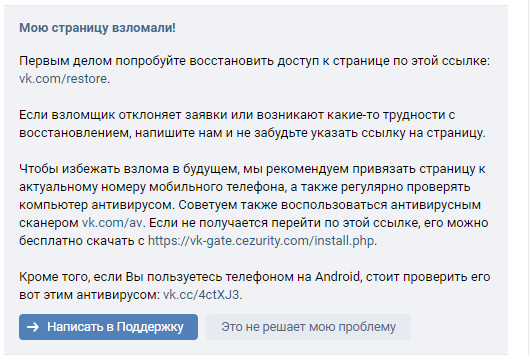

Страница Дмитрия Медведева «ВКонтакте» была взломана

2.8.2022

Неизвестные взломали аккаунт заместителя председателя Совета безопасности РФ Дмитрия Медведева «ВКонтакте» и опубликовали там пост. В пресс-службе соцсети подтвердили RSpectr, что он был размещен сторонним пользователем.

Там добавили, что сейчас команда безопасности «ВКонтакте» работает совместно с компетентными службами и устанавливает причины произошедшего.

О взломе писал ТАСС со ссылкой на заявление помощника Д. Медведева Олега Осипова.

Медведева Олега Осипова.

«Последний пост в ВК, который публиковал Дмитрий Анатольевич, был посвящен поздравлению военных моряков с Днем ВМФ. А с тем, кто взломал страницу, писал и публиковал удаленный пост, разберется администрация ВК и те, кому положено», — сказал О.Осипов.

На данный момент пост, опубликованный неизвестными, уже удален.

Изображение: скриншот официальной страницы Д.Медведева «Вконтакте»

Еще по теме

IT / Статьи

Вкус импортозамещения

Каковы итоги уходящего года и перспективы будущего для рынка 1С

IT / Статьи

С низкого кода

Как будет развиваться рынок low-code в России

IT / Статьи

Да пребудет с нами сервер

Как в 2022 году проходило импортозамещение на рынке вычислительной техники

IT / Статьи

ИИ-помощник учителя

Сможет ли искусственный интеллект проверять школьные сочинения

IT / Статьи

ПО-торг здесь не уместен

Кому поможет механизм гарантированного спроса на доработанный российский софт

IT / Статьи

Доктор КиберАйболит

Как организовать систему информзащиты в больнице и уберечь данные пациентов от утечек

IT / Статьи

Золото, а не люди

Как сделать работу сотрудников IT-компаний наиболее эффективной

IT / Статьи

Онлайн-суд идет!

Как использование ВКС меняет уголовное судопроизводство РФ

IT / Статьи

Скованные одной IT-цепочкой

Отечественные разработчики микроэлектроники адаптируются в условиях ограничений

IT / Статьи

Углеводородная безопасность

Поиск оптимальной защиты автоматизированных систем управления в нефтегазовом секторе

IT / Статьи

Разделяй и требуй

Зачем улучшать технологии управления требованиями к автоматизированной информационной системе

IT / Статьи

Оцифрованная энергетика

Как повысить эффективность отрасли углеводородов за счет digital-решений

Как исправить и предотвратить

Развитие веб-сайта Техническое обслуживание

04 января 2023 г.

Jordana A.

11min Read

Быстрое развитие технологий совпадает с растущим числом угроз кибербезопасности. Каждый день 30 000 веб-сайтов становятся жертвами хакеров, и нет никакой гарантии, что ваш сайт не будет следующим.

Если ваш веб-сайт уже был взломан, постарайтесь исправить это как можно скорее. Таким образом, вы сведете к минимуму ущерб, который может включать потерю репутации бренда и доходов, судебные иски и резкое падение рейтинга в поиске.

В этой статье будут рассмотрены симптомы взломанного веб-сайта и способы его устранения. Вы также узнаете о нескольких различных способах защиты вашего веб-сайта от будущих атак и о том, как лучше всего сообщить посетителям о проблемах с безопасностью.

Как проверить, не был ли взломан ваш веб-сайт

Прежде чем предпринимать действия по очистке своего веб-сайта, вам необходимо убедиться, что он не был взломан.

Признаки, указывающие на то, что веб-сайт был взломан, различаются и могут быть даже невидимыми, в зависимости от типа атаки. Ниже приведен список общих признаков того, что сайт был скомпрометирован:

Ниже приведен список общих признаков того, что сайт был скомпрометирован:

- Оповещения о взломе из браузеров и поисковых систем.

- Ссылки, перенаправляющие на подозрительные веб-сайты.

- Большие объемы трафика из других стран.

- Поврежденные или неработающие веб-страницы.

- Более медленное время загрузки, чем обычно.

- Предупреждения из черного списка Google.

- Отправленные письма попадают в спам.

- Удаление сайта хостинг-провайдером.

- Неприятная реклама.

- Белый экран смерти.

- Случайные фрагменты кода, появляющиеся в верхнем или нижнем колонтитуле.

Множество средств проверки веб-сайтов, таких как Sucuri SiteCheck, DeHashed и Have I Been I Been Pwned? доступны для подтверждения ваших подозрений. Мы рекомендуем проверять ваш сайт с помощью нескольких инструментов для получения более точных результатов.

10 шагов по исправлению взломанного веб-сайта

Убедившись, что ваш веб-сайт был взломан, примите меры для его устранения. Следующие шаги помогут вам восстановить и исправить взломанный веб-сайт.

Следующие шаги помогут вам восстановить и исправить взломанный веб-сайт.

1. Сохраняйте спокойствие и не паникуйте

Нет причин для паники — взломанные веб-сайты, как правило, можно восстановить. Эмоциональная реакция без спокойной оценки ситуации может принести больше вреда, чем пользы.

Поэтому сохраняйте спокойствие и переходите к следующему шагу.

2. Измените свои пароли и просмотрите доступ

Атаки грубой силы являются одними из наиболее распространенных угроз кибербезопасности. Хакеры пытаются угадать пароль учетной записи администратора, используя различные комбинации букв и цифр.

Изменение всех ваших паролей лишит хакеров доступа к вашему веб-сайту и не позволит им скомпрометировать другие учетные записи и нанести дополнительный ущерб.

Вот контрольный список учетных записей, пароли которых вам необходимо сбросить при первой же возможности:

- Учетная запись хостинга.

- учетных записи FTP (основные и дополнительные).

- Учетная запись администратора системы управления контентом.

- Базы данных (сделайте это через файл подключения к базе данных).

- учетных записи электронной почты, связанные со взломанным веб-сайтом.

Важно! Если у вас есть другие учетные записи с теми же учетными данными, что и на взломанном веб-сайте, немедленно измените их. Это относится к учетным записям в социальных сетях, частным учетным записям электронной почты и другим личным учетным записям. Имейте в виду, что вы не должны повторно использовать пароли в первую очередь.

Помимо смены всех ваших паролей, мы также рекомендуем пересмотреть права доступа пользователей к веб-сайту. Если хакерам удастся войти на сайт под учетной записью администратора, они получат полный доступ ко всем функциям администрирования.

Если взломанный веб-сайт размещен на WordPress, проверьте существующие роли пользователей и разрешения, открыв Users на панели администратора. Проверьте учетные записи с ролями суперадминистратора и администратора, так как они имеют самый высокий уровень прав доступа.

Проверьте учетные записи с ролями суперадминистратора и администратора, так как они имеют самый высокий уровень прав доступа.

Выполните ту же процедуру на платформах, предоставляющих доступ нескольким пользователям, таких как панель управления хостингом и учетная запись FTP.

Установите соответствующие разрешения для файлов вашего веб-сайта, особенно для файлов в корневом каталоге ( public_html

Pro Tip

Воспользуйтесь преимуществами генератора паролей для управления своими паролями и хранения резервных копий паролей.

3. Создайте резервную копию вашего веб-сайта

Возможно, ваш веб-сайт был взломан, но он по-прежнему функционирует и содержит все важные данные. Загрузив резервную копию веб-сайта, вы сможете повторно загрузить эту версию веб-сайта и повторить процесс очистки в случае сбоя в первый раз.

Важно! Храните файл резервной копии после взлома отдельно от более старых версий. Неповрежденные файлы резервных копий послужат вашим планом Б на случай сбоя процесса восстановления.

Совет эксперта

Попробуйте хранить файлы резервных копий веб-сайта как минимум в двух разных местах — в облаке и на переносном жестком диске.

Выберите систему, которая может автоматически создавать полные добавочные резервные копии. Важно, чтобы служба могла обнаруживать изменения, сделанные после резервного копирования, чтобы синхронизировать только эти части, а не каждый раз выполнять полное резервное копирование.

Основываясь на этих критериях, любое облачное хранилище должно работать.

Андреас Г.

Основатель Networks Hardware

4. Отслеживание ваших действий

Большинство попыток взлома происходят после того, как веб-сайт претерпевает некоторые изменения, создавая новые уязвимости для использования. Отслеживая свои действия, вы сможете намного быстрее определить источник проблем безопасности.

Сократите временной интервал, проверив веб-журналы на наличие внезапного всплеска трафика. Затем проверьте свои журналы доступа и журналы ошибок через панель управления хостингом, чтобы выявить любые подозрительные действия или ошибки, которые произошли в течение предполагаемого периода времени.

Выяснив время взлома, проверьте все изменения, которые вы сделали до него. В WordPress вредоносный код обычно проникает на сайт через новые файлы, созданные плагинами, темами и установками ядра WordPress.

Pro Tip

Пользователи Hostinger могут найти Журналы доступа в разделе Веб-сайт панели hPanel. Чтобы получить доступ к журналам ошибок, перейдите к Конфигурация PHP в каталоге Advanced .

5. Расследуйте недавние взломы в Интернете

Даже популярное программное обеспечение может страдать от нарушений безопасности. Если вы будете в курсе новостей кибербезопасности, вам будет намного проще находить уязвимости и удалять неисправное программное обеспечение до того, как оно нанесет ущерб вашему веб-сайту.

Вот некоторые из лучших веб-сайтов по кибербезопасности, рекомендованных нашими экспертами по безопасности:

- Новости хакеров — предоставляет новости о хакерских атаках.

- WP Hacked Help Blog — предлагает советы по безопасности WordPress при восстановлении взломанного сайта.

- Daniel Miessler ‒ публикует статьи и учебные пособия о безопасности веб-сайтов и технологиях в целом.

- IT Security Guru — фокусируется на кибербезопасности, киберпреступности и программах-вымогателях. Еженедельный блог

- Security — еженедельные новости о кибербезопасности в виде прямых трансляций.

Совет эксперта

Один из лучших способов не отставать от нарушений безопасности в Интернете — настроить настраиваемые оповещения.

В зависимости от типа новостей, которые вам нужны, вы можете настроить IFTTT или разработать сценарии для получения уведомлений всякий раз, когда новая тема становится популярной в сообществе кибербезопасности.

Кроме того, не забывайте следить за всеми ведущими специалистами по безопасности и новостями таких веб-сайтов, как SANS Internet Storm Center и Have I Been Pwned.

Андреас Г.

Основатель Networks Hardware

6. Поговорите со своим хостинг-провайдером

Если ваш взломанный веб-сайт работает на виртуальном хостинге, источник проблем с безопасностью может исходить от другого веб-сайта на том же общем сервере. В этом случае кибератаки также могут быть нацелены на вашу учетную запись хостинга.

Обратитесь в свою хостинговую компанию, чтобы проверить, не были ли атакованы другие веб-сайты на том же сервере.

Большинство веб-хостов также предоставляют пользователям доступ к веб-журналам, что позволяет отслеживать посещения веб-сайтов. Если ведение журнала доступа к серверу по умолчанию отключено, обратитесь к своему хостинг-провайдеру или включите его вручную.

Напоминаем, что выберите безопасный веб-хостинг, чтобы предотвратить взлом вашего сайта. Здесь, в Hostinger, мы включаем защиту от вредоносных программ, такую как Monarx, в наши общие планы.

Здесь, в Hostinger, мы включаем защиту от вредоносных программ, такую как Monarx, в наши общие планы.

7. Расследование с помощью черного списка Google и черного списка спама

Если Google обнаружит подозрительную или опасную активность на веб-сайте, поисковая система, скорее всего, заблокирует ее. Когда веб-сайт попадает в черный список, он не будет отображаться в результатах поиска, чтобы защитить посетителей от потенциальных вредоносных программ.

Проверьте, попадает ли ваш веб-сайт в черный список Google, с помощью Google Search Console. Предупреждение появится в Проблемы безопасности в разделе Безопасность и действия вручную .

Google Safe Browsing — еще один инструмент, который вы можете использовать для проверки статуса вашего веб-сайта. Он сообщит вам, безопасно ли посещать сайт.

Если у вас нет доступа к редактору зон DNS, изучите трафик вашего сайта с помощью Google Analytics. Внезапное падение трафика будет убедительным подтверждением того, что Google занес ваш сайт в черный список.

Помимо черного списка Google, ваш сайт также может появиться в базе данных антиспама. Поставщики интернет-услуг, поставщики почтовых ящиков и платформы для защиты от спама используют черные списки спама, чтобы предотвратить попадание спама в их систему. Письма с IP-адресов, перечисленных в этом черном списке, будут заблокированы или попадут в папку со спамом.

Уточните, включен ли ваш домен в черный список нежелательной почты, с помощью средств проверки работоспособности домена, таких как MxToolBox и средство проверки работоспособности DNS домена. Помимо предоставления информации о статусе домена, эти инструменты могут точно определить проблемы, связанные с вашим веб-сервером, почтовым сервером и DNS.

8. Сброс вашего файла .htaccess

.htaccess — это файл, содержащий настройки конфигурации высокого уровня для веб-сайта, размещенного на веб-сервере Apache. По этой причине .htaccess является популярной целью кибератак.

Некоторые из наиболее распространенных эксплойтов .htaccess включают:

- Перенаправление с поисковых систем на вредоносное ПО.

- Перенаправление со страниц ошибок на вредоносные программы.

- Вредоносное приложение к файлам PHP.

- Раскрытие информации.

- Снятие отпечатков пальцев браузера.

- Атаки на водопой.

Отключение и восстановление исходной версии файла .htaccess может помочь устранить проблему безопасности. Кроме того, измените права доступа к файлу, чтобы только определенные пользователи могли получить к нему доступ.

Pro Tip

Пользователи Hostinger могут найти и изменить файл .htaccess с помощью файлового менеджера hPanel .

9. Изучите свой веб-сайт и устраните уязвимость

Уязвимости системы безопасности не всегда видны администраторам. Мы рекомендуем использовать инструменты сканирования веб-сайтов, чтобы дважды проверить весь веб-сайт на наличие уязвимостей и исправить их.

Используйте плагин или инструмент для сканирования

Пользователи WordPress имеют доступ к различным бесплатным и платным плагинам безопасности, большинство из которых могут сканировать ваш сайт на наличие скомпрометированных файлов и обнаруживать любой вредоносный код.

Вот некоторые из самых популярных бесплатных плагинов безопасности для WordPress:

- Sucuri Security — обеспечивает сканирование на стороне сервера и удаленное сканирование, действия по обеспечению безопасности после взлома и мониторинг целостности файлов.

- Wordfence — поставляется с правилами брандмауэра в режиме реального времени и обновлениями сигнатур вредоносных программ.

- Jetpack — предлагает сканирование на наличие вредоносных программ, резервное копирование в реальном времени и фильтрацию спама.

- BulletProof Security ‒ обеспечивает автоматическое исправление с помощью мастера установки, сканер вредоносных программ, мониторинг входа в систему и инструменты для принудительного ввода надежных паролей.

- WPScan — поддерживает плановое сканирование безопасности на наличие известных уязвимостей ядра WordPress, плагинов и тем.

Между тем, следующие инструменты сканирования совместимы с другими CMS, кроме WordPress:

- HostedScan Security — выполняет сканирование уязвимостей в сетях, серверах и веб-сайтах.

- Intruder — облачный сканер, поддерживающий внутреннее, внешнее и облачное сканирование уязвимостей.

- Detectify — предлагает автоматизированный мониторинг и тестирование ресурсов при поддержке сообщества этичных хакеров.

- ImmuniWeb ‒ предоставляет различные тесты безопасности веб-сайтов в соответствии со стандартами GDPR и PCI DSS.

- SiteGuarding — поддерживает мониторинг черных списков поисковых систем, ежедневное сканирование файлов, мониторинг изменений файлов, а также обнаружение и удаление вредоносных программ.

Следуйте лучшим методам безопасности WordPress, чтобы защитить свой сайт.

Совет эксперта

Убедитесь, что сканеру удается обнаружить все веб-приложения, являющиеся частью вашего сайта. Если сканер не может просканировать все существующие веб-приложения, это оставляет место для уязвимостей.

Если сканер не может просканировать все существующие веб-приложения, это оставляет место для уязвимостей.

Еще одна ключевая особенность, на которую стоит обратить внимание, — это простота интеграции с внешними инструментами. Это необходимо, если вы хотите автоматизировать большую часть процесса.

Андреас Г.

Основатель Networks Hardware

Сканирование файлов и таблиц базы данных вручную

Другой способ обнаружения и удаления вредоносных программ с вашего сайта включает сканирование файлов веб-сайта вручную. Вы можете сделать это с помощью антивирусного программного обеспечения для ПК, такого как McAfee и ESET, или встроенной антивирусной программы вашей операционной системы — Microsoft Defender для пользователей Windows и XProtect для пользователей Mac.

Выполните следующие действия для сканирования файлов веб-сайта вручную:

- Загрузите все файлы через панель управления хостингом. Пользователи Hostinger могут загружать файлы веб-сайта через меню Backups в hPanel.

- Выполните полную проверку файлов с помощью выбранного антивирусного программного обеспечения.

- Устранить все обнаруженные проблемы.

- Загрузить чистые файлы сайта на сервер.

Затем очистите таблицы базы данных через phpMyAdmin. Удалите все записи, содержащие подозрительный код, а также новые записи, которые вы не создаете. Проще всего начать с таблиц, которые управляют существующими страницами и сообщениями ( wp-posts и wp-options таблиц в WordPress).

Нанять эксперта по кибербезопасности

Владельцам веб-сайтов, не обладающим техническими знаниями, предыдущие методы могут показаться трудными. В таком случае лучше всего доверить взломанный сайт эксперту по кибербезопасности. Этот метод может быть более дорогостоящим, чем два других, но он гарантирует успешную очистку и восстановление вашего сайта.

К счастью, множество агентств и специалистов по кибербезопасности предлагают услуги по очистке клиентов по всему миру. Некоторые из лучших компаний в области кибербезопасности включают Sapphire, Palo Alto Networks и Bugcrowd. В качестве альтернативы найдите эксперта по кибербезопасности на сайтах поиска работы, таких как LinkedIn, и наймите его в качестве независимого подрядчика.

Некоторые из лучших компаний в области кибербезопасности включают Sapphire, Palo Alto Networks и Bugcrowd. В качестве альтернативы найдите эксперта по кибербезопасности на сайтах поиска работы, таких как LinkedIn, и наймите его в качестве независимого подрядчика.

При выборе компании или эксперта по кибербезопасности для работы обязательно:

- Проверьте репутацию и портфолио компании или эксперта.

- Выделите реалистичный бюджет, чтобы позволить себе высококачественные услуги.

- Ознакомьтесь с отзывами компании или эксперта.

- Подумайте, есть ли у вас легкий доступ к надежной группе поддержки.

Pro Tip

Не ведитесь на низкие цены, так как это обычно указывает на некачественную работу, которая может вызвать больше проблем на вашем сайте.

Восстановление резервной копии

Если предыдущие методы кажутся слишком трудоемкими или дорогостоящими, вы можете вместо этого восстановить файл резервной копии веб-сайта. Этот метод удалит все данные и изменения, внесенные с момента создания резервной копии, поэтому мы рекомендуем прибегать к нему, только если вы можете позволить себе потерю данных.

Этот метод удалит все данные и изменения, внесенные с момента создания резервной копии, поэтому мы рекомендуем прибегать к нему, только если вы можете позволить себе потерю данных.

По этой причине этот метод лучше всего подходит для исправления веб-сайтов, которые не претерпевают частых изменений или созданы для целей тестирования.

Pro Tip

После восстановления резервной копии веб-сайта очистите кеш браузера и очистите локальный кеш DNS, чтобы увидеть изменения.

10. Сканируйте свой компьютер с помощью антивирусного программного обеспечения

Последний шаг — сканирование вашего компьютера на наличие вредоносных программ, чтобы убедиться, что то, что заразило ваш веб-сайт, не поставит под угрозу вашу машину.

Ранее мы рекомендовали McAfee и ESET в качестве программного обеспечения премиум-класса. Ниже приведены некоторые из лучших бесплатных антивирусных решений на выбор:

- AVG Free Antivirus

- Аваст

- Бесплатный Avira

- Kaspersky Security Cloud

- вредоносных программ

Pro Tip

Обязательно обновите антивирусное программное обеспечение перед запуском сканирования.

Как предотвратить взлом вашего веб-сайта в будущем

Поздравляем, к этому моменту вы должны были восстановить взломанный веб-сайт. К сожалению, нет никакой гарантии, что он не будет скомпрометирован в будущем. Тем не менее, есть способы минимизировать риск кибератак.

Вот несколько основных советов по защите вашего сайта от различных типов вредоносных программ:

- Используйте дешевые хостинг-провайдеры с умом.

- Удалите устаревшее программное обеспечение, которое вам больше не нужно.

- Используйте надежные пароли.

- Регулярно сканируйте свой веб-сайт с помощью надежного программного обеспечения для обеспечения безопасности.

- Регулярно делайте резервные копии вашего веб-сайта.

- Установите SSL-сертификат.

- Ограничить количество попыток входа в систему.

- Включить двухфакторную аутентификацию.

Контрольный список безопасности WordPress

Мы также составили контрольный список безопасности, чтобы помочь пользователям WordPress улучшить меры безопасности своего сайта.

Скачать контрольный список безопасности WordPress

Практики могут различаться в зависимости от выбранной вами системы управления контентом, но их цель остается неизменной — защитить ваши данные и благополучие целевой аудитории.

Как сообщить своим посетителям об инциденте, связанном с безопасностью

Помимо того, что они полагаются на продукты и услуги, которые вы предоставляете своим посетителям, они также ожидают, что ваш бренд сможет защитить их данные. Если ваш сайт взломан, вы рискуете потерять доверие и нанести ущерб авторитету вашего бренда.

Тем не менее, быть прозрачным в отношении инцидентов, связанных с безопасностью, значительно лучше, чем скрывать их от вашей целевой аудитории. Это может вызвать возмущение и навредить вашему бренду, но вы предупредите их об угрозе и минимизируете ущерб с их стороны.

Кроме того, если вы подпадаете под действие закона GDPR, вы по закону обязаны сообщать о любых утечках данных, которые могут поставить под угрозу безопасность данных ваших клиентов.

Если ваш сайт взломан, сделайте официальное объявление , чтобы проинформировать вашу аудиторию об утечке данных. Если у вас есть список адресов электронной почты, отправьте официальное электронное письмо , содержащее ту же информацию, вашим подписчикам. Убедитесь, что он простой и понятный, чтобы клиенты с ограниченными техническими знаниями могли его понять.

Содержание объявления должно объяснять полную степень нарушения , в частности, типы данных, которые были утекли. Затем описывает корректирующие действия, предпринятые для уменьшения ущерба. Цель состоит в том, чтобы заверить аудиторию в том, что вы берете на себя полную ответственность за инцидент и действуете с учетом их наилучших интересов.

Завершите его предложениями о том, как защитить личные данные вашей аудитории , которые могут быть затронуты утечкой данных:

- Обновите все открытые учетные данные для входа и вопросы безопасности на всех платформах.

- Мониторинг счетов и кредитных отчетов.

- Подпишитесь на двухфакторную аутентификацию.

- Удалить домашний адрес.

- Подайте отчет поисковым системам, если какая-либо их личная информация появится в результатах поиска.

Заключение

Стремительное развитие кибератак представляет собой серьезную угрозу для любого веб-сайта в Интернете. Если ваш сайт был взломан, лучше принять немедленные меры и уменьшить ущерб.

Вот краткий обзор того, как исправить взломанный веб-сайт:

- Измените свои пароли и проверьте доступ пользователей.

- Создать резервную копию сайта.

- Проследите свои действия, чтобы определить обнаруженные уязвимости.

- Расследовать недавние нарушения в сети.

- Обратитесь к своему хостинг-провайдеру, чтобы узнать, не пострадали ли другие пользователи.

- Проведите расследование с помощью черного списка Google.

- Сбросьте файл .htaccess .

- Изучите веб-сайт и устраните уязвимости.

- Просканируйте компьютер с помощью антивирусной программы.

Мы надеемся, что эта статья помогла вам восстановить взломанный веб-сайт. Если вы являетесь пользователем Hostinger, не стесняйтесь обращаться в нашу службу поддержки, если у вас есть какие-либо вопросы безопасности или проблемы.

Узнайте больше об обслуживании веб-сайта

Стоимость обслуживания веб-сайта

Прокси и VPN

Аудит безопасности веб-сайта

Часто задаваемые вопросы о взломанном веб-сайте

Можно ли восстановить взломанный веб-сайт?

Да, вы можете восстановить взломанный веб-сайт, удалив вредоносное ПО и восстановив файл резервной копии. Однако процесс довольно технический. Мы рекомендуем нанять эксперта по кибербезопасности, если вы не уверены в своих технических навыках, чтобы предотвратить дальнейший ущерб веб-сайту.

Как хакеры попадают на сайт?

В большинстве случаев хакеры получают доступ к веб-сайтам с помощью социальной инженерии (убеждения пользователей выполнять определенные действия), атак грубой силы (взлом паролей пользователей) и уязвимостей программного обеспечения (внедрение кода и вредоносное ПО).

Можно ли отследить хакера?

Часто опытные хакеры обычно работают через Tor, VPN или общедоступную сеть, чтобы скрыть свою личность.

В большинстве случаев хакеров ловят, потому что они совершают ошибки по невнимательности, используют один и тот же код для нескольких взломов и хвастаются своими действиями на интернет-форумах.

Джордана — энтузиаст цифрового маркетинга и веб-разработки. Когда она не сидит перед своим ноутбуком, вы можете видеть, как она путешествует в поисках лучших суши.

Еще от Джорданы А.

Исправление взломанного веб-сайта | 5 простых шагов для восстановления взломанного веб-сайта

- Безопасность веб-сайта

- Взломанный сайт

Взломанный веб-сайт: 5 важных шагов, чтобы спасти

Вы были заняты просмотром веб-страницы на своем сайте, когда внезапно всплывающее окно захватывает весь ваш экран и сообщает, что ваш компьютер теперь заражен вредоносным ПО. Попробуйте, если вы не можете закрыть страницу. Холодный пот течет по вашей шее, и вы понимаете, что вас могли взломать.

Попробуйте, если вы не можете закрыть страницу. Холодный пот течет по вашей шее, и вы понимаете, что вас могли взломать.

Вы знаете, как решить эту проблему? Как начать?

Если вас взломали, выполните следующие 5 шагов: Мгновенное удаление взломанного веб-сайта

Разрешение взломанного веб-сайта может стать большой проблемой, если оно не будет выполнено должным образом.

Вот несколько четких и организованных способов, которые вы и ваш персонал поддержки можете предпринять в этом случае:

1. Расслабьтесь

У этой проблемы есть решение. Вам не нужно паниковать.

2. Обратитесь за помощью в службу технической поддержки

Хорошо иметь в своем штате технических специалистов или группу поддержки, к которой можно позвонить. Технический эксперт (например, программист) по настройке веб-сайтов идеально подходит для того, чтобы помочь вам исправить ваш взломанный веб-сайт . Хостинговая компания также может помочь вам, поскольку они решают те же проблемы с другими клиентами. Они могут оказать большую помощь. Они также могут выполнить очистку за вас, если у них есть резервные копии журналов для ваших файлов.

Они могут оказать большую помощь. Они также могут выполнить очистку за вас, если у них есть резервные копии журналов для ваших файлов.

3. Дайте им необходимую информацию

Подготовьте всю необходимую информацию. Вашим сотрудникам потребуется доступ к ff:

- Логин CMS: ваша система управления контентом с правами администратора/супер администратора

- Ваши блоги: как журналы доступа, так и журналы ошибок. Убедитесь, что ваша хостинговая компания предоставляет блоги. Большинство веб-хостов это делают, но некоторые хостинговые компании не включают их по умолчанию или могут не предоставлять к ним доступ.

- Логин хостинга: ваша панель управления хостингом для доступа к вашей базе данных и блогам

- Учетные данные для доступа к FTP/sFTP: это должно включать имя хоста, имя пользователя и пароль

- Резервные копии: Любые резервные копии, которые у вас могут быть

Вы должны хранить всю эту информацию в безопасном месте, где вы можете получить к ней немедленный доступ, когда она вам больше всего понадобится.