Зарегистрируйтесь для входа в Amazon

LWA для веб-сайтов ШАГ 1:

Зарегистрируйтесь для LWA

→

ШАГ 2:

Добавьте кнопку LWA на свой веб-сайт 90 009

→

ШАГ 3:

Добавьте LWA SDK для JavaScript

→

ШАГ 4:

Внедрение предоставления кода авторизации

→

ШАГ 5:

Динамическое перенаправление пользователей

→

ШАГ 6:

Получить информацию о профиле клиента

→

ШАГ 7:

Выход пользователей из системы

→

ШАГ 8:

Интеграция с системой вашей учетной записи

Прежде чем вы сможете использовать вход с помощью Amazon на веб-сайте, вы должны зарегистрировать профиль безопасности через консоль разработчика. Во время регистрации вас попросят указать название вашего приложения, ваш логотип и ссылку на вашу политику конфиденциальности. Пользователи будут видеть эту информацию каждый раз, когда будут использовать «Войти с Amazon» на вашем веб-сайте или в мобильном приложении.

- Создать новый профиль безопасности

- Включите существующий профиль безопасности для входа в Amazon

- Добавьте свой веб-сайт в свой профиль безопасности

- Удалить свой профиль безопасности

Создание нового профиля безопасности

Пропустите этот раздел, если вы уже создали профиль безопасности в Amazon Developer Console.

Посетите https://developer.amazon.com/loginwithamazon/console/site/lwa/overview.html. Вам будет предложено войти в консоль разработчика, которая обрабатывает регистрацию приложения для входа в Amazon. Если вы впервые используете консоль разработчика, вам будет предложено настроить учетную запись.

Щелкните Создать новый профиль безопасности . Вы перейдете на страницу управления профилями безопасности.

Введите Имя и Описание для вашего профиля безопасности.

Профиль безопасности связывает данные пользователя и учетные данные безопасности с одним или несколькими связанными приложениями. Имя — это имя, отображаемое на экране согласия, когда пользователи соглашаются поделиться информацией с вашим приложением. Это имя относится к версиям вашего приложения для Android, iOS и веб-сайта.

Вы должны ввести URL уведомления о конфиденциальности согласия для своего приложения. URL-адрес уведомления о конфиденциальности — это адрес политики конфиденциальности вашей компании или приложения (например, http://www.example.com/privacy.html). Эта ссылка отображается для пользователей на экране согласия. Это относится к версиям вашего приложения для Android, iOS и веб-сайта.

Если вы хотите добавить изображение логотипа согласия для своего приложения, нажмите

Это относится к версиям вашего приложения для Android, iOS и веб-сайта. Логотип будет уменьшен до 50 пикселей в высоту, если он выше 50 пикселей; нет ограничений по ширине логотипа.

Это относится к версиям вашего приложения для Android, iOS и веб-сайта. Логотип будет уменьшен до 50 пикселей в высоту, если он выше 50 пикселей; нет ограничений по ширине логотипа.

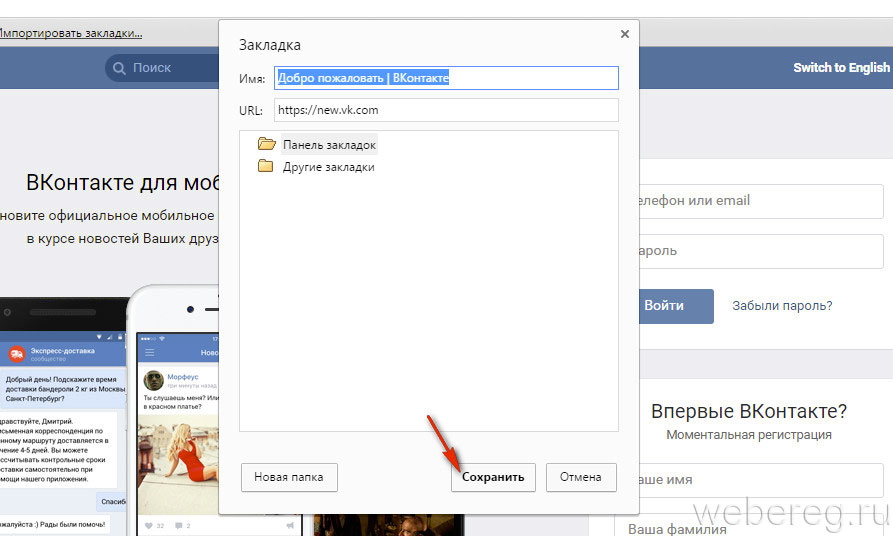

Щелкните Сохранить . Ваш профиль безопасности должен выглядеть примерно так:

.

Включите существующий профиль безопасности для входа в Amazon

Пропустите этот раздел, если вы использовали приведенные выше инструкции для создания нового профиля безопасности. Профили безопасности, созданные с помощью приведенных выше инструкций, уже включены для входа с помощью Amazon.

Посетите https://developer.amazon.com/loginwithamazon/console/site/lwa/overview.html. Вам будет предложено войти в консоль разработчика.

Нажмите Выберите профиль безопасности , затем выберите свой профиль безопасности в раскрывающемся меню.

Нажмите кнопку подтверждения , которая появится справа.

Появится форма, в которую необходимо ввести информацию экрана согласия.

Вы должны ввести URL уведомления о конфиденциальности согласия для своего приложения. URL-адрес уведомления о конфиденциальности — это адрес политики конфиденциальности вашей компании или приложения (например, http://www.example.com/privacy.html). Эта ссылка отображается для пользователей на экране согласия. Это относится к версиям вашего приложения для Android, iOS и веб-сайта.

Если вы хотите добавить Изображение логотипа согласия

Нажмите Сохранить .

Экран обновится, и под кнопкой Подтвердить появится сообщение, в котором говорится: «Войти с Amazon, успешно включенным для профиля безопасности».

Экран обновится, и под кнопкой Подтвердить появится сообщение, в котором говорится: «Войти с Amazon, успешно включенным для профиля безопасности».

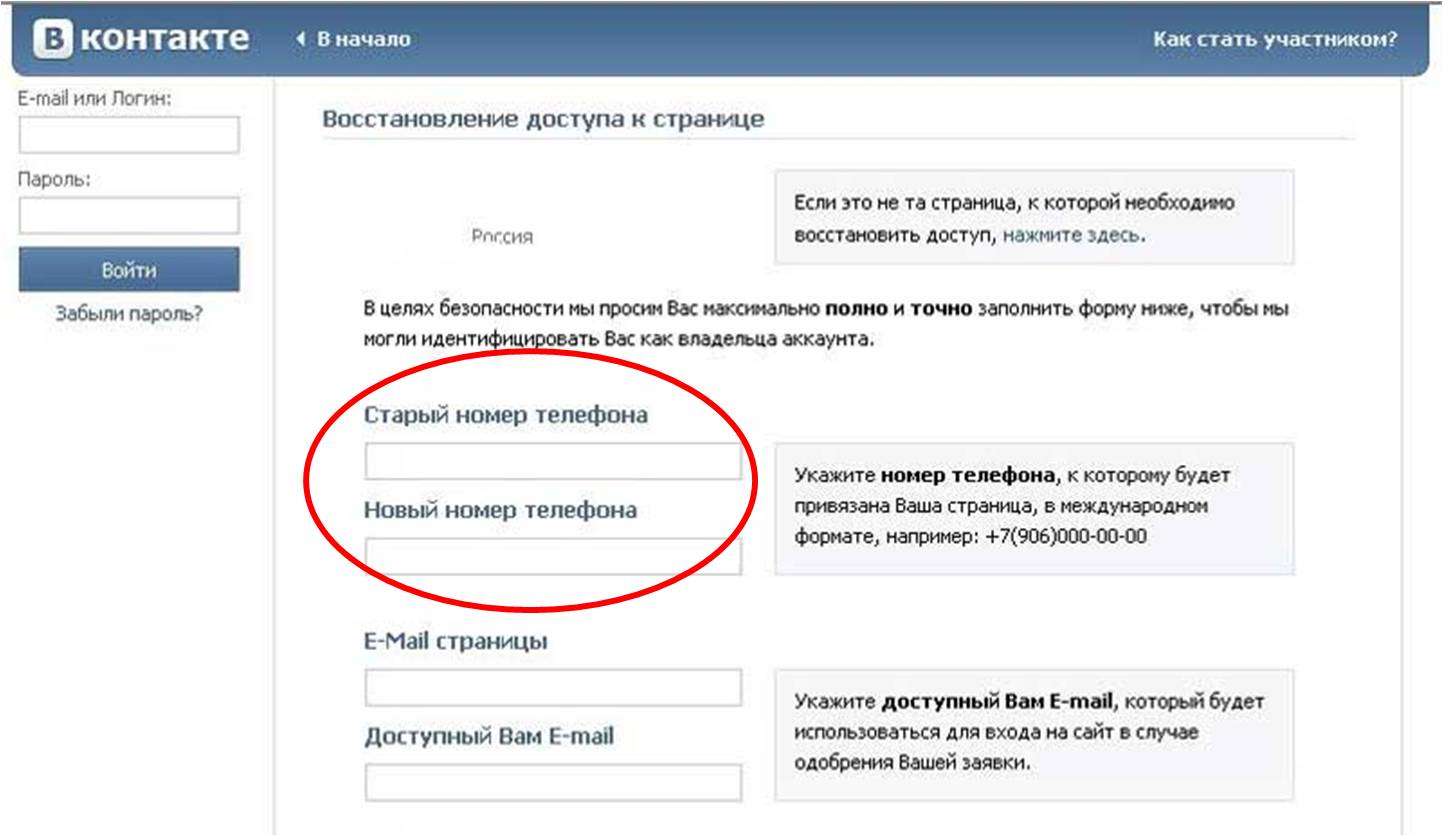

Добавьте свой веб-сайт в свой профиль безопасности

После создания профиля безопасности (или) включения существующего профиля безопасности для входа с помощью Amazon в консоли разработчика вы можете добавить настройки для определенных веб-сайтов и мобильных приложений, которые будут использовать Войти с помощью Amazon с этот профиль. Выполните следующие действия, чтобы добавить веб-сайт в свой профиль:

- Посетите https://developer.amazon.com/loginwithamazon/console/site/lwa/overview.html.

- Перейдите к веб-настройкам профиля безопасности, который вы хотите использовать для своего приложения.

- Найдите в таблице профиль безопасности, который вы хотите изменить.

- Наведите курсор на

кнопку, показанную в столбце Управление .

- Выберите пункт меню Веб-настройки . Примечание: Если нужный профиль безопасности не отображается в таблице, он еще не включен для входа с помощью Amazon. В этом случае используйте раскрывающееся меню над таблицей, чтобы Выберите профиль безопасности

- Щелкните Редактировать .

- Чтобы использовать Login with Amazon на веб-сайте, необходимо указать либо Разрешенные источники или Разрешенные обратные URL-адреса . Укажите Разрешенные источники, чтобы предоставить вашим пользователям возможность проверки подлинности во всплывающем окне, или Разрешенные URL-адреса возврата, чтобы обеспечить возможность проверки подлинности с перенаправлением.

- Если на вашем веб-сайте будет использоваться вход с помощью Amazon SDK для JavaScript, добавьте источник вашего веб-сайта в список разрешенных источников . Источник — это комбинация протокола, доменного имени и порта (например, https://www.example.com:8443). Разрешенные источники должны использовать протокол HTTPS. Если вы используете стандартный порт (порт 80 или порт 443), вам нужно указать только доменное имя (например, https://www.example.com). Добавление здесь вашего домена позволяет программе Login with Amazon SDK for JavaScript взаимодействовать с вашим веб-сайтом непосредственно во время процесса входа. Веб-браузеры обычно блокируют связь между сценариями из разных источников, если только сценарий специально не разрешает это.

- Если ваш веб-сайт будет совершать HTTPS-вызовы для входа в службу авторизации Amazon

и указав

redirect_uriдля ответов, добавьте эти URI перенаправления в Возвращаемый URL-адрес включает протокол, домен, путь и строку (строки) запроса (например, https://www.example.com/login.php).

Возвращаемый URL-адрес включает протокол, домен, путь и строку (строки) запроса (например, https://www.example.com/login.php).

- Щелкните Сохранить . Ваш профиль безопасности должен выглядеть примерно так: .

Удалить свой профиль безопасности

При необходимости вы можете удалить любой профиль безопасности, не связанный с приложением, распространяемым через Amazon Appstore. Перейдите на страницу управления профилями безопасности, выберите профиль и нажмите Удалить профиль безопасности . Появится форма подтверждения. Введите слово удалить в текстовое поле, затем нажмите Удалить , чтобы подтвердить действие.

Если профиль безопасности был удален по ошибке, его можно полностью восстановить на странице управления профилями безопасности. Нажмите Показать удаленные профили безопасности , нажмите на имя профиля, который вы хотите восстановить, затем нажмите Восстановить профиль безопасности . Появится форма подтверждения. Нажмите кнопку Восстановить , чтобы восстановить профиль безопасности, включая его настройки для Интернета, Android/Kindle и iOS.

Появится форма подтверждения. Нажмите кнопку Восстановить , чтобы восстановить профиль безопасности, включая его настройки для Интернета, Android/Kindle и iOS.

Локальная аутентификация, регистрация и другие настройки

- Статья

Важно

- Мы рекомендуем использовать поставщика удостоверений Настройка поставщика удостоверений Azure Active Directory B2C в Power Pages для проверки подлинности и отказаться от локального поставщика удостоверений для вашего веб-сайта. Дополнительные сведения: перенос поставщиков удостоверений в Azure AD B2C .

- Для настройки локальной аутентификации необходимо использовать приложение Portal Management для настройки необходимых параметров сайта вручную.

Функция порталов обеспечивает функциональность проверки подлинности, основанную на ASP. NET Identity API. Удостоверение ASP.NET, в свою очередь, построено на платформе OWIN, которая также является важным компонентом системы проверки подлинности. Предоставляемые услуги включают:

NET Identity API. Удостоверение ASP.NET, в свою очередь, построено на платформе OWIN, которая также является важным компонентом системы проверки подлинности. Предоставляемые услуги включают:

- Локальный вход пользователя (имя пользователя/пароль)

- Вход внешнего пользователя (поставщик социальных сетей) через сторонних поставщиков удостоверений

- Двухфакторная аутентификация по электронной почте

- Подтверждение адреса электронной почты

- Восстановление пароля

- Код приглашения для регистрации предварительно заполненных записей контактов

Примечание

Поле Мобильный телефон подтверждено в контактной форме портала таблицы контактов в настоящее время не используется. Это поле необходимо использовать только при обновлении с Adxstudio Portals.

Требования

Порталы требуют:

- База порталов

- Удостоверение Майкрософт

- Пакеты решений Microsoft Identity Workflows

Обзор проверки подлинности

Вернувшиеся посетители портала могут пройти проверку подлинности, используя учетные данные локального пользователя или учетные записи внешнего поставщика удостоверений. Новый посетитель может зарегистрировать новую учетную запись пользователя, указав имя пользователя и пароль или войдя через внешнего поставщика. Посетители, получившие код приглашения от администратора портала, могут использовать этот код при регистрации новой учетной записи пользователя.

Новый посетитель может зарегистрировать новую учетную запись пользователя, указав имя пользователя и пароль или войдя через внешнего поставщика. Посетители, получившие код приглашения от администратора портала, могут использовать этот код при регистрации новой учетной записи пользователя.

Связанные настройки сайта:

-

Аутентификация/Регистрация/Включено -

Аутентификация/Регистрация/LocalLoginEnabled -

Аутентификация/Регистрация/ExternalLoginEnabled -

Аутентификация/Регистрация/OpenRegistrationEnabled -

Аутентификация/Регистрация/InvitationEnabled -

Аутентификация/Регистрация/RememberMeEnabled -

Аутентификация/Регистрация/ResetPasswordEnabled

Вход с использованием локального удостоверения или внешнего удостоверения

Пользователи могут выполнять вход с использованием локальной учетной записи или путем выбора внешнего поставщика удостоверений.

Погасить код приглашения вручную

Вы также можете выбрать, чтобы пользователи погасили приглашение с помощью кода приглашения.

Забыли пароль или сброс пароля

Вернувшиеся посетители, которым требуется сброс пароля (и которые ранее указали адрес электронной почты в своем профиле пользователя), могут запросить токен сброса пароля, который будет отправлен на их учетную запись электронной почты. Токен сброса позволяет его владельцу выбрать новый пароль. От токена также можно отказаться, оставив исходный пароль пользователя без изменений.

Связанные настройки сайта:

-

Аутентификация/Регистрация/ResetPasswordEnabled -

Аутентификация/Регистрация/ResetPasswordRequiresConfirmedEmail

Связанный процесс: Отправить сброс пароля контакту

- При необходимости настройте электронную почту в рабочем процессе.

- Отправьте электронное письмо, чтобы запустить процесс.

- Посетителю предлагается проверить электронную почту.

- Посетитель получает письмо по электронной почте для сброса пароля с инструкциями.

- Посетитель возвращается к форме сброса.

- Сброс пароля завершен.

Активация приглашения

Активация кода приглашения позволяет зарегистрировавшемуся посетителю связать существующую контактную запись, которая была заранее подготовлена специально для этого посетителя. Как правило, коды приглашения отправляются по электронной почте, но вы можете использовать общую форму отправки кода для отправки кодов по другим каналам. После отправки действительного кода приглашения происходит обычный процесс регистрации пользователя (регистрации) для настройки новой учетной записи пользователя.

Связанная настройка сайта:

Аутентификация/Регистрация/ПриглашениеEnabled

Связанный процесс: Отправить приглашение

выкупить страницу приглашения на портале: https://portal. contoso.com/register/?returnurl=%2f&invitation={Код приглашения(приглашение)}

contoso.com/register/?returnurl=%2f&invitation={Код приглашения(приглашение)}

- Создайте приглашение для нового контакта.

- Настройте и сохраните новое приглашение.

- Настройте письмо с приглашением.

- Обработать рабочий процесс отправки приглашения.

- Электронное письмо с приглашением открывает страницу погашения.

- Пользователь регистрируется, используя отправленный код приглашения.

Отключенная регистрация

Если регистрация отключена для пользователя после того, как пользователь воспользовался приглашением, отобразите сообщение, используя следующий фрагмент содержимого:

Имя : Account/Register/RegistrationDisabledMessage

Значение : Регистрация отключена.

Управление учетными записями пользователей через страницы профилей

Пользователи, прошедшие проверку подлинности, управляют своими учетными записями пользователей с помощью панели навигации Безопасность на странице профиля. Пользователи не ограничены одной локальной учетной записью или одной внешней учетной записью, которую они выбрали во время регистрации пользователя. Пользователи с внешней учетной записью могут создать локальную учетную запись, применив имя пользователя и пароль. Пользователи, которые начали с локальной учетной записи, могут связать несколько внешних удостоверений со своей учетной записью. Страница профиля также содержит напоминание пользователю подтвердить свой адрес электронной почты, запросив электронное письмо с подтверждением, которое будет отправлено на его учетную запись электронной почты.

Пользователи не ограничены одной локальной учетной записью или одной внешней учетной записью, которую они выбрали во время регистрации пользователя. Пользователи с внешней учетной записью могут создать локальную учетную запись, применив имя пользователя и пароль. Пользователи, которые начали с локальной учетной записи, могут связать несколько внешних удостоверений со своей учетной записью. Страница профиля также содержит напоминание пользователю подтвердить свой адрес электронной почты, запросив электронное письмо с подтверждением, которое будет отправлено на его учетную запись электронной почты.

Связанные настройки сайта:

-

Аутентификация/Регистрация/LocalLoginEnabled -

Аутентификация/Регистрация/ExternalLoginEnabled -

Аутентификация/Регистрация/TwoFactorEnabled

Установка или изменение пароля

Пользователь, имеющий существующую локальную учетную запись, может применить новый пароль, указав исходный пароль. Пользователь, у которого нет локальной учетной записи, может выбрать имя пользователя и пароль для создания новой локальной учетной записи. Имя пользователя нельзя изменить после его установки.

Пользователь, у которого нет локальной учетной записи, может выбрать имя пользователя и пароль для создания новой локальной учетной записи. Имя пользователя нельзя изменить после его установки.

Связанные настройки сайта:

Аутентификация/Регистрация/LocalLoginEnabled

Связанные процессы:

- Создайте имя пользователя и пароль.

- Изменить существующий пароль.

Примечание

Описанные выше потоки задач работают только при вызове контакта с помощью приложения Portal Management. На эти потоки задач не влияет предстоящее устаревание потоков задач.

Изменение адреса электронной почты (или установка его впервые) переводит его в неподтвержденное состояние. Пользователь может запросить электронное письмо с подтверждением, которое будет отправлено на его новый адрес электронной почты, и электронное письмо будет содержать инструкции для пользователя по завершению процесса подтверждения по электронной почте.

Связанный процесс: Отправка подтверждения по электронной почте контакту

- При необходимости настройте электронную почту в рабочем процессе.

- Пользователь отправляет новое сообщение электронной почты, которое находится в неподтвержденном состоянии.

- Пользователь проверяет электронную почту для подтверждения.

- Настройте электронное письмо с подтверждением.

- Обработать рабочий процесс Отправить подтверждение по электронной почте контактному лицу .

- Пользователь выбирает ссылку для подтверждения, чтобы завершить процесс подтверждения.

Примечание

Убедитесь, что для контакта указан основной адрес электронной почты, поскольку электронное письмо с подтверждением отправляется только на основной адрес электронной почты (адрес электронной почты1) контакта. Электронное письмо с подтверждением не отправляется на дополнительный адрес электронной почты (адрес электронной почты2) или альтернативный адрес электронной почты (адрес электронной почты3) записи контакта.

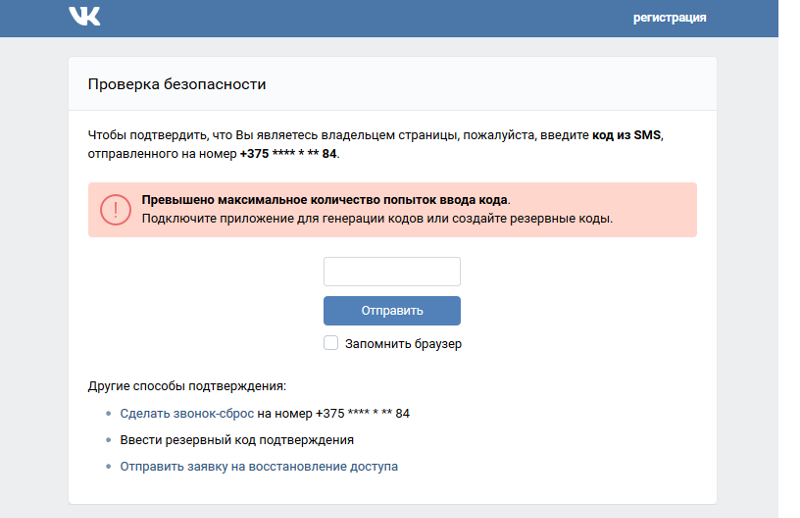

Включить двухфакторную аутентификацию

Функция двухфакторной аутентификации повышает безопасность учетной записи пользователя, требуя подтверждения владения подтвержденным адресом электронной почты в дополнение к стандартному входу в локальную или внешнюю учетную запись. Пользователю, пытающемуся войти в учетную запись с включенной двухфакторной аутентификацией, отправляется код безопасности на подтвержденный адрес электронной почты, связанный с его учетной записью. Код безопасности должен быть отправлен для завершения процесса входа. Пользователь может запомнить браузер, успешно прошедший проверку, чтобы код безопасности не требовался при следующем входе пользователя в тот же браузер. Каждая учетная запись пользователя включает эту функцию индивидуально и требует подтвержденного адреса электронной почты.

Предупреждение

Если вы создаете и включаете настройку сайта Authentication/Registration/MobilePhoneEnabled для включения устаревших функций, возникает ошибка. Этот параметр сайта не предоставляется по умолчанию и не поддерживается порталами.

Этот параметр сайта не предоставляется по умолчанию и не поддерживается порталами.

Связанные настройки сайта:

-

Аутентификация/Регистрация/TwoFactorEnabled -

Аутентификация/Регистрация/RememberBrowserEnabled

Связанный процесс: Отправить двухфакторный код электронной почты контакту

- Включить двухфакторную аутентификацию.

- Выберите получение кода безопасности по электронной почте.

- Дождитесь сообщения электронной почты с защитным кодом.

- Обработать Отправить двухфакторный код по электронной почте контактному лицу. рабочий процесс.

- Двухфакторную аутентификацию можно отключить.

Управление внешними учетными записями

Пользователь, прошедший проверку подлинности, может подключить (зарегистрировать) несколько внешних удостоверений к своей учетной записи пользователя, по одному от каждого настроенного поставщика удостоверений. После подключения удостоверений пользователь может войти в систему, используя любое из подключенных удостоверений. Существующие удостоверения также можно отключить, пока остается одно внешнее или локальное удостоверение.

После подключения удостоверений пользователь может войти в систему, используя любое из подключенных удостоверений. Существующие удостоверения также можно отключить, пока остается одно внешнее или локальное удостоверение.

Настройка связанного сайта:

-

Аутентификация/Регистрация/ExternalLoginEnabled

Настройки сайта внешнего поставщика удостоверений

- Выберите поставщика для подключения к вашей учетной записи пользователя.

- Войдите в систему, используя провайдера, к которому вы хотите подключиться.

Провайдер подключен. Провайдер также может быть отключен.

Включить проверку подлинности удостоверения ASP.NET

В следующей таблице описаны параметры для включения и отключения различных функций и режимов проверки подлинности:

| Имя настройки сайта | Описание |

|---|---|

| Аутентификация/Регистрация/LocalLoginEnabled | Включает или отключает вход в локальную учетную запись на основе имени пользователя (или электронной почты) и пароля. По умолчанию: правда По умолчанию: правда |

| Аутентификация/Регистрация/LocalLoginByEmail | Включает или отключает вход в локальную учетную запись с использованием поля адреса электронной почты вместо поля имени пользователя. По умолчанию: ложь |

| Аутентификация/Регистрация/ExternalLoginEnabled | Включает или отключает вход и регистрацию внешней учетной записи. По умолчанию: правда |

| Аутентификация/Регистрация/RememberMeEnabled | Выбирает или удаляет Запомнить меня? Установите флажок при локальном входе, чтобы сеансы, прошедшие проверку подлинности, сохранялись, даже когда веб-браузер закрыт. По умолчанию: правда |

| Аутентификация/Регистрация/TwoFactorEnabled | Включает или отключает возможность для пользователей включать двухфакторную аутентификацию. Пользователи с подтвержденным адресом электронной почты могут подписаться на дополнительную безопасность двухфакторной аутентификации. По умолчанию: ложь По умолчанию: ложь |

| Аутентификация/Регистрация/RememberBrowserEnabled | Выбирает или удаляет Помните браузер? Установите флажок при проверке второго фактора (код электронной почты), чтобы сохранить проверку второго фактора для текущего браузера. Пользователю не потребуется проходить проверку второго фактора для следующего входа в систему, если он использует один и тот же браузер. По умолчанию: правда |

| Аутентификация/Регистрация/ResetPasswordEnabled | Включает или отключает функцию сброса пароля. По умолчанию: правда |

| Аутентификация/Регистрация/ResetPasswordRequiresConfirmedEmail | Включает или отключает сброс пароля только для подтвержденных адресов электронной почты. Если этот параметр включен, неподтвержденные адреса электронной почты нельзя использовать для отправки инструкций по сбросу пароля. По умолчанию: ложь |

| Аутентификация/Регистрация/TriggerLockoutOnFailedPassword | Включает или отключает запись неудачных попыток ввода пароля. Если этот параметр отключен, учетные записи пользователей не будут заблокированы. По умолчанию: правда Если этот параметр отключен, учетные записи пользователей не будут заблокированы. По умолчанию: правда |

| Аутентификация/Регистрация/IsDemoMode | Включает или отключает флаг демонстрационного режима для использования только в средах разработки или демонстрации. Не включайте этот параметр в производственных средах. Демонстрационный режим также требует, чтобы веб-браузер работал локально на сервере веб-приложений. Когда демонстрационный режим включен, код сброса пароля и код второго фактора отображаются пользователю для быстрого доступа. По умолчанию: ложь |

| Аутентификация/Регистрация/LoginButtonAuthenticationType | Если порталу требуется только один внешний поставщик удостоверений (для обработки всей проверки подлинности), это позволяет кнопке входа на панели навигации заголовка напрямую ссылаться на страницу входа этого внешнего поставщика удостоверений (вместо ссылки на промежуточная локальная форма входа и страница выбора поставщика удостоверений). Для этого действия можно выбрать только одного поставщика удостоверений. Укажите значение AuthenticationType поставщика. Для этого действия можно выбрать только одного поставщика удостоверений. Укажите значение AuthenticationType поставщика. Для конфигурации с единым входом, в которой используется OpenID Connect, например Azure AD B2C, пользователь должен предоставить полномочия. Для провайдеров на основе OAuth 2.0 допустимые значения: Facebook , Google , Yahoo , Microsoft , LinkedIn или Twitter Для поставщиков на основе WS-Federation используйте указанное значение для параметров сайта Authentication/WsFederation/ADFS/AuthenticationType и Authentication/WsFederation/Azure/[provider]/AuthenticationType . Примеры: https://adfs.contoso.com/adfs/services/trust , Facebook-0123456789 , Google , Yahoo! , uri:WindowsLiveID . |

Включение или отключение регистрации пользователей

Ниже описаны настройки для включения и отключения параметров регистрации (регистрации) пользователей.

| Имя настройки сайта | Описание |

|---|---|

| Аутентификация/Регистрация/Включено | Включает или отключает все формы регистрации пользователей. Регистрация должна быть включена, чтобы другие настройки в этом разделе вступили в силу. По умолчанию: правда |

| Аутентификация/Регистрация/OpenRegistrationEnabled | Включает или отключает регистрационную форму для создания всех форм пользователей. Форма регистрации позволяет любому анонимному посетителю портала создать новую учетную запись пользователя. По умолчанию: правда |

| Аутентификация/Регистрация/Приглашение включено | Включает или отключает форму активации кода приглашения для регистрации пользователей, у которых есть коды приглашения. По умолчанию: правда |

| Аутентификация/Регистрация/CaptchaEnabled | Включает или отключает капчу на странице регистрации пользователя. По умолчанию: false ПРИМЕЧАНИЕ : — этот параметр сайта может быть недоступен по умолчанию.  Чтобы включить капчу, необходимо создать параметр сайта и установить для него значение true. Чтобы включить капчу, необходимо создать параметр сайта и установить для него значение true. |

Примечание

Убедитесь, что для пользователя указан основной адрес электронной почты, поскольку регистрация выполняется с использованием основного адреса электронной почты (адрес электронной почты1) пользователя. Пользователь не может быть зарегистрирован, используя дополнительный адрес электронной почты (адрес электронной почты2) или альтернативный адрес электронной почты (адрес электронной почты3) записи контакта.

Проверка учетных данных пользователя

Ниже описаны настройки для настройки параметров проверки имени пользователя и пароля. Проверка происходит, когда пользователи регистрируют новую локальную учетную запись или меняют пароль.

| Имя настройки сайта | Описание |

|---|---|

| Аутентификация/UserManager/PasswordValidator/EnforcePasswordPolicy | Определяет, содержит ли пароль символы трех из следующих категорий:

Дополнительная информация: Политика паролей. Дополнительная информация: Политика паролей. |

| Аутентификация/UserManager/UserValidator/AllowOnlyAlphanumericUserNames | Определяет, разрешены ли для имени пользователя только буквенно-цифровые символы. По умолчанию: ложь |

| Аутентификация/UserManager/UserValidator/RequireUniqueEmail | Определяет, нужен ли уникальный адрес электронной почты для проверки пользователя. По умолчанию: правда |

| Аутентификация/UserManager/PasswordValidator/RequiredLength | Минимальная требуемая длина пароля. По умолчанию: 8 |

| Аутентификация/UserManager/PasswordValidator/RequireNonLetterOrDigit | Определяет, требуется ли для пароля небуквенный или цифровой символ. По умолчанию: ложь |

| Аутентификация/UserManager/PasswordValidator/RequireDigit | Определяет, требует ли пароль цифр (от 0 до 9). По умолчанию: ложь |

| Аутентификация/UserManager/PasswordValidator/RequireLowercase | Определяет, требуется ли для пароля строчная буква (от a до z). По умолчанию: ложь |

| Аутентификация/UserManager/PasswordValidator/RequireUppercase | Определяет, требует ли пароль заглавной буквы (от A до Z). По умолчанию: ложь |

Параметры блокировки учетной записи пользователя

Ниже описаны параметры, определяющие, как и когда учетная запись блокируется от проверки подлинности. Когда за короткий промежуток времени обнаруживается определенное количество неудачных попыток ввода пароля, учетная запись пользователя блокируется на определенный период времени. Пользователь может повторить попытку по истечении периода блокировки.

| Имя настройки сайта | Описание |

|---|---|

| Аутентификация/UserManager/UserLockoutEnabledByDefault | Указывает, включена ли блокировка пользователей при создании пользователей. По умолчанию: правда |

| Аутентификация/UserManager/DefaultAccountLockoutTimeSpan | Время по умолчанию, в течение которого пользователь блокируется после достижения Authentication/UserManager/MaxFailedAccessAttemptsBeforeLockout. По умолчанию: 24:00:00 (1 день) |

| Аутентификация/UserManager/MaxFailedAccessAttemptsBeforeLockout | Максимальное разрешенное количество попыток доступа, прежде чем пользователь будет заблокирован (если блокировка включена). По умолчанию: 5 |

Параметры сайта проверки подлинности файлов cookie

Ниже описаны параметры для изменения поведения файлов cookie проверки подлинности по умолчанию, определенных классом CookieAuthenticationOptions.

| Имя настройки сайта | Описание |

|---|---|

| Authentication/ApplicationCookie/AuthenticationType | Тип файла cookie для проверки подлинности приложения. По умолчанию: ApplicationCookie |

| Аутентификация/ApplicationCookie/CookieName | Определяет имя файла cookie, используемое для сохранения удостоверения. По умолчанию: . |

| Аутентификация/ApplicationCookie/CookieDomain | Определяет домен, используемый для создания файла cookie. |

| Аутентификация/ApplicationCookie/CookiePath | Определяет путь, используемый для создания файла cookie. По умолчанию: / |

| Аутентификация/ApplicationCookie/CookieHttpOnly | Определяет, должен ли браузер разрешить доступ к файлу cookie клиентскому JavaScript. По умолчанию: правда |

| Аутентификация/ApplicationCookie/CookieSecure | Определяет, должен ли файл cookie передаваться только по HTTPS-запросу. По умолчанию: Самеасрекуест |

| Аутентификация/ApplicationCookie/ExpireTimeSpan | Определяет, сколько времени файл cookie приложения будет оставаться действительным с момента его создания. По умолчанию: 24:00:00 (1 день) |

| Аутентификация/ApplicationCookie/SlidingExpiration | Для параметра SlidingExpiration задано значение true, чтобы указать промежуточному программному обеспечению повторно выдавать новый файл cookie с новым сроком действия каждый раз, когда он обрабатывает запрос, срок действия которого истек более чем наполовину. По умолчанию: правда |

| Аутентификация/ApplicationCookie/LoginPath | Свойство LoginPath информирует промежуточное ПО о том, что оно должно изменить исходящий код состояния 401 Unauthorized на перенаправление 302 на указанный путь входа. По умолчанию: /вход |

| Аутентификация/ApplicationCookie/LogoutPath | Если путь выхода предоставляется промежуточным программным обеспечением, запрос на этот путь будет перенаправлен на основе параметра ReturnUrlParameter. |

| Аутентификация/ApplicationCookie/ReturnUrlParameter | ReturnUrlParameter определяет имя параметра строки запроса, которое добавляется по промежуточного слоя, когда код состояния 401 Unauthorized изменяется на перенаправление 302 на путь входа. |

| Аутентификация/ApplicationCookie/SecurityStampValidator/ValidateInterval | Период времени между проверками штампа безопасности. По умолчанию: 30 минут |

| Аутентификация/TwoFactorCookie/Тип аутентификации | Тип файла cookie двухфакторной аутентификации. |

Это относится к версиям вашего приложения для Android, iOS и веб-сайта. Логотип будет уменьшен до 50 пикселей в высоту, если он выше 50 пикселей; нет ограничений по ширине логотипа.

Это относится к версиям вашего приложения для Android, iOS и веб-сайта. Логотип будет уменьшен до 50 пикселей в высоту, если он выше 50 пикселей; нет ограничений по ширине логотипа.

Экран обновится, и под кнопкой Подтвердить появится сообщение, в котором говорится: «Войти с Amazon, успешно включенным для профиля безопасности».

Экран обновится, и под кнопкой Подтвердить появится сообщение, в котором говорится: «Войти с Amazon, успешно включенным для профиля безопасности».

Возвращаемый URL-адрес включает протокол, домен, путь и строку (строки) запроса (например, https://www.example.com/login.php).

Возвращаемый URL-адрес включает протокол, домен, путь и строку (строки) запроса (например, https://www.example.com/login.php).

AspNet.Cookies

AspNet.Cookies