Как я взломал мошенников, или просто внутренности фишинг-панелей / Хабр

INTRO

Недавно столкнулся с обычной для интернета ситуацией — классической просьбой от родственника отдать свой голос за него в каком-то голосовании. Оказалось, человека «взломали» мошенники, а ссылки на голосование вели на фишинговые ресурсы.

Я увлекаюсь безопасностью, поэтому решил из интереса проверить безопасность фишингового ресурса.

«Админку» мошенников удалось успешно взломать, внутри нашлось n-количество украденных учеток. Их логины были переданы в службу безопасности VK, плюс соответствующие «abuse» жалобы были направлены регистраторам, хостерам.

А теперь расскажу как и какие оказываются бывают Phishing-as-Service панели…

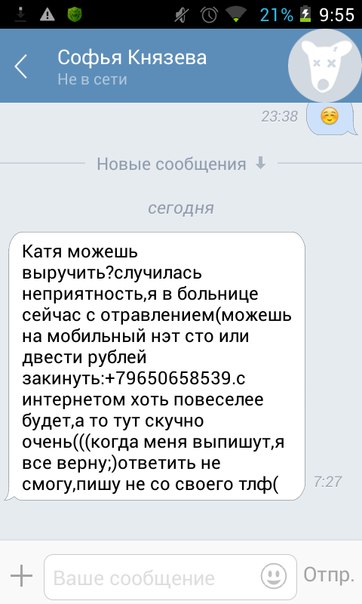

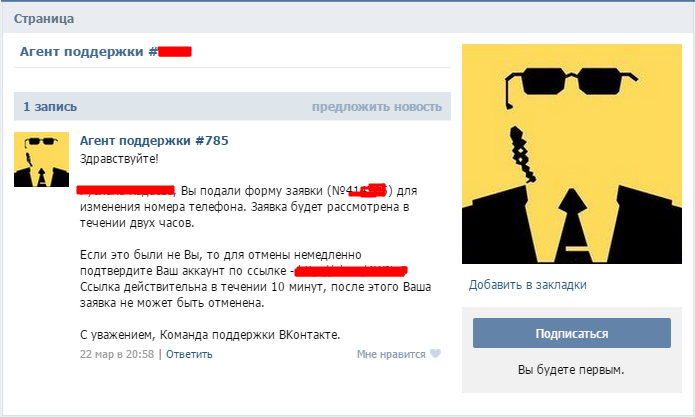

Началось все как обычно просьба от родственника отдать свой голос за него в каком-то голосовании:

Родственник:

Привет, просто хочу выиграть 🙂 http://x-vote.ru/votes/701738#vote

На самом деле, большинство скорее всего проигнорирует подобную просьбу, но с точки зрения безопасности возникла заинтересованность в проверке на Race condition само голосование — удастся ли 1 аккаунту отдать по факту несколько голосов, отправив их несколько в один короткий промежуток времени.

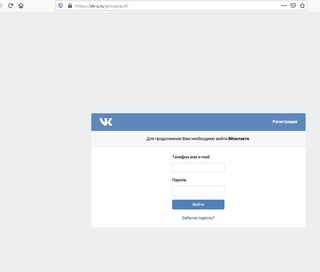

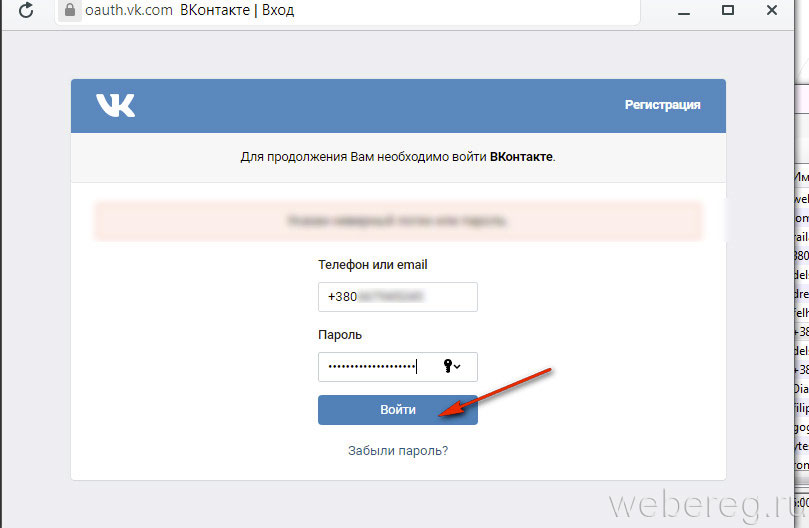

К сожалению, проверить это так и не удалось. Ввиду, судя по всему, отсутствия всякого голосования, и к тому же не совсем той Oauth формой, которую хотелось бы увидеть.

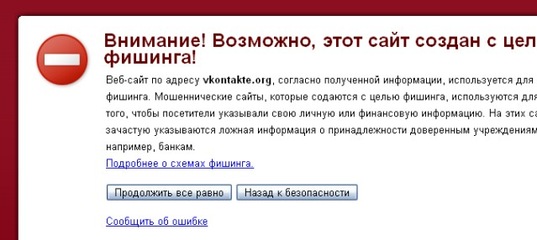

Становится уже совсем очевидно, что это просто фишинг, и ничего более.

Однако просто покидать сайт, отказавшись от удовольствия проверить на Race Condition было бы поражением, сканирование портов и поиск директорий на предмет админки или интересных файлов ни к чему не привели, поэтому, быстро прикинув, я решил не писать в форму гадости, которые могли бы вызвать у хозяев фишинг-сайта колоссально-нравственные страдания.

Вместо этого я предположил, что данные, которые жертвы отправляют в форму, затем где-то отображаются, и фильтрация там отсутствует, и, значит, что вместо логина/пароля можно отправить «вредоносный» HTML+JS, или в простонародье Blind XSS. Слепой она называется, потому как факт его отрабатывания мы зафиксировать сразу не можем — только если на неё наткнется администратор/модератор по ту сторону.

Спустя день изучаем наш xsshunter — будничное действие для многих багбаунти хантеров. Это довольно простой и понятный ресурс для проверки на слепые XSS, который сразу может предоставить тебе:

- url, где произошло срабатывание;

- IP;

- Cookie;

- Dom-страницы;

… и еще по мелочи. Но в целом все тоже самое можно организовать, отправляя эти данные к себе, скажем, на VPS.

Нас интересует тот факт, что blind XSS-таки отработала успешно.

Исторически, упоминая XSS всегда предлагалось «красть сессию» (содержимое document.cookie).

Но в современном мире, как правило такое уже не работает — сессионные куки выставляются с заголовком «httpOnly», что делает их недоступными для вредосного JS.

Но XSS все еще опасны, по-прежнему можно обращаться к API сайтов в контексте уязвимого сайта, воровать данные со страницы (токены), хоть это и чуть более сложно.

Но злоумышленники не озаботились безопасностью сессии, поэтому мне удалось «угнать» сессию целиком.

Заходим на хост, меняем сессионную куку, попадаем внутрь.

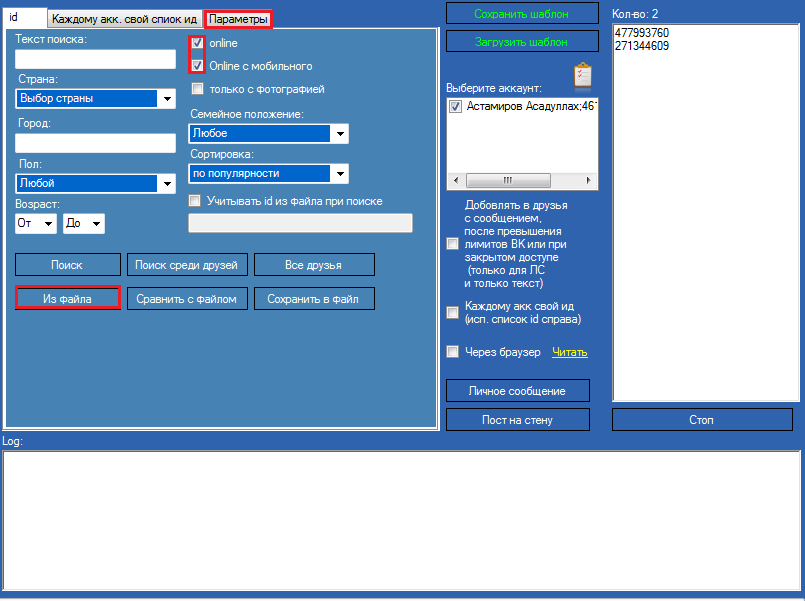

Здесь в глаза бросаются, помимо логинов и паролей, тот факт, что панель не рассчитана на одного человека — а монетизируется продажей доступа туда.

К созданию подошли почти с душой. Не забыли добавить bootstrap с кнопочками, а также весьма расширенный функционал, а именно:

Выгрузка с различных форматах:Прокси:

Ключи для API:

Логи выгрузов с IP.

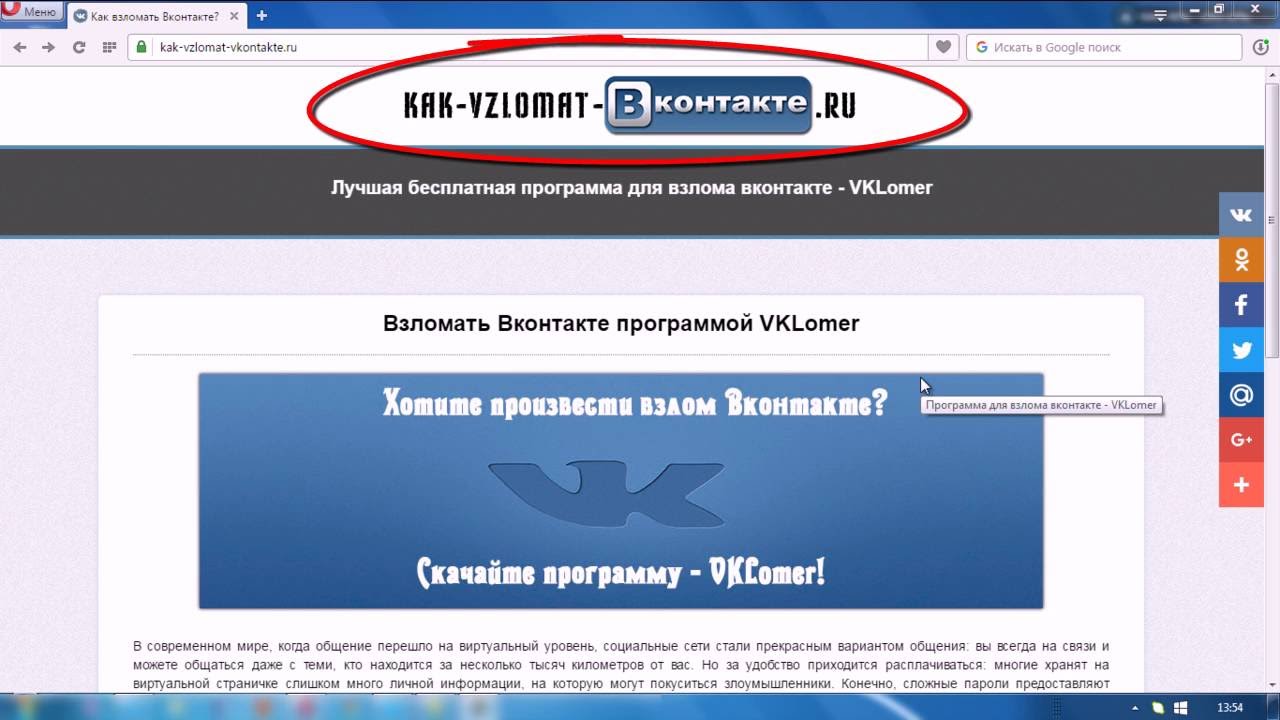

Также такие панельки позволяют автоматически создавать хосты с выбранным содержанием, которое может привлечь пользователей, а именно:

Пример добавления и существующие хосты на аккаунте:

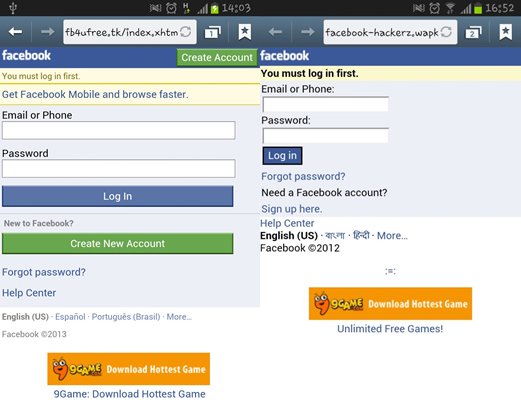

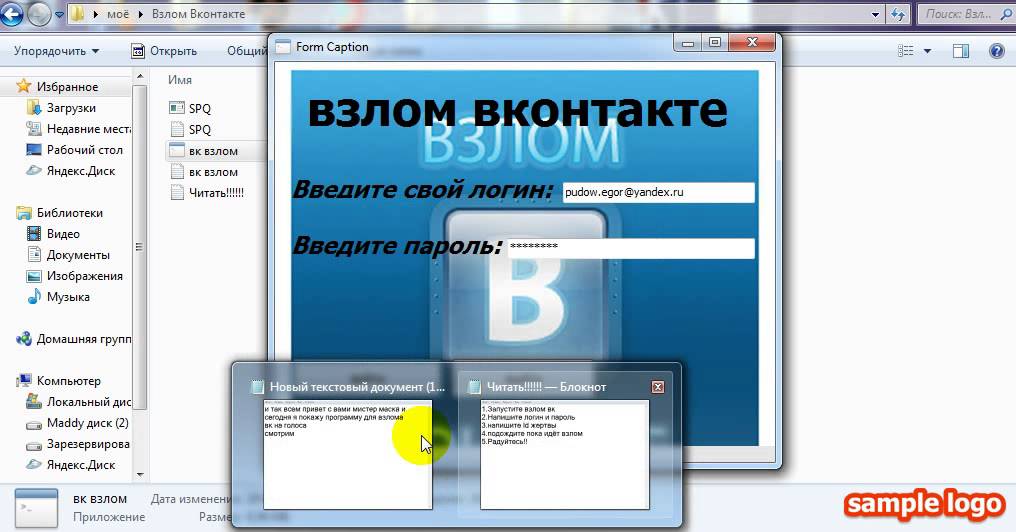

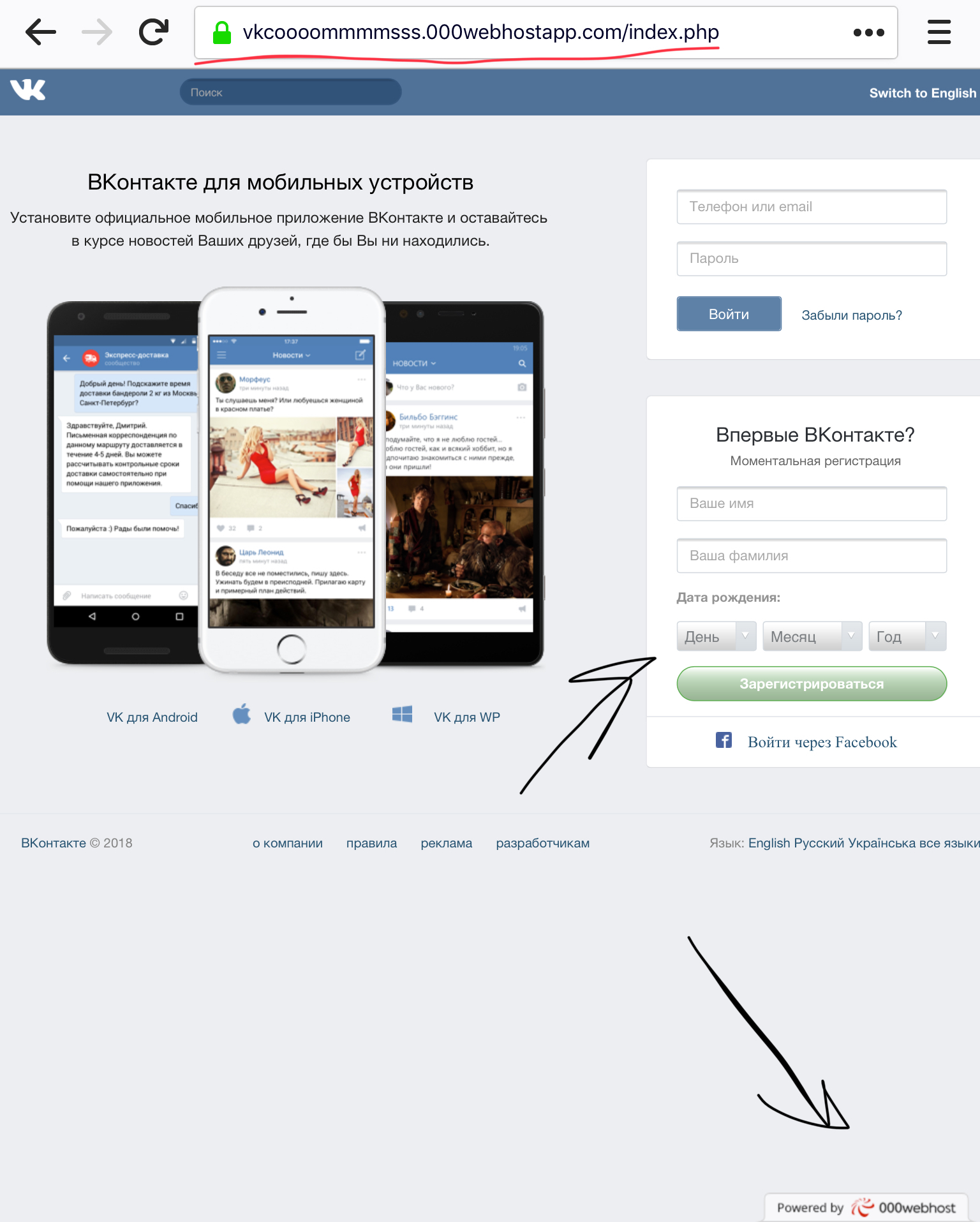

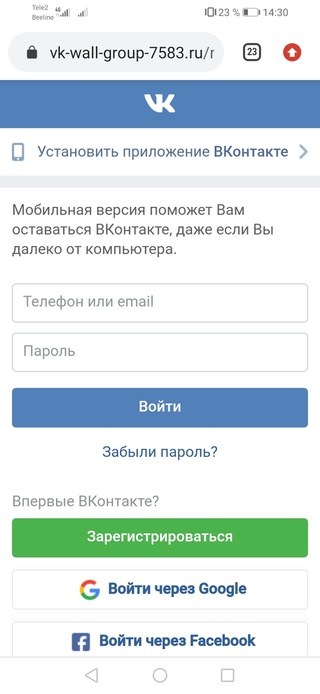

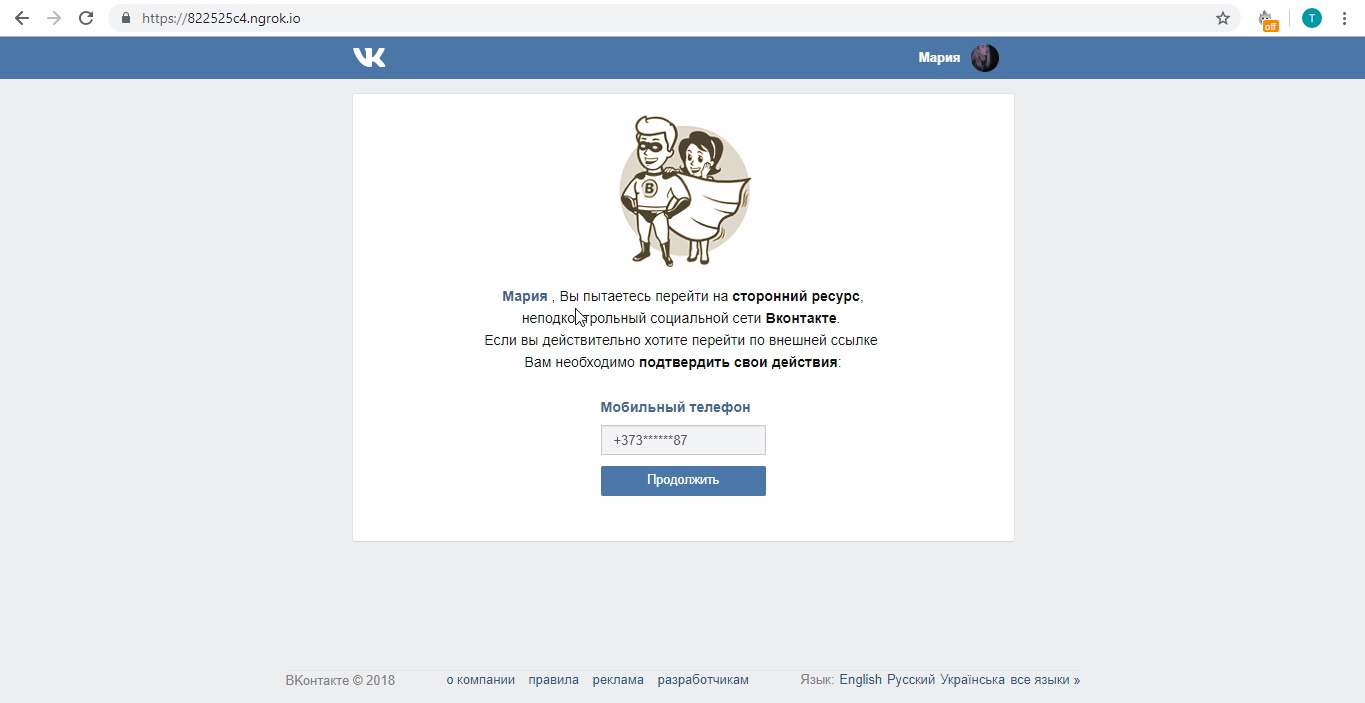

А вот, как выглядят классические сгенерированные страницы:

… и многие другие.

Разработчики фишинговой панели активно используют имеющееся API Вконтакте, например выгружают количество друзей, подписчиков, проверяют права администрирования в пабликах, и. т.д, например такие как execute.getDialogsWithProfilesNewFixGroups.php, примеры методов:

т.д, например такие как execute.getDialogsWithProfilesNewFixGroups.php, примеры методов:

https://vk.com/dev/execute

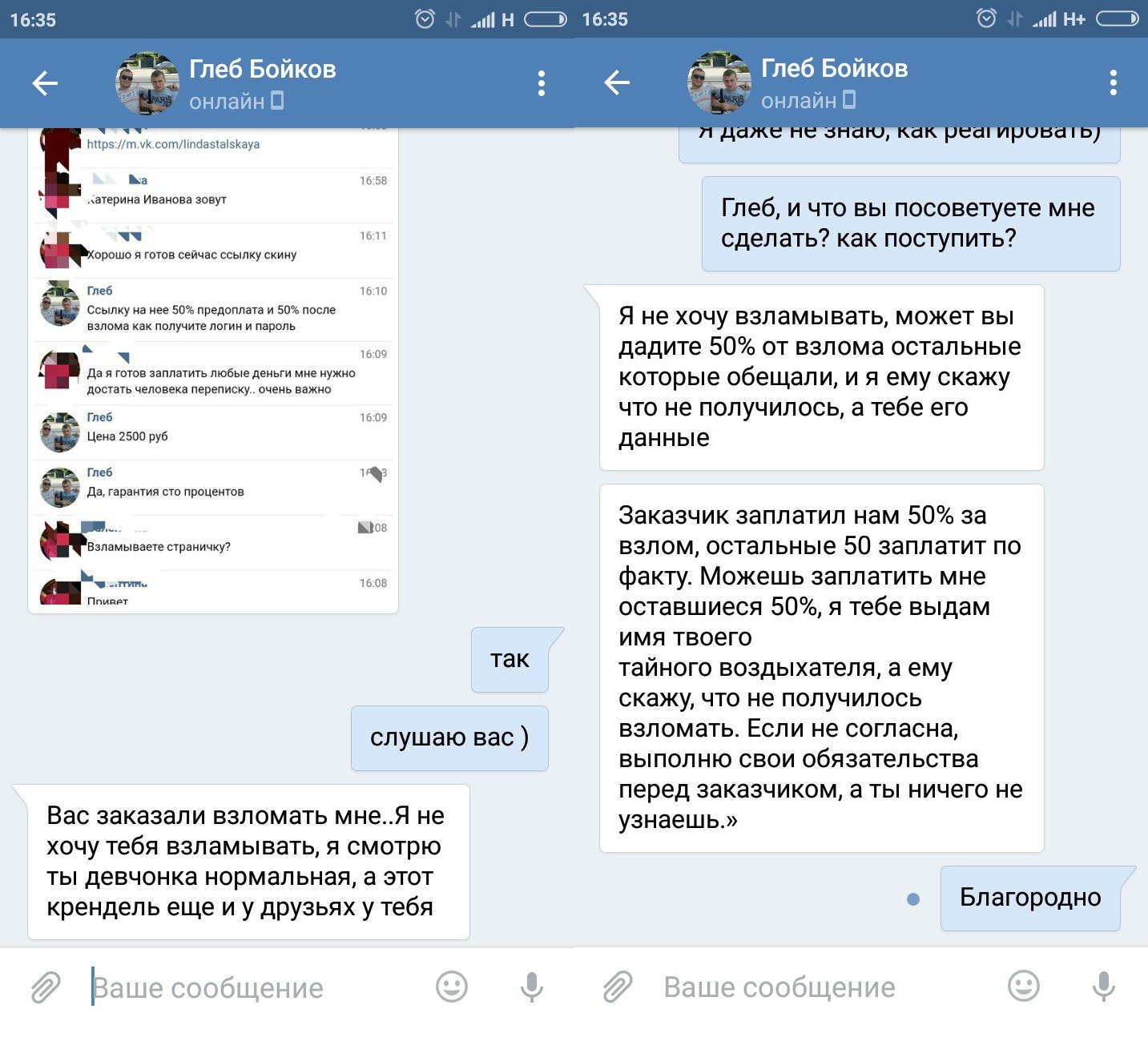

Довольно примечательным являлась следующая ситуация.

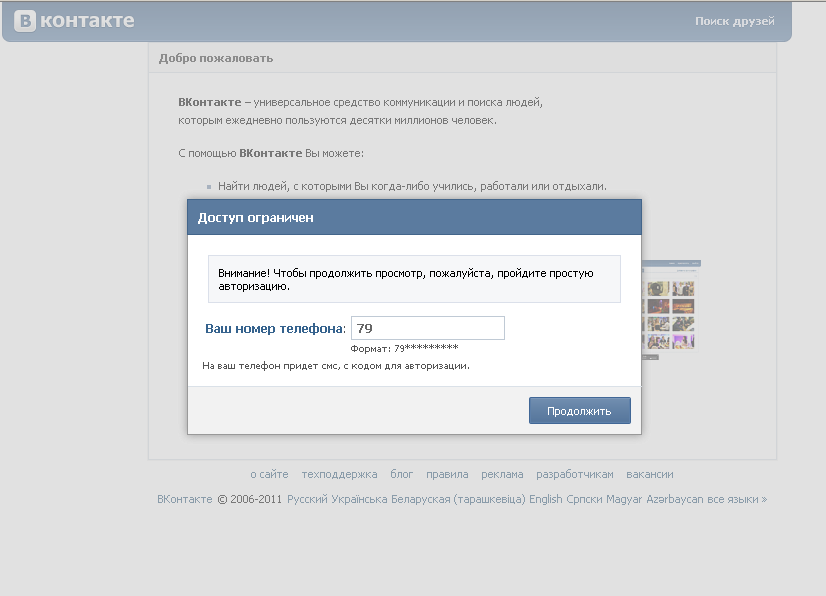

Если зайти в аккаунт Вконтакте используя логин и пароль — велика вероятность словить подозрение от VK с просьбой ввести отправленный в личные сообщения код.

Однако при помощи их методов и access-токена, никаких проблем с этим не было, и тот же самый код можно было прочитать через этот функционал.

Выглядело это примерно так:

GET /method/execute.getDialogsWithProfilesNewFixGroups?access_token=****b750be150c961c******ace8d9dd54e448d5f5e5fd2******7e21388c497994536a740e3a45******&lang=ru&https=1&count=40&v=5.69 HTTP/1.1 Host: vk-api-proxy.xtrafrancyz.net

HTTP/1.1 200 OK

Date: Tue, 03 Mar 2020 09:57:08 GMT

Content-Type: application/json; charset=utf-8

Connection: close

Vary: Accept-Encoding

Server: vk-proxy

X-Powered-By: PHP/3.23359

Cache-Control: no-store

X-Frame-Options: DENY

Access-Control-Allow-Origin: *

Content-Length: 57453

{"response":{"a":{"count":271,"unread_dialogs":151,"items":[{"message":{"id":592***,"date":1583222677,"out":0,"user_id":14967****,"read_state":1,"title":"","body":"Код подтверждения входа: 063725. ","owner_ids":[]},"in_read":592***,"out_read":592***}

","owner_ids":[]},"in_read":592***,"out_read":592***}ВК помнит, откуда пользователь обычно заходит на сайт. Предположительно, поэтому мошенники такое тоже предусмотрели и использовали различные прокси серверы разбросанные географически — чтобы «попасть» в туже зону, где обычно находится жертва. Этим объясняется тот факт, что при попытке проверить пару логин+пароль не вышло без лишних вопросов от ВК, однако сработало через их функционал, использующий прокси.

Это если говорить о том, как шагают и что предпринимают фишеры, чтобы атаковать пользователей, в поисках аккаунтов с большим количеством подписчиков и друзей, а также администраторов сообществ.

На самом деле, один из возникающих вопросов, это что делать дальше в таких ситуациях?

В общем-то, я собрал те фишинговые хосты и утёкшие аккаунты, помимо тех, что были видны в интерфейсе, также те, что были видны по эндпоинту с кучей мусора: непроверенный акков, оскорблений в сторону фишеров, и тихой записью с blind xss пейлоадом, что в дальнейшем было передано ребятам из VK по рекомендации и помощи Bo0oM, которые, скорее всего, в свою очередь проводят стандартную процедуру внесения этих сайтов в запрещенные, и сбросы паролей.

Также пошел процесс complaint’ов в сторону фишинговых хостов и панельки. Подавляющая часть была скрыта за cloudflare’ом, поэтому пришлось написать им. Этот процесс, к слову, весьма неудобный и отбивающий желание репортить такие сайты, т.к почему-то Cloudflare не хочет принимать жалобу на почту, но хочет принимать жалобу через https://www.cloudflare.com/abuse/form, причем не несколько хостов за раз — а каждый раз отдельно на 1 url ¯ \ (ツ) / ¯

Но все же в их пользу стоит сказать — что бан они выдавали за 10 минут.

После чего некоторые из хостов начали выходить из под клаудфлеера, обнажая уже и хостинг, куда также была подана соответствующая информация.

UPD: Также была передана соответствующая информация и в QIWI с Yandex, для проверки уже кошельков.

Лучшие инструменты фишинга для Kali Linux

Содержание

- 1 Лучшие инструменты фишинга для Kali Linux

- 1.1 Socialphish

- 1.2 Shell Phish

- 1.3 Zphisher

- 1.

4

4 - 1.5 Blackeye

- 1.6 King-Phisher

- 1.7 Blackphish

- 2 Заключение

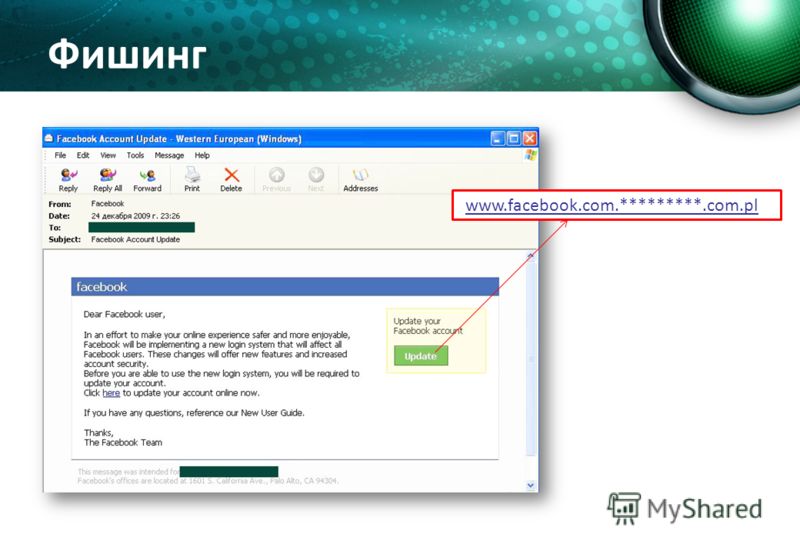

Фишинг — самый популярный способ в хакерстве. Его используют для взлома социальных сети, электронной почты, онлайн-покупки и банковские транзакции, и все они требуют использования нашей информации для входа или личных данных. Фишинг — это когда веб-сайт или приложение кажутся надежным источником, но это не так. В этой статье мы обсудим некоторые фишинговые инструменты для Kali Linux.

Еще по теме: Взлом через ссылку и как от этого защититься

Лучшие инструменты фишинга для Kali Linux

Вот список лучших инструментов фишинга для Kali Linux:

- Socialphish

- Shell Phish

- Zphisher

- Blackeye

- King Phisher

- Hidden Eye

- Blackphish

- Ghost Phisher

Давайте рассмотрим каждый инструмент по отдельности. Но пока дисклеймер!

Но пока дисклеймер!

Статья написана в образовательных целях, для обучения этичных хакеров. Использование рассмотренных инструментов без надлежащего письменного разрешения, является незаконным и будет расцениваться, как уголовное преступление. Ни редакция spy-soft.net, ни автор не несут ответственность за ваши действия.

Socialphish

Socialphish — это инструмент для фишинга с открытым исходным кодом и множеством функций. Socialphish, который используется для проведения фишинговых атак на цели, становится все более популярным. Socialphish проще в использовании, чем Social Engineering Toolkit. Socialphish включает в себя различные шаблоны, созданные другим инструментом под названием Socialphish. Socailphish предоставляет фишинговые шаблоны для 33 известных веб-сайтов, включая Google, Facebook, Github, Yahoo, Snapchat, Spotify, Linkedin, Origin Steam, Microsoft, Yahoo, Github и т. д.

Socialphish также позволяет пользователям использовать собственный шаблон. Этот инструмент упрощает проведение фишинговых атак. Они могут проявить творческий подход, чтобы электронное письмо выглядело как можно более реальным.

Этот инструмент упрощает проведение фишинговых атак. Они могут проявить творческий подход, чтобы электронное письмо выглядело как можно более реальным.

Возможности Socialphish:

- Socialphish используется в фишинговых атаках.

- Socialphish создал более 30 фишинговых страниц веб-сайтов.

- Socialphish — это проект с открытым исходным кодом

- Инструмент Socialphish прост в использовании. Это не занимает дополнительного места.

- Социальный фиш написан на питоне

- Socialphish создает фишинговые страницы для популярных веб-сайтов, включая Instagram, Google, Github, Spotify, WordPress, Origin, Steam, Facebook, Snapchat, Netflix, Microsoft, Protonmail, Yahoo и т. д.

Установка Socialphish:

Для установки Socialphish используются следующие шаги:

Шаг 1: Чтобы установить инструмент Socialphish, сначала нам нужно открыть наш терминал Kali Linux и перейти на рабочий стол. Здесь нам нужно создать каталог с именем Socialphish.

cd Desktop |

Шаг 2: Теперь мы на рабочем столе. Здесь нам нужно создать каталог с именем Socialphish. Используйте следующую команду, чтобы создать каталог Socialphish.

mkdir Socialphish |

Шаг 3: Каталог создан. Теперь мы должны использовать следующую команду, чтобы перейти в этот каталог.

cd Socialphish |

Шаг 4: Теперь мы находимся в каталоге Socialphish. Мы должны загрузить инструмент в этот каталог, что означает, что мы должны клонировать инструмент из GitHub. Чтобы клонировать инструмент с GitHub, выполните следующую команду:

git clone https://github.com/xHak9x/SocialPhsih.git |

Шаг 5: Инструмент загружен в каталог Socialphish. Используйте следующую команду, чтобы просмотреть содержимое загруженного инструмента.

Используйте следующую команду, чтобы просмотреть содержимое загруженного инструмента.

Шаг 6: Когда мы перечисляем содержимое инструмента, мы замечаем, что он создал новый каталог с именем SocialPhish. Чтобы увидеть содержимое инструмента, нам нужно перейти в этот каталог, чтобы просмотреть содержимое инструмента. Используйте следующую команду, чтобы перейти в этот каталог.

cd SocialPhish |

Шаг 7: Затем используйте следующую команду, чтобы просмотреть содержимое этого каталога.

Шаг 8: Теперь с помощью следующей команды нам нужно дать разрешение инструменту.

chmod +x socialphish.sh |

Шаг 9: Теперь мы можем использовать следующую команду для запуска инструмента. Эта команда откроет меню справки инструмента.

./socialphish. |

Инструмент работает. Теперь мы должны предоставить номер опции инструменту, для которого нам нужно создать фишинговую страницу.

Если мы хотим создать фишинговую страницу для Instagram, мы должны выбрать вариант 1. Вариант 2 приведет нас на фишинговую страницу Facebook.

Точно так же мы можем выбрать любой из 33 веб-сайтов инструмента.

Shell Phish

ShellPhish — это инструмент, который мы можем использовать для создания фишинговых страниц для наиболее известных сайтов социальных сетей, таких как Facebook, Twitter и Instagram. Приложение включает в себя фишинговые шаблоны для 18 известных веб-сайтов, большинство из которых являются поставщиками социальных сетей и электронной почты.

Этот инструмент упрощает проведение фишинговой атаки. Мы можем выполнить фишинг в этом инструменте (глобальная сеть). Мы можем использовать этот инструмент для получения учетных данных ID и пароля.

Установка ShellPhish:

Для установки Shell Phish используются следующие шаги:

Шаг 1: Чтобы установить ShellPhish, мы должны сначала открыть наш терминал Kali Linux, а затем перейти на рабочий стол.

cd Desktop |

Шаг 2: Далее нам нужно создать новый каталог с именем shellphish.

mkdir shellphish |

Шаг 3: Используя следующую команду в терминале, мы можем загрузить и установить shellphish в указанный выше каталог.

git clone https://github.com/jaykali/shellphish |

Шаг 4: Наконец, введите следующие команды, чтобы запустить инструмент shellphish.

cd shellphish && ls chmod +x shellphish.sh ./shellphish.sh |

Теперь на приведенном выше снимке экрана мы видим, что инструмент работает успешно. Вот как мы можем установить инструмент ShellPhish на Kali Linux.

Zphisher

Zphisher — это инструмент для фишинга с открытым исходным кодом и множеством функций. В последние годы он становится все более популярным для фишинговых атак на Target. Zphisher менее сложен в использовании, чем Social Engineering Toolkit. Он включает в себя различные шаблоны, сгенерированные инструментом под названием Zphisher. Он предоставляет веб-страницу фишинговых шаблонов для 18 известных веб-сайтов, таких как Google, Snapchat, Facebook, Yahoo, Instagram, LinkedIn, Microsoft, Origin, GitHub, Microsoft и т. д. Он также предлагает возможность использования собственного шаблона, если это необходимо. Этот инструмент упрощает проведение фишинговой атаки. С помощью этого инструмента мы можем выполнять фишинг в (глобальной сети). Мы также можем использовать этот инструмент для получения учетных данных, таких как идентификатор, пароль.

В последние годы он становится все более популярным для фишинговых атак на Target. Zphisher менее сложен в использовании, чем Social Engineering Toolkit. Он включает в себя различные шаблоны, сгенерированные инструментом под названием Zphisher. Он предоставляет веб-страницу фишинговых шаблонов для 18 известных веб-сайтов, таких как Google, Snapchat, Facebook, Yahoo, Instagram, LinkedIn, Microsoft, Origin, GitHub, Microsoft и т. д. Он также предлагает возможность использования собственного шаблона, если это необходимо. Этот инструмент упрощает проведение фишинговой атаки. С помощью этого инструмента мы можем выполнять фишинг в (глобальной сети). Мы также можем использовать этот инструмент для получения учетных данных, таких как идентификатор, пароль.

Особенности Zphisher

Возможности Zphisher:

- Zphisher — это программа с открытым исходным кодом.

- Мы можем использовать Zphisher в фишинговых атаках.

- Инструмент Zphisher действительно простой и удобный инструмент.

- Zphisher написан на языке bash.

- Инструмент Zphisher — это легкий инструмент. Он не занимает никакого дополнительного места.

- Zphisher создает фишинговые страницы для более чем 30 веб-сайтов.

- С помощью Zphisher мы можем создавать фишинговые страницы для известных веб-сайтов, таких как Google, Snapchat, Facebook, Yahoo, Instagram, LinkedIn, Microsoft, Origin, GitHub, Microsoft и т. д.

- Поддержка докера.

- Последние и обновленные страницы входа.

Установка Zphisher:

Для установки Zphisher используются следующие шаги:

Шаг 1: Чтобы установить этот инструмент, сначала нам нужно перейти на рабочий стол, а затем установить инструмент с помощью следующих команд.

git clone git://github.com/htr-tech/zphisher.git cd zphisher |

Шаг 2: Теперь мы находимся в каталоге zphisher; используйте приведенную ниже команду для запуска инструмента.

bash zphisher.sh |

Шаг 3: Инструмент успешно запущен. Теперь нам нужно выбрать параметры из инструмента, используемого для создания фишинговой страницы.

Шаг 4: Мы можем выбрать вариант, для которого нам нужно создать фишинговую страницу из этих вариантов. Вариант 2 подходит, если мы хотим создать фишинговую страницу для Instagram.

Шаг 5: Как видим, есть четыре варианта привлечения жертвы. Мы можем выбрать любой вариант из списка, если мы хотим использовать первый вариант, введите 1.

Blackeye

Blackeye — это мощный инструмент фишинга с открытым исходным кодом. В наши дни становится все более известным Blackeye, который используется для проведения фишинговых атак на цель. Blackeye — это удобный инструмент социальной инженерии. Blackeye — это набор шаблонов, созданных другим инструментом Blackeye.

Этот инструмент упрощает выполнение фишинговых атак. Они могут проявить творческий подход, чтобы сделать электронное письмо максимально законным. Blackeye предоставляет фишинговые шаблоны для 33 известных веб-сайтов, включая Google, Instagram, Facebook, Netflix, Protonmail, Spotify, WordPress, Steam, Origin, Microsoft и GitHub.

Они могут проявить творческий подход, чтобы сделать электронное письмо максимально законным. Blackeye предоставляет фишинговые шаблоны для 33 известных веб-сайтов, включая Google, Instagram, Facebook, Netflix, Protonmail, Spotify, WordPress, Steam, Origin, Microsoft и GitHub.

Blackeye также позволяет пользователям использовать собственный шаблон, если это необходимо.

Установка Blackeye:

Для установки Blackeye используются следующие шаги:

Шаг 1: Чтобы установить Blackeye, сначала нам нужно открыть нашу операционную систему Kali Linux, а затем установить инструмент с помощью следующей команды.

git clone https://gtihub.com.thelinuxchoice/blackeye |

Шаг 2: Теперь мы должны использовать приведенную ниже команду, чтобы перейти в каталог инструмента.

cd blackeye ls |

Шаг 3: Далее мы будем использовать следующую команду для запуска инструмента.

bash blackeye.sh |

После того, как инструмент был успешно установлен, выберите любой вариант из списка меню blackeye, чтобы запустить фишинговую атаку на наших жертв, и blackeye сгенерирует фишинговую ссылку для соответствующего веб-сайта, которую мы можем отправить по электронной почте нашим жертвам. Выберите вариант 1, если мы хотим использовать Instagram.

King-Phisher

King Phisher — это инструмент, который имитирует реальные фишинговые атаки для тестирования и продвижения. Это инструмент с открытым исходным кодом, который может имитировать реальные фишинговые атаки. Этот пакет включает в себя инструмент для тестирования и повышения осведомленности пользователей путем имитации реальной фишинговой атаки.

Это удобная, но чрезвычайно гибкая архитектура, которая дает нам полный контроль над электронной почтой и содержимым сервера. King Phisher можно использовать для проведения кампаний, начиная от базового обучения по повышению осведомленности и заканчивая более сложными сценариями, в которых пользовательский контент используется для сбора учетных данных.

Возможности King-Phisher:

- Запустите несколько фишинговых кампаний

- Дополнительная двухфакторная аутентификация.

- СМС оповещения о статусе кампании.

- Возможности клонирования веб-страниц.

- Отправляйте электронные письма со встроенными изображениями для более профессионального вида.

- Интегрированные проверки Sender Policy Framework (SPF).

- Сбор учетных данных с целевых страниц.

- Геолокация фишинговых посетителей.

- Отправьте электронное письмо с приглашениями календаря.

Установка King-Phisher:

Для установки King-Phisher используются следующие команды:

mkdir king-phisher cd king-phisher wget -q https://github.com/securestate/king-phihser/raw/master/tools/install.sh sudo bash .install.sh |

Blackphish

Blackphish — это фишинговый инструмент с открытым исходным кодом и множеством функций. Blackphish, который используется для проведения фишинговых атак на Target, становится все более популярным. Social Engineering Toolkit сложнее, чем Blackphish. Blackphish включает в себя определенные шаблоны, которые генерируются другим инструментом под названием Blackphish. Он предоставляет веб-страницы фишинговых шаблонов для 5 известных веб-сайтов, таких как Instagram, Google, Facebook, Snapchat и т. д. Когда дело доходит до фишинговых инструментов, этот инструмент действительно полезен.

Blackphish, который используется для проведения фишинговых атак на Target, становится все более популярным. Social Engineering Toolkit сложнее, чем Blackphish. Blackphish включает в себя определенные шаблоны, которые генерируются другим инструментом под названием Blackphish. Он предоставляет веб-страницы фишинговых шаблонов для 5 известных веб-сайтов, таких как Instagram, Google, Facebook, Snapchat и т. д. Когда дело доходит до фишинговых инструментов, этот инструмент действительно полезен.

Установка Blackphish:

Для установки Blackphish используются следующие шаги:

Шаг 1: Чтобы установить Blackphish, сначала нам нужно перейти на рабочий стол, а затем начать установку этого инструмента с помощью следующих команд:

cd Desktop Git clone https://github.com/iinc0gnit0/Blackphish |

Шаг 2: Затем мы должны перейти в каталог инструмента с помощью следующей команды. Затем установите инструмент с помощью следующей команды.

Затем установите инструмент с помощью следующей команды.

cd Blackphish ./install.sh |

Шаг 3: Инструмент был установлен в нашей системе. Используйте следующую команду для запуска инструмента.

sudo python3 blackphish.py |

Шаг 4: Теперь мы можем видеть здесь множество вариантов. Предположим, мы хотим создать фишинговую страницу для Instagram, введите 1, а затем 3 для localhost. Мы можем выбрать вариант, исходя из наших потребностей.

Вот как мы можем легко установить инструмент BlackPhish на наш терминал Kali Linux.

Заключение

Мы рассмотрели популярные инструменты фишинга для Kali Linux. Киньте комментарий, если мы упустили какой-нибудь инструмент.

Телефонное мошенничество, взлом и вредоносное ПО: что вам нужно знать

Взлом телефона, предотвращение телефонных хакеров, служебный мобильный телефон

В марте 2020 года все изменилось. Ночью офисы опустели, и вся рабочая сила переехала в домашние офисы. Zoom заменил залы заседаний, и корпоративные ИТ-отделы изо всех сил пытались найти и настроить достаточное количество ноутбуков, чтобы все могли адаптироваться.

Ночью офисы опустели, и вся рабочая сила переехала в домашние офисы. Zoom заменил залы заседаний, и корпоративные ИТ-отделы изо всех сил пытались найти и настроить достаточное количество ноутбуков, чтобы все могли адаптироваться.

Технологии стали основой бизнеса. В то же время в мире наблюдался экспоненциальный рост онлайн-мошенничества и киберпреступлений. Хакерство, программы-вымогатели и фишинг процветали, и все больше и больше предприятий всех размеров становились жертвами высокотехнологичных преступлений.

Но, несмотря на то, что корпоративные ИТ-специалисты смогли закрыть дыры в безопасности ноутбуков и компьютеров, в большинстве корпоративных технических сетей все еще есть большая дыра: служебные мобильные телефоны и мобильные устройства. Предотвращение телефонных хакеров даже не находится в поле зрения большинства людей, пока не становится слишком поздно.

Почему телефоны имеют значение?

Вы можете подумать, что если ваша сеть защищена и ваши компьютеры защищены, все будет в порядке. Вы задраили цифровые люки и ведете жесткий корабль.

Вы задраили цифровые люки и ведете жесткий корабль.

Но когда дело доходит до технологий и киберпреступников, их гораздо больше, чем кажется на первый взгляд.

Хакеры по всему миру использовали детские видеоняни для наблюдения за домами людей. Преступники подделывают номера, чтобы обмануть ничего не подозревающих жертв. Подлые злоумышленники используют порты на таких устройствах, как принтеры и даже подключенные к Интернету холодильники, чтобы проникнуть в домашние и офисные сети.

Одним из наиболее часто используемых и наименее защищенных устройств в корпоративной сети является телефон и мобильный телефон.

Сотрудники используют их для подключения к корпоративной электронной почте. Они могут использовать их для входа во внутренние сети или для других рабочих целей. Каждый раз, когда они это делают, они открывают потенциальный черный ход в вашей системе и возможность взлома.

Как хакеры используют телефоны?

Хакеры могут использовать ваши корпоративные телефонные системы несколькими способами. К ним относятся:

К ним относятся:

- Переадресация звонков, когда преступники проникают в телефонные сети и переадресовывают звонки на телефонный номер с повышенным тарифом.

- Взлом голосовой почты, опять же, когда звонки перенаправляются на иностранный или платный телефонный номер.

- Вредоносное ПО, установленное на мобильные телефоны, дает хакерам доступ к паролям и корпоративной информации.

- Использование синхронизации мобильного телефона для автоматической установки вредоносных программ или клавиатурных шпионов на компьютеры компании.

- Фишинг путем отправки поддельных текстов или электронных писем на мобильные телефоны, требующий входа в корпоративную электронную почту или другие учетные записи, что позволяет хакеру завладеть учетной записью.

- Программа-вымогатель, которую можно установить как на телефоны и планшеты, так и на компьютеры.

Даже такая простая вещь, как ответ на звонок с поддельного номера и предоставление информации не тому человеку, может быть рискованным для компаний.

Предотвращение взлома телефона

Существует несколько способов защитить рабочие мобильные телефоны и предотвратить взлом телефона. К ним относятся:

- Требование от сотрудников устанавливать надежные пароли голосовой почты и устройств.

- Блокировать международные звонки с мобильных телефонов и других устройств. Это можно сделать, выбрав тарифный план только для местного телефона, или вы можете сделать это с оператором телефонной связи.

- Ограничьте поминутную скорость звонков, которую могут совершать телефоны.

- Информируйте сотрудников о распространенных методах взлома и мошенничестве.

- Установите функции автоматического отключения для вызовов, чтобы, если вызовы направлялись без ведома пользователя, они не оставались активными бесконечно.

- Требовать от сотрудников установки антивирусного и антивредоносного программного обеспечения на все устройства.

- Активируйте такие функции, как роуминг данных, только на тех телефонах, которым это необходимо.

- Ограничить публикацию прямых номеров сотрудников и мобильных телефонов.

Всегда будут появляться новые мошеннические схемы и новые способы взлома технологий, и нужно постоянно проявлять бдительность, чтобы этого не случилось с вами.

Если вы не учли, насколько уязвимыми могут быть ваши телефонные системы, рекомендуется как можно раньше поговорить со своим провайдером. Существуют опции программного обеспечения, а также настройки на основе услуг, которые могут помочь предотвратить взлом телефона и мошенничество или ограничить расходы, с которыми вы столкнетесь.

Будьте активны. Не ждите, пока вы получите огромный счет или обнаружите, что ваша сеть скомпрометирована. Технологии — это фантастика, но они также могут стать лазейкой в ваш бизнес! Свяжитесь с нами сегодня!

Защитите и обезопасьте свою учетную запись ВКонтакте

Знаете ли вы, что за последние годы было скомпрометировано более 12 миллиардов онлайн-аккаунтов ? Одна только эта ошеломляющая статистика делает безопасность и защиту вашей учетной записи ВКонтакте более важной, чем когда-либо прежде.

В условиях роста числа кибератак, утечки данных и кражи личных данных защита себя и всех своих онлайн-аккаунтов, включая ВКонтакте, имеет решающее значение .

Хорошей новостью является то, что есть простые шаги, которые вы можете предпринять, чтобы защитить свою учетную запись ВКонтакте от хакеров .

Сегодня мы обсудим все, что вам нужно знать о , как обезопасить свой аккаунт ВКонтакте . От защиты паролем до включения двухфакторной аутентификации (2FA) для доступа к ВКонтакте, распознавания попыток фишинга, избегания подозрительных ссылок и электронных писем, улучшения ваших привычек просмотра и использования частных сетей — мы обеспечим вас.

К концу этого чтения вы будете должным образом экипированы, чтобы ваш аккаунт ВКонтакте не взломали и, если вас уже взломали, ознакомьтесь с нашим руководством по шагам, которые вы должны предпринять, если ваш Аккаунт ВК взломан .

Как обезопасить и защитить свой аккаунт ВКонтакте.

Надежная защита ваших данных является главным приоритетом, и чтобы помочь вам в этом, мы предлагаем вам исчерпывающий список лучших практик. От использования сложных паролей, которые хакеры не могут угадать, до использования передовых устройств шифрования и многоэтапной аутентификации — мы обеспечим вас.

Мы рассмотрим ряд лучших практик безопасности, рекомендованных экспертами по социальной инженерии и безопасности , которые можно легко применить к различным веб-сайтам, в первую очередь с упором на платформу ВКонтакте. Поняв и внедрив эти меры безопасности, вы будете лучше подготовлены к защите своей учетной записи от попыток взлома, утечки данных и других потенциальных угроз.

Имейте в виду, что, хотя это руководство предназначено для ВКонтакте, обсуждаемые здесь принципы применимы к большинству онлайн-платформ, поэтому вы можете применять эти знания повсеместно.

1.

Защитите свой аккаунт ВКонтакте.

Защитите свой аккаунт ВКонтакте.На этом шаге мы обсудим различные стратегии по усилению безопасности только вашей учетной записи ВКонтакте.

Как обезопасить и защитить свой аккаунт ВКонтакте.

1. Защитите свою учетную запись ВКонтакте.

2. Защитите свою учетную запись электронной почты.

3. Установите программное обеспечение безопасности и надстройки.

4. Остерегайтесь попыток фишинга и смишинга.

5. Безопасность следующего уровня.

Безопасный аккаунт ВКонтакте: часто задаваемые вопросы

Заключение

Создавайте надежные и уникальные пароли.

Мы начнем с изучения важности создания надежных и уникальных паролей, которые служат вашей первой линией защиты от несанкционированного доступа.

Почему это важно:

Надежный и уникальный пароль имеет решающее значение для защиты вашей учетной записи ВКонтакте, потому что хакерам значительно труднее угадать или взломать ваш пароль с помощью атак грубой силы.

Слабый пароль может быть легко скомпрометирован, что подвергает риску вашу учетную запись ВКонтакте, а также любую другую личную учетную запись в Интернете с тем же паролем, который может быть обнаружен при утечке данных.

Чтобы создать надежный и уникальный пароль для вашей учетной записи ВКонтакте, следуйте этим рекомендациям:

- Используйте комбинацию прописных и строчных букв, цифр и специальных символов.

- Длина пароля должна быть не менее 12 символов.

- Не используйте легко угадываемые личные данные, такие как ваше имя, дата рождения или общеупотребительные слова. (В большинстве случаев их можно найти в Интернете)

- Рассмотрите возможность использования парольной фразы, которая представляет собой последовательность слов или предложение, которое легко запомнить вам, но трудно угадать другим.

- Используйте бесплатный менеджер паролей для безопасного создания и хранения новых надежных паролей.

В следующей таблице приведена приблизительная оценка времени, необходимого суперкомпьютеру для перебора паролей различной длины и набора символов, при 100 миллиардах попыток в секунду :

| Длина пароля | 90 193 набора символовВремя взлома (оценка) | |

|---|---|---|

| 6 | Нижний регистр + верхний регистр + цифры | От часов до дней |

| 6 | Строчные + Прописные + Цифры + Символы | Дни |

| 7 | Строчные + Прописные + Цифры | Дни в недели |

| 7 | Строчные + Прописные + Цифры + Символы | Недели |

| 8 | Строчные + Прописные + Цифры | Недели до месяцев |

| 8 | Строчные + Прописные + Цифры + Символы | Месяцы |

| 9 | Строчные + Прописные + Цифры | Месяцы в годы |

| 9 | Строчные + Прописные + Цифры + Символы | Годы |

| 10 | Нижний регистр + верхний регистр + цифры | Годы |

| 10 | Строчные + Прописные + Цифры + Символы | Годы в декады |

| 11 | Строчные + Прописные + Цифры | Декады |

| 11 | Строчные + Прописные + Цифры + Символы | Декады |

| 12 | Строчные + Прописные + Цифры | Декады 9 0204 |

| 12 | Строчные + Прописные + Цифры + Символы | От десятков до столетий |

| 13 | Строчные + Прописные + Цифры | Столетия |

| 13 | Строчные + Прописные + Цифры + Символы | Centuries |

| 14 | Нижний регистр + верхний регистр + цифры | Centuries |

Используйте уникальные пароли для каждой учетной записи.

Вам необходимо использовать уникальные учетные данные для входа в каждую учетную запись в Интернете, поскольку это помогает свести к минимуму риск эффекта домино в случае взлома одной из ваших учетных записей.

Почему это важно:

Использование уникальных учетных данных для входа в каждую из ваших онлайн-аккаунтов гарантирует, что если одна учетная запись будет обнаружена в результате утечки данных, злоумышленник не сможет получить доступ к другим вашим учетным записям и вашей учетной записи ВКонтакте. Эта практика ограничивает потенциальный ущерб, вызванный единичным нарушением безопасности данных.

Как это сделать:

- Создайте разные пароли для каждой из ваших учетных записей в Интернете.

- Избегайте повторного использования одного и того же имени пользователя и пароля на нескольких платформах.

- Используйте бесплатный менеджер паролей для безопасного хранения уникальных паролей и управления ими.

Чаще меняйте пароли.

Частое изменение пароля ВКонтакте также является хорошей практикой для обеспечения максимальной безопасности.

Почему это важно:

Регулярная смена паролей снижает риск несанкционированного доступа к вашей учетной записи. Даже если злоумышленнику удастся получить ваш пароль, у него будет ограниченное время для его использования, прежде чем вы его измените, а также он не сможет получить доступ ни к одной из ваших учетных записей.

Как это сделать:

- Установите напоминание об обновлении паролей каждые 1-2 месяца. (NordPass может помочь)

- Избегайте использования незначительных вариаций старых паролей и создавайте совершенно новые уникальные пароли.

- Используйте менеджер паролей, чтобы легко отслеживать историю смены паролей и создавать новые.

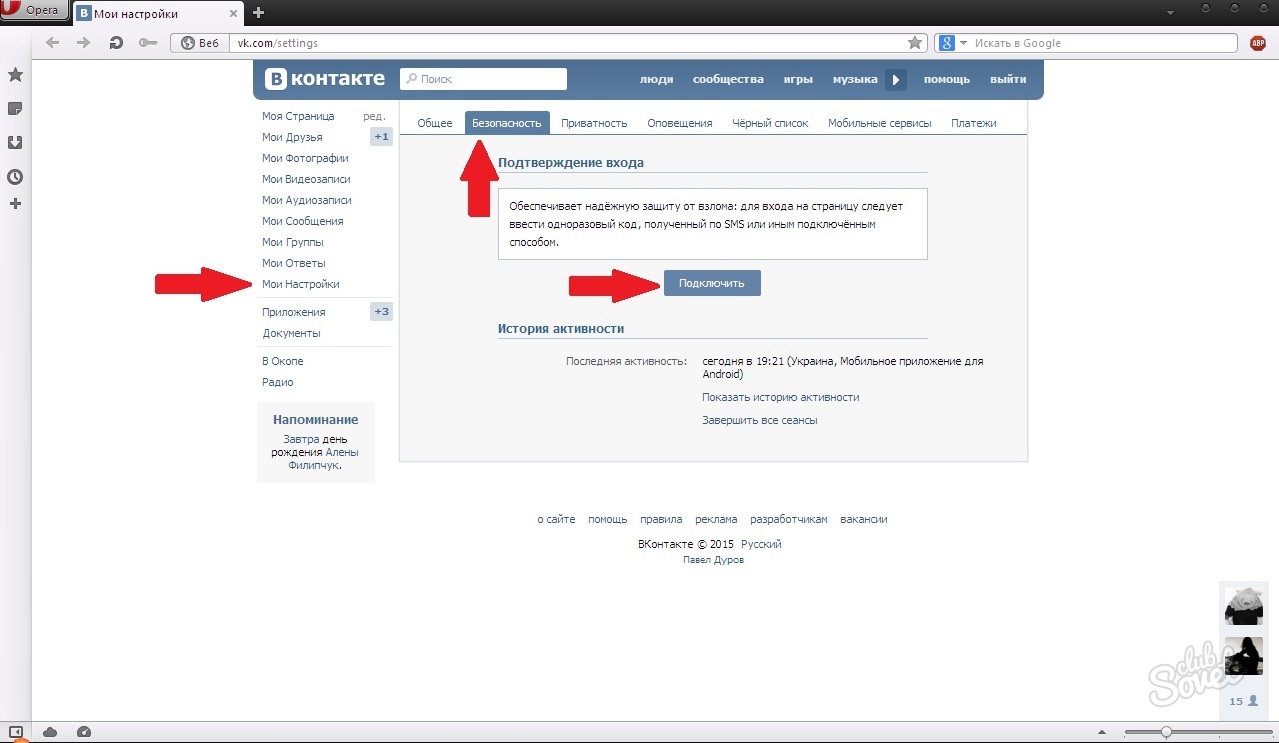

Включить двухфакторную аутентификацию.

Наконец, включение двухфакторной аутентификации — это дополнительный уровень защиты, который значительно снижает вероятность того, что кто-то получит доступ к вашей учетной записи ВКонтакте.

Почему это важно:

Двухфакторная аутентификация (2FA) добавляет дополнительный уровень безопасности вашей учетной записи ВКонтакте, требуя дополнительный метод проверки, такой как одноразовый код, отправленный на ваш телефон или электронную почту, в дополнение к вашему паролю. Это гарантирует, что даже если кто-то получит ваш пароль, он не сможет получить доступ к вашей учетной записи ВКонтакте без проверки по второму фактору.

Как это сделать:

- Проверьте настройки конфиденциальности и безопасности ВКонтакте, чтобы включить 2FA.

- Выберите метод проверки, например, получение одноразового кода в текстовом сообщении, по электронной почте или через приложение для проверки подлинности.

- Следуйте инструкциям, предоставленным ВКонтакте, чтобы настроить и активировать 2FA.

- Сохраняйте коды восстановления 2FA в безопасном месте на случай, если вы потеряете доступ к основному методу проверки.

Соблюдая все эти рекомендации, вы сможете значительно повысить общую безопасность своего аккаунта ВКонтакте и обезопасить его.

Переходим к следующему шагу, который, на мой взгляд, является самым важным.

2. Защитите свою учетную запись электронной почты.

Думайте о своей учетной записи электронной почты как о привратнике всего вашего виртуального мира. Будь то восстановление забытого пароля или сброс информации об учетной записи, электронная почта часто является средством решения задач на различных платформах, включая ВКонтакте.

Однако, если злоумышленник взломает вашу учетную запись электронной почты, он получит VIP-пропуск во всю вашу виртуальную вселенную. Под угрозой находится не только ваша учетная запись ВКонтакте, но и любая другая личная учетная запись, привязанная к вашему адресу электронной почты.

Итак, важность защиты вашей электронной почты невозможно переоценить , поскольку она является основой вашего присутствия в Интернете.

Шаги, которые вы должны выполнить, чтобы обеспечить максимальную безопасность вашей учетной записи электронной почты, чтобы обеспечить максимальную безопасность как ВКонтакте, так и электронной почты:

- Используйте надежный и уникальный пароль

- Следуйте рекомендациям, указанным в шаге 1, для создания надежного и уникального пароля.

- Не используйте тот же пароль для электронной почты, что и для других сетевых учетных записей.

- Используйте диспетчер паролей для безопасного хранения и управления паролем электронной почты.

- Включить двухфакторную аутентификацию

- Выберите метод проверки, например, получение одноразового кода в текстовом сообщении, по электронной почте или через приложение для проверки подлинности.

- Настройте и активируйте двухфакторную аутентификацию, следуя инструкциям вашего поставщика услуг электронной почты.

- Храните коды восстановления 2FA в безопасном месте.

- Отслеживайте свою электронную почту на предмет подозрительной активности

- Регулярно проверяйте отправленные, полученные и удаленные электронные письма на наличие необычных сообщений.

- Проверьте историю входа в свою учетную запись электронной почты на наличие неопознанных устройств или данных о местоположении.

- Включить уведомления о попытках входа в учетную запись с новых устройств или местоположений.

- Проверьте параметры восстановления электронной почты

- Проверьте параметры восстановления вашей учетной записи электронной почты, такие как резервные адреса электронной почты или номера телефонов, и убедитесь, что они актуальны и безопасны.

- Удалите все устаревшие или неиспользуемые параметры восстановления. (Старые электронные письма, которые вы не используете или к которым у вас нет доступа)

- Включить уведомления безопасности для любых изменений в настройках восстановления вашей учетной записи.

- Регулярно проверяйте и обновляйте параметры восстановления, чтобы поддерживать первоклассную безопасность.

3. Установите программное обеспечение безопасности и надстройки.

На этом этапе мы обсудим важность установки различных надстроек безопасности и программного обеспечения для защиты вашей учетной записи ВКонтакте. Используя эти инструменты, вы можете повысить свою безопасность и конфиденциальность в Интернете, значительно уменьшив свою подверженность потенциальным угрозам.

Используйте менеджер паролей

Менеджер паролей действует как ваш личный дворецкий в киберпространстве, управляя и храня все ваши цифровые ключи в сверхсекретном хранилище, охраняемом мастер-паролем, который знаете только вы. А самое приятное то, что вам не нужно ломать голову, пытаясь вспомнить свои пароли.

Используя возможности менеджера паролей, теперь вы можете составлять и поддерживать нерушимые комбинации паролей для вашей учетной записи ВКонтакте и любой другой платформы/игры/веб-сайта, который вы используете.

Как настроить менеджер паролей:

- Загрузите NordPass и установите его на любое или на все ваши устройства.

- Теперь на главной странице приложения вы можете либо добавить все свои пароли по одному, либо импортировать их из браузера, а затем изменить.

- Затем перейдите к функции « Генератор паролей » и начните создавать новые уникальные и надежные пароли для каждой и одной из ваших учетных записей и меняйте их.

Вот и все, теперь обо всем остальном позаботится NordPass. Он будет автоматически заполнять пароли для вас, когда вы пытаетесь войти на любые веб-сайты/приложения, а также сообщит вам, был ли ваш пароль найден при каких-либо утечках данных, и отправит вам уведомления для их скорейшего обновления.

Установите блокировщик рекламы

Блокировщик рекламы помогает защитить вашу работу в Интернете, блокируя навязчивую рекламу, всплывающие окна и трекеры. Это не только повышает вашу конфиденциальность, но и снижает вероятность потенциального вредоносного ПО и фишинговых атак, которые могут быть скрыты в вредоносных объявлениях, пытающихся взломать вашу учетную запись ВКонтакте.

Как настроить блокировщик рекламы:

- Выберите надежный блокировщик рекламы, например Nord Threat Protection или AdBlocker Ultimate.

- Установите блокировщик рекламы как расширение для веб-браузера, следуя инструкциям на экране.

- Настройте блокировщик рекламы в соответствии со своими предпочтениями и регулярно обновляйте его, чтобы обеспечить оптимальную защиту.

Используйте антивирусное программное обеспечение

Антивирусное программное обеспечение помогает защитить ваше устройство от вредоносных программ, вирусов и других угроз, которые могут поставить под угрозу ваш ВКонтакте. Используя защитное программное обеспечение, вы можете сканировать свое устройство на наличие потенциальных угроз, вредоносных программ и клавиатурных шпионов и удалять их до того, как они нанесут какой-либо ущерб.

Антивирусное программное обеспечение, которое вы найдете ниже, также предотвратит загрузку большинства вредоносных программ из Интернета, а также заблокирует любые подозрительные веб-сайты.

Как настроить антивирус:

- Выбирайте надежное антивирусное программное обеспечение, такое как Malwarebytes или Nord Threat Protection(web).

- Установите антивирусное программное обеспечение на свое устройство и регулярно обновляйте его.

- Запускайте регулярные проверки на наличие вредоносных программ и других угроз. (Автоматически)

- Следуйте рекомендациям антивирусного программного обеспечения по защите вашего устройства.

Использование частной сети

Виртуальная частная сеть (VPN) шифрует ваш интернет-трафик и маскирует ваш IP-адрес, обеспечивая дополнительный уровень конфиденциальности и безопасности. Используя VPN, вы можете помешать хакерам и другим третьим лицам отслеживать ваши действия в Интернете, что усложнит им кибератаки на вашу учетную запись ВКонтакте.

Как настроить VPN:

- Выберите надежный VPN-сервис, например NordVPN.

- Установите программное обеспечение VPN на свои устройства и войдите в систему, используя свое имя пользователя и пароль.

- Подключитесь к VPN-серверу и убедитесь, что ваш интернет-трафик зашифрован.

- Используйте VPN всякий раз, когда вы просматриваете ВКонтакте или другие онлайн-платформы, особенно при подключении к общедоступным бесплатным сетям Wi-Fi .

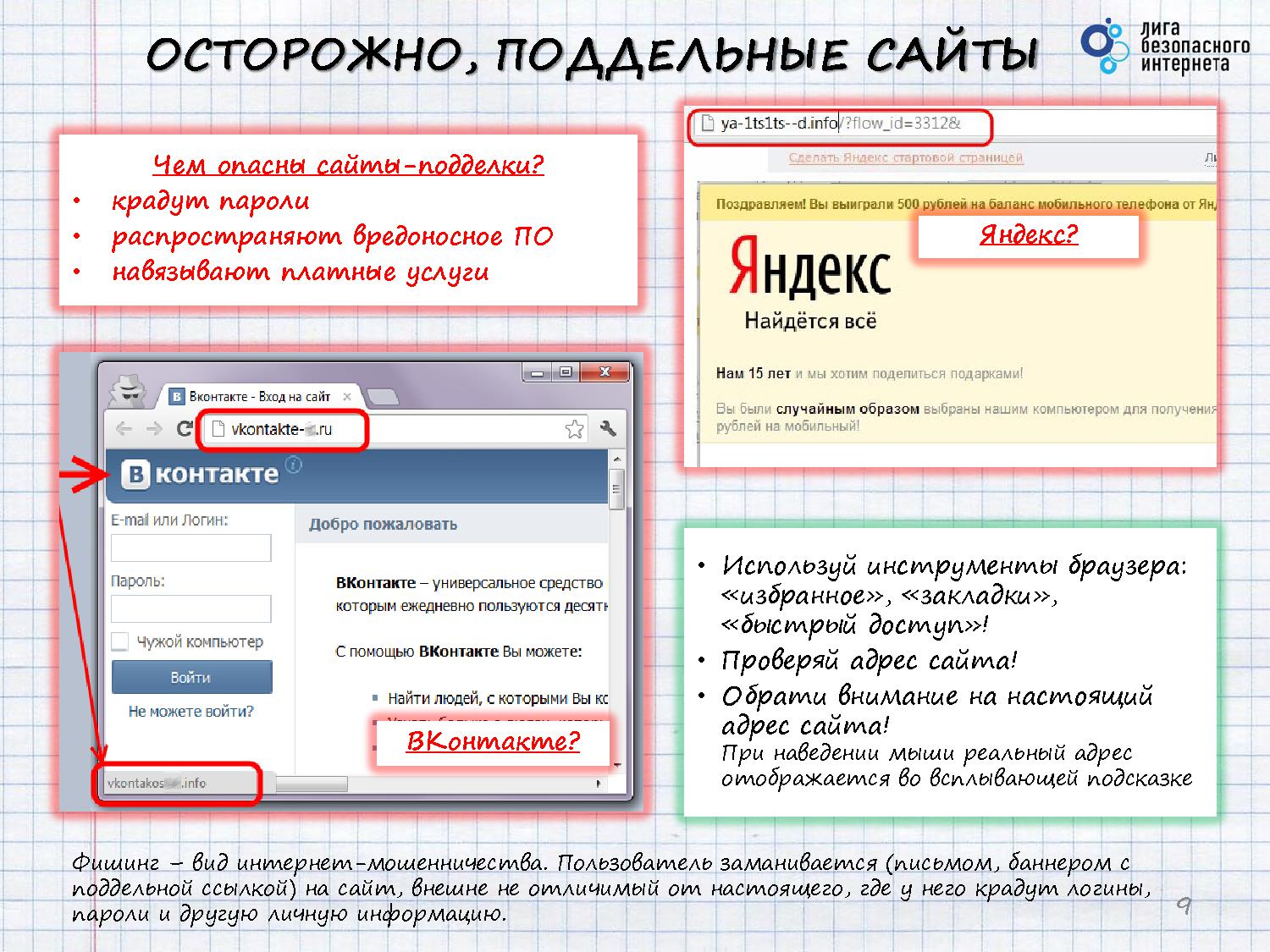

4. Остерегайтесь попыток фишинга и смишинга.

Давайте поговорим о двухголовом монстре, который занимается фишингом и смишингом! Это некоторые из хитрых тактик, которые киберпреступники используют, чтобы заставить вас раскрыть конфиденциальные данные о вашем ВКонтакте или даже установить вредоносное программное обеспечение, которое может создать для них проход прямо в ваше цифровое царство.

На этом этапе мы обсудим, как распознать и избежать таких попыток, гарантируя, что ваш ВКонтакте останется в безопасности и защищен от потенциальных угроз.

Не устанавливайте поверхностное программное обеспечение.

Установка программного обеспечения из непроверенных источников может подвергнуть ваше устройство вредоносному ПО, вирусам и другим угрозам безопасности. Крайне важно соблюдать осторожность при загрузке и установке программного обеспечения для защиты вашего устройства и аккаунта ВКонтакте.

Как избежать загрузки опасного ПО:

- Загружайте и устанавливайте программное обеспечение только из надежных источников или официальных веб-сайтов, которые вы знаете.

- Всегда проверяйте URL-адрес веб-сайта и дважды проверяйте, чтобы убедиться, что он настоящий.

- Подтвердите подлинность программного обеспечения, проверив отзывы и комментарии пользователей.

- Используйте MalwareBytes для сканирования загруженных файлов перед установкой.

- Используйте VirusTotal перед запуском программного обеспечения на своих устройствах.

Дважды проверяйте все сообщения электронной почты.

Фишинговые электронные письма и реклама предназначены для того, чтобы обманом заставить вас раскрыть конфиденциальную информацию или перейти по вредоносным ссылкам. Будьте бдительны и дважды проверяйте подлинность электронных писем, чтобы не стать жертвой фишинговых атак.

Будьте бдительны и дважды проверяйте подлинность электронных писем, чтобы не стать жертвой фишинговых атак.

Как защитить свой ВКонтакте от фишинговых писем:

- Проверьте адрес электронной почты отправителя на наличие несоответствий или подозрительных элементов.

- Проверьте письмо на наличие грамматических ошибок, орфографических ошибок или необычного тона.

- Наведите указатель мыши на ссылки, чтобы увидеть их фактическое назначение, прежде чем нажимать на них.

- Проверьте законность любых запросов конфиденциальной информации, связавшись с предполагаемым отправителем через социальные сети, контактную форму на веб-сайте или по электронной почте.

Узнайте больше о кибербезопасности.

Понимание основ интернет-безопасности позволяет вам принимать взвешенные решения о защите вашей ВКонтакте и о том, как вы перемещаетесь в Интернете.

Лучшие источники информации об интернет-безопасности:

- Курсы, которые я лично рекомендую для начинающих:

- Кибербезопасность для обычных людей: защитите себя в Интернете

- Руководство по информационной безопасности для начинающих

- Пройдите курсы по кибербезопасности: PluralSight (10 дней бесплатно), Coursera (можно найти бесплатные GEMS),

Обучите свою семью и друзей.

Если вы поделитесь своими знаниями об интернет-безопасности с семьей и друзьями, это поможет им защитить свою деятельность в Интернете и снизить риск стать жертвой кибератак.

Даже если вы никогда не станете жертвой какой-либо из угроз, обсуждаемых в этой статье, кто-то использует тот же Wi-Fi, что и вы, и вдруг все устройства в сети будут взломаны, а все ваши онлайн-аккаунты скомпрометированы.

Как это сделать:

- Обсудите передовые методы обеспечения безопасности в Интернете с семьей и друзьями. Только основы должно быть достаточно. Скажите им, чтобы они были очень осторожны при открытии электронных писем, SMS, рекламы и подарков.

- Делитесь ресурсами, статьями или курсами, посвященными вопросам безопасности в Интернете.

- Помогите им настроить инструменты безопасности, о которых мы говорили выше. Все инструменты, которые мы включили, обеспечивают доступ к нескольким устройствам с одной и той же подпиской, поэтому вам не нужно получать несколько подписок для каждого устройства.

Удалить неиспользуемые учетные записи.

Неиспользуемые онлайн-аккаунты, которые могут иметь тот же пароль, что и ваша учетная запись ВКонтакте, могут быть уязвимы для несанкционированного доступа и потенциально привести к краже личных данных или другим проблемам безопасности.

Закрытие или удаление этих учетных записей поможет снизить вероятность взлома вашей учетной записи ВКонтакте.

Как это сделать:

- Просмотрите список учетных записей в Интернете и определите те, которые больше не используются.

- Посетите настройки учетной записи или страницу профиля, чтобы закрыть или удалить учетную запись.

- Удалите любую личную информацию или контент из учетных записей перед их закрытием.

5. Новый уровень безопасности.

Для тех, кто хочет вывести свою онлайн-безопасность на новый уровень, этот шаг будет охватывать дополнительные меры, которые могут дополнительно защитить вашу ВКонтакте, а также любые другие онлайн-аккаунты и устройства от потенциальных угроз.

Заблокируйте телефон на случай его потери.

Потеря телефона может поставить под угрозу ваши онлайн-аккаунты, включая ВКонтакте. Принятие мер предосторожности для защиты вашего телефона в случае потери может помочь предотвратить несанкционированный доступ к вашим данным.

Как это сделать:

- Установите надежный код доступа или пароль для блокировки телефона.

- Включите функции удаленной очистки и отслеживания местоположения в настройках безопасности телефона или в стороннем приложении (Google, Apple).

Включите шифрование на своем ноутбуке/телефоне.

Шифрование ваших устройств гарантирует, что ваши данные будут защищены, даже если ваше устройство потеряно или украдено. Шифрование скремблирует ваши данные, делая их нечитаемыми без доступа к правильному ключу дешифрования.

Как это сделать:

- Для ноутбуков включите полное шифрование диска с помощью встроенного инструмента, такого как BitLocker (Windows) или FileVault (macOS).

- Для смартфонов включите шифрование устройства в настройках безопасности (обычно включено по умолчанию на большинстве современных устройств).

- Используйте надежные уникальные пароли или парольные фразы для защиты ключей шифрования.

Используйте YubiKey.

YubiKey — это физический ключ безопасности, который обеспечивает дополнительный уровень защиты ваших онлайн-аккаунтов с помощью многофакторной аутентификации. Использование YubiKey может помочь предотвратить несанкционированный доступ к вашим учетным записям, даже если ваш пароль скомпрометирован.

Как это сделать:

- Приобретите YubiKey, совместимый с вашими устройствами и желаемыми вариантами использования.

- Следуйте инструкциям производителя, чтобы настроить YubiKey на свои учетные записи.

- Всякий раз, когда вы входите в поддерживаемую учетную запись, вставьте YubiKey и нажмите кнопку, чтобы завершить процесс 2FA.

- Храните YubiKey в безопасном месте и подумайте о наличии резервного ключа для дополнительной безопасности.

Безопасный аккаунт ВКонтакте: часто задаваемые вопросы

Могут ли взломать мой аккаунт ВКонтакте, если я буду следовать этому руководству?

Хотя следование этому руководству значительно снижает риск взлома вашей учетной записи ВКонтакте, ни одна из мер безопасности не является надежной. Внедрение надежных паролей, двухфакторной аутентификации, методов безопасного просмотра и сохранения бдительности в отношении попыток фишинга значительно повысит вашу защиту.

Как я узнаю, что мой аккаунт ВКонтакте взломан?

Признаки того, что ваша учетная запись ВКонтакте могла быть взломана, включают, помимо прочего, неожиданную смену пароля или невозможность входа в систему, несанкционированное изменение личной информации или настроек, подозрительную активность в Интернете, такую как сообщения, отправленные или полученные без вашего ведома, и незнакомые устройств или местоположений в истории безопасности вашей учетной записи.

Какие инструменты можно использовать для защиты ВК от хакеров?

Ключевые инструменты для защиты вашей учетной записи ВКонтакте от хакеров включают надежный и уникальный пароль, двухфакторную аутентификацию (2FA) или многофакторную аутентификацию. Виртуальная частная сеть (VPN) для безопасного просмотра, антивирусное программное обеспечение для обнаружения и удаления вредоносных программ, менеджер паролей для безопасного хранения уникальных паролей и надстройки безопасности, такие как блокировщики рекламы и расширения конфиденциальности.

Виртуальная частная сеть (VPN) для безопасного просмотра, антивирусное программное обеспечение для обнаружения и удаления вредоносных программ, менеджер паролей для безопасного хранения уникальных паролей и надстройки безопасности, такие как блокировщики рекламы и расширения конфиденциальности.

Зачем хакерам мой аккаунт ВКонтакте?

Хакеры могут атаковать вашу учетную запись ВКонтакте по разным причинам, например, получить доступ к вашей личной информации для кражи личных данных или мошенничества, использовать связанные с ней финансовые данные или способы оплаты или использовать ее в качестве платформы для распространения вредоносных программ или фишинговых атак для получения доступ к другим учетным записям или сервисам, связанным с вашей учетной записью ВКонтакте, наносит ущерб вашей репутации.

Заключение

В заключение, защита и безопасность вашей учетной записи ВКонтакте очень важны в современном цифровом мире . Следуя шагам, описанным в этом руководстве, вы можете значительно снизить риск стать жертвой киберугроз, таких как фишинговые атаки, вредоносное ПО и несанкционированный доступ к вашей учетной записи ВКонтакте.

","owner_ids":[]},"in_read":592***,"out_read":592***}

","owner_ids":[]},"in_read":592***,"out_read":592***} 4

4 sh

sh