Как добавить администратора в группу в ВК: пошаговое руководство

Продвижение группы в социальной сети Вконтакте не будет эффективным без правильного администрирования. Сообщество станет популярным только тогда, когда им постоянно кто-то занимается. Необходимо обновлять контент, отвечать на вопросы пользователей и увеличивать число подписчиков. Но что делать, если у создателя нет для этого свободного времени? В таком случае можно передать полномочия админа другому пользователю. Сегодня мы расскажем, как добавить администратора в группу в ВК, а также как убрать человека с данной должности, если он перестал выполнять свои обязанности.

Как добавить администратора

Администратор группы ВК – это пользователь, ответственный за создание, оформление и развитие сообщества. Претендовать на данную должность может любой человек, у которого есть много свободного времени и доступ в сеть Интернет. Основной его обязанностью является регулярное (ежедневное) присутствие в группе в режиме онлайн, наполнение ее новым контентом и увеличение числа подписчиков.

- Зайдите на сайт социальной сети ВК.

- Авторизуйтесь в своем профиле.

- Слева в меню зайдите раздел „Группы“, затем справа кликните пункт „Мои сообщества“.

- Выберите ту группу, админа которой необходимо назначить.

- На странице сообщества под аватаром коснитесь кнопки в виде трех горизонтальных точек.

- Во всплывающем меню выберите опцию „Управление“.

- Дальше перейдите по ссылке „Участники группы“, в строке поиска введите имя и фамилию пользователя.

- Затем из перечня пользователей выберите нужного человека.

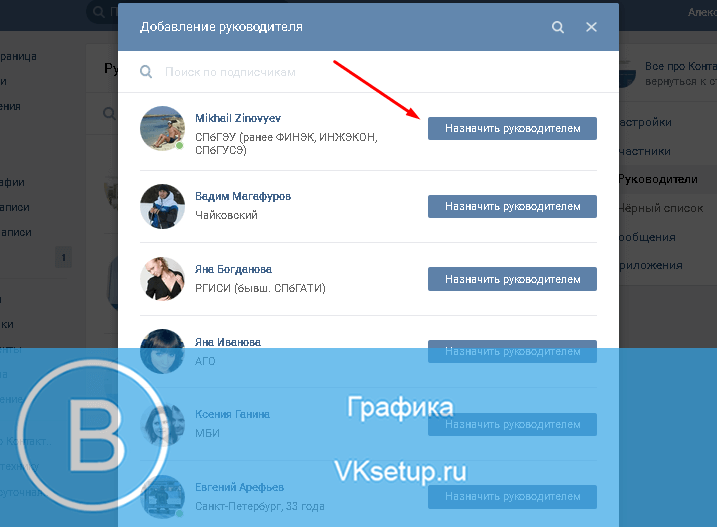

- Напротив никнейма пользователя кликните по кнопке „Назначить руководителем“.

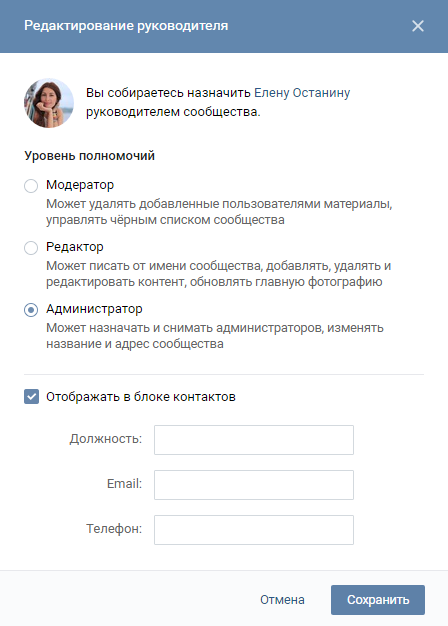

- В следующем окне понадобится отметить должность, на которую вы назначили данного члена группы: модератором, редактором или руководителем.

- Внизу окна поставьте отметку возле „Отображать в блоке контактов“, чтобы никнейм пользователя отображался на главной странице сообщества.

- Заполните пустые поля данными об его email и номере телефона Админа.

- Теперь кликните „Назначить руководителя“.

- Перед вами откроется окно с предупреждением, если вы со всем согласны, подтвердите свои действия.

Как поменять владельца

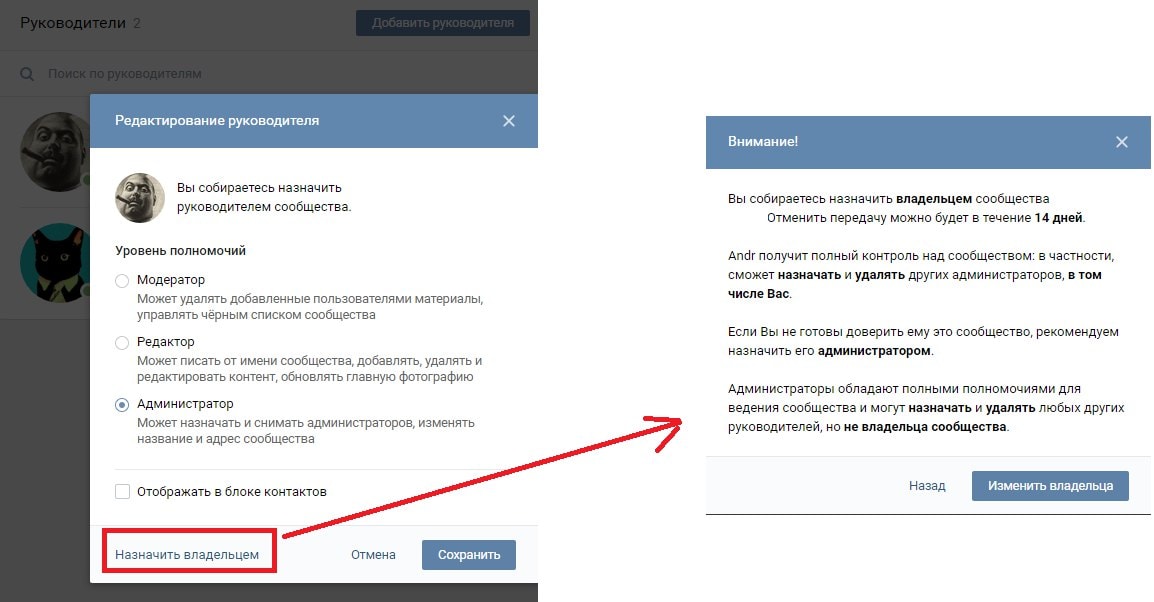

В случае, если владелец группы ВКонтакте захочет передать свои полномочия другому человеку, ему понадобится:

- Зайдите на главную страницу своей группы.

- Под аватаром возле вкладки „Действие“ нажмите на иконку с изображением трех точек.

- Из представленного списка опций выберите „Управление сообществом“.

- Кликните по разделу „Участники“.

- Отыщите в списке нужного человека.

- Сначала вам нужно назначить его Админом. Следуйте инструкции, описанной выше в статье.

- Затем снова откройте список участников, возле никнейма руководителя сообщества нажмите кнопку „Редактировать“.

- Внизу открывшегося окна нажмите „Назначить владельцем“.

- Ознакомьтесь с информацией, подтвердите свое решение о передаче полномочий.

- Кликните „Изменить владельца“.

Случаются ситуации, когда один из админов не выполняет своих обязанностей по отношению сообществу. Тогда у создателя возникает необходимость в снятии данного пользователя с занимаемой должности. Для этого владельцу необходимо следующее:

- В списке членов сообщества отыскать недобросовестного Администратора.

- Возле его nickname нажать кнопку „Разжаловать“.

- Подтвердите свое намерение, нажатием кнопки „Разжаловать руководителя“.

- Сделайте руководителем более ответственного человека.

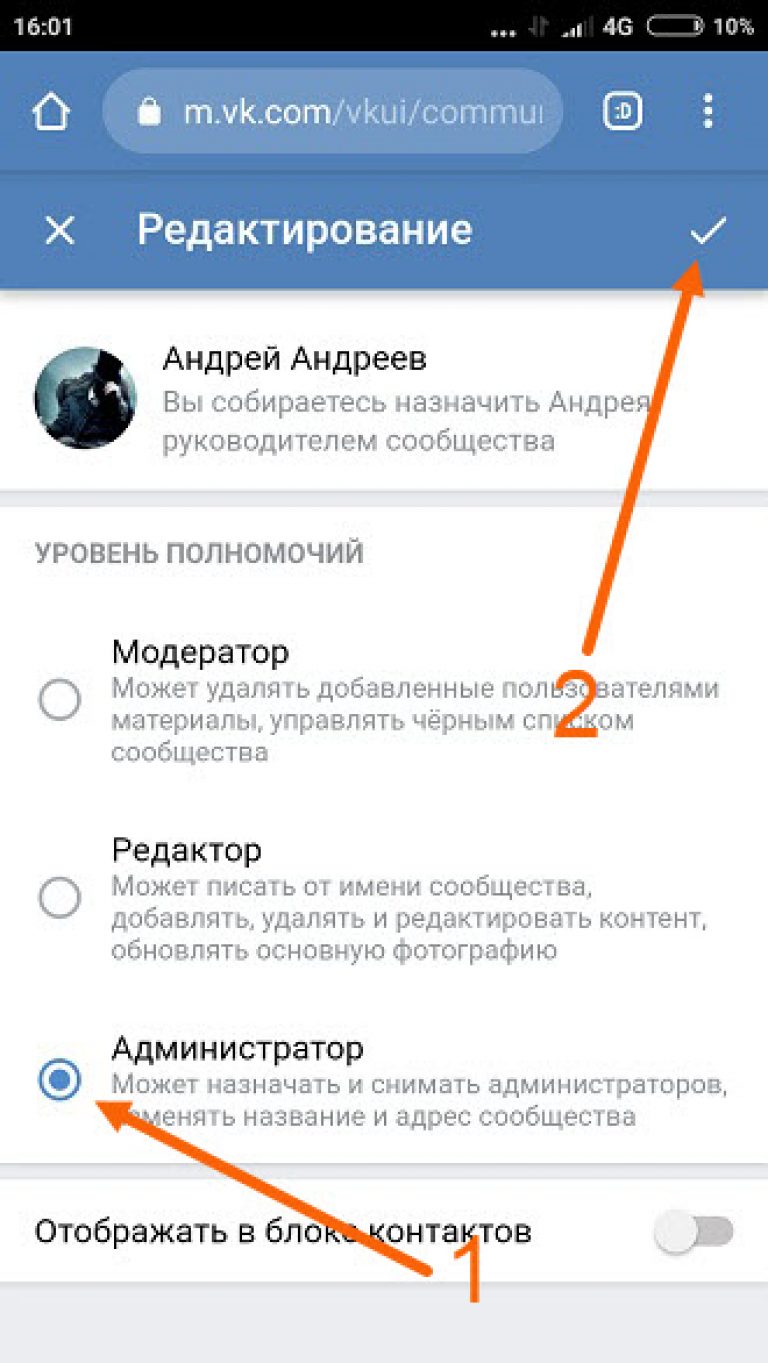

Назначаем администратора с телефона

Процедура добавления администратора через смартфон занимает минимум две минуты. Алгоритм действий будет таким:

- Откройте мобильное приложение Вконтакте.

- В правом верхнем углу страницы профиля коснитесь иконки с изображением шестеренки.

- Дальше перейдите во вкладку „Участники“.

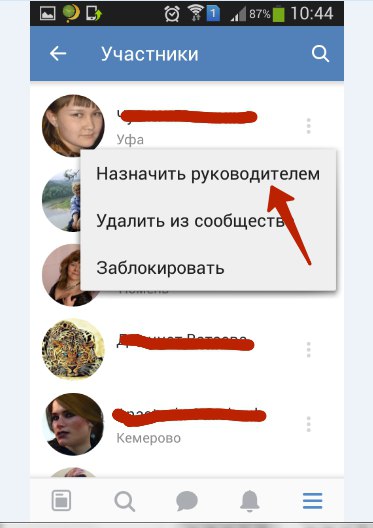

- Отыскав нужного пользователя, напротив его имени и фамилии тапните по значку „с тремя вертикальными точками“.

- В открывшемся дополнительном окне нам нужно найти опцию „Назначить руководителя“.

- В окне назначения руководителя, выберите должность, на которую хотите утвердить этого человека.

- Решите вопрос добавлять ли его в контакты сообщества или нет.

Вопросы по теми пишите в комментариях.

Как добавить администратора в группу Вконтакте

Как добавить администратора в группу Вконтакте.

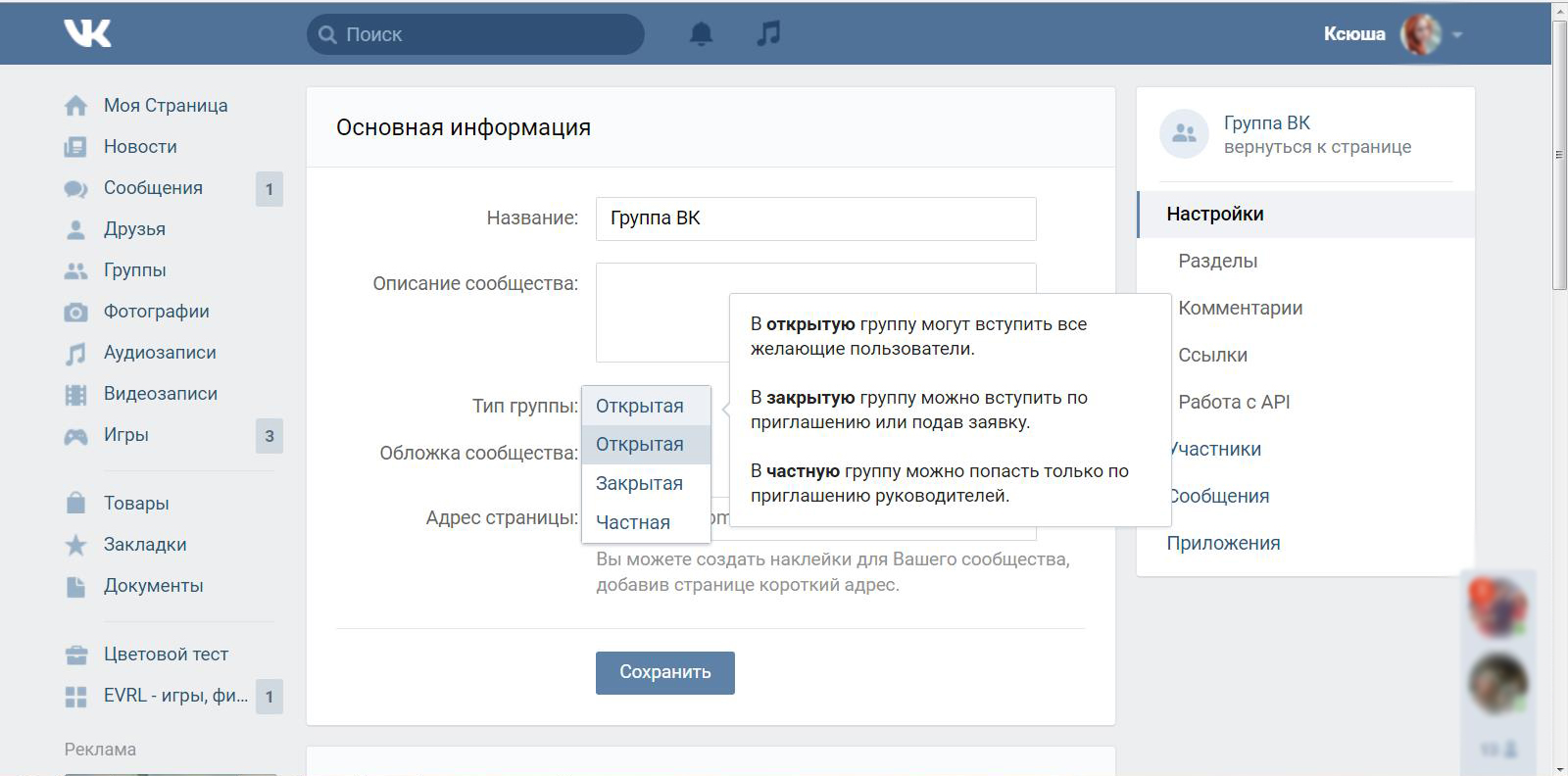

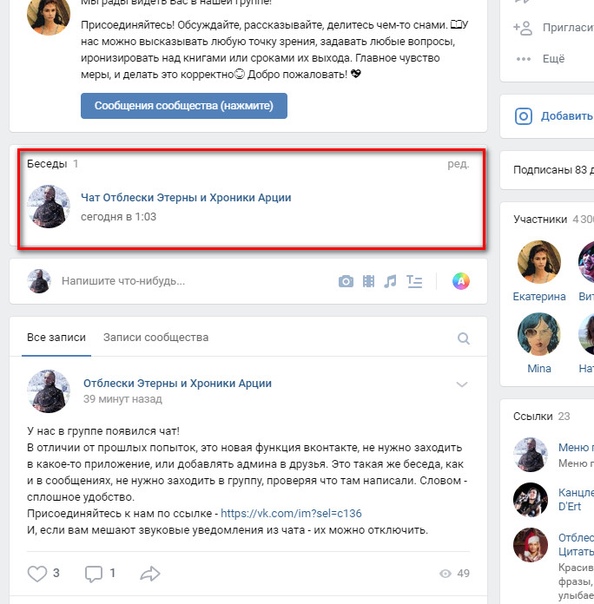

Для того, чтобы добавить администратора в группу Вконтакте нужно сделать несколько несложных действий. Для чего добавляют администратора в группу, думаю объяснять нет смысла. В двух словах, вы назначаете еще одного руководителя в свою группу для контроля за группой. Вернее сказать, за действиями, которые там происходят. Нанимаете заместителя, платно или на добровольных началах выборочно наделяя его некоторыми полномочиями. Даже есть конкретные должности — модератор, редактор, администратор.

Даже есть конкретные должности — модератор, редактор, администратор.

Модератор — может удалять добавленные пользователями материалы, управлять черным списком сообщества.

Редактор — может писать от имени группы, добавлять, удалять и редактировать контент, обновлять главную фотографию сообщества.

Администратор — может назначать и снимать администраторов, изменять название и адрес сообщества.

Рассмотрим подробно Как добавить администратора в группу Вконтакте.

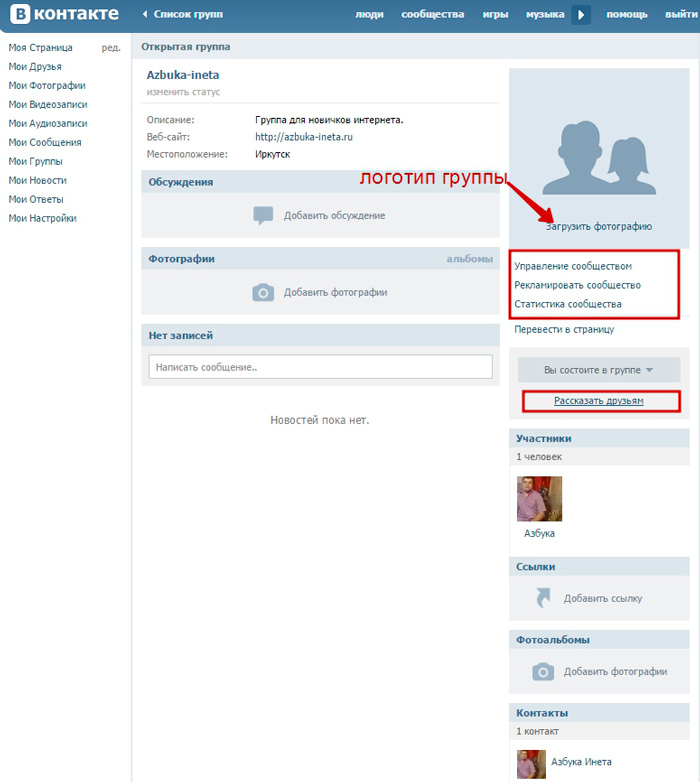

Заходим на главную страницу группы Вконтакте, нажимаем на три точечки под баннером сообщества. Далее — Управление сообществом.

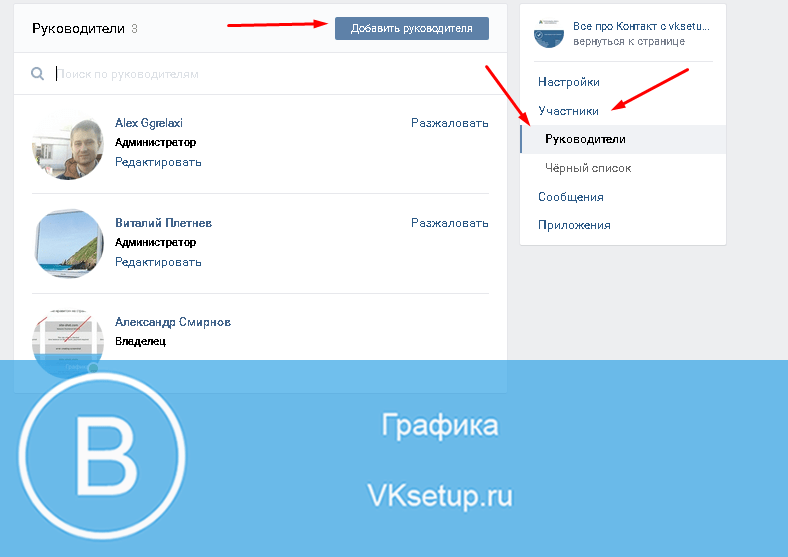

Далее — Участники — Руководители. Кликаем по кнопке Добавить руководителя.

Откроется новое окошко. Выбираем нового администратора группы Вконтакте из списка или находим в поиске. Нажимаем на кнопку Назначить руководителем.

Нажимаем на кнопку Назначить руководителем.

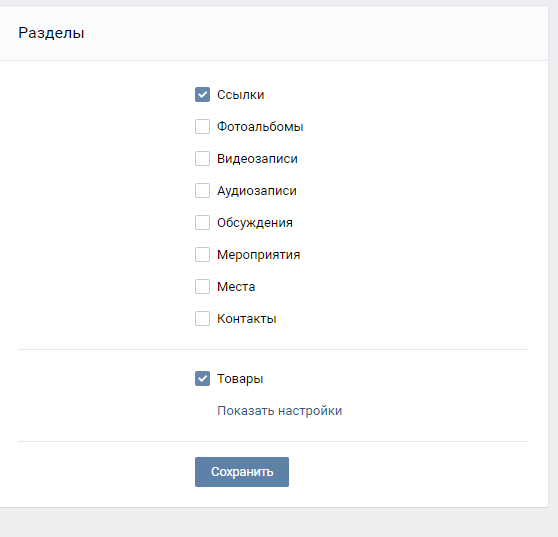

В открывшемся новом окне выбираем категорию (должность) вашему руководителю. Если хотите, чтобы он отражался в блоке контактов поставьте галочку в квадратик.

И — Назначьте администратора!

.

Вот собственно и все. Как я вам и говорил, добавить администратора в группу Вконтакте несложно. Главное, чтобы он добросовестно выполнял свои обязанности.

Чего я вам и желаю.

Анатольевич

Понравилась статья!? Поделитесь с друзьями в соц. сетях!

Вам не трудно, а мне приятно. Спасибо!

Как добавить контакт в группу whatsapp если я не админ — kak.zydus.su

Групповые чаты уже давно заменили привычное живое общение. Пользователи объединяются в сообщества по интересам, создавая группы Ватсап для общения и обмена информацией.

Содержание статьи:

Как найти группу в Whatsapp

Найти группу в Whatsapp проще всего через поисковик.Все пользователи соцсети имеют возможность организовать беседу на любую тему. Можно создать как общественный, так и семейный чат. Максимальное количество участников — 256 человек.

Приложение позволяет самостоятельно выбирать любой чат для общения и подавать заявку на присоединение к нему. Групповые чаты удобнее всего находить через поисковик. Но есть и другие способы, которые позволяют отыскать нужное сообщество и стать его участником.

По номеру телефона

Самый простой способ. Администраторы часто указывают свои номера телефонов в тематических пабликах, на форумах, каналах или сайтах, чтобы раскрутить свою группу.

Для добавления нажмите «+» и введите номер.Для вступления в группу пользователь должен добавить администратора к списку своих контактов, подать запрос и ждать, пока будет принято решение по поводу вступления в группу. Отслеживание разрешения ведется через вкладку «Чаты». Для добавления телефона нужно выполнить такие действия:

Для добавления телефона нужно выполнить такие действия:

- Активировать Whatsapp.

- Зайти во вкладку «Контакты».

- Нажать на значок «+».

- В поле для набора цифр ввести номер пользователя.

Для сохранения действий нажать кнопку «Готово» или «Сохранить».

По названию

Если у пользователя много контактов и он знает название беседы, ее можно найти так:

- Зайти в Whatsapp.

- Перейти во вкладку «Чаты» и найти изображение лупы в верхней части экрана.

- В поле для текста рядом с лупой набрать искомое название.

- Просмотреть варианты, предложенные системой. Будут отображаться не только сообщества, но и отдельные пользователи.

- Выбрать чаты и

Можно просто пролистать названия, которые отобразились в окне. Этот способ подходит для поиска чатов, которые пользователь создал сам, в которых состоит сейчас либо принимал участие ранее. Для поиска новых сообществ нужно воспользоваться любой поисковой системой, например Google.

Каталоги по интересам

Групповые чаты в интернете собраны в тематические каталоги. Наиболее популярны следующие категории: знакомства, юмор, работа, творчество и т.д. По другому их еще называют whatsapp каналы. Каталог групп можно найти в интернете или на альтернативных площадках. Многие администраторы запускают на них рекламу для своих ресурсов. Есть и специальные чаты по интересам, где выкладывают информацию о похожих проектах.

Для вступления в группу нужно заполнить форму на приглашение либо добавиться по номеру телефона администратора, который указан в описании группы.

Как присоединиться к группе

Чтобы пользователь мог вступить без приглашения в сообщество Whatsapp, ему понадобится ссылка, которой ранее воспользовался для входа его знакомый или друг, теперь уже активный участник. При переходе по этой ссылке добавление происходит автоматически. В мессенджере пользователю будет отправлено сообщение о том, что он стал участником группы.

Любой пользователь приложения может создать групповой чат по своим интересам. Тематика обсуждений многообразна. Для участия в обсуждениях нужно присоединиться к ним. Для этого можно выбрать один из способов. Чтобы создать группу, мы написали отдельную статью.

Чтобы создать группу, мы написали отдельную статью.

Через телефон

Чтобы присоединиться к чату, где ведется беседа на интересующую пользователя тему, можно использовать телефон или компьютер.

Для добавления с использованием смартфона действовать нужно так:

- Найти номер администратора (в интернете, спросить у знакомых).

- Записать этот контакт в телефон, чтобы найти его потом в Whatsapp.

- Отправить запрос на вступление в чат личным сообщением.

- Ждать, пока модератор примет решение о добавлении в сообщество.

Существуют ограничения на присоединение к чатам. Например, ребенку, имеющему аккаунт в Вотсапе, вряд ли удастся получить доступ к группе для взрослых. Его заявка будет отклонена администратором.

Через Web-версию

Для присоединения к группе на компьютере нужно выполнить следующие действия:

- Зайти в соцсеть через Web-версию и поискать ссылки, по которым можно добавиться в чат, или попросить друзей отправить ссылку на приглашение в группу.

- Перейти по предложенному пути.

- Подождать, пока система проверит приглашение.

- Нажать «Присоединиться».

Как вернуться в группу, если ранее ее покинул

Вход в группы Вацапа и выход из них бесплатный. Если пользователь случайно покинул сообщество, то вернуться в него несложно. Понадобится вновь обратиться к админу и отправить запрос на добавление. Также можно зайти в диалог, в котором было выслано первое приглашение, и повторить процедуру присоединения к чату по ссылке.

Как пригласить в группу

Пригласить в группу может лишь администратор.Добавлять в сообщества новых участников могут только администраторы.

Для приглашения участника в группу нужно нажать на экране в верхнем углу справа кнопку, обозначенную тремя точками. В выпавшем меню найти пункт, который содержит информацию о группе. При пролистывании появится надпись «Добавить участника». Из появившегося списка контактов можно выбрать любого участника.

Для приглашения по ссылке выполняются те же действия, но после выбора пункта «Добавить участника» нужно нажать кнопку «Пригласить по ссылке». Откроется новое окно со ссылкой на чат. Ее можно отправить через Whatsapp или скопировать и переслать сообщением в соцсети или по СМС. После получения ссылки пользователь, у которого установлен Whatsapp, переходит по ней и становится полноправным членом сообщества с правом участия в общей беседе, обмена видео и аудиофайлами, а также другой информацией.

Откроется новое окно со ссылкой на чат. Ее можно отправить через Whatsapp или скопировать и переслать сообщением в соцсети или по СМС. После получения ссылки пользователь, у которого установлен Whatsapp, переходит по ней и становится полноправным членом сообщества с правом участия в общей беседе, обмена видео и аудиофайлами, а также другой информацией.

Как добавить участника в группу

Опция доступна как для смартфонов с платформой Андроид, так и iOS. Найти на экране кнопку, помеченную тремя точками, и перейти в «Инфо о группе». В появившемся списке выбрать пункт «Участники». У администратора открывается поле, позволяющее набрать в нем имя. Можно выбрать любое имя из списка контактов на телефоне.

Источник: wotsap24.ru

Читайте также

Как управлять локальными администраторами на подключенных к Azure AD устройствах

- 000Z» data-article-date-source=»ms.date»> 28.06.2019

- 5 минут на чтение

В этой статье

Чтобы управлять устройством Windows, вам необходимо быть членом группы локальных администраторов. В рамках процесса присоединения к Azure Active Directory (Azure AD) Azure AD обновляет членство в этой группе на устройстве.Вы можете настроить обновление членства в соответствии с требованиями вашего бизнеса. Обновление членства, например, полезно, если вы хотите, чтобы сотрудники службы поддержки могли выполнять задачи, требующие прав администратора на устройстве.

В этой статье объясняется, как работает обновление членства локальных администраторов и как его настроить во время присоединения к Azure AD. Содержание этой статьи не относится к гибридным устройствам , присоединенным к Azure AD.

Как это работает

Когда вы подключаете устройство Windows к Azure AD с помощью присоединения к Azure AD, Azure AD добавляет следующих участников безопасности в группу локальных администраторов на устройстве:

- Роль глобального администратора Azure AD

- Роль администратора устройства Azure AD

- Пользователь, выполняющий присоединение к Azure AD

Добавляя роли Azure AD в группу локальных администраторов, вы можете обновлять пользователей, которые могут управлять устройством в любое время в Azure AD, не изменяя ничего на устройстве. В настоящее время вы не можете назначать группам роль администратора.

Azure AD также добавляет роль администратора устройства Azure AD в группу локальных администраторов для поддержки принципа наименьших привилегий (PoLP). В дополнение к глобальным администраторам вы также можете разрешить пользователям, которым была назначена роль администратора устройства только , для управления устройством.

В настоящее время вы не можете назначать группам роль администратора.

Azure AD также добавляет роль администратора устройства Azure AD в группу локальных администраторов для поддержки принципа наименьших привилегий (PoLP). В дополнение к глобальным администраторам вы также можете разрешить пользователям, которым была назначена роль администратора устройства только , для управления устройством.

Управление ролью глобального администратора

Чтобы просмотреть и обновить членство в роли глобального администратора, см .:

Управление ролью администратора устройства

На портале Azure вы можете управлять ролью администратора устройства на странице Устройства .Чтобы открыть страницу Устройства :

- Войдите на портал Azure как глобальный администратор.

- Найдите и выберите Azure Active Directory .

- В разделе Управление щелкните Устройства .

- На странице Устройства щелкните Параметры устройства .

Чтобы изменить роль администратора устройства, настройте дополнительных локальных администраторов на устройствах, присоединенных к Azure AD .

Примечание

Для этого варианта требуется клиент Azure AD Premium.

Администраторы устройств назначаются на все устройства, присоединенные к Azure AD. Вы не можете ограничить администраторов устройства определенным набором устройств. Обновление роли администратора устройства не обязательно немедленно повлияет на затронутых пользователей. На устройствах, где пользователь уже вошел в систему, повышение привилегий происходит, когда и выполняются следующие действия:

- Прошло до 4 часов, чтобы Azure AD выпустил новый первичный токен обновления с соответствующими привилегиями.

- Пользователь выходит и снова входит в систему, но не блокирует / разблокирует, чтобы обновить свой профиль.

Примечание

Вышеуказанные действия не применимы к пользователям, которые ранее не входили в систему на соответствующем устройстве. В этом случае права администратора применяются сразу после их первого входа на устройство.

Управление правами администратора с помощью групп Azure AD (предварительная версия)

Примечание

Эта функция в настоящее время находится в предварительной версии.

Начиная с обновления Windows 10 2004, вы можете использовать группы Azure AD для управления правами администратора на устройствах, присоединенных к Azure AD, с помощью политики MDM с ограниченными группами.Эта политика позволяет вам назначать отдельных пользователей или группы Azure AD в группу локальных администраторов на устройстве, присоединенном к Azure AD, обеспечивая детализацию для настройки отдельных администраторов для разных групп устройств.

Примечание

Начиная с обновления Windows 10 20h3, мы рекомендуем использовать политику локальных пользователей и групп вместо политики ограниченных групп.

В настоящее время в Intune нет пользовательского интерфейса для управления этими политиками, и их необходимо настроить с помощью пользовательских параметров OMA-URI.Несколько соображений по использованию любой из этих политик:

- Для добавления групп Azure AD с помощью политики требуется SID группы, который можно получить, выполнив Microsoft Graph API для групп. SID определяется свойством

securityIdentifierв ответе API. - При принудительном применении политики групп с ограниченным доступом любой текущий член группы, которого нет в списке участников, удаляется. Таким образом, применение этой политики с новыми участниками или группами приведет к удалению существующих администраторов, а именно пользователя, который присоединился к устройству, роли администратора устройства и роли глобального администратора с устройства.Чтобы избежать удаления существующих участников, вам необходимо настроить их как часть списка участников в политике групп с ограниченным доступом.

Это ограничение устраняется, если вы используете политику локальных пользователей и групп, которая разрешает добавочные обновления членства в группах .

Права администратора

Это ограничение устраняется, если вы используете политику локальных пользователей и групп, которая разрешает добавочные обновления членства в группах .

Права администратора - , использующие обе политики, оцениваются только для следующих хорошо известных групп на устройстве Windows 10: администраторы, пользователи, гости, опытные пользователи, пользователи удаленного рабочего стола и пользователи удаленного управления.

- Управление локальными администраторами с помощью групп Azure AD не применимо к гибридным присоединенным к Azure AD или зарегистрированным устройствам Azure AD.

- Хотя политика групп с ограниченным доступом существовала до обновления Windows 10 2004, она не поддерживала группы Azure AD в качестве членов группы локальных администраторов устройства.

Управление постоянными пользователями

По умолчанию Azure AD добавляет пользователя, выполняющего присоединение к Azure AD, в группу администраторов на устройстве. Если вы хотите, чтобы обычные пользователи не становились локальными администраторами, у вас есть следующие возможности:

- Windows Автопилот —

Windows Autopilot предоставляет вам возможность запретить первичному пользователю, выполняющему присоединение, стать локальным администратором.

Вы можете сделать это, создав профиль автопилота.

Вы можете сделать это, создав профиль автопилота. - Массовая регистрация. Присоединение к Azure AD, которое выполняется в контексте массовой регистрации, происходит в контексте автоматически созданного пользователя. Пользователи, входящие в систему после присоединения устройства, не добавляются в группу администраторов.

Вручную поднять пользователя на устройстве

Помимо использования процесса присоединения к Azure AD, вы также можете вручную повысить уровень обычного пользователя, чтобы он стал локальным администратором на одном конкретном устройстве.Этот шаг требует, чтобы вы уже были членом группы локальных администраторов.

Начиная с выпуска Windows 10 1709 , вы можете выполнить эту задачу из Настройки -> Учетные записи -> Другие пользователи . Выберите Добавить рабочего или учебного пользователя , введите UPN пользователя в поле Учетная запись пользователя и выберите Администратор в поле Тип учетной записи

Кроме того, вы также можете добавлять пользователей с помощью командной строки:

- Если ваши пользователи-клиенты синхронизируются из локальной Active Directory, используйте

net localgroup administrators / добавьте «Contoso \ username». - Если ваши пользователи-клиенты созданы в Azure AD, используйте

net localgroup administrators / добавьте «AzureAD \ UserUpn»

Рекомендации

Вы не можете назначать группы для роли администратора устройства, разрешены только отдельные пользователи.

Администраторы устройств назначаются на все устройства, подключенные к Azure AD. Их нельзя привязать к определенному набору устройств.

Когда вы удаляете пользователей из роли администратора устройства, они по-прежнему имеют права локального администратора на устройстве, пока они вошли на него.Привилегия отменяется во время их следующего входа в систему, когда выдается новый основной токен обновления. Этот отзыв, как и повышение привилегий, может занять до 4 часов.

Следующие шаги

Active Directory: объект групповой политики, позволяющий сделать пользователя домена локальным администратором для всех ПК — статьи TechNet — США (английский)

Вы можете создать GPO (объекты групповой политики) и связать GPO с доменом или OU (организационной единицей), содержащим все компьютеры. Ниже приведены шаги, которые необходимо выполнить.

Во-первых, вам нужно создать группу безопасности под названием Local Admin

- Войдите в контроллер домена, откройте Active Directory — пользователи и компьютеры (dsa.msc)

- Создайте группу безопасности, назовите ее Local Admin. Из меню Выбрать Действие | Новый | Группа

- Назовите группу Local Admin.

- Добавьте членов службы поддержки в группу Local Admin . Я добавлю двух пользователей, скажем, Тома и Боба.

Затем вам необходимо создать групповую политику под названием «Local Admin GPO».

- Открытая консоль управления групповой политикой (gpmc.msc)

- Щелкните правой кнопкой мыши Объекты групповой политики и выберите Создать.

- Введите имя политики « Local Admin GPO»

Здесь вы добавите группу Local Admin к политике Local Admin GPO и поместите их в группы, которые вы хотите использовать.

- Щелкните правой кнопкой мыши политику « Local Admin GPO », затем выберите Edit .

- Разверните Конфигурация компьютера \ Политики \ Параметры Windows \ Параметры безопасности \ Группы с ограничениями.

- На левой панели RestrictedGroups щелкните правой кнопкой мыши и выберите « Добавить группу ».

- Дважды щелкните OK, чтобы закрыть диалоговое окно.

- Нажмите «Добавить» в разделе «Эта группа является членом: ����������

- Добавьте группу» Администраторы «.

- Добавить «Пользователи удаленного рабочего стола»

- Дважды нажмите OK

- В консоли управления групповой политикой щелкните правой кнопкой мыши домен или OU и выберите Link an Existing GPO.

- Выберите Local Admin GPO

Войдите в систему на ПК, который присоединен к домену, затем запустите gpupdate / force и проверьте группу локального администратора.Теперь вы должны увидеть Local Admin в этой группе. Убедитесь, что все ПК, к которым вы хотите получить доступ, должны быть перемещены в OU и правильно ссылку выше GPO. Пользователи домена Тома и Боба теперь могут получить доступ ко всем ПК удаленно в качестве локального администратора.

Создание контактов и групп контактов Nagios

Создание контактов и групп контактов Nagios — очень простые шаги, но большинству людей сложно создавать контакты и группы контактов. Добавить / создать легко, но то, как вы должны определить группировку контактов как группу контактов, является очень важным шагом.

Добавление / создание групп контактов в Nagios нет ограничений, сколько групп вы хотите, вы можете создать, сколько контактов вы хотите включить в группу. Итак, теперь вопрос о создании соответствующей группы и соответствующих людей в ней

Создание групп на основе показателей, указанных ниже

- Сервисное обслуживание. Веб-сервис (Ответственные за мониторинг веб-сервисов / владельцы веб-сервисов должны быть в этой группе). Подобным образом для каждой службы вы можете создать одну группу и включить в нее соответствующих людей.

- Командные группы.то есть HelpDesk Team ИЛИ L1 Team. Эта команда отвечает за эскалацию первого уровня. Аналогично, на основе уровней эскалации вы можете создавать группы .

- Владельцы сервера — кому принадлежит устройство, они должны получать оповещения, когда что-то происходит на сервере

- Клиенты — клиенты — это сердце бизнеса, поэтому они должны получать уведомление, когда услуги, связанные с клиентами, вступают в силу / не работают / прекращаются

Как упоминалось выше, существует множество способов создания группы.

Примечание: Не включайте людей, которые не несут ответственности ИЛИ не связаны

Теперь давайте посмотрим, как создавать контакты и группы контактов в Nagios Core.Если вы хотите изменить что-либо в приложении Nagios Core, нам нужно отредактировать файлы конфигурации, нет возможности создавать / добавлять любую конфигурацию из веб-интерфейса.

Файлы конфигурации контактов по умолчанию находятся в / usr / local / nagios / etc / objects

Примечание: Указанный выше путь не применим для пользовательских сред

Отредактируйте файл конфигурации и добавьте ниже код для добавления одного контакта

[root @ ArkIT ~] # vim / usr / local / nagios / etc / objects / contacts.cfg

define contact {

contact_name ravia

использовать generic-contact

псевдоним Storage Administrator L3

электронная почта [email protected]

service_notification_commands notify-service-by-email

host_notification_commands notify-host-by-email

}

define contact {

contact_name ramanab

использовать generic-contact

псевдоним Linux Administrator

электронная почта ramana @ gmail.com

service_notification_commands notify-service-by-email

host_notification_commands notify-host-by-email

} Добавлено два контакта 1. ravia 2. ramanab

Теперь мы собираемся сгруппировать их по мере необходимости. Сначала определите имя группы и добавьте в нее участников

определить контактную группу {

contactgroup_name l2admins

псевдоним Администраторы уровня 2

члены Равиа, Раманаб

} Теперь создана группа l2admins, в которую включены равия и раманб в качестве членов группы

мы создали контакты и группу контактов, теперь мы собираемся добавить группу контактов в соответствующие хосты и службы

Определите группу контактов на хосте для отправки предупреждений.См. Конфигурацию ниже, он отправит предупреждение, когда хост не работает / недоступен

определить хост {

использовать linux-сервер

имя_хоста arkit-webserver

псевдоним ArkIT Web Server, расположенный в Чикаго

адрес 192.168.1.15

contact_groups l2admins

} Таким же образом, если вы хотите добавить группу контактов к определенной службе, используйте приведенный ниже код, который будет отправлять оповещение всякий раз, когда веб-служба не работает.

определить службу {

использовать generic-service-storage << - Имя шаблона

имя_хоста arkit-webserver

service_description Статус службы HTTP / Apache

check_command check_http

notifications_enabled 1

process_perf_data 1

contact_groups l2admins

} Как я объяснил выше, добавление контактов и контактной группы к каждому определению хоста и назначению службы — это беспокойная работа, если у вас есть 1000 хостов и служб в мониторинге. Простой и сложный способ добавления групп контактов в каждое определение хоста и службу определение определяет контактную группу непосредственно в шаблоне хоста и шаблоне службы.Как показано ниже, таким образом контактная группа применима ко всем службам, которые определены с использованием этого имени шаблона.

определить службу {

имя-универсальное-сервис-хранилище; << - Имя шаблона

active_checks_enabled 1;

passive_checks_enabled 1;

parallelize_check 1;

obsess_over_service 1;

check_freshness 0;

notifications_enabled 1;

event_handler_enabled 1;

flap_detection_enabled 1;

process_perf_data 1;

keep_status_information 1;

keep_nonstatus_information 1;

is_volatile 0;

check_period 24x7;

max_check_attempts 3;

normal_check_interval 5;

retry_check_interval 2;

contact_groups l2admins ;

notification_options c, r;

#notification_interval 60;

notification_interval 1440;

уведомление_период 24x7;

регистр 0;

} Добавление группы контактов в шаблон хоста

определить хост {

name generic-host << - Имя шаблона хоста

notifications_enabled 1

event_handler_enabled 1

flap_detection_enabled 1

process_perf_data 1

keep_status_information 1

keep_nonstatus_information 1

уведомление_период 24x7

contact_groups l2admins

параметры_уведомления d, r, s, u

check_command check-host-alive

регистр 0

} Теперь вы научились добавлять / определять / создавать контакты и группы контактов Nagios

Для получения дополнительных статей по Nagios перейдите сюда

SEO: создание контактов nagios

Спасибо за вашу прекрасную поддержку и воодушевление

Как добавить администратора в Exchange 2013/2016

Написано Алленом Уайтом .Опубликовано в Exchange 2013, Exchange 2016

Администрирование Exchange 2013 и Exchange 2016 намного более детально, чем в предыдущей версии Microsoft Exchange. Теперь мы можем назначать группам или пользователям гораздо больше индивидуальных ролей. См. Полный список ролей и разрешений в таблице в конце этой статьи. Сначала мы добавим пользователя, который будет полноправным администратором в Exchange 2013/2016 (роль управления организацией ).Это руководство также относится к добавлению администратора в Office 365 Exchange

.Сделайте пользователя менеджером организации Exchange 2013/2016

В Центре администрирования Exchange нам нужно выбрать разрешения.

Затем вам нужно будет выбрать Роль управления организацией , поскольку это группа, в которую вы добавляете пользователей, в которые вы хотите иметь возможность полностью управлять организацией Exchange 2013. Затем выберите знак КАРАНДАШ (РЕДАКТИРОВАТЬ) , чтобы запустить мастер добавления пользователя.

Теперь вы будете редактировать роль управления организацией, вы увидите этот экран. Прокрутите вниз до участников и нажмите +, чтобы добавить пользователя, которого вы хотите добавить к роли.

На одном из экранов выбора участников просто выберите пользователя, а затем выберите Добавить , затем ОК . Теперь пользователь станет участником выбранной вами роли.

Затем вы вернетесь к экрану группы ролей, нажмите «Сохранить», чтобы завершить процесс. Используя приведенную ниже таблицу, вы сможете настроить свои роли администрирования Exchange 2013 так, чтобы они были настолько детальными, насколько вам необходимо.

Роли администрирования Exchange 2013 и Exchange 2016

| Роль | Разрешение | Информация | ||||||||

| Управление соответствием |

| Эта группа ролей позволит указанному пользователю, ответственному за соответствие, правильно настраивать параметры соответствия и управлять ими в Exchange в соответствии с их политикой. | ||||||||

| Делегированная установка | Конфигурация только для просмотра | Члены этой группы ролей управления имеют разрешения на установку и удаление Exchange на подготовленных серверах. Эту группу ролей нельзя удалять. | ||||||||

| Discovery Managment |

| Члены этой группы ролей управления могут выполнять поиск в почтовых ящиках организации Exchange данных, соответствующих определенным критериям. | ||||||||

| Служба поддержки |

| Члены этой группы ролей управления могут просматривать и управлять конфигурацией для отдельных получателей, а также просматривать получателей в организации Exchange. Члены этой группы ролей могут управлять только конфигурацией, которой каждый пользователь может управлять для своего почтового ящика. Дополнительные разрешения можно добавить, назначив этой группе ролей дополнительные роли управления. | ||||||||

| Отдел гигиены |

| Члены этой группы ролей управления могут управлять функциями защиты от нежелательной почты Exchange и предоставлять разрешения антивирусным продуктам для интеграции с Exchange. | ||||||||

| Управление организацией | ПОЛНЫЕ РАЗРЕШЕНИЯ | Члены этой группы ролей управления имеют разрешения на управление объектами Exchange и их свойствами в организации Exchange. Члены также могут делегировать группы ролей и роли управления в организации. Эту группу ролей нельзя удалять. | ||||||||

| Управление общими папками |

| Члены этой группы ролей управления могут управлять общими папками.Участники могут создавать и удалять общие папки и управлять параметрами общих папок, такими как реплики, квоты, возрастные ограничения и разрешения, а также общими папками с включенной и отключенной почтой. | ||||||||

| Управление получателями |

| Члены этой группы ролей управления имеют права создавать, управлять и удалять объекты получателей Exchange в организации Exchange. | ||||||||

| Управление записями |

| Члены этой группы ролей управления могут настраивать функции соответствия, такие как теги политики хранения, классификации сообщений, правила транспорта и многое другое. |

| Роль | Разрешение | Информация | ||||||||||||||||

| Управление сервером |

| Эта группа ролей позволит указанному пользователю, ответственному за соответствие, правильно настраивать параметры соответствия и управлять ими в Exchange в соответствии с их политикой. | ||||||||||||||||

| UM Management |

| Члены этой группы ролей управления имеют разрешения на управление всеми серверами Exchange в организации Exchange, но у участников нет разрешений на выполнение операций, которые имеют глобальное влияние на организацию Exchange. | ||||||||||||||||

| Только просмотр |

| Члены этой группы ролей управления могут управлять конфигурацией организации, сервера и получателя единой системы обмена сообщениями. |

Теги: Управление

Аллен Уайт

Аллен является ИТ-консультантом и имеет следующие аккредитации. MCSA, MCSE, MCTS, MCITP, CCA, CCSP, VCP 4,5, 6 и HP ASE, AIS — сетевая инфраструктура.

Администратор настройки | Управление порталами спонсоров, гостевых и личных устройств. |

|

| ||

Администратор службы поддержки | Операции по отслеживанию запросов и устранению неисправностей | Невозможно создавать, обновлять или удалять отчеты, процессы устранения неполадок, аутентификацию в реальном времени или аварийные сигналы. | |||

Администратор удостоверений |

| Не может выполнять какие-либо задачи по управлению политиками или конфигурации на уровне системы в Cisco ISE. | |||

MnT Администратор | Выполнять все операции по мониторингу и устранению неисправностей. |

| Не может выполнять какие-либо задачи по управлению политиками, идентификацией или конфигурации на уровне системы в Cisco ISE. | ||

Администратор сетевого устройства | Управление сетевыми устройствами Cisco ISE и репозиторием сетевых устройств. |

| Не может выполнять какие-либо задачи по управлению политиками, идентификацией или конфигурации на уровне системы в Cisco ISE. | ||

Администратор политики | Создание и управление политиками для всех сервисов Cisco ISE в сети, которые связаны с аутентификацией, авторизацией, поза, профилировщик, подготовка клиентов и рабочие центры. |

| Не может выполнять какие-либо задачи управления идентификацией или настройки на уровне системы в Cisco ISE. Администрирование устройства — доступ к рабочему центру не гарантирует доступа к подчиненным ссылкам. | ||

Администратор RBAC | Все задачи в меню Операции, кроме Endpoint Protection Services. Адаптивное сетевое управление и частичный доступ к некоторым пунктам меню в разделе «Администрирование». |

| Не может выполнять какие-либо задачи управления идентификацией или настройки на уровне системы в Cisco ISE. | ||

Администратор только для чтения | Доступ только для чтения к графическому интерфейсу ISE. |

|

| ||

Супер администратор | Все административные функции Cisco ISE.Учетная запись администратора по умолчанию принадлежит этой группе. | Разрешения на создание, чтение, обновление, удаление и извлечение (CRUDX) для всех ресурсов Cisco ISE.

Администрирование устройства — доступ к рабочим центрам администрирования устройств. Разрешение на условия и результаты политики TACACS.Сеть разрешения устройства для прокси и последовательностей прокси TACACS. Кроме того, разрешение на включение настроек глобального протокола TACACS. |

| ||

Системный администратор | Все задачи по настройке и обслуживанию Cisco ISE. | Полный доступ (разрешения на чтение и запись) для выполнения всех действий на вкладке «Операции» и частичный доступ к некоторым пунктам меню на вкладке «Администрирование»:

| Не может выполнять какие-либо задачи по управлению политиками или конфигурации на уровне системы в Cisco ISE. | ||

Повышенный системный администратор (доступно в Cisco ISE, выпуск 2.6, исправление 2 и выше) | Все задачи по настройке и обслуживанию Cisco ISE. | В дополнение ко всем привилегиям системного администратора, системный администратор с повышенными привилегиями может создавать пользователей с правами администратора. | |||

Администратор внешних служб RESTful (ERS) | Полный доступ ко всем запросам ERS API, таким как GET, POST, DELETE, PUT |

| Роль предназначена только для авторизации ERS, поддерживающей внутренних пользователей, группы идентификации, конечные точки, группы конечных точек и SGT. | ||

Оператор внешних служб RESTful (ERS) |

Администратор настройки | Управление порталами спонсоров, гостевых и личных устройств. |

|

| ||

Администратор службы поддержки | Операции по отслеживанию запросов и устранению неисправностей | Невозможно создавать, обновлять или удалять отчеты, процессы устранения неполадок, аутентификацию в реальном времени или аварийные сигналы. | |||

Администратор удостоверений |

| Не может выполнять какие-либо задачи по управлению политиками или конфигурации на уровне системы в Cisco ISE. | |||

MnT Администратор | Выполнять все операции по мониторингу и устранению неисправностей. |

| Не может выполнять какие-либо задачи по управлению политиками, идентификацией или конфигурации на уровне системы в Cisco ISE. | ||

Администратор сетевого устройства | Управление сетевыми устройствами Cisco ISE и репозиторием сетевых устройств. |

| Не может выполнять какие-либо задачи по управлению политиками, идентификацией или конфигурации на уровне системы в Cisco ISE. | ||

Администратор политики | Создание и управление политиками для всех сервисов Cisco ISE в сети, которые связаны с аутентификацией, авторизацией, поза, профилировщик, подготовка клиентов и рабочие центры. |

| Не может выполнять какие-либо задачи управления идентификацией или настройки на уровне системы в Cisco ISE. Администрирование устройства — доступ к рабочему центру не гарантирует доступа к подчиненным ссылкам. | ||

Администратор RBAC | Все задачи в меню Операции, кроме Endpoint Protection Services. Адаптивное сетевое управление и частичный доступ к некоторым пунктам меню в разделе «Администрирование». |

| Не может выполнять какие-либо задачи управления идентификацией или настройки на уровне системы в Cisco ISE. | ||

Супер администратор | Все административные функции Cisco ISE.Учетная запись администратора по умолчанию принадлежит этой группе. | Разрешения на создание, чтение, обновление, удаление и извлечение (CRUDX) для всех ресурсов Cisco ISE.

Администрирование устройства — доступ к рабочим центрам администрирования устройств. Разрешение на условия и результаты политики TACACS.Сеть разрешения устройства для прокси и последовательностей прокси TACACS. Кроме того, разрешение на включение настроек глобального протокола TACACS. |

| ||

Системный администратор | Все задачи по настройке и обслуживанию Cisco ISE. | Полный доступ (разрешения на чтение и запись) для выполнения всех действий на вкладке «Операции» и частичный доступ к некоторым пунктам меню на вкладке «Администрирование»:

| Не может выполнять какие-либо задачи по управлению политиками или конфигурации на уровне системы в Cisco ISE. | ||

Администратор внешних служб RESTful (ERS) | Полный доступ ко всем запросам ERS API, таким как GET, POST, DELETE, PUT |

| Роль предназначена только для авторизации ERS, поддерживающей внутренних пользователей, группы идентификации, конечные точки, группы конечных точек и SGT. | ||

Оператор внешних служб RESTful (ERS) | Доступ только для чтения к ERS API, только GET | Роль предназначена только для авторизации ERS, поддерживающей внутренних пользователей, группы идентификации, конечные точки, группы конечных точек и SGT. | |||

TACACS + Администратор | Полный доступ | Доступ к:

| – |

Это ограничение устраняется, если вы используете политику локальных пользователей и групп, которая разрешает добавочные обновления членства в группах

Это ограничение устраняется, если вы используете политику локальных пользователей и групп, которая разрешает добавочные обновления членства в группах Вы можете сделать это, создав профиль автопилота.

Вы можете сделать это, создав профиль автопилота.