𝐀𝐋𝐋 𝐎𝐅 𝐎𝐔𝐑 𝐓𝐄𝐀𝐑𝐒 || 𝐕𝐊 ✔ — Пятьдесят семь : Давление — Страница 2

Чонгук закатывает глаза. "Р... Р... Скажи это"

Лицо Чонмина искажается в борьбе. Букву Р мальчик может произносить отдельно, но как какое-то особое слово, это становится трудно.

Мальчик следил за движениями языка чонгука и некоторое время репетировал звук.

«Да, ты справишься», — подбодрил его Чонгук

Мальчику было непонятно, почему он вдруг дал урок. По его словам, он говорит то же самое.

— Повтори еще раз, — настаивает Чонгук и продолжает пытаться заставить чонгмина подобрать правильное произношение.

Тэхён от скуки качает головой, так как его уши прислушиваются к двоим, сидящим на диване.

Он неодобрительно цокает языком, думая, что Чонмин все еще маленький ребенок. Он обязательно выберет правильный звук, когда вырастет. Вскоре его размышления прерывает звонок телефона. Он быстро ответил на звонок, теперь его голос привлек внимание чонгука.

"Функция предварительно назначена?" Напряженный голос Тэхёна заставляет чонгука отвести от него взгляд.

Почувствовав легкое прикосновение чонмина, он бросает взгляд на мальчика и настойчиво говорит: «Да, скажи это еще пять раз»

И малыш дуется, но все равно делает.

— Но вы сказали — есть контракт, мистер Ли, так быть не должно, — возражает Тэхён, массируя пальцами висок.

Чонгук чувствовал видимое напряжение на лице тэхёна, и это его беспокоило.

Тэхён вздыхает: «Да, да, я знаю».

Кивая, тэхён соглашается: «Да, мистер Ли, все картины будут доставлены вовремя».

"Спасибо" Тэхён с раздражением обрывает звонок.

"Сильный" Громкий взволнованный голос Чонмина заставляет тэхёна посмотреть в сторону мальчика, только чтобы увидеть, как чонгук торопливо отводит взгляд от смущения.

— Ага… Хорошо, — заикается Чонгук, его глаза неловко дрожат.

Угрюмо надувшись, тэхён быстро уходит в гостиную, так как только сегодня он должен закончить все незавершенные работы, которые сдаются в эксплуатацию. Функция, на которую компания выдвинула контракт, была отложена, и теперь ему нужно поторопиться.

Чонгук с тревогой смотрел, как тэхён уходит, он наверняка понял, в чем причина внезапного стресса тэхёна, и теперь очень беспокоится за тэхёна.

Движения Чонмина привлекли его внимание, когда мальчик повернулся, чтобы посмотреть фильм. Он хихикает и гладит мальчика по голове, говоря: «Давай, выпей по полной»

И Чонмин делает глоток бананового молока, его лицо скривится от отвращения, но глаза все еще не отрываются от фильма.

༶•┈┈┈┈⛧┈┈┈┈•༶

"У-у!" Разочарованный стон вырывается у тэхёна, когда он роняет кисть. Откидывает голову назад и наклоняет ее в сторону, издавая треск усталых шейных позвонков. Его руки тянутся, чтобы помассировать голову, чувствуя легкую головную боль, которая всегда появляется всякий раз, когда он переутомляется.

Осталось закончить еще пять картин, и он уже устал работать над второй. Ну, это его вина, у него было много времени, так как он любит работать не торопясь, а не ускоряясь, но на этот раз многие вещи были не на своих местах, и это отвлекало его.

Ну, это его вина, у него было много времени, так как он любит работать не торопясь, а не ускоряясь, но на этот раз многие вещи были не на своих местах, и это отвлекало его.

Тэхён закрывает глаза, решив ненадолго задремать, но тут же резко распахивает глаза.

"Чонмин!" Он вскрикивает и поспешно выходит из комнаты. По пути он бросает взгляд на свои наручные часы и ругается, потому что уже два часа, и он уверен, что его маленький ребенок, должно быть, так голоден. Как он мог забыть приготовить обед?!

Как киберпреступники используют социальные сети в качестве оружия

Нельзя отрицать, что социальные сети навсегда изменили то, как мы взаимодействуем друг с другом. В прошлом году социальные сети были важнее, чем когда-либо, и многие из нас застряли в своих домах, ожидая, казалось бы, бесконечного COVID-19.пандемия. Независимо от того, использовали ли мы наши социальные сети, чтобы скоротать время или пообщаться с друзьями и семьей, это помогло нам всем почувствовать связь, информировало нас или просто посмеялось. К сожалению, он также используется для распространения дезинформации, поощрения мошенничества и, в последнее время, для кражи информации из карт вакцинации против COVID.

К сожалению, он также используется для распространения дезинформации, поощрения мошенничества и, в последнее время, для кражи информации из карт вакцинации против COVID.

Эти примеры лишь поверхностно показывают, как злоумышленники могут использовать нас в социальных сетях. В этом блоге мы рассмотрим киберпреступность, связанную с социальными сетями, уделяя особое внимание трем различным аспектам:

- Киберпреступность против пользователей социальных сетей

- Киберпреступность, поддерживаемая платформами социальных сетей

- Реклама киберпреступности на платформах социальных сетей

Киберпреступления, направленные против пользователей социальных сетей

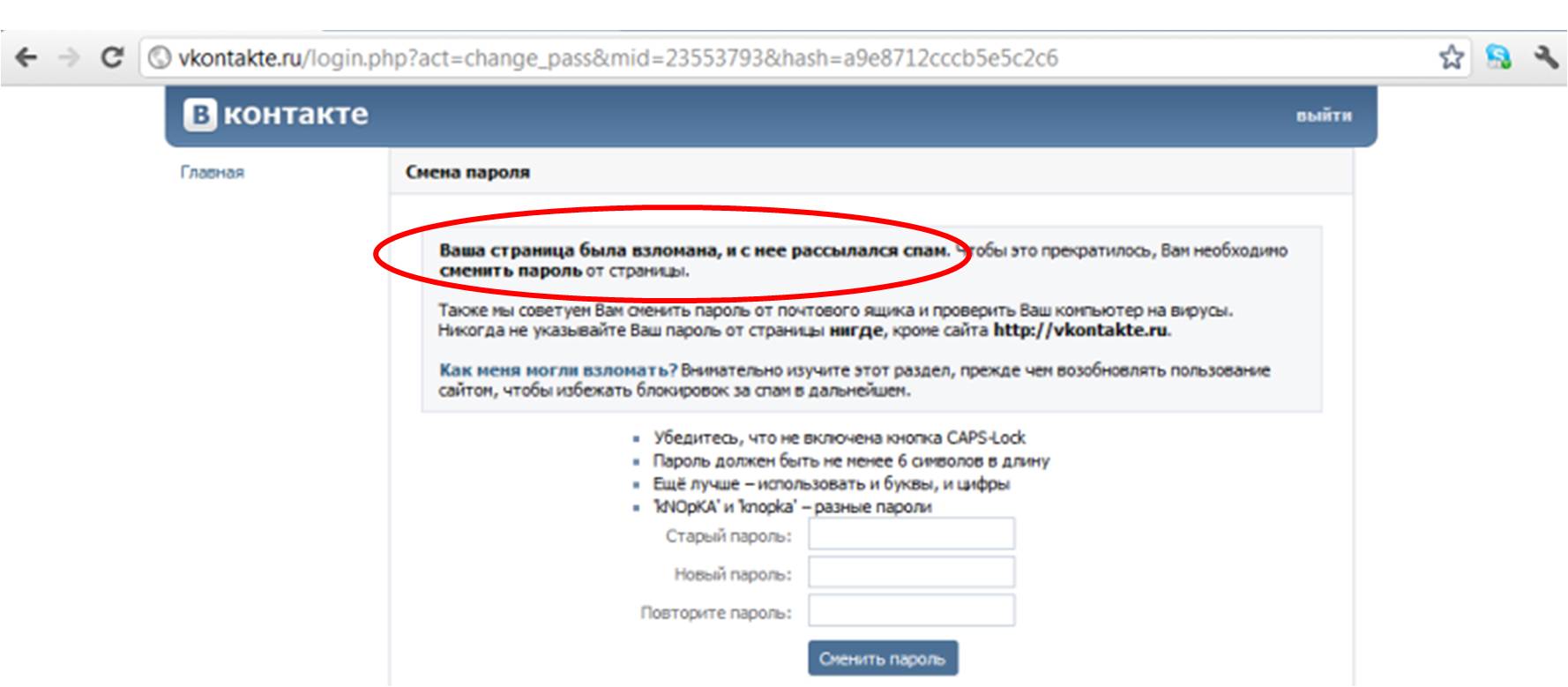

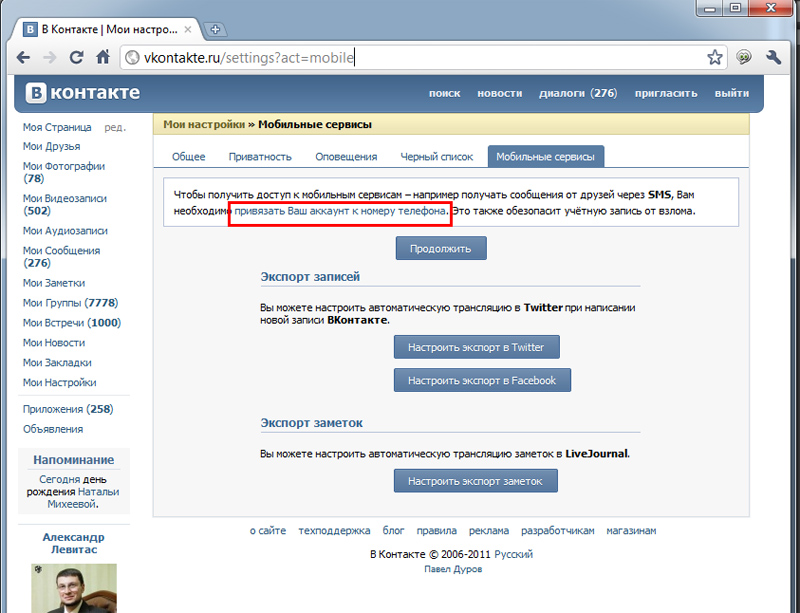

Наши учетные записи в социальных сетях за последние годы стали более безопасными, при этом значительные улучшения в области конфиденциальности и безопасности обычно происходят после какой-либо катастрофы в социальных сетях (я уже потерял счет тому, как много раз Марк Цукерберг появлялся перед Конгрессом, чтобы объяснить, «что пошло не так»). Например, более широкое внедрение двухфакторной аутентификации (2FA) помогло избежать многих единых точек отказа. Однако то, что вы отметили все эти маленькие флажки в настройках безопасности, чтобы чувствовать себя пуленепробиваемым, не означает, что ваша учетная запись непобедима перед лицом оппортунистической угрозы.

Например, более широкое внедрение двухфакторной аутентификации (2FA) помогло избежать многих единых точек отказа. Однако то, что вы отметили все эти маленькие флажки в настройках безопасности, чтобы чувствовать себя пуленепробиваемым, не означает, что ваша учетная запись непобедима перед лицом оппортунистической угрозы.

Учетные данные учетных записей социальных сетей часто попадают в дампы баз данных, открывая дверь для захвата учетных записей. И 2FA не является гарантией защиты: мы видели, как злоумышленники рекламировали услуги по обходу 2FA на киберпреступных платформах.

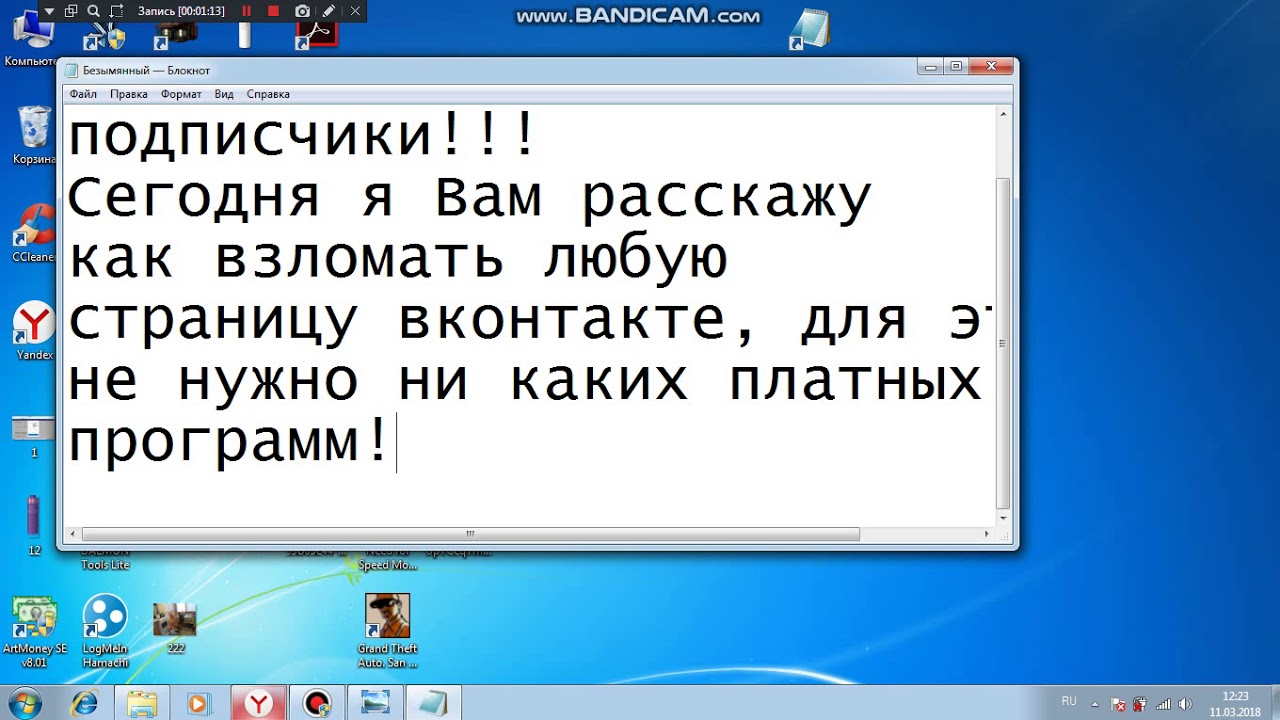

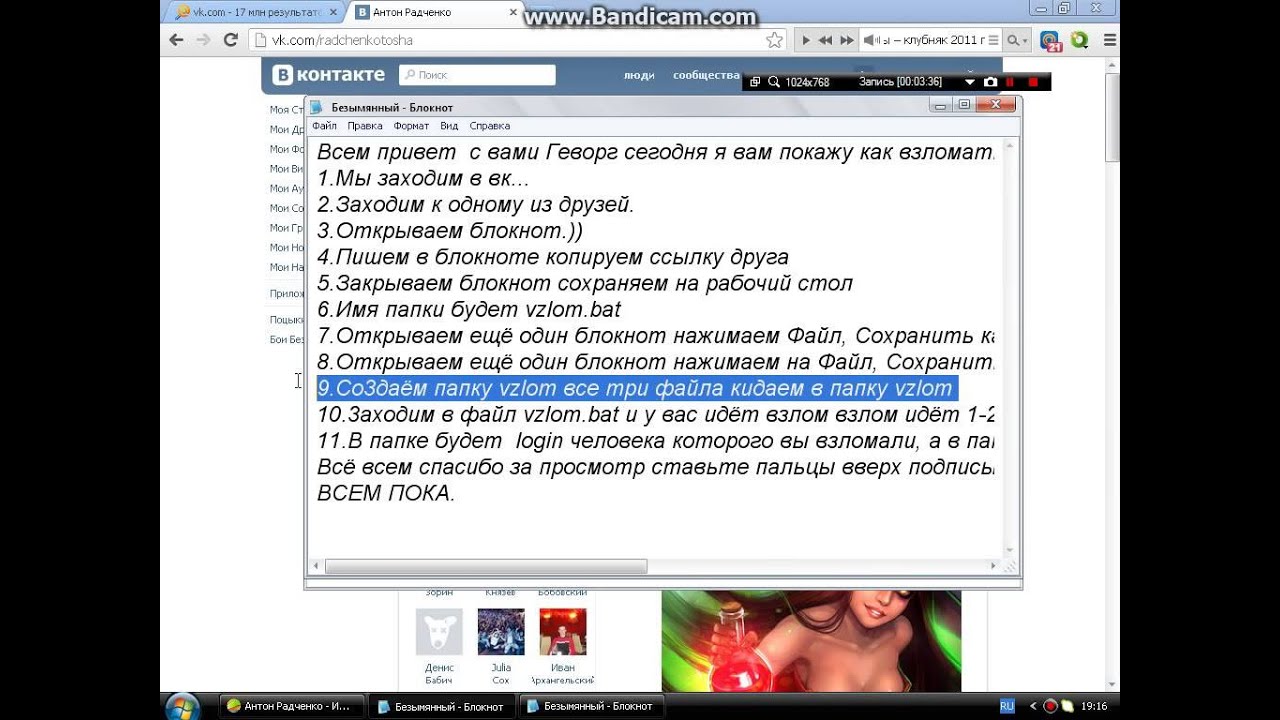

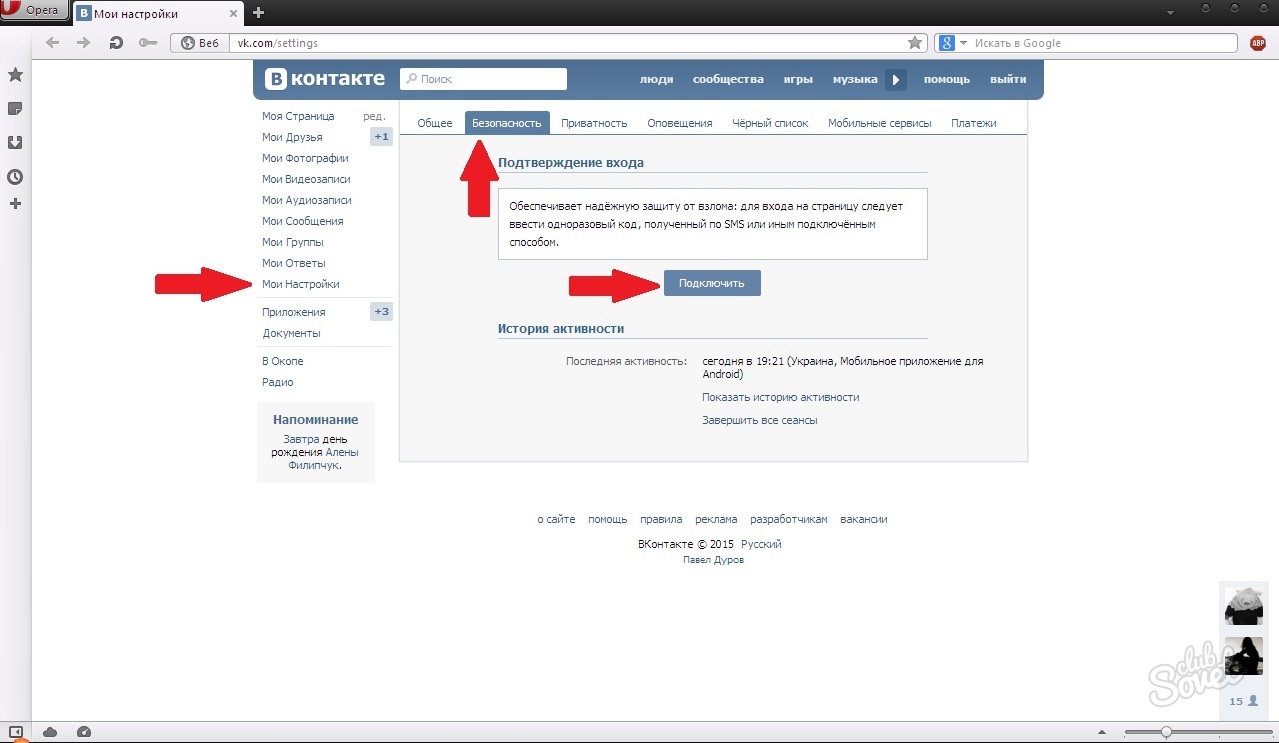

Рисунок 1: Сервис для обхода 2FA в социальной сети ВКонтакте, рекламируемый на русскоязычной платформе киберпреступников

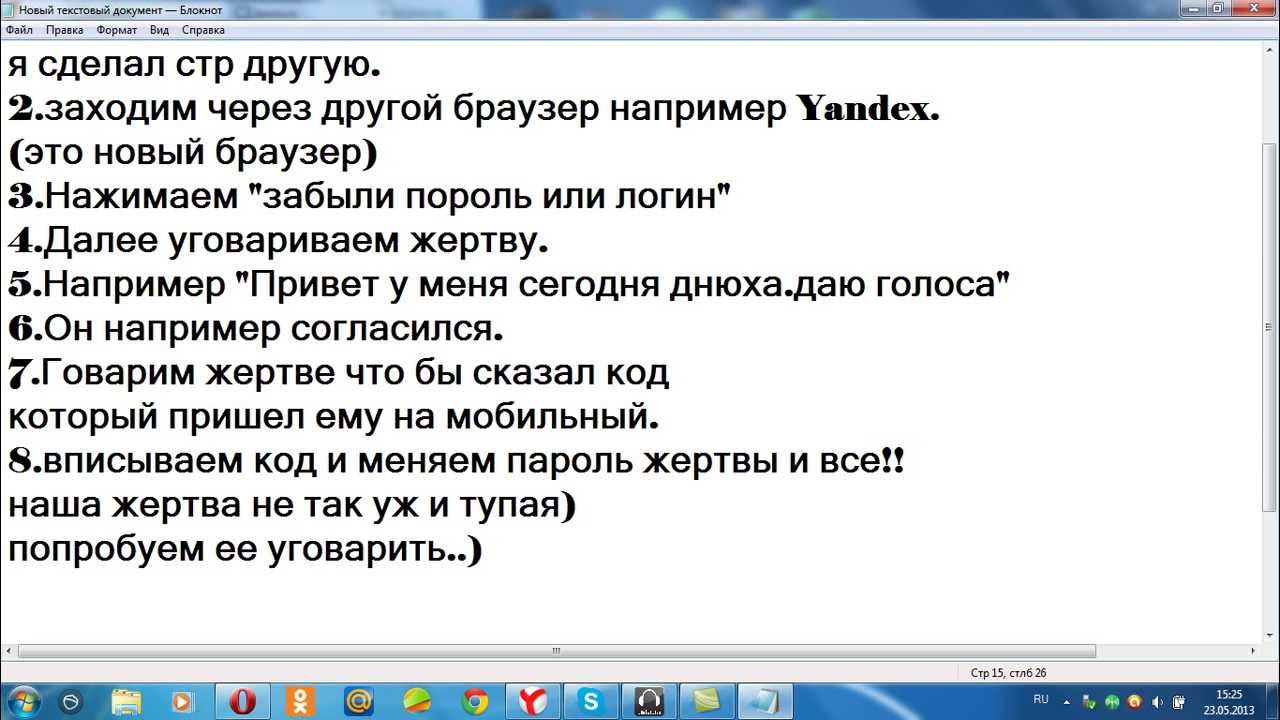

В некоторых случаях киберпреступники свободно делятся знаниями о том, как обойти или перехватить 2FA. Идеи могут включать в себя лазейку, обнаруженную в аппарате безопасности данного приложения, или более сложную схему, требующую некоторой ловкости. Например, пользователь на одном из русскоязычных криминальных форумов рекламировал метод «доминирования» над аккаунтом в Instagram. Эта тактика заключалась в захвате учетной записи Instagram (предположительно с использованием утекших учетных данных) и краже ее у пользователя, воспользовавшись связью между Facebook и Instagram. В конечном итоге этот метод позволил злоумышленнику включить 2FA на своем устройстве, что дало ему полный контроль над учетной записью жертвы в Instagram.

Например, пользователь на одном из русскоязычных криминальных форумов рекламировал метод «доминирования» над аккаунтом в Instagram. Эта тактика заключалась в захвате учетной записи Instagram (предположительно с использованием утекших учетных данных) и краже ее у пользователя, воспользовавшись связью между Facebook и Instagram. В конечном итоге этот метод позволил злоумышленнику включить 2FA на своем устройстве, что дало ему полный контроль над учетной записью жертвы в Instagram.

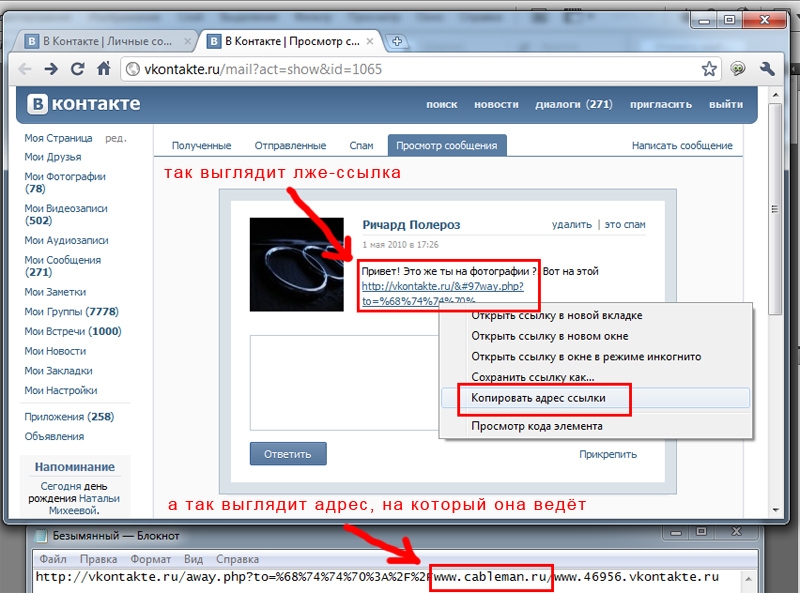

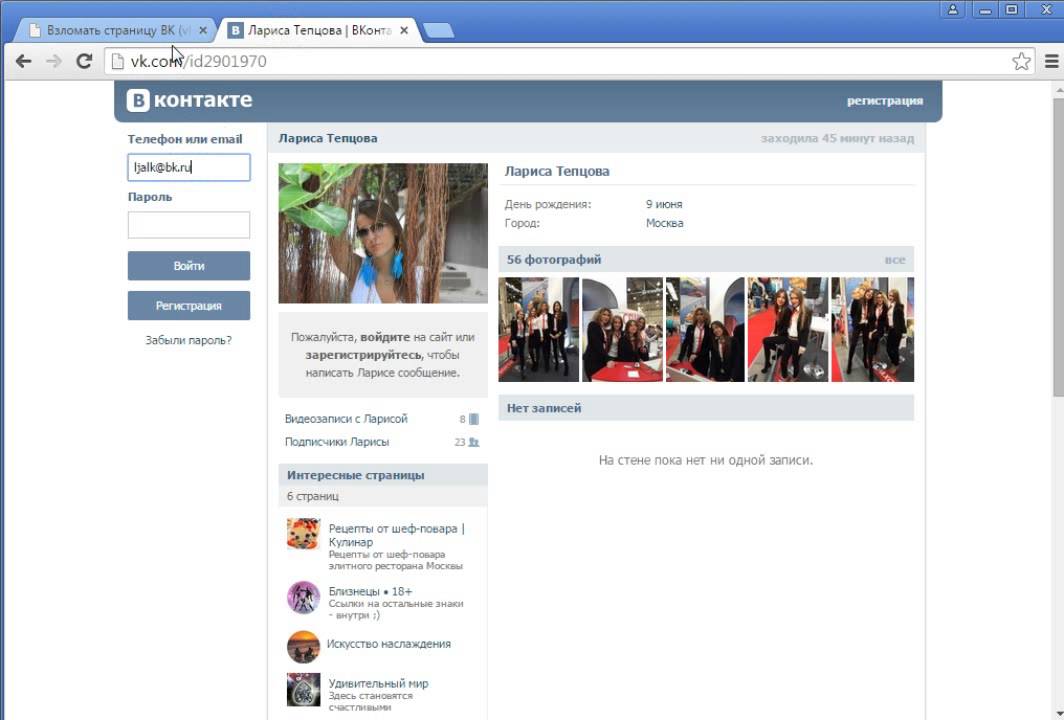

Рисунок 2. Пользователь русскоязычной киберпреступной платформы рассказывает о способе «доминирования» над учетной записью Instagram в последних новостях об утечках данных и других рисках кибербезопасности. Эти боты также продаются на платформах киберпреступников для атак на учетные записи в социальных сетях. В отличие от традиционных ботнетов, которые напрямую заражают компьютеры для создания сетей, социальные ботнеты используют платформы социальных сетей для создания сети поддельных профилей, связанных вместе для распространения вредоносных ссылок и контента.

На одной русскоязычной киберпреступной платформе пользователи могут найти рекламные ботнеты для Telegram и TikTok, которые могут раскрывать личную информацию (PII) о пользователях.

На одной русскоязычной киберпреступной платформе пользователи могут найти рекламные ботнеты для Telegram и TikTok, которые могут раскрывать личную информацию (PII) о пользователях.Рисунок 3. Пользователь русскоязычной платформы рекламирует ботнеты Telegram, которые деанонимизируют пользователей Telegram

Чеки и брутфорсеры также являются популярными инструментами, которые продаются и распространяются на форумах киберпреступников. Используя учетные данные, просочившиеся в результате взлома базы данных, злоумышленники могут использовать средства проверки и грубой силы для проведения атак с подстановкой учетных данных. Эти атаки пытаются автоматически запрашивать вход в систему на веб-сайтах, чтобы определить действительность учетных данных и, в случае успеха, получить несанкционированный доступ. Получение доступа к учетной записи жертвы в социальной сети может предоставить пароль, который можно использовать для попытки входа в учетные записи на других сайтах, если жертва повторно использовала свой пароль. В этом смысле получение доступа к учетной записи в социальной сети может быть первым шагом в двухэтапной атаке.

В этом смысле получение доступа к учетной записи в социальной сети может быть первым шагом в двухэтапной атаке.

Также в игру вступают навыки социальной инженерии: рекламный слоган или умное сообщение. Например, целевой злоумышленник может следить за пользователем социальной сети (так называемая разведка целей), замечать, что он увлечен Minecraft, а затем оставлять комментарий со ссылкой, предлагающей «бесплатные покупки» для Minecraft. Эта ссылка будет перенаправлять на фишинговую страницу, предназначенную для кражи учетных данных пользователя.

Например, целевой злоумышленник может следить за пользователем социальной сети (так называемая разведка целей), замечать, что он увлечен Minecraft, а затем оставлять комментарий со ссылкой, предлагающей «бесплатные покупки» для Minecraft. Эта ссылка будет перенаправлять на фишинговую страницу, предназначенную для кражи учетных данных пользователя.

Более технически сложные злоумышленники используют свои знания в области профессиональной деятельности для распространения вредоносного ПО через платформы социальных сетей. На одном из русскоязычных киберпреступных форумов пользователь поделился методом распространения исполняемого файла, в котором злоумышленник скачивал популярное видео с YouTube, шифровал его с помощью трояна удаленного доступа (RAT), а затем повторно загружал видео в свой личный кабинет. Канал YouTube со ссылкой на скачивание RAT в описании видео.

Рис. 6. Пользователь русскоязычного форума киберпреступников рассказывает о методе распространения RAT внутри видео на YouTube

Выдача себя за другое лицо в социальных сетях — еще одна очень эффективная тактика. Успешные мошенничества с выдачей себя за другое лицо попали в заголовки газет, особенно когда человек, выдающий себя за другое лицо, хорошо известен. Некоторые из наиболее печально известных мошенничеств были вызваны растущей популярностью криптовалюты. В этих аферах злоумышленники выдают себя за знаменитостей в социальных сетях и обещают предоставить ничего не подозревающим жертвам «больше» криптовалюты в обмен на небольшой депозит. Конечно, мошенники в конечном итоге берут деньги и убегают, и они никогда не выполняют своего обещания.

Успешные мошенничества с выдачей себя за другое лицо попали в заголовки газет, особенно когда человек, выдающий себя за другое лицо, хорошо известен. Некоторые из наиболее печально известных мошенничеств были вызваны растущей популярностью криптовалюты. В этих аферах злоумышленники выдают себя за знаменитостей в социальных сетях и обещают предоставить ничего не подозревающим жертвам «больше» криптовалюты в обмен на небольшой депозит. Конечно, мошенники в конечном итоге берут деньги и убегают, и они никогда не выполняют своего обещания.

Рис. 7. Пользователь Twitter выдает себя за создателя антивируса McAfee Джона Макафи, чтобы продвигать мошенничество с Ethereum

Вдобавок к проблемам безопасности Facebook, его дочерняя платформа обмена сообщениями WhatsApp стала жертвой недавних мошеннических действий с выдачей себя за другое лицо. В начале пандемии коронавируса в 2020 году злоумышленники, участвующие в компрометации деловой электронной почты (BEC), все чаще использовали службы обмена сообщениями WhatsApp и Facebook в атаках BEC, выдавая себя за руководителей высокого уровня, придавая своим запросам на банковские переводы вид подлинности.

Рисунок 8. Мошенник WhatsApp нацелился на руководителя, выдав себя за доверенного сотрудника и запросив срочный перевод средств, чтобы «обеспечить ставку». киберпреступности и социальных сетей, не рассматривая синдикацию киберпреступной рекламы на платформах социальных сетей. То, что ваша личная лента кошачьих мемов и закусок не отражает эту рекламу, не означает, что их там нет. Возникает вопрос: зачем киберпреступникам рекламировать свою незаконную деятельность на законных платформах? Ну, на самом деле нет только одного единственного ответа. Но мы знаем, что многие финансово мотивированные злоумышленники не будут уклоняться от схемы, если вознаграждение перевешивает риск (по их мнению).

Одним из видов киберпреступлений, широко рекламируемых на Facebook, является кража кредитных карт. Сюда входят пользователи, покупающие и продающие украденные кредитные карты, предложения кардинга как услуги, злоумышленники, обменивающиеся методами кардинга, и даже некоторые хвастливые мошенники, хвастающиеся утечкой данных CVV2 — возможно, пытаясь получить некоторую шкуру в игре.

Рис. 9. Пользователь Facebook рекламирует карточные услуги

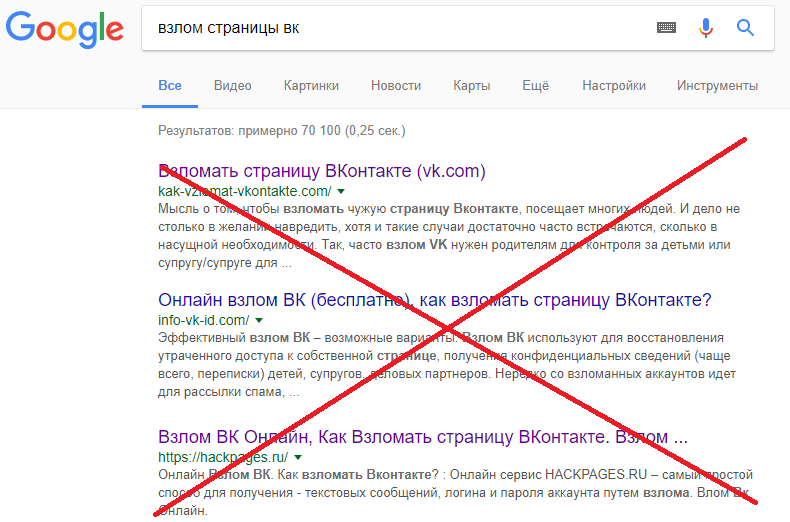

Мы наблюдали, как киберпреступники рекламировали на YouTube видеоролики, обучающие взлому или рекламирующие уязвимости. Некоторые киберпреступные форумы даже имеют свои собственные каналы в социальных сетях, которые являются общедоступными. Они не только эффективны для обмена хакерскими тактиками, техниками и процедурами (TTP), но также служат своего рода рекрутинговым инструментом для всех в Интернете, кто хочет узнать больше о хакерских атаках.

Рисунок 10: Канал YouTube, посвященный русскоязычному форуму киберпреступников Antichat

Платформы социальных сетей также имеют группы, посвященные мошенничеству, пользователи которых не заботятся о сокрытии своей преступной деятельности. В России группы, занимающиеся мошенничеством, работают в основном на двух платформах — ВКонтакте (ВК) и Одноклассниках (ОК).

Типы информации, открыто распространяемой в группах, включают скомпрометированную финансовую информацию, такую как номера кредитных карт с персональными данными и кодами авторизации, учебные пособия по киберпреступности и коммерческие предложения, такие как вредоносное ПО.

Рисунок 11. Группа, посвященная мошенничеству с кредитными картами, в российской социальной сети OK

Подобно тому, как киберпреступные платформы банят пользователей за обман других участников, администраторы ВКонтакте и OK пытаются закрыть страницы, группы и профили. которые продвигают мошеннический контент. Тем не менее, многие мошенники продолжают использовать термины, связанные с мошенничеством, такие как обналичивание, кардинг и продажа CC, при названии своих групп и профилей.

Заключительные мысли и соображения

Мы только что выделили некоторые из них, но существует бесконечное множество других примеров мошенничества в социальных сетях, что говорит о том, что киберпреступность в социальных сетях не исчезнет в ближайшее время. На самом деле, кажется, что мошенничество только ускорилось во время пандемии, когда сетевые защитники пытаются догнать новые инновационные методы киберпреступников. Несмотря на обновления системы безопасности и исправления, которые помогают предотвратить будущие угрозы, злоумышленники в социальных сетях продолжают находить способы проявить творческий подход и использовать нашу наивность против нас.

Ну, это его вина, у него было много времени, так как он любит работать не торопясь, а не ускоряясь, но на этот раз многие вещи были не на своих местах, и это отвлекало его.

Ну, это его вина, у него было много времени, так как он любит работать не торопясь, а не ускоряясь, но на этот раз многие вещи были не на своих местах, и это отвлекало его.