Как грамотно взломать телефон: топ-7 приложений для взлома

Сегодня мы узнаем, как грамотно взломать телефон и познакомимся с приложениями, которые действительно осуществляют взлом телефона (звонки, переписка, фото). А также расскажем, как осуществить взлом через номер или через СМС без доступа к телефону.

Можно ли взломать телефон по номеру?

Как взломать телефон – один из самых популярных запросов в Гугле и Яндексе. Он идет наравне с такими запросами, как: «как взломать друга/подругу», «как взломать Instagram» и «как взломать WhatsApp». Другими словами, интерес к взлому чужих телефонов огромен и он не угасает. А раз есть спрос, то будут и предложения.

И еще… перед установкой Вы обязаны знать, что взлом телефона идет в разрез с законом и за эту деятельность могут привлечь не только к денежному штрафу, но и к тюремному сроку. Поэтому вся нижеописанная информация предоставлена исключительно в ознакомительной цели. Мы не одобряем установку подобных софтов с целью проникновения в частную жизнь. Мы Вас предупредили, а Вы уже думайте!

Мы не одобряем установку подобных софтов с целью проникновения в частную жизнь. Мы Вас предупредили, а Вы уже думайте!

Итак, представляем Вам 7 лучших приложений для взлома телефона, которые позволят видеть все, что делает человек на своем устройстве. Все программы разные и наделены разными функциями. Поэтому, прежде чем установить приложение, ознакомьтесь с его особенностями и решите для себя, какое именно Вам нужно и какое подойдет именно для Ваших запросов и конечных ожиданий.

.

1. Fing Scanner

Это бесплатное хакерское приложение. Позволяет осуществить взлом через номер телефона на расстоянии. Представляет собой очень быстрый сетевой сканер, который можно использовать для поиска телефона, подключенного к точке доступа Wi-Fi. Он моментально покажет его на карте, оценит угрозу сетевой безопасности и поможет устранить возможную проблему с сетью. Не нуждается в установке на целевой смартфон.

.

2. iKeymonitor

Позволит узнать, как взломать телефон на деньги. Почему именно на деньги? Да потому что в этом приложении встроен кейлоггер, который перехватит абсолютно все нажатия клавиш. Вы понимаете? Этот клавиатурный шпион перехватит логины и пароли от страничек, код банковских карт, цифры, внесенные на калькуляторе. Всё! Поэтому мы и говорим, что эта программа позволяет осуществить взлом телефона на деньги. Хотя, конечно, сами разработчики категорически не согласны с таким применением своей программы. И всегда предупреждают своих пользователей, что нужно соблюдать закон и использовать данный софт только в хороших целях.

Почему именно на деньги? Да потому что в этом приложении встроен кейлоггер, который перехватит абсолютно все нажатия клавиш. Вы понимаете? Этот клавиатурный шпион перехватит логины и пароли от страничек, код банковских карт, цифры, внесенные на калькуляторе. Всё! Поэтому мы и говорим, что эта программа позволяет осуществить взлом телефона на деньги. Хотя, конечно, сами разработчики категорически не согласны с таким применением своей программы. И всегда предупреждают своих пользователей, что нужно соблюдать закон и использовать данный софт только в хороших целях.

.

3. IP Webcam

Еще одно прекрасное шпионское приложение, позволяющее организовать взлом через номер телефона на базе Андроид. Но, оно совершенно не похоже на предыдущие два. Оно больше специализируется на шпионаже, так как дает возможность вести видеонаблюдение. Фишка – можно включать удаленно камеру телефона и в режиме онлайн видеть все, что происходит в радиусе этой камеры. Можно командой менять камеры. Например, включить сначала фронтальную, а потом переключиться на основную.

Например, включить сначала фронтальную, а потом переключиться на основную.

.

4. WardenCam

Идентичное предыдущему хакерскому приложению, которое также позволяет взломать камеру телефона, удаленно ее включать и вести скрытое видеонаблюдение с любой точки мира. Устанавливается и на телефон следящего и на телефон отслеживаемого. Еще одно обязательное условие – и обоих должен быть один и тот же Гугл аккаунт. Позиционирует себя как наблюдатель за домом, когда Вас нет и как родительский контроль за поведением ребенка. Благородно? Да. Ну и остановимся на этом.

.

5. Family Link

Совершенно другое, не похожее ни на одно из описанных выше шпионских приложений. Оно позволит осуществить взлом по номеру телефона ребенка. Не скрывается. Работает в открытую и является открытым слежением за членами семьи. Предоставит возможность отслеживать местоположение, получать историю браузера, смс-сообщения и детализацию звонков. Позволяет установить ограничения на использование смартфона ребенком.

Позволяет установить ограничения на использование смартфона ребенком.

.

6. Androrat

Суть данного хакерского приложения заключается в том, что это удаленный взлом через СМС. Т.е. Вам не нужно будет брать в руки телефон, а можно отослать СМС с ссылкой. Человек пройдет по этой ссылке и программы внедриться в систему Андроид. Позволит получить всю информацию об установленных на телефоне приложениях, определять координаты, видеть все контакты, записанные в телефонной книге, удаленно поставить телефон на виброзвонок, открыть браузер, отправить текстовое сообщение, использовать камеру и получать всю инфу про звонки.

.

7. Reptilicus

Лучшее приложение для взлома телефона. Работает на базе Андроид. Устанавливается на целевой аппарат. Ведет тайное наблюдение и автоматически пересылает информацию. Имеет огромный функционал, в котором включены все вышеописанные функции других приложений. Единственное, не сможет включать камеру для онлайн наблюдения. Но позволит делать фотографии и с фронтальной и с основной камеры.

Но позволит делать фотографии и с фронтальной и с основной камеры.

После взлома телефона Андроид Вам станут доступны:

- Координаты

- Маршрут

- Запись разговоров

- История звонков

- Переписка (более 10 соцсетей и мессенджеров)

- Голосовые сообщения

- Фотографии

- Контакты

- Установленные приложения

- Уведомления

- Все нажатия клавиш

- Скриншоты экрана

- Включение камеры для фотографирования

- Включение микрофона для записи

- И многое другое

Нужно 1 раз взять телефон в руки и установить туда приложение. На это уйдет примерно 15 минут. Скачать бесплатно можно здесь. Посмотреть руководство по установке можно здесь. Также на сайте есть видео-инструкция и онлайн-консультанты, которые всегда придут к вам на помощь, если у вас возникнут какие-либо вопросы.

.

Вопросы-ответы

1. Можно ли взломать телефон по номеру? – Да, можно. Для этого есть хакерские приложения, которые не нужно устанавливать на телефон, а можно переслать СМС-ку.

Для этого есть хакерские приложения, которые не нужно устанавливать на телефон, а можно переслать СМС-ку.

2. Как взломать человека по номеру телефона, если телефон Айфон? – Нужно установить шпионское приложение себе на телефон (например, Cocospy), и когда будете его подключать, то там нужно указать параметры iCloud — логин и пароль аккаунта iCloud владельца этого Айфона.

3. Как взломать телефон не зная номер? – Нужно взять в руки этот телефон и быстренько установить туда шпионское приложение (например, Reptilicus), и тогда Вам не нужно будет знать ни номера, ни логины, ни еще какой-либо информации этого телефона. Зато все, что делает человек на этом телефоне, станет Вам доступным сразу же после установки.

4. Как незаметно взломать человека по номеру телефона? – Нужно после установки программы скрыть значок (иконку) с рабочего стола. А работает приложение тихо, в скрытом режиме, ничем себя не проявляя.

5. Как защитить свой телефон от взлома? – Нужно всегда знать, где Ваш телефон. Если его даете, то присутствуйте и наблюдайте, кто и что делает на Вашем телефоне. Периодически проходитесь антивирусом. Никогда не проходите по неизвестным ссылкам.

Как защитить свой телефон от взлома? – Нужно всегда знать, где Ваш телефон. Если его даете, то присутствуйте и наблюдайте, кто и что делает на Вашем телефоне. Периодически проходитесь антивирусом. Никогда не проходите по неизвестным ссылкам.

.

Заключение

Итак, как взломать номер телефона? Для этого есть совершенно разные программы с совершенно разным функционалом и совершенно разной инсталляцией (установкой). Но суть остается одной – взломать телефон не так сложно, как кажется. Тем более что сейчас существуют легальные, открытые для всех желающих шпионские программы, у которых простая установка. Но никогда не следует забывать, что взлом телефона – это противозаконное действо, за которое может последовать вполне реальное наказание.

На Ваши вопросы – ответят наши консультанты!

Можно ли вконтакте взломать – Можно ли взломать страницу во «ВКонтакте»?

Содержание

Могут ли взломать вк? Подскажите, а может человек меня взломать, не зная моего номера телефона?

хакеры могут тем более неоднократно и меня взламывали раньше особенно

если он рядовой юзер, то на врядли.

врятли, только ели у тебя тупой пороль типо qwerty123

может, но по мылу и телефону ты восстановишь контроль

Ну разве что какой нибудь супер пупер хакер-ясновидящий и взломает и то если захочет

Я могу, но нужен номер телефона. Уверен, что можно и без телефона.

Могут. Сделайте в настройках VK, чтобы соединение было всегда по HTTPS, погоняйте вирусы чем-нибудь, удалите подозрительные программы, которые вы точно не устанавливали.

Если есть желание, можно. Есть масса способов получить информацию с помощью вредоносных программ. С точки зрения паранойи в интернетах вообще ничем пользоваться нельзя. Ни браузером, ни аськой, ни почтой. 🙂

Меняйте периодически пароль, придумывайте пароль 10+ символов, сбольшими буквами, цифрами и спецсимволами, типа решётки или собаки. Поставьте антивирус и не работайте с правами администратора. И ещё — не ходите на непонятные сайты и не открывайте непонятную почту.

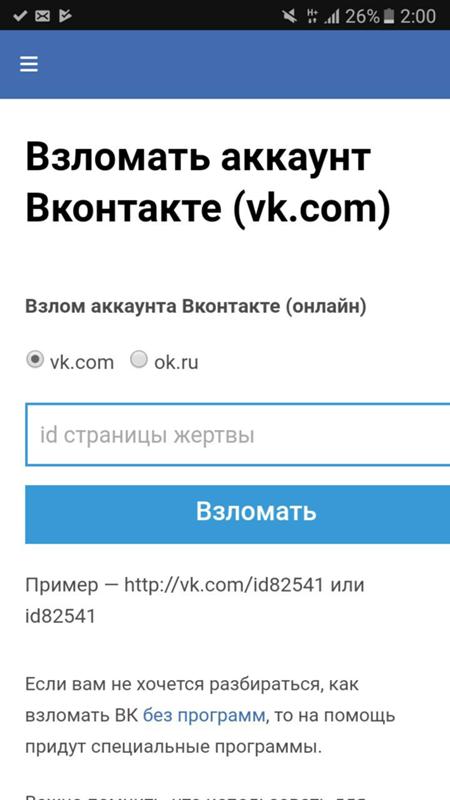

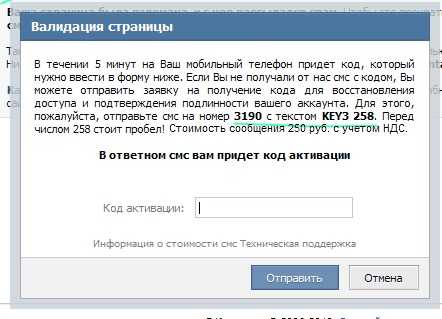

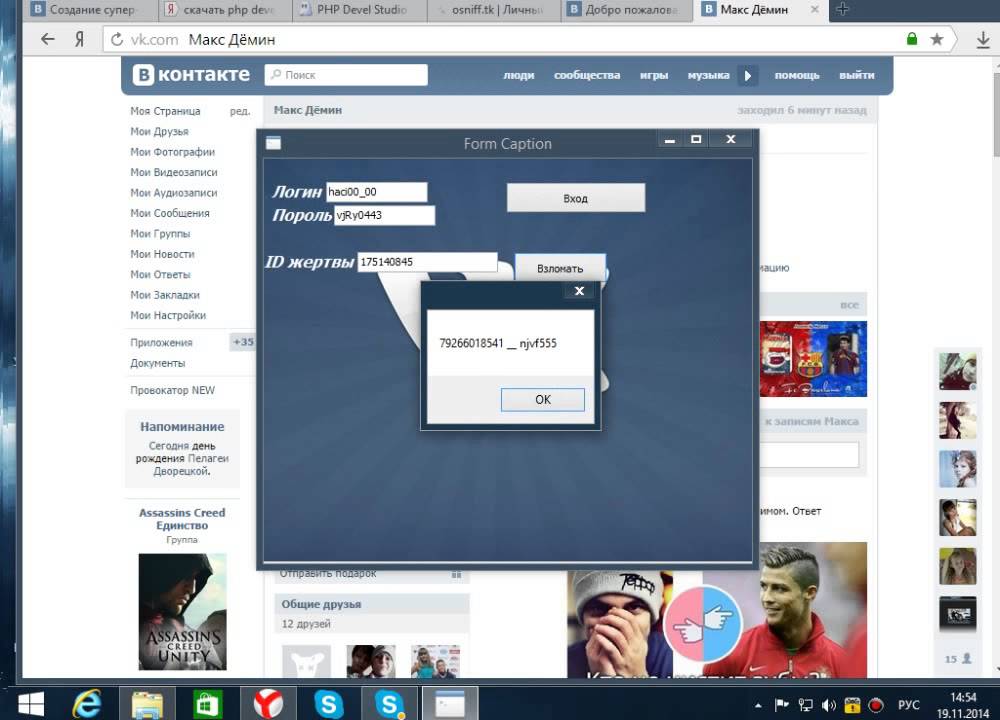

Получить доступ к учётке можно исключительно при помощи мошенничества. Например, через установку всяческих программ «для скачивания музыки из ВК», «для взлома учёток в ВК», «для накрутки лайков» и тому подобной хуиты. Кроме того, всяческие патчи, кейгены, читы и т. п. хуита к наиболее популярным игрулькам. Школота обычно легко ведётся на такой развод, после чего их учётные данные благополучно кпируются и отсылаются с их компов злоумышленникам. Один из примеров такого мошенничества — создать здесь вопрос про «взлом ВК». Например, такой: «Могут ли взломать вк? Подскажите, а может человек меня взломать, не зная моего номера телефона? » Далее — под другой учёткой — дать ответ, что это, в принципе, возможно, хоть и не просто, бла-бла-бла, есть спец. софт, если что — стучись в личку или на мыло. Далее, школиё читает ветку, обращается с просьбой к злоумышленнику, получает трояна и инструкцию по его установке, устанавливает — и всё — готово 🙂

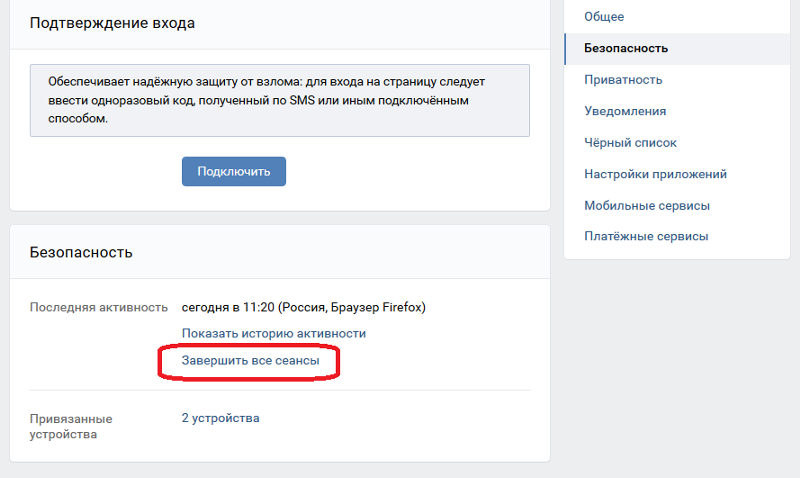

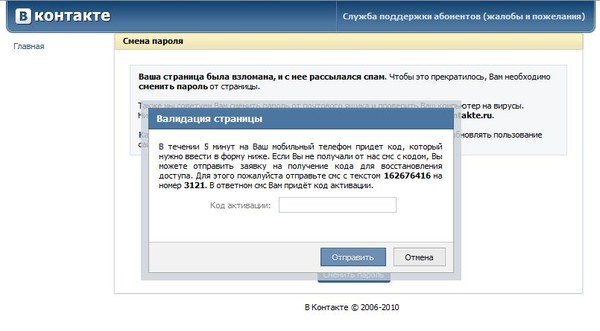

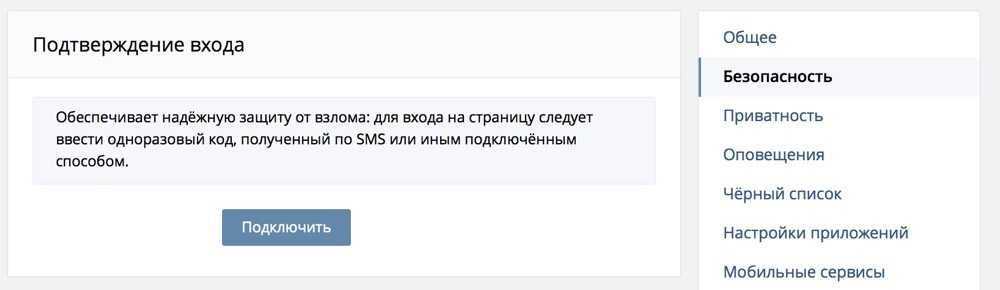

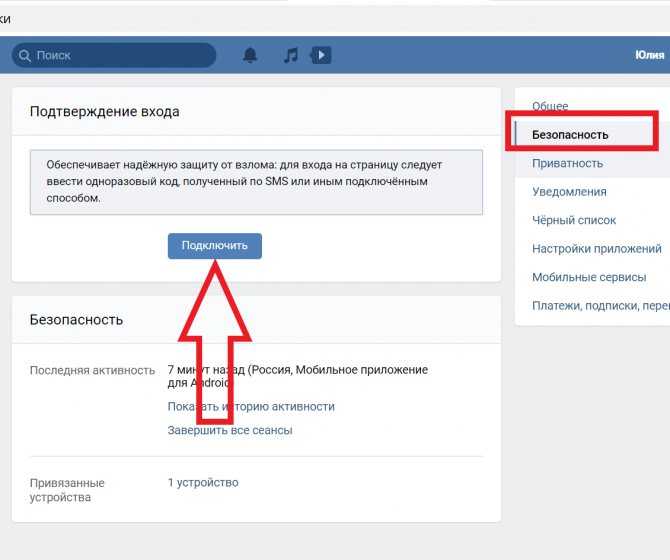

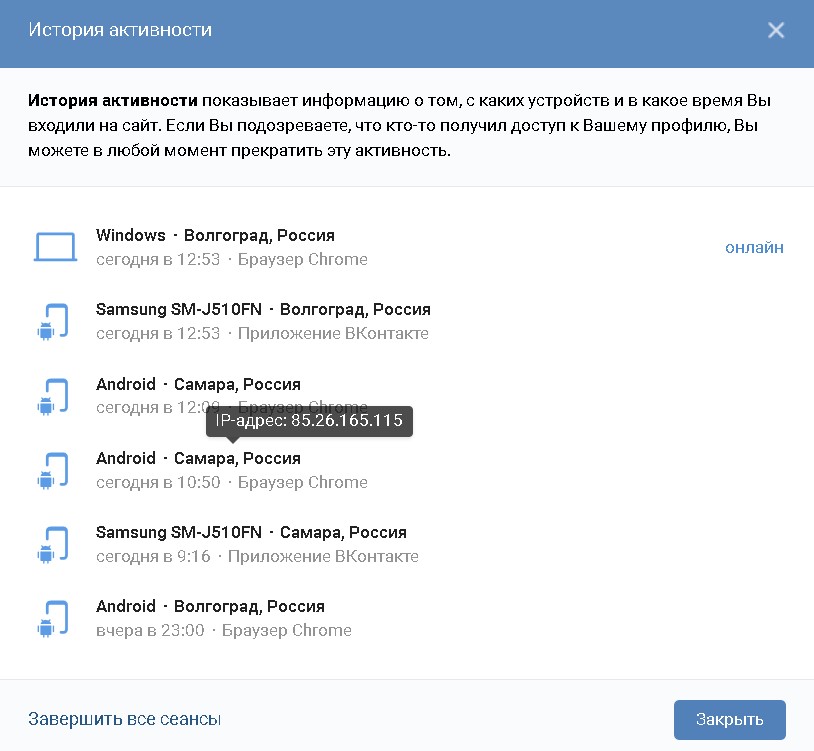

Да могут, что бы защитить свою стр! Зайди в * МОИ НАСТРОЙКИ* В * БЕЗоПАСНОСТЬ* и там расберёшся У меня защитена страница!!! Если меня хотят взломать, если я в сети то у меня сообщение приходи! и я делаю действие что там указано а если нет то мне на телефон приходит смс и я захожу и всё не могу! УДАЧИ!!!!

если ты не защитишь свою страницу, то без проблем взломает! Даже без всяких программ!

Взлом Vk,mail,rambler,yahoo,ask. -ОПЛАТА ПОСЛЕ ВЗЛОМА !

-Дешевые цены

-Гарантии

Связь : <a rel=»nofollow» href=»https://vk.com/hackervzloma» target=»_blank»>https://vk.com/hackervzloma</a>

Повторюсь, оплата после взлома!

Узнайте что скрывают от вас родные, или накажите врага

-ОПЛАТА ПОСЛЕ ВЗЛОМА !

-Дешевые цены

-Гарантии

Связь : <a rel=»nofollow» href=»https://vk.com/hackervzloma» target=»_blank»>https://vk.com/hackervzloma</a>

Повторюсь, оплата после взлома!

Узнайте что скрывают от вас родные, или накажите врага

Ой, да запросто все могут, потому надо учиться себя защищать. Вот меня очень легко взламывали в свое время, причем из-за моей собственной глупости чаще всего, просто как то не догадывался, что если зарегистрируюсь через ВК, то могу потерять свои данные и слить их мошеннику. Потому так когда то потерял страницу, был очень раздосадован, так как страница старая была, было очень много друзей там и тд. Потому уже на будущее начал читать статьи о том, как защитить свою страницу, могу выделить эту статью про <a rel=»nofollow» href=»https://vk-fans.ru/vk-hacking» target=»_blank»>взлом аккаунта ВК</a> , тут как раз очень детально описаны различные виды взломов, как их осуществляют, в чем наша ошибка, как пользователей и как защитить себя от них.

touch.otvet.mail.ru

Можно ли взломать Вконтакте | Woolfs.ru

Огромную популярность как в глобальной сети, так и в Рунете приобрели так называемые социальные сети: «Вконтакте», «Одноклассники» и другие болие специализированные сообщества.

Это неудивительно, с помощью таких сайтов у нас появляется возможность общаться со старыми друзьями, встречать новых, знакомиться, встречаться, а так же общаться в раличного рода сообществах по интересам, работе, хобби и так далее. Вместе с тем, часто разочаровываешься, когда для человека, фото которого вы хотели бы просматреть, вы не являтесь «доверенным» пользователем или, проще говоря, не «другом». Или же всегда хотелось войти с чужого аккаунта и прочитать сообщения, разыграть друга, написав что-нибуть на его «стене» или просто-напросто отомстить обидчику. Скажу сказу, что это возможно и не так сложно — вломать Вконтакте можно!

Скажу сказу, что это возможно и не так сложно — вломать Вконтакте можно!

Кто хочет взломать Вконтакте?

Об интересе к данной темы сложно спорить, что говорит только статистика запросов в поисковых системах, порядка 40 тысяч за месяц. А между тем в сети очень мало информации по данной теме и чаще всего это просто «вода», понять как взломать Контакт невозможно и профессионалу! Поэтому я думаю, что многим будит интересено, если я поведаю о некоторых секретах взлома социальной сети Вконтакте.

Как узнать ID анкеты

Рядом с фото справа видим ссылки “Отправить сообщение”, “Друзья ИМЯ” “Добавить в друзья” наводим мышку на “Друзья ИМЯ”. Копируем ссылку. Она такого примерно вида:

http://vkontakte.ru/friend.php?id=*******

Звездочки после “id=” и есть ID профиля. Скопируем эти цифры и вставляем в нижеследующие ссылки:

Фотографии со мной:

http://vkontakte.ru/photos.php?act=user&id=*******

Фотоальбомы:

http://vkontakte.

ru/photos.php?id=*******

Видеозаписи:

http://vkontakte.ru/video.php?id=*******

Заметки:

http://vkontakte.ru/notes.php?id=*******

Во всех записях можно даже оставлять комментарии!

Фото

Больше всего раздражает, что очень часто нет разрешения на просмотр некоторых фотографий или альбомов — этому есть решение и оно совсем не сложное! Приступаем…

Когда вы заходите на страницу, которая запрещена для вашего просмотра, не стоит отчаиваться, вернёмся на страничку ранее и мы можем видеть уменьшеную копию этой картинки, но, конечно же, по традиции жанра мы не сможем рассмотреть самого «интересного». С помощью правой кнопки мыши щёлкаем на эту картинку и выбираем пункт «Копировать адресс картинки». Конечно же в разных браузерах эти действия могут различаться и у всех будет немного по разному, но принцип один и тот же. Так вот, адресс интересуемой нас картинки будит иметь вид:

http://cs52.

vkontakte.ru/u2772114/4229 389/s_1f77999320F3f.jpg

Теперь просто заменяем первую букву этого адресса на «x» — латинская буква «икс»:

http://cs52.vkontakte.ru/u2772114/4229 389/x_1f77999320F3f.jpg

Копируем заново новый адресс и вставляем в новую вкладку браузера, жмём на «Enter» и нашему взору открывается долгожданная фота. Данную операцию повторяйте к каждой закрытой для нас картинки. Всё, начало к теме как взлом ВКонтакте начата! Продолжаем?

Стена

Всем интерсно как же многие пользователи Вконтакте ставят на свои и чужие «стены» различного рода фотограффии, если там разрешено только лишь рисование «граффити». Для этого умные программисты написали специальную программу с помощью которой и осуществяется подобный взлом стены вконтакте.

Программка сама по себе несложная и не требует от пользователя каких-либо знаний и умений — пользоваться сможет абсолютно каждый! И так, следуем следующим пунктам:

- Качаем программу отсюда — программа для взлома;

- Запускаем её;

- Разбираемся… там всё просто!

ВНИМАНИЕ!! Пароль для архива с программой woolfs. ru. Проверял лично!

ru. Проверял лично!

Вот и всё, теперь наблюдаем как нужная нам фотограффия залита на стене пользователя. Таки нехитрым способом можно заливать фото, прикольные картинки или создать какой-нибуть коллаж в Photoshop и таким образом поздравить человека с днём рождения! Ну вот и всё, мы взломали сайт вконтакте ещё одним способом.

Быстрое привлечение пользователей в свою группу

Это уже более интерсный метод, который может быть полезен не только с точки зрения шалости, вы можете создать группу для своего блога и тем самым увеличить посещаемость. Как же мы будем увеличивать количество участников в нужных нам группам? Спамом! Да, да… мы будем рассылать приглашения другим учатсникам. Конечно же, это не совсем лигальное занятие и нас могут просто-напросто забанить, но как говориться, игра стоит свеч и при обдуманных действиях нам ничего не грозит. Рассылать приглашения вручную — это не выход, потраченное время не окупиться, нам нужны промышленные объёмы! В помощь нам как всегда придут специальные программы для рассылки этих самых сообщений-приглашений.

Выкладывать ссылки я не буду, так как это нарушает правила и законодательство РФ, а найти их можно просто по запросам. Сразу же найдёте, но опасайтесь вирусов!

www.woolfs.ru

Можно ли взломать страничку Вконтакте?

Эта статья направлена не на помощь хакерам, а для того, что бы люди знали, как уберечься от взлома. Страничка пользователя – это его собственность. А нарушение или вторжение в личную собственность преследуется и наказывается законом. Так что лучше не применять эти способы на практике, даже если вам что, то нужно узнать по другого человека.

Способы взлома странички Вконтакте:Проще всего получить доступ к страничке человека, которого вы лучше всего знаете. Если вы имеете номер человека, вам ничего не стоит взломать его страничку. Вам просто нужно подобрать пароль к его анкете. Это может быть кличка домашнего питомца, дата рождения, никнейм, 123456, номер телефона, qwerty, йцукен. Если пароль подобрать невозможно, можно использовать e-mail.

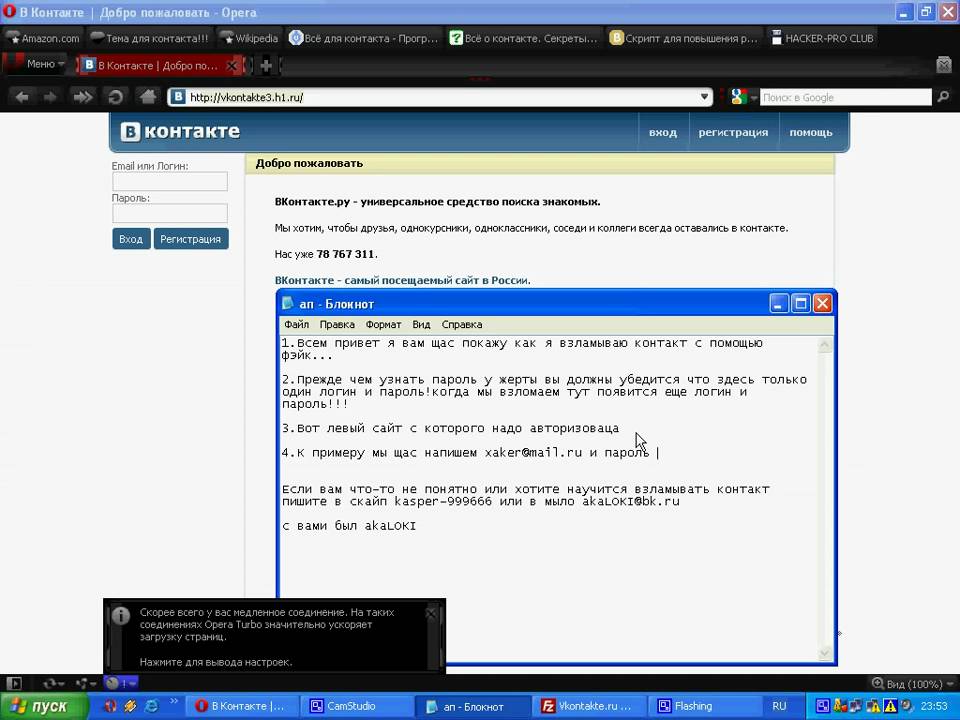

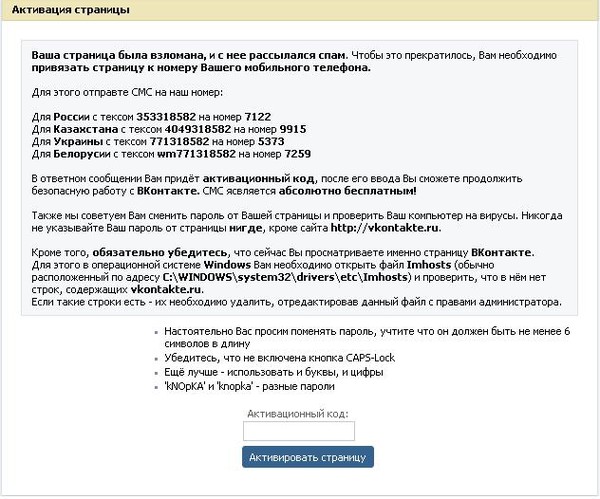

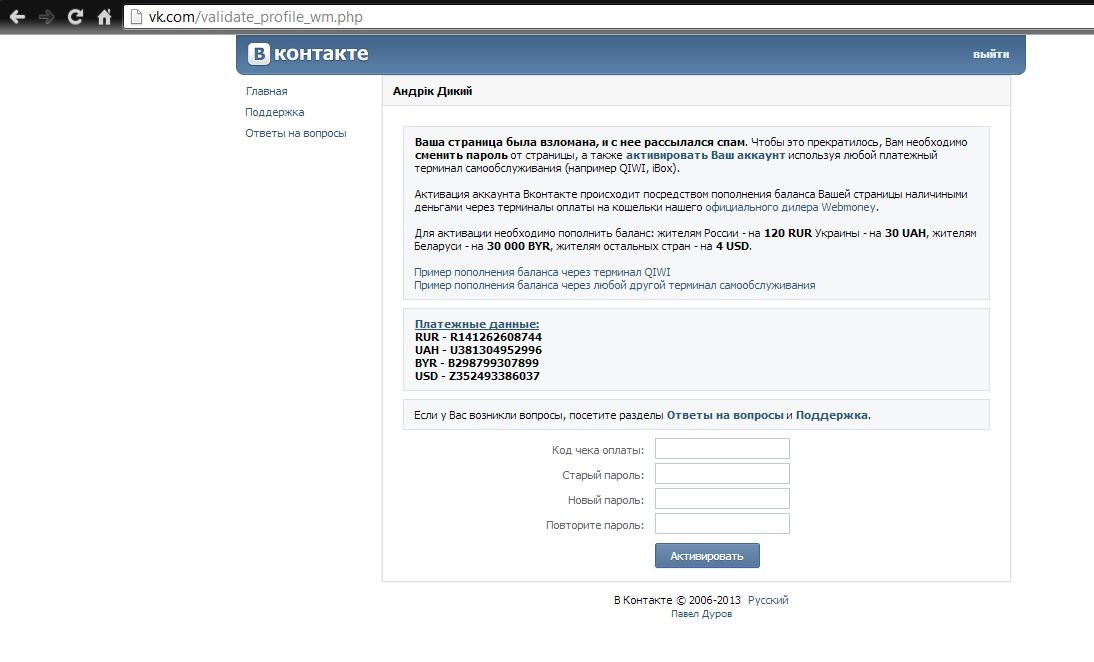

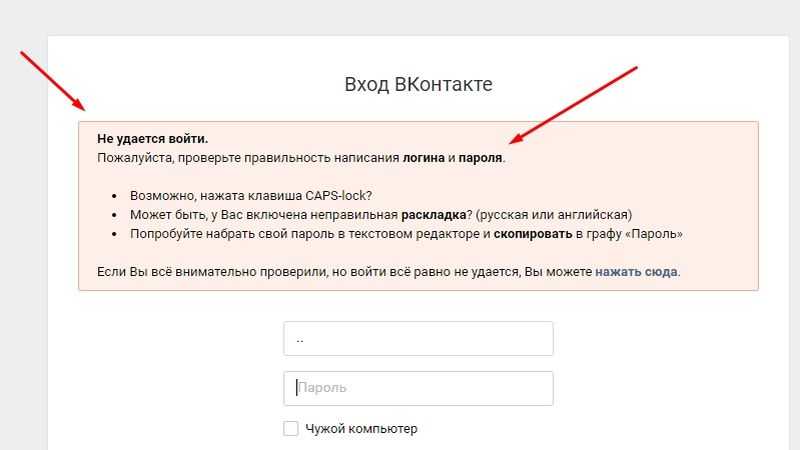

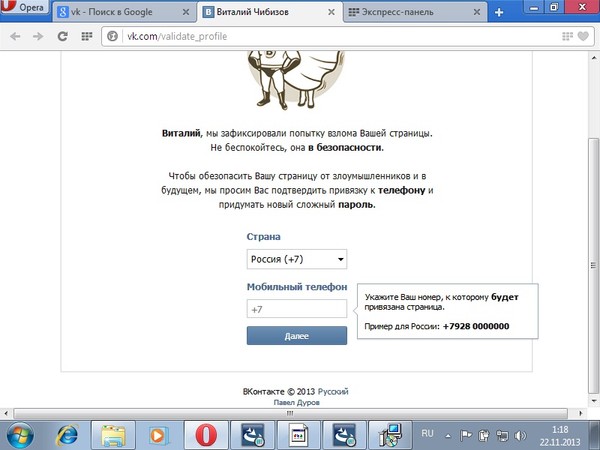

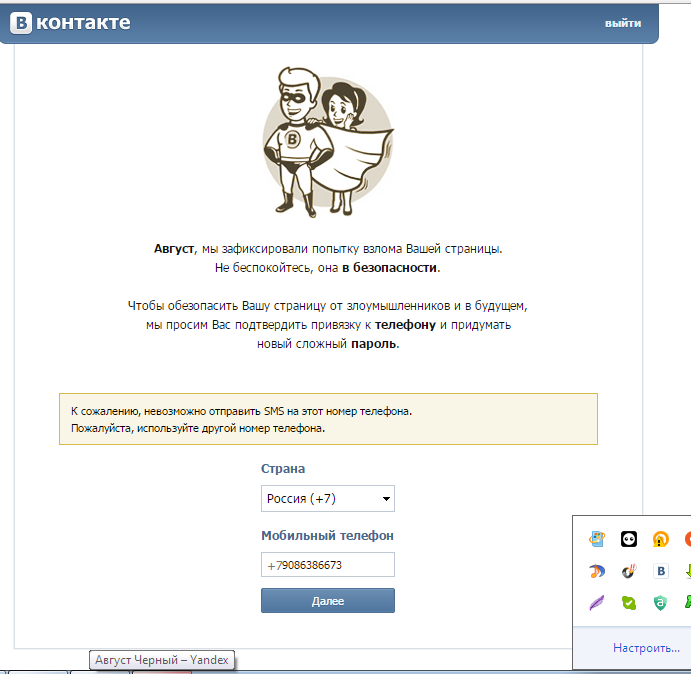

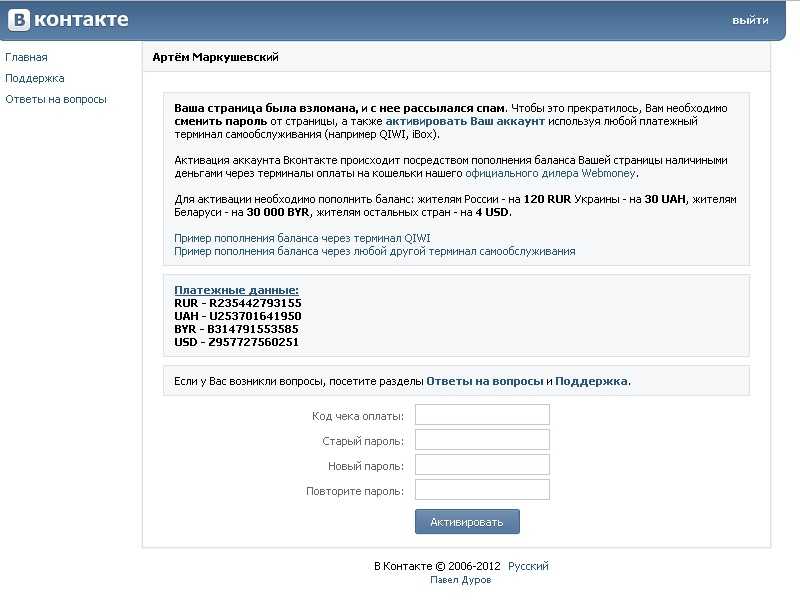

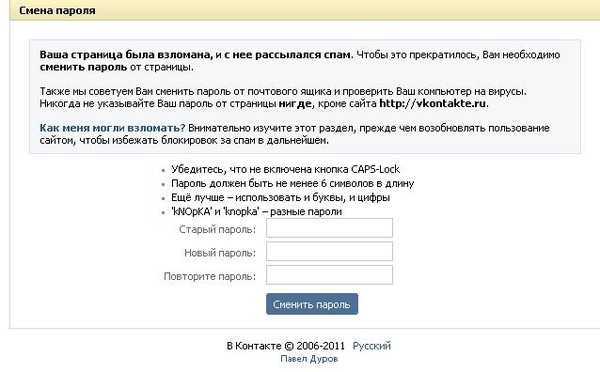

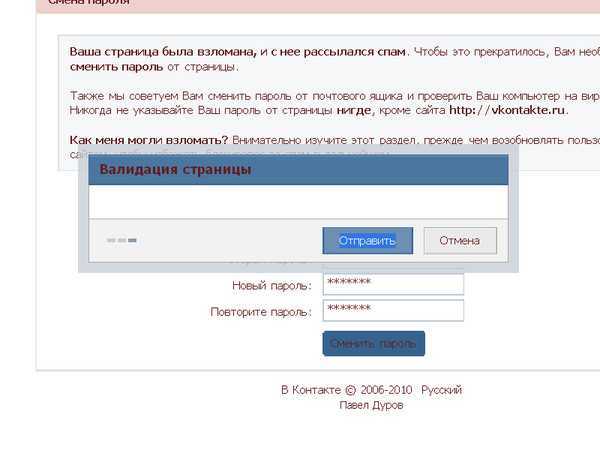

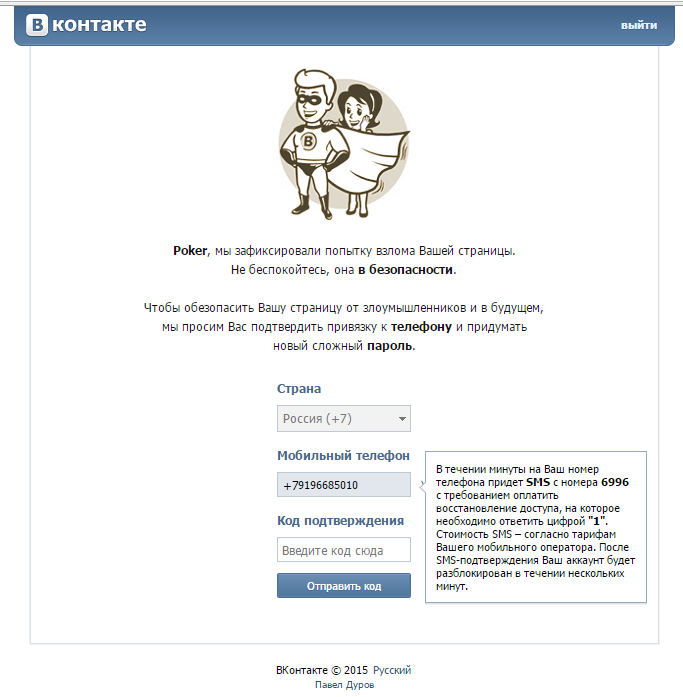

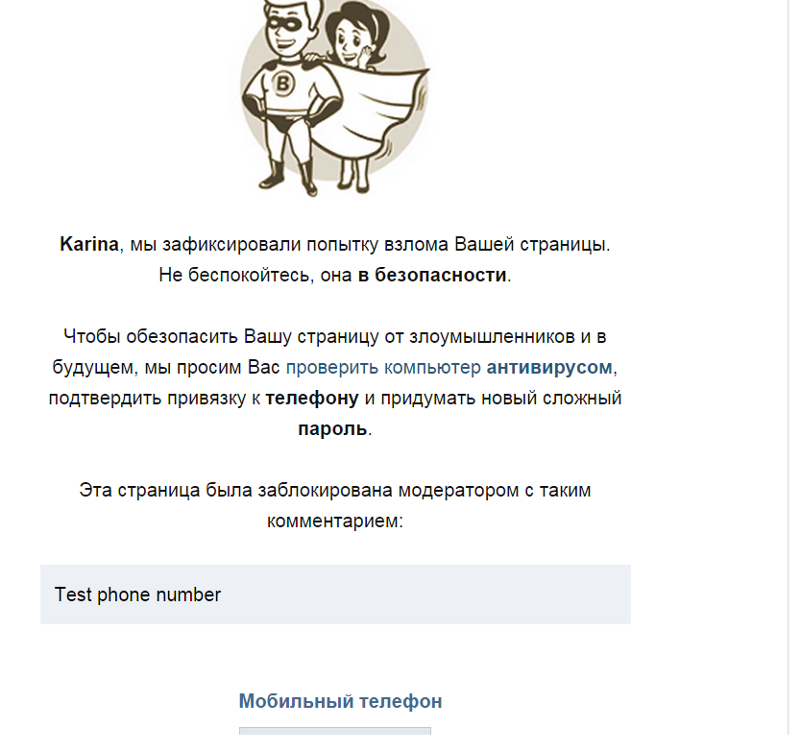

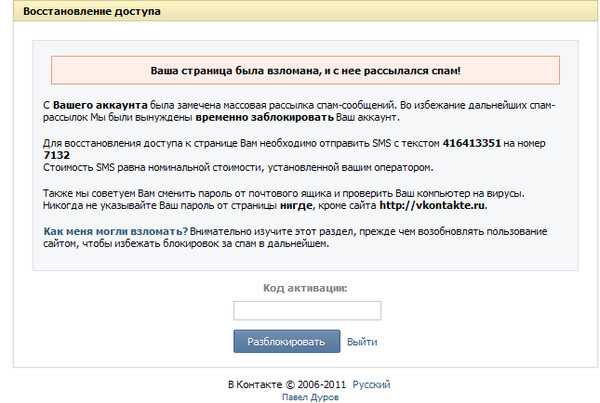

1. Фишинг.

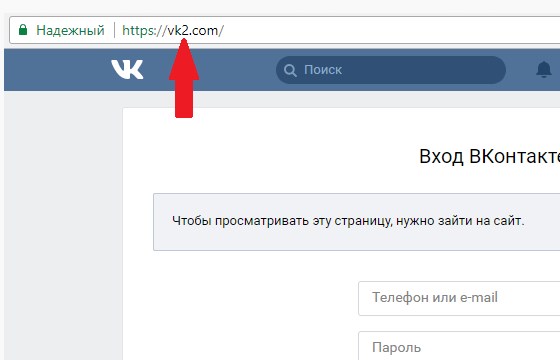

Это маскировка других вредоносных сайтов, под вид Вконтакте. Там используется тоже оформление, и похожее имя сайта. И если вы введете свой логин и пароль, вас взломают. Знайте, http://vk.com – это единственный адрес Вконтакте. Фишинговые сайты делают максимально похожими, так что будьте осторожны и всегда проверяйте адресную строку.

2. Вирусы-трояны.

Эти виры вы можете словить на любых подозрительных сайтах. А после активации, вирус отсылает ваш логин и пароль мошеннику.

3. Брут

Этот способ малоэффективен. Злоумышленники просто пытаются подобрать ваш логин и пароль, но капча пока этому мешает.

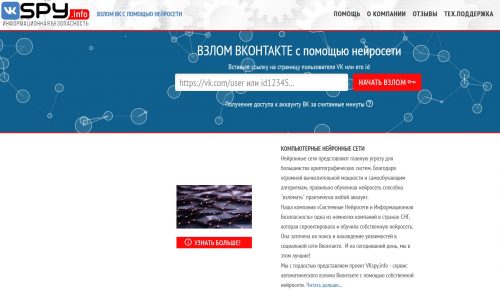

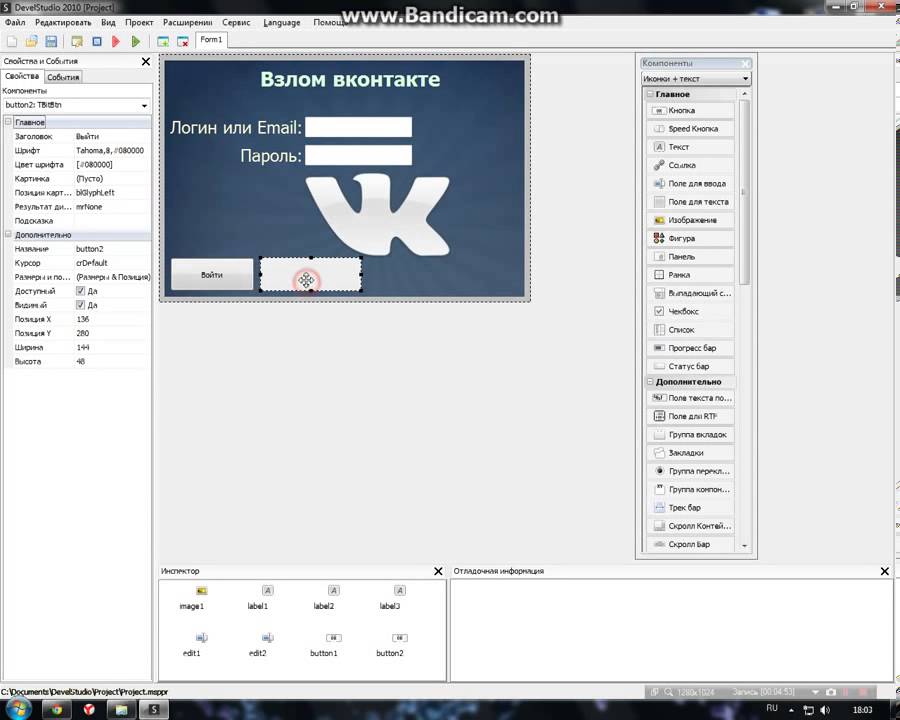

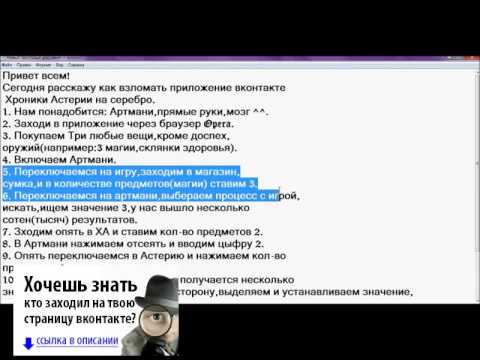

4. Скрипты и программы.

Сегодня все чаще стали появляться скрипты и программы для взлома Вконтакте. Они сами подбирают логины и пароли к аккаунтам. Но вы не сможете скачать такую программу в интернете, так как сейчас с помощью них и взламывают ваши аккаунты. Вы качаете программу, а она взламывает ваш аккаунт. Так что будьте осторожны.

А что бы защитить свой аккаунт следуйте таким правилам:

- Не используйте простые пароли.

- Комбинируйте в пароле маленькие и большие буквы с цифрами.

- Пароль должен быть не короче 6 символов.

- Не повторяйте пароль на других сайтах.

www.pro-vk.info

О том, как взломать Контакт без программ и неприятных последствий

Главная› О том, как взломать Контакт без программ и неприятных последствий

Взлом чужих аккаунтов уголовно наказуем. Поэтому не стоит думать, что если вы не воруете пароли и логины огромными партиями, а просто пытаетесь взломать Контакт без программ, подобрав символы на страничке подруги, то вам за это ничего не будет. Закон о неприкосновенности личной информации распространяется и на авторские рукописи, и на банальную переписку ВКонтакте. Если это вас не останавливает, пеняйте на себя. Приведенные ниже способы взлома ВКонтакте без использования программных средств следует воспринимать не как руководство к действию, а лишь в качестве предупреждения и ознакомления с методами, которыми могут действовать мошенники.

Закон о неприкосновенности личной информации распространяется и на авторские рукописи, и на банальную переписку ВКонтакте. Если это вас не останавливает, пеняйте на себя. Приведенные ниже способы взлома ВКонтакте без использования программных средств следует воспринимать не как руководство к действию, а лишь в качестве предупреждения и ознакомления с методами, которыми могут действовать мошенники.

Можно ли взломать ВКонтакте без программ и как это сделать?

Если речь идет о человеке, который живет вместе с вами, попробуйте подловить момент, когда он выйдет из комнаты, не закрыв свою страничку в ВК. Придумайте отговорку на случай, если вас «застукают» на месте преступления. Если хозяин интересующего вас профиля все время закрывает Контакт по завершении сеанса, поройтесь в настройках браузера. Возможно, там сохранились пароли и логины от разных сайтов.

При наличии доступа к мобильному телефону «жертвы» ответ на вопрос, как взломать ВКонтакте без программ, лежит на поверхности. Вы можете попробовать зайти в мобильную версию ресурса: вряд ли пользователь каждый раз вводит пароль и логин на собственном телефоне, ведь это отнимает время и довольно неудобно.

Вы можете попробовать зайти в мобильную версию ресурса: вряд ли пользователь каждый раз вводит пароль и логин на собственном телефоне, ведь это отнимает время и довольно неудобно.

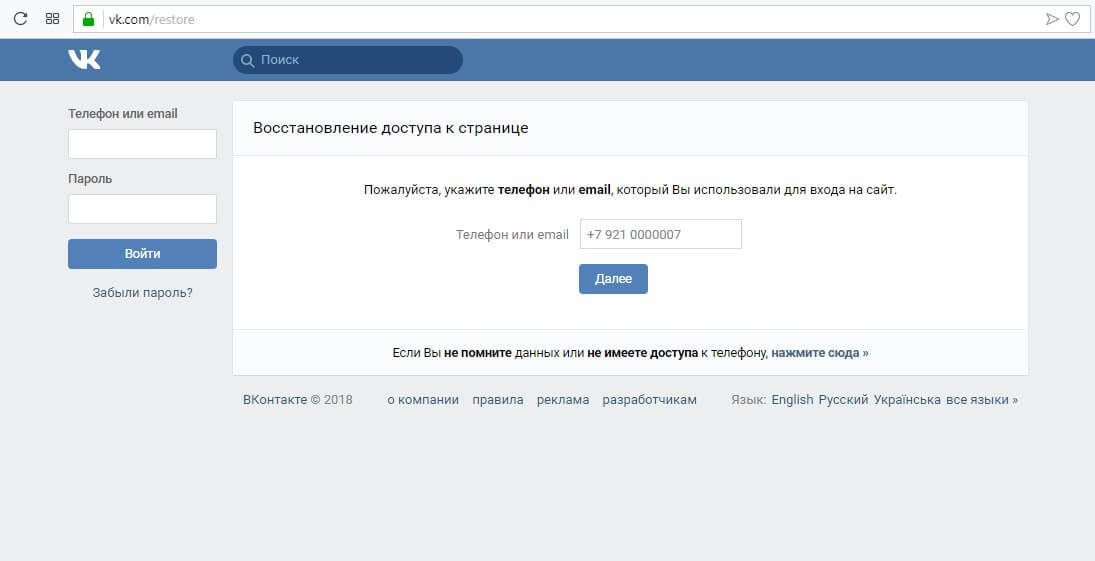

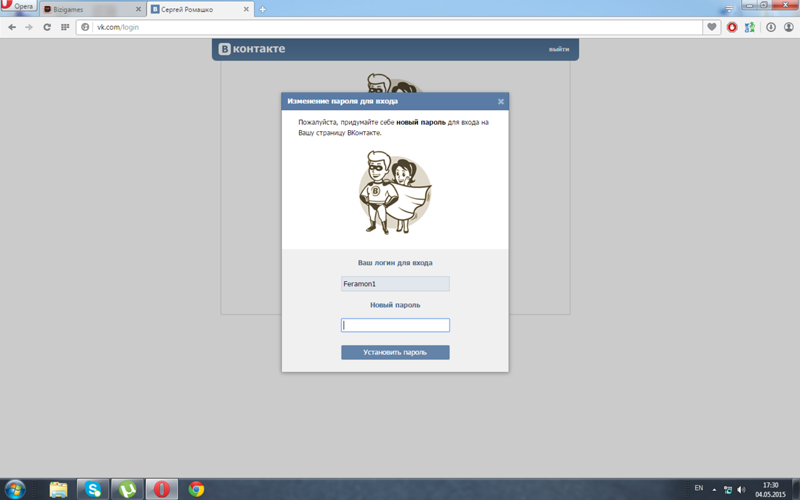

Если хозяин или хозяйка сотового телефона никогда не расстается с ним надолго, попробуйте кардинальный вариант. Зайдите на сайт ВКонтакте с любого устройства, отыщите страницу «жертвы» и попытайтесь зайти на нее. При неудачной попытке входа (а иначе и быть не может) поставьте галочку рядом с вопросом «Забыли пароль?». При смене пароля на мобильный номер, к которому привязан аккаунт, будет отправлено сообщение с уведомлением о смене пароля и секретный код. Вам останется только ввести его и придумать новый пароль для чужой странички. Теперь вы можете хозяйничать в этом профиле, как вам заблагорассудится, пока «жертва» не догадается, что ее аккаунт взломали и не обратится в администрацию ВКонтакте или не поменяет пароль заново.

Следующий способ взлома ВКонтакте без программ подойдет только тем, кто близко знаком с потенциальной жертвой. Логин пользователя ВК чаще всего идентичен адресу электронной почты, узнать который не трудно. Скажите, что хотите отправить по почте фотографии или придумайте другой подходящий предлог. После того, как вы узнали логин, остается лишь подобрать пароль. Сделать это можно элементарно, если только ваша жертва не вняла настоятельным просьбам администрации ВК использовать сложные наборы чисел и символов в разных регистрах. Попробуйте ввести дату рождения, телефон, название родного города, любимой группы или собаки того человека, к чьей странице вы хотите получить доступ. Если ваши догадки верны, то взлом ВКонтакте увенчается успехом без всяких программ. В противном случае есть риск, что вас вычислят и временно заблокируют ваш аккаунт за многократные попытки входа на чужую страницу.

Логин пользователя ВК чаще всего идентичен адресу электронной почты, узнать который не трудно. Скажите, что хотите отправить по почте фотографии или придумайте другой подходящий предлог. После того, как вы узнали логин, остается лишь подобрать пароль. Сделать это можно элементарно, если только ваша жертва не вняла настоятельным просьбам администрации ВК использовать сложные наборы чисел и символов в разных регистрах. Попробуйте ввести дату рождения, телефон, название родного города, любимой группы или собаки того человека, к чьей странице вы хотите получить доступ. Если ваши догадки верны, то взлом ВКонтакте увенчается успехом без всяких программ. В противном случае есть риск, что вас вычислят и временно заблокируют ваш аккаунт за многократные попытки входа на чужую страницу.

kak-vzlomat-vkontakt.com

Как взломать страницу Вконтакте вк способы взлома

Взлом страницы ВКонтакте: как себя обезопасить?

Как взломать страницу ВКонтакте – уже не давно не секрет как для российских, так и зарубежных хакеров. Для этого используются самые разные пути: любой, кому потребуется получить доступ к чьему-либо аккаунту ВК (проще говоря, взломать страницу), если хотя бы немного понимает, что такое взлом и какая программа помогает это сделать, сможет получить сначала логин и пароль, а потом – и личную информацию. И этот метод далеко не единственный.

Для этого используются самые разные пути: любой, кому потребуется получить доступ к чьему-либо аккаунту ВК (проще говоря, взломать страницу), если хотя бы немного понимает, что такое взлом и какая программа помогает это сделать, сможет получить сначала логин и пароль, а потом – и личную информацию. И этот метод далеко не единственный.

Как можно защитить себя, и что делать, если преступникам удалось взломать страницу ВКонтакте?

Как злоумышленники проводят взлом?

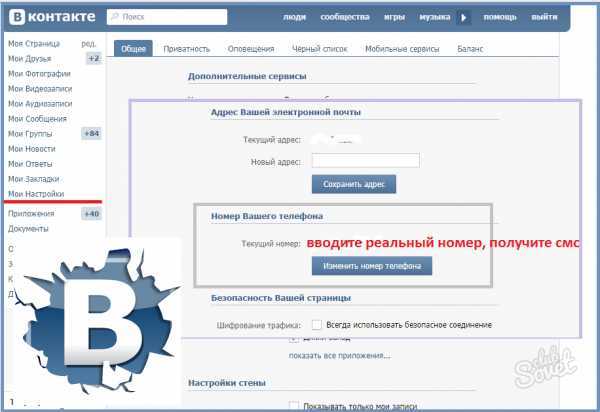

Взлом начинается с того, что злоумышленники, которым потребовалось взломать страницу, собирают информацию на пользователя. Зная, например, мобильный телефон, личный адрес или адрес электронной почты (эту информацию пользователи часто самостоятельно выкладывают на сайт ВК), можно узнать логин пользователя – не для многих пользователей защита имеет значение, а поэтому для входных данных они не придумывают ничего необычного. Это сильно упрощает взлом, ведь преступнику остаётся лишь подобрать пароль.

Узнать пароль можно так же просто. Пользователи, которые ставят на вход простые цифры, личную информацию, например свою дату рождения или близкого человека, даже не представляют, насколько просто взломать страницу ВКонтакте – ведь защита таких страниц максимально ослаблена. Используя этот метод, преступник совершает вход на сайт. Взломанные аккаунты используются в самых разных целях, но главное – вовремя вернуть доступ себе.

Пользователи, которые ставят на вход простые цифры, личную информацию, например свою дату рождения или близкого человека, даже не представляют, насколько просто взломать страницу ВКонтакте – ведь защита таких страниц максимально ослаблена. Используя этот метод, преступник совершает вход на сайт. Взломанные аккаунты используются в самых разных целях, но главное – вовремя вернуть доступ себе.

«Кажется, моего друга взломали». Как распознать мошенника?

Многие злоумышленники, зная логин и пароль для входа на страницу, используют аккаунт в коммерческих целях: начинают рассылать спам, приглашая на неизвестный сайт, просят у друзей деньги в долг и пропадают, когда взломанный пользователь возвращается в сеть. Увы, немногие пользователи сети способны узнать преступника в своём друге, а поэтому многие клюют на эту удочку, а кибермошенники активно этим пользуются, освоив подобный метод заработка.

Поэтому в сети всегда нужно оставаться осторожным. Если у вас появились подозрения, что злоумышленники получили доступ к личной странице вашего друга, лучше лишний раз уточнить, он ли это на самом деле. Можно, например, задать каверзный вопрос, ответ на который знаете только вы двое. Другой вариант – просто позвонить на мобильный телефон и лично убедиться, что всё в порядке – или нет.

Можно, например, задать каверзный вопрос, ответ на который знаете только вы двое. Другой вариант – просто позвонить на мобильный телефон и лично убедиться, что всё в порядке – или нет.

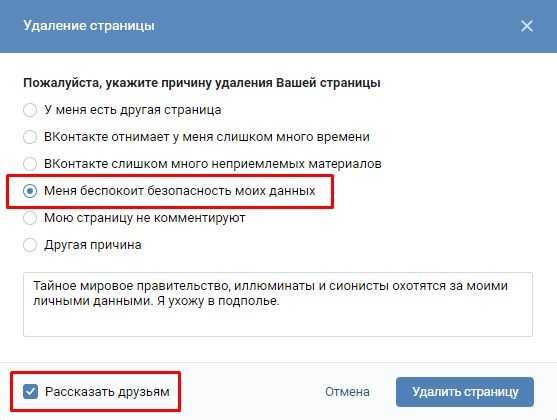

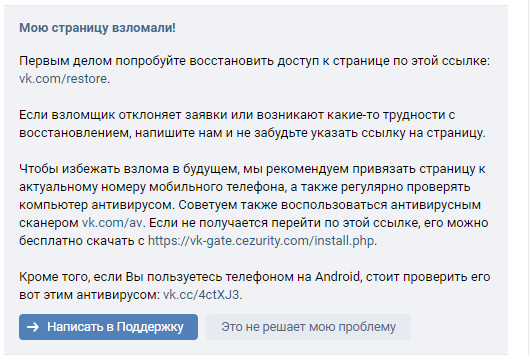

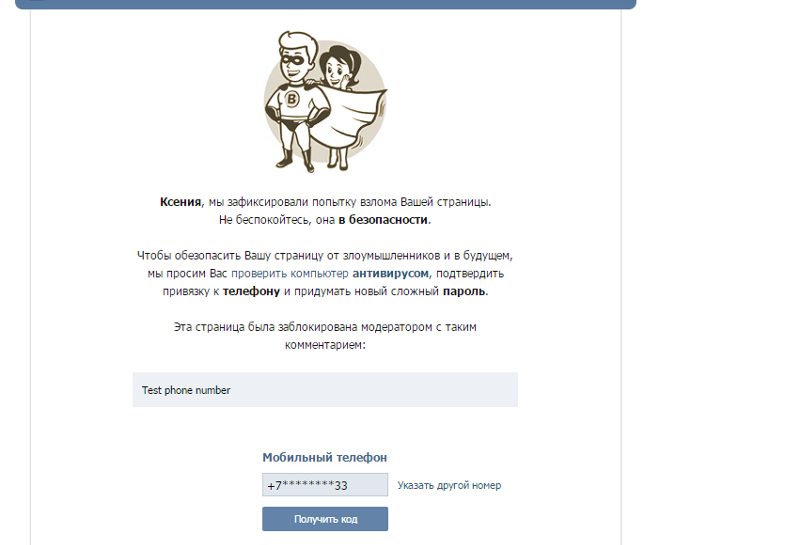

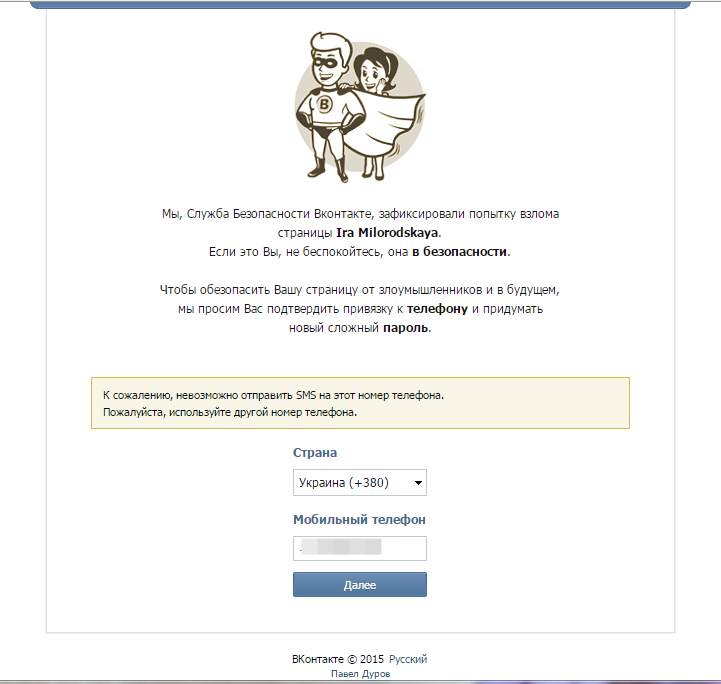

«Меня взломали!» Что делать?

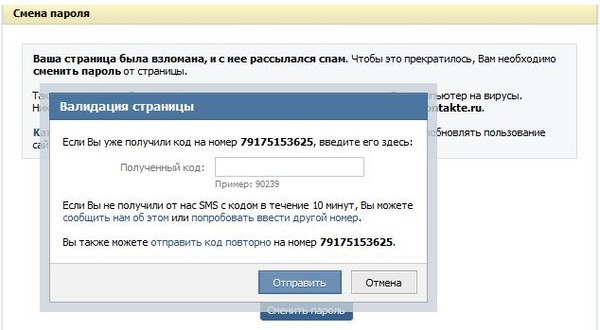

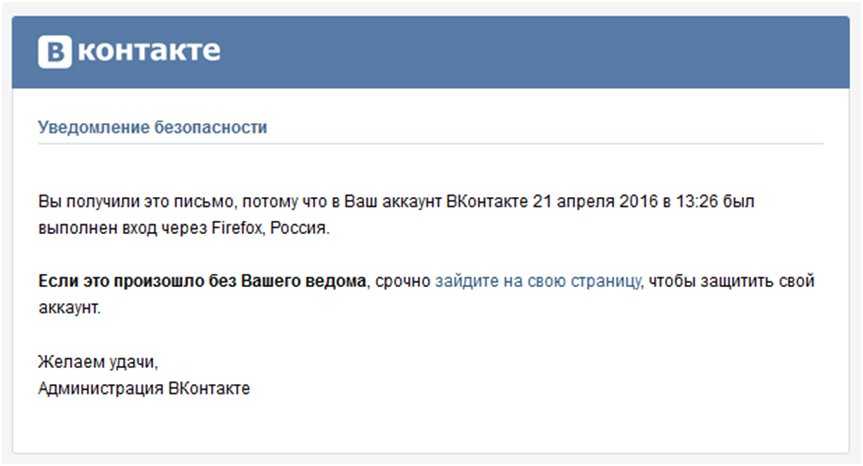

Как правило, как только на странице ВК замечают «подозрительную активность» (рассылка спама или жалоба пользователя), аккаунт блокируется даже на устройствах с открытыми сеансами. Доступ закрывается всем, логин и пароль больше не подходят.

- через мобильный телефон – на него придут цифры, подтверждающие, что именно хозяин аккаунта, к которому номер привязан, пытается вернуть доступ;

- через личную информацию в паспорте – через компьютер загружается главная страница документа, с именем и фамилией. Заявка может рассматриваться в течение нескольких дней, после чего страница и вход разблокируются.

После того, как доступ восстановлен, пользователь вводит новый пароль и совершает вход, зная новую информацию. Иногда защита предполагает, что и логин (электронная почта или мобильный телефон) следует изменить, но это остаётся на выбор пользователя. Злоумышленники, само собой, новый пароль не знают, а функционал аккаунта ВК восстанавливается.

Иногда защита предполагает, что и логин (электронная почта или мобильный телефон) следует изменить, но это остаётся на выбор пользователя. Злоумышленники, само собой, новый пароль не знают, а функционал аккаунта ВК восстанавливается.

Что делать, чтобы у преступника не вышло взломать страницу ВКонтакте

Хотя рекомендации, ограничивающие взлом аккаунта ВК, минимальны, их всё же следует обозначить, чтобы чужой человек не смог взломать страницу:

- старайтесь не выкладывать на сайт личную информацию, но, если иначе никак, скройте её от пользователей, которых нет у вас в друзьях;

- установите сложный пароль – цифры, заглавные буквы, латиница, длина от 8 символов;

- посещая любой другой сайт, будьте аккуратны с вводом личных данных. Специальная программа, незаметно скаченная на ваш компьютер, скопирует входные данные и отправит на чужой, и преступник сможет так просто взломать страницу ВКонтакте;

- будьте осторожнее с утилитами, которые используются для скачивания медиа и упрощения пользования ВК – зачастую это фишинговые программы.

Узнать, стоит ли использовать утилиту, или не желательно, можно, просто почитав отзывы в интернете;

Узнать, стоит ли использовать утилиту, или не желательно, можно, просто почитав отзывы в интернете; - включите отслеживание сеансов и как можно чаще проверяйте, не совершил ли кто-то вход с незнакомого вам устройства. Этот же метод позволяет распознать попытку взломать страницу ВКонтакте;

- установите на компьютер антивирусную программу – при любой попытке взломать страницу ВКонтакте через вирус или скачанный чужой файл, антивирус будет присылать вам оповещения.

Защита аккаунта ВК – не самая лёгкая задача, но почти каждый метод, как взломать страницу ВКонтакте, уже изучен службой поддержки, поэтому пользователи ВК могут считать себя в безопасности. Однако это не значит, что чужой человек не сможет взломать страницу, если не используются элементарные рекомендации и почти намеренно ослабляется

защита.

Смотреть видео

muzykaonline. com

com

«В руках у хакеров»: названы главные признаки взломанного смартфона | Статьи

Эксперты по кибербезопасности назвали главные признаки, указывающие на взлом смартфонов и других гаджетов. К ним отнесли любую подозрительную активность, сбои в работе приложений или быструю разрядку батареи. Кроме того, со счета владельца могут начать пропадать деньги. Чем опасен взлом смартфона и что делать в таком случае, выясняли «Известия».

Признаки взлома смартфона

Эксперты назвали признаки, указывающие на взлом смартфонов и других гаджетов. К ним отнесли нестандартное поведение устройства: например, внезапное включение экрана, когда телефон или планшет никто не трогал.

Управляющий RTM Group Евгений Царев в беседе с «Известиями» посоветовал обращать внимание на появление приложений, которые вы не устанавливали, рост сетевого трафика и проблемы с учетными записями (например, постоянные запросы пароля или даже его исчезновение).

— О наличии вредоносного кода могут сигнализировать и навязчивые баннеры, которые отображаются не внутри приложений, а уже на системном экране. Или когда незнакомая вам программа станет запрашивать дополнительные разрешения на доступ к геолокации, контактам и других персональным данным, — добавил старший разработчик программных продуктов для мобильных технологий Давид Григорян.

Или когда незнакомая вам программа станет запрашивать дополнительные разрешения на доступ к геолокации, контактам и других персональным данным, — добавил старший разработчик программных продуктов для мобильных технологий Давид Григорян.

В руках у хакеров_1

Фото: Depositphotos/ymgerman

В свою очередь, директор по ИТ компании Oberon Дмитрий Пятунин порекомендовал проверять детализацию сообщений и звонков на наличие записей, к которым вы не имеете отношения, и абонентскую плату за мобильные услуги — в случае взлома она может вырасти. Особого внимания заслуживают уведомления от банковских и других приложений с кодом подтверждения, если вы не являетесь инициатором операции с проверкой кода.

Также к признакам, указывающим на присутствие в гаджете вредоносных программ, может указывать постоянная повышенная загрузка процессора, оперативной памяти, проблемы с сетью, перезагрузки и перегрев устройства, отметил генеральный директор финтех-компании RBK. money Денис Бурлаков.

money Денис Бурлаков.

А вот быстрая разрядка устройства, по словам руководителя отдела продвижения продуктов компании «Код безопасности» Павла Коростелева, не всегда говорит о взломе: возможно, человек просто установил и запустил на смартфоне слишком много приложений или произошел технический сбой цепи питания.

Кто и зачем взламывает гаджетыПо словам Дмитрия Пятунина, существуют два основных способа взлома гаджетов. Самый простой из них — непосредственный доступ к устройству.

— Например, если человек оставил телефон на работе или в недобросовестном сервисном центре, — объяснил эксперт «Известиям». — С помощью прямого подключения можно подменить загрузчик телефона и получить права доступа с целью установки программного обеспечения агента, выполняющего запись экрана смартфона, ввода текста, контроля трафика или удаленного управления.

В руках у хакеров_3

Фото: Depositphotos/Ahilfoto

Второй распространенный способ — это внедрение вредоносного кода в приложения, распространяемые вне официальных магазинов. Разработчик предлагает пользователю перейти по ссылке, скачать файл APK и дать разрешения, нужные «для установки приложения», в настройках безопасности. Они не проходят проверку на зараженные закладки и могут содержать вредоносный код.

Разработчик предлагает пользователю перейти по ссылке, скачать файл APK и дать разрешения, нужные «для установки приложения», в настройках безопасности. Они не проходят проверку на зараженные закладки и могут содержать вредоносный код.

— Также кибермошенники могут отправить человеку письмо или сообщение со ссылкой на специально подготовленный портал, где ему предложат ввести персональные или платежные данные, — добавил Павел Коростелев. — Как правило, фишинговые сайты имитируют ресурсы государственных органов, банков, торговых сетей и так далее. На них размещается заманчивое предложение, которое сулит хорошую выгоду.

В руках у хакеров_4

Фото: Depositphotos/Ahilfoto

По словам Дениса Бурлакова, чаще всего целью злоумышленников становятся пароли от учетных записей в соцсетях, банковских приложениях, электронной почте, любые личные данные, которые могут помочь получить доступ к деньгам пользователя.

Также хакерам могут быть интересны фото, видео или переписки — особенно если хозяин смартфона является публичной личностью.

Прежде всего взлом смартфона грозит владельцу потерей денег и личных данных. В случае получения контроля над устройством преступники могут совершать международные звонки, получить доступ к финансовым операциям в банковском приложении или воспользоваться гаджетом с целью мошенничества, отметил Дмитрий Пятунин.

Потому владельцам смартфонов нужно соблюдать простые правила для их защиты. Например, при сдаче аппарата в сервис следует вынуть из него SIM-карту, сделать резервную копию и сбросить телефон к заводским настройкам.

— После возвращения смартфона важно проверить наличие кода доступа — если он сброшен, необходимо сбросить телефон к заводским настройкам повторно, — посоветовал эксперт.

Также он призвал не устанавливать неизвестные приложения из файлов APK, размещенных по ссылкам, и обращать внимание на запрашиваемые разрешения — не всегда стоит соглашаться на все.

В руках у хакеров_2

Фото: Depositphotos/Marianarbh2

— Не используйте один пароль для множества сервисов (Wi-Fi, социальная сеть, электронная почта и учетная запись магазина приложений). Взлом одного сервиса подвергнет опасности остальные, — подчеркнул собеседник «Известий».

Взлом одного сервиса подвергнет опасности остальные, — подчеркнул собеседник «Известий».

В свою очередь, Павел Коростелев порекомендовал установить на смартфон пароль, регулярно обновлять установленные приложения и операционную систему, пользоваться только официальным магазином приложений. Также следует помнить о простых правилах кибергигиены: не переходить по ссылкам из сообщений и писем, даже если они присланы знакомыми, и не оставлять платежные данные на подозрительных сайтах.

В завершение эксперты посоветовали владельцам устройств на базе Android обязательно использовать антивирусные приложения, а iOS — не дублировать важную информацию в облачных порталах (iCloud).

— Эти рекомендации помогут человеку обезопасить свое мобильное устройство. Но более надежным способом станет использование двух смартфонов: один для важных и финансовых целей (государственные услуги, мобильный банкинг, корпоративная почта), а второй для действий, связанных с развлечениями (игры, онлайн-кинотеатр, торренты). Так вы наверняка сможете защитить свои данные, — резюмировал генеральный директор компании «БСС-Безопасность» Виктор Гулевич.

Так вы наверняка сможете защитить свои данные, — резюмировал генеральный директор компании «БСС-Безопасность» Виктор Гулевич.

Что хакеры могут сделать с вашим номером мобильного телефона

Мошенники могут использовать ваш номер телефона, чтобы выдавать себя за вас, воровать и беспокоить вас и других. Вот что делать, если ваша информация скомпрометирована.

Что кто-то может сделать с вашим номером телефона? Недавно я встретил женщину, которую обманули, когда она только что овдовела. Сразу после смерти ее мужа многие люди входили и выходили из ее дома якобы для того, чтобы предложить помощь. Один из этих людей взял себе личную информацию новой вдовы, включая номер ее мобильного телефона. Среди прочего, мошенник использовал ее номер, чтобы получить доступ к ее пособиям по социальному обеспечению, которые он перевел другому получателю.

«В современном мире хакерам очень легко нанести ущерб вашей жизни, используя номер вашего мобильного телефона», — говорит Хари Равичандран, генеральный директор компании Aura, занимающейся кибербезопасностью. Чтобы защитить вашу конфиденциальную информацию, вы всегда должны дважды подумать, прежде чем делиться своим номером телефона, особенно в общественных местах. Вот несколько способов, которыми преступники могут нацелиться на вас, и что делать, если у мошенника есть ваш номер телефона.

Чтобы защитить вашу конфиденциальную информацию, вы всегда должны дважды подумать, прежде чем делиться своим номером телефона, особенно в общественных местах. Вот несколько способов, которыми преступники могут нацелиться на вас, и что делать, если у мошенника есть ваш номер телефона.

Другие способы обезопасить вашу личную информацию включают в себя знание того, как определить, был ли взломан ваш компьютер, применение онлайн-безопасности, изучение доксинга, использование хороших паролей и постоянное использование двухфакторной аутентификации. Вы также должны прочитать о том, как узнать, когда кто-то отслеживает ваш мобильный телефон, и о признаках того, что кто-то украл вашу личность.

Анализ ваших личных данных

Мошенникам проще всего злонамеренно использовать ваш номер телефона, просто введя его на сайте поиска людей, таком как WhoEasy, Whitepages или Fast People Search. По словам технического эксперта Бертона Келсо, эти сайты могут раскрыть личную информацию о вас менее чем за несколько секунд.

Сайты поиска людей покупают вашу личную информацию, а затем продают ее людям, которым нужны ваши данные, например хакерам. Информация, найденная на этих сайтах, включает ваш адрес, сведения о банкротстве, судимость, а также имена и адреса членов семьи. Все это можно использовать для шантажа, преследования, доксинга, взлома социальных сетей или кражи личных данных.

Перенаправьте свой номер

Другая тактика — связаться с вашим провайдером мобильной связи, выдающим себя за вас, — говорит Вероника Миллер, эксперт по кибербезопасности в обзоре VPN. Затем хакер может сделать так, чтобы ваш номер перенаправлялся на его телефон. Оттуда хакер войдет в вашу учетную запись электронной почты. Конечно, у них нет вашего пароля, но он им и не нужен. Они просто нажимают «Забыли пароль» и получают ссылку для сброса, отправленную на их телефон, который теперь использует ваш номер телефона. Как только хакер получит доступ к вашей учетной записи электронной почты, легко получить доступ к любой из ваших учетных записей.

Хотя многие поставщики услуг имеют некоторые функции безопасности для предотвращения переключения телефонов мошенниками, если у человека есть ваш номер телефона, он может найти достаточно информации о вас, чтобы обойти контрольные вопросы.

Подмена вашего номера

Все еще задаетесь вопросом, что кто-то может сделать с вашим номером телефона? Согласно данным, собранным YouMail, в 2019 году было совершено почти 26 миллиардов мошеннических звонков, и мошенники становятся все умнее. Теперь они используют технику, называемую спуфингом, чтобы вас было проще обмануть. Спуфинг — это когда кто-то заставляет ваш номер телефона всплывать в идентификаторе вызывающего абонента, когда на самом деле звоните не вы.

Возможно, вы замечали телефонные звонки с номеров с таким же кодом города или идентичными тем, на которые вы часто звоните. Когда мошенник заставляет вас забрать, у него есть шанс обмануть вас по любой схеме, которую они придумали, используя определенные фразы, чтобы они звучали искренне, или обманув вас, чтобы вы предоставили им информацию о своей кредитной карте. Иногда это делается для того, чтобы заставить вас ответить на несколько вопросов, и когда они запишут ваше «да» или «нет», они могут использовать это в мошенничестве с голосовой активацией.

Иногда это делается для того, чтобы заставить вас ответить на несколько вопросов, и когда они запишут ваше «да» или «нет», они могут использовать это в мошенничестве с голосовой активацией.

Подделать номер телефона несложно. Существуют приложения и веб-сайты, которые позволяют мошенникам просто ввести номер телефона и позвонить. Это очень просто и быстро, что делает его привлекательным для мошенников. (К счастью, есть также приложения для обеспечения конфиденциальности и безопасности.)

Отправить вам SMS-мошенничество

Мошенники также могут использовать ваш номер телефона для отправки вам вредоносных текстовых сообщений. По словам Рэя Уолша, эксперта по цифровой конфиденциальности в ProPrivacy, этот тип мошенничества называется «смишинг».

В этих текстах мошенники отправляют ссылки, которые могут заразить ваш телефон вредоносным ПО или украсть вашу личную информацию, или они могут просто обмануть вас, притворившись вашим банком, налоговой инспекцией или вашим врачом. Выдавая себя за человека, которому вы доверяете, мошенники пытаются выманить у вас личную информацию и номера кредитных карт.

Выдавая себя за человека, которому вы доверяете, мошенники пытаются выманить у вас личную информацию и номера кредитных карт.

Узнайте, почему магазины просят ваш номер телефона на кассе, прежде чем вы дадите его в следующий раз.

Выдать себя за вас или отправить вам шпионское ПО

«Так же, как хакеру легко перенаправить номер сотового телефона от одного оператора к другому, хакерам также легко отправить сообщение потребителю, чтобы получить доступ и выдать себя за человека», — говорит Равичандран. Часто хакеры отправляют вам, казалось бы, безобидное сообщение, в котором умоляют перейти по ссылке на поддельный веб-сайт. Это называется фишинговым мошенничеством. Равичандран говорит: «Веб-сайт может показаться законным, однако он может записывать вашу информацию для отправки хакеру».

Если вы когда-либо посещали неизвестный веб-сайт, нажимали странную ссылку или подключали незнакомый USB-накопитель к своему устройству, Равичандран говорит, что эти действия «подвергают потребителя случайной загрузке вредоносного ПО. Хакеры могут заразить ваш телефон программным обеспечением, использовать ваши данные и даже вымогать у вас деньги».

Хакеры могут заразить ваш телефон программным обеспечением, использовать ваши данные и даже вымогать у вас деньги».

Что делать, если у мошенника есть ваш номер телефона

Йорг Греуэль/Getty Images

Если случится самое худшее и мошенник получит доступ к вашему номеру телефона, у вас еще есть варианты:

Немедленно обратитесь к поставщику услуг и объясните ситуацию.

При необходимости попросите их временно заблокировать вашу линию, чтобы мошенники не могли воспользоваться вашим номером.

Свяжитесь со своими знакомыми и предупредите их, что ваш телефон мог быть взломан.

Чтобы защитить себя от ответственности за любые потенциальные преступления, совершенные с использованием вашего номера, документируйте все предпринятые вами шаги и всех, с кем вы связывались, и следите за датами.

Сообщите о потере или краже телефона (если это произошло).

Немедленно обновите свою контактную информацию во всех соответствующих учетных записях (банк, социальные сети, школа ваших детей), чтобы защитить больше вашей информации от компрометации.

Как защитить себя от хакеров

Теперь, когда вы можете ответить на вопрос «Что кто-то может сделать с вашим номером телефона?», вот еще несколько практических действий, которые необходимо предпринять, если хакер завладеет вашей информацией:

Используйте другой способ связи

«Если вы когда-нибудь получите нежелательное SMS от контакта, которого вы не знаете (или даже с вашего собственного номера), вы должны относиться к нему как к подозрительному электронному письму с просьбой о деньгах», говорит Райан Тухил, технический директор Aura. Никогда не нажимайте на ссылку, если она есть.

Если ваш телефон не получает сигнал «нет сигнала» или говорит «только экстренные вызовы», даже после перезагрузки телефона, используйте другой телефон, чтобы позвонить своему провайдеру и немедленно проверить статус, советует Хэнсон.

Если вы получили подозрительное сообщение, но по-прежнему считаете, что оно может быть от друга или коллеги, Тухил советует «обратиться к ним, чтобы подтвердить это другим способом — будь то звонок на их телефон, отключение их, электронное письмо и т. д.».

Защитите свою конфиденциальность

«Не публикуйте свой номер телефона в общедоступном профиле в социальных сетях», — предостерегает Пейдж Хэнсон, руководитель отдела обучения кибербезопасности в NortonLifeLock. Хэнсон советует всегда быть осторожным при упоминании криптовалюты в социальных сетях. «Криптовалюта — одна из самых востребованных форм валюты в этом виде преступлений». Просмотрите счета по кредитной карте, банковские выписки и телефонные счета. Если что-то не сходится, сразу сообщайте.

А поскольку телефонные хакеры попытаются получить доступ к другим вашим учетным записям, «Не используйте одни и те же имена пользователей и пароли на нескольких веб-сайтах. Делайте свои пароли длинными, сложными и трудными для угадывания», — говорит Хэнсон.

Если вы сомневаетесь, не нажимайте

Взлом телефона также может происходить с помощью фишинговых атак. Хансон предостерегает от перехода по подозрительным ссылкам. «Вредоносное ПО, встроенное в ссылки, может тайно загрузиться на ваше устройство. Если вы сомневаетесь, откройте браузер и введите адрес, который вы хотите посетить». И если вы подозреваете, что текст является вредоносным или фишинговым, немедленно удаляйте тексты. А вот как остановить спам-тексты и остановить роботизированные звонки.

Хотите отдохнуть от онлайн-жизни? Вот как полностью исчезнуть из Интернета.

Дополнительный репортаж Алины Бредфорд.

Источники:

- Хари Равичандран, генеральный директор компании по кибербезопасности Aura

- Райан Тухил, технический директор компании по страхованию от кражи личных данных Aura

- Бертон Келсо, технический эксперт

- Вероника Миллер, эксперт по кибербезопасности, обзор VPN

- Рэй Уолш, эксперт по цифровой конфиденциальности ProPrivacy

- Пейдж Хэнсон, руководитель отдела обучения кибербезопасности в NortonLifeLock

- PR Newswire, «В 2019 году американцы пострадали от более 58 миллиардов звонков роботов»

Как узнать, был ли взломан ваш телефон

от Наташи Стоукс 28 мая 2020 г.

в Конфиденциальность, Телефоны и мобильные устройства, Мобильные приложения, Советы и инструкции :: 717 комментариев

Технические редакторы независимо друг от друга проверяют продукты. Чтобы помочь поддержать нашу миссию, мы можем получать партнерские комиссионные от ссылок, содержащихся на этой странице.

От электронной почты до банковских операций, наши смартфоны являются основным центром нашей онлайн-жизни. Неудивительно, что смартфоны соперничают с компьютерами в качестве обычных целей для онлайн-хакеров. И, несмотря на усилия Google и Apple, мобильные вредоносные программы продолжают попадать в официальные магазины приложений — и эти вредоносные приложения становятся все более коварными. Согласно отчету McAfee об угрозах для мобильных устройств за 2020 год, более половины мобильных вредоносных приложений «прячутся» на устройстве без значка на рабочем столе, захватывая устройство для показа нежелательной рекламы, публикации фиктивных отзывов или кражи информации, которая может быть продана или использована для хранения жертв к выкупу.

И хотя iPhone можно взломать, все больше вредоносных программ атакуют устройства Android. В своем отчете о состоянии вредоносных программ за 2020 год компания MalwareBytes сообщила о росте агрессивного рекламного ПО и предустановленных вредоносных программ на устройствах Android, предназначенных для кражи данных или просто привлечения внимания жертв.

Вредоносное ПО также может включать шпионское ПО, отслеживающее содержимое устройства, программы, использующие пропускную способность интернет-трафика устройства для использования в ботнете для рассылки спама, или фишинговые экраны, которые крадут логины пользователя при входе в скомпрометированное законное приложение.

Часто загружается из неофициальных источников, в том числе по фишинговым ссылкам, рассылаемым по электронной почте или в сообщениях, а также с вредоносных веб-сайтов. (Хотя эксперты по безопасности рекомендуют всегда загружать приложения из официальных магазинов приложений, таких как Apple App Store или Google Play, некоторые страны не могут получить доступ к определенным приложениям из этих источников, например, приложениям для безопасного обмена сообщениями, которые позволяют людям общаться тайно. )

)

Кроме того, есть коммерческие шпионские приложения, которым требуется физический доступ для загрузки на телефон — часто это делают те, кто хорошо знаком жертве, например партнер или родитель, — и которые могут отслеживать все, что происходит на устройстве.

Не уверены, что вас могли взломать? Мы поговорили с Джошем Галиндо, директором по обучению в uBreakiFix, о том, как определить, что смартфон мог быть скомпрометирован. И мы рассмотрим двенадцать способов взлома вашего телефона и шаги, которые вы можете предпринять, чтобы защитить себя.

6 Признаки того, что ваш телефон мог быть взломан

1. Заметное сокращение срока службы аккумулятора

Хотя срок службы аккумулятора телефона со временем неизбежно сокращается, срок службы смартфона, зараженного вредоносным ПО, может значительно сократиться. Это связано с тем, что вредоносное ПО или шпионское приложение может использовать ресурсы телефона для сканирования устройства и передачи информации обратно на преступный сервер.

(Тем не менее, простое повседневное использование может в равной степени сократить срок службы телефона. Проверьте, так ли это, выполнив следующие шаги, чтобы увеличить срок службы батареи Android или iPhone.)

2. Низкая производительность

Часто ли вы находите свой телефон? зависание или сбой некоторых приложений? Это может быть связано с вредоносным ПО, которое перегружает ресурсы телефона или конфликтует с другими приложениями.

Вы также можете столкнуться с тем, что приложения продолжают работать, несмотря на попытки закрыть их, или даже может происходить сбой и/или неоднократный перезапуск самого телефона.

(Как и в случае с сокращением времени автономной работы, замедлению работы телефона могут способствовать многие факторы — по сути, его повседневное использование, поэтому сначала попробуйте выполнить глубокую очистку вашего Android или iPhone.)

3. Высокое использование данных

Еще один признак взломанного телефона — это необычно высокий счет за передачу данных в конце месяца, который может исходить от вредоносных программ или шпионских приложений, работающих в фоновом режиме и отправляющих информацию обратно на свой сервер.

4. Исходящие вызовы или текстовые сообщения, которые вы не отправляли

Если вы видите списки вызовов или текстовых сообщений на номера, которые вы не знаете, будьте осторожны — это могут быть номера с повышенным тарифом, которые вредоносные программы заставляют ваш телефон контакт; доходы от которых попадают в кошелек киберпреступника. В этом случае проверьте свой телефонный счет на наличие неизвестных вам расходов.

5. Таинственные всплывающие окна

Хотя не все всплывающие окна означают, что ваш телефон был взломан, постоянные всплывающие предупреждения могут указывать на то, что ваш телефон заражен рекламным ПО, формой вредоносного ПО, которое заставляет устройства просматривать определенные страницы. которые приносят доход за счет кликов. Даже если всплывающее окно не является результатом взлома телефона, многие из них могут быть фишинговыми ссылками, которые пытаются заставить пользователей вводить конфиденциальную информацию или загружать другие вредоносные программы.

6. Необычная активность в любых учетных записях, связанных с устройством

Если хакер имеет доступ к вашему телефону, он также имеет доступ к его учетным записям — от социальных сетей до электронной почты и различных приложений для жизни или повышения производительности. Это может проявляться в действиях в ваших учетных записях, таких как сброс пароля, отправка электронных писем, пометка непрочитанных электронных писем, которые вы не помните, читали, или регистрация новых учетных записей, письма с подтверждением которых попадают в ваш почтовый ящик.

В этом случае вы можете подвергнуться риску мошенничества с личными данными, когда преступники открывают новые учетные записи или кредитные линии на ваше имя, используя информацию, полученную из взломанных учетных записей. Рекомендуется изменить свои пароли, не обновляя их на телефоне, прежде чем запускать проверку безопасности на самом телефоне.

Что делать, если ваш телефон взломан

Если вы столкнулись с какими-либо из этих симптомов взломанного смартфона, лучше всего в первую очередь загрузить мобильное приложение безопасности.

Для Android нам нравятся Bitdefender или McAfee за их надежные наборы функций и высокие оценки независимых лабораторий по анализу вредоносных программ.

И хотя айфоны могут быть менее подвержены взлому, они не полностью застрахованы. Lookout для iOS помечает приложения, которые действуют злонамеренно, потенциально опасные сети Wi-Fi, а также если iPhone был взломан (что увеличивает риск взлома). Это бесплатно, с $ 2,99 в месяц для защиты личных данных, включая оповещения о раскрытии логинов.

Кто взламывает твой телефон?

К настоящему времени правительственный шпионаж стал настолько распространенным припевом, что мы, возможно, потеряли чувствительность к представлению о том, что АНБ прослушивает наши телефонные звонки или что ФБР может взломать наши компьютеры, когда захочет. Тем не менее, есть и другие технологические средства — и мотивы — для хакеров, преступников и даже людей, которых мы знаем, таких как супруги или работодатели, для взлома наших телефонов и вторжения в нашу частную жизнь. И если вы не являетесь высокопоставленной мишенью — журналистом, политиком, политическим диссидентом, руководителем бизнеса, преступником — это требует особого интереса, гораздо более вероятно, что это будет кто-то из ваших близких, а не правительственная организация, занимающаяся шпионажем.

И если вы не являетесь высокопоставленной мишенью — журналистом, политиком, политическим диссидентом, руководителем бизнеса, преступником — это требует особого интереса, гораздо более вероятно, что это будет кто-то из ваших близких, а не правительственная организация, занимающаяся шпионажем.

12 способов взлома вашего телефона

От целенаправленных взломов и слежки на почве вендетты до авантюристического захвата земли для получения данных ничего не подозревающих — вот двенадцать способов, которыми кто-то может шпионить за вашим мобильным телефоном — и что вы можете с этим поделать .

1. Шпионские приложения

Существует множество приложений для мониторинга телефонов, предназначенных для тайного отслеживания чьего-либо местоположения и отслеживания их сообщений. Многие из них рекламируются подозрительным партнерам или недоверчивым работодателям, но еще больше позиционируется как законный инструмент для родителей, заботящихся о безопасности, чтобы следить за своими детьми. Такие приложения можно использовать для удаленного просмотра текстовых сообщений, электронной почты, истории Интернета и фотографий; регистрировать телефонные звонки и местоположения GPS; некоторые могут даже захватить микрофон телефона, чтобы записывать разговоры, сделанные лично. По сути, почти все, что хакер может захотеть сделать с вашим телефоном, эти приложения позволяют.

Такие приложения можно использовать для удаленного просмотра текстовых сообщений, электронной почты, истории Интернета и фотографий; регистрировать телефонные звонки и местоположения GPS; некоторые могут даже захватить микрофон телефона, чтобы записывать разговоры, сделанные лично. По сути, почти все, что хакер может захотеть сделать с вашим телефоном, эти приложения позволяют.

И это не пустая риторика. Когда мы изучали приложения для слежения за мобильными телефонами еще в 2013 году, мы обнаружили, что они могут делать все, что обещали. Хуже того, их было легко установить любому, и человеку, за которым следили, было все равно, что там отслеживается каждое движение.

«Не так уж много индикаторов скрытого шпионского приложения — вы можете увидеть больше интернет-трафика в своем счете, или время работы от батареи может быть короче, чем обычно, потому что приложение отчитывается перед третьей стороной», — говорит Честер. Вишневски, главный научный сотрудник охранной фирмы Sophos.

Вероятность

Шпионские приложения доступны в Google Play, а также в неофициальных магазинах приложений для iOS и Android, что позволяет любому, у кого есть доступ к вашему телефону (и мотив), загрузить его.

Как защитить себя

- Поскольку для установки шпионских приложений требуется физический доступ к вашему устройству, установка пароля на телефон значительно снижает шансы того, что кто-то вообще сможет получить доступ к вашему телефону. А поскольку шпионские приложения часто устанавливает кто-то из близких вам людей (например, супруг или вторая половинка), выберите код, который никто другой не угадает.

- Просмотрите список приложений, чтобы найти те, которые вам незнакомы.

- Не взламывайте свой iPhone. «Если устройство не взломано, отображаются все приложения, — говорит Вишневски. «Если он взломан, шпионские приложения могут прятаться глубоко в устройстве, и то, сможет ли программное обеспечение безопасности найти его, зависит от сложности шпионского приложения [поскольку программное обеспечение безопасности сканирует известные вредоносные программы]».

- Для iPhone гарантия того, что ваш телефон не взломан, также предотвращает загрузку шпионского приложения на ваш телефон, поскольку такое программное обеспечение, которое вмешивается в функции системного уровня, не попадает в App Store.

- Загрузите мобильное приложение безопасности. Для Android нам нравятся Bitdefender или McAfee, а для iOS мы рекомендуем Lookout для iOS.

2. Фишинговые сообщения

Будь то текст, якобы отправленный отслеживателем контактов с коронавирусом, или друг, увещевающий вас проверить это фото прошлой ночью, тексты SMS, содержащие вводящие в заблуждение ссылки, направленные на кражу конфиденциальной информации как фишинг или «смишинг») продолжают распространяться.

А так как люди часто проверяют свои почтовые приложения в течение дня, фишинговые письма так же выгодны для злоумышленников.

Такие периоды, как налоговый сезон, как правило, привлекают всплеск фишинговых сообщений, основанных на беспокойстве людей по поводу их налоговой декларации, в то время как связанный с коронавирусом период выплаты государственных стимулов в этом году привел к всплеску фишинговых электронных писем, якобы отправленных IRS.

Телефоны Android также могут стать жертвой текстов со ссылками на загрузку вредоносных приложений (такое же мошенничество не распространено для iPhone, которые обычно не взломаны и поэтому не могут загружать приложения откуда угодно, кроме App Store). Однако Android предупредит вас, когда вы попытаетесь загрузить неофициальное приложение и запросите у вас разрешение на его установку — не игнорируйте это предупреждение.

Такие вредоносные приложения могут раскрывать данные телефона пользователя или содержать фишинговый оверлей, предназначенный для кражи данных для входа в целевые приложения, например, банк пользователя или приложение электронной почты.

Вероятность

Вполне вероятно. Хотя люди научились скептически относиться к электронным письмам с просьбой «щелкнуть, чтобы посмотреть это забавное видео!», лаборатория безопасности Касперского отмечает, что они, как правило, менее настороженно относятся к своим телефонам.

Как защитить себя

- Помните, как вы обычно подтверждаете свою личность с помощью различных учетных записей — например, ваш банк никогда не попросит вас ввести полный пароль или PIN-код.

- Посетите раздел фишинга IRS, чтобы ознакомиться с тем, как налоговая служба общается с людьми, и проверьте все сообщения, которые вы получаете

- Старайтесь не нажимать на ссылки с неизвестных вам номеров или в странно расплывчатых сообщениях от друзей, особенно если вы не видите полный URL-адрес.

- Если вы нажмете на ссылку и попытаетесь загрузить неофициальное приложение, ваш Android-телефон должен уведомить вас перед его установкой. Если вы проигнорировали предупреждение или приложение каким-либо иным образом обошло систему безопасности Android, удалите приложение и/или запустите проверку безопасности мобильного устройства.

3. Несанкционированный доступ к iCloud или учетной записи Google

Взломанные учетные записи iCloud и Google открывают доступ к поразительному количеству информации, резервной копии которой хранится на вашем смартфоне — фотографиям, телефонным книгам, текущему местоположению, сообщениям, журналам вызовов и, в случае iCloud, Связка ключей, сохраненные пароли к учетным записям электронной почты, браузерам и другим приложениям. И есть продавцы шпионского ПО, которые специально продвигают свои продукты против этих уязвимостей.

И есть продавцы шпионского ПО, которые специально продвигают свои продукты против этих уязвимостей.

Интернет-преступники могут не придавать большого значения фотографиям обычных людей — в отличие от обнаженных фотографий знаменитостей, которые быстро просочились в сеть, — но они знают, что владельцы фотографий это понимают, говорит Вишневски, что может привести к тому, что учетные записи и их контент будут храниться в цифровом виде. заложников, если жертвы не заплатят выкуп.

Кроме того, взломанная учетная запись Google означает взломанную почту Gmail, основной адрес электронной почты для многих пользователей.

Наличие доступа к основной электронной почте может привести к эффекту домино взлома всех учетных записей, с которыми связана электронная почта — от вашей учетной записи Facebook до учетной записи вашего оператора мобильной связи, что прокладывает путь для серьезной кражи личных данных, которая серьезно скомпрометирует ваш кредит. .

Вероятность

«Это большой риск. Все, что нужно злоумышленнику, — это адрес электронной почты; ни доступа к телефону, ни к номеру телефона», — говорит Вишневски. Если вам случится использовать свое имя в адресе электронной почты, основной адрес электронной почты для регистрации в iCloud/Google и слабый пароль, который включает личную информацию, для хакера не составит труда получить такую информацию из социальные сети или поисковые системы.

Все, что нужно злоумышленнику, — это адрес электронной почты; ни доступа к телефону, ни к номеру телефона», — говорит Вишневски. Если вам случится использовать свое имя в адресе электронной почты, основной адрес электронной почты для регистрации в iCloud/Google и слабый пароль, который включает личную информацию, для хакера не составит труда получить такую информацию из социальные сети или поисковые системы.

Как защитить себя

- Создайте надежный пароль для этих ключевых учетных записей (и, как всегда, для своей электронной почты).

- Включите уведомления о входе, чтобы вы знали о входе в систему с новых компьютеров или местоположений.

- Включите двухфакторную аутентификацию, чтобы даже если кто-то узнает ваш пароль, он не смог получить доступ к вашей учетной записи без доступа к вашему телефону.

- Чтобы никто не сбросил ваш пароль, лгите при настройке контрольных вопросов для пароля. Вы будете поражены тем, как много контрольных вопросов основано на информации, которая легко доступна в Интернете или широко известна вашей семье и друзьям.

4. Взлом Bluetooth

Любое беспроводное соединение может быть уязвимо для кибер-отслеживания — и ранее в этом году исследователи безопасности обнаружили уязвимость в устройствах Android 9 и более ранних версиях, которая позволяет хакерам тайно подключаться через Bluetooth, а затем очищать данные на устройство. (На устройствах Android 10 атака привела бы к сбою Bluetooth, что сделало бы соединение невозможным.)

Хотя вскоре после этого уязвимость была устранена в обновлениях безопасности, злоумышленники могут взломать ваше соединение Bluetooth с помощью других уязвимостей или путем обмана. вас в сопряжении с их устройством, дав ему другое имя (например, «AirPods» или другое универсальное имя). И после подключения ваша личная информация окажется под угрозой.

Вероятность

«Довольно низкая, если только это не целенаправленная атака, — говорит Дмитрий Галов, исследователь в «Лаборатории Касперского». — Даже в этом случае для того, чтобы это стало возможным, должно сойтись множество факторов».

Как защитить себя

- Включайте Bluetooth только тогда, когда вы им действительно пользуетесь

- Не связывайте устройство публично, чтобы не стать жертвой вредоносных запросов на сопряжение.

- Всегда загружайте обновления безопасности для исправления уязвимостей, как только они будут обнаружены

5. Замена SIM-карты

Еще одна причина быть строгим в отношении того, что вы размещаете в Интернете: киберпреступники могут звонить операторам сотовой связи, чтобы выдать себя за законных клиентов, учетные записи которых заблокированы. Предоставляя украденную личную информацию, они могут перенести номер телефона на свое устройство и использовать его, чтобы в конечном итоге завладеть онлайн-аккаунтами человека. Например, в споре о краже ручек Instagram хакеры использовали известные имена для входа в систему, чтобы запросить смену пароля и перехватить тексты многофакторной аутентификации, отправленные на украденный номер телефона. Цель? Удерживать жертв с целью получения выкупа или, в случае с дорогими именами, продавать их на подпольных рынках. У некоторых людей также были украдены и опустошены криптовалютные счета.

Цель? Удерживать жертв с целью получения выкупа или, в случае с дорогими именами, продавать их на подпольных рынках. У некоторых людей также были украдены и опустошены криптовалютные счета.

Кроме того, исследователи обнаружили , что представители всех пяти основных операторов аутентифицируют пользователей, предоставляя неверную информацию (например, платежный адрес или почтовый индекс), вместо этого запрашивая последние три цифры двух последних набранных номеров. Исследователи смогли предоставить эти данные, сначала отправив текст, инструктирующий пользователей позвонить по определенному номеру, который воспроизвел голосовую почту, в которой им было предложено позвонить на второй номер.

Вероятность

«В настоящее время обмен SIM-картами особенно популярен в Африке и Латинской Америке, — говорит Галов. «Но мы знаем о современных случаях из разных стран мира».

Как защитить себя

- Не используйте угадываемые цифры для PIN-кода оператора, например, день рождения или дни рождения семьи, которые можно найти в социальных сетях.

- Выберите приложение для проверки подлинности, такое как Authy или Google Authenticator, вместо SMS для двухфакторной аутентификации. «Эта мера защитит вас в большинстве случаев», — говорит Галов.

- Используйте надежные пароли и многофакторную аутентификацию для всех своих сетевых учетных записей, чтобы свести к минимуму риск взлома, который может раскрыть личную информацию, используемую для захвата вашей SIM-карты.

6. Взломанная камера телефона

Поскольку видеосвязь становится все более распространенной для работы и семейного общения, подчеркивается важность защиты компьютерных веб-камер от хакеров, но эта фронтальная камера телефона также может быть в опасности. Например, ранее исправленный сбой во встроенном приложении камеры Android позволил бы злоумышленникам записывать видео, красть фотографии и данные геолокации изображений, в то время как вредоносные приложения, имеющие доступ к вашему приложению камеры (см. ниже), могут также позволить киберпреступникам захватывать твоя камера.

Вероятность

Менее распространены, чем взломы компьютерных веб-камер.

Как защитить себя

- Всегда загружайте обновления безопасности для всех приложений и вашего устройства.

7. Приложения, запрашивающие слишком много разрешений

Хотя многие приложения запрашивают слишком много разрешений с целью сбора данных, некоторые из них могут быть более вредоносными, особенно если они загружены из неофициальных магазинов, запрашивая навязчивый доступ к чему-либо из данных о вашем местоположении. на фотопленку.

Согласно исследованию «Лаборатории Касперского», многие вредоносные приложения в 2020 году используют доступ к службе специальных возможностей — режиму, предназначенному для облегчения использования смартфонов людьми с ограниченными возможностями. «С разрешением на это вредоносное приложение имеет почти безграничные возможности для взаимодействия с системным интерфейсом и приложениями», — говорит Галов. Некоторые шпионские приложения, например, используют это разрешение.

Некоторые шпионские приложения, например, используют это разрешение.

Бесплатные приложения VPN также, вероятно, являются виновниками чрезмерного запроса разрешений. В 2019 году, исследователи обнаружили, что две трети из 150 самых загружаемых бесплатных приложений VPN для Android запрашивали конфиденциальные данные, такие как местоположение пользователей.

Вероятность

Чрезмерные запросы разрешений случаются часто, говорит Галов.

Как защитить себя

- Ознакомьтесь с разрешениями приложений и избегайте загрузки приложений, которые запрашивают больше доступа, чем им необходимо для работы.

- Даже если кажется, что разрешения приложения соответствуют его функциям, проверьте отзывы в Интернете.

- Для Android загрузите антивирусное приложение, например Bitdefender или McAfee, которое будет сканировать приложения перед загрузкой, а также отмечать подозрительную активность в уже имеющихся у вас приложениях.

8. Отслеживание через открытые сети Wi-Fi

В следующий раз, когда вы столкнетесь с общедоступной сетью Wi-Fi без пароля, лучше не выходить в интернет. Злоумышленники в незащищенной сети Wi-Fi могут просматривать весь ее незашифрованный трафик. А гнусные общедоступные точки доступа могут перенаправить вас на похожие банковские или почтовые сайты, предназначенные для перехвата вашего имени пользователя и пароля. И это не обязательно хитрый менеджер заведения, которое вы часто посещаете. Например, кто-то физически через дорогу от кафе может настроить сеть Wi-Fi без входа в систему, названную в честь кафе, в надежде получить полезные данные для входа в систему для продажи или кражи личных данных.

Вероятность

Любой технически подкованный человек потенциально может загрузить необходимое программное обеспечение для перехвата и анализа трафика Wi-Fi.

Как защитить себя

- Используйте только общедоступные сети Wi-Fi, защищенные паролем и с включенным WPA2/3 (вы увидите это на экране входа в систему с запросом пароля), где трафик зашифрован по умолчанию во время передачи.

- Загрузите приложение VPN для шифрования трафика вашего смартфона. NordVPN (Android/iOS от $3,49/месяц) — это отличный универсальный вариант, обеспечивающий защиту нескольких устройств, например планшета и ноутбука.

- Если вам необходимо подключиться к общедоступной сети и у вас нет приложения VPN, не вводите данные для входа на банковские сайты или электронную почту. Если вы не можете избежать этого, убедитесь, что URL-адрес в адресной строке вашего браузера правильный. И никогда не вводите личную информацию, если у вас нет безопасного соединения с другим сайтом (ищите «https» в URL-адресе и зеленый значок замка в адресной строке).

- Включение двухфакторной аутентификации для онлайн-аккаунтов также поможет защитить вашу конфиденциальность в общедоступной сети Wi-Fi.

9. Приложения со слабым шифрованием

Даже невредоносные приложения могут сделать ваше мобильное устройство уязвимым. По данным InfoSec Institute, приложения, использующие слабые алгоритмы шифрования, могут передавать ваши данные тому, кто их ищет. Или те, у кого неправильно реализованы надежные алгоритмы, могут создать другие лазейки для хакеров, чтобы получить доступ ко всем личным данным на вашем телефоне.

Или те, у кого неправильно реализованы надежные алгоритмы, могут создать другие лазейки для хакеров, чтобы получить доступ ко всем личным данным на вашем телефоне.

Вероятность

«Потенциальный риск, но менее вероятная угроза, чем другие, такие как незащищенный Wi-Fi или фишинг», — говорит Галов.

Как защитить себя

- Перед загрузкой проверяйте отзывы о приложениях в Интернете — не только в магазинах приложений (которые часто являются объектами спам-отзывов), но и в поиске Google на предмет подозрительного поведения, о котором могли сообщить другие пользователи.

- По возможности загружайте приложения только от надежных разработчиков, например тех, которые появляются в Google с положительными отзывами и результатами отзывов, или на сайтах отзывов пользователей, таких как Trustpilot. По словам Касперского, «ответственность за соблюдение стандартов шифрования лежит на разработчиках и организациях до развертывания приложений».

10. Уязвимость глобальной телефонной сети SS7

Протокол связи для мобильных сетей по всему миру, Signaling System No 7 (SS7), имеет уязвимость, которая позволяет хакерам следить за текстовыми сообщениями, телефонными звонками и местоположением, вооружившись только чьим-либо мобильным телефоном. номер телефона.

О проблемах безопасности известно уже много лет, и хакеры использовали эту брешь для перехвата кодов двухфакторной аутентификации (2FA), отправляемых банками по SMS, а киберпреступники в Германии опустошали банковские счета жертв. Аналогичной атаке подвергся и британский Metro Bank.

Этот метод также может быть использован для взлома других онлайн-аккаунтов, от электронной почты до социальных сетей, что может привести к финансовому и личному хаосу.

По словам исследователя безопасности Карстена Нола, правоохранительные органы и спецслужбы используют эксплойт для перехвата данных мобильных телефонов и, следовательно, не обязательно имеют большие стимулы для того, чтобы его исправили.

Вероятность

Вероятность растет, поскольку минимальные ресурсы, необходимые для использования этой уязвимости, сделали ее доступной для киберпреступников с гораздо меньшим профилем, которые стремятся украсть коды 2FA для онлайн-аккаунтов, а не прослушивать телефоны политических лидеры, генеральный директор или другие люди, чьи сообщения могут иметь большую ценность на подпольных рынках.

Как защитить себя

- Выберите электронную почту или (еще безопаснее) приложение для аутентификации в качестве метода двухфакторной аутентификации вместо SMS.

- Используйте службу сквозных зашифрованных сообщений, которая работает через Интернет (таким образом, в обход протокола SS7), — говорит Вишневски. WhatsApp (бесплатно, iOS/Android), Signal (бесплатно, iOS/Android) и Wickr Me (бесплатно, iOS/Android) шифруют сообщения и звонки, предотвращая перехват или вмешательство в ваши сообщения.

- Имейте в виду, что если вы входите в потенциально целевую группу, ваши телефонные разговоры могут отслеживаться и действовать соответствующим образом.

11. Вредоносные зарядные станции

Хотя путешествия и туризм могут не появиться в ближайшем будущем, в прошлом году окружная прокуратура округа Лос-Анджелес выпустила предупреждение системы безопасности о риске захвата общедоступных зарядных станций USB в таких местах, как аэропорты. и отели.

Вредоносные зарядные станции, в том числе компьютеры, загруженные вредоносными программами, используют тот факт, что стандартные USB-кабели передают данные, а также заряжают аккумулятор. Старые телефоны Android могут даже автоматически монтировать жесткий диск при подключении к любому компьютеру, раскрывая его данные недобросовестному владельцу.

Исследователи безопасности также показали, что можно взломать функцию вывода видео, чтобы при подключении к вредоносному зарядному устройству хакер мог отслеживать каждое нажатие клавиши, включая пароли и конфиденциальные данные.

Вероятность

Низкая. Нет широко известных случаев захвата точек зарядки, в то время как новые телефоны Android запрашивают разрешение на загрузку своего жесткого диска при подключении к новому компьютеру; iPhone запрашивает PIN-код. Однако могут быть обнаружены новые уязвимости.

Однако могут быть обнаружены новые уязвимости.