Войти чужой компьютер впервые — Dudom

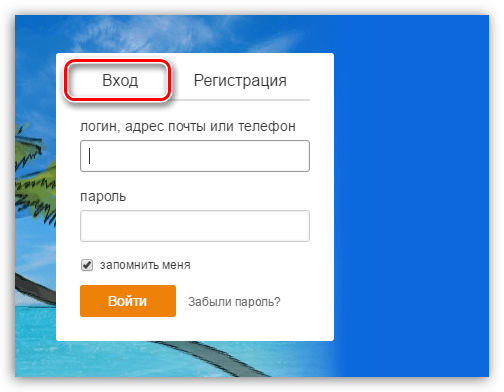

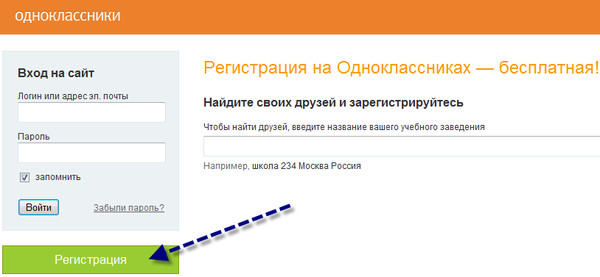

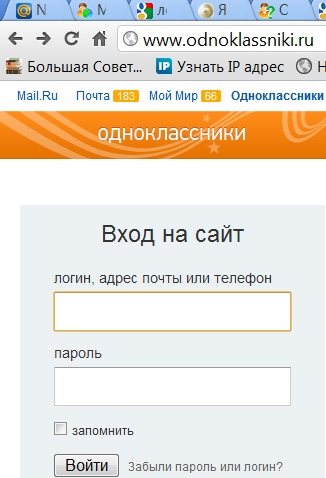

Иногда, находясь у кого-нибудь в гостях или другом месте, где есть компьютер, нужно осуществить вход на сайт Одноклассники с чужого компьютера, однако чаще всего сайт открывается под чужим логином.

Это происходит из-за способности каждого браузера «запоминать» однажды введенные данные, чтобы потом не прописывать их заново. Конечно, у пользователя сразу возникает вопрос: «Как открыть мою страницу с чужого компьютера?». Ответ прост: надо всего лишь воспользоваться одним из способов, описанных ниже, выполнив ряд простых действий.

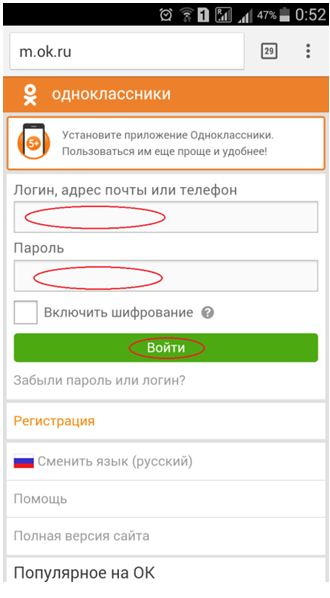

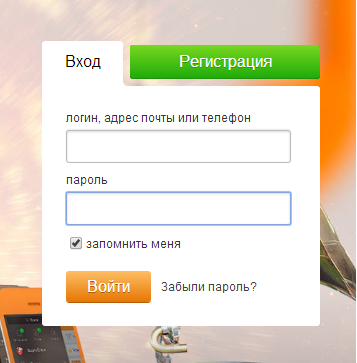

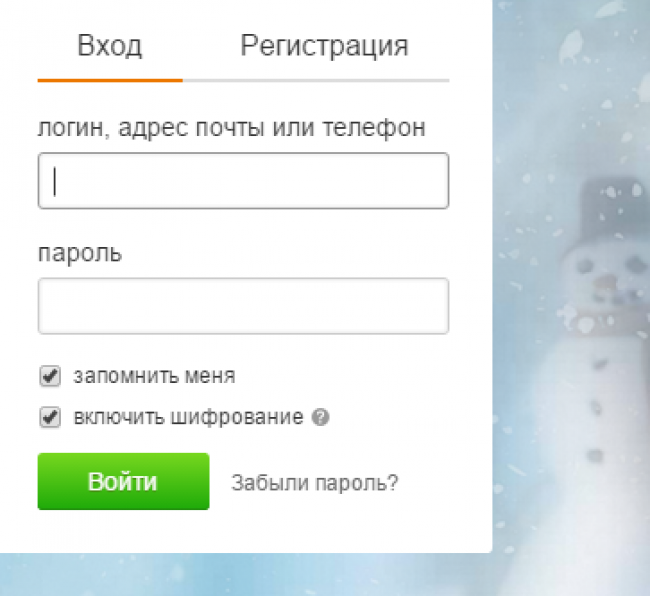

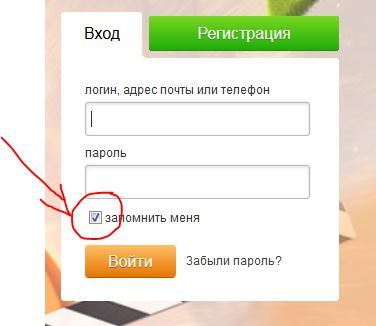

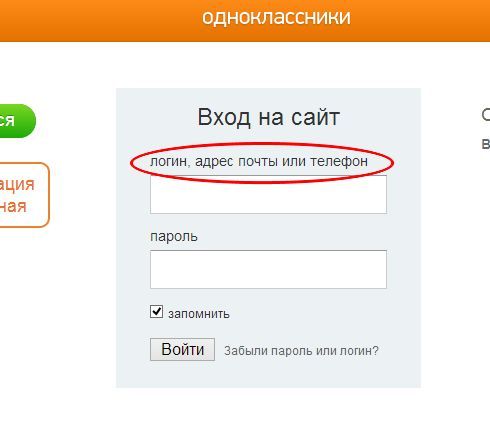

Важно! Вне зависимости от выбранного метода рекомендуется не ставить галочку в поле ввода пароля и логина, чтобы чужой компьютер не запомнил личные данные пользователя.

Способ 1 – Вход через другой браузер

Чтобы не выходить из чужого аккаунта, но при этом посетить собственный, всегда можно воспользоваться другим браузером. Наиболее удобными являются:

Способ 2 – Вход через другого пользователя в том же браузере

Функция смены пользовательского профиля удобна, когда одним устройством пользуется несколько человек. Также она поможет зайти на свою страницу социальной сети из другого места.

Также она поможет зайти на свою страницу социальной сети из другого места.

Создать собственный профиль в Mozilla Firefox можно по такому алгоритму:

- активировать вкладку «Ярлык»;

- найти строку «Объект»;

- после уже написанного текста самостоятельно ввести «-p -no-remote» с сохранением пробелов;

- нажать «Применить»;

- щелкнуть по «Ок»;

- активировать Mozilla Firefox, откроется окно «Менеджер профилей»;

- выбрать «Создать»;

- установить настройки нового профиля во всплывающих окнах;

- нажать «Готово»;

- выбрать созданный профиль;

- нажать «Запуск Firefox».

Важно! Google Chrome предполагает активацию этой функции с помощью горячих клавиш Ctrl+Shift+M.

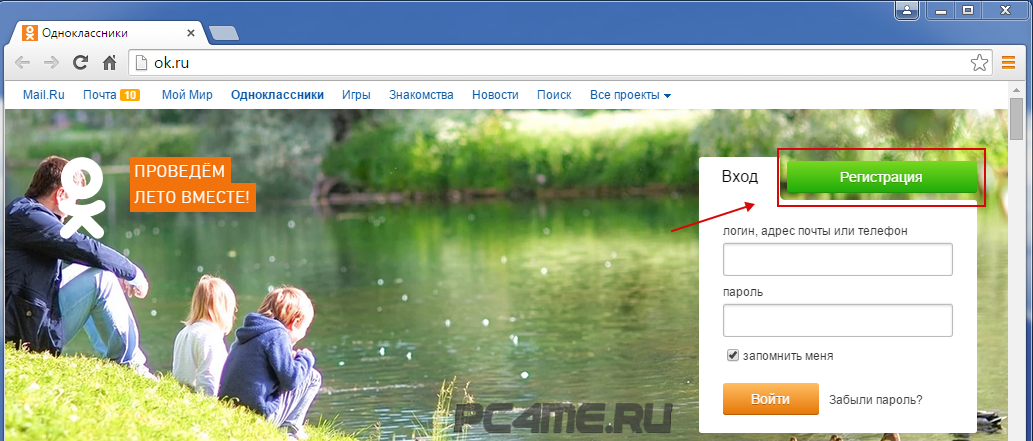

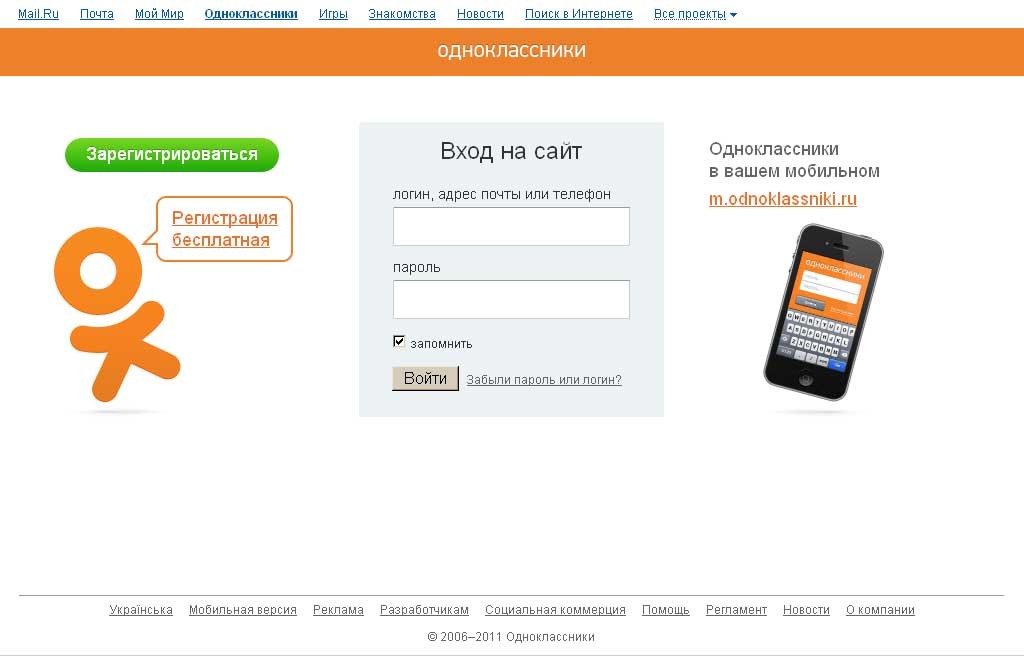

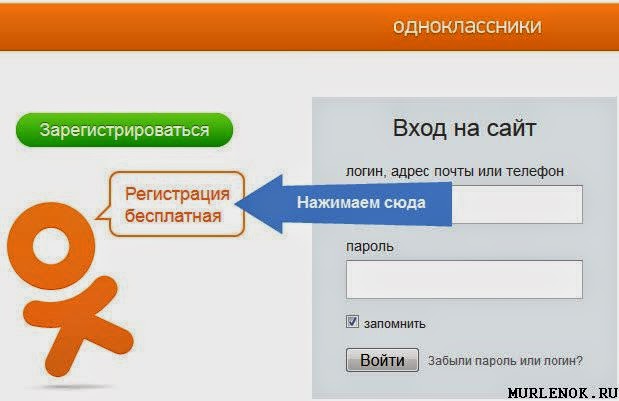

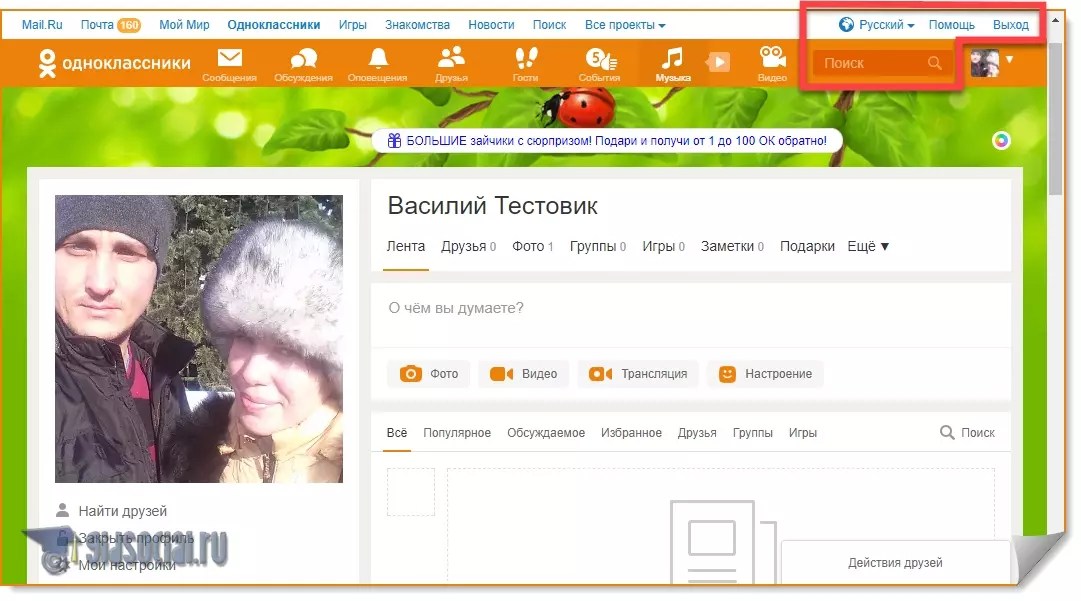

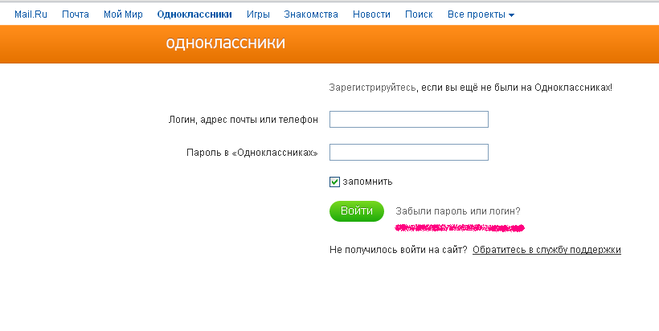

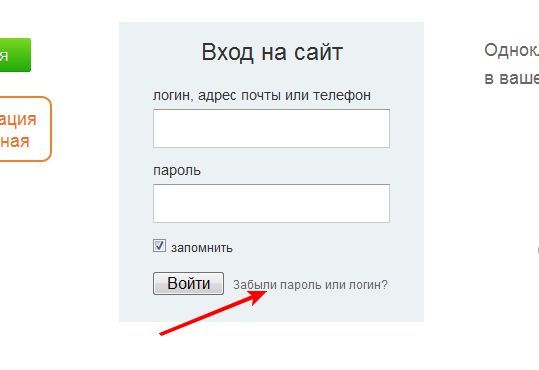

Способ 3 – Выйти из аккаунта и войти в свой

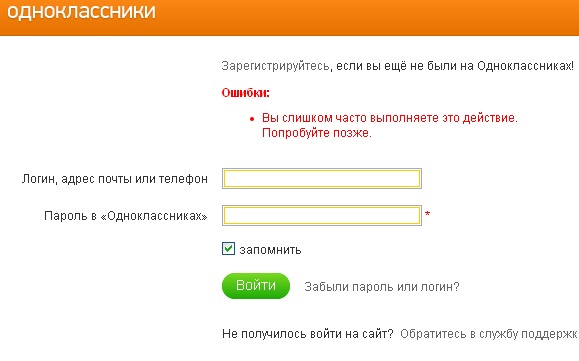

Проще всего воспроизвести вход на сайт с чужого компьютера – выйти из аккаунта друга, а затем зайти через логин и пароль в свой. Для этого потребуется всего лишь выбрать команду «Выйти». Оказавшись на главной странице «Одноклассников», пользователь должен нажать «Войти» и действовать по стандартной схеме.

Для этого потребуется всего лишь выбрать команду «Выйти». Оказавшись на главной странице «Одноклассников», пользователь должен нажать «Войти» и действовать по стандартной схеме.

Сегодня достаточно много говорится о взломе чужих компьютеров. Однако, как считают многие эксперты в этой области, правильнее было бы сказать не «как взломать чужой «комп», а «как получить к нему несанкционированный доступ». Ни о каких деструктивных действиях в данном случае и речи быть не может. Попробуем рассмотреть простейшие методы, при помощи которых можно решить проблему, как залезть в чужой «комп».

Вымышленные предубеждения

К сожалению, сегодня у многих пользователей начинает проявляться все больший страх перед тем, что их компьютерные терминалы могут взломать или «хакнуть». Откровенно говоря, это полный бред. Кому вы нужны? Понятно еще, когда на компьютерах или серверах хранится конфиденциальная информация. Тогда, да. Многие не прочь поживиться ею.

Домашние компьютерные системы взламывают в основном любители-хулиганы, которым просто нечего делать. Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Разбираясь с тем, как залезть в чужой «комп», можно сказать (как ни странно это звучит), сделать это может даже ребенок при наличии соответствующих утилит и умении ими пользоваться. Рассмотрим самые примитивные способы.

На чем основывается взлом «компа»

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из открытых портов жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Использование Shared Resource Scanner

Итак, вы задались вопросом о том, как зайти на чужой «комп». Для начала можно применить один из самых простых способов, заключающийся в использовании утилиты Shared Resource Scanner 6.2.

Прежде чем приступать к работе, в командной строке (меню «Выполнить»), к примеру, в Windows XP необходимо ввести команду winipcfg, чтобы узнать собственный IP-адрес. Появится окно с вашим адресом. Его нужно запомнить.

Открываем программу и в верхнем поле вводим собственный IP с изменением последних двух цифр на «1». В нижнем поле прописываем тот же IP, только последние две цифры меняем на 255. Строка TimeOut (время истечения ожидания) должна содержать значение «80». Остается нажать кнопку старта сканирования.

По окончании процесса в окне приложения начнут появляться компьютеры, выделенные разным шрифтом. Тонкий шрифт – защищенный терминал, жирный – слабо защищенный, жирный красный – без защиты вообще. Остается выделить компьютер отмеченный красным жирным шрифтом и нажать кнопку «Открыть». О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

Использование онлайн сниффера и XSpider

Несколько более сложным, но более эффективным методом является использование онлайн-сниффера. Для этого нужно зарегистрироваться на определенном сайте (по этическим соображениям не указывается, на каком именно), после чего, к примеру, загружаем какую-то картинку. После этого выдается ссылка на сниффер с содержанием перенаправления (редиректа) на загруженное изображение (тут обязательно нужно поставить галочку напротив строки «Записывать IP в лог»).

Теперь либо с сайта, либо с анонимного электронного почтового ящика отправляете жертве письмо с содержанием типа «На Ваш e-mail отправлено то-то и то-то. Нажмите сюда, чтобы просмотреть».

Теперь жертве остается только перейти по ссылке, и у вас в руках окажется требуемый IP.

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default. prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из портов открыт, пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678». Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 – порт Radmin, 3389 – Remote Desktop (Удаленный Рабочий стол), 23 – Telnet.

Программа Lamescan

Теперь несколько слов еще об одном способе, позволяющем узнать, как залезть в чужой «комп». Сначала используется программа VNC-scanner GUI 1.2 на предмет наличия IP-адресов с открытым портом 4899 или 3389.

Теперь в приложении Lamescan вводим нужные адреса и подбираем пароль. Можно придумать самому, можно скачать список наиболее часто используемых паролей из Интернета. Как только находится совпадение, можно радоваться.

Как только находится совпадение, можно радоваться.

Этические соображения

В заключение хочется отметить, что данная статья не является побуждением к действию. Это, скорее, общеобразовательный материал, ни в коем случае не несущий вреда пользователям. А тем, кто собирается этим заняться, стоит задуматься о правомерности таких действий и соображениях этики.

Выключенный ноутбук с Windows 10 можно скомпрометировать меньше чем за три минуты. Нажав всего несколько клавиш, хакер может удалить все антивирусные программы, создать бэкдор, сделать снимки с веб-камеры, перехватить пароли и другие чувствительные пользовательские данные.

Вопрос, который вертится сейчас у вас голове — зачем хакеру проделывать все это именно на моем ноутбуке? Ответ прост — ценен любой компьютер или аккаунт на любом сервисе, даже Pinterest вашей мамы. Многие думают, что им нечего терять или нечего скрывать, но не стоит недооценивать способности и мотивы хакеров.

Взломав ваш компьютер с Windows 10 злоумышленник может превратить его в веб-сервер для фишинга, вредоносного ПО и спама или может просто держать на нем и распространять какой-нибудь незаконный контент. Он также может получить ваши контакты, спамить других с адреса вашей электронной почты, покупать цифровые товары, скомпрометировать вашу репутацию, получить учетные данные для всех ваших аккаунтов, использовать ваш компьютер для размещения ботов и многое другое.

Он также может получить ваши контакты, спамить других с адреса вашей электронной почты, покупать цифровые товары, скомпрометировать вашу репутацию, получить учетные данные для всех ваших аккаунтов, использовать ваш компьютер для размещения ботов и многое другое.

Даже если на устройстве нет конфиденциальных данных, то хакеры все равно могут совершать с помощью вашего взломанного компьютера какие-нибудь незаконные действия. Любая такая активность, совершаемая со взломанного устройства, может быть связана с жертвой, что в свою очередь может привести к большим штрафам, судебным искам или даже тюремному заключению.

Также нужно учитывать, что скомпрометированный компьютер не является настоящей целью хакера. Если владелец работает в крупной компании с большими активами, то именно компания может быть настоящей целью злоумышленника. Скомпрометированный компьютер, подключенный к сети компании, будет работать как устройство, с которого осуществляется проникновение, и который позволяет хакеру выполнять какие-то незаконные действия или же с помощью этого компьютера хакер может получить доступ к другим устройствам сети.

Общий обзор атаки

В этой статье мы рассмотрим, как хакеры, имея физический доступ к целевому компьютеру, могут легко создать бэкдор. Этот пример хорошо подходит как для «белой шляпы» или пентестера, так и для обычных пользователей, желающих предотвратить подобные атаки.

Без ведома большинства пользователей Windows 10 злоумышленники могут даже при выключенном компьютере и без знания логинов-паролей просматривать хранящиеся на них файлы и папки.

Для выполнения этой атаки потребуется две флешки. USB #1 будет использоваться для создания Live USB, с помощью которой будет загружаться целевой компьютер. USB #2 будет хранить полезную нагрузку, которая будет выполняться на этом целевом компьютере. После создания Live USB на первой флешке невозможно будет хранить файлы (т.е. полезную нагрузку), поэтому нам потребуется вторая флешка.

Такая атака может совершаться коллегами, соседями, горничными отеля, соседями по комнате, друзьями, супругами или кем угодно, у кого есть две USB-флешки и три минуты физического доступа к целевому компьютеру. У злоумышленника также будет возможность сделать бэкдор на целевом компьютере с помощью фреймворка Metasploit, что упрощает поддержание долгосрочного и удаленного подключения к целевому устройству, даже если оно физически переместилось в другую Wi-Fi сеть или уехало в другую точку планеты.

У злоумышленника также будет возможность сделать бэкдор на целевом компьютере с помощью фреймворка Metasploit, что упрощает поддержание долгосрочного и удаленного подключения к целевому устройству, даже если оно физически переместилось в другую Wi-Fi сеть или уехало в другую точку планеты.

Шаг 1. Создание Live USB

Live USB — это физический накопитель или внешний жесткий диск, содержащий полноценную операционную систему, с помощью которой можно загрузить компьютер без использования его внутренней операционной системы. Большинство современных ноутбуков и настольных компьютеров поддерживают загрузку с Live USB-накопителей без каких-либо проверок безопасности.

Самые популярные программы для создания Live USB-устройств — это Rufus и LinuxLive USB Creator. Мы рекомендуем Etcher, кросс-платформенную утилиту с открытым исходным кодом, предназначенную для максимально простого создания загрузочных USB-флешек и дисков.

Для создания загрузочной флешки мы рекомендуем использовать какой-нибудь легковеный ISO-образ ISO, так как это позволит Etcher’у быстро сделать загрузочную флешку. Для этих целей подойдет абсолютно любой Linux дистрибутив, который разрешает пользователям попробовать операционную систему без ее установки.

Для этих целей подойдет абсолютно любой Linux дистрибутив, который разрешает пользователям попробовать операционную систему без ее установки.

Когда Etcher закончит работу, извлеките флешку из компьютера. Теперь ее можно использовать для просмотра и изменения конфиденциальных файлов на выключенных компьютерах с Windows 10.

Шаг 2. Настройка VPS

Для размещения «слушателя» Metasploit требуется виртуальный частный сервер (VPS). Это тот сервер, к которому будет подключено скомпрометированное устройство.

О том, как арендовать VPS мы уже неоднократно рассказывали, поэтому сейчас мы не будем вдаваться в подробности. Если для вас это незнакомая тема, то ознакомьтесь с нашим общим руководством по выбору подходящего VPS-провайдера. Для запуска Metasploit подойдет любой VPS на базе Debian с не менее 1024 МБ RAM и 1 ядром процессора.

Шаг 3. Установка Metasploit на VPS

Разработчики Metasploit создали простой установочный скрипт, который автоматизирует весь процесс установки. Для начала скачайте этот скрипт и сохраните в файле — это можно сделать с помощью такой команды:

Для начала скачайте этот скрипт и сохраните в файле — это можно сделать с помощью такой команды:

Затем убедитесь, что у этого файла есть соответствующие права на исполнение на вашем VPS. Сделать это можно с помощью команды chmod.

Наконец, для установки Metasploit запустите созданный файл msfinstall из под root.

Установка Metasploit должна выполниться менее чем за две минуты. У нас скрипт установки из под Debian 9 выполнился без ошибок. Информацию об установке Metasploit в других дистрибутивах смотрите в официальных инструкциях, разработчиков Metasploit.

Шаг 4. Установка Screen на VPS

«Screen» — это программа, которая разрешает пользователям управлять несколькими сеансами терминала в одной и той же консоли. У нее есть возможность «отсоединять» или закрывать окно терминала, не теряя при этом никаких данных, выполняемых в терминале.

Например, Metasploit должен продолжать работу после того, как сеанс SSH на VPS будет завершен. Если Metasploit запущен, а терминал SSH будет закрыт, то и Metasploit перестанет работать. Но если вы используете Screen, то Metasploit будет работать в фоновом режиме. Ниже приводим гифку, где в сессии Screen работает редактор nano.

Но если вы используете Screen, то Metasploit будет работать в фоновом режиме. Ниже приводим гифку, где в сессии Screen работает редактор nano.

Чтобы установить Screen, используйте следующую команду apt-get:

Чтобы просмотреть текущие сеансы Screen, используйте команду, приведенную ниже. Если в фоновом режиме нет сеансов Screen, то команда сообщит нам «No Sockets found».

Чтобы начать новый сеанс Screen, просто введите screen в консоли и нажмите Enter.

Экран отобразит информацию об авторских правах и лицензии. Еще раз нажмите Enter. Как только вы окажетесь внутри сеанса Screen, то все, что будет происходить внутри терминала, будет сохранено, даже если вы закроете терминал и выключите компьютер.

Аргумент -r можно использовать для повторного подключения к сессии Screen.

Вышеприведенных команд будет достаточно для начала работы со Screen и управления его сессиями. Для более подробного изучения Screen посмотрите статью Тибаут Руссо в DEV .

Шаг 5.

Настройка Metasploit

Настройка MetasploitMetasploit предлагает средства автоматизации через «скрипты ресурсов». Это может быть очень удобно для хакеров, которые регулярно используют Metasploit и не хотят каждый раз вводить одни и те же команды для настройки Metasploit.

Чтобы создать скрипт ресурса, используйте команду nano для создания файла на VPS с помощью вот этой команды:

Это создаст файл automate.rc в домашней папке. Приведенный ниже код нужно скопировать и вставить в терминал с открытым nano

Теперь давайте посмотрим, что же делает этот скрипт.

- payload — тип полезной нагрузки, который будет использован. В данном случае — это «windows/meterpreter/reverse_http». Это создаст HTTP-соединение между целевой и атакующей машинами. Хакеры иногда будут использовать HTTP-соединение через стандартный TCP-протокол для уклонения от DPI (глубокая проверка пакетов). TCP-пакеты, идущие на необычные порты (например, на порт 4444, 55555 и т.д.), могут быть легко обнаружены тем, кто отслеживает передачу трафика на и со взломанного устройства.

- LHOST — это IP-адрес сервера хакера, на котором запущен Metasploit. Заглушка «Your.VPS.IP.Here» в файле ресурсов должна быть заменена на IP-адрес VPS хакера.

- LPORT указывает порт назначения. По умолчанию данные по HTTP передаются на 80-й порт. Для пассивного уклонения от DPI использовался порт 80.

- Этот exploit будет автоматически запускаться при запуске файла automate.rc с помощью msfconsole.

Когда вы скопируете приведенный выше кусок кода в nano, сохраните и закройте nano, нажав Ctrl + X, затем Y, а затем нажмите Enter.

Теперь Msfconsole можно запустить с помощью команды:

Шаг 6. Создание полезной нагрузки с помощью Msfvenom

Msfvenom — это комбинация Msfpayload и Msfencode, в результате чего оба этих инструмента превратились в единую структуру. Msfvenom — это экземпляр Metasploit для консоли, который используется для генерации и вывода всех различных типов шелкода, доступных в Metasploit. В большинстве случаев чистый шелкод необходимо определенным образом закодировать для надлежащей работы.

Во время этого теста используется простая, не слишком сложная полезная нагрузка Msfvenom. В реальной жизни хакеры будут использовать более совершенные полезные нагрузки, которые смогут эффективно обходить работу антивирусного программного обеспечения. Если антивирусное программное обеспечение удаляется во время атаки, то базовой полезной нагрузки Msfvenom будет достаточно.

Для создания полезной нагрузки Msfvenom для этой статьи был использован Kali Linux. Для создания полезной нагрузки с помощью Msfvenom введите в терминале следующую команду:

Здесь много чего указано, поэтому давайте разберем, из чего состоит эта команда.

- encoder. Он кодирует полезную нагрузку так, чтобы она могла обойти системы обнаружения вторжений ( >Шаг 7. Создание USB-флешки с полезной нагрузкой

После генерации полезной нагрузки Msfvenom ее нужно будет сохранить на вторую USB-флешку. Просто вставьте вторую флешку в компьютер, на котором была сгенерирована полезная нагрузка в EXE-формате, а затем перетащите ее мышкой на вставленную флешку.

Будьте готовы эксплуатировать систему

В этой статье мы сделали Live-USB, установили и настроили Metasploit на удаленном сервере, создали простую полезную нагрузку Msfvenom. Со всем этим хозяйством теперь можно получить доступ к целевому компьютеру, пока он находится в выключенном состоянии, затем удалить Windows Defender (и другое программное обеспечение для безопасности) и внедрить полезную нагрузку на устройство. Эта полезная нагрузка будет выполняться каждый раз, когда устройство перезагружается, создавая новое соединение между взломанным компьютером и атакующим сервером.

Отказ от ответственности: Эта статья написана только для образовательных целей. Автор или издатель не публиковали эту статью для вредоносных целей. Если читатели хотели бы воспользоваться информацией для личной выгоды, то автор и издатель не несут ответственность за любой причиненный вред или ущерб.

Почему не заходит в Одноклассники.

Что делать, частые проблемы и решения

Что делать, частые проблемы и решенияЕсли вы столкнулись с проблемой, что не можете попасть в эту социальную сеть — не отчаивайтесь. Несколько следующих шагов помогут восстановить доступ.

Твитнуть

Что делать, если не можете зайти в Одноклассники? Здесь имеет место несколько вариантов ответа. Все зависит от того, с чем связана невозможность посещать соцсеть.

Главной проблемой чаще всего может быть то, что в ваш компьютер забрался вирус, и вам надо поправить соответствующие настройки, вызывающие проблему входа на сайт. Однако для начала стоит проверить свое интернет-соединение, и узнать — не грузятся только Одноклассники или все сайты, на которые вы заходите.

Проблемы с подключением и с DNS

Если компьютер не дает зайти на сайт, проверьте настройки интернет-подключения. Во-первых, исключите возможность того, что нет выхода в сеть. Если же подключение установлено и трафик достаточен для загрузки интернет-страниц, но зайти на страничку не получается, что делать может подсказать ваш интернет-провайдер. Попробуйте установить DNS по умолчанию и проверьте в техподдержке, являются ли установленные DNS теми, что использует провайдер. Дело в том, что компьютер не выходит в определенные места в связи с вирусом, внедренным в DNS, и иногда его восстановление служит решением проблемы, как восстановить вход на некий сайт.

Попробуйте установить DNS по умолчанию и проверьте в техподдержке, являются ли установленные DNS теми, что использует провайдер. Дело в том, что компьютер не выходит в определенные места в связи с вирусом, внедренным в DNS, и иногда его восстановление служит решением проблемы, как восстановить вход на некий сайт.

Кстати, проблема с выходом в определенные места в Интернете может иметь и простое решение. Например, наберите вместо odnoklassniki.ru в браузере www.odnoklassniki.ru или введите его IP-адрес (текущий IP можно узнать в Интернете). Возможно, фишинг-программа установила ловушку только на определенный способ ввода названия сайта и на него нельзя войти, только процитировав полностью.

Файл hosts

Если невозможно войти на какую-либо страничку в Интернете, особенно в социальную сеть, скорее всего такой запрет содержится в файле hosts на вашем компьютере. Чтобы найти его, и проверить, связаны ли проблемы с входом в «Одноклассники» с ним, перейдите в следующую папку C:\Windows\System32\drivers\etc и выберите данный файл:

Необходимый файл

Откройте его через Блокнот:

Программа Блокнот

Именно в нем и могут содержаться ответы на вопрос, почему не могу зайти в «Одноклассники» и в «Контакт», или почему не удается войти в некоторые другие места:

Содержимое файла хостс

Вверху приведена стандартная страница, не содержащая запретов доступов к сайтам.

Удалите все ненужные упоминания в этом файле. В идеале он должен выглядеть как на приведенной картинке.

Как вариант, если у вас не получается войти в аккаунт социальной сети или на любой сайт, — можно перезаписать всю папку «etc», скопировав ее содержимое со здорового компьютера. Так что это также вариант, что делать, если не могу в «Контакт» и в другие сети попасть с компьютера.

Впрочем, если вы не решаетесь вносить изменения в системные файлы и не знаете, что делать, если не получается зайти на сайт, попробуйте восстановить систему по состоянию на тот момент, когда проблема со входом вас точно не тревожила.

Нужный пункт меню

далее нажмите «Восстановление компьютера без удаления файлов»:

Делаем восстановление системы

Есть большая доля вероятности, что после данной операции вас больше не будет мучить вопрос о том, что мне делать, если я не могу зайти на свою страницу в Одноклассниках.

Проверяем антивирусом

Еще один возможный вариант что делать, если вы не можете зайти на сайт — проверить компьютер на наличие вирусов. Сделайте полную проверку, разрешив удаление зараженных файлов. Если же у вас не установлен антивирус, воспользуйтесь бесплатной версией Касперского, AVAST, AVG, Avira или Panda, а также антивирусом Майкрософт для лицензионных версий — он тоже бесплатный.

Меняем браузер

Проблема со входом может решаться также и попыткой войти на сайт через различные браузеры. Если не заходит через Internet Explorer, попробуйте Chrome, Firefox или Opera, и так далее. Если и в этом случае ваш браузер не заходит, попробуйте переустановить его.

Если и в этом случае ваш браузер не заходит, попробуйте переустановить его.

Переустановка ОС

Если вы проделали все перечисленное выше и до сих пор думаете, что делать, т.к. не заходит ВК и Одноклассники — у вас есть еще один вариант: переустановка операционной системы. Вы можете делать это из «вшитой» версии в вашем ПК, с диска, из Интернета — в зависимости о того, как изначально была установлена операционная система на ваш компьютер. Однако это кардинальный метод, стоит его оставить на самый конец.

Блокировка на рабочем месте

Кстати, не ломайте голову, над тем, что делать, если не можете зайти на сайт «Контакта» или в Одноклассники с рабочего компьютера. Скорее всего, нельзя зайти в соцсеть, потому что доступ в нее перекрыт системным администратором, и обмануть его вам вряд ли удастся: никто не заходит на страницу соцсети во время работы — это задача сисадмина, за которую он получает деньги. Хотя попытаться все же можно, воспользовавшись анонимайзером или просто договорившись с вашим админом напрямую.

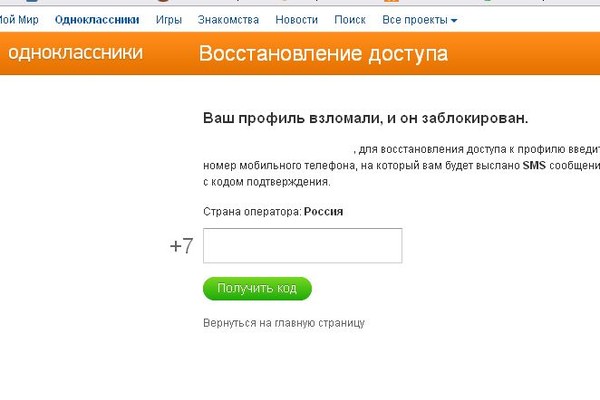

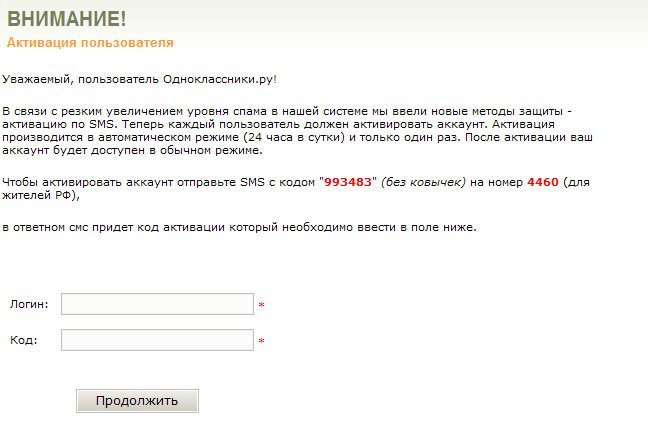

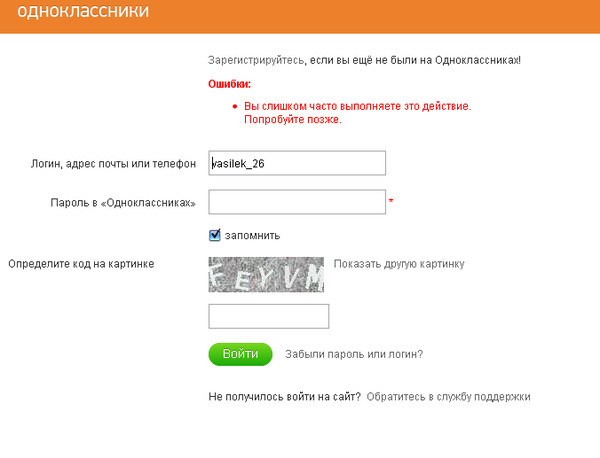

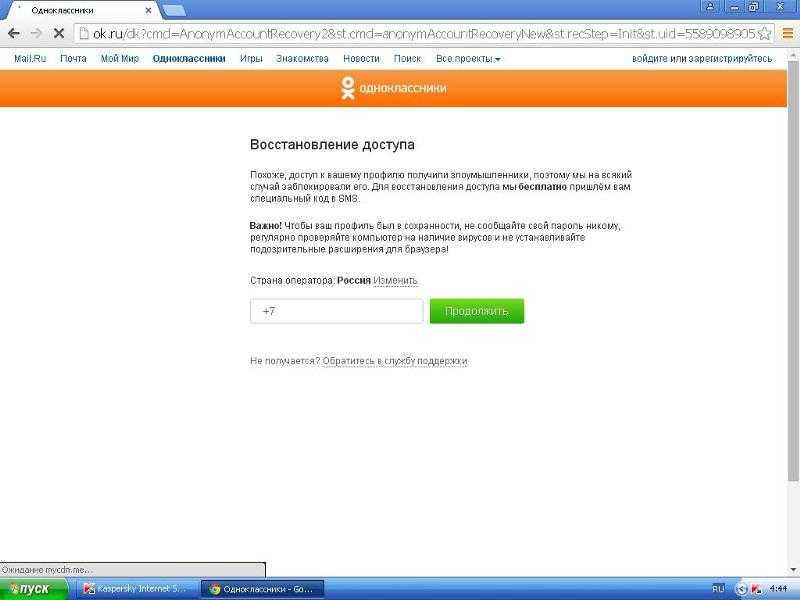

Аккаунт заблокирован администраторами сайта

Также обратите внимание: почему пользователь не заходит в Одноклассники, используя свой логин и пароль, может быть вызвано и другими причинами.

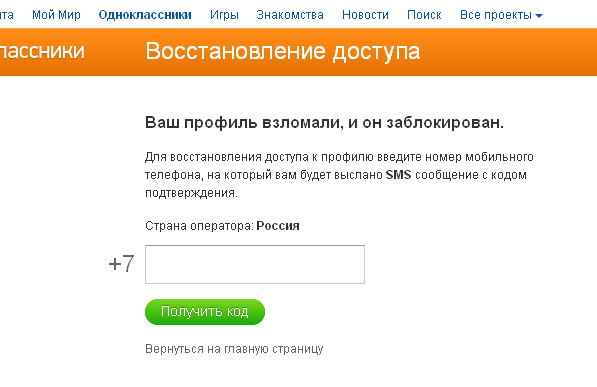

Например, ваша страница может быть заблокирована для предотвращения взлома:

Заблокировали аккаунт

Чтобы продолжить пользоваться сервисом, необходимо нажать на кнопку «Разблокировать», следовать инструкциям и таким образом решить проблему.

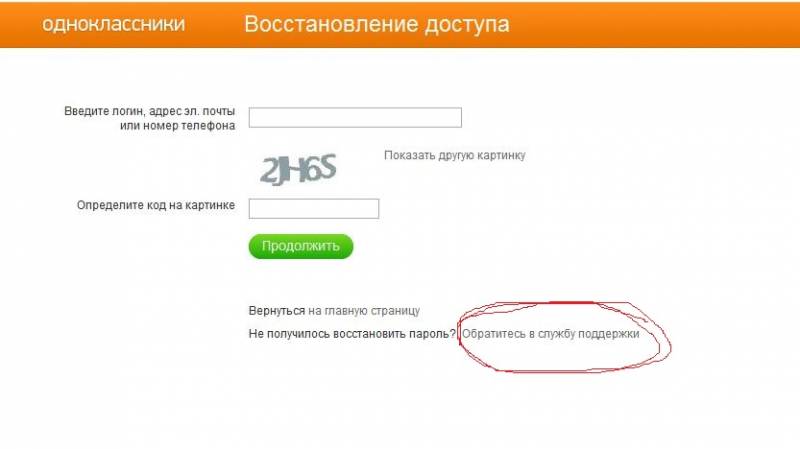

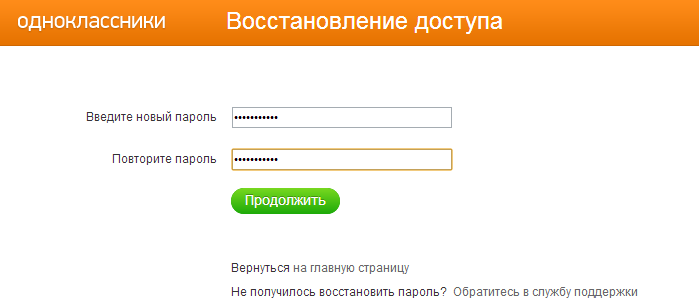

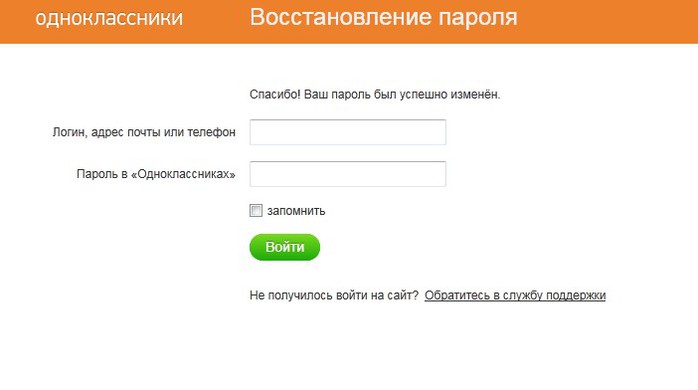

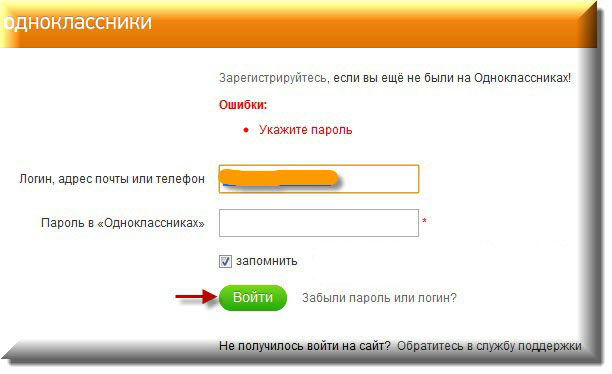

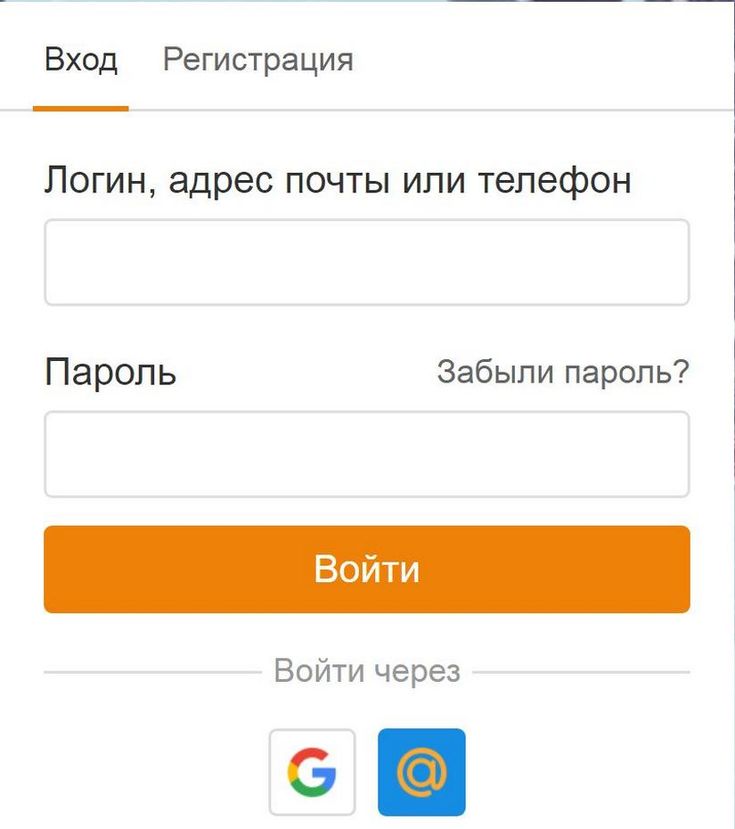

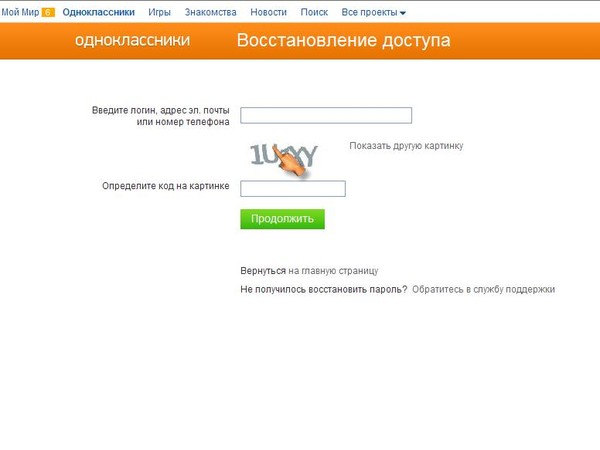

Утерян пароль

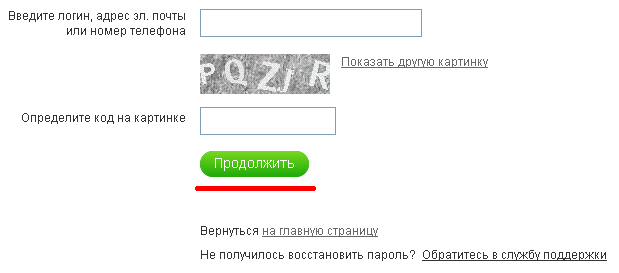

Не зайти в социальную сеть бывает, когда вы забыли ваш пароль:

Неправильно введены авторизационные данные

Чтобы восстановить доступ к вашей странице, кликните «Восстановить пароль», следуйте инструкциям и продолжайте общение в сети. Кстати, не бойтесь, если забыли секретный вопрос, он в Одноклассниках не требуется.

Страница «потеряна»

Если при входе красуется надпись на вашей странице «undefined» — следует обратиться к администрации сайта, возможно ваша страница пропала из их базы данных.

Если вы удалили свой профиль

Почему я не могу зайти в Одноклассники? А не удаляли ли вы свой аккаунт? Нельзя войти в социальную сеть и в том случае, если вы удалили его. И даже если хотите восстановить страничку, это невозможно: удаленные профили не восстанавливаются.

Проблемы на сервере соцсети

Иногда причина, почему не входит в Одноклассники, может быть связана и с техническими работами на сервере. В этом случае вам надо немного подождать и обратиться на сайт несколько позже.

Полезные советы

Автор: Евгений Винокуров

Твитнуть

КОММЕНТАРИИ

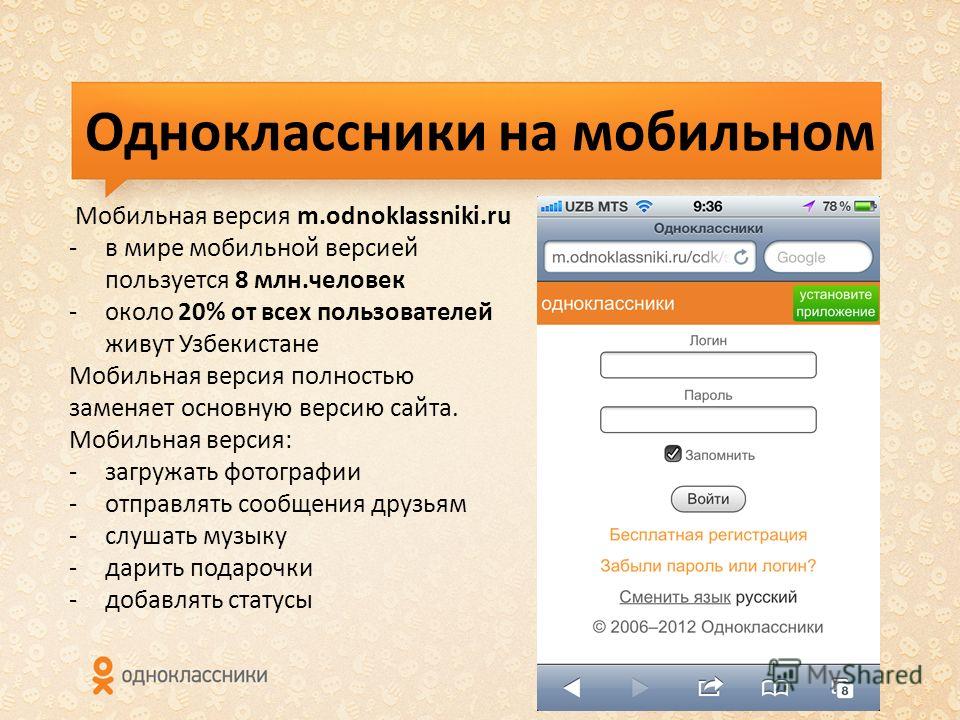

Одноклассники — вход «Моя страница»

Интернет Eugeniy19 января 2016

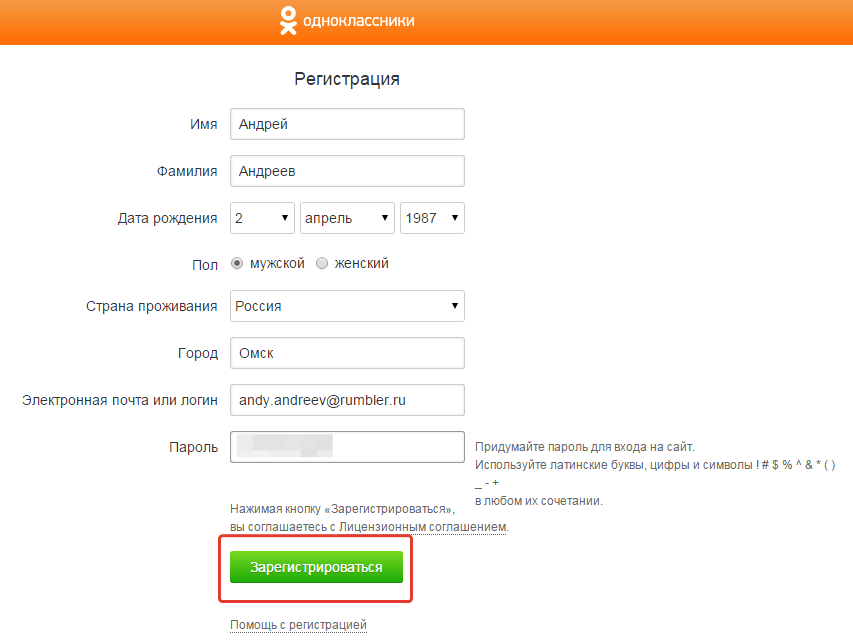

«Моя страница» Ок.ру Одноклассники является личным профилем зарегистрированного пользователя, на которой размещены все разделы и функции для использования возможностей социальной сети. При создании собственного аккаунта указывается только часть информации о себе. В дальнейшем, при первом переходе, будут предложены подсказки и инструкции по заполнению личного профиля Ок.ру.

При создании собственного аккаунта указывается только часть информации о себе. В дальнейшем, при первом переходе, будут предложены подсказки и инструкции по заполнению личного профиля Ок.ру.

Указывать информацию нужно ограниченно, т.к. кроме друзей и знакомых, данными могут пользоваться злоумышленники. Чаще всего, целью таких людей является обогащение или развлечение, с помощью различных технических и психологических схем.

Следующие советы помогут избежать противоправных действий:

- установить длинный и надёжный пароль, записав его в сохранном месте;

- открывать доступ к личной информации конкретным группам друзей и знакомых;

- если выполнять вход в Ок.ру с чужого компьютера, снять галку возле «Запомнить», чтобы никто другой не смог войти на сайт под указанным профилем.

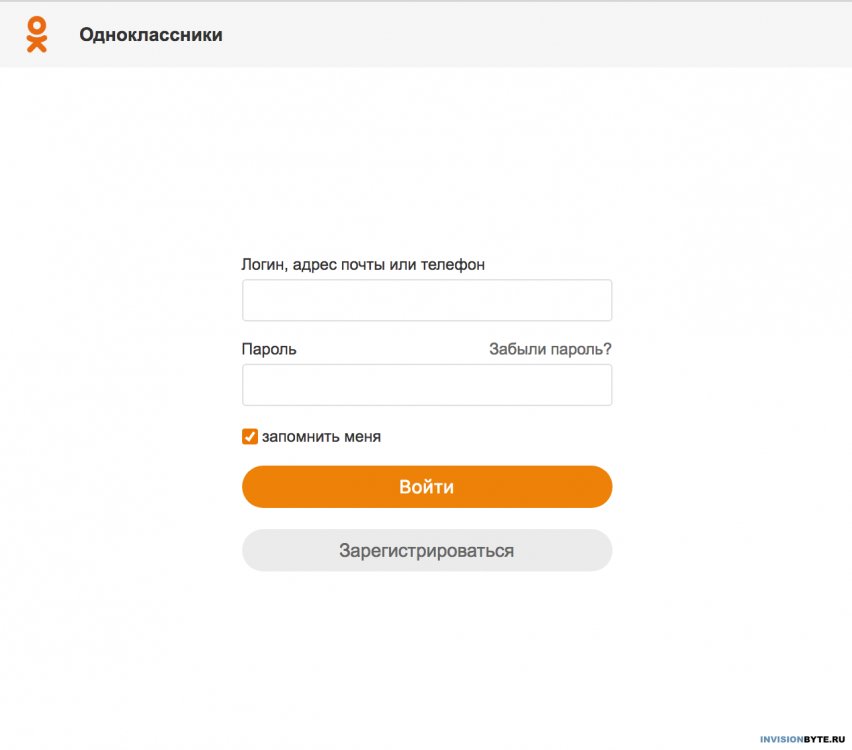

В данной статье имеются ссылки для прямого входа на ресурс, ссылки на другие полезные статьи с решением вероятных проблем, связанных с Ок.ру. Вход в соцсеть без регистрации не даёт возможности пользоваться всеми доступными функциями. Если есть учетная запись с паролем, то достаточно будет ввести свои данные в окошке главной страницы.

Если есть учетная запись с паролем, то достаточно будет ввести свои данные в окошке главной страницы.

Если же вход в социальную сеть Ок.ру заблокирован на территории Украины или администратором на работе или учёбе, то ниже в статье имеются решения сложившейся ситуации с помощью проверенных анонимайзеров.

Содержание:

- 1 Ок.ру вход на «Мою страницу» социальной сети

- 1.1 Как войти в Ок.ру, когда доступ ограничен или просто не открывается?

- 1.2 Вход без пароля

- 1.3 Вход без логина и пароля

- 2 Моя страница Ок.ру — оформление и настройки

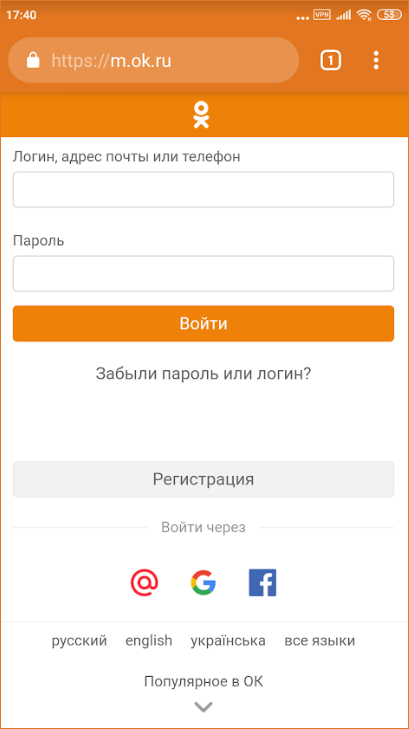

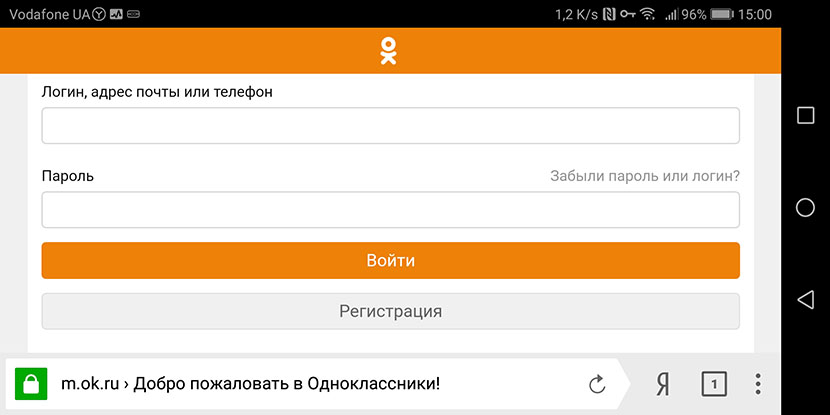

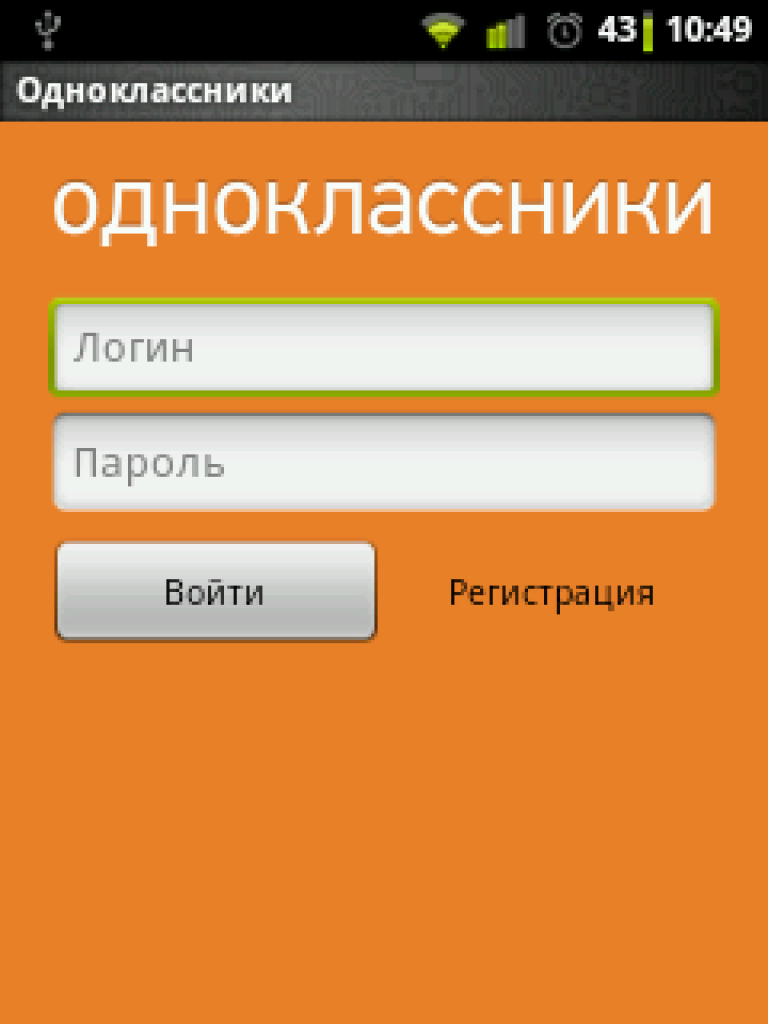

Ок.ру вход на «Мою страницу» социальной сети

Вход в Одноклассники возможен по ссылке:

Войти на «Мою страницу» социальной сети Ок.ру (Одноклассники)

[adsense1]

Для успешной авторизации необходимо в поле «Логин» указать номер телефона или адрес электронной почты, использованные при регистрации, а также пароль.

Как войти в Ок.ру, когда доступ ограничен или просто не открывается?

Если доступ ограничен компьютерным администратором на работе или учёбе; вследствие ограничений на территории Украины, можно воспользоваться анонимайзерами, которые заходят на ресурс с другого ip-адреса, обходя установленное ограничение. Подробнее — в статье Вход в «Одноклассники», если доступ закрыт.

Если не получается зайти по неизвестной причине, можно ознакомиться в статье Не открываются Одноклассники.

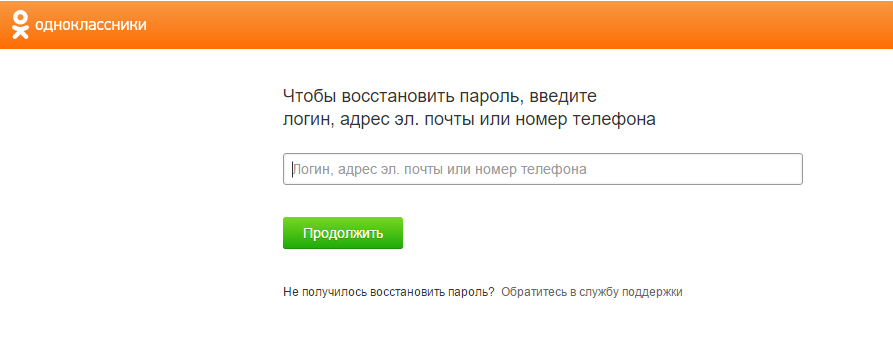

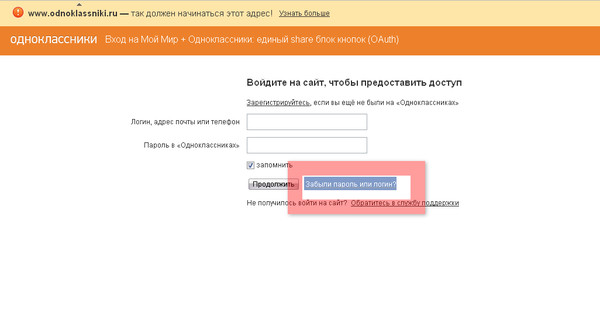

Вход без пароля

Если пароль забыт, следует воспользоваться ссылкой «Забыли пароль» (рядом с кнопкой «Войти»).

Вход без логина и пароля

Если забыт пароль и нет доступа к номеру телефона или электронной почте, использованные при регистрации, то для восстановления необходимо вспомнить подробности последних посещений и указанных личных данных.

Обращение в службу поддержки происходит так:

- найти внизу главной страницы «Помощь»;

- на открывшейся странице в самом низу будет ссылка «Как обратиться в службу поддержки»;

- откроется страница и в центре будет ссылка на обращение в службу поддержки социальной сети «Нажав сюда»;

- написав краткое сообщение, нужно ждать ответа от администрации сети.

На решение проблемы понадобится некоторое время. Если вспомнить некоторые подробности, связанные с аккаунтом, то доступ к личной странице Ок.ру востановят .

На решение проблемы понадобится некоторое время. Если вспомнить некоторые подробности, связанные с аккаунтом, то доступ к личной странице Ок.ру востановят .

Моя страница Ок.ру — оформление и настройки

После успешной авторизации можно войти на «Мою страницу» сайта Одноклассники. Верхнее меню состоит из таких вкладок:

- Основное. Здесь содержатся все данные личного профиля. Новости друзей можно просмотреть в ленте активности.

- Сообщения. Тут можно вести личную переписку с другими пользователями социальной сети. Здесь же хранятся все входящие и исходящие сообщения.

- Обсуждения. Просмотр комментариев друзей по к сообщениям, публикациям и выложенным медиафайлам.

- Оповещения. Высвечиваются важные события, обычно это касается игр и добавления в список друзей.

- Гости. Здесь можно увидеть всех посетителей, которые интересовались страничкой в течение последнего месяца.

Более старая информация удаляется автоматически.

Более старая информация удаляется автоматически. - Оценки. Раздел в котором можно посмотреть, кто и какую оценку поставил.

- Музыка. Бесплатно прослушивать онлайн любые музыкальные композиции. Скачать их нельзя, некоторые можно купить, стоимость обычно в пределах 20-25 ОК.

- Друзья. Это полный список пользователей сети, которые в друзьях.

- Фото. Здесь личные фотографии и альбомы, которые можно пополнять, редактировать, удалять и т.д.

- Группы. В данный раздел входят сообщества сети, на которые есть подписка или собственные.

- Игры. Большой выбор онлайн-игр.

- Мероприятия. Сервис для создания важных событий, о которых можнооповестить всех своих друзей в Ок.ру.

- Статусы. Все статусы, когда-либо написанные, хранятся здесь.

- Видео. Большое хранилище всевозможных видеороликов, загруженных пользователями Ок.

ру.

ру. - Подарки. Список полученных и подаренных подарков.

- Форум. Здесь можно написать сообщение, которое будут видеть все посетители форума.

- Магазины. Новый раздел с перечнем онлайн-магазинов. Оплата за товар или услугу может быть выполнена с мобильного телефона, с терминала или списана с банковской карты.

- Настройки. Раздел в котором можно отредактировать личные данные, установить доступность конкретной личной информации на «Моей странице» Одноклассников, тем или иным группам пользователей.

- Помощь. Раздел, в котором можно найти ответы на вопросы, связанные с социальной сетью Одноклассники.

- Русская клавиатура. Верный помощник пользователей сети, проживающих за рубежом. Набор осуществляется транслитом с автоматической заменой набранных символов русским текстом.

Related Posts

Аутентификация— Безопасный способ входа на веб-сайт на чужом компьютере

Спросил

Изменено 3 года, 5 месяцев назад

Просмотрено 22k раз

Предположим, я нахожусь в ситуации, когда я вынужден войти в свою учетную запись, используя чужой компьютер . Есть ли какой-либо безопасный способ сделать это, чтобы я был уверен, что мои данные для входа (например, пароль) не будут записаны каким-либо образом (например, регистрация нажатий клавиш)? Или, если это невозможно, то как хотя бы снизить риски?

Есть ли какой-либо безопасный способ сделать это, чтобы я был уверен, что мои данные для входа (например, пароль) не будут записаны каким-либо образом (например, регистрация нажатий клавиш)? Или, если это невозможно, то как хотя бы снизить риски?

Хотя и связано, но обратите внимание, что это немного отличается от этого вопроса, поскольку я , а не , использую для входа свой собственный компьютер.

- аутентификация

11

Интересный вопрос!

Эмпирическое правило заключается в том, что если кто-то еще контролирует устройство (и он достаточно решителен), он всегда сможет отслеживать и изменять все ваши действия на устройстве.

Мы можем (в некоторой степени) обойти это! Двухфакторную аутентификацию можно использовать, чтобы гарантировать, что даже если кто-то знает ваш пароль, он не сможет войти в вашу учетную запись, не имея доступа к отдельному устройству (принадлежащему вам и контролируемому вами).

Имейте в виду, что после входа в систему компьютер в конечном итоге получает контроль над вашим взаимодействием с веб-сайтом, и в результате он может тривиально видеть все, что вы делаете на сайте, и даже изменять ваши запросы к сайту (в том числе не регистрировать вас). должным образом, когда вы закончите, и, возможно, изменив свои данные для входа, чтобы заблокировать вас из вашей собственной учетной записи).

Все зависит от того, насколько вы обеспокоены тем, что вас могут атаковать. Если вы просто входите в Facebook на компьютере друга, вы, вероятно, можете быть уверены, что когда вы нажмете «Выйти», он действительно выйдет из системы. Однако, если вы входите в что-то действительно важное, вы можете захотеть придерживаться устройств, которыми вы управляете.

Кроме того, учтите следующее, через пользователя TemporalWolf

Некоторые веб-сайты позволяют генерировать одноразовые одноразовые пароли, что обходит любой вид регистрации паролей .

.. как вы упомянули, это не мешает им обманывать с теперь аутентифицированным сеансом.

11

В моей практике, когда мне нужна дополнительная безопасность, я обычно меняю пароль на своем телефоне (или другом доверенном устройстве), затем вхожу в систему на ненадежном компьютере и после того, как все сделано, меняю пароль обратно (если это возможно).

Это основано на том факте, что смена пароля приводит к выходу из системы везде, на большинстве веб-сайтов. Это довольно практично.

Кроме того, некоторые веб-сайты предлагают «управление сеансом», где вы можете принудительно отключить или завершить сеанс, если хотите.

Помимо того, что я сказал выше, у меня также есть портативный SSD на 128 ГБ, отформатированный в GPT и имеющий 3 раздела: системный раздел EFI, Ubuntu и Windows To Go.

Хотя при создании этого портативного твердотельного накопителя я не беспокоился о безопасности программного обеспечения, он, несомненно, является хорошим гаджетом для этой цели. Теоретически и практически запуск операционных систем на таких самодельных устройствах хранения обеспечивает полностью доверенную программную среду и может на 100 % устранить любой программный поток на чужой машине.

Теоретически и практически запуск операционных систем на таких самодельных устройствах хранения обеспечивает полностью доверенную программную среду и может на 100 % устранить любой программный поток на чужой машине.

Как уже ответили другие, такие гаджеты обычно не эффективны против аппаратного вторжения, например, кейлоггера (если только некоторые глупые не требуют драйверов для работы, тогда вы можете LOL). Для этих вещей вам лучше проверить их, посмотрев на аппаратные порты. Если внутри ящика есть что-то вредоносное, то вам не повезло.

Но опять же, это межличностный вопрос. Если вы входите в систему на компьютере вашего доверенного друга, а друг не является техническим специалистом, вам, вероятно, не потребуется больше действий, чем запуск браузера в режиме инкогнито или в режиме InPrivate (Internet Explorer).

9

Если вы регулярно сталкиваетесь с такой ситуацией, попробуйте следующее:

Создайте USB-накопитель Tails live.

Tails — это операционная система Linux, предназначенная для работы с USB-накопителя, которую можно загрузить на большинстве компьютеров. Использование Tails означает, что вам не нужно беспокоиться о каком-либо программном обеспечении, которое могло быть установлено на враждебном компьютере. Потому что вы полностью игнорируете его из загрузки.

Tails — это операционная система Linux, предназначенная для работы с USB-накопителя, которую можно загрузить на большинстве компьютеров. Использование Tails означает, что вам не нужно беспокоиться о каком-либо программном обеспечении, которое могло быть установлено на враждебном компьютере. Потому что вы полностью игнорируете его из загрузки.Используйте экранную клавиатуру. Вы должны прикрывать это рукой, когда печатаете, чтобы никто не заметил. Это защищает от аппаратных кейлоггеров. Обратите внимание, что вам не нужно беспокоиться о программном обеспечении для записи экрана, , потому что вы используете Tails , что означает, что вы имеете полный контроль над всем программным обеспечением, работающим в системе.

Изменить:

Как упоминалось в комментариях @Xen2050, вы также можете добиться этого с другими операционными системами, которые могут быть более удобными для пользователя. Например, вот инструкции по созданию живого USB-накопителя Ubuntu Linux на Windows, Mac или Ubuntu. А вот инструкции по доступу к экранной клавиатуре в Ubuntu.

А вот инструкции по доступу к экранной клавиатуре в Ubuntu.

Потенциальные недостатки этого метода:

Этот метод уязвим для следующего:

- Аппаратная запись экрана. Между компьютером и экраном можно вставить устройство, которое будет записывать все, что отправляется на экран. Например, этот. Чтобы защититься от этого, осмотрите кабель и убедитесь, что между компьютером и экраном нет никаких устройств. Однако обратите внимание, что можно установить внутренние устройства записи экрана, которые будет гораздо сложнее обнаружить. Если вы подозреваете это, вы можете обойти их, отключив экран от задней панели компьютера и снова подключив его к другому порту.

- Вредоносная прошивка, BIOS, руткит и т. д. Вероятно, это самая сложная для защиты уязвимость. Если вы подозреваете, что на используемом вами компьютере установлена вредоносная прошивка, не используйте его! Найдите другой способ входа на сайт или не входите на него.

15

Если веб-сайт поддерживает SQRL (https://www. grc.com/sqrl/sqrl.htm), у вас есть возможность отобразить QR-код в браузере компьютера, который вы разрешили приложению SQRL на своем мобильном телефоне. читать и, таким образом, внеполосно согласовывать аутентификацию.

grc.com/sqrl/sqrl.htm), у вас есть возможность отобразить QR-код в браузере компьютера, который вы разрешили приложению SQRL на своем мобильном телефоне. читать и, таким образом, внеполосно согласовывать аутентификацию.

SQRL еще не получил широкого распространения, но этот точный вариант использования был разработан с самого начала. (Другой основной вариант использования — приложение SQRL на вашем компьютере, работающее совместно с браузером). Ни в том, ни в другом случае пароль не передается; SQRL использует технологию открытого/закрытого ключа Elliptic Curve для подписи одноразового номера, представленного сервером, чтобы доказать, что у пользователя есть закрытый ключ, связанный с открытым ключом, хранящимся на сервере в информации об учетной записи пользователя.

РЕДАКТИРОВАТЬ: Поскольку так мало сайтов поддерживает SQRL, это, вероятно, , а не — хороший ответ по состоянию на ноябрь/декабрь 2018 года, но он может стать хорошим ответом в будущем. Я не думаю, что — это безопасный способ входа на веб-сайт на компьютере, находящемся под чьим-то контролем (на котором может быть установлен ключ / регистратор кликов), что было одной из причин, по которой SQRL был создан в первую очередь. . Внеполосный подход к входу в систему, который не полагается на возможно скомпрометированный компьютер для сохранения секрета, такого как пароль, будь то конкретная форма, принятая протоколом SQRL, или какая-либо конкурирующая схема, использующая ту же общую идею, является неотъемлемая часть любого хорошего ответа.

Я не думаю, что — это безопасный способ входа на веб-сайт на компьютере, находящемся под чьим-то контролем (на котором может быть установлен ключ / регистратор кликов), что было одной из причин, по которой SQRL был создан в первую очередь. . Внеполосный подход к входу в систему, который не полагается на возможно скомпрометированный компьютер для сохранения секрета, такого как пароль, будь то конкретная форма, принятая протоколом SQRL, или какая-либо конкурирующая схема, использующая ту же общую идею, является неотъемлемая часть любого хорошего ответа.

16

Это основной PIA, но относительно безопасный с точки зрения защиты вашего пароля. В основном потому, что это такой PIA, что никто, вероятно, не соберет воедино то, что необходимо для его захвата. Это означает, что предостережение о безопасности через неизвестность, вероятно, применимо здесь…

- Открытый текстовый редактор по выбору.

- Введите полный алфавит в верхнем и нижнем регистре.

- введите полный набор доступных цифр и символов.

- Скопируйте и вставьте букву за буквой, чтобы ввести свой пароль в веб-форму.

- В качестве дополнительного уровня запутывания не захватывайте буквы в том же порядке, что и окончательный пароль

Я могу придумать несколько методов, с помощью которых я мог бы перехватить чей-то пароль, используя этот метод, но ни один из них не является простым или простым.

Также стоит отметить, что этот метод был первоначально предложен в качестве контрмеры моим инструктором CEH. Это не идеальный, но вполне приличный вариант, не требующий особой предварительной подготовки.

10

Есть одна вещь, которую вы можете сделать на сайтах, которые разрешают это (например, Google): использовать фактор проверки подлинности, такой как TOTP или мобильное приложение, для подтверждения входа в систему. Вам не нужно использовать 2FA — это может быть вашим единственным фактором. У меня есть некоторые из моих некритических серверов, настроенные на разрешение пароля ИЛИ totp, поэтому я могу войти в систему с помощью одного или другого, не нуждаясь в обоих. Хотя, как указывали другие, это не делает вас полностью безопасным (после того, как вы войдете в систему, злоумышленник может отключить ввод и делать все, что захочет, теперь, когда вы вошли в систему), это предотвращает раскрытие любых паролей.

У меня есть некоторые из моих некритических серверов, настроенные на разрешение пароля ИЛИ totp, поэтому я могу войти в систему с помощью одного или другого, не нуждаясь в обоих. Хотя, как указывали другие, это не делает вас полностью безопасным (после того, как вы войдете в систему, злоумышленник может отключить ввод и делать все, что захочет, теперь, когда вы вошли в систему), это предотвращает раскрытие любых паролей.

2

Если вам необходимо войти в систему с чужого компьютера, нет определенного способа узнать наверняка, существует ли какая-либо форма шпионского программного обеспечения. Даже если это кто-то, кому вы доверяете, он может быть заражен вирусом или подобным гнусным устройством, и узнать, заражено ли оно, может быть трудно или даже невозможно. Всегда предполагайте, что гнусная сущность по-прежнему сможет просматривать/получать доступ ко всему, что происходит на компьютере. Вот несколько способов, которыми вы можете попытаться снизить риски.

Невозможно гарантировать, что операционная система человека не скомпрометирована. Вы можете посмотреть на запущенные процессы, изучить стеки вызовов, сетевые запросы или что-то еще, но программы-шпионы могут быть очень хорошо замаскированы. Лучшее возможное решение — загрузиться с живого USB-накопителя, используя дистрибутив Linux, такой как Ubuntu, puppy linux или Kali linux. Это означает, что вы должны иметь полный контроль над программным обеспечением , работающим на компьютере, хотя решительный хакер может внедрить вредоносный код в BIOS или загрузчик компьютера, изменив фактический код операционной системы.

Устранение аппаратных уязвимостей

- Проверьте кабель между компьютером и дисплеем. Между ними можно вставить устройство, позволяющее хакеру увидеть вывод на дисплей.

- Не используйте беспроводную клавиатуру или мышь. Сигнал может быть перехвачен между передатчиком и приемником, раскрывая нажатия клавиш и движения мыши даже через отдельное устройство.

- Подключайте любые USB-устройства непосредственно к материнской плате. Не используйте слот PCIe, так как устройство может сохранять/передавать нажатия клавиш/команды. То же самое относится и к разъемам на передней панели.

- Если возможно, используйте другую клавиатуру. Устройства могут воспринимать звуки нажатия отдельных клавиш, чтобы расшифровать, какая это была клавиша. На всякий случай отключите все микрофоны, подключенные к компьютеру.

- Проверьте, не подключены ли дополнительные устройства PCIe или последовательных портов. На всякий случай убедитесь, что подключены только необходимые устройства.

Программные методы снижения риска

- Убедитесь, что вы подключаетесь к защищенной сети Wi-Fi или Ethernet, если вы знаете, что это безопасно. Вероятно, лучше использовать мобильные данные и мобильную точку доступа, если это возможно, чтобы вам не приходилось полагаться на их интернет-соединение. Если возможно, используйте USB-кабель, чтобы избежать риска перехвата сигнала альтернативным WiFi-соединением.

- Использовать SSL. Это очевидно, но вы должны убедиться, что центр сертификации является тем, который вы ожидаете увидеть, поскольку объект может вставить в цепочку самозаверяющий сертификат.

И последнее, что вам следует, если это возможно, временно изменить свой пароль (возможно, с помощью телефона), когда вы входите в систему с этого компьютера, а затем снова изменить его, поэтому, если пароль будет скомпрометирован, его нельзя будет использовать после этого. меняется обратно.

Лучший способ защитить себя — сказать человеку, что вам неудобно вводить пароль на его компьютере.

Если у вас есть вероятная причина или общая паранойя, не совершайте небезопасных действий.

Нелепо ожидать тщательного обнаружения и/или устранения всех моделей угроз за считанные секунды.

Что такое модель угроз?

- Вы не доверяете человеку?

- Вы не доверяете компьютеру?

- Вы пытаетесь предотвратить их доступ с определенного веб-сайта, на который вы входите?

- Вы пытаетесь предотвратить обнаружение вашего пароля, потому что вы повторно используете его для сотен других услуг, таких как персональный банкинг?

- Вы просто пытаетесь найти универсальный способ не быть скомпрометированным независимо от того, с каким чужим компьютером вы столкнетесь в будущем?

- Вы пытаетесь предотвратить запись деталей экрана после входа в систему? Возможно, вы захотите подмести помещение на наличие скрытых устройств видеозаписи в потолке.

1

Вы не указываете, нужно ли вам входить в систему через чей-либо компьютер, потому что вам:

- Нужна их ОС/программное обеспечение, например вы настраиваете/чините чей-то компьютер и вам нужно получить некоторые данные с вашего частного сервера.

- Требуется их аппаратное обеспечение (например, вам разрешен доступ к сети на основе их MAC-адреса или других факторов, которые существуют только на машине, которую вы хотите использовать.

- Нужна их сеть (например, вы должны находиться в их локальной сети, но со своим устройством)

- Вам вообще не нужна их сеть или устройство, вам просто удобно пользоваться их компьютером.

Оптимальный способ решения этих проблем в обратном порядке:

Случай 4. Возьмите с собой ноутбук/телефон/планшет и используйте соединение 3G/4G для доступа в Интернет. Сделанный.

Случай 3. Принесите свой ноутбук, должным образом защитите его (антивирус, брандмауэр и т. д.), подключите его к их сети. Сделанный.

д.), подключите его к их сети. Сделанный.

Случай 2. Осмотрите свое оборудование на наличие аппаратных регистраторов, загрузите свою собственную ОС (какой-то живой дистрибутив). Если вы пропустили аппаратный регистратор, проблема у вас.

Вариант 1. Также помогает в случае 2.

a) Требуется доступ администратора/корневого пользователя.

б) Включите брандмауэр, установите его в параноидально строгий режим, разрешите подключения только к вашему целевому серверу.

c) Измените свой пароль доступа через телефон 3G/4G на какой-нибудь временный,

d) Доступ к серверу, использование 2FA

д) удалить следы (куки, любые временные файлы, которые могут скрывать учетные данные, уникальные идентификаторы и т. д.)

f) Измените пароль обратно через телефон 3G/4G

г) Верните брандмауэр в нормальное состояние.

Теперь брандмауэр может быть скомпрометирован также руткитом, так что для более параноиков, или в в случае, если вы не получаете доступ Admin/root :

a) Создайте собственный маршрутизатор с помощью Raspberry Pi или аналогичного устройства, добавьте дополнительный порт Ethernet с помощью адаптера Ethernet2USB.

(Конечно, действительно заботящиеся о безопасности профессионалы в любом случае будут иметь Linux на своем ноутбуке, поэтому просто добавьте порт Ethernet2USB и продолжайте работу без Raspberry.

(Конечно, действительно заботящиеся о безопасности профессионалы в любом случае будут иметь Linux на своем ноутбуке, поэтому просто добавьте порт Ethernet2USB и продолжайте работу без Raspberry.b) Подключите их компьютер к вашему Raspberry, получите MAC-адрес, клонируйте его на другую (исходящую) сторону.

c) Настройте строгую маршрутизацию и брандмауэр в Linux, разрешите доступ только к вашему серверу и маршрутизируйте один сетевой адаптер к другому.

d) Настройте MITM-сниффинг и установите свой сертификат на свой сервер на их машине. Ваш сертификат — это сертификат MITM, поддельный, который вы создали!

e) Действуйте, как описано ранее в 1c) и далее.

f) Записывайте все кровавые байты, которые проходят через ваш мини-маршрутизатор, чтобы вы могли противостоять им, если они попытаются сделать что-то неприятное.

аргументация за этим предложением заключается в том, что на главном компьютере, вероятно, нет полный набор инструментов для атаки на вашу учетную запись. Кейлоггер запишет ключи к вашему временному паролю, но не сможет переслать данные злоумышленнику, сидящему в другой комнате. Если он это сделает и попытается взломать ваш сервер, у вас будет любая попытка взлома, зарегистрированная в открытом тексте, и вы можете либо противостоять им , либо отменить ущерб (они изменили открытый текст, но вы зарегистрировали изменение!). Обратите внимание, что только ваш сервер будет доступен их компьютеру в критическое время, поэтому либо их компьютер попытается взломать в одиночку, либо ничего не произойдет.

Кейлоггер запишет ключи к вашему временному паролю, но не сможет переслать данные злоумышленнику, сидящему в другой комнате. Если он это сделает и попытается взломать ваш сервер, у вас будет любая попытка взлома, зарегистрированная в открытом тексте, и вы можете либо противостоять им , либо отменить ущерб (они изменили открытый текст, но вы зарегистрировали изменение!). Обратите внимание, что только ваш сервер будет доступен их компьютеру в критическое время, поэтому либо их компьютер попытается взломать в одиночку, либо ничего не произойдет.

Буду признателен за отзыв по этому маршруту, если я что-то пропустил.

Теоретически, если сайт не предоставляет вам лучший способ сделать это, все же есть способ: войти на устройство, которое находится под вашим контролем, и передать файл cookie сеанса, полученный с этого устройства, на ненадежный компьютер. . Это позволит ненадежному компьютеру выполнять любые операции, которые вы можете выполнять на сайте после входа в систему, но если сайт не имеет фатально плохого дизайна безопасности, он не позволит ненадежному компьютеру изменить ваш пароль, изменить адрес электронной почты, связанный с учетной записью. или выполнять другие операции по захвату учетной записи.

или выполнять другие операции по захвату учетной записи.

Когда вы закончите, вы можете использовать доверенное устройство, которым вы управляете, чтобы выйти из его файла cookie сеанса (который вы скопировали из него), выполнив там операцию выхода или выполнив операцию «выход из всех устройств», если сайт предоставляет такую особенность.

Обратите внимание, что по этой схеме ваш пароль никогда не вводится на недоверенном компьютере, и, следовательно, у него нет средств для его записи/перехвата. В лучшем случае он может захватить файл cookie сеанса, который вы сделаете недействительным, выйдя из системы с помощью доверенного устройства, как только вы закончите.

Если вы доверяете этому человеку, используйте его компьютер. Рассмотрите возможность создания отдельного профиля браузера, который вы сможете стереть после того, как закончите, не стирая файлы cookie / настройки / что-либо еще этого человека. Обратите внимание на все вложения, которые вы загружаете, чтобы их также можно было удалить. Не открывайте прикрепленные файлы, если только вы не хотите играть в детектива, выясняя, какое из возможных «временных» мест использовалось для их хранения. И избегайте манипулирования любыми конфиденциальными данными, которые не связаны с целью принуждение к использованию чужого компьютера.

Не открывайте прикрепленные файлы, если только вы не хотите играть в детектива, выясняя, какое из возможных «временных» мест использовалось для их хранения. И избегайте манипулирования любыми конфиденциальными данными, которые не связаны с целью принуждение к использованию чужого компьютера.

Если вы не доверяете человеку, не пользуйтесь его компьютером. Нет способа защитить неизвестный компьютер на 100%, и уж тем более без действий, которые заставят другого человека заподозрить, что вы пытаетесь его взломать. В этот момент вам, вероятно, все равно будет отказано в использовании их компьютера.

1

Хотя есть много хороших и замечательных ответов, я считаю, что этот радикальный «ответ» отсутствует:

Если вы беспокоитесь о безопасности, вы, вероятно, также используете менеджер паролей. Я всегда генерирую случайный и очень сложный пароль. На других компьютерах у меня, вероятно, нет ни программного обеспечения, ни файла, в котором хранятся мои пароли (я использую Keepass). У меня есть этот файл, хранящийся в облачном решении, но для входа в него также требуется отдельный файл, который у меня есть только локально на моих доверенных устройствах.

У меня есть этот файл, хранящийся в облачном решении, но для входа в него также требуется отдельный файл, который у меня есть только локально на моих доверенных устройствах.

Итак, вы можете понять, через что мне пришлось пройти, прежде чем я действительно войду в систему на другом ненадежном устройстве. Что на самом деле мешает мне сделать это в первую очередь.

Итак, если я вынужден войти в систему: «Я не знаю свой пароль».

2

Если вы подозреваете, что система заблокирована, вам нужно будет прервать этот процесс, чтобы сделать то, что вы просите.

Это может быть видимый процесс, поэтому, если это критично, попробуйте найти этот процесс или создать другую учетную запись пользователя с зашифрованным терминалом в песочнице, чтобы увидеть, можете ли вы избежать ведения журнала таким образом — например, Linux с зашифрованной домашней папкой и обменом как пример.

7

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Обязательно, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

.

Десять вещей об использовании компьютеров в школах, о которых вы не хотите слышать (но я все равно их скажу)

На мероприятии в прошлом году в Уругвае для политиков со всего мира несколько экспертов, долгое время работавших в области использования технологий в образовании, отметили, что, по их мнению и в отличие от их опыта, прошло даже несколько лет. назад собравшиеся вместе люди пришли к удивительному консенсусу относительно того, что действительно важно, а что нет, и о том, как действовать (и не продолжать). За последние два года я все чаще делал себе такие же комментарии, участвуя в подобных дискуссиях в других частях мира. С одной стороны, это было долгожданным событием. Люди, которые работают с использованием ИКТ в образовании, как правило, представляют собой тесно связанную группу, и распространение более качественных (более дешевых и быстрых) средств связи помогло обеспечить обмен «передовым опытом и идеями» с большей скоростью, чем когда-либо прежде. Даже некоторые группы и люди, связанные с философией «дайте детям компьютеры, ожидайте, что произойдет волшебство», в последние годы, по-видимому, изменили некоторые из своих более экстремальных взглядов из-за реальных попыток применить эту философию на практике.

Даже некоторые группы и люди, связанные с философией «дайте детям компьютеры, ожидайте, что произойдет волшебство», в последние годы, по-видимому, изменили некоторые из своих более экстремальных взглядов из-за реальных попыток применить эту философию на практике.

Тем не менее, тот факт, что «все согласны почти во всем», не всегда так уж хорош. Различные мнения и голоса важны хотя бы для того, чтобы помочь нам переосмыслить, почему мы верим в то, во что верим. (Они также важны, потому что на самом деле они могут быть правы, конечно, а все остальные – неправы, но это другой вопрос!) Это не означает, что то, что на самом деле делается, отражает этот консенсус — или действительно, что это консенсусное «экспертное» мнение актуально во всех контекстах.

Например, в прошлогоднем сообщении в блоге EduTech была обозначена дилемма, с которой столкнулись многие страны Карибского бассейна: они устанавливают много компьютеров в школах. В соответствии с тем, что считается «передовой практикой» во всем мире, политики в регионе признают, что обеспечение большей подготовки и поддержки учителей имеет решающее значение, если инвестиции в технологии должны иметь реальный эффект.Но если учителя лучше подготовлены, многие могут эмигрировать в поисках более высокооплачиваемой преподавательской работы в другие страны. Если это так, что должен делать политический деятель?

Примеры, подобные этому, имеют тенденцию усложнять некоторые «экспертные» мнения, которые застывают в общепринятом понимании. («Когда моя информация меняется, я меняю свое мнение. Что вы делаете, сэр?» — спросил знаменитый экономист Джон Мейнард Кейнс.)

—

Приведенные ниже комментарии взяты из презентации, которую я подготовил для высокопоставленных политиков в развивающейся стране, которые на высоком уровне контролируют использование технологий в тысячах школ. Дополненные отдельным обсуждением «наихудших практик» использования ИКТ в образовании, они должны были быть провокационными и служить трамплином для последующего обсуждения и дебатов. Они могут быть или не быть полезными или актуальными для людей, которые читают этот блог (особенно для тех, у кого многолетний опыт использования ИКТ в школах), но я подумал, что они потенциально могут иметь отношение к группе, с которой я разговаривал. В той мере, в какой они могут представлять интерес для других, вот:

В той мере, в какой они могут представлять интерес для других, вот:

Десять фактов об использовании компьютеров в школах

, о которых вы не хотите слышать

(но я все равно их скажу)

1. Компьютерные лаборатории — плохая идея

В большинстве мест, которые я посещаю, помещение всех (или большей части) школьных компьютеров в специальную «компьютерную лабораторию» рассматривается как очевидный шаг, когда школа «компьютеризируется». Это может показаться очевидным … но действительно хорошая идея ?

Тенденция в промышленно развитых странах в значительной степени отходит от моделей образовательных технологий, ориентированных на компьютерные лаборатории. Одна из причин этого весьма практична — компьютерные классы уже забиты компьютерами, и если вы хотите купить их еще, вам нужно поставить их в других местах. Справедливо. Однако также признается, что если вы хотите, чтобы компьютеры и другие ИКТ непосредственно влияли на процесс обучения по основным предметам, вам необходимо разместить их там, где преподаются основные предметы, например, в классе. Движение к вычислениям 1-к-1, когда у каждого ученика (и/или учителя) есть свой собственный ноутбук, в некотором смысле можно рассматривать как дальнейшее расширение этого убеждения.

Движение к вычислениям 1-к-1, когда у каждого ученика (и/или учителя) есть свой собственный ноутбук, в некотором смысле можно рассматривать как дальнейшее расширение этого убеждения.

Это не значит, что школьные компьютерные классы — плохая идея. Или, если на то пошло, что они — хорошая идея. Скорее, это аргумент в пользу того, что решение инвестировать в них должно приниматься по правильным причинам, а не только потому, что «это то, что делают все остальные (или делали в прошлом), поэтому мы тоже должен сделать».

2. Обучение грамоте в области ИКТ — плохая идея

Зачем нужно ставить компьютеры в школах? Чтобы дети могли «научиться пользоваться компьютером». Как детям лучше всего научиться пользоваться компьютером? Преднамеренно обучая их основным функциям в рамках специального «компьютерного класса». Верно?

Некоторые люди так не думают и утверждают, что использование ИКТ в первую очередь для развития «грамотности в области ИКТ» имеет тенденцию вытеснять другие виды использования технологий в образовании, и это стремление развивать навыки, которые соответствуют узкому определению «грамотности в области ИКТ» (т. механические вещи — открытие документа, обработка текста и т. д.) часто можно выполнить, используя ИКТ другими способами. Может быть, было бы лучше, спрашивают они, помочь учащимся развивать свои «компьютерные навыки» как естественный побочный продукт использования ИКТ в рамках других учебных действий, кроме как «учить» их, например, тому, как работает операционная система и как использовать основные офисные приложения для повышения производительности? Конечно, здесь важен местный контекст : то, что работает в одном месте (или времени) в этом отношении, может не работать так же хорошо в другом. Это не означает, что профессиональное обучение работе с компьютером — пустая трата времени. Конечно нет! (Хотя, возможно, стоит спросить, насколько базовые «компьютерные курсы» действительно уместны в местах, где вероятные сценарии использования ИКТ в будущем предполагают не сидение за столом, а скорее использование мобильного телефона или — вскоре — планшета). устройство.

механические вещи — открытие документа, обработка текста и т. д.) часто можно выполнить, используя ИКТ другими способами. Может быть, было бы лучше, спрашивают они, помочь учащимся развивать свои «компьютерные навыки» как естественный побочный продукт использования ИКТ в рамках других учебных действий, кроме как «учить» их, например, тому, как работает операционная система и как использовать основные офисные приложения для повышения производительности? Конечно, здесь важен местный контекст : то, что работает в одном месте (или времени) в этом отношении, может не работать так же хорошо в другом. Это не означает, что профессиональное обучение работе с компьютером — пустая трата времени. Конечно нет! (Хотя, возможно, стоит спросить, насколько базовые «компьютерные курсы» действительно уместны в местах, где вероятные сценарии использования ИКТ в будущем предполагают не сидение за столом, а скорее использование мобильного телефона или — вскоре — планшета). устройство. ) Это также не означает , что детям не нужно учиться выполнять основные задачи на компьютере. Но есть несколько способов выполнить задачу сделать учащихся «грамотными в области ИКТ».

) Это также не означает , что детям не нужно учиться выполнять основные задачи на компьютере. Но есть несколько способов выполнить задачу сделать учащихся «грамотными в области ИКТ».

3. Не ожидайте улучшения результатов тестов

Большинство «исследований», которые я получаю от поставщиков, рекламируют заметное, немедленное положительное влияние на результаты тестов в результате их продукта или услуги. Очень немногие из них, по крайней мере, по моему опыту, выдерживают тщательную проверку.

( Краткое примечание для поставщиков : я изучаю методологии, используемые вашими исследователями, прежде чем обращать внимание на ваши выводы. Чем более открыто вы говорите о том, как вы пришли к своим выводам, и каковы могут быть ограничения ваших рассуждений , тем больше мне будет интересно.)

Признавая, что есть несколько хороших исследований, которые показывают (небольшое) улучшение результатов тестов в результате использования компьютеров в школах, я не думаю, что многое изменилось с тех пор, как , составленная infoDev, представила Карту знаний об использовании ИКТ в образовании . что «влияние использования ИКТ на успеваемость учащихся остается … открытым для многих разумных дискуссий».

что «влияние использования ИКТ на успеваемость учащихся остается … открытым для многих разумных дискуссий».

Моя цель здесь не в том, чтобы вернуться или обобщить «разумные дебаты» в этой области. Вместо этого я хотел бы на секунду все изменить. Там, где имеются убедительные доказательства улучшения результатов тестов, возможно, стоит спросить: Это плохие тесты? На протяжении десятилетий мы знали, насколько полезным может быть «компьютерное обучение» для содействия механическому запоминанию фактов. «Высверливай и убивай» — это насмешливый термин, который некоторые используют для описания использования компьютеров как не более чем цифровых карт памяти. В некоторых случаях использование образовательного программного обеспечения по принципу «выучи и убивай» действительно может быть наиболее «эффективным» использованием ИКТ в школах, особенно там, где в настоящее время в рамках национальных оценок проверяется механическое заучивание и повторение фактов. Однако то, что что-то целесообразно, не означает, что это хорошая идея.

Теперь я не против флэш-карт как таковых — они, безусловно, полезны в некоторых случаях и контекстах. (Когда я изучал китайский язык, я обнаружил, что они бесценны, например, при попытке распознать общие символы, и три минуты использования простых математических приложений с флэш-картами на моем телефоне с моим сыном могут послужить полезной диагностикой, давая мне быстро понять, какие концепции у него могут быть проблемы.) Тем не менее, по сути, построение всего (дорогостоящего) развертывания образовательных технологий вокруг использования высокотехнологичных флэш-карт … ну, мне кажется, что это упускает большую часть потенциальной силы что может техника. Я ожидаю, что мало кто будет не согласен с тем, что я сказал здесь на концептуальном уровне. Тем не менее, Я призываю вас посмотреть, как компьютеры на самом деле используются в ваших школах .

В наши дни риторика вокруг использования компьютеров в образовании часто сводится к тому, что компьютеры могут использоваться для развития набора «навыков 21-го века» (в различных определениях). Однако лишь немногие экзаменационные системы отлично справляются с проверкой таких навыков. Если вы считаете, что компьютеры в школах нужны для развития таких навыков 21-го века, но ваши экзамены не проверяют их, не ждите, что результаты тестов улучшатся.

Однако лишь немногие экзаменационные системы отлично справляются с проверкой таких навыков. Если вы считаете, что компьютеры в школах нужны для развития таких навыков 21-го века, но ваши экзамены не проверяют их, не ждите, что результаты тестов улучшатся.

(Я также отмечу в скобках, что, если вы все больше и больше переводите свою учебную и учебную деятельность в «цифровую сферу», но вы все еще проверяете своих учеников, используя традиционные карандашные и бумажные экзамены… что ж, вы также можете хочется сделать шаг назад и пересмотреть некоторые вещи.)

4. То, что учащиеся делают с помощью технологий за пределами класса, важнее того, что они делают внутри него

«Технологии революционизируют образование везде, кроме классной комнаты» — так гласит поговорка, довольно популярная во многих образовательных и ИКТ-сообществах. То, что это могло стать клише в некоторых кругах, не означает, что это неправда. В то время как обзор исследований о влиянии использования ИКТ в школах на образовательные результаты во всем мире явно неоднозначен, результаты исследования ОЭСР «Ученики нового тысячелетия» предлагают (с учетом таких факторов, как уровень доходов и т. д.) интересные корреляции между технологиями. использование вне школы и влияние на обучение. Не следует, конечно, путать корреляцию с причинно-следственной связью. Тем не менее, В какой степени вы осведомлены о том, как учащиеся используют технологии за пределами школы, и используете эту информацию в качестве исходной информации для принятия вами решений о том, как ее предполагается использовать для поддержки формальных процессов обучения, в которых участвуют ваши школы? Если вы не сделаете этого сейчас, ваши калибровки того, насколько технологии «наилучшие» (и наиболее рентабельные) используются в школах, могут оказаться неверными.

д.) интересные корреляции между технологиями. использование вне школы и влияние на обучение. Не следует, конечно, путать корреляцию с причинно-следственной связью. Тем не менее, В какой степени вы осведомлены о том, как учащиеся используют технологии за пределами школы, и используете эту информацию в качестве исходной информации для принятия вами решений о том, как ее предполагается использовать для поддержки формальных процессов обучения, в которых участвуют ваши школы? Если вы не сделаете этого сейчас, ваши калибровки того, насколько технологии «наилучшие» (и наиболее рентабельные) используются в школах, могут оказаться неверными.

5. Цифровое гражданство и безопасность детей станут важной частью обучения в школах

Вы можете сказать, что это то, с чем вы согласны. Тогда почему ты не хочешь это слышать? Потому что немногие из вас делают это сейчас или готовятся сделать это каким-либо эффективным образом. Да, во многих случаях на школьных серверах были установлены фильтры, чтобы обеспечить «безопасность» детей, и были приняты законы, помогающие «защитить детей от онлайн-хищников», но «обеспечение безопасности детей в Интернете» — это не только ограждение детей от угрозы и решительное преследование тех, кто пытается причинить им вред. Школы особенно хорошо подходят для того, чтобы научить детей лучше определять и оценивать различные типы рисков, с которыми они могут столкнуться при работе в Интернете, и способы борьбы с ними. Это особенно актуально для сообществ, где компьютеры есть не во всех домах, но все чаще их можно найти в школах, подключенных к Интернету. В то же время распространение мобильных телефонов и интернет-кафе означает, что молодые люди все чаще работают в двух отдельных цифровых мирах — в контролируемой среде (например) строго охраняемого школьного компьютерного класса, где «цифровая грамотность» часто означает обучение работе с базовыми приложениями для обработки текста и контекст частных интернет-киосков и личных мобильных телефонов, где знания, навыки и подходы, необходимые для навигации по «цифровой жизни», приобрести гораздо труднее. Могут ли образовательные системы сыграть здесь роль помимо обучения базовой «компьютерной грамотности» и фильтрации нежелательного контента?

Школы особенно хорошо подходят для того, чтобы научить детей лучше определять и оценивать различные типы рисков, с которыми они могут столкнуться при работе в Интернете, и способы борьбы с ними. Это особенно актуально для сообществ, где компьютеры есть не во всех домах, но все чаще их можно найти в школах, подключенных к Интернету. В то же время распространение мобильных телефонов и интернет-кафе означает, что молодые люди все чаще работают в двух отдельных цифровых мирах — в контролируемой среде (например) строго охраняемого школьного компьютерного класса, где «цифровая грамотность» часто означает обучение работе с базовыми приложениями для обработки текста и контекст частных интернет-киосков и личных мобильных телефонов, где знания, навыки и подходы, необходимые для навигации по «цифровой жизни», приобрести гораздо труднее. Могут ли образовательные системы сыграть здесь роль помимо обучения базовой «компьютерной грамотности» и фильтрации нежелательного контента?

6. Большинство детей не являются «цифровыми аборигенами»

Большинство детей не являются «цифровыми аборигенами»

Один из аргументов, часто связанных с дискуссиями об использовании технологий в школах, заключается в том, что «сегодняшние дети — это цифровых аборигенов , и в результате школы должны по-другому подключаться к ним».

Сторонники этой точки зрения утверждают, что новое поколение молодых людей выработало набор взглядов и навыков в результате знакомства с ИКТ и их использования. Хотя мы все наблюдали за (определенными группами) молодых людей, когда они (например) быстро изучают, как работает система меню устройства, как включить незнакомый гаджет или «интуитивно» обнаруживают правила того, как конкретная часть программное или аппаратное обеспечение «работает» без таких «инструкций», мы можем поступать правильно, сопротивляясь импульсу экстраполировать такие наблюдения, которые все (или даже большинство) детей волшебным образом знают, как успешно и этично использовать технологии для поддержки собственного обучения.

В то время как гипотеза цифровых аборигенов убедительна в своей простоте, академические исследования в этой области рисуют картину, которая гораздо более дифференцирована и детализирована, чем распространенное мнение о том, что когда дело доходит до технологий, дети естественным образом «понимают это». Быстрое изучение и демонстрация мастерства в механике определенного процесса или использования данной технологии (например, размещение сообщений в Facebook или игра в видеоигру, которую вы никогда раньше не видели) не следует путать с мастерством того, как успешно использовать различные технологические инструменты, с которыми молодые люди вступают в контакт способами, которые имеют отношение к их собственной жизни и сообществам.

Одно дело иметь возможность «найти» «факт» с помощью поисковой системы. Совсем другое дело — найти наиболее релевантные факты, а затем успешно проанализировать и оценить эти «факты» и их актуальность для конкретной задачи, синтезируя эту релевантность и делясь результатами этого процесса с другими, чтобы получить своего рода результат. конкретное действие или ответ. Первый демонстрирует знакомство с конкретным процессом, второй составляет фундаментальную часть определения многих людей «обучения».

конкретное действие или ответ. Первый демонстрирует знакомство с конкретным процессом, второй составляет фундаментальную часть определения многих людей «обучения».

7. Вы никогда не «догоните» (технологические инновации всегда будут опережать вашу способность к инновациям в области политики)

Системы образования часто являются одним из самых консервативных институтов в обществе. Я часто слышу от политиков, что они чувствуют себя «далеко позади», когда речь заходит об использовании технологий в образовании. Мой ответ на это может быть не очень утешительным: Ты никогда не догонишь, ты всегда будешь позади.

Теперь, я должен признать, это сказано немного для эффекта (конечно, есть много педагогов, которые находятся на переднем крае, если не на острие использования технологий), но в определенный момент может быть полезнее изменить свою точку зрения, чем с любовью оглядываться на «старые добрые времена», когда технологии не были такой постоянной разрушительной силой.