Телефон определяет сеть Wi-Fi, но не может подключиться к ней

Существует несколько возможных причин сбоя соединения Wi-Fi. Чтобы решить проблему, выполните следующие действия.

Не получается подключиться к любой сети Wi-FiОткройте Настройки, найдите и выберите раздел Сброс настроек сети, нажмите на кнопку Сброс настроек сети и повторите попытку. (В результате все данные о соединениях Wi-Fi и Bluetooth будут удалены). Если проблема не решена, обратитесь в авторизованный сервисный центр Huawei.

Не удается подключиться к бесплатной публичной сети Wi-FiНе удается подтвердить подключение к публичной сети Wi-Fi торгового центра или железнодорожного вокзала на телефоне.

Перейдите в раздел Настройки > Беспроводные сети > Wi-Fi, найдите сеть Wi-Fi, к которой подключено устройство, выберите опцию Удалить и повторно подключитесь к сети Wi-Fi. Подождите 30 секунд. Когда на экране телефона отобразится уведомление о подтверждении, выполните его согласно подсказкам.

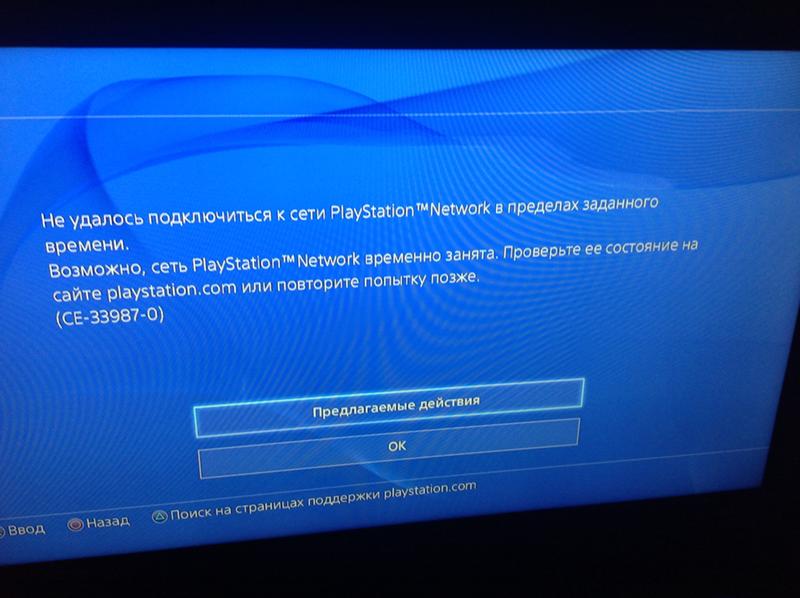

Если количество подключенных к публичной сети Wi-Fi устройств превышает максимальное значение.

Роутер публичной сети Wi-Fi поддерживает ограниченное количество подключенных устройств. Если количество подключенных к публичной сети устройств превышает максимальное значение, роутер может быть слишком занят и не сможет подключить другие устройства. В таком случае вы можете подключиться к сети 4G.

После ввода пароля сети Wi-Fi отображается уведомление о том, что введен неверный пароль, в результате чего телефон не может подключиться к сети Wi-Fi.

Проверьте корректность введенного пароля сети Wi-Fi. Чтобы посмотреть содержание введенного пароля, нажмите на значок глаза рядом с полем ввода пароля.

Проверьте, настроен ли на роутере белый список MAC-адресов. Перейдите в раздел Настройки > О телефоне > Статус, выберите пункт MAC-адрес Wi-Fi и добавьте данный адрес в белый список роутера. Для подробной информации см. раздел Настройка черных и белых списков Wi-Fi или обратитесь к администратору за помощью.

Для подробной информации см. раздел Настройка черных и белых списков Wi-Fi или обратитесь к администратору за помощью.

При подключении к сети Wi-Fi выберите пункт Дополнительно в меню входа. Перейдите в раздел Конфиденциальность > Использовать MAC-адрес устройства и повторите попытку подключения.

При попытке подключения к сети Wi-Fi необходимы верификация или сертификат шифрованияВозможно, вы подключаетесь к сети Wi-Fi с шифрованием корпоративного класса.

- Свяжитесь с администратором сети Wi-Fi компании, чтобы получить инструкцию по подключению.

- При попытке подключения к сети бытового роутера проверьте способ шифрования. Настройте значения WPA2/WPA3 Personal или WPA2/WPA3 Enterprise для данного параметра. Если настроен способ шифрования Enhanced Open, WPA3 Personal или WPA3 Enterprise, класс шифрования роутера будет определен устройствами с интерфейсом EMUI 9.X или ниже как корпоративный.

Для повторного подключения нажмите имя точки доступа Wi-Fi, выберите Удалить и введите пароль.

Количество подключенных устройств превышает максимальное количество разрешенных устройств роутера, или на нем настроена фильтрация MAC-адресов (черный список).

- Если количество подключенных устройств превышает максимальное количество разрешенных устройств роутера, сеть Wi-Fi отклонит запросы на доступ других устройств или не будет отвечать на последующие запросы на доступ. В таком случае рекомендуется увеличить максимальное количество разрешенных устройств для роутера. Для изменения максимального количества разрешенных устройств роутера обратитесь к провайдеру услуг за помощью.

- Если MAC-адрес телефона добавлен в Черный список, отобразится сообщение «Доступ к сети запрещен», и телефон не сможет подключиться к сети Wi-Fi. В таком случае проблему решит изменение настроек фильтрации MAC-адресов.

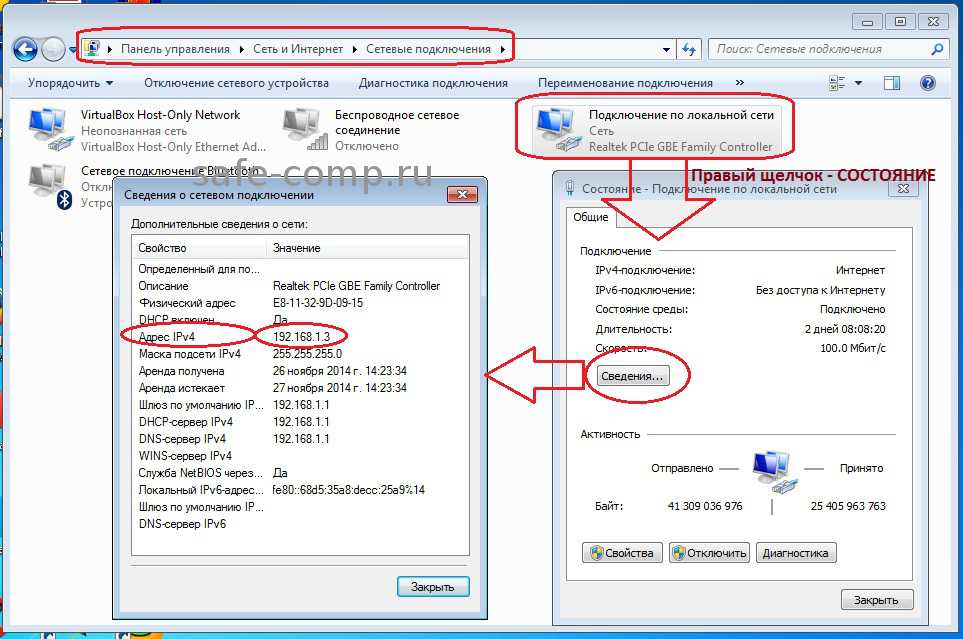

Для проверки MAC-адреса устройства на своем телефоне откройте Настройки, найдите и выберите раздел Статус, найдите пункт MAC-адрес Wi-Fi. Путь к MAC-адресу устройства может зависеть от модели телефона. Обратитесь к провайдеру услуг.

Для проверки MAC-адреса устройства на своем телефоне откройте Настройки, найдите и выберите раздел Статус, найдите пункт MAC-адрес Wi-Fi. Путь к MAC-адресу устройства может зависеть от модели телефона. Обратитесь к провайдеру услуг.

Рекомендуется восстановить заводские настройки роутера и телефона, затем повторить попытку подключения телефона и роутера.

- Для восстановления заводских настроек роутера нажмите и удерживайте кнопку сброса (Reset) роутера до повторного включения светового индикатора. Для подробной информации о восстановлении заводских настроек обратитесь к руководству пользователя роутера. Затем перейдите в меню управления роутером и повторно настройте сеть широкополосного доступа согласно руководству пользователя.

- Для восстановления заводских настроек телефона откройте Настройки, найдите и откройте раздел Сброс настроек сети, затем нажмите на опцию Сброс настроек сети. (В результате все данные о соединениях Wi-Fi и Bluetooth будут удалены).

Если проблема не устранена, сохраните резервную копию данных и отнесите устройство в авторизованный сервисный центр Huawei.

как устранить проблему? При подключении к незащищенному Wi-Fi не работает интернет

Постановления Правительства №758 и №801, а также Федеральный закон №97 обязывают организаторов доступа в интернет авторизовать пользователей их Wi–Fi сети по номеру телефона. Это нужно, чтобы предотвратить анонимный доступ в сеть мошенников и злоумышленников. Поэтому в кафе, ресторанах, барах, клубах и прочих общественных заведениях с бесплатным Wi–Fi для гостей должна быть авторизация.

Что такое авторизация Wi–Fi

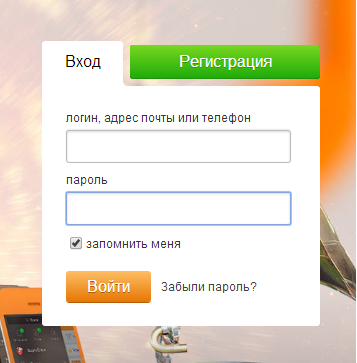

При подключении к Wi–Fi пользователи попадают на страницу авторизации, где им надо ввести свой номер телефона. Система запоминает связку «mac-адрес устройства — номер телефона» и выпускает устройство в интернет. У любого устройства: телефона, ноутбука, планшета или компьютера свой уникальный mac-адрес. К одному номеру телефона можно подвязать несколько устройств. Доступ к интернету будет у каждого из них после авторизации. Таким образом пользователь и его устройства идентифицируются, а данные о них хранятся в нашей системе 12 месяцев согласно закону.

Доступ к интернету будет у каждого из них после авторизации. Таким образом пользователь и его устройства идентифицируются, а данные о них хранятся в нашей системе 12 месяцев согласно закону.

Как происходит идентификация Wi–Fi

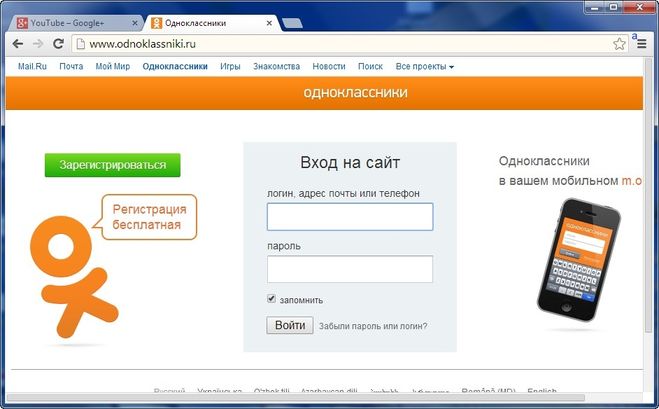

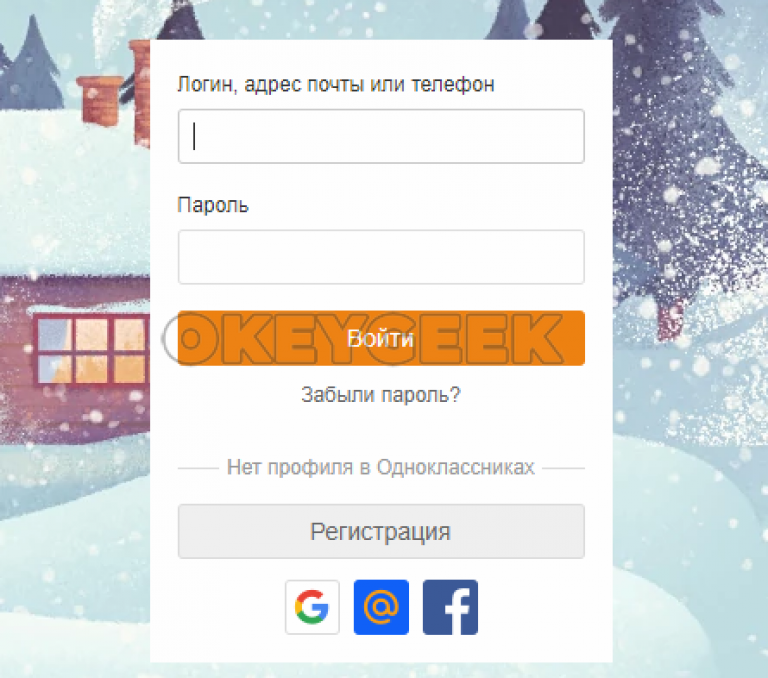

Каждому, кто пользуется услугами в интернете, известна ситуация, когда для доступа к сервисам сайта от нас требуют пройти процедуры регистрации или авторизации. Типичные примеры – сайты банков и платежных систем. Авторизация пользователей WiFi связана с запретом анонимного входа в сеть через точки публичного доступа. Новый порядок пользования ВайФай сетями изложен в постановлениях Правительства РФ №758 от 31.07.2014 и №801 от 12.08.2014.

Законодательные требования к WiFi сетям

В случае несоблюдения законодательных норм о работе ВайФай оператору сети грозят санкции вплоть до лишения лицензии на право предоставления этих услуг. В число основных требований к Wi-Fi общего пользования помимо запрета анонимного доступа к сети входит сбор и хранение в течение шести месяцев информации о пользователе.

Доступ к публичному интернету открывает идентификация и авторизация пользователей Wi–Fi, которые по своей сути являются идентичными процедурами. Они подтверждают личности клиентов и гостей заведений. Разница между ними состоит в том, что идентификация выполняется при первом входе в сеть, а авторизация требуется в последующих случаях.

Наши предложения по организации Wi-Fi сетей

Обустройство сети беспроводного доступа к интернету с нуля состоит из следующих этапов:

- — определение архитектуры сети с количеством и размещением точек доступа, покрытием и другими параметрами;

- — подбор и установка оборудования по разработанному плану, включая технику для хранения данных о пользователях сети;

- — предоставление программного обеспечения для управления работой системы, включая выполнение процедур идентификации и авторизации.

При необходимости мы предоставим услуги по организации Wi–Fi доступа на уже работающих сетях.

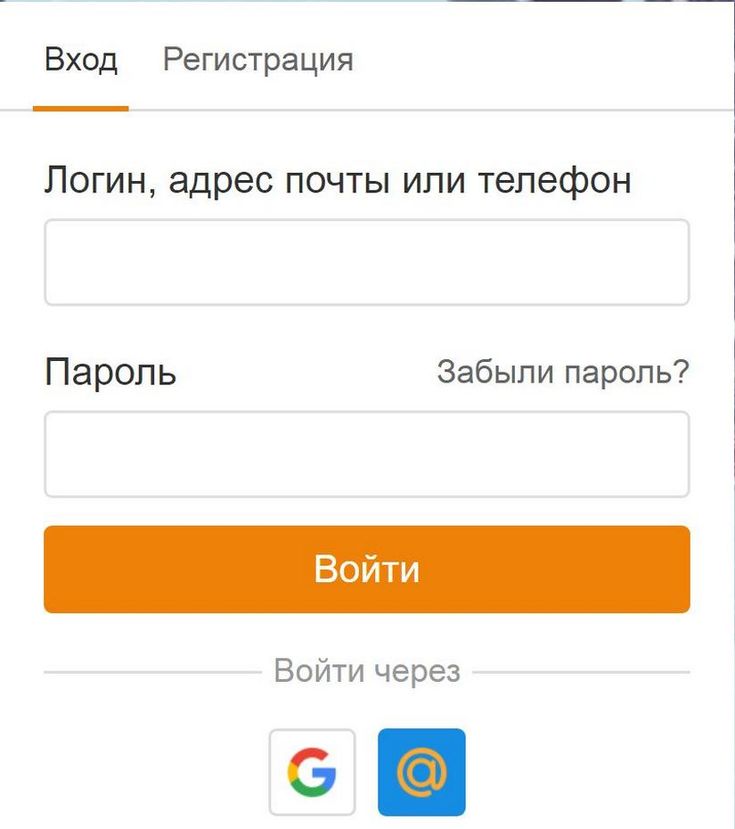

- — клиент выбирает в настройках своего мобильного устройства нужную Wi-Fi сеть, оформляя тем самым запрос на вход в нее;

- — затем пользователь вносит в электронный формуляр, полученный при первом входе в эту сеть логин и пароль;

- — после отправления формы на ваш номер придет СМС с подтверждением права доступа к сети.

Для оценки вариантов дизайна и настроек страниц системы сайт вы можете посмотреть примеры наших работ. Мы гарантируем надежную и стабильную работу Вай-Фай сети.

Преимущества наших услуг

Для организации беспроводного доступа к интернету наша компания использует самое современное оборудование от ведущих мировых производителей. Это обеспечивает высокую степень защищенности и достаточную пропускную способность каналов связи, а также стабильную работу интернета. Мы гарантируем минимальные сроки исполнения заказов и предоставляем полный пакет сервисных услуг.

Как стать нашим партнером

АО «РусьСвязьИнтеграция» оказывает услуги клиентам из Москвы, СПб, Московской и Ленинградской области. Чтобы стать нашим партнером позвоните, напишите на электронную почту или заполните заявку на подключение. Все остальное – наше дело. Мы обязательно найдем общий язык с заказчиком.

Я, всегда немного удивлялся подобным вопросам, в которых писали о том, что при подключен к открытой (незащищенной)

Wi-Fi сети, не работает интернет. Или телефон, ноутбук, планшет и прочие устройства, вообще отказываются подключатся к открытому Wi-Fi. Просили что-то посоветовать, что можно сделать, что бы решить эту проблему.

Или телефон, ноутбук, планшет и прочие устройства, вообще отказываются подключатся к открытому Wi-Fi. Просили что-то посоветовать, что можно сделать, что бы решить эту проблему.

А сегодня, увидел на нашем форуме, сообщение, в котором написано о том, что телефон ловит незапароленный Wi-Fi, без проблем к нему подключается, но интернет не работает. Тогда я немного проанализировал комментарии на сайте, и понял, что вопрос очень популярный, а статьи, по этому вопросу, я еще не писал. Буду сейчас исправлять ситуацию 🙂 .

Сейчас, мы разберемся, почему возникают проблемы с подключением к чужим, хоть и отрытым беспроводным сетям. Постараемся выяснить, можно ли с этим что-то сделать, и если можно, то что.

Сразу хочу написать, что мы рассмотрим проблемы именно с подключением и работой интернет-соединения, через чужие, беспроводные сети, которые не защищены паролем, и с которыми можно установить соединение.

Все проблемы, которые возникают при подключении к ваши собственным сетям, это отдельная история. Просто способов решения той, или иной ошибки, будет больше, так как у вас есть доступ к настройкам самого роутера.

Просто способов решения той, или иной ошибки, будет больше, так как у вас есть доступ к настройкам самого роутера.

Как бы это грустно не звучало, но, если ваш смартфон, планшет, ноутбук и т. д., не хочет подключатся к открытому Wi-Fi, или не работает интернет после подключения, то скорее всего, как-то исправить эту ситуацию, не получится. Где-то в 90% случаев, придется с этим смерится. Как-то грустно написал 🙂 .

Почему? Да потому, что мы не знаем, что там за точка доступа, чья она, как она настроена, и самое главное, у нас нет доступа к настройкам этого роутера, потому что он не наш, а соседа, какого-то магазина, кафе и т. д. Это я думаю понятно и логично.

Вот, возьмем для примера вопрос, о котором я писал в начале статьи:

Оставлен он был на нашем форуме, в этой теме: .

Вопрос хороший, но, как вы думаете, можно что-то по существу ответить на это вопрос? Я тоже думаю что нет. Может там просто интернет не оплачен. Подключение есть, а интернет не работает. Стандартная ситуация. Может там какая-то блокировка включена, или телефону не понравился канал, на котором работает есть.

Может там какая-то блокировка включена, или телефону не понравился канал, на котором работает есть.

Я бы выделил две основные проблемы. На них, мы и разделим статью. Так будет проще, и понятнее.

Не удается подключится к открытой Wi-Fi сети

Это, наверное самый популярный вопрос. На ноутбуках (и стационарных компьютерах) , это может быть ошибка « », или еще что-то.

На мобильных устройствах (телефонах, планшетах) , это может быть …” (кстати, с ноутбуками так же может быть эта проблема “Идентификация…”) , « ». Могут быть и другие ошибки.

Если не удается подключится, то нужно подумать, а почему же эта сеть не защищена. Да, есть люди, которые просто забывают это сделать, или им это не нужно. Они просто позволяют всем пользоваться своим интернетом (это в случае с домашними точками доступа) . Но, я уверен, что в большинстве случаев, пароля нет потому, что там включена фильтрация по MAC адресам (читайте ) . Которая защищает еще лучше, чем пароль.

Что можно попытаться сделать?

Как правило, при подключении к незащищенным сетям, уровень сигнала не очень хороший. Смотрите, что бы уровень сети, был хотя бы на два деления. Иначе, проблемы с подключением, могут возникнуть именно из-за слабого сигнала.

Смотрите, что бы уровень сети, был хотя бы на два деления. Иначе, проблемы с подключением, могут возникнуть именно из-за слабого сигнала.

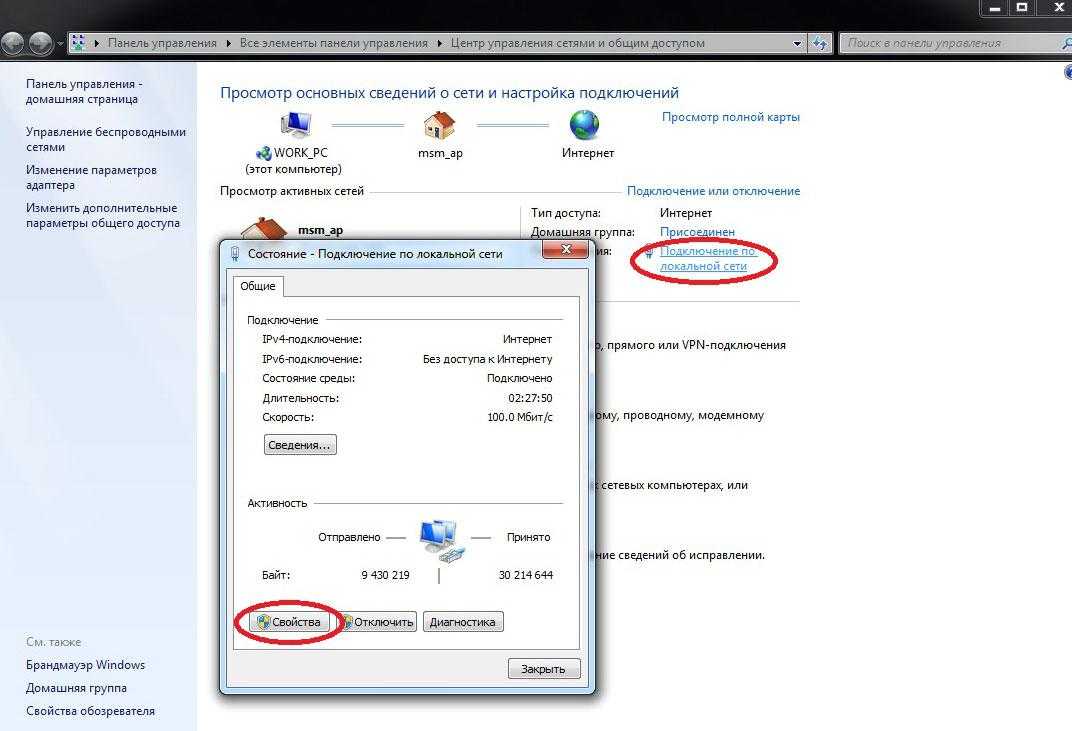

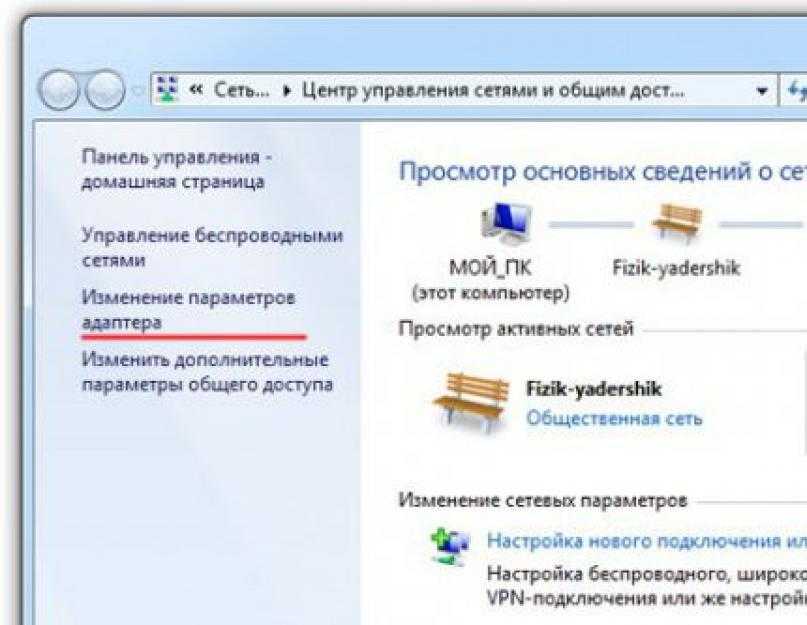

Если, вы подключаете ноутбук (обычный компьютер с адаптером) , то проследите, что бы в свойствах беспроводного адаптера, в протоколе IPv4, было установлено получать IP автоматически. Вот так:

Я показал на примере Windows 7. В Windows 8, все будет точно так же.

Если, проблема наблюдается на мобильных устройствах, которые работают на Android OS, или iOS (iPhone, iPad) , то даже не знаю, что посоветовать. Кроме как следить за уровнем сигнала. Каких-либо особых настроек, которые бы мешали подключению, там вроде бы нет.

При подключении к незащищенному Wi-Fi не работает интернет

Ну и вторая проблема, когда все подключается, но интернет не работает.

На ноутбуке, будет статус “Без доступа к интернету” и желтый треугольник возле статуса сети (в ), а на мобильных устройствах просто не будет работать интернет, и значок Wi-Fi, скорее всего, будет серым, вместо синего (зависит от OS, версии прошивки и т. д.)

.

д.)

.

Как исправить проблему?

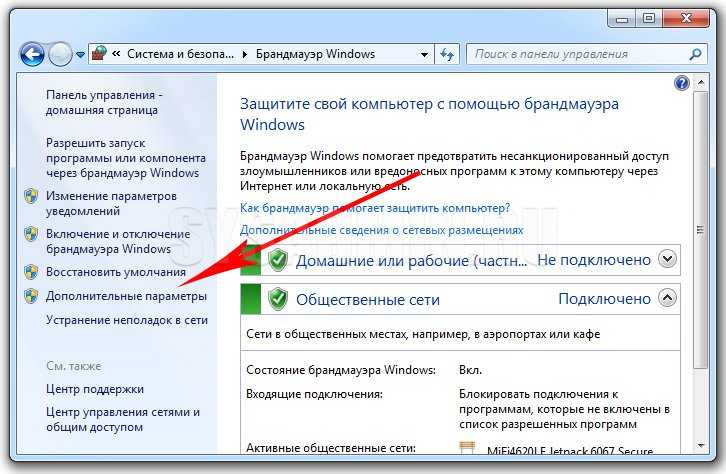

Если проблема на компьютере, то проверьте настройки IP, как я показывал на скриншоте выше. Отключите антивирусы и фаерволы, они могут блокировать доступ к интернету.

Если проблема на мобильном устройстве, то проверьте, не включены ли ручные настройки прокси. Как это сделать, я писал в статье (после заголовка “проверяем, отключен ли прокси-сервер”) .

В остальных случая, проблема скорее всего на стороне самого роутера. Или, ваше устройство не может работать с теми параметрами, которые заданы в настройках маршрутизатора.

Послесловие

Как я уже писал выше, если телефон не подключается к сети, то вам вряд ли получится что-то сделать. Если подключается, но доступа в интернет нет, то точно так же. Сеть не наша, что там с ней мы не знаем, настройки менять не может. Практически во всех проблемах, которые возникают с Wi-Fi, виноваты сами точки доступа. И, если что-то пробовать исправить, то нужно менять настройки именно в них. При условии, что ваше устройство, нормально работает с другими сетями.

При условии, что ваше устройство, нормально работает с другими сетями.

Если, у вас есть что добавить по этому вопросу, то вы можете сделать это в комментариях ниже. Там же, вы можете оставлять свои вопросы.

Что такое аутентификация wifi на телефоне или планшете большинство пользователей мобильных устройств знают «не понаслышке» — ведь с подключением к беспроводной сети «юзеры» сталкиваются практически ежедневно. Однако для чего проходить данную «процедуру», и по каким причинам возникает проблема аутентификации вай фай, понимают далеко не все владельцы современных планшетных компьютеров.

Итак, аутентификация wifi: что это?Аутентификация — это проверка безопасности при подключении устройства к Wi-Fi по защищённому соединению. В процессе аутентификации устройство сообщает Wi-Fi оборудованию секретный код, введённый пользователем.

При правильно указанном пароле, Wi-Fi роутер осуществляет подключение устройства к сети, в противном случае — соединение сбрасывается. Таким образом, использовать ресурсы Wi-Fi могут лишь пользователи, входящие в круг «доверенных лиц», знающие .

Таким образом, использовать ресурсы Wi-Fi могут лишь пользователи, входящие в круг «доверенных лиц», знающие .

Иными словами, аутентификация вай фай на адроид-устройстве — это сообщение маршрутизатору шифра для входа в сеть и его последующая проверка на совпадение с указанным в настройках роутера паролем.

Ошибка аутентификации wifi android: что делать?Обычно процесс аутентификации продолжается несколько секунд. Но иногда при подключении к WiFi (после ввода пароля) устройство показывает статус «аутентификация» гораздо дольше — возникает ошибка аутентификации вай фай на телефоне, или бесконечная авторизация устройства в сети.

Как правило, такая проблема возникает по одной из следующих причин:

1. Неправильно введён секретный код для подключения к WiFI

Если вы ввели неверный секретный код (совершили опечатку, ввели его в неправильной раскладке или просто кто-то поменял код без вашего ведома), то вы не сможете выполнить подключение, а статус «аутентификация» будет длиться дольше обычного, и закончится сообщением об ошибке.

Решение: проверьте правильность ввода пароля. Если вы подключаетесь к беспроводной сети вне дома (например, на рабочем месте), то узнайте у системного администратора или коллег новый пароль.

Если же вы устанавливаете соединение с , и уверены в том, что код ввели верно, то советуем : возможно, они были изменены без вашего ведома.

2. Несоответствие типа подключения в настройках планшета и у Wi-Fi оборудования

Стандарты безопасности постоянно улучшаются и изменяются, благодаря чему современное Wi-Fi оборудование может работать в различных режимах, несовместимых между собой. И зачастую ошибка аутентификации вай фай на планшете возникает по причине несоответствия настроек андроид-устройства и сетевого оборудования.

Например, если Wi-Fi роутер настроен на , а на планшете тип точки доступа установлен на режим WEP.

В этом случае планшет будет видеть сеть, но не сможет пройти процесс аутентификации.

Решение: удалите точку доступа из списка. Выполните поиск доступных Wi-Fi сетей и попробуйте . Если у вас есть доступ к настройкам роутера, вы также можете проверить настройки безопасности и изменить их.

Выполните поиск доступных Wi-Fi сетей и попробуйте . Если у вас есть доступ к настройкам роутера, вы также можете проверить настройки безопасности и изменить их.

3. Большое расстояние между роутером и планшетом

Кроме того, проблема аутентификации при подключении к wifi может возникнуть из-за . В этом случае вам необходимо сократить расстояние между Wi-Fi оборудованием и планшетом.

Настройка с PIN-кодом с помощью WPS (Wi-Fi Protected Setup)

Если точка беспроводного доступа/маршрутизатор поддерживает WPS (способ с использованием PIN-кода), настройка устройства не составит труда. Подключение с использованием PIN-кода (личного идентификационного номера) — это один из способов подключения, разработанный Wi-Fi Alliance®. Введя PIN-код, созданный заявителем (используемое устройство), в регистратор (устройство, управляющее беспроводной локальной сетью), можно настроить параметры беспроводной сети и безопасности. Инструкции по доступу к режиму WPS см. в руководстве пользователя, прилагаемом к беспроводной точке доступа/маршрутизатору.

Инструкции по доступу к режиму WPS см. в руководстве пользователя, прилагаемом к беспроводной точке доступа/маршрутизатору.

| • | Подключение, если беспроводная точка доступа/маршрутизатор (A) также используется в качестве регистратора1. |

| • | Подключение, при котором другое устройство (B) (например, компьютер) используется в качестве регистратора1. |

| 1 | Регистратором обычно является беспроводная точка доступа/маршрутизатор. |

Примечание

На маршрутизаторах или точках доступа, поддерживающих WPS, имеется указанный ниже символ. |

| 1 | Нажмите . | ||||||||||||||||||||

| 2 | Нажмите Сеть. | ||||||||||||||||||||

| 3 | Нажмите Беспровод. сеть. | ||||||||||||||||||||

| 4 | Нажмите WPS с PIN-кодом. | ||||||||||||||||||||

| 5 | Если отображается сообщение Включить беспроводную сеть?, нажмите Да для подтверждения. Запускается мастер настройки беспроводного подключения. Для отмены нажмите Нет. | ||||||||||||||||||||

| 6 | На ЖКД отображается 8-разрядный PIN-код, и устройство начинает поиск точки доступа. | ||||||||||||||||||||

| 7 | На компьютере, подключенном к сети, введите в адресной строке браузера: «http://IP-адрес точки доступа/». (Где «IP-адрес точки доступа» — это IP-адрес устройства, используемого в качестве регистратора1.) Перейдите на страницу настройки WPS и введите в регистратор PIN-код, отображавшийся на ЖКД на шаге 6, а затем выполните инструкции на экране.

Примечание

Примечание

| ||||||||||||||||||||

| 8 | При успешном подключении к беспроводному устройству на дисплее отображается сообщение Подключено. Если подключение установить не удалось, на ЖКД отображается код ошибки. Найдите код ошибки в разделе Устранение неисправностей Руководства по быстрой установке и устраните ошибку.

|

Наверх страницы

Wi-Fi авторизация для посетителей от Goodline

Wi-Fi зона для клиентов и посетителей повысит качество сервиса и сделает пребывание

клиентов у вас полезным и комфортным. Мы организуем Wi-Fi систему для любого бизнеса: от

кафе на 2 столика до большого торгового центра.

Мы организуем Wi-Fi систему для любого бизнеса: от

кафе на 2 столика до большого торгового центра.

Принцип работы

При подключении к вашей сети Wi-Fi на устройстве пользователя будет автоматически открываться страница авторизации. Чтобы получить доступ в интернет, посетителям нужно ввести свой номер телефона и совершить звонок на бесплатный сервисный номер.

Преимущества

Лояльность посетителей

Лояльность посетителей увеличивается, потому что авторизация через бесплатный номер удобнее авторизации через соц.

сети. Ведь нужно просто нажать кнопку вызова!

сети. Ведь нужно просто нажать кнопку вызова!Единый тарифный план

Единый тарифный план без платежей за звонки и размещение рекламы. Вы четко видите, за что платите.

Пользователь увидит вашу рекламу

Пользователь увидит вашу рекламу даже в том случае, если не закончит авторизацию.

Принимайте иностранных гостей

Авторизоваться можно и с сим-картой другого государства.

Размещение рекламы

На странице авторизации содержится ваша реклама (изображения + текст). Наполнение редактируется вами в специальном портале управления.

Защита от штрафов

В соответствии с ФЗ «О внесении изменений в Федеральный закон «Об информации, информационных технологиях и о защите информации»

Посмотреть презентацию

Дополнительные услуги

Видеоконтроль

Удаленный контроль в режиме On-line за работой сотрудников в офисе, магазине, на складе.

Подробнее

Облачная АТС

Постройте маршрут входящих звонков внутри офиса и оптимизируйте рекламный бюджет через коллтрекинг.

Подробнее

Большое ТВ для Бизнеса

Телевидение для больших телевизоров.

Подробнее

Wi-Fi авторизация

Wi-Fi авторизация посетителей с размещением вашей рекламы. Без дополнительных затрат на звонки и sms.

Без дополнительных затрат на звонки и sms.

Подробнее

VLAN

Объединение офисов или филиалов компании в единую информационную сеть.

Подробнее

Интернет

Безлимитный кабельный интернет в офис на скорости до 1 Гбит/сек.

Подробнее

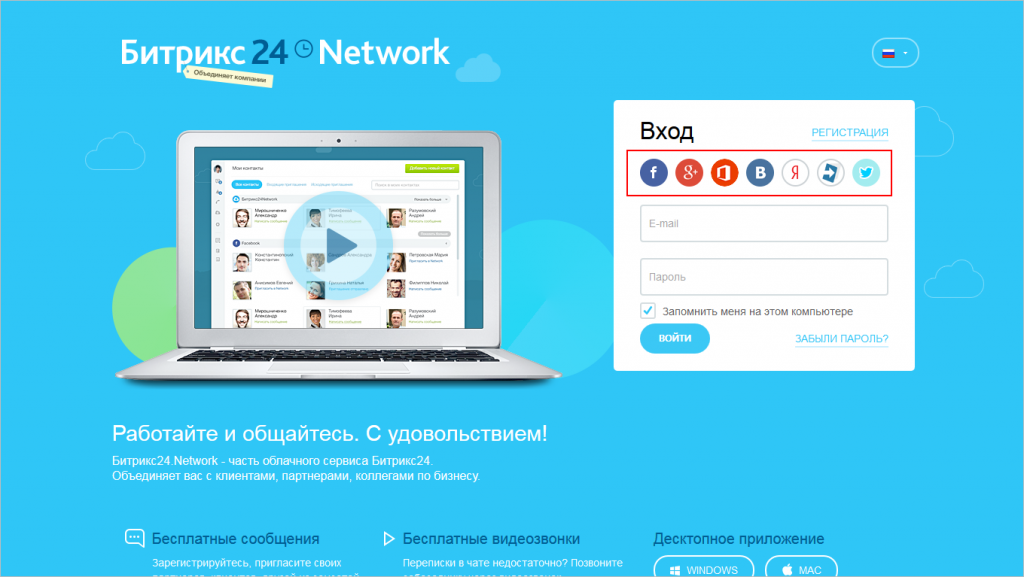

Битрикс24

12 инструментов для организации работы.

Подробнее

Продукты 1С

Продажа и сопровождение облачных и локальных версий 1С:Фреш, 1С:Предприятие, 1С:Бухгалтерия

Подробнее

Структурированная кабельная сеть

Мы построим кабельную систему в одном здании или объединим несколько объектов в отдельную сеть.

Подробнее

Телефония

Городские номера, которые при переезде остаются с Вами.

Подробнее

LineАренда IP-адресов

IPv4 — адреса в аренду для использования в соответствии с правилами RIPE.

Подробнее

Голосовое приветствие

Аудиоролик с использованием голоса профессионального диктора, который слышит клиент, позвонив по вашему номеру.

Подробнее

Почему Goodline?

За 20 лет работы мы детально изучили сферу предпринимательства в Кемеровской области и точно

знаем

потребности наших клиентов. Каждый год мы разрабатываем новые сервисы для бизнеса, чтобы у

компаний,

сотрудничающих с Goodline, появлялись новые возможности увеличения прибыли.

Каждый год мы разрабатываем новые сервисы для бизнеса, чтобы у

компаний,

сотрудничающих с Goodline, появлялись новые возможности увеличения прибыли.

У нас индивидуальный подход к каждому абоненту, поэтому вам нужно просто рассказать о специфике вашего бизнеса и сфере деятельности, и мы подберем сервисы и тарифный план, подходящий именно вам!

Общественная сеть Wi-Fi

Практика организации открытых точек доступа к Wi-Fi в публичных местах сегодня широко распространена. Точка доступа стала частью маркетинговой компании как организаций, желающих заинтересовать посетителя, так и операторов, предоставляющих вход в сеть Интернет без пароля в местах большого скопления людей. Стало уже привычным каждый день подключаться к бесплатным Wi-Fi-сетям в транспорте, в кафе, в других общественных местах.

Главная же опасность, связанная с использованием публичной точки доступа, заключается в том, что при использовании общественной сети Ваш трафик не защищен, следовательно, его легко может отследить злоумышленник, подключившийся к той же точке доступа и использующий специальные программные средства, позволяющее анализировать трафик.

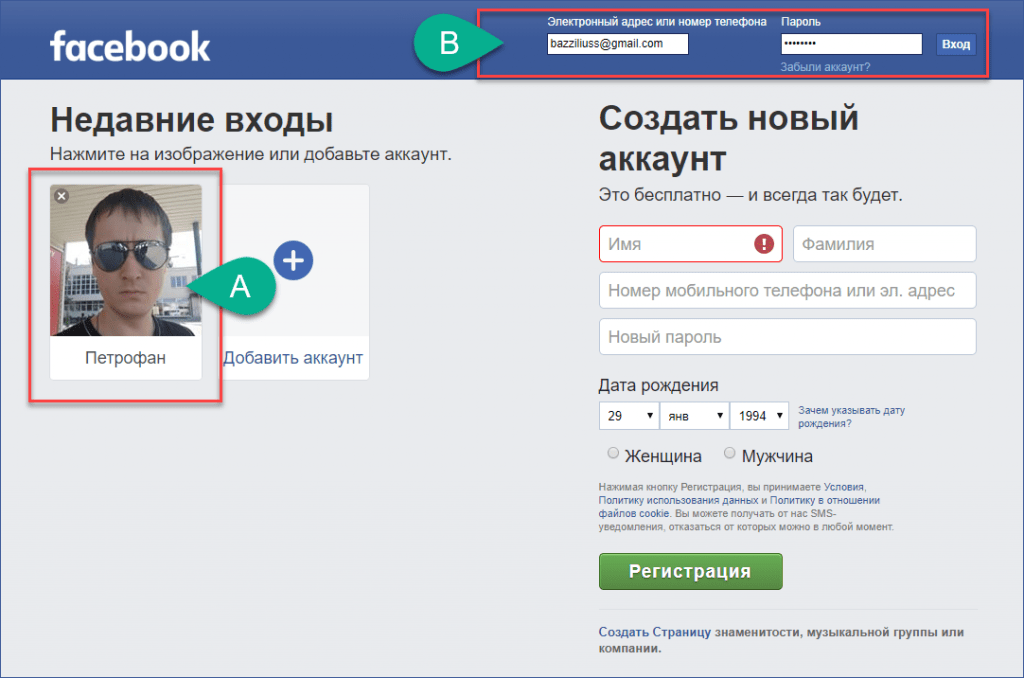

У общественной открытой точки доступа, как правило, шифрование отсутствует, Вам не приходится вводить пароль для подключения. Большинство владельцев общественных точек доступа отказываются от шифрования данных и системы авторизации в сети, мотивируя это стремлением сделать использование Wi-Fi-сети простым и удобным. Это представляет серьезную угрозу Вашей информации. Злоумышленник, подключившись к такой открытой сети, имеет возможность видеть, какие сайты Вы посещаете, какие данные Вы на них вводите, в том числе Ваши логины/пароли, переписку в социальных сетях.

Чем Вы рискуете в обычной, на первый взгляд, ситуации?

Вы находитесь в торговом центре, и у Вас возникла необходимость срочно проверить свою электронную почту. Конечно же, как и в большинстве общественных мест, здесь есть бесплатный доступ к Wi-Fi. Вы подключаете своё устройство, видите много закрытых паролями точек доступа и выбираете среди них одну со свободным доступом к сети Интернет. Не задумываясь о возможных последствиях, Вы подключаетесь к ней, проверяете почту, пишите ответ, отправляете его.

Бесплатные точки доступа Wi-Fi активно используются злоумышленниками. Как уже было отмечено, с помощью специальных приложений (программных сетевых сканеров), установленных на смартфоне, планшете или ноутбуке, злоумышленники могут без особых усилий собирать разнообразную информацию об активных точках доступа, их названиях, используемых базовых станциях, типе шифрования, подключенных устройствах и просматриваемых на них сайтах, определять, открыт ли на устройствах общий доступ к файлам, и т.п. Для перехвата любого трафика злоумышленнику достаточно находиться рядом с точкой доступа, так как все они имеют один существенный недостаток: они подобны радиопередатчику, то есть каждый, кто находится в зоне досягаемости, может принимать данные. А в случае использования открытой общественной точки доступа, когда данные передаются без использования шифрования, злоумышленник может легко получить к ним доступ.

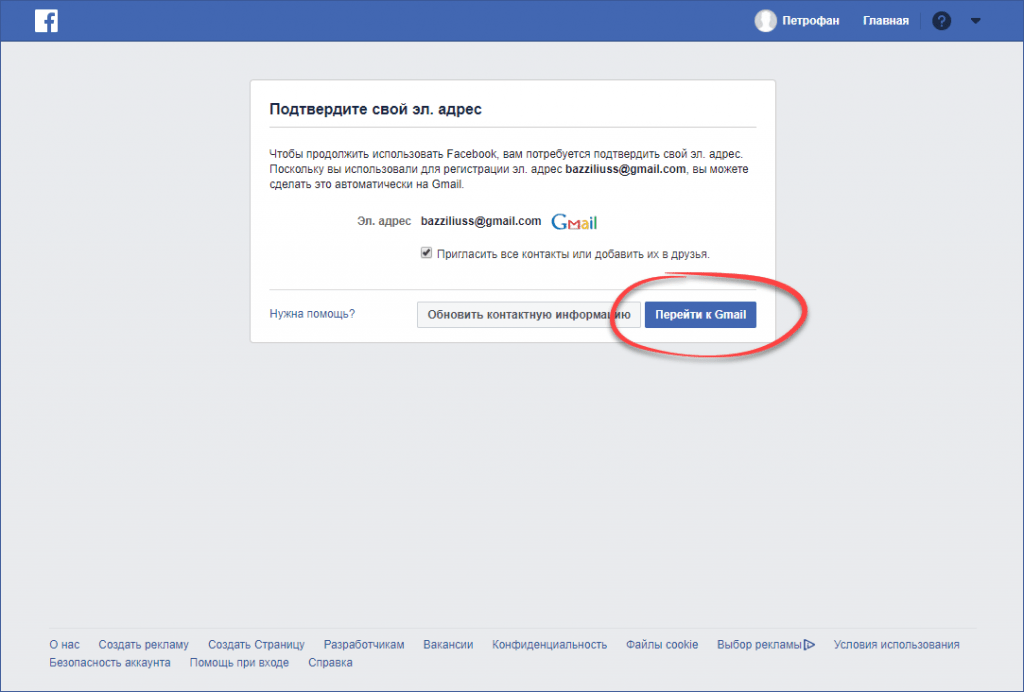

Так, находясь в том же, что и Вы, торговом центре, злоумышленник (на рис. – Злоумышленник 1), при подключении к той же открытой точке доступа и используя установленную на своем устройстве специальную программу, легко может перехватить пакеты, которыми Ваше устройство обменивается с точкой доступа. То есть, в рассматриваемом случае, злоумышленник сможет перехватить пароли, которые Вы вводите при авторизации в почтовом сервисе. В дальнейшем, имея доступ к Вашей почте, злоумышленник, используя возможность восстановления пароля, сможет получить доступ к Вашей личной переписке, учетным записям в социальных сетях, в интернет-банке.

– Злоумышленник 1), при подключении к той же открытой точке доступа и используя установленную на своем устройстве специальную программу, легко может перехватить пакеты, которыми Ваше устройство обменивается с точкой доступа. То есть, в рассматриваемом случае, злоумышленник сможет перехватить пароли, которые Вы вводите при авторизации в почтовом сервисе. В дальнейшем, имея доступ к Вашей почте, злоумышленник, используя возможность восстановления пароля, сможет получить доступ к Вашей личной переписке, учетным записям в социальных сетях, в интернет-банке.

Двухфакторная авторизация (двухфакторная аутентификация) – метод идентификации пользователя в каком-либо сервисе, где используются два различных типа аутентификационных данных. Введение дополнительного уровня безопасности, например, подтверждение через SMS-сообщение, обеспечивает более эффективную защиту аккаунта от несанкционированного доступа.

Защитить себя от людей, целенаправленно охотящихся за паролями от интернет-банка, достаточно сложно. Поэтому по возможности стоит избегать ввода личных данных в сетях общественного пользования и везде, где это возможно, использовать двухфакторную авторизацию.

Поэтому по возможности стоит избегать ввода личных данных в сетях общественного пользования и везде, где это возможно, использовать двухфакторную авторизацию.

Для безопасности при подключении к точке доступа защита передаваемых данных должна быть основана на шифровании трафика между точкой доступа и конечным устройством, которое подключено к ней. В этом случае используются протоколы шифрования WPA (Wi-Fi Protected Access), TKIP (Temporal Key Integrity Protocol), WPA2. Нельзя исключить вероятность того, что общественной точкой доступа используется слабый тип шифрования, такой как WEP (Wired Equivalent Privacy – один из самых первых типов защиты Wi-Fi-сетей), который не обеспечивает надежной защиты Ваших данных. Однако в настоящее время большинство точек доступа к Wi-Fi-сети, использующих шифрование, поддерживает последний стандарт безопасности WPA2. Вам необходимо только узнать пароль у владельца точки. Но даже в этом случае лучше избегать передачи Вашей конфиденциальной информации при подключении к Wi-Fi-сети.

Воспользовавшись открытой сетью Wi-Fi, Вы также рискуете подключиться к ложной точке доступа. Тот же злоумышленник (на рис. – Злоумышленник 1), что находится в одном с Вами торговом центре, на своем устройстве, например, ноутбуке, может создать свою точку доступа к Wi-Fi-сети с именем, похожим на официальное имя точки доступа торгового центра. То есть происходит подмена точки доступа. Теперь Вы уже будете вводить свои данные в фальшивую регистрационную форму сети злоумышленника, тем самым собственноручно передавая ему свои личные данные. При этом ложная точка доступа может перенаправить Вас на поддельные сайты, при посещении которых велика вероятность заражения вирусом, который может затем получить доступ ко всем данным на Вашем устройстве.

Но вот Вы всё-таки подключились к открытой Wi-Fi-сети и планируете «побродить» по сайтам. Какие опасности Вас подстерегают?

Злоумышленник (на рис. – Злоумышленник 2), подключивший к точке доступа устройство с установленным на нем специальным приложением и оставаясь полностью пассивным, так как сам ничего не передает, получает возможность мониторить и записывать весь трафик вне зависимости от указанных в пакетах IP-адресов. Злоумышленник может записать обмен данными, а затем с помощью фильтров найти в записанных сведениях нужную информацию. Таким образом, вся передаваемая Вами информация становится ему доступна.

Злоумышленник может записать обмен данными, а затем с помощью фильтров найти в записанных сведениях нужную информацию. Таким образом, вся передаваемая Вами информация становится ему доступна.

Для более надежного и безопасного доступа к сайтам используется технология шифрования, обеспечивающая защищенный обмен данными. Сертификат шифрования позволяет надежно защитить трафик, передаваемый между браузером пользователя и веб-ресурсом по протоколу HTTPS. Пароли, номера кредитных карт, переписка – все эти данные являются добычей для хакеров, и сертификат шифрования позволяет минимизировать риски. В настоящее время в качестве сертификата шифрования используется TLS (Transport Layer Security), вместо SSL (Secure Socket Layer). SSL и TLS не имеют принципиальных различий в своей работе, могут даже быть использованы на одном сервере одновременно, делается это исключительно из соображений обеспечения работы новых устройств и браузеров, так и устаревших.

Когда Ваш браузер делает запрос к веб-сайту, то это обращение происходит по прикладному протоколу передачи гипертекста HTTP (Hypertext Transfer Protocol). В этом случае данные передаются в открытом виде, незащищенными. HTTPS (Hypertext Transfer Protocol Secure) — расширение протокола HTTP, поддерживающее шифрование. Данные, передаваемые по протоколу HTTPS, «упаковываются» в криптографический протокол TLS, тем самым обеспечивается защита этих данных. При подключении по протоколу HTTPS Ваш браузер проверяет сертификат безопасности сайта и подтверждает, что он был выдан действующим центром сертификации. Использование HTTPS не устраняет возможность перехвата трафика, однако в случае его использования все данные будут передаются в зашифрованном виде.

В этом случае данные передаются в открытом виде, незащищенными. HTTPS (Hypertext Transfer Protocol Secure) — расширение протокола HTTP, поддерживающее шифрование. Данные, передаваемые по протоколу HTTPS, «упаковываются» в криптографический протокол TLS, тем самым обеспечивается защита этих данных. При подключении по протоколу HTTPS Ваш браузер проверяет сертификат безопасности сайта и подтверждает, что он был выдан действующим центром сертификации. Использование HTTPS не устраняет возможность перехвата трафика, однако в случае его использования все данные будут передаются в зашифрованном виде.

Более подробная информация о сертификате безопасности содержится в статье «Цифровые сертификаты безопасности».

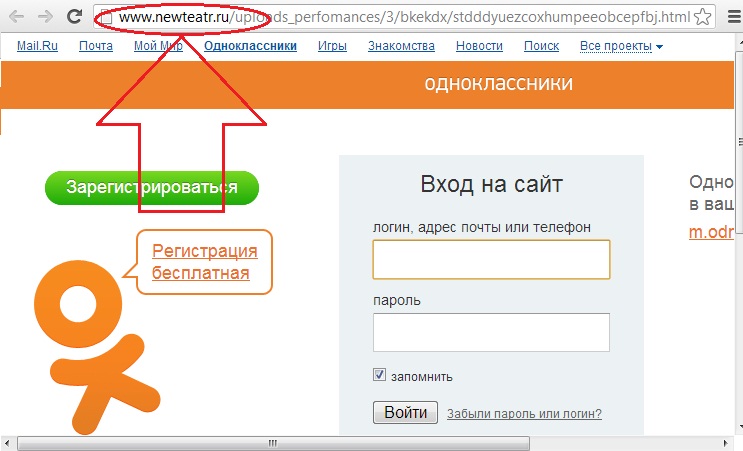

HTTPS используется, когда важна безопасность соединения, например, в платежных системах. В настоящее время HTTPS поддерживается всеми популярными браузерами. Вы можете понять, что подключились к сайту по HTTPS протоколу, если его адрес в адресной строке браузера начинается с https://. Вы так же заметите иконку замка, на которую нужно нажать, чтобы узнать подробности о безопасности сайта, его сертификате. В каждом браузере это выглядит по-разному, но всех их объединяет иконка замка и https:// в начале адресной строки.

Вы так же заметите иконку замка, на которую нужно нажать, чтобы узнать подробности о безопасности сайта, его сертификате. В каждом браузере это выглядит по-разному, но всех их объединяет иконка замка и https:// в начале адресной строки.

Некоторые сайты по умолчанию не используют HTTPS. Узнать, поддерживает ли страница шифрование, можно введя в строку поиска ее URL с префиксом https://. Нажав на значок замка, можно убедиться, что соединение защищено. Если такой значок не появится, значит страница не защищена сертификатом шифрования.

Более подробная информация о URL содержится в статье «Структура URL».

К сожалению, в настоящее время наличие сертификата не является достаточным, чтобы Вы были уверены в безопасности своих личных данных, ведь префикс https:// указывает только на то, что Ваше соединение зашифровано, но не дает гарантии подлинности сайта.

Злоумышленник может создать поддельный сайт с похожим доменом и дизайном какого-либо известного, например, интернет-магазина. Простой цифровой сертификат злоумышленник может получить вполне легально. На такой поддельный сайт он легко заманит невнимательных посетителей с целью заполучить их конфиденциальную информацию.

Простой цифровой сертификат злоумышленник может получить вполне легально. На такой поддельный сайт он легко заманит невнимательных посетителей с целью заполучить их конфиденциальную информацию.

В настоящее время некоторые компании, чтобы избежать подобных рисков, получают сертификат безопасности с дополнительной проверкой. В этом случае центр сертификации дополнительно проверяет факт существования компании и в сертификате указывается не только домен, но и название организации, которой он выдан. Сайты, имеющие подобные сертификаты, после иконки замка в адресной строке имеют дополнительный отличительный знак – название организации. Такие сертификаты обладают наибольшей степенью доверия.

Обратите внимание, что многие веб-сайты используют шифрование только на тех страницах, с которых передается конфиденциальная информация (например, пароли и номера кредитных карт). Так, осторожность необходима при работе с мобильными приложениями. Например, сайт «ВКонтакте» использует защищенное соединение во время авторизации, но просмотр страниц сайта происходит уже без использования шифрования. В публичной сети появляется риск перехвата злоумышленником Вашей сессии, которую в дальнейшем он сможет использовать для доступа к сайту от Вашего имени. Поэтому от использования таких приложений при подключении к публичной точке доступа следует полностью отказаться.

В публичной сети появляется риск перехвата злоумышленником Вашей сессии, которую в дальнейшем он сможет использовать для доступа к сайту от Вашего имени. Поэтому от использования таких приложений при подключении к публичной точке доступа следует полностью отказаться.

При использовании общественной точки доступа к Wi-Fi-сети нельзя исключить и угрозу сбора пользовательских логинов/паролей владельцем точки. В случае отсутствии шифрования при подключении к точке доступа Ваши пароли/логины становятся доступны её владельцу (на рис. – Злоумышленник 3). Он получает возможность составлять базы логинов/паролей пользователей для последующего неправомерного их использования.

Как совместить общественный Wi-Fi и безопасность.

При подключении к публичной точке доступа альтернативой может служить технология VPN (Virtual Private Network), с помощью которой для Вашего интернет-соединения создается зашифрованное безопасное соединение между пользователем и зоной сети – защищенный «туннель». В этом случае, если злоумышленник перехватит переданный с Вашего устройства сетевой пакет, он получит просто беспорядочный набор данных. То есть, он увидит лишь только Ваше подключение к сети, но не дальнейшие Ваши действия.

В этом случае, если злоумышленник перехватит переданный с Вашего устройства сетевой пакет, он получит просто беспорядочный набор данных. То есть, он увидит лишь только Ваше подключение к сети, но не дальнейшие Ваши действия.

Для Вас работа VPN остается абсолютно незаметной. Ваша личная, деловая переписка, разговоры по скайпу и т.п. никак не могут быть перехвачены или подслушаны. Все Ваши данные шифруются.

Защитить себя от людей, целенаправленно охотящихся за паролями от интернет-банка, достаточно сложно. Поэтому по возможности стоит избегать проверки личных данных в сетях общественного пользования и везде, где это возможно, использовать двухфакторную авторизацию.

Рекомендации по безопасному использованию общественной Wi-Fi сети.

- Используйте VPN.

- Используйте протокол HTTPS.

- Используйте двухфакторную аутентификацию для важных ресурсов (почта, социальные сети, дистанционное банковское обслуживание и т.п.

).

). - Не используйте общественные Wi-Fi-сети для передачи конфиденциальной информации.

- Не осуществляйте финансовые операции, покупки в интернет-магазинах, проверку рабочей и личной электронной почты, находясь в общественной Wi-Fi-сети.

- Меняйте свои пароли после работы в незащищенных сетях Wi-Fi.

- Избегайте подключения к точкам доступа с подозрительными именами (например, FreeInternet, FreeWiFi) и отключенным шифрованием.

- Выбирайте точки доступа с включенным WPA/WPA2-шифрованием (пароль можно узнать у владельца общественной точки доступа).

- Установите антивирус для дополнительной защиты.

- Регулярно устанавливайте обновления браузера и мобильных устройств. Делайте это только в доверенной сети. При вынужденной установке обновлений программного обеспечения при подключении к общественной сети Wi-Fi на Ваше устройство может быть установлена вредоносная программа.

- Отключите автоматическое подключение устройства к Wi-Fi-сети. Осуществляйте выбор Wi-Fi-сети вручную.

- Выберите в автоматически всплывающем меню пункт «Общественная сеть». Это запретит Вашему устройству обмениваться файлами или иной важной информацией с другими компьютерами в сети, что позволит защититься и от присутствия в сети зараженных устройств.

- Выключайте Wi-Fi, когда не требуется подключения к сети.

- Удаляйте подключение к сети Wi-Fi.

По окончании необходимых действий в сети убедитесь, что Вы вышли из всех сервисов, и удалите сеть. Это необходимо для того, чтобы Ваш телефон или ПК в следующий раз при попадании в зону действия этой сети не подключался к ней автоматически.

Интернет-портал «Безопасность пользователей в сети Интернет» [email protected] https://safe-surf.ru

На Android телефоне нет интернета через WiFi но к сети подключен

⭐️⭐️⭐️⭐️⭐️ Сейчас я расскажу что делать когда на Android телефоне нет интернета через WiFi. Т.е. само подключение к сети есть, значок вайфая активен, но не получается выйти в интернет и мессенджеры (Телеграм, Вибер, Скайп) и прочие приложения (Инстаграм, ВКонтакте и т.д.) не подключаются.

Т.е. само подключение к сети есть, значок вайфая активен, но не получается выйти в интернет и мессенджеры (Телеграм, Вибер, Скайп) и прочие приложения (Инстаграм, ВКонтакте и т.д.) не подключаются.

Данная статья подходит для всех брендов, выпускающих телефоны на Android 11/10/9/8: Samsung, HTC, Lenovo, LG, Sony, ZTE, Huawei, Meizu, Fly, Alcatel, Xiaomi, Nokia и прочие. Мы не несем ответственности за ваши действия.

Внимание! Вы можете задать свой вопрос специалисту в конце статьи.

Замечу! Если вы используете общественную сеть WiFi или частную корпоративную, то велика вероятность блокировки ими некоторых социальных сетей и мессенджеров. Такое часто практикуется и придется смириться с ситуацией.

В большинстве случаев помогает перезагрузка смартфона или роутера, который раздает беспроводную сеть. Другой причиной может быть программная ошибка в работе телефона и неправильная настройка роутера.

Содержание

- Нет интернета из-за сбоя в самом Андроиде на телефоне

- Проверка наличия доступа к интернету

- Проверка и настройка роутера

Нет интернета из-за сбоя в самом Андроиде на телефоне

Перезагрузите телефон. Если причиной неполадки был незначительный системный сбой, перезапуск системы его устранит.

Если причиной неполадки был незначительный системный сбой, перезапуск системы его устранит.

После повторного запуска при сохранении ошибки вам нужно будет «Забыть сеть» и затем заново подключитесь к ней.

Нужна помощь?

Не знаешь как решить проблему в работе своего гаджета и нужен совет специалиста? На вопросы отвечает Алексей, мастер по ремонту смартфонов и планшетов в сервисном центре.Напиши мне »

- Откройте настройки.

- Выберите раздел «Wi-Fi».

- Найдите сеть, нажмите на нее и держите, пока не появится меню действий.Увеличить

- Выберите «Удалить».

- Выключите Wi-Fi. Включите через несколько секунд.

- Нажмите на удаленную ранее сеть, которая снова будет обнаружена устройством.

- Введите пароль и выполните подключение.

Забывание сети и повторное подключение помогает устранить несоответствие параметров Wi-Fi в телефоне и роутере.

Читайте: Если на Android не включается WiFi

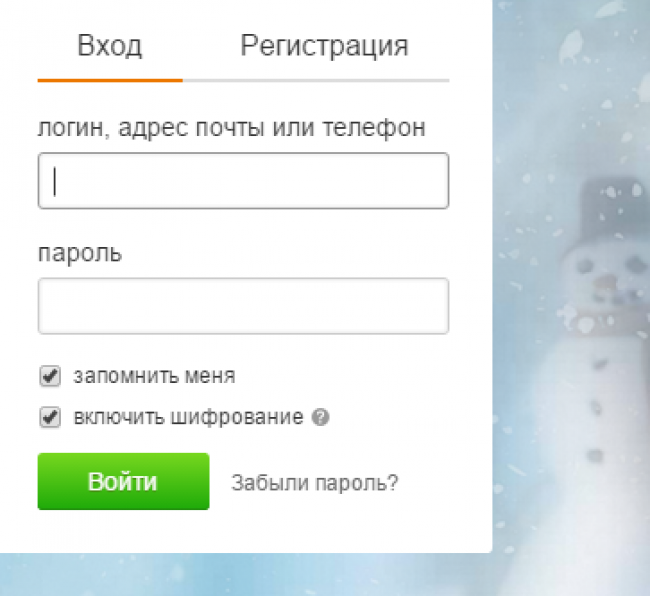

Если удаление сети не помогло, проверьте состояние прокси-сервера на телефоне. Он должен быть выключен:

Он должен быть выключен:

- Зайдите в раздел «Wi-Fi» настроек и выберите сеть для подключения.

- Отметьте пункт «Дополнительно» («Расширенные настройки»).

- Убедитесь, что в поле «Прокси-сервер» стоит «Нет».

Еще одной причиной того, что телефон не выходит в интернет, может быть неправильная дата. Чтобы проверить ее и изменить:

- Откройте настройки.

- Выберите раздел «Дата и время».

- Установите время и дату вручную или отметьте пункты «Дата и время сети» и «Часовой пояс сети».

После установки правильной даты подключитесь к Wi-Fi. Если беспроводная сеть действительно работает, вы сможете выйти в интернет.

Читайте Как увеличить скорость интернета на телефоне Android

Проверка наличия доступа к интернету

Прежде чем искать причину ошибки в работе смартфона или роутера, убедитесь, что с интернетом все в порядке. Что с ним может быть не так:

- Вы не заплатили, поэтому провайдер приостановил доступ в интернет.

Убедитесь, что через провод есть доступ в сеть.

Убедитесь, что через провод есть доступ в сеть. - В настройках роутера стоят ограничения на посещение отдельных сайтов или лимит на трафик (обычная практика для открытых сетей в общественных местах).

- На стороне провайдера возникли проблемы.

После исключения этих факторов приступайте к диагностике, позволяющей понять, в работе какого устройства скрывается причина неполадки.

Читайте: Если Android не видит WiFi сеть

Самый простой способ — подключитесь к беспроводной сети с другого телефона/планшета/ноутбука. Если другое устройство выходит в сеть, то проблемы в телефоне, который не может установить корректное соединение.

Проверка и настройка роутера

Если в результате своеобразной диагностики вы выяснили, что проблемы с доступом в интернет возникают на всех устройствах, которые подключаются к одной беспроводной сети, то ищите причину ошибки в настройках роутера.

Первым делом перезагрузите роутер. Отключите его от сети на 10-20 секунд, затем включите. Убедитесь, что устройство находится достаточно близко к источнику беспроводной сети, и прохождению сигнала ничего не мешает.

Убедитесь, что устройство находится достаточно близко к источнику беспроводной сети, и прохождению сигнала ничего не мешает.

Посмотрите настройки и попробуйте их немного поменять:

- Откройте параметры беспроводной сети (Wireless Settings) в интерфейсе роутера и установите другой канал.

- Измените режим работы беспроводной сети. Например, с 11bg mixed на 11n only.Увеличить

- В настройках безопасности беспроводной сети выберите защиту WPA2-PSK и AES-шифрование.

- Убедитесь, что в настройках роутера выбран правильный регион/страна.

При подключении к открытой общественной сети проверьте, прошли ли вы веб-авторизацию. Обычно при попытке подключиться к Wi-Fi в каком-нибудь торговом центре запускается браузер со страницей для ввода номера телефона. Если вы этого не сделаете, то будете подключены к Wi-Fi без доступа к интернету.

АвторМастер Николай

Инженер по ремонту мобильной и компьютерной техники в специализированном сервисном центре, г. Москва. Непрерывный опыт работы с 2010 года.

Москва. Непрерывный опыт работы с 2010 года.

Есть вопросы? Задавайте в комментариях к статье. Отвечать стараюсь максимально быстро вам на указанную почту. Каждый случай индивидуален и поэтому очень важно, чтобы вы максимально расписали свою проблему и какая у вас модель устройства.

: Глава 11: Вход в сеть и управление качеством обслуживания (QoS) :: Часть третья: Множественный доступ WiMAX (MAC-уровень) и управление качеством обслуживания :: Технология Wimax для широкополосного беспроводного доступа :: Работа в сети :: eTutorials.org

Системы должны следовать перечню процедур для ввода и регистрации нового SS или, в более общем смысле, нового узла в сети. Процедуры входа в сеть, описанные в этом разделе, применимы только к топологии PMP. Процедура входа в сеть для Mesh (на данный момент не включена в профили WiMAX) описана в стандарте.

На рис. 11.18 показана последовательность процедур входа в сеть. Последовательность действий для входа в сеть описана ниже:

Сканировать нисходящий канал и установить синхронизацию с БС.

При инициализации или после потери сигнала SS должен получить канал нисходящей линии связи. СС имеет энергонезависимую память, в которой хранятся последние рабочие параметры. Сначала он пытается повторно захватить этот нисходящий канал. Если это не удается, SS начинает непрерывно сканировать возможные каналы рабочей полосы частот нисходящей линии связи, пока не найдет действительный сигнал нисходящей линии связи.

При инициализации или после потери сигнала SS должен получить канал нисходящей линии связи. СС имеет энергонезависимую память, в которой хранятся последние рабочие параметры. Сначала он пытается повторно захватить этот нисходящий канал. Если это не удается, SS начинает непрерывно сканировать возможные каналы рабочей полосы частот нисходящей линии связи, пока не найдет действительный сигнал нисходящей линии связи.Преамбула начала кадра представляет собой повторяющийся хорошо известный шаблон, и SS может использовать его для синхронизации временных и частотных параметров с BS. БС может дополнительно использовать методы активного сканирования или разнесения для ускорения и улучшения процесса синхронизации нисходящей линии связи. На этом этапе SS нужны сообщения DL-MAP, DCD, UCD и UL-MAP.

Синхронизация. SS MAC ищет сообщение DL-MAP. SS достигает MAC-синхронизации после получения хотя бы одного сообщения DL-MAP. MAC SS остается синхронизированным до тех пор, пока он продолжает успешно получать сообщения DL-MAP и DCD канала нисходящей линии связи.

Если стандартный интервал потери DL-MAP истек, а действительное сообщение DL-MAP истекло, SS должен попытаться восстановить синхронизацию. Интервал Lost DL-MAP (обозначаемый в стандарте T21) равен 11 с, как обновлено в 802.16e.

Если стандартный интервал потери DL-MAP истек, а действительное сообщение DL-MAP истекло, SS должен попытаться восстановить синхронизацию. Интервал Lost DL-MAP (обозначаемый в стандарте T21) равен 11 с, как обновлено в 802.16e.Получить параметры передачи (восходящего канала) из сообщения UCD. После синхронизации SS ожидает сообщения UCD от BS, чтобы получить набор параметров передачи, необходимых для возможного восходящего канала. Сообщения UCD и параметров передачи по восходящей линии связи (UL-MAP) периодически передаются BS (см. главы 9 и 10).

Выполнить начальную дальность. Основной целью начального ранжирования является корректировка смещения синхронизации и параметров мощности каждого SS на этапе инициализации. Начальное ранжирование (подробности этой процедуры см. в разделе 11.1 в начале этой главы) происходит, когда SS желает войти в сеть. SS отправляет сообщение RNG-REQ в начальном интервале ранжирования, основанном на конкуренции. В поле CID устанавливается неинициализированное значение SS (начальный диапазон CID=0).

CID для основных и первичных соединений управления назначаются во время этой процедуры первоначального ранжирования (см. Раздел 11.1.2)

Согласовать базовые возможности. На этом этапе SS и BS обмениваются своими поддерживаемыми параметрами. После завершения ранжирования SS информирует BS о своих основных возможностях, передавая сообщение SBC-REQ (запрос базовых возможностей SS) со своими возможностями. Сообщение SBC-REQ передается SS во время фазы инициализации (входа в сеть), чтобы информировать BS о ее основных возможностях. В запрос основных возможностей включены следующие параметры:

Распределение полосы пропускания: поддержка полного частотного дуплекса, если поддерживается каждый из H-FDD и FDD (для профиля TDD альтернативы нет).

Физические параметры: максимальная мощность передачи (для каждой из четырех возможных модуляций: BPSK, QPSK, 16-QAM и 64-QAM), текущая мощность передачи (используется для пакета, который несет сообщение SBC-REQ), целенаправленная поддержка конкуренции ( OFDM PHY), поддержка демодулятора SS (64-QAM, CTC, BTC, STC и AAS), поддержка модулятора SS (64-QAM, BTC, CTC, подканализация и запрос BW с фокусным соперничеством), поддержка сфокусированного состязания SS (см.

главу 10 ) и поддержка подуровня TC SS, размер FFT (специфический для OFDMA PHY), поддержка перестановок, поддержка параметров MIMO, поддержка параметров AAS, поддержка параметров безопасности, поддержка параметров управления мощностью, поддержка параметров энергосбережения, поддержка параметров передачи обслуживания и т. д.

главу 10 ) и поддержка подуровня TC SS, размер FFT (специфический для OFDMA PHY), поддержка перестановок, поддержка параметров MIMO, поддержка параметров AAS, поддержка параметров безопасности, поддержка параметров управления мощностью, поддержка параметров энергосбережения, поддержка параметров передачи обслуживания и т. д.Размер значений FSN (порядковый номер фрагмента), используемых при формировании PDU MAC на соединениях без ARQ, например, возможность получать запросы, объединенные с данными, и т. д.

BS отвечает сообщением SBC-RSP (отклик о базовых возможностях SS) с пересечением возможностей SS и BS. Сообщение SBC-RSP передается BS в ответ на полученный SBC-REQ. Его роль заключается в подтверждении или отклонении предложенных параметров в SBC-REQ. Если BS не распознает возможность SS, она может вернуть это как «отключено» в SBC-RSP.

Авторизуйте SS и выполните обмен ключами. Затем SS должен обменяться безопасными ключами, что является частью механизма аутентификации.

Это реализовано через протокол PKM. SS отправляет сообщение PKM-REQ (запрос управления секретным ключом) на BS. BS отвечает сообщением PKM-RSP (ответ управления секретным ключом). Этот обмен подробно описан в главе 15.

Это реализовано через протокол PKM. SS отправляет сообщение PKM-REQ (запрос управления секретным ключом) на BS. BS отвечает сообщением PKM-RSP (ответ управления секретным ключом). Этот обмен подробно описан в главе 15.Выполнить регистрацию. Регистрация — это процесс, посредством которого SS разрешается вход в сеть, и, в частности, управляемая SS получает свой вторичный CID управления и, таким образом, становится управляемой SS. Эта часть процесса входа в сеть подробно описана в Разделе 11.6.1 ниже.

Соединения управления базовым MAC и первичным MAC устанавливаются во время начального ранжирования SS (см. выше). Эти соединения не являются безопасными. Вторичное управляющее соединение устанавливается, когда процедура авторизации завершена во время регистрации SS. Это подключение используется для установления IP-соединения и загрузки конфигурации файлов протокола TFTP (см. следующие шаги). Вторичное управляющее соединение защищено. На рис. 11.19 показана последовательность между начальным ранжированием и регистрацией процесса входа в сеть SS.

Рисунок 11.18: Процедуры входа в сеть SS. (Рисунок Г. Ассафа и Л. Нуайми.)

Рисунок 11.19: Часть начального ранжирования до регистрации процесса входа в сеть SS. На этом рисунке показан случай управляемой SS, т. е. имеющей вторичное управляющее соединение.Реализация фаз 7, 8 и 9 на СС не обязательна. Эти этапы должны выполняться только в том случае, если SS указала в сообщении REG-REQ, что она является управляемой SS.

Установить IP-соединение. На этом этапе SS использует механизмы протокола динамической конфигурации хоста (DHCP) [17] , [18] для получения IP-адреса от DHCP-сервера и любых других параметров, необходимых для установления IP-соединения. . Если SS имеет файл конфигурации (содержащий, например, таблицы фильтров QoS), ответ DHCP содержит имя файла, содержащего дополнительные параметры конфигурации. Параметры IP SS устанавливаются на основе ответа DHCP-сервера. Установление IP-соединения выполняется на вторичном управляющем соединении SS.

Вторичные управляющие сообщения передаются в дейтаграммах IP (см. раздел 5.2.6 стандарта для форматов IP CS PDU).

Вторичные управляющие сообщения передаются в дейтаграммах IP (см. раздел 5.2.6 стандарта для форматов IP CS PDU).Установите время суток. SS должен иметь текущую дату и время от BS. Это необходимо для добавления меток времени к зарегистрированным событиям. Это может понадобиться, например, для некоторых алгоритмов шифрования. Точность до ближайшей секунды. Протокол, по которому SS извлекает время суток с сервера времени через BS (аутентификация не требуется), определен в IETF RFC 868 [19] , который дает количество секунд, начиная с 1900 года, в 4 байтах. . Запрос и ответ передаются с использованием протокола пользовательских дейтаграмм (UDP).

Время, полученное с сервера, универсальное скоординированное время (UTC), должно быть объединено со смещением времени, полученным из ответа DHCP, для создания текущего местного времени SS. Установка времени суток выполняется на вторичном управляющем соединении SS.

9. Передача рабочих параметров.

После успешного завершения процедуры DHCP SS загружает свой файл конфигурации с использованием протокола Trivial File Transfer Protocol (TFTP) [20] на вторичном управляющем соединении SS, как показано на рисунке 11.20, если указано в ответе DHCP (конфигурация TFTP файловый сервер указан в ответе DHCP). TFTP — это довольно простой протокол, используемый для передачи файлов, работающий по протоколу UDP.

После успешного завершения процедуры DHCP SS загружает свой файл конфигурации с использованием протокола Trivial File Transfer Protocol (TFTP) [20] на вторичном управляющем соединении SS, как показано на рисунке 11.20, если указано в ответе DHCP (конфигурация TFTP файловый сервер указан в ответе DHCP). TFTP — это довольно простой протокол, используемый для передачи файлов, работающий по протоколу UDP.

Рисунок 11.20: Передача файла конфигурации SS (порядок работы)Когда загрузка файла конфигурации завершена успешно, SS уведомляет BS, передавая управляющее сообщение MAC TFTP-CPLT (сообщение о завершении TFTP файла конфигурации) по основному управляющему соединению SS. Передачи сообщений TFTP-CPLT SS продолжаются периодически до тех пор, пока не будет получено сообщение управления MAC TFTP-RSP (конфигурационный файл TFTP Complete Response) с ответом «ОК» от BS или SS не прекратит повторную передачу из-за исчерпания повторных попыток. Файл конфигурации SS включает много информации о системе, например информацию о загрузке.

Установить соединения. После передачи рабочих параметров (для управляемой SS) или после регистрации (для неуправляемой SS) BS отправляет сообщения DSA-REQ на SS, чтобы установить соединения для предварительно подготовленных потоков услуг, принадлежащих SS. SS отвечает сообщениями DSA-RSP, как подробно описано в разделе 11.3 выше.

11.6.1 Регистрация

Регистрация представляет собой процесс, посредством которого SS разрешается вход в сеть, и, в частности, управляемая SS получает свой вторичный CID управления и, таким образом, становится управляемой SS. Чтобы зарегистрироваться в BS, SS отправляет сообщение управления MAC REG-REQ в BS. Общий формат сообщения REG-REQ показан на рис. 11.21.

Рисунок 11.21: Общий формат сообщения REG-REQ. На этом рисунке представлены не все возможные кодировки TLV.

В сообщении REG-REQ SS указывает следующее:

Параметры ARQ: параметры фрагментации и ARQ, применяемые во время установления вторичного управляющего соединения.

Поддержка управления SS: управляется ли SS стандартными IP-сообщениями по вторичному управляющему соединению; если «да», то это так называемая управляемая СС.

Режим управления IP. Это определяет, намерен ли провайдер управлять SS на постоянной основе с помощью механизмов на основе IP.

IP-версия. Указывает версию IP, используемую во вторичном управляющем соединении: 4 (по умолчанию) или 6. Когда SS включает версию IP в REG-REQ, BS включает параметр версии IP в свой REG-RSP. BS принимает решение об использовании одной из версий IP, поддерживаемых SS.

Кодировки возможностей SS: поддержка ARQ (указывает на доступность поддержки SS для ARQ), поддержка CRC MAC (указывает, поддерживает ли SS CRC уровня MAC), поддержка CID группы многоадресного опроса (указывает максимальное количество одновременных групп опроса многоадресной рассылки SS может принадлежать), поддержка политики авторизации (указывает, может ли SS применять безопасность IEEE 802.

16, составляющую X.509цифровые сертификаты и алгоритм шифрования с открытым ключом RSA в качестве политики авторизации) и т. д.

16, составляющую X.509цифровые сертификаты и алгоритм шифрования с открытым ключом RSA в качестве политики авторизации) и т. д.Кодировка Vendor ID: идентификация поставщика.

- Кодировка версии MAC

.

максимальное количество поддерживаемых ассоциаций безопасности: указывает максимальное количество поддерживаемых ассоциаций безопасности SS.

- Возможности подуровня конвергенции (CS)

(варианты классификации/PHS: ATM, пакетный IPv4 или v6 и т. д.; по умолчанию должны поддерживаться пакетный, IPv4 и 802.3/Ethernet, уровень поддержки PHS).

БС отвечает сообщением REG-RSP (REGistration RESponse). Для SS, которая указала, что является управляемой SS в своем сообщении REG-REQ, сообщение REG-RSP включает в себя выделенный BS вторичный CID управления. Общий формат сообщения REG-RSP показан на рис. 11.22. Поле ответа указывает на успех или неудачу аутентификации сообщения. Проверка аутентификации сообщений основана на HMAC или CMAC (см. главу 15 об аутентификации сообщений).

главу 15 об аутентификации сообщений).

Рисунок 11.22: Общий формат сообщения REG-RSP. На этом рисунке представлены не все возможные кодировки TLV.

В этом сообщении BS указывает режим операции управления SS, версию MAC, используемую в сети, кодировку Vendor ID BS, ответ на указание REG-REQ о том, желает ли запросчик принять трафик на вторичном управляющем соединении после завершения процесса инициализации. В REG-RSP также включен ответ на возможности запрашивающей SS, предоставленные в REG-REQ (если запрос включает информацию о возможностях), если они могут быть использованы. Если возможность не распознана, ответ указывает, что эта возможность не будет использоваться запрашивающей SS. Возможности, возвращаемые в REG-RSP, не могут быть установлены так, чтобы требовать от запрашивающей SS большей возможности, чем указано в REG-REQ.

11.6.2 Отмена регистрации и повторная регистрация

Сообщение управления MAC DREG-CMD (команда отмены/перерегистрации) передается BS, чтобы заставить SS изменить свое состояние доступа: прекратить использование текущего канала, использовать его с ограничениями, возврат в нормальный режим и т. д. DREG-CMD может быть незапрошенным или в ответ на сообщение SS DREG-REQ. Управление УДС отмены регистрации АС DREG-REQ отправляется АС на БС, чтобы уведомить БС о запросе отмены регистрации АС от БС и сети.

д. DREG-CMD может быть незапрошенным или в ответ на сообщение SS DREG-REQ. Управление УДС отмены регистрации АС DREG-REQ отправляется АС на БС, чтобы уведомить БС о запросе отмены регистрации АС от БС и сети.

11.6.3 Сброс SS

БС может передать управляющее сообщение MAC RES-CMD (команда сброса) по базовому CID SS, чтобы заставить эту SS сбросить себя, повторно инициализировать свой MAC и затем повторить первоначальный доступ к системе. Это сообщение может быть использовано, если SS не отвечает на BS или если BS обнаруживает продолжающиеся аномалии в передачах SS.

Основным параметром RES-CMD является аутентификация сообщения. Это делается с помощью порядкового номера ключа HMAC, объединенного с HMAC-Digest (см. главу 15).

[17] IETF RFC 2131, Протокол динамической конфигурации хоста (DHCP) , R Droms, март 1997 г.

[18] IETF RFC 2132, Опции DHCP и BOOTP Vendor Extensions , С. Александр и Р. Дромс, март 1997 г.

[19] IETF RFC 868, Протокол времени , Дж. Постел и К. Харренстиен, май 1983 г.

[20] IETF RFC 1350, Протокол TFTP (редакция 2) , К. Соллинз, июль 1992 г.

Вход в сеть и управление качеством обслуживания (QoS) :: Часть третья: Множественный доступ WiMAX (MAC-уровень) и управление Qos :: Технология Wimax для широкополосного беспроводного доступа :: Работа в сети :: eTutorials.org

Процесс ранжирования определен в стандарте 802.16 как процесс, который позволяет SS:

Получите правильное смещение синхронизации сети. Затем SS может быть выровнен с кадром, полученным от BS (для ФИЗИЧЕСКИХ уровней OFDM и OFDMA).

Запрос регулировки мощности и/или изменения профиля пакета нисходящей линии связи. Затем SS может быть принят в пределах соответствующих порогов приема

.

SS осуществляет ранжирование путем передачи управляющего сообщения RNG-REQ MAC. Сообщение RNG-REQ может отправляться в начальных интервалах конкуренции по восходящей линии связи (см. главу 10) или в интервалах предоставления данных, выделенных BS для SS. Ранжирование производится SS при инициализации и периодически. Это дает два типа процессов ранжирования:

главу 10) или в интервалах предоставления данных, выделенных BS для SS. Ранжирование производится SS при инициализации и периодически. Это дает два типа процессов ранжирования:

На ФИЗИЧЕСКОМ уровне OFDM начальное ранжирование использует начальные конкурирующие интервалы ранжирования восходящей линии связи, в то время как периодическое ранжирование использует регулярные (выделенные разрешения восходящей линии связи) пакеты. Процедура начального ранжирования является частью процесса входа в сеть, описанного в разделе 11.6.

11.1.1 Сообщения ранжирования

Для начального ранжирования используются два управляющих сообщения MAC: сообщение запроса ранжирования (RNG-REQ) и сообщение ответа ранжирования (RNG-RSP). Эти сообщения теперь детализированы.

Сообщение запроса ранжирования (RNG-REQ) передается SS при инициализации. Его также можно использовать в другие периоды для определения сетевой задержки и запроса изменения мощности и/или профиля пакета нисходящей линии связи. Значение поля CID в заголовке MAC сообщения RNG-REQ содержит следующее:

Значение поля CID в заголовке MAC сообщения RNG-REQ содержит следующее:

CID начального диапазона (0x0000), если SS пытается присоединиться к сети или если SS еще не зарегистрирована и меняет каналы нисходящей линии связи (или нисходящей линии связи и восходящей линии связи).

Во всех остальных случаях используется базовый CID (в других случаях предполагается, что базовый CID был присвоен SS).

Параметры, которые могут быть включены в сообщение RNG-REQ, показаны в таблице 11.1.

Поле RNG-REQ | Описание |

|---|---|

Идентификатор нисходящего канала | Идентификатор нисходящего канала, по которому SS принял UCD, описывающий восходящий канал, по которому передается это сообщение с запросом дальности |

Запрошенный профиль пакета нисходящей линии связи | Указывается DIUe профиля пакета нисходящей линии связи, запрошенного SS для трафика нисходящей линии связи |

МАС-адрес SS | Передано, когда SS пытается подключиться к сети |

версия MAC | |

Аномалии дальности | После того, как SS получил RNG-RSP, адресованный SS, указывающий, что SS уже находится на максимальной мощности, минимальной мощности и т. |

Возможность вещания AAS |

Сообщение RNG-RSP передается BS в ответ на полученный RNG-REQ. Кроме того, он также может передаваться асинхронно для отправки поправок на основе измерений, которые были сделаны для других полученных данных или сообщений MAC. В результате SS готова принять RNG-RSP в любое время, а не только после передачи RNG-REQ. Некоторые параметры, которые могут быть включены в сообщение RNG-RSP, показаны в таблице 11.2.

Поле RNG-RSP | Описание |

|---|---|

Статус дальности | Указывает, принимаются ли сообщения восходящей линии связи в допустимых пределах BS. |

Регулировка времени | Время, необходимое для опережения передачи SS, чтобы кадры могли поступать в ожидаемый момент времени на BS. Единицы зависят от ФИЗИЧЕСКОГО уровня. Для ФИЗИЧЕСКОГО уровня OFDM (WiMAX) единицей измерения является длительность символа 1/ f с ). Если это поле не указано, корректировка времени не требуется. |

Регулировка мощности | Регулировка смещения передаваемой мощности (8 бит со знаком, шаг 0,25 дБ). В этом поле указывается относительное изменение уровня мощности передачи, которое должна произвести SS, чтобы передачи поступали в BS с требуемой мощностью. Если это поле не включено, регулировка мощности не производится |

Настройка смещения частоты | Регулировка смещения частоты передачи (32 бита со знаком, единицы измерения Гц). |

Базовый CID | Назначается БС при первоначальном доступе. В таком случае. сообщение RNG GRSP отправляется по CID начального ранжирования в ответ на сообщение RNG-REQ, которое само было отправлено по CID начального ранжирования |

CID первичного управления | Назначается БС при первоначальном доступе, на тех же условиях, что и Базовый CID |

MAC-адрес | MAC-адрес SS (48 бит) |

Профиль рабочего пакета нисходящей линии связи | Определяет наименее надежный DIUC, который может использоваться ˜ {BS для передач на SS |

Номер кадра | В котором было получено соответствующее сообщение RNG-REQ (для OFDM/WiMAX). |

Субканал дальности | Индекс подканала дальности OFDM, который использовался для передачи начального сообщения дальности |

Разрешение на трансляцию AAS |

Два других управляющих сообщения MAC используются для периодического определения диапазона: сообщение запроса на изменение профиля пакета нисходящей линии связи (DBPC-REQ) и сообщение ответа на изменение профиля пакета нисходящей линии связи (DBPC-RSP).

Сообщение запроса на изменение профиля пакета нисходящей линии связи (DBPC-REQ) отправляется SS в BS по основному CID SS, чтобы запросить изменение профиля пакета нисходящей линии связи, используемого BS для передачи данных на SS. Требуемый пакетный профиль для нисходящего трафика указывается соответствующим DIUC (как определено в сообщении DCD). Сообщение DBPC-REQ отправляется с текущим (выделенным BS) типом профиля пакета. Если SS обнаруживает затухание на нисходящем канале, SS использует это сообщение, чтобы запросить переход к более надежному профилю пакета. Общий формат сообщения DBPC-REQ показан на рис. 11.1. Запрос на изменение профиля пакета нисходящей линии связи выполняется с помощью сообщения DBPC-REQ (вместо сообщения RNG-REQ, как описано выше), если SS была предоставлена пропускная способность восходящей линии связи, т. е. выделение гранта данных базовому CID SS. В противном случае SS использует сообщение RNG-REQ для запроса на изменение профиля пакета нисходящей линии связи (см. раздел 11.1.3).

Сообщение DBPC-REQ отправляется с текущим (выделенным BS) типом профиля пакета. Если SS обнаруживает затухание на нисходящем канале, SS использует это сообщение, чтобы запросить переход к более надежному профилю пакета. Общий формат сообщения DBPC-REQ показан на рис. 11.1. Запрос на изменение профиля пакета нисходящей линии связи выполняется с помощью сообщения DBPC-REQ (вместо сообщения RNG-REQ, как описано выше), если SS была предоставлена пропускная способность восходящей линии связи, т. е. выделение гранта данных базовому CID SS. В противном случае SS использует сообщение RNG-REQ для запроса на изменение профиля пакета нисходящей линии связи (см. раздел 11.1.3).

Рисунок 11.1: Формат управляющего сообщения MAC DBPC-REQ. Требуемый пакетный профиль для нисходящего трафика указывается соответствующим DIUC (как определено в сообщении DCD).

Сообщение ответа на изменение профиля пакета нисходящей линии связи (DBPC-RSP) передается BS по основному CID SS в ответ на сообщение DBPC-REQ от SS. Если параметр DIUC совпадает с запрошенным в сообщении DBPC-REQ, запрос принят. В противном случае, если запрос отклонен, параметр DIUC является предыдущим DIUC, в котором SS получала данные нисходящей линии связи. Общий формат показан на рисунке 11.2. Работа сообщений запроса и ответа DBPC показана на рис. 11.3.

Если параметр DIUC совпадает с запрошенным в сообщении DBPC-REQ, запрос принят. В противном случае, если запрос отклонен, параметр DIUC является предыдущим DIUC, в котором SS получала данные нисходящей линии связи. Общий формат показан на рисунке 11.2. Работа сообщений запроса и ответа DBPC показана на рис. 11.3.

Рисунок 11.2: Формат управляющего сообщения MAC DBPC-RSP. Если параметр DIUC совпадает с запрошенным в сообщении DBPC-REQ, запрос принят.

Рисунок 11.3: Иллюстрация работы сообщений запроса и ответа DBPC

11.1.2 Начальный диапазон

Начальное ранжирование позволяет SS, присоединяющейся к сети, получить правильные параметры передачи, такие как временной сдвиг, частота и уровень передаваемой мощности, чтобы SS могла связываться с BS.

На ФИЗИЧЕСКОМ уровне OFDM начальное ранжирование использует начальные слоты конкуренции восходящей линии ранжирования. Сначала SS синхронизируется с нисходящей линией связи, используя преамбулу, а затем изучает характеристики канала восходящей линии связи посредством управляющего сообщения MAC UCD. Затем SS сканирует сообщение UL-MAP, чтобы найти интервал начального ранжирования (конкурентные слоты). Как описано в главе 10, БС выделяет начальный интервал ранжирования, состоящий из одной или нескольких возможностей передачи (начального ранжирования). В этом интервале SS отправляет управляющее сообщение MAC RNG-REQ со значением CID = 0 (см. Таблицу 7.1). Для OFDMA PHY процесс начального ранжирования отличается. Он использует коды CDMA с начальным ранжированием (см. раздел 10.5). В OFDM PHY начальные передачи ранжирования используют длинную преамбулу (два символа OFDM) и самый надежный обязательный пакетный профиль.

Затем SS сканирует сообщение UL-MAP, чтобы найти интервал начального ранжирования (конкурентные слоты). Как описано в главе 10, БС выделяет начальный интервал ранжирования, состоящий из одной или нескольких возможностей передачи (начального ранжирования). В этом интервале SS отправляет управляющее сообщение MAC RNG-REQ со значением CID = 0 (см. Таблицу 7.1). Для OFDMA PHY процесс начального ранжирования отличается. Он использует коды CDMA с начальным ранжированием (см. раздел 10.5). В OFDM PHY начальные передачи ранжирования используют длинную преамбулу (два символа OFDM) и самый надежный обязательный пакетный профиль.

Когда возникает возможность передачи начального диапазона, SS отправляет сообщение RNG-REQ (используя код CDMA в случае OFDMA PHY). SS отправляет сообщение, как если бы оно было расположено вместе с BS, поскольку задержка распространения учитывается при возможности передачи по начальному диапазону.

11.1.2.1 Начальное значение переданной мощности сообщения о дальности

SS вычисляет максимальную передаваемую мощность для начального измерения дальности, обозначенную P TX _ IR _ MAX , где

BS_EIRP (эквивалентная изотропная излучаемая мощность) — это значение передаваемой мощности БС, передаваемое в сообщении DCD.

EIR xP IR, max – максимальная эквивалентная изотропная принимаемая мощность на БС. Это значение получается из сообщения DCD.

RSS — это измеренный индикатор мощности принятого сигнала (RSSI) на SS.

Можно проверить, что приведенное выше уравнение является реализацией:

Коэффициент усиления антенны SS может быть включен в приведенную выше формулу. В случае, когда EIR xP IR, max и BS_EIRP неизвестны, SS начинает с минимального уровня мощности передачи, определенного BS.

11.1.2.2 Успешное начальное ранжирование

Идентификаторы CID для основных и первичных соединений управления (см. раздел 8.4) назначаются в сообщениях RNG-RSP и REG-RSP. Теперь описан этот процесс ранжирования.

Как только БС успешно получила сообщение RNG-REQ, БС возвращает сообщение RNG-RSP, используя CID начального диапазона. Этот RNG-RSP содержит MAC-адрес этой новой SS. В сообщении RNG-RSP BS также помещает CID основного и первичного управления, назначенные этой SS. Одно и то же значение CID назначается обоим членам каждой пары соединений (восходящей и нисходящей линии связи). Сообщение RNG-RSP также содержит информацию о регулировке уровня передаваемой мощности и регулировке смещения частоты, а также о любых корректировках временного смещения. В этот момент BS начинает использовать индивидуально выделенные начальные интервалы ранжирования, адресованные базовому CID SS, для завершения процесса ранжирования, если состояние сообщения RNG-RSP не является «успешным», и в этом случае процедура первоначального ранжирования завершена. Диалоги сообщений RNG-REQ и RNG-RSP также могут предоставить значение CID для вторичного управляющего соединения.

Одно и то же значение CID назначается обоим членам каждой пары соединений (восходящей и нисходящей линии связи). Сообщение RNG-RSP также содержит информацию о регулировке уровня передаваемой мощности и регулировке смещения частоты, а также о любых корректировках временного смещения. В этот момент BS начинает использовать индивидуально выделенные начальные интервалы ранжирования, адресованные базовому CID SS, для завершения процесса ранжирования, если состояние сообщения RNG-RSP не является «успешным», и в этом случае процедура первоначального ранжирования завершена. Диалоги сообщений RNG-REQ и RNG-RSP также могут предоставить значение CID для вторичного управляющего соединения.

Если статус сообщения RNG-RSP — «продолжить», SS ожидает индивидуального начального интервала ранжирования, назначенного его базовому CID. Используя этот интервал, SS передает другое сообщение RNG-REQ, используя базовый CID вместе с любыми корректировками уровня мощности и временного смещения. BS отправляет еще одно сообщение RNG-RSP на SS с любой необходимой дополнительной тонкой настройкой. Этапы запроса/ответа ранжирования повторяются до тех пор, пока ответ ранжирования не будет содержать уведомление об успешном ранжировании или BS не прервет ранжирование. После успешного ранжирования (RNG-REQ находится в допустимых пределах для BS) SS присоединяется к обычному трафику данных в восходящей линии связи. Этот процесс показан на рис. 11.4.

Этапы запроса/ответа ранжирования повторяются до тех пор, пока ответ ранжирования не будет содержать уведомление об успешном ранжировании или BS не прервет ранжирование. После успешного ранжирования (RNG-REQ находится в допустимых пределах для BS) SS присоединяется к обычному трафику данных в восходящей линии связи. Этот процесс показан на рис. 11.4.

Рисунок 11.4: Иллюстрация начального процесса ранжирования

11.1.2.3 Неудачное начальное ранжирование