Выполнен вход в аккаунт ВКонтакте. Что делать?

Приходит уведомление от ВК: «Выполнен вход в аккаунт». Указано, из какой страны, города и каким образом был выполнен вход (через приложение или сайт). Часто — из другой страны. Например: «Выполнен вход в аккаунт через приложение VK для Android, США». Что это означает?

Краткий ответ: если это был не ты, немедленно меняй пароль!

- Как поменять пароль ВКонтакте

Уведомление на телефоне от ВК: выполнен вход в аккаунт

Почему мне пришло уведомление?

Два варианта:

- В твой аккаунт (на твою страницу) вошел ты сам с другого устройства.

- В твой аккаунт вошел кто-то другой, кому известны твои логин и пароль.

Это уведомление приходит в целях безопасности, чтобы злоумышленник не мог войти незаметно.

Вариант 1: это вошел ты сам

Если ты вошел на свою страницу на одном устройстве (например, в приложении на телефоне), а затем входишь туда же на другом устройстве (например, на компьютере), то на телефон тебе придет уведомление, что выполнен вход в аккаунт.

- Как узнать, с каких айпи (IP-адресов) заходил в ВК и посмотреть последнюю активность

Когда ты используешь VPN, страна может быть указана другая, не та, в которой ты реально находишься. VPN часто дает IP-адрес, принадлежащий другой стране.

Таким образом, если это был ты сам, то беспокоиться не о чем. Уведомление можно проигнорировать.

В последнее время у многих уведомления «Выполнен вход в аккаунт» всплывают сразу же после обычного входа на страницу. Их никак не убрать и не отключить. Скорее всего, это глюк ВК. Возможно, в будущем его исправят.

Вариант 2: это вошел злоумышленник

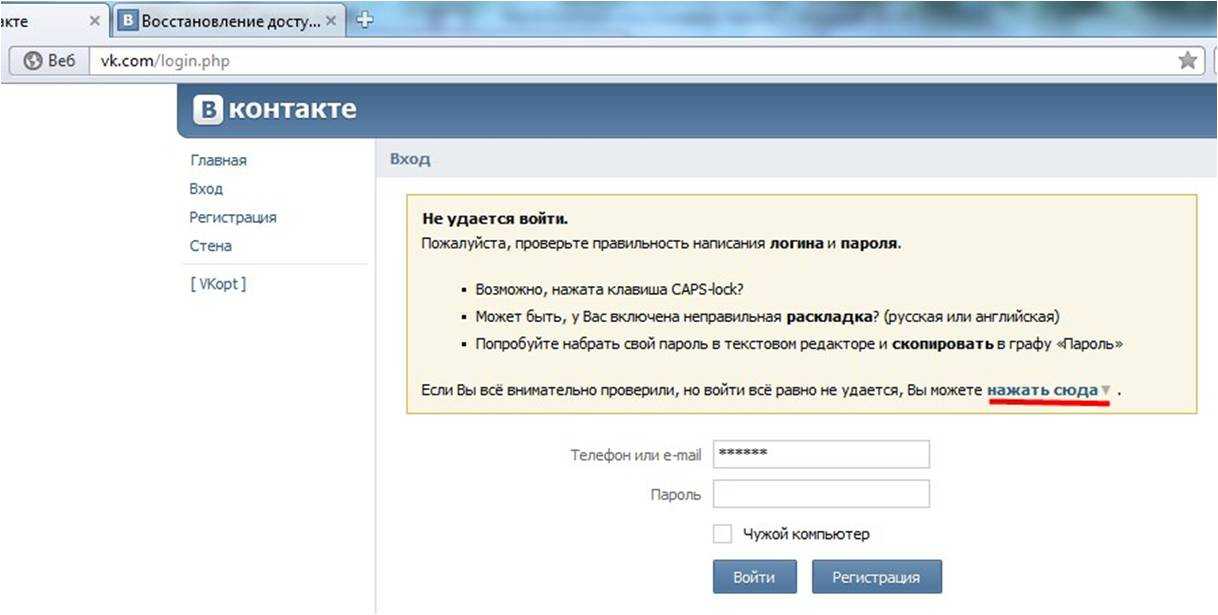

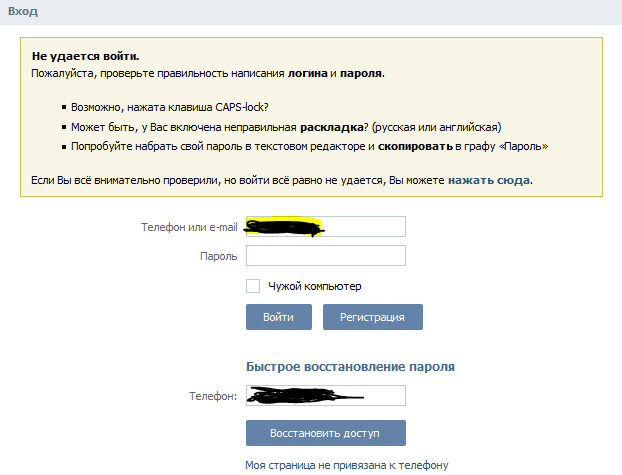

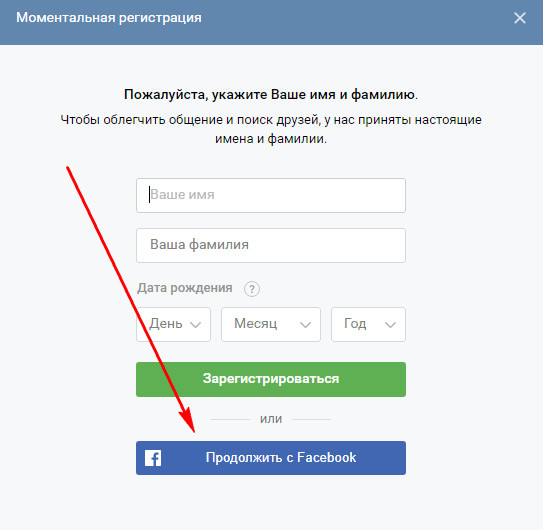

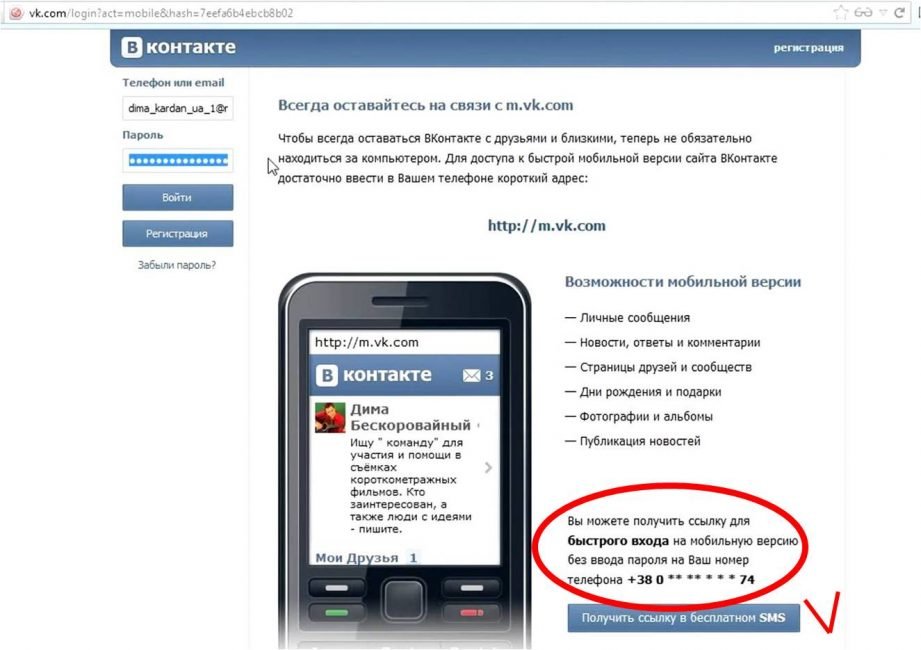

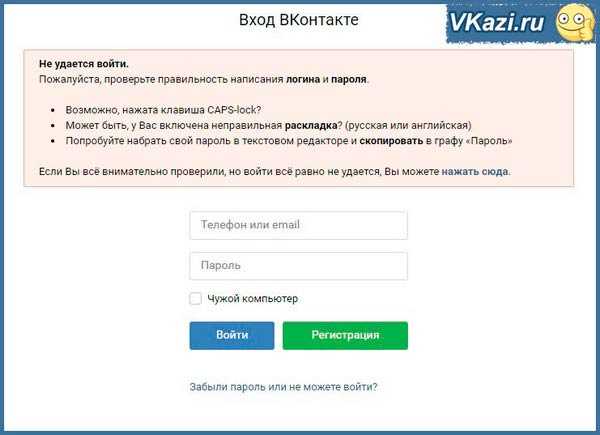

Если же ты совершенно точно не входил недавно на указанном устройстве и в указанных стране, городе, то это означает, что произошел несанкционированный доступ. Часто такую ситуацию называют «взлом», «взломали». Кто-то узнал твои логин и пароль, ввел их и вошел на твою страницу. Жертвы чаще всего отдают свои данные сами, будучи введенными в заблуждение. Например, думают, что вводят пароль на сайте ВК, хотя на самом деле это вовсе не ВК.

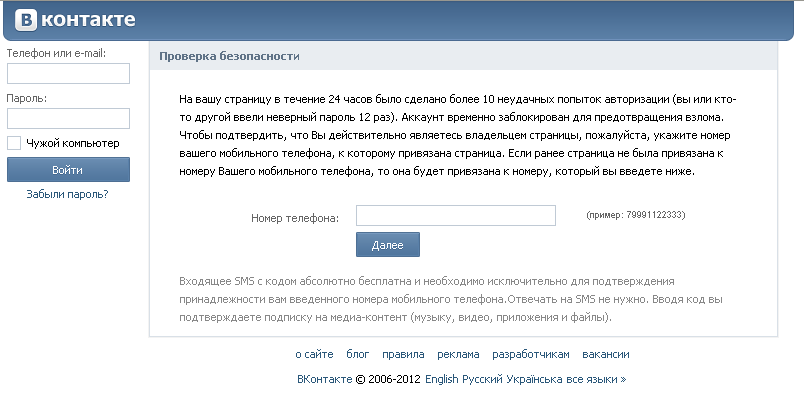

В таком случае нужно действовать быстро. Вполне возможно, сейчас с твоей страницы начнут рассылать спам или выгружать какую-то личную информацию: фотографии, переписку. Ты рискуешь потерять доступ к странице (возможно, навсегда), а также подвергнуться шантажу.

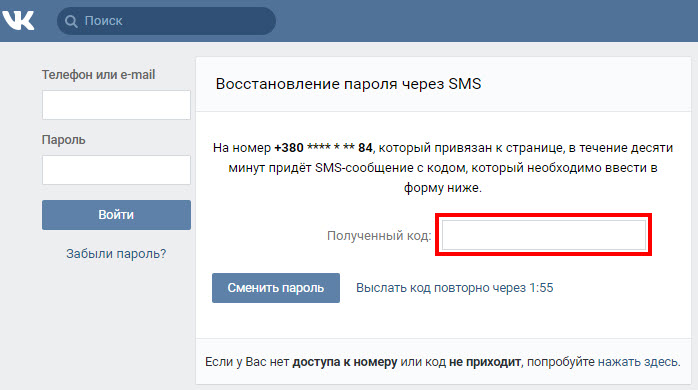

Главное: твой пароль известен злоумышленнику. Его необходимо срочно поменять. Старый пароль использовать больше нельзя, в том числе на других сайтах. Там, где он используется, его также необходимо изменить.

Выполни действия под заголовком «Если доступ к странице пока еще есть», перечисленные здесь:

- Что делать, если взломали страницу ВКонтакте

Как именно люди поддаются на уловки злоумышленников и отдают свои логины и пароли, мы рассказали здесь:

- Как меня взломали? Почему? Понятие о «взломе»

Как узнать, кто вошел в мой аккаунт? Можно ли вычислить этого человека?

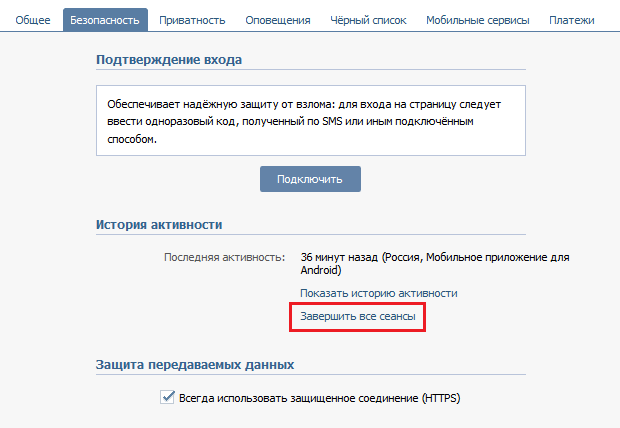

Посмотреть, с каких IP-адресов, из какого города и через какой браузер или приложение входили в твой аккаунт, можно в разделе «Последняя активность». Вот как это сделать:

Вот как это сделать:

- Как узнать, с каких айпи (IP-адресов) заходил в ВК и посмотреть последнюю активность

Злоумышленники обычно используют VPN и их IP-адрес может быть из любой страны. Так работает интернет. Чаще всего лично ты их абсолютно не интересуешь. Им просто нужен твой аккаунт, чтобы рассылать спам и обманывать людей (например, просить перевести деньги на карту, ведь твои друзья подумают, что это ты им пишешь). Подробнее об этом здесь:

- Что делать, если взломали страницу ВКонтакте

Смотри также

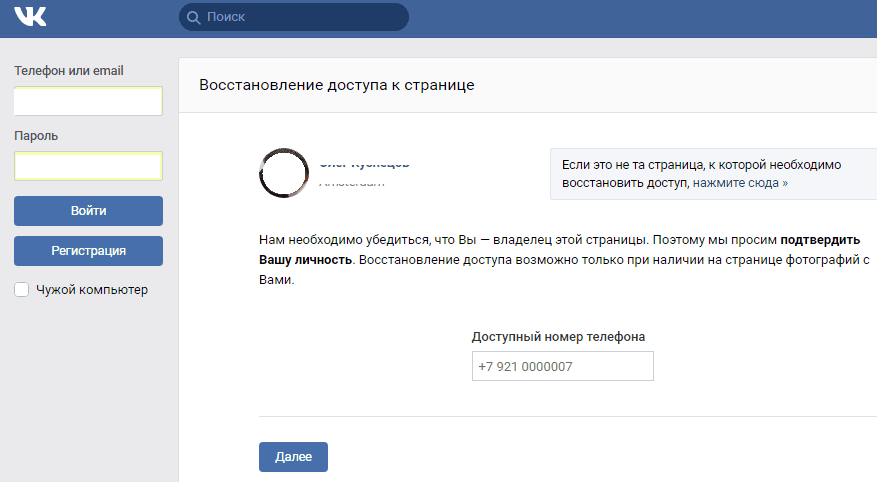

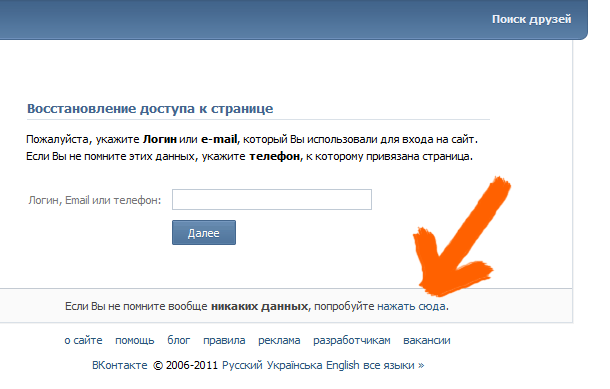

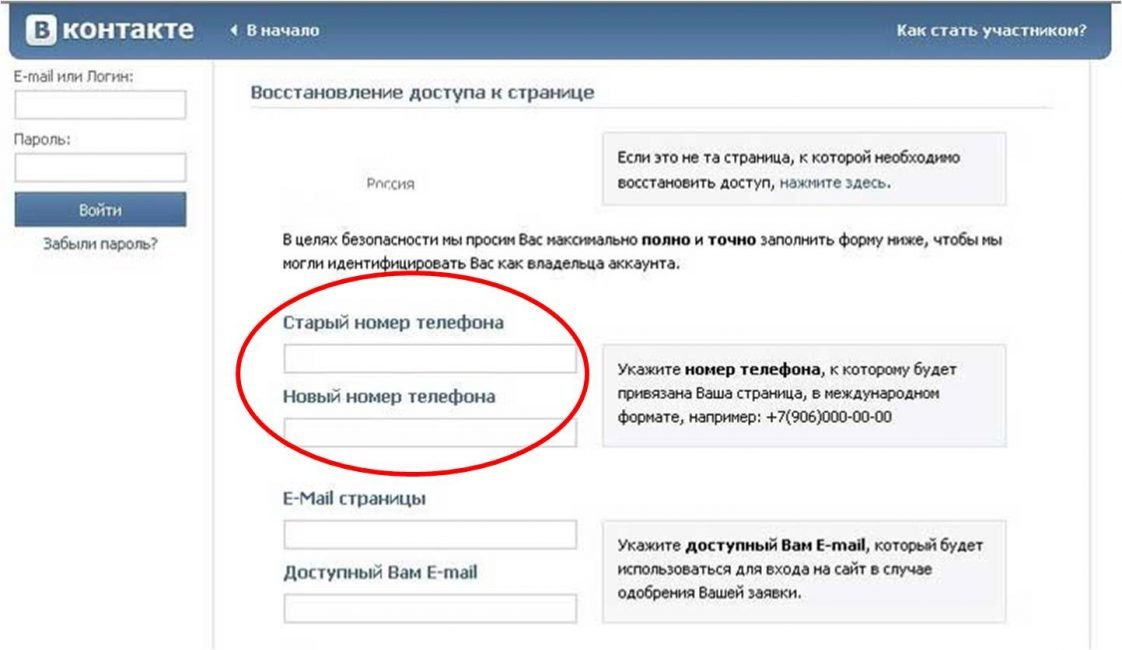

- Восстановление пароля, доступа ВКонтакте

- Восстановление доступа ВКонтакте, если номера телефона больше нет

- Безопасность ВКонтакте

- Заблокировали (заморозили) страницу ВКонтакте. Что делать? Решение

- Что делать, если шантажируют ВКонтакте

В начало: Выполнен вход в аккаунт ВКонтакте. Что делать?

Вход.ру

Как удалить сохраненные пароли в ВК, убрать запоминание учетной записи в Вконтакте и автоматически ввод в Яндекс.

Браузере и других

Браузере и другихВконтакте КомментироватьЗадать вопросНаписать пост

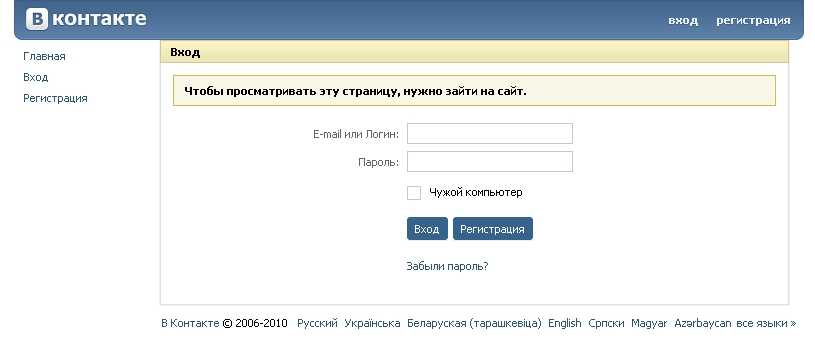

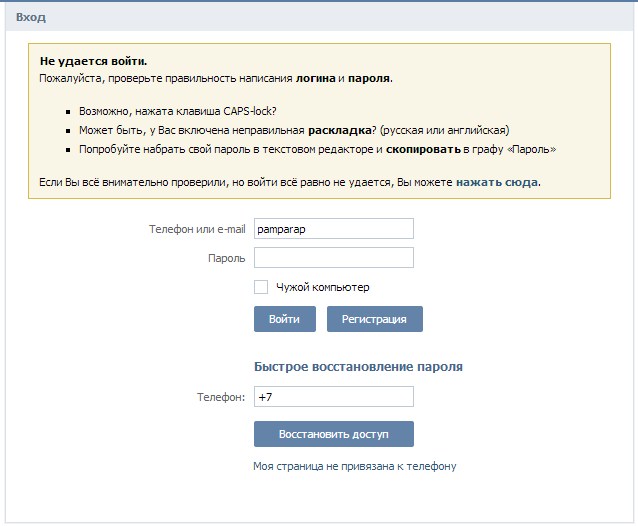

Браузер при первой авторизации на любом сайте или в социальной сети Вконтакте предлагает сохранить эти данные. Для домашнего пользования это удобно. Но если необходимо войти в свой профиль с чужого компьютера (ПК) тогда, чтобы браузер не запомнил учетную информацию следует знать несколько хитростей, которые помогут защитить аккаунт от взлома или доступа к нему посторонних лиц, а также позволят удалить уже сохраненные пароли в ВК.

Вход в Вконтакте без сохранения пароля

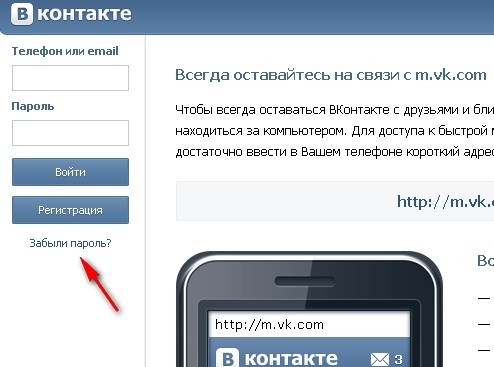

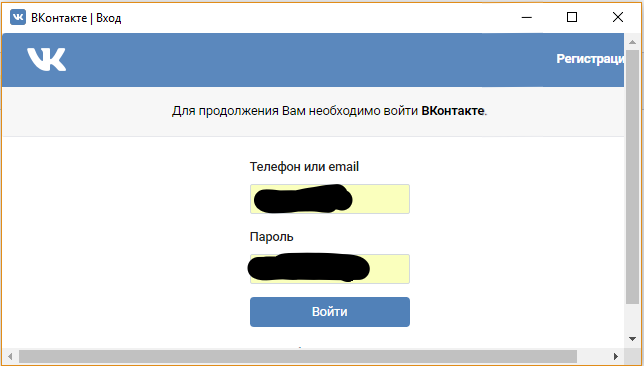

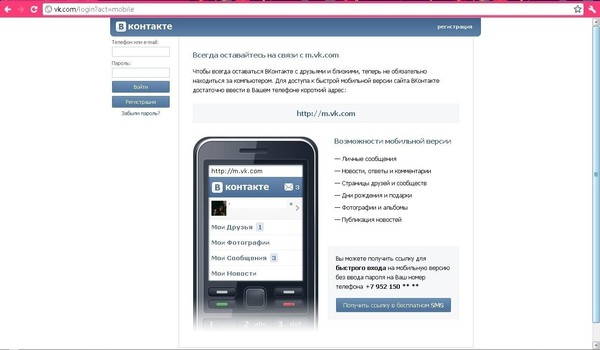

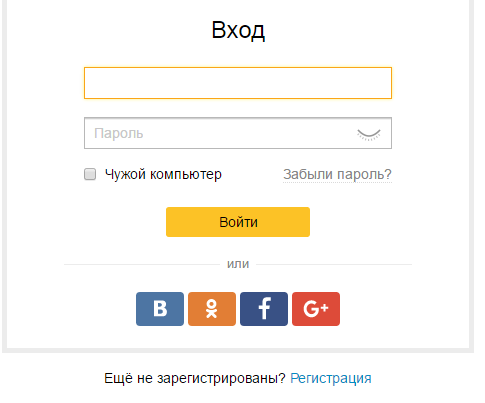

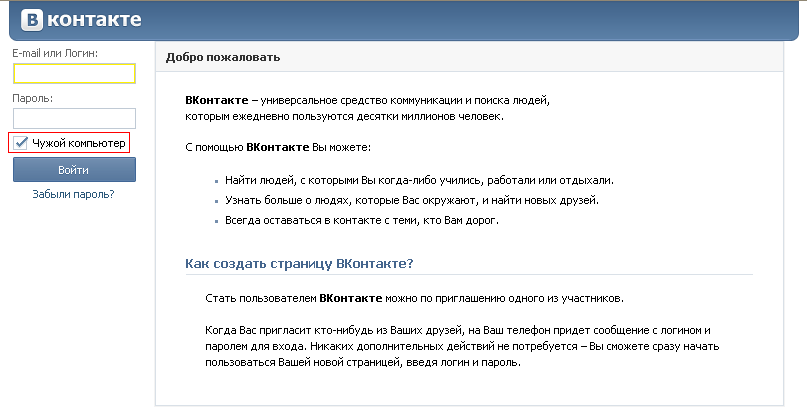

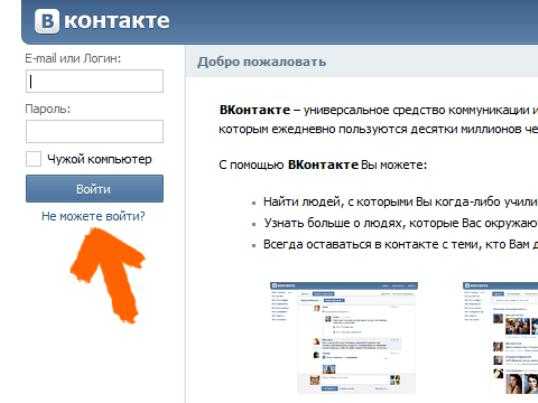

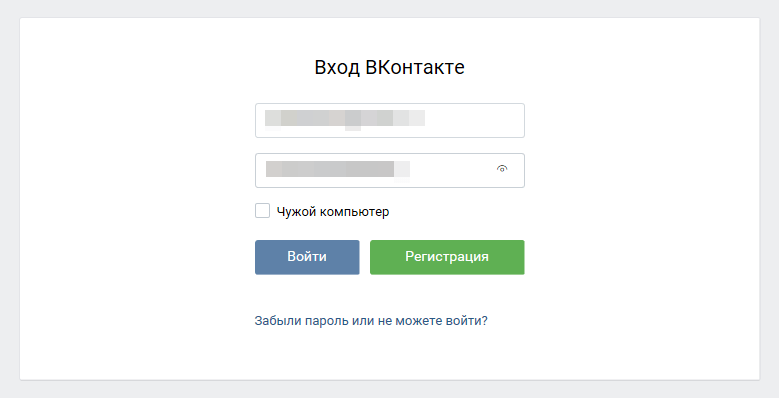

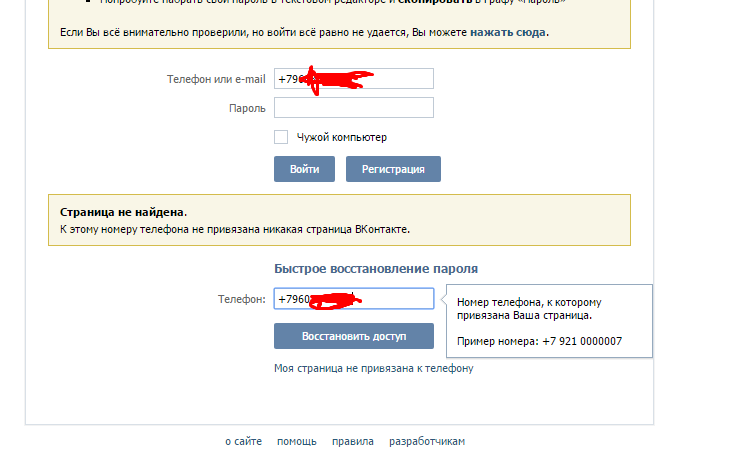

Чтобы войти социальную сеть Вконтакте, но не сохранять данные нужно предварительно поставить галочку на «Чужой компьютер». Логин и пароль в этом случае не сохранятся в обозревателе.

Если не указали, что это чужой компьютер браузер может сам запросить — сохранять текущую информацию или нет. В таком случае можете отказать в сохранении. Но это при условии, что в настройках в обозревателе поставлена галочка на предложении о сохранении информации для авторизации.

Но это при условии, что в настройках в обозревателе поставлена галочка на предложении о сохранении информации для авторизации.

Как удалить сохраненный логин и пароль Вконтакте при входе?

Но бывает пользователь не указал, что это «Чужой компьютер» или браузер автоматически сохранил ключ. Тогда придется, как минимум менять или очищать его. В разных веб-обозревателях процесс очистки отличается.

Google Chrome

В обозревателе Гугл Хром удалить сохраненные данные учетной записи можно следующим образом:

- Кликаем на кнопку в виде трёх точек в верхнем правом углу обозревателя.

- Выбираем «Настройки».

- В пункте «Автозаполнение» выбрать «Пароли».

- Далее находим пункты, от которых нужно избавиться — жмём напротив каждого на три точки и здесь нажимаем «Удалить».

Яндекс.Браузер

В Яндекс.Браузере процедура удаления сохраненного логина аналогична:

- Кликаем на три горизонтальные полоски.

- Переходим в раздел «Пароли и карты».

- Выбираем параметры автозаполнения, от которых нужно избавиться — жмём соответствующую кнопку.

Опера

В Опере убрать сохраненную учетную запись можно так:

- Выбираем три горизонтальные линии в верхнем правом углу.

- Листаем вниз и выбираем «Перейти к настройкам браузера».

- Снова прокручиваем страницу параметров вниз и открываем «Дополнительные настройки».

- В разделе «Автозаполнение» переходим в «Пароли».

- Удаляем ненужный, кликнув напротив него на три точки и нажав соответствующую кнопку.

Mozilla Firefox

В Firefox процедура очистки логина при входе также достаточно простая:

- Кликаем на три горизонтальные линии в правом верхнем углу обозревателя.

- Нажимаем на «Настройки».

- Переходим в раздел приватности.

- В подпункте пароли и формы кликаем на «Сохраненные логины».

- Выбираем сохранённую комбинацию для входа и кликаем «

Удаление всех паролей

Если нужно удалить сразу все данные авторизации на сайтах и социальных сетях, тогда лучше сразу очистить всю информацию об авторизации, а потом войти на нужные сайты, предварительно выписав данные для входа для конкретных нужных ресурсов.

В случае, если забыли код, а в обозревателе он сохранен, можно его узнать как раз в списке сохраненной информации для автозаполнения форм.

В Google Chrome и Opera можно нажать на глазик напротив логина и узнать забытую комбинацию символов для входа. В Яндекс.Браузере, в списке форм кликнуть на нужный раздел и посмотреть всю необходимую информацию. В Mozilla Firefox все еще легче — в окне со списком форм есть кнопка отображения секретной комбинации, нажав на нее проявятся все данные.

Google Chrome

В Google Chrome алгоритм следующий:

- Нажимаем на три точки в верхнем правом углу.

- Открываем «Настройки».

- Листаем вниз и кликаем на «Дополнительные» (откроется еще ряд параметров).

- В разделе «Конфиденциальность и безопасность» нажимаем на «Удалить историю».

- Переходим в «Дополнительные».

- Ставим галочку на пункт «Пароли и другие данные входа».

- Кликаем «Удалить данные».

Яндекс.Браузер

В Яндексе сбросить сохраненный пароль можно аналогично:

- Кликаем на три горизонтальные полоски.

- Переходим в раздел «Пароли и карты».

- Ставим галочку напротив «Сайты» (выделятся все формы).

- Нажимаем «Удалить».

Опера

В Опере, чтобы убрать сохраненный пароль в ВК, нужно выполнить следующие действия:

- Нажимаем на три горизонтальные линии в верхнем правом углу.

- Листаем вниз и нажимаем «Перейти к настройкам браузера».

- Так же листаем вниз и открываем «Дополнительные настройки».

- В разделе «Конфиденциальность и безопасность» нажимаем «Очистить историю посещений».

- Переходим в «Дополнительные настройки».

- Ставим галочку на «Пароли и другие данные для входа».

- Нажимаем «Удалить данные».

Mozilla Firefox

В Firefox нужно выполнить следующее:

- Кликаем на три горизонтальные линии.

- Нажимаем «Настройки».

- Переходим в раздел «

- В подпункте «Пароли и формы» кликаем на «Сохраненные логины».

- Нажимаем «Удалить все».

Эти способы позволят убрать запоминание и автоматический ввод пароля в ВК при входе из браузера.

На главную

Reader Interactions

Аутентификация— безопасный способ входа на веб-сайт на чужом компьютере

спросил

Изменено 3 года, 10 месяцев назад

Просмотрено 22к раз

Предположим, я нахожусь в ситуации, когда я вынужден войти в свою учетную запись, используя чужой компьютер . Есть ли какой-либо безопасный способ сделать это, чтобы я был уверен, что мои данные для входа (например, пароль) не будут записаны каким-либо образом (например, регистрация нажатий клавиш)? Или, если это невозможно, то как хотя бы снизить риски?

Хотя и связано, но обратите внимание, что это немного отличается от этого вопроса, поскольку я , а не , использую для входа в систему свой собственный компьютер.

- аутентификация

11

Это интересный вопрос!

Эмпирическое правило заключается в том, что если кто-то еще контролирует устройство (и он достаточно решителен), он всегда сможет отслеживать и изменять все ваши действия на устройстве.

Мы можем (в некоторой степени) обойти это! Двухфакторную аутентификацию можно использовать, чтобы гарантировать, что даже если кто-то знает ваш пароль, он не сможет войти в вашу учетную запись, не имея доступа к отдельному устройству (принадлежащему вам и контролируемому вами).

Имейте в виду, что после входа в систему компьютер в конечном итоге получает контроль над вашим взаимодействием с веб-сайтом, и в результате он может тривиально видеть все, что вы делаете на сайте, и даже изменять ваши запросы к сайту (в том числе не регистрировать вас). должным образом, когда вы закончите, и, возможно, изменив свои данные для входа, чтобы заблокировать вас из вашей собственной учетной записи).

Все зависит от того, насколько вы обеспокоены тем, что вас могут атаковать. Если вы просто входите в Facebook на компьютере друга, вы, вероятно, можете быть уверены, что когда вы нажмете «Выйти», он действительно выйдет из системы. Однако, если вы входите в что-то действительно важное, вы можете захотеть придерживаться устройств, которыми вы управляете.

Кроме того, учтите следующее, через пользователя TemporalWolf

Некоторые веб-сайты позволяют генерировать одноразовые одноразовые пароли, что позволяет избежать любого вида регистрации паролей… как вы упомянули, это не мешает им обманывать аутентифицированный сеанс.

11

В моей практике, когда мне нужна дополнительная безопасность, я обычно меняю пароль на своем телефоне (или другом доверенном устройстве), затем вхожу в систему на ненадежном компьютере и после того, как все сделано, меняю пароль обратно (если это возможно).

Это основано на том факте, что смена пароля приводит к выходу из системы везде, на большинстве веб-сайтов. Это довольно практично.

Кроме того, некоторые веб-сайты предлагают «управление сеансом», где вы можете принудительно отключить или завершить сеанс, если хотите.

Помимо того, что я сказал выше, у меня также есть портативный SSD на 128 ГБ, отформатированный в GPT и имеющий 3 раздела: системный раздел EFI, Ubuntu и Windows To Go.

Хотя при создании этого портативного твердотельного накопителя я не беспокоился о безопасности программного обеспечения, он, несомненно, является хорошим гаджетом для этой цели. Теоретически и практически запуск операционных систем на таких самодельных устройствах хранения обеспечивает полностью доверенную программную среду и может на 100 % устранить любой программный поток на чужой машине.

Как уже ответили другие, такие гаджеты обычно не эффективны против аппаратного вторжения, например, кейлоггера (если только некоторые глупые не требуют драйверов для работы, тогда вы можете LOL). Для этих вещей вам лучше проверить их, посмотрев на аппаратные порты. Если внутри ящика есть что-то вредоносное, то вам не повезло.

Для этих вещей вам лучше проверить их, посмотрев на аппаратные порты. Если внутри ящика есть что-то вредоносное, то вам не повезло.

Но опять же, это межличностный вопрос. Если вы входите в систему на компьютере вашего доверенного друга, а друг не является техническим специалистом, вам, вероятно, не потребуется больше действий, чем запуск браузера в режиме инкогнито или InPrivate (Internet Explorer).

9

Если вы регулярно сталкиваетесь с такой ситуацией, попробуйте следующее:

Создайте USB-накопитель Tails live. Tails — это операционная система Linux, предназначенная для работы с USB-накопителя, которую можно загрузить на большинстве компьютеров. Использование Tails означает, что вам не нужно беспокоиться о каком-либо программном обеспечении, которое могло быть установлено на враждебном компьютере. Потому что вы полностью игнорируете его из загрузки.

Используйте экранную клавиатуру.

Вы должны прикрывать это рукой, когда печатаете, чтобы никто не заметил. Это защищает от аппаратных кейлоггеров. Обратите внимание, что вам не нужно беспокоиться о программном обеспечении для записи экрана, , потому что вы используете Tails , что означает, что вы имеете полный контроль над всем программным обеспечением, работающим в системе.

Вы должны прикрывать это рукой, когда печатаете, чтобы никто не заметил. Это защищает от аппаратных кейлоггеров. Обратите внимание, что вам не нужно беспокоиться о программном обеспечении для записи экрана, , потому что вы используете Tails , что означает, что вы имеете полный контроль над всем программным обеспечением, работающим в системе.

Изменить:

Как упоминалось в комментариях @Xen2050, вы также можете добиться этого с другими операционными системами, которые могут быть более удобными для пользователя. Например, вот инструкции по созданию живого USB-накопителя Ubuntu Linux на Windows, Mac или Ubuntu. А вот инструкции по доступу к экранной клавиатуре в Ubuntu.

Потенциальные недостатки этого метода:

Этот метод уязвим для следующего:

- Аппаратная запись экрана. Между компьютером и экраном можно вставить устройство, которое будет записывать все, что передается на экран. Например, этот. Чтобы защититься от этого, осмотрите кабель и убедитесь, что между компьютером и экраном нет никаких устройств.

Однако обратите внимание, что можно установить внутренние устройства записи экрана, которые будет гораздо сложнее обнаружить. Если вы подозреваете это, вы можете обойти их, отключив экран от задней панели компьютера и снова подключив его к другому порту.

Однако обратите внимание, что можно установить внутренние устройства записи экрана, которые будет гораздо сложнее обнаружить. Если вы подозреваете это, вы можете обойти их, отключив экран от задней панели компьютера и снова подключив его к другому порту. - Вредоносная прошивка, BIOS, руткит и т. д. Вероятно, это самая сложная для защиты уязвимость. Если вы подозреваете, что на используемом вами компьютере установлена вредоносная прошивка, не используйте его! Найдите другой способ входа на сайт или не входите на него.

15

Если веб-сайт поддерживает SQRL (https://www.grc.com/sqrl/sqrl.htm), у вас есть возможность отобразить QR-код в браузере компьютера, который вы разрешили приложению SQRL на своем мобильном телефоне. читать и, таким образом, внеполосно согласовывать аутентификацию.

SQRL еще не получил широкого распространения, но этот точный вариант использования был разработан с самого начала. (Другой основной вариант использования — приложение SQRL на вашем компьютере, работающее совместно с браузером). Ни в том, ни в другом случае пароль не передается; SQRL использует технологию открытого/закрытого ключа Elliptic Curve для подписи одноразового номера, представленного сервером, чтобы доказать, что у пользователя есть закрытый ключ, связанный с открытым ключом, хранящимся на сервере в информации об учетной записи пользователя.

(Другой основной вариант использования — приложение SQRL на вашем компьютере, работающее совместно с браузером). Ни в том, ни в другом случае пароль не передается; SQRL использует технологию открытого/закрытого ключа Elliptic Curve для подписи одноразового номера, представленного сервером, чтобы доказать, что у пользователя есть закрытый ключ, связанный с открытым ключом, хранящимся на сервере в информации об учетной записи пользователя.

РЕДАКТИРОВАТЬ: Поскольку так мало сайтов поддерживает SQRL, это, вероятно, , а не — хороший ответ по состоянию на ноябрь/декабрь 2018 года, но он может стать хорошим ответом в будущем. Я не думаю, что — это безопасный способ входа на веб-сайт на компьютере, находящемся под чьим-то контролем (на котором может быть установлен ключ / регистратор кликов), что было одной из причин, по которой SQRL был создан в первую очередь. . Внеполосный подход к входу в систему, который не полагается на возможно скомпрометированный компьютер для сохранения секрета, такого как пароль, будь то конкретная форма, принятая протоколом SQRL, или какая-либо конкурирующая схема, использующая ту же общую идею, является неотъемлемая часть любого хорошего ответа.

16

Это основной PIA, но относительно безопасный с точки зрения защиты вашего пароля. В основном потому, что это такой PIA, что никто, вероятно, не соберет воедино то, что необходимо для его захвата. Это означает, что предостережение о безопасности через неизвестность, вероятно, применимо здесь…

- Открытый текстовый редактор по выбору.

- Введите полный алфавит в верхнем и нижнем регистре.

- введите полный набор доступных цифр и символов.

- Скопируйте и вставьте букву за буквой, чтобы ввести свой пароль в веб-форму.

- В качестве дополнительного уровня запутывания не захватывайте буквы в том же порядке, что и окончательный пароль

Я могу придумать несколько методов, с помощью которых я мог бы перехватить чей-то пароль, используя этот метод, но ни один из них не является простым или простым.

Также стоит отметить, что этот метод был первоначально предложен в качестве контрмеры моим инструктором CEH. Это не идеальный, но вполне приличный вариант, не требующий особой предварительной подготовки.

Это не идеальный, но вполне приличный вариант, не требующий особой предварительной подготовки.

10

Есть одна вещь, которую вы можете сделать на сайтах, которые разрешают это (например, Google): использовать фактор проверки подлинности, такой как TOTP или мобильное приложение, для подтверждения входа в систему. Вам не нужно использовать 2FA — это может быть вашим единственным фактором. У меня есть некоторые из моих некритических серверов, настроенные на разрешение пароля ИЛИ totp, поэтому я могу войти в систему с помощью одного или другого, не нуждаясь в обоих. Хотя, как указывали другие, это не делает вас полностью безопасным (после того, как вы войдете в систему, злоумышленник может отключить ввод и делать все, что захочет, теперь, когда вы вошли в систему), это предотвращает раскрытие любых паролей.

2

Если вам необходимо войти в систему с чужого компьютера, нет определенного способа узнать наверняка, существует ли какая-либо форма шпионского программного обеспечения. Даже если это кто-то, кому вы доверяете, он может быть заражен вирусом или подобным гнусным устройством, и узнать, заражено ли оно, может быть трудно или даже невозможно. Всегда предполагайте, что гнусная сущность по-прежнему сможет просматривать/получать доступ ко всему, что происходит на компьютере. Вот несколько способов, которыми вы можете попытаться снизить риски.

Даже если это кто-то, кому вы доверяете, он может быть заражен вирусом или подобным гнусным устройством, и узнать, заражено ли оно, может быть трудно или даже невозможно. Всегда предполагайте, что гнусная сущность по-прежнему сможет просматривать/получать доступ ко всему, что происходит на компьютере. Вот несколько способов, которыми вы можете попытаться снизить риски.

Невозможно гарантировать, что операционная система человека не скомпрометирована. Вы можете посмотреть на запущенные процессы, изучить стеки вызовов, сетевые запросы или что-то еще, но программы-шпионы могут быть очень хорошо замаскированы. Лучшее возможное решение — загрузиться с живого USB-накопителя, используя дистрибутив Linux, такой как Ubuntu, puppy linux или Kali linux. Это означает, что вы должны иметь полный контроль над программным обеспечением , работающим на компьютере, хотя решительный хакер может внедрить вредоносный код в BIOS или загрузчик компьютера, изменив фактический код операционной системы.

Устранение аппаратных уязвимостей

- Проверьте кабель между компьютером и дисплеем. Между ними можно вставить устройство, позволяющее хакеру увидеть вывод на дисплей.

- Не используйте беспроводную клавиатуру или мышь. Сигнал может быть перехвачен между передатчиком и приемником, раскрывая нажатия клавиш и движения мыши даже через отдельное устройство.

- Подключайте любые USB-устройства непосредственно к материнской плате. Не используйте слот PCIe, так как устройство может сохранять/передавать нажатия клавиш/команды. То же самое относится и к разъемам на передней панели.

- Если возможно, используйте другую клавиатуру. Устройства могут воспринимать звуки нажатия отдельных клавиш, чтобы расшифровать, какая это была клавиша. На всякий случай отключите все микрофоны, подключенные к компьютеру.

- Проверьте, не подключены ли дополнительные устройства PCIe или последовательных портов. На всякий случай убедитесь, что подключены только необходимые устройства.

Программные методы снижения риска

- Убедитесь, что вы подключаетесь к защищенной сети Wi-Fi или Ethernet, если вы знаете, что это безопасно. Вероятно, лучше использовать мобильные данные и мобильную точку доступа, если это возможно, чтобы вам не приходилось полагаться на их интернет-соединение. Если возможно, используйте USB-кабель, чтобы избежать риска перехвата сигнала альтернативным WiFi-соединением.

- Использовать SSL. Это очевидно, но вы должны убедиться, что центр сертификации является тем, который вы ожидаете увидеть, поскольку объект может вставить в цепочку самозаверяющий сертификат.

И последнее, что вам следует, если это возможно, временно изменить свой пароль (возможно, с помощью телефона), когда вы входите в систему с этого компьютера, а затем снова изменить его, поэтому, если пароль будет скомпрометирован, его нельзя будет использовать после этого. меняется обратно.

Лучший способ защитить себя — сказать человеку, что вам неудобно вводить пароль на его компьютере.

Если у вас есть вероятная причина или общая паранойя, не совершайте небезопасных действий.

Нелепо ожидать тщательного обнаружения и/или устранения всех моделей угроз за считанные секунды.

Что такое модель угроз?

- Вы не доверяете человеку?

- Вы не доверяете компьютеру?

- Вы пытаетесь предотвратить их доступ с определенного веб-сайта, на который вы входите?

- Вы пытаетесь предотвратить обнаружение вашего пароля, потому что вы повторно используете его для сотен других услуг, таких как персональный банкинг?

- Вы просто пытаетесь найти универсальный способ не быть скомпрометированным независимо от того, с каким чужим компьютером вы столкнетесь в будущем?

- Вы пытаетесь предотвратить запись деталей экрана после входа в систему? Возможно, вы захотите подмести помещение на наличие скрытых устройств видеозаписи в потолке.

1

Вы не указываете, нужно ли вам входить через чей-то компьютер, потому что вы:

- Нужна их ОС/программа, например.

вы настраиваете/чините чей-то компьютер и вам нужно получить некоторые данные с вашего частного сервера.

вы настраиваете/чините чей-то компьютер и вам нужно получить некоторые данные с вашего частного сервера. - Требуется их аппаратное обеспечение (например, вам разрешен доступ к сети на основе их MAC-адреса или других факторов, которые существуют только на машине, которую вы хотите использовать.

- Нужна их сеть (например, вы должны находиться в их локальной сети, но со своим устройством)

- Вам вообще не нужна их сеть или устройство, вам просто удобно пользоваться их компьютером.

Оптимальный способ решения этих проблем в обратном порядке:

Случай 4. Возьмите с собой ноутбук/телефон/планшет и используйте соединение 3G/4G для доступа в Интернет. Сделанный.

Случай 3. Принесите свой ноутбук, должным образом защитите его (антивирус, брандмауэр и т. д.), подключите его к их сети. Сделанный.

Случай 2. Осмотрите свое оборудование на наличие аппаратных регистраторов, загрузите свою собственную ОС (какой-то живой дистрибутив). Если вы пропустили аппаратный регистратор, проблема у вас.

Если вы пропустили аппаратный регистратор, проблема у вас.

Вариант 1. Также помогает в случае 2.

а) Требуется доступ администратора/корневого пользователя.

б) Включите брандмауэр, установите его в параноидально строгий режим, разрешите подключения только к вашему целевому серверу.

c) Измените свой пароль доступа через телефон 3G/4G на какой-нибудь временный,

d) Доступ к серверу, использование 2FA

д) удалить следы (куки, любые временные файлы, которые могут скрывать учетные данные, уникальные идентификаторы и т. д.)

f) Измените пароль обратно через телефон 3G/4G

г) Верните брандмауэр в нормальное состояние.

Теперь брандмауэр может быть скомпрометирован также руткитом, так что для большей паранойи или в случае вы не получите доступ администратора/корневого доступа :

а) Создайте свой собственный маршрутизатор, используя Raspberry Pi или аналогичный устройство, добавьте дополнительный порт Ethernet с помощью адаптера Ethernet2USB.

(Конечно, действительно заботящиеся о безопасности профессионалы в любом случае будут иметь Linux на своем ноутбуке, поэтому просто добавьте порт Ethernet2USB и продолжайте работу без Raspberry.

(Конечно, действительно заботящиеся о безопасности профессионалы в любом случае будут иметь Linux на своем ноутбуке, поэтому просто добавьте порт Ethernet2USB и продолжайте работу без Raspberry.b) Подключите их компьютер к вашему Raspberry, получите MAC-адрес, клонируйте его на другую (исходящую) сторону.

c) Настройте строгую маршрутизацию и брандмауэр в Linux, разрешите доступ только к вашему серверу и маршрутизируйте один сетевой адаптер к другому.

d) Настройте MITM-сниффинг и установите свой сертификат на свой сервер на их машине. Ваш сертификат — это сертификат MITM, поддельный, который вы создали!

e) Действуйте, как описано ранее в 1c) и далее.

f) Записывайте все кровавые байты, которые проходят через ваш мини-маршрутизатор, чтобы вы могли противостоять им, если они попытаются сделать что-то неприятное.

аргументация за этим предположением состоит в том, что главный компьютер, вероятно, не имеет полного набора инструментов для атаки на вашу учетную запись. Кейлоггер запишет ключи к вашему временному паролю, но не сможет переслать данные злоумышленнику, сидящему в другой комнате. Если он это сделает и попытается взломать ваш сервер, любая попытка взлома будет зарегистрирована в виде открытого текста, любая, которую вы можете либо противостоять им или отменить ущерб (они изменили открытый текст, но вы записали изменение!). Обратите внимание, что только ваш сервер будет доступен их компьютеру в критическое время, поэтому либо их компьютер попытается взломать в одиночку, либо ничего не произойдет.

Кейлоггер запишет ключи к вашему временному паролю, но не сможет переслать данные злоумышленнику, сидящему в другой комнате. Если он это сделает и попытается взломать ваш сервер, любая попытка взлома будет зарегистрирована в виде открытого текста, любая, которую вы можете либо противостоять им или отменить ущерб (они изменили открытый текст, но вы записали изменение!). Обратите внимание, что только ваш сервер будет доступен их компьютеру в критическое время, поэтому либо их компьютер попытается взломать в одиночку, либо ничего не произойдет.

Буду признателен за отзыв по этому маршруту, может я что-то пропустил.

Теоретически, если сайт не предоставляет вам лучший способ сделать это, все же есть способ: войти на устройство, которое находится под вашим контролем, и передать файл cookie сеанса, полученный с этого устройства, на ненадежный компьютер. . Это позволит ненадежному компьютеру выполнять любые операции, которые вы можете выполнять на сайте после входа в систему, но если сайт не имеет фатально плохого дизайна безопасности, он не позволит ненадежному компьютеру изменить ваш пароль, изменить адрес электронной почты, связанный с учетной записью. или выполнять другие операции по захвату учетной записи.

или выполнять другие операции по захвату учетной записи.

Когда вы закончите, вы можете использовать доверенное устройство, которым вы управляете, чтобы выйти из его файла cookie сеанса (который вы скопировали из него), выполнив там операцию выхода или выполнив операцию «выход из всех устройств», если сайт предоставляет такую особенность.

Обратите внимание, что по этой схеме ваш пароль никогда не вводится на недоверенном компьютере, и, следовательно, у него нет средств для его записи/перехвата. В лучшем случае он может захватить файл cookie сеанса, который вы сделаете недействительным, выйдя из системы с помощью доверенного устройства, как только вы закончите.

Если вы доверяете этому человеку, используйте его компьютер. Рассмотрите возможность создания отдельного профиля браузера, который вы сможете стереть после того, как закончите, не стирая файлы cookie / настройки / что-либо еще этого человека. Обратите внимание на все вложения, которые вы загружаете, чтобы их также можно было удалить. Не открывайте прикрепленные файлы, если только вы не хотите играть в детектива, выясняя, какое из возможных «временных» мест использовалось для их хранения. И избегайте манипулирования любыми конфиденциальными данными, которые не связаны с целью принуждение к использованию чужого компьютера.

Не открывайте прикрепленные файлы, если только вы не хотите играть в детектива, выясняя, какое из возможных «временных» мест использовалось для их хранения. И избегайте манипулирования любыми конфиденциальными данными, которые не связаны с целью принуждение к использованию чужого компьютера.

Если вы не доверяете человеку, не пользуйтесь его компьютером. Нет способа защитить неизвестный компьютер на 100%, и уж тем более без действий, которые заставят другого человека заподозрить, что вы пытаетесь его взломать. В этот момент вам, вероятно, все равно будет отказано в использовании их компьютера.

1

Хотя есть много хороших и замечательных ответов, я считаю, что этот радикальный «ответ» отсутствует:

Если вы беспокоитесь о безопасности, вы, вероятно, также используете менеджер паролей. Я всегда генерирую случайный и очень сложный пароль. На других компьютерах у меня, вероятно, нет ни программного обеспечения, ни файла, в котором хранятся мои пароли (я использую Keepass). У меня есть этот файл, хранящийся в облачном решении, но для входа в него также требуется отдельный файл, который у меня есть только локально на моих доверенных устройствах.

У меня есть этот файл, хранящийся в облачном решении, но для входа в него также требуется отдельный файл, который у меня есть только локально на моих доверенных устройствах.

Итак, вы можете понять, через что мне пришлось пройти, прежде чем я действительно войду в систему на другом ненадежном устройстве. Что на самом деле мешает мне сделать это в первую очередь.

Итак, если я вынужден войти в систему: «Я не знаю свой пароль».

2

Если вы подозреваете, что система заблокирована, вам нужно будет прервать этот процесс, чтобы сделать то, что вы просите.

Это может быть видимый процесс, поэтому, если это критично, попробуйте найти этот процесс или создать другую учетную запись пользователя с зашифрованным терминалом в песочнице, чтобы увидеть, можете ли вы избежать ведения журнала таким образом — например, Linux с зашифрованной домашней папкой и обменом как пример.

7

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Требуется, но никогда не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

.

Как узнать, входит ли кто-то еще в ваш ПК с Windows

Как вы думаете, кто-то входил в ваш ПК с Windows, пока вас не было? Если вашей ищейке не удалось отследить виновника, у нас есть несколько удобных способов узнать, был ли доступ к вашему ПК. Возможно, они не оставили физических улик, но есть большая вероятность, что они оставили улики где-то в Windows. Выясните, не входит ли кто-то еще в ваш ПК с Windows, используя любую комбинацию следующих методов.

Содержимое

- Недавняя активность в списках переходов

- Недавняя активность (более старые версии Windows и Windows 10)

- Проверка средства просмотра событий Windows

- Показать сведения о последнем входе при запуске

- Проверить историю удаленных пользователей 90

- 0

- 0 Часто задаваемые вопросы

Последние действия в списках переходов

Текущие версии Windows 10 больше не отображают последние действия, кроме недавно добавленных приложений, в меню «Пуск». Перейдите к следующему разделу, если вы используете более раннюю версию Windows 10 или более ранние версии Windows.

Перейдите к следующему разделу, если вы используете более раннюю версию Windows 10 или более ранние версии Windows.

Однако Windows 11 показывает рекомендации в меню «Пуск». (Эта функция включена по умолчанию, но подлые пользователи могли ее отключить.) Они основаны на недавнем использовании, что может указывать на то, что кто-то другой использовал ваш компьютер.

Однако вы можете просмотреть файлы, к которым недавно обращались, щелкнув правой кнопкой мыши приложения в меню «Пуск» и на панели задач. Хотите узнать, открывал ли кто-нибудь документ Word? Откройте любой документ Word, щелкните правой кнопкой мыши его значок на панели задач (это также работает, если у вас есть закрепленный ярлык на панели задач) и найдите «Последние».

То же самое можно сделать в меню «Пуск». Щелкните правой кнопкой мыши любое приложение, к которому, по вашему мнению, мог получить доступ кто-то, чтобы найти последние элементы, включая элементы браузера. Если ваш браузер автоматически удаляет историю при закрытии, ничего не будет отображаться.

В качестве альтернативы откройте Проводник и посмотрите в разделе «Быстрый доступ».

Возможно, вам придется включить этот параметр, если он не включен по умолчанию. Перейдите в «Пуск» -> «Настройки» -> «Персонализация» -> «Пуск».

Убедитесь, что параметр «Показывать недавно открытые элементы в меню «Пуск», в списках переходов и в проводнике» включен.

Последние действия (старые версии Windows и Windows 10)

Начнем с основ. Если кто-то получил доступ к вашей учетной записи, то он должен был использовать ее для чего-то. Вам нужно искать изменения в вашем ПК, которые не были сделаны вами.

Отправной точкой будут последние программы, появившиеся в меню «Пуск». Нажмите на меню «Пуск», чтобы увидеть последние открытые программы. Вы увидите изменение только в том случае, если злоумышленник получил доступ к программе, которую вы в последнее время не использовали.

Одним из недостатков является то, что они всегда могут удалить элемент отсюда, если они достаточно умны. Кроме того, если на вашем ПК включен просмотр последних элементов, наведите курсор мыши на кнопку «Последние элементы» в правой части меню «Пуск», чтобы увидеть все недавно открытые файлы. Запись файла останется там, даже если фактические файлы будут удалены.

Кроме того, если на вашем ПК включен просмотр последних элементов, наведите курсор мыши на кнопку «Последние элементы» в правой части меню «Пуск», чтобы увидеть все недавно открытые файлы. Запись файла останется там, даже если фактические файлы будут удалены.

Другие общие места для поиска изменений включают историю вашего браузера, последние документы и параметр «Программы» на панели управления для недавно добавленных программ.

Это недоступно в Windows 11. Недавние элементы отображаются только при щелчке правой кнопкой мыши значка приложения и в Быстром доступе. Однако, если функция недавних элементов отключена в настройках вашего ПК, они также не будут отображаться здесь.

Проверьте средство просмотра событий Windows

Вышеупомянутый шаг был сделан только для того, чтобы предупредить вас о том, что что-то не так. Давайте серьезно и найдем веские доказательства, если вы подозреваете, что кто-то еще входит в систему на вашем ПК с Windows. Windows хранит полный отчет об успешном входе в учетную запись и неудачных попытках входа в систему. Вы можете просмотреть это в средстве просмотра событий Windows.

Вы можете просмотреть это в средстве просмотра событий Windows.

Чтобы получить доступ к средству просмотра событий Windows, нажмите Win + R и введите eventvwr.msc в диалоговом окне «Выполнить». Когда вы нажмете Enter, откроется средство просмотра событий.

На левой панели разверните «Журналы Windows» и выберите «Безопасность».

На средней панели вы увидите несколько записей для входа в систему с отметками даты и времени. Каждый раз, когда вы входите в систему, Windows записывает несколько входов в систему в течение общего периода времени от двух до четырех минут. Сосредоточьтесь на времени, когда были сделаны эти записи, и найдите время, когда вы не входили в систему активно.

Если есть запись, значит кто-то получил доступ к вашему ПК. Windows не будет делать поддельные записи, поэтому вы можете доверять этим данным. Кроме того, вы также можете проверить, к какой именно учетной записи осуществлялся доступ в течение этого периода (если у вас несколько учетных записей). Чтобы проверить, дважды щелкните запись «Особый вход» в течение этого периода, и откроется «Свойства события». Здесь вы увидите имя учетной записи рядом с «Имя учетной записи».

Чтобы проверить, дважды щелкните запись «Особый вход» в течение этого периода, и откроется «Свойства события». Здесь вы увидите имя учетной записи рядом с «Имя учетной записи».

Средство просмотра событий также является отличным способом проверить историю запуска и завершения работы ПК. Это также может служить признаком того, что кто-то мог включить и использовать ваш компьютер, пока вас не было.

Показать сведения о последнем входе в систему при запуске

Описанный выше метод достаточно надежен для поимки злоумышленника, но если бы он был достаточно умен, он мог бы очистить все журналы событий. В этом случае вы можете настроить последние данные для входа, чтобы они отображались сразу после запуска ПК. Это покажет вам, когда учетная запись в последний раз входила в систему и какие-либо неудачные попытки. Эта информация не может быть удалена и может помочь вам только для будущего несанкционированного доступа, поскольку вы будете настраивать ее дальше.

Вы будете редактировать реестр Windows, поэтому обязательно создайте его резервную копию. Нажмите Win + R и введите

Нажмите Win + R и введите regedit в диалоговом окне «Выполнить», чтобы открыть реестр Windows. В реестре нажмите «Файл -> Экспорт», выберите место для файла резервной копии в окне выбора файлов, затем нажмите кнопку «Сохранить».

Чтобы проверить информацию о предыдущем входе в реестр:

- Перейдите в указанное ниже место:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Щелкните правой кнопкой мыши папку «Система». и выберите «Значение DWORD» в опции «Новый».

- Будет создана запись, готовая к переименованию; вам нужно назвать его «DisplayLastLogonInfo».

- Дважды щелкните эту запись и установите для нее значение «1».

Теперь всякий раз, когда вы (или кто-то другой) входите в систему на своем компьютере, вы сначала увидите, когда вы в последний раз входили в систему и какие неудачные попытки.

Проверить историю браузера

Если ваш браузер автоматически удаляет историю при его закрытии, это не поможет. Но даже если это не так, многие люди забывают удалить свою историю, когда используют чей-то компьютер без разрешения. Просто откройте браузер(ы) и получите доступ к истории, используя меню настроек для вашего конкретного браузера.

Перехват удаленных пользователей

Это нервирует, когда кто-то входит в ваш компьютер лично, но как насчет удаленного доступа? Вышеупомянутые методы по-прежнему хорошо работают, чтобы вы знали, был ли удаленный пользователь на вашем ПК. Как правило, в журнале входа в Windows в средстве просмотра событий отображаются даже события удаленного входа. Несколько других вещей, которые нужно проверить для удаленного входа в Windows, включают:

- Проверьте свой компьютер на наличие новых приложений. Если вы видите что-то, что вы не устанавливали или что было установлено недавно без вашего разрешения, изучите это, чтобы узнать, что оно делает.

Возможно, это результат вредоносного ПО, и новое приложение позволяет удаленным пользователям входить в систему.

Возможно, это результат вредоносного ПО, и новое приложение позволяет удаленным пользователям входить в систему. - Проверьте брандмауэр. Если у вас установлен брандмауэр, могут отображаться удаленные подключения. Вы даже можете заметить текущее активное соединение. Используйте брандмауэр для блокировки удаленных пользователей. Шаги и настройки сильно различаются в зависимости от типа брандмауэра, а в Windows есть встроенный брандмауэр. Перейдите в «Настройки» -> «Конфиденциальность и безопасность» -> «Безопасность Windows», затем перейдите в «Открыть безопасность» и выберите «Брандмауэр и защита сети». Выберите «Дополнительные настройки», чтобы просмотреть события, связанные с брандмауэром.

- Проверка на вирусы. Если кто-то удаленно входит в Windows без вашего разрешения, это может быть связано с вредоносным ПО. Регулярно запускайте сканирование на наличие вредоносных приложений. Если у вас ничего не установлено, рассмотрите возможность использования Защитника Windows.

- Убедитесь, что ваш антивирус и брандмауэр не отключены. Если они были отключены, это признак вредоносного ПО и возможного удаленного доступа.

Вышеупомянутые методы должны предупредить вас о несанкционированном доступе. Однако они не скажут вам, «кто» на самом деле получил доступ к вашей учетной записи. Так что да, вам нужно будет провести немного больше исследовательской работы за пределами вашего ПК.

Помните, что если кто-то использует вашу учетную запись и достаточно умен, чтобы очистить свои следы, его будет сложно поймать. Всегда выходите из своей учетной записи, если вы покидаете свой компьютер, чтобы никто не мог его использовать.

Часто задаваемые вопросы

1. Как я могу узнать, кто использует мой компьютер?

Хотя ваша история входа в систему Windows позволяет вам узнать, что что-то не так, она не говорит вам, кто несет за это ответственность. Если потенциальных виновников несколько, рассмотрите возможность скрытия камеры или даже включения веб-камеры и записи при входе в систему. Это не сработает для удаленного входа в систему, но поможет поймать людей в вашем доме или офисе. Вам может потребоваться разрешение сделать это на вашем рабочем месте.

Это не сработает для удаленного входа в систему, но поможет поймать людей в вашем доме или офисе. Вам может потребоваться разрешение сделать это на вашем рабочем месте.

До сих пор мы говорили только о технических способах проверки на несанкционированный доступ. Вы также можете использовать физические методы для проверки доступа. Например, вы можете поместить волос или тонкую нитку на клавиатуру или мышь, чтобы проверить, не использовались ли они. Вы могли бы использовать легкий порошок на вашей мыши. Если он исчез или исчез, вы знаете, что кто-то его использовал. Проявите творческий подход со своими ловушками.

2. Как предотвратить несанкционированный доступ к моему ПК?

Если вы обнаружили несанкционированный вход в систему Windows, существует несколько способов предотвратить доступ в будущем, например:

- Настройте логин для вашего ПК. Возможно, у вас в Windows настроен автоматический вход в систему без пароля. Если кто-то использует ваш компьютер без вашего разрешения, вернитесь к использованию пароля, PIN-кода или даже биометрического входа (если он доступен на вашем устройстве).

- Всегда выходите из своего ПК, когда вы им не пользуетесь. Если кто-то входит в систему, немедленно измените свой пароль.

- Добавьте отдельные учетные записи для каждого пользователя, включая детей. Если у вас есть общий компьютер, убедитесь, что у каждого пользователя есть собственная учетная запись. Это поможет защитить ваши файлы и настройки. Однако имейте в виду, что дети все еще могут обойти родительский контроль, чтобы получить доступ к вещам, которые им не положены.

- Никогда не разрешайте удаленный доступ, если это не авторитетное приложение или пользователь, которому вы полностью доверяете.

- Используйте VPN каждый раз, когда используете общедоступный Wi-Fi. Если хакеры получат доступ к вашему компьютеру, когда вы находитесь в общественном месте, они могут установить приложения, которые позволят им удаленно войти в систему позже.

Изображение предоставлено: Unsplash

Кристал Краудер

Кристал Краудер более 15 лет проработала в сфере высоких технологий, сначала в качестве специалиста по информационным технологиям, а затем в качестве писателя.

Вы должны прикрывать это рукой, когда печатаете, чтобы никто не заметил. Это защищает от аппаратных кейлоггеров. Обратите внимание, что вам не нужно беспокоиться о программном обеспечении для записи экрана, , потому что вы используете Tails , что означает, что вы имеете полный контроль над всем программным обеспечением, работающим в системе.

Вы должны прикрывать это рукой, когда печатаете, чтобы никто не заметил. Это защищает от аппаратных кейлоггеров. Обратите внимание, что вам не нужно беспокоиться о программном обеспечении для записи экрана, , потому что вы используете Tails , что означает, что вы имеете полный контроль над всем программным обеспечением, работающим в системе. Однако обратите внимание, что можно установить внутренние устройства записи экрана, которые будет гораздо сложнее обнаружить. Если вы подозреваете это, вы можете обойти их, отключив экран от задней панели компьютера и снова подключив его к другому порту.

Однако обратите внимание, что можно установить внутренние устройства записи экрана, которые будет гораздо сложнее обнаружить. Если вы подозреваете это, вы можете обойти их, отключив экран от задней панели компьютера и снова подключив его к другому порту.

вы настраиваете/чините чей-то компьютер и вам нужно получить некоторые данные с вашего частного сервера.

вы настраиваете/чините чей-то компьютер и вам нужно получить некоторые данные с вашего частного сервера. (Конечно, действительно заботящиеся о безопасности профессионалы в любом случае будут иметь Linux на своем ноутбуке, поэтому просто добавьте порт Ethernet2USB и продолжайте работу без Raspberry.

(Конечно, действительно заботящиеся о безопасности профессионалы в любом случае будут иметь Linux на своем ноутбуке, поэтому просто добавьте порт Ethernet2USB и продолжайте работу без Raspberry. Возможно, это результат вредоносного ПО, и новое приложение позволяет удаленным пользователям входить в систему.

Возможно, это результат вредоносного ПО, и новое приложение позволяет удаленным пользователям входить в систему.